Instancia administrada de SQL habilitada por Azure Arc con autenticación de Active Directory

Los servicios de datos habilitados para Azure Arc admiten Active Directory (AD) para Administración de identidad y acceso (IAM). SQL Managed Instance habilitado por Azure Arc usa un dominio de Active Directory (AD) local existente para la autenticación.

En este artículo se describe cómo habilitar SQL Managed Instance habilitado por Azure Arc con la autenticación de Active Directory (AD). En el artículo se muestran dos posibles modos de integración de AD:

- Keytab administrado por el cliente (CMK)

- Tabla de claves administradas por el servicio (SMK)

La noción de modo de integración de Active Directory(AD) describe el proceso de administración de keytab, entre los que se incluyen:

- Creación de una cuenta de AD usada por SQL Managed Instance

- Registrar nombres de entidad de seguridad de servicio (SPN) en la cuenta de AD anterior.

- Generación de un archivo keytab

Fondo

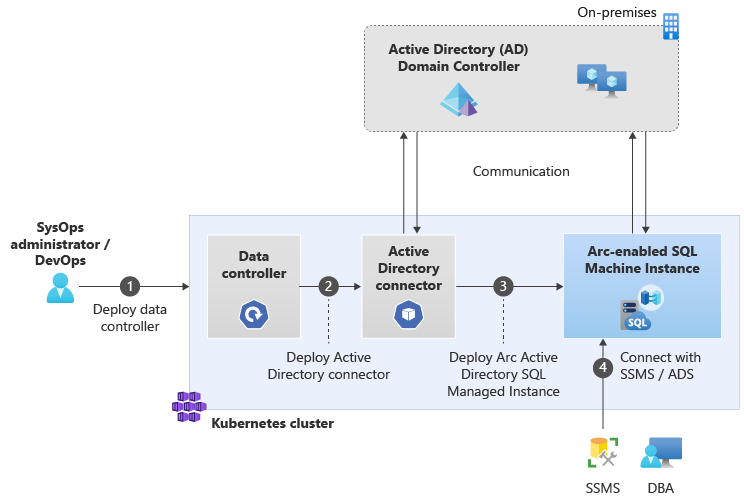

Para habilitar la autenticación de Active Directory para contenedores de SQL Server en Linux y Linux, use un archivo keytab. El archivo keytab es un archivo criptográfico que contiene nombres de entidad de seguridad de servicio (SPN), nombres de cuenta y nombres de host. SQL Server usa el archivo keytab para autenticarse en el dominio de Active Directory (AD) y autenticar a sus clientes mediante Active Directory (AD). Siga los pasos que se indican a continuación para habilitar la autenticación de Active Directory para SQL Managed Instance habilitado para Arc:

- Implementación de un controlador de datos

- Implementación de un conector de AD keytab administrado por el cliente o Implementación de un conector de AD keytab administrado por el servicio

- Implementación de SQL Managed Instance

El diagrama siguiente muestra cómo habilitar la autenticación de Active Directory para SQL Managed Instance habilitado para Azure Arc:

¿Qué es el conector de Active Directory (AD)?

Para admitir la autenticación de Active Directory para SQL Managed Instance, la instancia se debe implementar en un entorno que le permita comunicarse con el dominio de Active Directory.

Para facilitar esto, los servicios de datos habilitados para Azure Arc presentan una nueva definición de recursos personalizados (CRD) nativa de Kubernetes denominada Active Directory Connector. Proporciona instancias que se ejecutan en el mismo controlador de datos la capacidad de realizar la autenticación de Active Directory.

Comparación de los modos de integración de AD

¿Cuál es la diferencia entre los dos modos de integración de Active Directory?

Para habilitar la autenticación de Active Directory para SQL Managed Instance habilitada por Azure Arc, necesita un conector de Active Directory donde especifique el modo de implementación de integración de Active Directory. Los dos modos de integración de Active Directory son:

- Keytab administrado por el cliente

- Tabla de claves administradas por el servicio

En la sección siguiente se comparan estos modos.

| Keytab administrado por el cliente | Keytab administrado por el sistema | |

|---|---|---|

| Casos de uso | Pequeñas y medianas empresas que están familiarizados con la administración de objetos de Active Directory y desean flexibilidad en su proceso de automatización | Todos los tamaños de las empresas: búsqueda de una experiencia de administración de Active Directory altamente automatizada |

| El usuario proporciona | Una cuenta y SPN de Active Directory en esa cuenta y un archivo keytab para la autenticación de Active Directory | Una unidad organizativa (OU) y una cuenta de servicio de dominio tiene permisos suficientes en esa OU de Active Directory. |

| Características | Administrada por el usuario. Los usuarios traen la cuenta de Active Directory, que suplanta la identidad de la instancia administrada y el archivo keytab. | Administrada por el sistema. El sistema crea una cuenta de servicio de dominio para cada instancia administrada y establece los SPN automáticamente en esa cuenta. También crea y entrega un archivo keytab a la instancia administrada. |

| Proceso de implementación | 1. Implementación de controladores de datos 2. Creación de un archivo keytab 3. Configurar la información de keytab en el secreto de Kubernetes 4. Implementar el conector de AD, implementar SQL Managed Instance Para más información, consulte Implementación de un conector de Active Directory con keytab administrado por el cliente |

1. Implementar controlador de datos, implementar conector de AD 2. Implementar SQL Managed Instance Para más información, consulte Implementación de un conector de Active Directory con keytab administrado por el sistema |

| Facilidad de uso | Puede crear el archivo keytab siguiendo las instrucciones de la utilidad de Active Directory (adutil). Rotación manual de keytab. |

Rotación de keytab administrada. |

| Limitaciones | No se recomienda compartir archivos keytab entre servicios. Cada servicio debe tener un archivo keytab específico. A medida que el número de archivos keytab aumenta, el nivel de esfuerzo y complejidad aumenta. | Generación y rotación de keytab administrados. La cuenta de servicio requerirá permisos suficientes en Active Directory para administrar las credenciales. No se admite el grupo de disponibilidad distribuido. |

Para cualquiera de los modos, necesita una cuenta de Active Directory específica, keytab y un secreto de Kubernetes para cada instancia administrada de SQL.

Habilitar la autenticación de Active Directory

Al implementar una instancia con la intención de habilitar la autenticación de Active Directory, la implementación debe hacer referencia a una instancia del conector de Active Directory que se va a usar. Al hacer referencia al conector de Active Directory en la especificación de instancia administrada, se configura automáticamente el entorno necesario en el contenedor de instancias para autenticarse con Active Directory.

Contenido relacionado

- Implementación de un conector de Active Directory (AD) con keytab administrado por el cliente

- Implementación de un conector de Active Directory (AD) con keytab administrado por el sistema

- Implementación de SQL Managed Instance habilitada por Azure Arc en Active Directory (AD)

- Conectarse a SQL Managed Instance habilitada por Azure Arc mediante la autenticación de Active Directory