Información general sobre la arquitectura de red de los entornos de App Service

Importante

Este artículo trata sobre App Service Environment v1. App Service Environment v1 y v2 se han retirado desde el 31 de agosto de 2024. Hay una nueva versión de App Service Environment que resulta más fácil de usar y se ejecuta en una infraestructura más eficaz. Para aprender más sobre la nueva versión, empiece por consultar la Introducción a App Service Environment. Si actualmente usa App Service Environment v1, siga los pasos descritos en este artículo para migrar a la nueva versión.

A partir del 31 de agosto de 2024, el Acuerdo de Nivel de Servicio (SLA) y los créditos de servicio ya no se aplican a las cargas de trabajo de App Service Environment v1 y v2 que siguen en producción, ya que son productos retirados. Se ha iniciado la retirada del hardware de App Service Environment v1 y v2, lo que puede afectar a la disponibilidad y el rendimiento de las aplicaciones y los datos.

Debe completar la migración a App Service Environment v3 inmediatamente o las aplicaciones y los recursos podrían ser eliminados. Intentaremos migrar automáticamente cualquier instancia restante de App Service Environment v1 y v2 en la medida de lo posible mediante la característica de migración local, pero Microsoft no ofrece ninguna garantía sobre la disponibilidad de la aplicación después de la migración automática. Es posible que tenga que realizar la configuración manual para completar la migración y optimizar la opción de SKU del plan de App Service para satisfacer sus necesidades. Si la migración automática no es factible, se eliminarán los recursos y los datos de la aplicación asociados. Le instamos encarecidamente a que actúe ahora para evitar cualquiera de estos escenarios extremos.

Si necesita más tiempo, podemos ofrecerle un único periodo de gracia de 30 días para que complete la migración. Para obtener más información y solicitar este período de gracia, consulte la información general del período de gracia, y a continuación, vaya a Azure Portal y visite la hoja Migración para cada uno de los entornos de App Service.

Para obtener la información más actualizada sobre la retirada de App Service Environment v1/v2, consulte la Actualización de retirada de App Service Environment v1 y v2.

Las instancias de App Service Environment siempre se crean dentro de una subred de una red virtual; las aplicaciones que se ejecutan en App Service Environment pueden comunicarse con puntos de conexión privados ubicados dentro de la misma topología de red virtual. Como los clientes pueden bloquear partes de su infraestructura de red virtual, es importante comprender los tipos de flujos de comunicación de red que se producen con un entorno de App Service.

Flujo de red general

Cuando un entorno de App Service (ASE) utiliza una dirección IP virtual pública (VIP) para las aplicaciones, todo el tráfico entrante llega a esa VIP pública, Este tráfico incluye HTTP y HTTPS para las aplicaciones, así como otro tráfico de FTP, la funcionalidad de depuración remota y las operaciones de administración de Azure. Para ver una lista completa de los puertos específicos (necesarios y opcionales) que están disponibles en la IP virtual pública, consulte el artículo sobre el control del tráfico entrante a App Service Environment.

Los entornos de App Service también admiten aplicaciones en ejecución enlazadas únicamente a una dirección de red virtual interna, que también se denomina "dirección del ILB" (equilibrador de carga interno). En una instancia de ASE habilitada para ILB, HTTP y el tráfico HTTPS de las aplicaciones y las llamadas de depuración remota llega a la dirección del ILB. En las configuraciones de ASE con ILB más habituales, el tráfico FTP o FTPS también llega en la dirección del ILB. Pero las operaciones de administración de Azure fluyen a los puertos 454 y 455 en la VIP pública de una instancia de ASE habilitada para ILB.

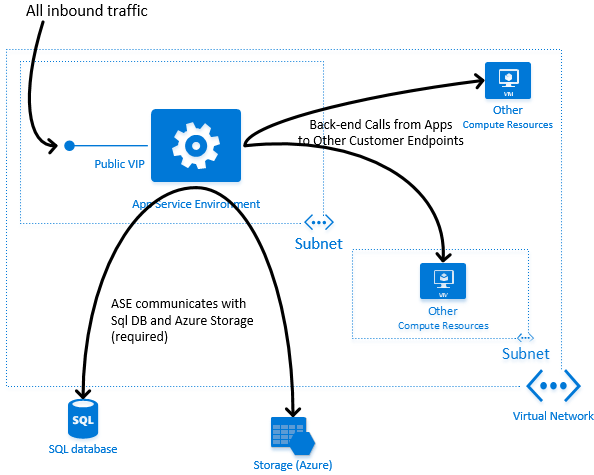

En el diagrama siguiente se muestra información general de los distintos flujos de red entrantes y salientes de un entorno de App Service, donde las aplicaciones se enlazan a una dirección IP virtual pública:

Una instancia de App Service Environment puede comunicarse con puntos de conexión privados de cliente. Por ejemplo, las aplicaciones que se ejecutan en el entorno de App Service se pueden conectar a servidores de base de datos que se ejecutan en máquinas virtuales de IaaS en la misma topología de red virtual.

Importante

Si examinamos el diagrama de red, la implementación correspondiente a "Otros recursos de proceso" se efectúa en una subred diferente a la del entorno de App Service Environment. Al implementar recursos en la misma subred que el entorno del Servicio de aplicaciones (ASE), se bloqueará la conectividad del ASE a esos recursos (excepto para el enrutamiento específico dentro del entorno del Servicio de aplicaciones). Implemente en su lugar en una subred diferente (en la misma red virtual). A continuación, el entorno de App Service podrá conectarse. No se necesita ninguna configuración adicional.

Los entornos de App Service Environment también se comunican con SQL Database y los recursos de Azure Storage necesarios para administrar y operar un entorno de App Service Environment. Algunos recursos de Storage y SQL con los que se comunica un entorno de App Service Environment se encuentran en la misma región que el entorno de App Service Environment, mientras que otros se encuentran en regiones de Azure remotas. Como resultado, la conectividad saliente a Internet siempre es necesaria para que un entorno de App Service funcione correctamente.

Puesto que un entorno de App Service se implementa en una subred, los grupos de seguridad de red pueden usarse para controlar el tráfico entrante a la subred. Para más información sobre cómo controlar el tráfico entrante a App Service Environment, consulte el siguiente artículo.

Para más información sobre cómo permitir la conectividad saliente de Internet desde App Service Environment, consulte el artículo siguiente sobre cómo trabajar con ExpressRoute. El mismo enfoque que se describe en este artículo se aplica al trabajar con conectividad de sitio a sitio y al usar la tunelización forzada.

Direcciones de red de salida

Cuando un entorno de App Service realiza las llamadas salientes, una dirección IP siempre se asocia con las llamadas salientes. La dirección IP específica depende de si el punto de conexión al que se llama se encuentra dentro de la topología de red virtual o fuera de ella.

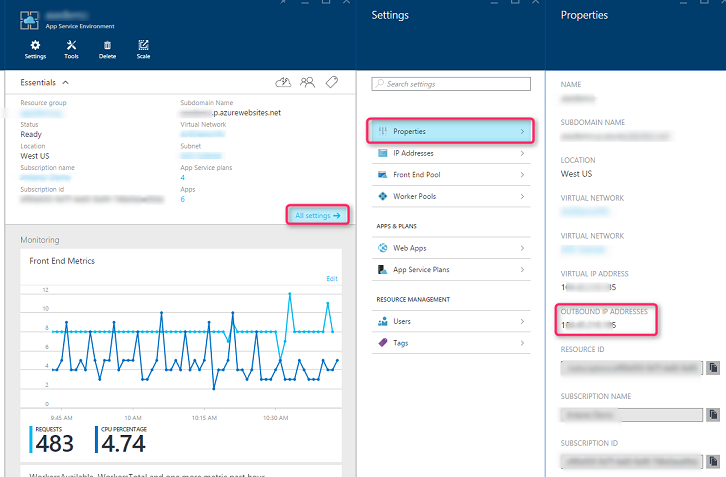

Si el punto de conexión al que se llama está fuera de la topología de red virtual, la dirección saliente (también conocida como dirección NAT saliente) es la VIP pública de App Service Environment. Esta dirección se encuentra en la interfaz de usuario del portal de App Service Environment, en la sección Propiedades.

Esta dirección también se puede determinar para los ASE que solo tienen una VIP pública si se crea una aplicación en App Service Environment y, después, se realiza una operación nslookup en la dirección de la aplicación. La dirección IP resultante es tanto la VIP pública como la dirección NAT saliente de App Service Environment.

Si el punto de conexión al que se llama está dentro de la topología de red virtual, la dirección saliente de la aplicación de llamada será la dirección IP interna del recurso de proceso individual que ejecuta la aplicación. Pero no hay una asignación persistente de direcciones IP internas de red virtual a las aplicaciones. Las aplicaciones pueden moverse a través de recursos informáticos diferentes y el grupo de recursos informáticos disponibles en un entorno de App Service puede cambiar debido a las operaciones de ajuste de escala.

Pero, puesto que una instancia de App Service Environment siempre se encuentra dentro de una subred, se garantiza que la dirección IP interna de un recurso de proceso que ejecuta una aplicación siempre se queda dentro del intervalo CIDR de la subred. Como resultado, cuando las ACL específicas o los grupos de seguridad de red se utilizan para proteger el acceso a otros extremos en la red virtual, el intervalo de subred que contiene el entorno de App Service necesita tener acceso.

Llamadas entre entornos de App Service

El escenario puede resultar más complejo si implementa varios entornos de App Service en la misma red virtual y realiza llamadas salientes desde un entorno de App Service a otro. Estos tipos de llamadas cruzadas entre entornos de App Service también se tratarán como llamadas de "Internet".

Información y vínculos adicionales

Se puede encontrar más información sobre los puertos de entrada usados por App Service Environment y sobre el uso de grupos de seguridad de red para controlar el tráfico entrante aquí.

Los detalles sobre el uso de rutas definidas por el usuario para conceder acceso saliente a Internet a App Service Environment están disponibles en este artículo.