Creación y administración de reglas de detecciones personalizadas

Las reglas de detección personalizadas son reglas que puede diseñar y ajustar mediante consultas de búsqueda avanzadas . Estas reglas le permiten supervisar proactivamente varios eventos y estados del sistema, incluida la sospecha de actividad de infracción y puntos de conexión mal configurados. Puede configurarlas para que se ejecuten a intervalos regulares, generando alertas y llevando a cabo acciones de respuesta siempre que haya coincidencias.

Permisos necesarios para administrar detecciones personalizadas

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Para administrar detecciones personalizadas, debe tener asignado uno de estos roles:

Configuración de seguridad (administrar): los usuarios con este permiso de Microsoft Defender XDR pueden administrar la configuración de seguridad en el portal de Microsoft Defender.

Administrador de seguridad: los usuarios con este rol de Microsoft Entra pueden administrar la configuración de seguridad en el portal de Microsoft Defender y en otros portales y servicios.

Operador de seguridad: los usuarios con este rol de Microsoft Entra pueden administrar alertas y tener acceso global de solo lectura a características relacionadas con la seguridad, incluida toda la información del portal de Microsoft Defender. Este rol es suficiente para administrar las detecciones personalizadas solo si el control de acceso basado en rol (RBAC) está desactivado en Microsoft Defender para punto de conexión. Si tiene RBAC configurado, también necesita el permiso *Administrar configuración de seguridad para Defender para punto de conexión.

Puede administrar las detecciones personalizadas que se aplican a los datos de soluciones de Microsoft Defender XDR específicas si tiene los permisos adecuados para ellas. Por ejemplo, si solo tiene permisos de administración para Microsoft Defender para Office 365, puede crear detecciones personalizadas mediante Email* tablas, pero no Identity* tablas.

Del mismo modo, dado que la IdentityLogonEvents tabla contiene información de actividad de autenticación de Microsoft Defender for Cloud Apps y Defender for Identity, debe tener permisos de administración para que ambos servicios administren detecciones personalizadas que consultan dicha tabla.

Nota:

Para administrar detecciones personalizadas, los operadores de seguridad deben tener el permiso Administrar configuración de seguridad en Microsoft Defender para punto de conexión si RBAC está activado.

Para administrar los permisos necesarios, un administrador global puede:

Asigne el rol Administrador de seguridad o Operador de seguridad en Centro de administración de Microsoft 365 en Roles>Administrador de seguridad.

Compruebe la configuración de RBAC para Microsoft Defender para punto de conexión en Microsoft Defender XDR enRolesde permisos>de configuración>. Seleccione el rol correspondiente para asignar el permiso administrar la configuración de seguridad .

Nota:

Un usuario también debe tener los permisos adecuados para los dispositivos en el ámbito del dispositivo de una regla de detección personalizada que está creando o editando para poder continuar. Un usuario no puede editar una regla de detección personalizada con el ámbito para ejecutarse en todos los dispositivos, si el mismo usuario no tiene permisos para todos los dispositivos.

Creación de una regla de detección personalizada

1. Preparar la consulta

En el portal de Microsoft Defender, vaya a Búsqueda avanzada y seleccione una consulta existente o cree una nueva consulta. Al usar una nueva consulta, ejecútela para identificar errores y comprender los posibles resultados.

Importante

Para evitar que el servicio devuelva demasiadas alertas, cada regla se limita a generar solo 100 alertas cada vez que se ejecuta. Antes de crear una regla, ajuste la consulta para evitar alertas de actividad normal diaria.

Columnas necesarias en los resultados de la consulta

Para crear una regla de detección personalizada, la consulta debe devolver las siguientes columnas:

-

Timestamp: se usa para establecer la marca de tiempo de las alertas generadas. - Columna o combinación de columnas que identifican de forma única el evento en Defender XDR tablas:

- Para Microsoft Defender para punto de conexión tablas, las

Timestampcolumnas ,DeviceIdyReportIddeben aparecer en el mismo evento. - En el caso de las tablas De alerta*,

Timestampdebe aparecer en el evento - Para las tablas

Timestampobservation* yObservationIddebe aparecer en el mismo evento - Para todos los demás,

TimestampyReportIddeben aparecer en el mismo evento

- Para Microsoft Defender para punto de conexión tablas, las

- Una de las siguientes columnas que contienen un identificador seguro para un recurso afectado:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(remitente de sobre o dirección de la Ruta de Devolución), -

SenderMailFromAddress(dirección de remitente mostrada por el cliente de correo electrónico). RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Nota:

Se agregará compatibilidad con más entidades a medida que se agreguen nuevas tablas al esquema de búsqueda avanzada.

Las consultas simples, como las que no usan el project operador o summarize para personalizar o agregar resultados, suelen devolver estas columnas comunes.

Hay varias maneras de garantizar que las consultas más complejas devuelvan estas columnas. Por ejemplo, si prefiere agregar y contar por entidad en una columna como DeviceId, todavía puede devolverla Timestamp y ReportId obtenerla del evento más reciente que implica cada único DeviceId.

Importante

Evite filtrar las detecciones personalizadas mediante la Timestamp columna . Los datos utilizados para las detecciones personalizadas se filtran previamente en función de la frecuencia de detección.

La consulta de ejemplo siguiente cuenta el número de dispositivos únicos (DeviceId) con detecciones antivirus y usa este recuento para buscar solo los dispositivos con más de cinco detecciones. Para devolver la versión más reciente Timestamp y la correspondiente ReportId, usa el summarize operador con la arg_max función .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Sugerencia

Para mejorar el rendimiento de las consultas, establezca un filtro de tiempo que coincida con la frecuencia de ejecución prevista para la regla. Dado que la ejecución menos frecuente es cada 24 horas, el filtrado del último día abarca todos los datos nuevos.

2. Crear nueva regla y proporcionar detalles de alerta

Con la consulta en el editor de consultas, seleccione Crear regla de detección y especifique los siguientes detalles de alerta:

- Nombre de detección : nombre de la regla de detección; debe ser único

- Frecuencia : intervalo para ejecutar la consulta y realizar acciones. Consulte más instrucciones en la sección frecuencia de regla.

- Título de alerta : título mostrado con alertas desencadenadas por la regla; debe ser único y en texto sin formato. Las cadenas se desinfectan por motivos de seguridad, por lo que HTML, Markdown y otro código no funcionarán.

- Gravedad : riesgo potencial del componente o la actividad identificados por la regla.

- Categoría : componente de amenaza o actividad identificado por la regla.

- Técnicas de MITRE ATT&CK : una o varias técnicas de ataque identificadas por la regla, tal como se documenta en el marco DE ATT de MITRE&CK. Esta sección está oculta para ciertas categorías de alertas, incluyendo malware, ransomware, actividad sospechosa y software no deseado.

- Descripción : más información sobre el componente o la actividad identificados por la regla. Las cadenas se desinfectan por motivos de seguridad, por lo que HTML, Markdown y otro código no funcionarán.

- Acciones recomendadas : acciones adicionales que los respondedores pueden realizar en respuesta a una alerta.

Frecuencia de regla

Al guardar una nueva regla, se ejecuta y comprueba si hay coincidencias de los últimos 30 días de datos. A continuación, la regla se ejecuta de nuevo a intervalos fijos, aplicando un período de reversión en función de la frecuencia que elija:

- Cada 24 horas : se ejecuta cada 24 horas, comprobando los datos de los últimos 30 días.

- Cada 12 horas : se ejecuta cada 12 horas, comprobando los datos de las últimas 48 horas.

- Cada 3 horas : se ejecuta cada 3 horas, comprobando los datos de las últimas 12 horas.

- Cada hora : se ejecuta por hora, comprobando los datos de las últimas 4 horas.

- Continuo (NRT): se ejecuta continuamente, comprobando los datos de los eventos a medida que se recopilan y procesan casi en tiempo real (NRT), consulte Frecuencia continua (NRT).

Sugerencia

Coincide con los filtros de tiempo de la consulta con el período de reversión. Los resultados fuera del período de reversión se omiten.

Al editar una regla, se ejecutará con los cambios aplicados en la siguiente hora de ejecución programada según la frecuencia que establezca. La frecuencia de la regla se basa en la marca de tiempo del evento y no en el tiempo de ingesta.

Frecuencia continua (NRT)

Establecer una detección personalizada para que se ejecute con frecuencia continua (NRT) le permite aumentar la capacidad de su organización para identificar amenazas más rápido. El uso de la frecuencia continua (NRT) tiene un impacto mínimo o nulo en el uso de los recursos y, por tanto, debe tenerse en cuenta para cualquier regla de detección personalizada calificada en su organización.

En la página reglas de detección personalizadas, puede migrar reglas de detecciones personalizadas que se ajusten a la frecuencia continua (NRT) con un solo botón, Migrar ahora:

Al seleccionar Migrar ahora se proporciona una lista de todas las reglas compatibles según su consulta de KQL. Puede elegir migrar todas las reglas o seleccionadas solo según sus preferencias:

Una vez que haga clic en Guardar, la frecuencia de las reglas seleccionadas se actualizará a la frecuencia continua (NRT).

Consultas que se pueden ejecutar continuamente

Puede ejecutar una consulta continuamente siempre y cuando:

- La consulta solo hace referencia a una tabla.

- La consulta usa un operador de la lista de operadores KQL admitidos. Características de KQL admitidas

- La consulta no usa combinaciones, uniones ni el

externaldataoperador . - La consulta no incluye ninguna línea o información de comentarios.

Tablas que admiten la frecuencia continua (NRT)

Las detecciones casi en tiempo real son compatibles con las tablas siguientes:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(exceptoLatestDeliveryLocationyLatestDeliveryActioncolumnas) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Nota:

Solo las columnas que están disponibles con carácter general pueden admitir la frecuencia continua (NRT ).

3. Elegir las entidades afectadas

Identifique las columnas de los resultados de la consulta donde espera encontrar la entidad principal afectada. Por ejemplo, una consulta podría devolver direcciones de remitente (SenderFromAddress o SenderMailFromAddress) y destinatario (RecipientEmailAddress). La identificación de cuál de estas columnas representa la entidad principal afectada ayuda al servicio a agregar alertas relevantes, correlacionar incidentes y acciones de respuesta al objetivo.

Solo puede seleccionar una columna para cada tipo de entidad (buzón, usuario o dispositivo). Las columnas que la consulta no devuelve no se pueden seleccionar.

4. Especificar acciones

La regla de detección personalizada puede realizar acciones automáticamente en dispositivos, archivos, usuarios o correos electrónicos devueltos por la consulta.

Acciones en dispositivos

Estas acciones se aplican a los dispositivos de la DeviceId columna de los resultados de la consulta:

- Aislar dispositivo: usa Microsoft Defender para punto de conexión para aplicar el aislamiento de red completo, lo que impide que el dispositivo se conecte a cualquier aplicación o servicio. Obtenga más información sobre Microsoft Defender para punto de conexión aislamiento de máquina.

- Recopilar paquete de investigación : recopila información del dispositivo en un archivo ZIP. Obtenga más información sobre el paquete de investigación de Microsoft Defender para punto de conexión.

- Ejecutar examen antivirus: realiza un examen completo Microsoft Defender antivirus en el dispositivo.

- Iniciar investigación : inicia una investigación automatizada en el dispositivo.

- Restringir la ejecución de aplicaciones: establece restricciones en el dispositivo para permitir que solo se ejecuten los archivos que están firmados con un certificado emitido por Microsoft. Obtenga más información sobre las restricciones de aplicaciones con Microsoft Defender para punto de conexión.

Acciones en archivos

Cuando se selecciona, la acción Permitir/Bloquear se puede aplicar al archivo. Los archivos de bloqueo solo se permiten si tiene permisos de corrección para los archivos y si los resultados de la consulta han identificado un identificador de archivo, como sha1. Una vez bloqueado un archivo, también se bloquean otras instancias del mismo archivo en todos los dispositivos. Puede controlar a qué grupo de dispositivos se aplica el bloqueo, pero no a dispositivos específicos.

Cuando se selecciona, la acción Poner en cuarentena archivo se puede aplicar a los archivos de la

SHA1columna ,InitiatingProcessSHA1,SHA256oInitiatingProcessSHA256de los resultados de la consulta. Esta acción elimina el archivo de su ubicación actual y coloca una copia en cuarentena.

Acciones en usuarios

Cuando se selecciona, la acción Marcar al usuario como comprometido se toma en los usuarios de la columna

AccountObjectId,InitiatingProcessAccountObjectIdoRecipientObjectIden los resultados de la consulta. Esta acción establece el nivel de riesgo de los usuarios en "alto" en Microsoft Entra ID, lo que desencadena las directivas de protección de identidad correspondientes.Seleccione Deshabilitar usuario para evitar temporalmente que un usuario inicie sesión.

Seleccione Forzar el restablecimiento de contraseña para pedir al usuario que cambie su contraseña en la siguiente sesión de inicio de sesión.

Tanto las

Disable useropciones comoForce password resetrequieren el SID de usuario, que se encuentran en las columnasAccountSid,InitiatingProcessAccountSid,RequestAccountSidyOnPremSid.

Para obtener más información sobre las acciones del usuario, lea Acciones de corrección en Microsoft Defender for Identity.

Acciones en correos electrónicos

Si la detección personalizada produce mensajes de correo electrónico, puede seleccionar Mover a la carpeta de buzón para mover el correo electrónico a una carpeta seleccionada (cualquiera de las carpetas Correo no deseado, Bandeja de entrada o Elementos eliminados ). En concreto, puede mover los resultados de correo electrónico de elementos en cuarentena (por ejemplo, en el caso de falsos positivos) seleccionando la opción Bandeja de entrada .

Como alternativa, puede seleccionar Eliminar correo electrónico y, a continuación, elegir mover los correos electrónicos a Elementos eliminados (Eliminación temporal) o eliminar los correos electrónicos seleccionados permanentemente (Eliminar de forma rígida).

Las columnas NetworkMessageId y RecipientEmailAddress deben estar presentes en los resultados de salida de la consulta para aplicar acciones a los mensajes de correo electrónico.

5. Establecer el ámbito de regla

Establezca el ámbito para especificar qué dispositivos están cubiertos por la regla. El ámbito influye en las reglas que comprueban los dispositivos y no afectan a las reglas que solo comprueban buzones y cuentas de usuario o identidades.

Al establecer el ámbito, puede seleccionar:

- Todos los dispositivos

- Grupos de dispositivos específicos

Solo se consultarán los datos de los dispositivos del ámbito. Además, las acciones solo se realizan en esos dispositivos.

Nota:

Los usuarios solo pueden crear o editar una regla de detección personalizada si tienen los permisos correspondientes para los dispositivos incluidos en el ámbito de la regla. Por ejemplo, los administradores solo pueden crear o editar reglas con ámbito para todos los grupos de dispositivos si tienen permisos para todos los grupos de dispositivos.

6. Revisar y activar la regla

Después de revisar la regla, seleccione Crear para guardarla. La regla de detección personalizada se ejecuta inmediatamente. Se ejecuta de nuevo en función de la frecuencia configurada para buscar coincidencias, generar alertas y realizar acciones de respuesta.

Importante

Las detecciones personalizadas deben revisarse periódicamente para comprobar la eficacia y la eficacia. Para obtener instrucciones sobre cómo optimizar las consultas, siga los procedimientos recomendados de consultas de búsqueda avanzada. Para asegurarse de que está creando detecciones que desencadenan alertas verdaderas, tómese tiempo para revisar las detecciones personalizadas existentes siguiendo los pasos descritos en Administración de reglas de detección personalizadas existentes.

Mantiene el control sobre la amplitud o la especificidad de las detecciones personalizadas, por lo que las alertas falsas generadas por las detecciones personalizadas podrían indicar la necesidad de modificar determinados parámetros de las reglas.

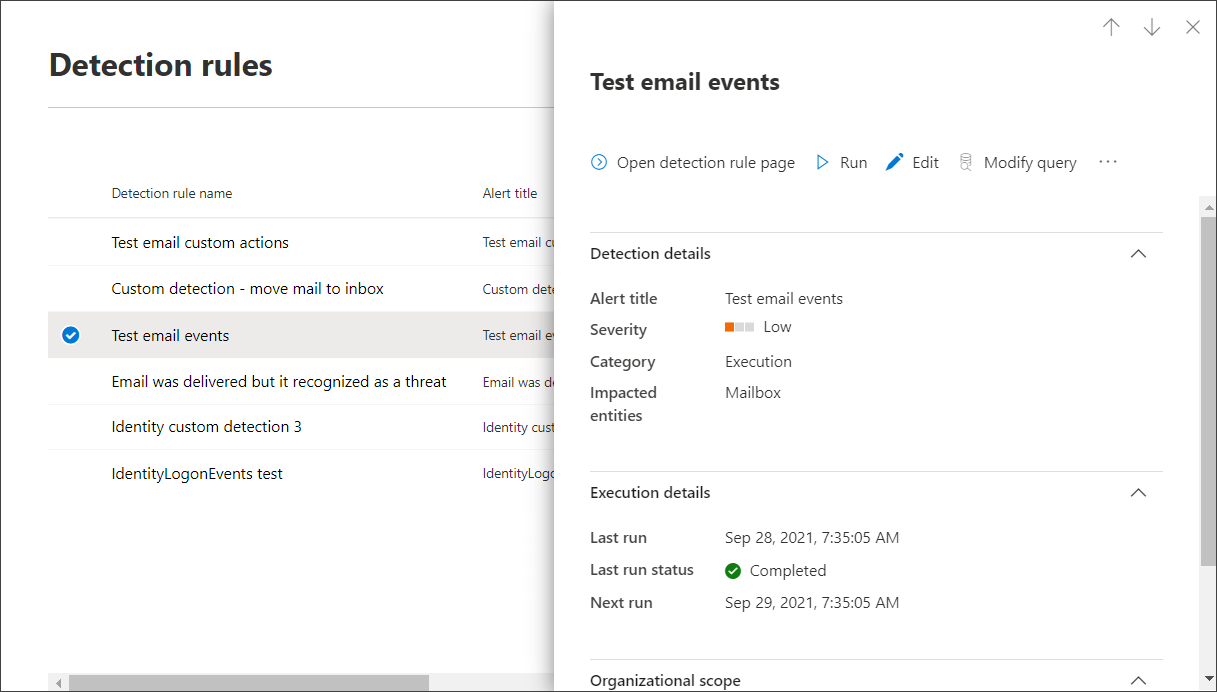

Administrar reglas de detección personalizadas existentes

Puede ver la lista de reglas de detección personalizadas existentes, comprobar sus ejecuciones anteriores y revisar las alertas que se desencadenaron. También puede ejecutar una regla a petición y modificarla.

Sugerencia

Las alertas que generan las detecciones personalizadas están disponibles a través de alertas y API de incidentes. Para obtener más información, consulte API de Microsoft Defender XDR compatibles.

Ver reglas existentes

Para ver todas las reglas de detección personalizadas existentes, vaya a Buscar>reglas de detección personalizadas. La página enumera todas las reglas con la siguiente información de la ejecución:

- Última ejecución : la última vez que se ejecutó una regla para comprobar si hay coincidencias de consulta y generar alertas

- Estado de la última ejecución : si una regla se ejecutó correctamente

- Siguiente ejecución : la siguiente ejecución programada

- Estado : si se ha activado o desactivado una regla

Ver detalles, modificar y ejecutar la regla

Para ver información completa sobre una regla de detección personalizada, vaya a Buscar>reglas de detección personalizadas y, a continuación, seleccione el nombre de la regla. A continuación, puede ver información general sobre la regla, incluida la información, su estado de ejecución y su ámbito. La página también proporciona la lista de alertas y acciones desencadenadas.

También puede realizar las siguientes acciones en la regla desde esta página:

- Ejecutar : ejecute la regla inmediatamente. Esto también restablece el intervalo para la siguiente ejecución.

- Editar : modifique la regla sin cambiar la consulta.

- Modificar consulta : edite la consulta en la búsqueda avanzada.

- Prender / Desactivar : habilite la regla o impida que se ejecute.

- Eliminar : desactive la regla y quítelo.

Ver y administrar alertas desencadenadas

En la pantalla de detalles de la regla (Búsqueda>de detecciones> personalizadas[Nombre de regla]), vaya a Alertas desencadenadas, que enumera las alertas generadas por coincidencias con la regla. Seleccione una alerta para ver la información detallada al respecto y realizar las siguientes acciones:

- Administrar la alerta estableciendo su estado y clasificación (alerta verdadera o falsa).

- Vincular la alerta a un incidente.

- Ejecutar la consulta que desencadenó la alerta en la búsqueda avanzada.

Revisar acciones

En la pantalla de detalles de la regla (Búsqueda>de detecciones> personalizadas[Nombre de regla]), vaya a Acciones desencadenadas, que enumera las acciones realizadas en función de las coincidencias con la regla.

Sugerencia

Para ver rápidamente la información y realizar acciones en un elemento de una tabla, use la columna de selección [✓] a la izquierda de la tabla.

Nota:

Es posible que algunas columnas de este artículo no estén disponibles en Microsoft Defender para punto de conexión. Active Microsoft Defender XDR para buscar amenazas mediante más orígenes de datos. Puede mover los flujos de trabajo de búsqueda avanzados de Microsoft Defender para punto de conexión a Microsoft Defender XDR siguiendo los pasos descritos en Migración de consultas de búsqueda avanzadas desde Microsoft Defender para punto de conexión.

Vea también

- Introducción a las detecciones personalizadas

- Información general sobre la búsqueda avanzada de amenazas

- Conozca el lenguaje de consulta de búsqueda avanzada

- Migración de consultas de búsqueda avanzadas desde Microsoft Defender para punto de conexión

- API de seguridad de Microsoft Graph para detecciones personalizadas

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.