Configuración del inicio de sesión único para dispositivos unidos a Microsoft Entra

En este artículo se describen Windows Hello para empresas funcionalidades o escenarios que se aplican a:

-

Tipo de implementación:híbrido

-

Tipo de confianza:la confianza

de clave de controladores de dominio. confianza

del certificado de controladores de dominio.

-

Tipo de combinación: Microsoft Entra unirse

Windows Hello para empresas combinado con dispositivos unidos a Microsoft Entra facilita a los usuarios el acceso seguro a los recursos basados en la nube mediante una credencial segura en dos fases. A medida que las organizaciones realizan la transición de recursos a la nube, es posible que algunos recursos permanezcan en el entorno local y Microsoft Entra dispositivos unidos puedan tener que acceder a ellos. Con configuraciones adicionales para la implementación híbrida, puede proporcionar el inicio de sesión único en recursos locales para Microsoft Entra dispositivos unidos mediante Windows Hello para empresas, mediante una clave o un certificado.

Nota

Estos pasos no son necesarios al usar el modelo de confianza de Kerberos en la nube.

Requisitos previos

A diferencia de Microsoft Entra dispositivos unidos a híbridos, Microsoft Entra dispositivos unidos no tienen una relación con el dominio de Active Directory. Este factor cambia la forma en que los usuarios se autentican en Active Directory. Valide las siguientes configuraciones para asegurarse de que admiten Microsoft Entra dispositivos unidos:

- Punto de distribución de lista de revocación de certificados (CRL)

- Certificados de controlador de dominio

- Infraestructura de red en su lugar para llegar a los controladores de dominio locales. Si las máquinas son externas, puede usar cualquier solución VPN.

Punto de distribución de CRL (CDP)

Los certificados emitidos por una entidad de certificación se pueden revocar. Cuando una entidad de certificación revoca un certificado, escribe información sobre el certificado en una lista de revocación de certificados (CRL).

Durante la validación del certificado, Windows compara el certificado actual con la información de la CRL para determinar si el certificado es válido.

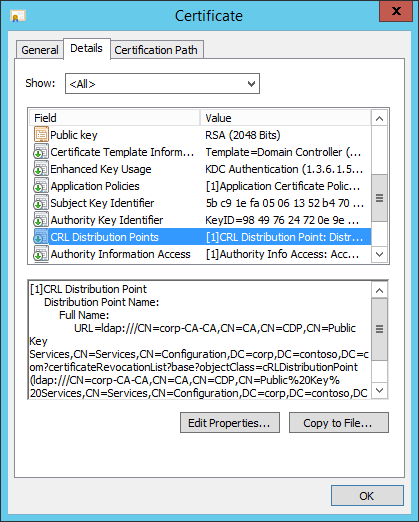

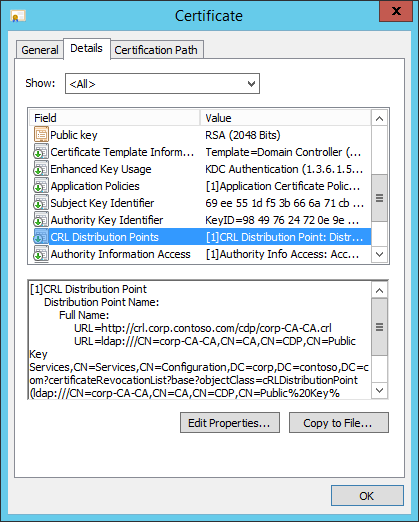

En la captura de pantalla, la propiedad CDP del certificado del controlador de dominio muestra una ruta de acceso LDAP. El uso de Active Directory para dispositivos unidos a un dominio ofrece un punto de distribución CRL de alta disponibilidad. Sin embargo, Microsoft Entra dispositivos unidos no pueden leer datos de Active Directory y la validación de certificados no proporciona la oportunidad de autenticarse antes de leer la CRL. La autenticación se convierte en un problema circular: el usuario está intentando autenticarse, pero debe leer Active Directory para completar la autenticación, pero el usuario no puede leer Active Directory porque no se ha autenticado.

Para resolver este problema, el punto de distribución CRL debe ser una ubicación accesible por Microsoft Entra dispositivos unidos que no requieren autenticación. La solución más sencilla es publicar el punto de distribución CRL en un servidor web que use HTTP (no HTTPS).

Si el punto de distribución de CRL no muestra un punto de distribución HTTP, debe volver a configurar la entidad de certificación emisora para incluir un punto de distribución DE CRL HTTP, preferiblemente primero, en la lista de puntos de distribución.

Nota

Si la entidad de certificación ha publicado tanto la CRL base como la crl delta, asegúrese de publicar la CRL delta en la ruta de acceso HTTP. Incluya el servidor web para capturar la CRL delta al permitir el escape doble en el servidor web (IIS).

Certificados de controlador de dominio

Las entidades de certificación escriben información de CDP en los certificados a medida que se emiten. Si cambia el punto de distribución, los certificados emitidos anteriormente deben volver a emitirse para que la entidad de certificación incluya el nuevo CDP. El certificado de controlador de dominio es uno de los componentes críticos de Microsoft Entra dispositivos unidos que se autentican en Active Directory.

¿Por qué necesita Windows validar el certificado del controlador de dominio?

Windows Hello para empresas aplica la característica de seguridad de validación estricta de KDC al autenticarse desde un dispositivo unido Microsoft Entra a un dominio. Esta aplicación impone criterios más restrictivos que debe cumplir el Centro de distribución de claves (KDC). Al autenticarse mediante Windows Hello para empresas en un dispositivo unido a Microsoft Entra, el cliente de Windows valida la respuesta del controlador de dominio asegurándose de que se cumplen todos los siguientes requisitos:

- El controlador de dominio tiene la clave privada para el certificado proporcionado

- La entidad de certificación raíz que emitió el certificado del controlador de dominio está en las entidades de certificación raíz de confianza del dispositivo.

- Use la plantilla de certificado de autenticación Kerberos en lugar de cualquier otra plantilla anterior.

- El certificado del controlador de dominio tiene el uso de clave extendida de autenticación de KDC (EKU)

- El nombre alternativo del firmante del certificado del controlador de dominio tiene un nombre DNS que coincide con el nombre del dominio.

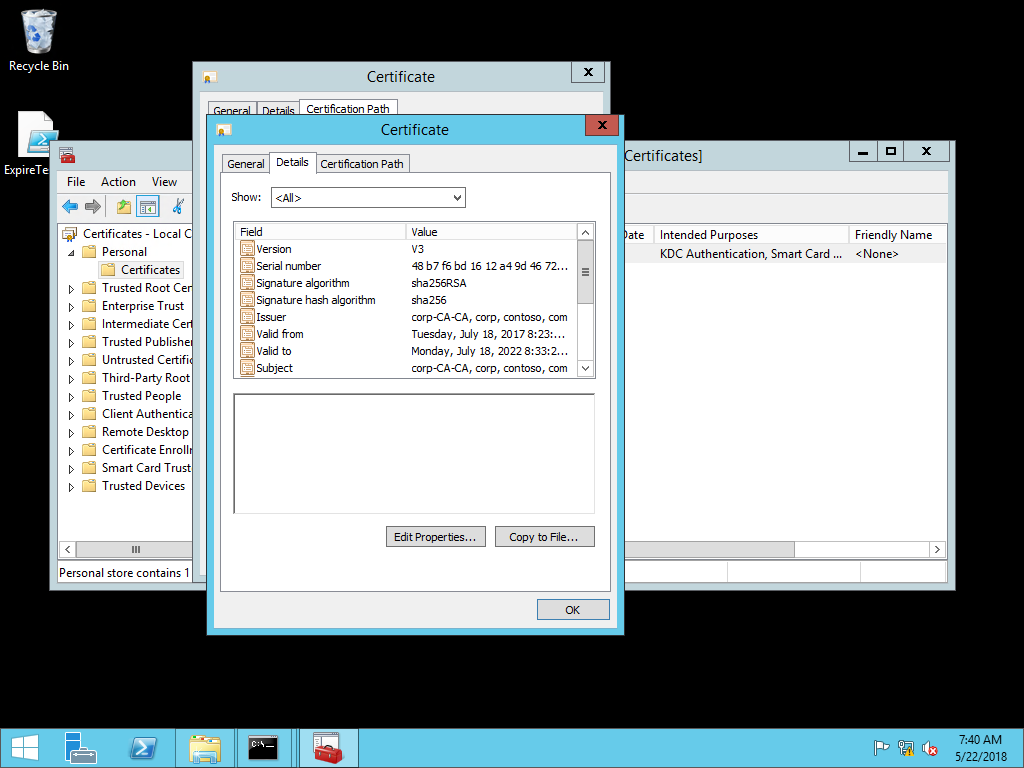

- El algoritmo hash de firma del certificado del controlador de dominio es sha256

- La clave pública del certificado del controlador de dominio es RSA (2048 bits)

Importante

La autenticación desde un dispositivo unido Microsoft Entra híbrido a un dominio mediante Windows Hello para empresas no exige que el certificado de controlador de dominio incluya el EKU de autenticación de KDC. Si va a agregar Microsoft Entra dispositivos unidos a un entorno de dominio existente, asegúrese de comprobar que el certificado de controlador de dominio se ha actualizado para incluir el EKU de autenticación de KDC.

Configuración de un punto de distribución crl para una entidad de certificación emisora

Use este conjunto de procedimientos para actualizar la entidad de certificación que emite certificados de controlador de dominio para incluir un punto de distribución CRL basado en HTTP.

Configurar Internet Information Services para hospedar puntos de distribución CRL

Debe hospedar la nueva lista de revocación de certificados en un servidor web para que Microsoft Entra dispositivos unidos puedan validar fácilmente los certificados sin autenticación. Puede hospedar estos archivos en servidores web de muchas maneras. Los pasos siguientes son solo uno y pueden ser útiles para los administradores que no están familiarizados con la adición de un nuevo punto de distribución CRL.

Importante

No configure el servidor IIS que hospeda el punto de distribución de CRL para usar https o un certificado de autenticación de servidor. Los clientes deben tener acceso al punto de distribución mediante http.

Instalación del servidor web

- Inicie sesión en el servidor como administrador local e inicie Administrador del servidor si no se inició durante el inicio de sesión.

- Seleccione el nodo Servidor local en el panel de navegación. Seleccione Administrar y seleccione Agregar roles y características.

- En el Asistente para agregar roles y características, seleccione Selección de servidor. Compruebe que el servidor seleccionado sea el servidor local. Seleccione Roles de servidor. Active la casilla situada junto a Servidor web (IIS)

- Seleccione Siguiente a través de las opciones restantes del asistente, aceptando los valores predeterminados e instale el rol servidor web.

Configuración del servidor web

Desde Herramientas administrativas de Windows, abra el Administrador de Internet Information Services (IIS)

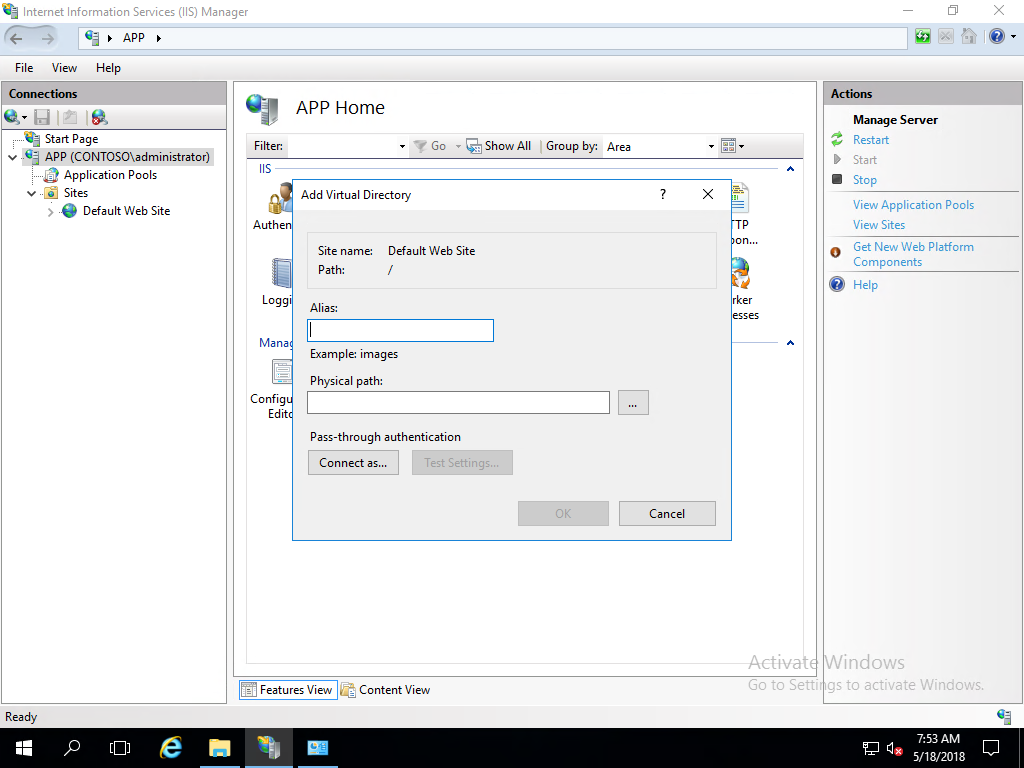

Expanda el panel de navegación para mostrar el sitio web predeterminado. Seleccione y, a continuación, haga clic con el botón derecho en Sitio web predeterminado y seleccione Agregar directorio virtual...

En el cuadro de diálogo Agregar directorio virtual, escriba cdp en alias. Para la ruta de acceso física, escriba o busque la ubicación del archivo físico donde hospedará la lista de revocación de certificados. En este ejemplo, se usa la ruta de acceso

c:\cdp. Seleccione Aceptar

Nota

Tome nota de esta ruta de acceso, ya que la usará más tarde para configurar los permisos de archivo y de recurso compartido.

Seleccione CDP en Sitio web predeterminado en el panel de navegación. Abra Exploración de directorios en el panel de contenido. Seleccione Habilitar en el panel de detalles.

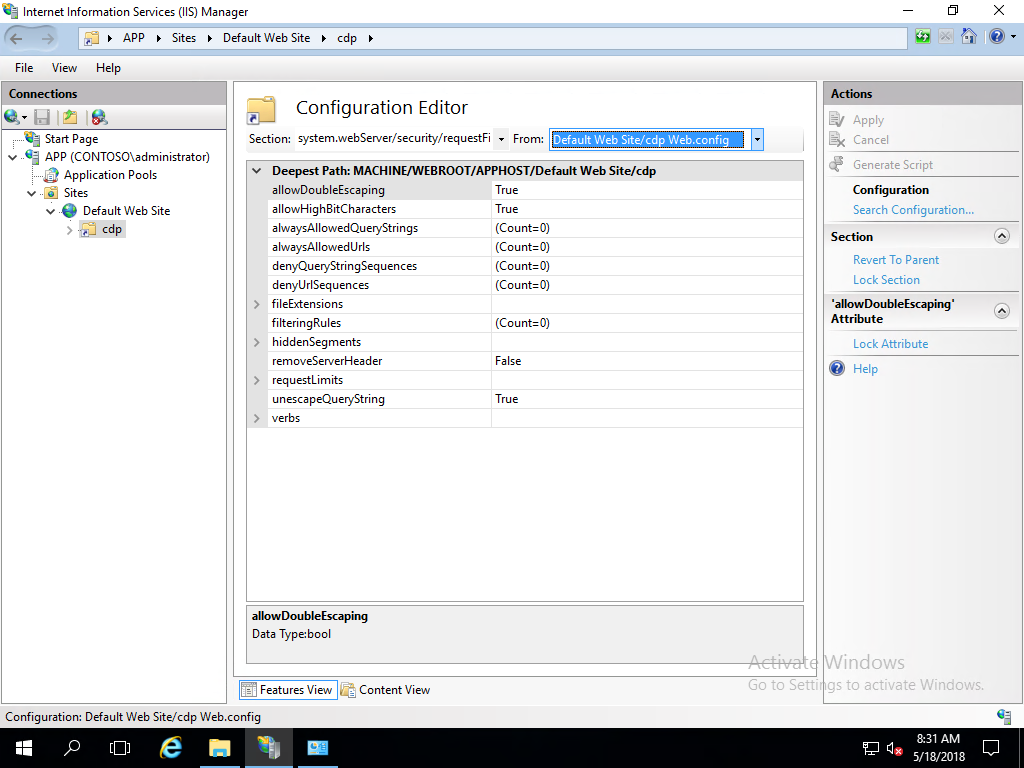

Seleccione CDP en Sitio web predeterminado en el panel de navegación. Abra Editor de configuración

En la lista Sección, vaya a system.webServer/security/requestFiltering

En la lista de pares nombre-valor en el panel de contenido, configure allowDoubleEscaping como True. Seleccione Aplicar en el panel

Cierre del Administrador de Internet Information Services (IIS)

Creación de un registro de recursos DNS para la dirección URL del punto de distribución CRL

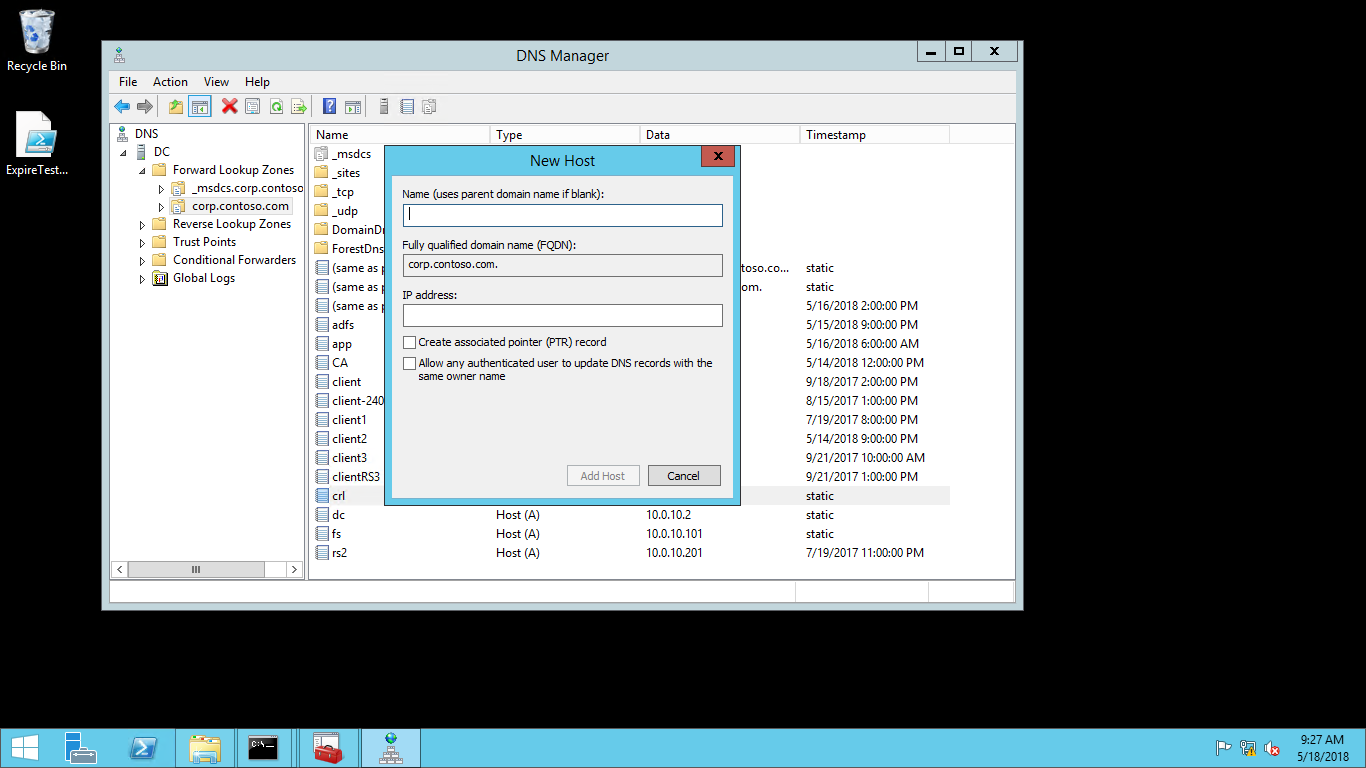

- En el servidor DNS o desde una estación de trabajo administrativa, abra el Administrador de DNS desde Herramientas administrativas.

- Expanda Zonas de búsqueda directa para mostrar la zona DNS de su dominio. Haga clic con el botón derecho en el nombre de dominio en el panel de navegación y seleccione Nuevo host (A o AAAA).

- En el cuadro de diálogo Host nuevo, escriba crl en Nombre. Escriba la dirección IP del servidor web que haya configurado en la dirección IP. Seleccione Agregar host. Seleccione Aceptar para cerrar el cuadro de diálogo DNS . Seleccione Listo

- Cierre el Administrador de DNS

Preparar un recurso compartido de archivos para hospedar la lista de revocación de certificados

Estos procedimientos configuran NTFS y permisos de uso compartido en el servidor web para permitir que la entidad de certificación publique automáticamente la lista de revocación de certificados.

Configuración del recurso compartido de archivos de CDP

- En el servidor web, abra el Explorador de Windows y vaya a la carpeta cdp que creó en el paso 3 de Configuración del servidor web.

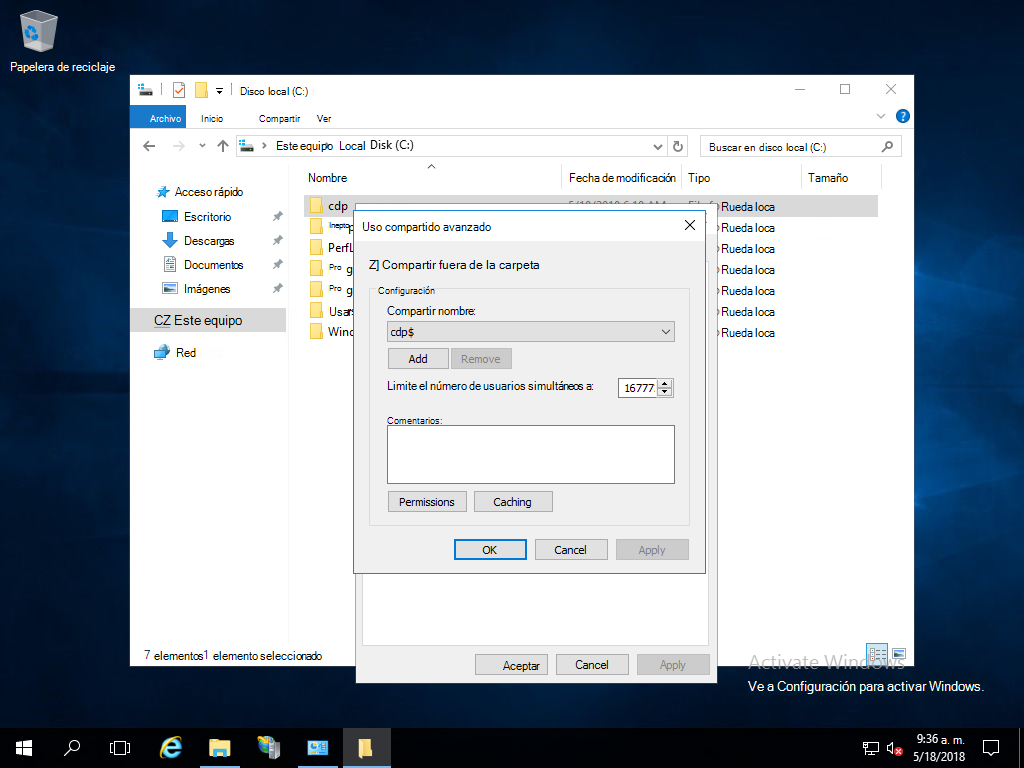

- Haga clic con el botón derecho en la carpeta cdp y seleccione Propiedades. Seleccione la pestaña Uso compartido . Seleccione Uso compartido avanzado

- Seleccione Compartir esta carpeta. Escriba cdp$ en Nombre del recurso compartido. Seleccione Permissions

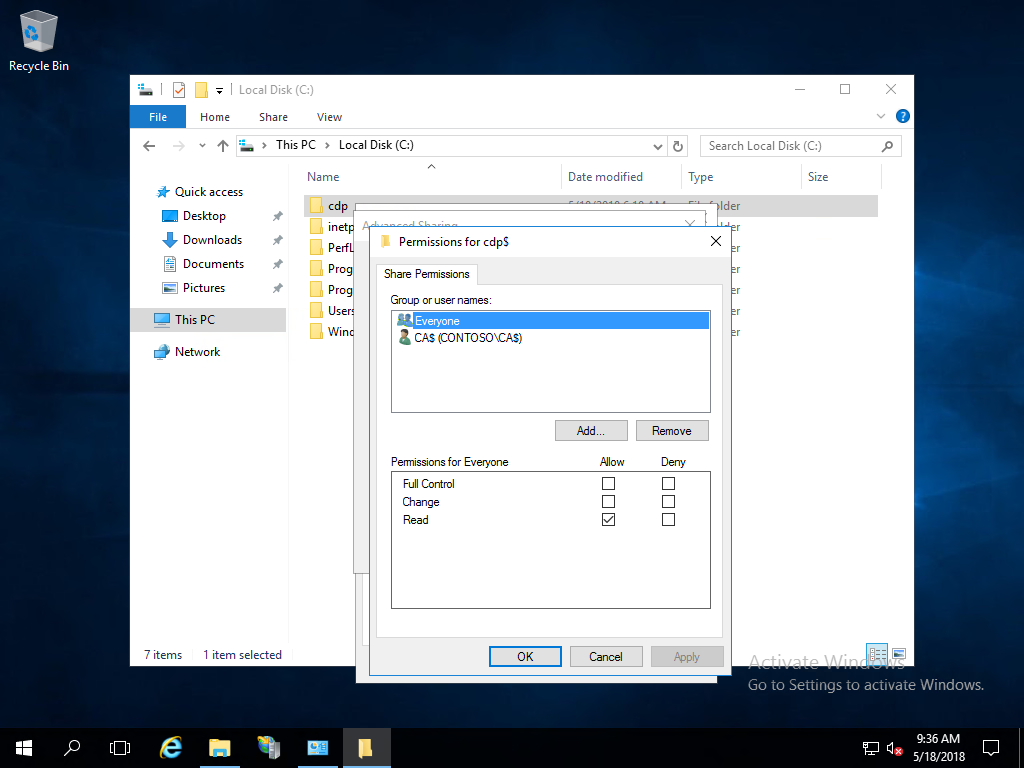

- En el cuadro de diálogo Permisos para cdp$, seleccione Agregar.

- En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, seleccione Tipos de objeto. En el cuadro de diálogo Tipos de objeto, seleccione Equipos y, a continuación, seleccione Aceptar.

- En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, en Escriba los nombres de objeto que desea seleccionar, escriba el nombre del servidor que ejecuta la entidad de certificación que emite la lista de revocación de certificados y, a continuación, seleccione Comprobar nombres. Seleccione Aceptar.

- En el cuadro de diálogo permisos para cdp$, seleccione la entidad de certificación en la Lista de grupos o nombres de usuario. En la sección Permisos de, seleccione Permitir para Control total. Seleccione Aceptar

- En el cuadro de diálogo Uso compartido avanzado, seleccione Aceptar.

Sugerencia

Asegúrese de que los usuarios puedan acceder a \\Server FQDN\sharename.

Deshabilitar el almacenamiento en caché

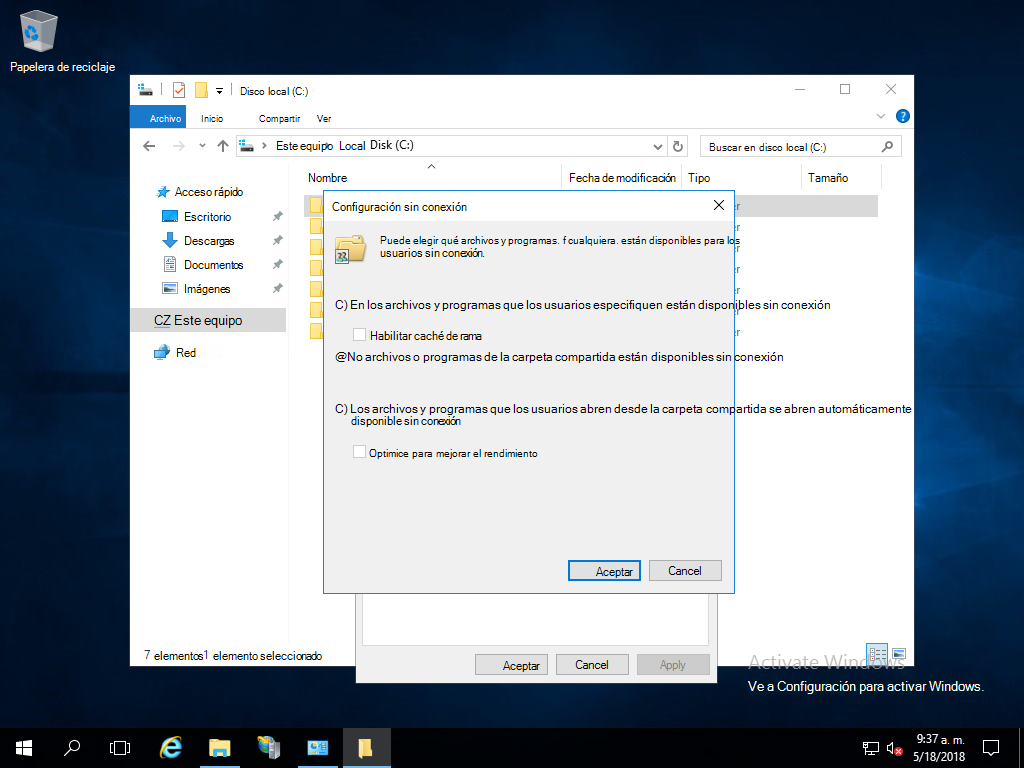

- En el servidor web, abra el Explorador de Windows y vaya a la carpeta cdp que creó en el paso 3 de Configuración del servidor web.

- Haga clic con el botón derecho en la carpeta cdp y seleccione Propiedades. Seleccione la pestaña Uso compartido . Seleccione Uso compartido avanzado

- Seleccione Almacenamiento en caché. Seleccione No hay archivos o programas de la carpeta compartida disponibles sin conexión CDP disable caching (No hay archivos o programas de la carpeta compartida disponibles sin conexión

- Seleccione Aceptar.

Configuración del permiso NTFS para la carpeta CDP

- En el servidor web, abra el Explorador de Windows y vaya a la carpeta cdp que creó en el paso 3 de Configuración del servidor web.

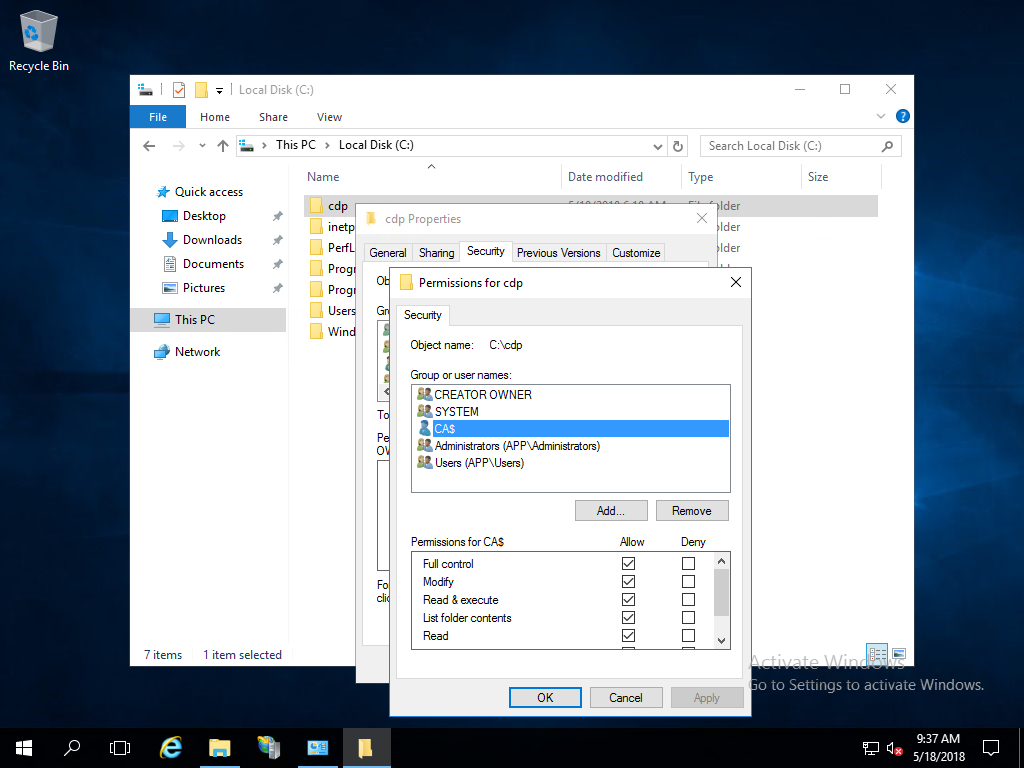

- Haga clic con el botón derecho en la carpeta cdp y seleccione Propiedades. Seleccione la pestaña Seguridad .

- En la pestaña Seguridad , seleccione Editar.

- En el cuadro de diálogo Permisos para cdp , seleccione Agregar

- En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, seleccione Tipos de objeto. En el cuadro de diálogo Tipos de objeto, seleccione Equipos. Seleccione Aceptar.

- En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, en Escriba los nombres de objeto que desea seleccionar, escriba el nombre de la entidad de certificación y, a continuación, seleccione Comprobar nombres. Seleccione Aceptar.

- En el cuadro de diálogo Permisos para cdp$, seleccione el nombre de la entidad de certificación en la lista Grupos o nombres de usuario. En la sección Permisos de, seleccione Permitir para Control total. Seleccione Aceptar.

- Seleccione Cerrar en el cuadro de diálogo Propiedades de cdp .

Configuración de la nueva CDP y la ubicación de publicación en la entidad de certificación emisora

El servidor web está preparado para hospedar el punto de distribución CRL. Ahora, configure la entidad de certificación emisora para publicar la CRL en la nueva ubicación e incluir el nuevo punto de distribución de CRL.

Configuración del punto de distribución de CRL

En la entidad de certificación emisora, inicie sesión como administrador local. Inicio de la consola de la entidad de certificación desde Herramientas administrativas

En el panel de navegación, haga clic con el botón derecho en el nombre de la entidad de certificación y seleccione Propiedades.

Selecciona Extensiones. En la pestaña Extensiones , seleccione Punto de distribución CRL (CDP) en la lista Seleccionar extensión .

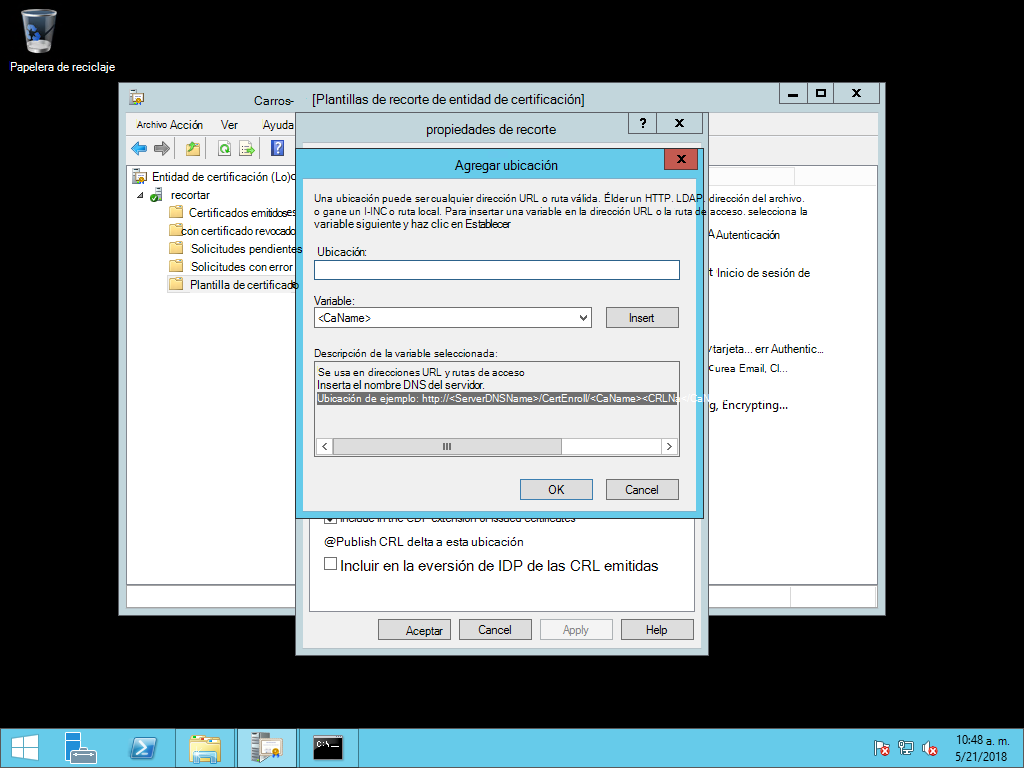

En la pestaña Extensiones , seleccione Agregar. Escriba http://crl.[domainname]/cdp/ en la ubicación. Por ejemplo,

<http://crl.corp.contoso.com/cdp/>o<http://crl.contoso.com/cdp/>(no olvide la barra diagonal final)

Seleccione <CaName> en la lista Variable y seleccione Insertar. Seleccione <CRLNameSuffix> en la lista Variable y seleccione Insertar. Seleccione <DeltaCRLAllowed> en la lista Variable y seleccione Insertar.

Escriba .crl al final del texto en Ubicación. Seleccione Aceptar.

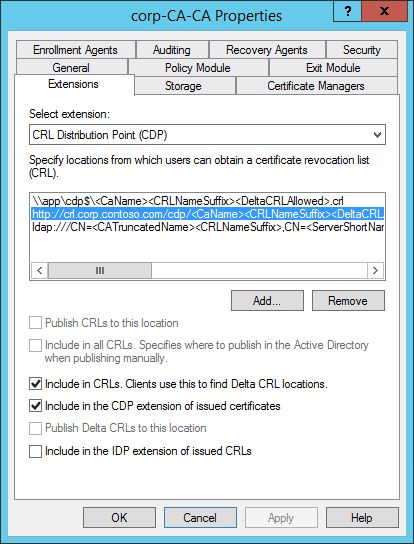

Seleccione el CDP que acaba de crear.

Seleccione Incluir en CRL. Los clientes lo usan para buscar ubicaciones de CRL delta.

Seleccione Incluir en la extensión CDP de los certificados emitidos.

Seleccione Aplicar guardar las selecciones. Seleccione No cuando solicite reiniciar el servicio.

Nota

Si lo desea, puede quitar ubicaciones de publicación y puntos de distribución de CRL que no use.

Configuración de la ubicación de publicación de la CRL

En la entidad de certificación emisora, inicie sesión como administrador local. Inicio de la consola de la entidad de certificación desde Herramientas administrativas

En el panel de navegación, haga clic con el botón derecho en el nombre de la entidad de certificación y seleccione Propiedades.

Selecciona Extensiones. En la pestaña Extensiones , seleccione Punto de distribución CRL (CDP) en la lista Seleccionar extensión .

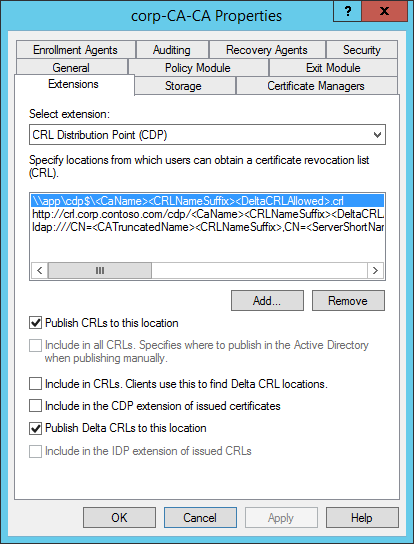

En la pestaña Extensiones , seleccione Agregar. Escriba el nombre del recurso compartido y del equipo que cree para el punto de distribución de CRL en Configure el uso compartido del archivo de CDP. Por ejemplo, \\app\cdp$\ (no olvide la barra diagonal hacia atrás final)

Seleccione <CaName> en la lista Variable y seleccione Insertar. Seleccione <CRLNameSuffix> en la lista Variable y seleccione Insertar. Seleccione <DeltaCRLAllowed> en la lista Variable y seleccione Insertar.

Escriba .crl al final del texto en Ubicación. Seleccione Aceptar.

Seleccione el CDP que acaba de crear.

Seleccione Publicar CRL en esta ubicación.

Seleccione Publicar CRL delta en esta ubicación.

Seleccione Aplicar guardar las selecciones. Seleccione Sí cuando solicite reiniciar el servicio. Seleccione Aceptar para cerrar el cuadro de diálogo de propiedades.

Publicación de una CRL nueva

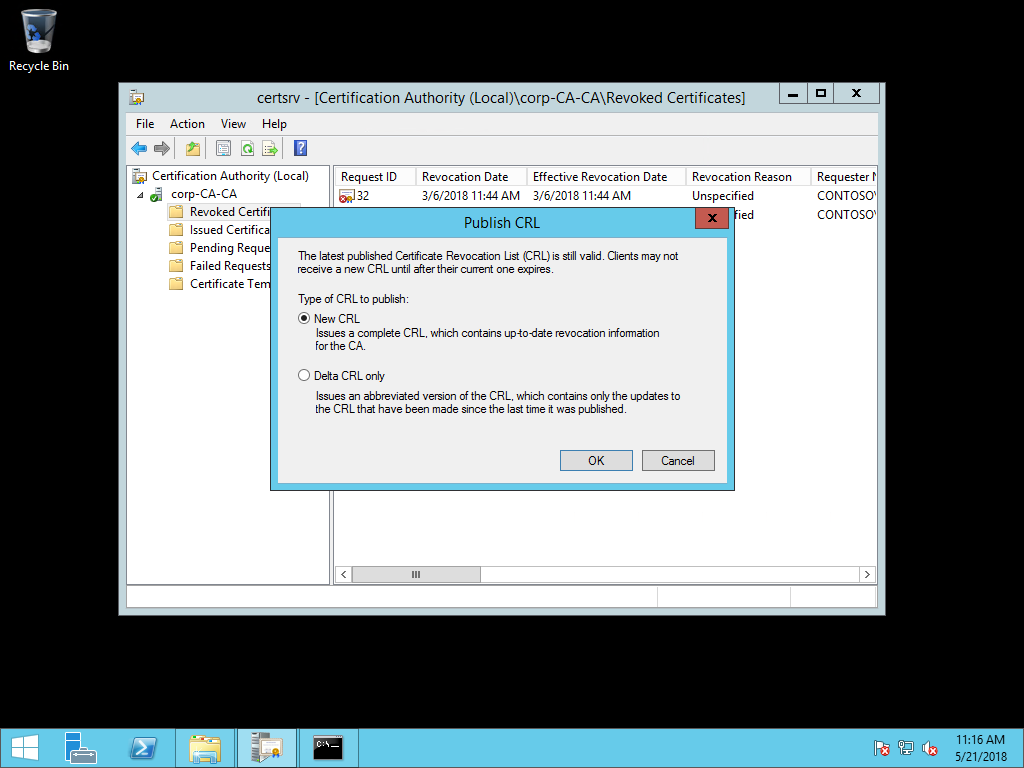

- En la entidad de certificación emisora, inicie sesión como administrador local. Inicie la consola de la Entidad de certificación desde Herramientas administrativas.

- En el panel de navegación, haga clic con el botón derecho en Certificados revocados, mantenga el puntero sobre Todas las tareas y seleccione

- En el cuadro de diálogo Publicar CRL , seleccione Nueva CRL y seleccione Aceptar.

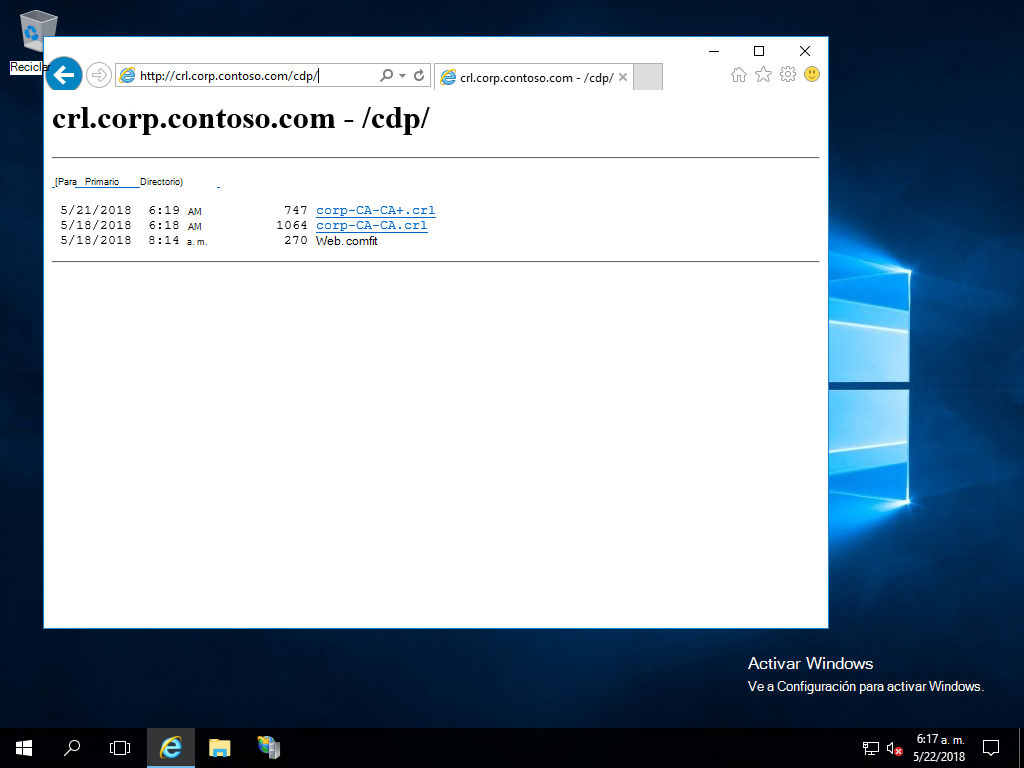

Validar la publicación de CDP

Valide que el nuevo punto de distribución CRL funciona.

- Abra un explorador web. Vaya a

http://crl.[yourdomain].com/cdp. Debería ver dos archivos creados a partir de la publicación de la nueva CRL

Volver a emitir certificados del controlador de dominio

Con la entidad de certificación configurada correctamente con un punto de distribución CRL basado en HTTP válido, debe volver a emitir certificados a los controladores de dominio, ya que el certificado antiguo no tiene el punto de distribución CRL actualizado.

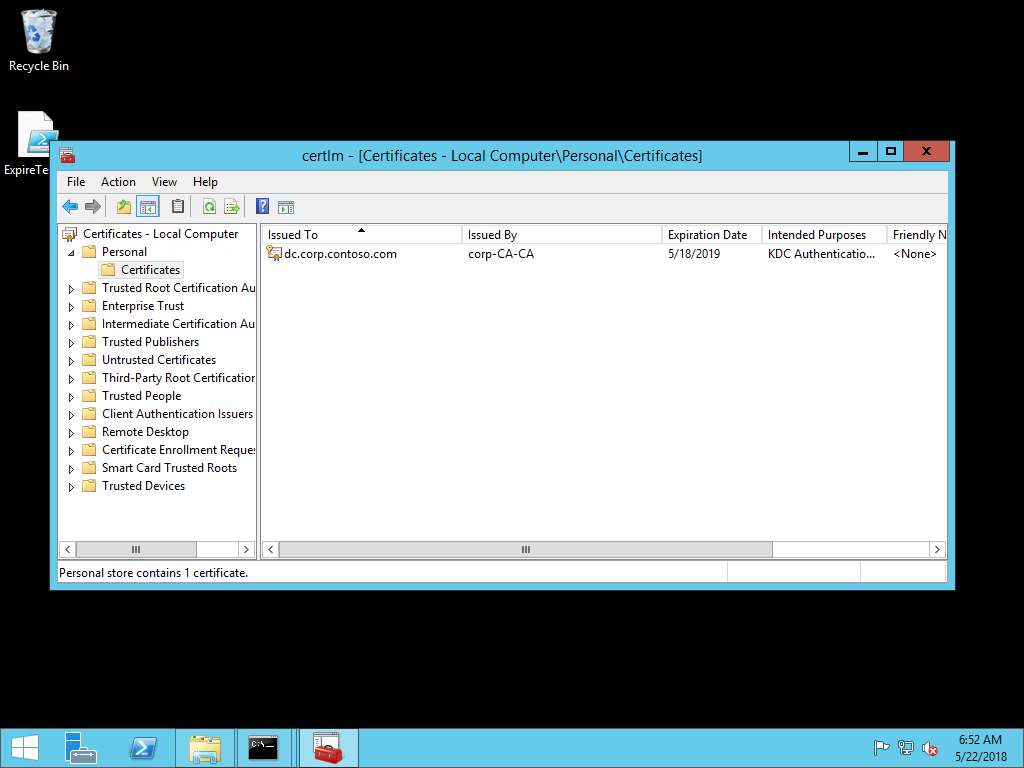

- Inicio de sesión de un controlador de dominio con credenciales administrativas

- Abrir el cuadro de diálogo Ejecutar Escriba certlm.msc para abrir el Administrador de certificados del equipo local.

- En el panel de navegación, expanda Personal. Seleccione Certificados. En el panel de detalles, seleccione el certificado de controlador de dominio existente que incluye la autenticación de KDC en la lista De propósitos previstos

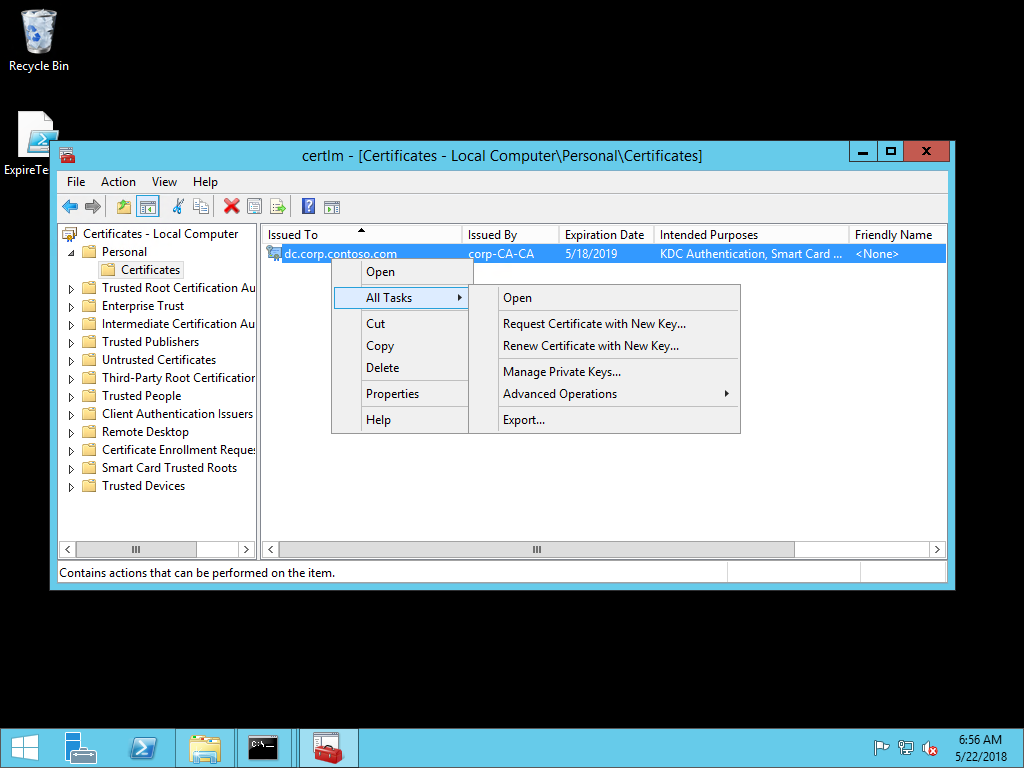

- Haga clic con el botón derecho en el certificado seleccionado. Mantenga el puntero sobre Todas las tareas y, a continuación, seleccione Renovar certificado con nueva clave.... En el Asistente para inscripción de certificados, seleccione Siguiente

- En la página Solicitar certificados del asistente, compruebe que el certificado seleccionado tiene la plantilla de certificado correcta y asegúrese de que el estado está disponible. Seleccione Inscribir.

- Una vez completada la inscripción, seleccione Finalizar para cerrar el asistente.

- Repita este procedimiento en todos los controladores de dominio.

Nota

Puede configurar los controladores de dominio para inscribir y renovar automáticamente sus certificados. La inscripción automática de certificados ayuda a evitar las interrupciones de autenticación debidas a certificados caducados. Consulte las Guías de implementación de Windows Hello para obtener información acerca de cómo implementar la inscripción de certificados automática para controladores de dominio.

Importante

Si no usa la inscripción de certificados automática, cree un aviso de calendario para recibir una alerta dos meses antes de la fecha de expiración del certificado. Envíe el aviso a varias personas de la organización para asegurarse de que más de uno o dos usuarios sepan cuándo expiran estos certificados.

Validar CDP en el nuevo certificado

Inicio de sesión de un controlador de dominio con credenciales administrativas

Abrir el cuadro de diálogo Ejecutar Escriba certlm.msc para abrir el Administrador de certificados del equipo local.

En el panel de navegación, expanda Personal. Seleccione Certificados. En el panel de detalles, haga doble clic en el certificado de controlador de dominio existente que incluye la autenticación de KDC en la lista de propósitos previstos.

Seleccione la pestaña Detalles . Desplácese hacia abajo por la lista hasta que los puntos de distribución CRL estén visibles en la columna Campo de la lista. Seleccionar punto de distribución CRL

Revise la información que se muestra debajo de la lista de campos para confirmar que la nueva dirección URL del punto de distribución de CRL está presente en el certificado. Seleccione Aceptar.

Implementación del certificado de ca raíz en dispositivos unidos a Microsoft Entra

Los controladores de dominio tienen un certificado que incluye el nuevo punto de distribución CRL. A continuación, necesita el certificado raíz de empresa para poder implementarlo en Microsoft Entra dispositivos unidos. Al implementar los certificados raíz de empresa en un dispositivo, se asegura de que el dispositivo confíe en los certificados emitidos por la entidad de certificación. Sin el certificado, Microsoft Entra dispositivos unidos no confían en los certificados de controlador de dominio y se produce un error en la autenticación.

Exportación del certificado raíz de empresa

- Inicio de sesión de un controlador de dominio con credenciales administrativas

- Abrir el cuadro de diálogo Ejecutar Escriba certlm.msc para abrir el Administrador de certificados del equipo local.

- En el panel de navegación, expanda Personal. Seleccione Certificados. En el panel de detalles, haga doble clic en el certificado de controlador de dominio existente que incluye la autenticación de KDC en la lista de propósitos previstos.

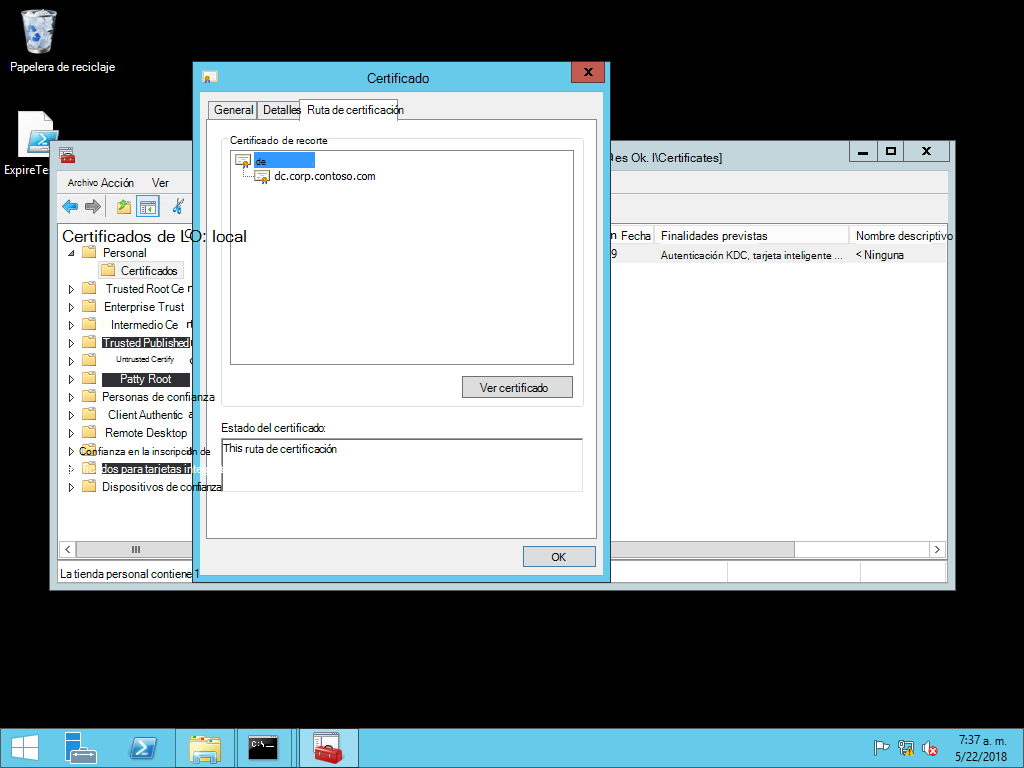

- Seleccione la pestaña Ruta de certificación. En la vista Ruta de certificación, seleccione el nodo superior y seleccione Ver ruta de

- En el nuevo cuadro de diálogo Certificado , seleccione la pestaña Detalles . Seleccione la pestaña Copiar a

- En el Asistente para exportación de certificados, seleccione Siguiente.

- En la página Exportar formato de archivo del asistente, seleccione Siguiente.

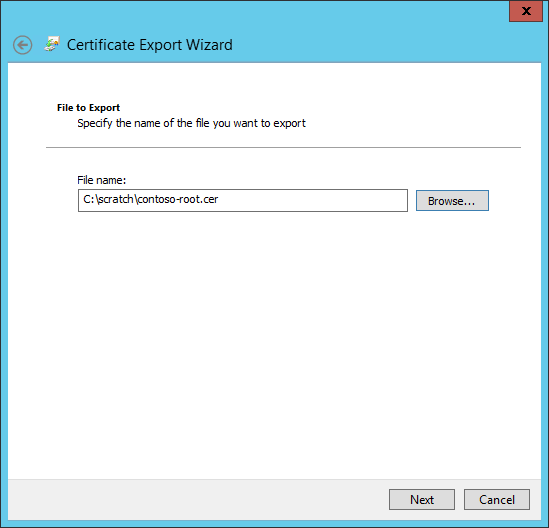

- En la página Archivo para exportar del asistente, escriba el nombre y la ubicación del certificado raíz y seleccione Siguiente. Seleccione Finalizar y, a continuación, seleccione Aceptar para cerrar el cuadro de diálogo correcto

- Seleccione Aceptar dos veces para volver al Administrador de certificados del equipo local. Cierre el Administrador de certificados

Implementación del certificado mediante Intune

Para configurar dispositivos con Microsoft Intune, use una directiva personalizada:

- Vaya al centro de administración de Microsoft Intune.

- Seleccionar perfiles de configuración de dispositivos >> Crear perfil

- Seleccione Platform Windows 8.1 and later (Plataforma > Windows 8.1 y versiones posteriores) y Profile type Trusted certificate (Certificado de confianza del tipo > de perfil).

- Seleccione Crear.

- En Configuración, seleccione el icono de carpeta y busque el archivo de certificado raíz de empresa. Una vez seleccionado el archivo, seleccione Abrir para cargarlo en Intune

- En la lista desplegable Almacén de destino , seleccione Almacén de certificados de equipo : raíz

- Seleccione Siguiente.

- En Asignación, seleccione un grupo de seguridad que contenga como miembros los dispositivos o usuarios que desea configurar >a continuación.

- Revise la configuración de directiva y seleccione Crear.

Si tiene previsto usar certificados para el inicio de sesión único local, siga los pasos adicionales que se indican en Using Certificates for On-premises Single-sign On (Usar certificados para el inicio de sesión único local). De lo contrario, puede iniciar sesión en un dispositivo unido a Microsoft Entra con Windows Hello para empresas y probar el inicio de sesión único en un recurso local.