Incorporar dispositivos a Microsoft Defender para punto de conexión

Cuando una organización habilita la compatibilidad con Microsoft Defender para punto de conexión en Intune, establece una conexión de servicio a servicio entre Microsoft Intune y Microsoft Defender para punto de conexión. Después, la organización puede incorporar a Microsoft Defender para punto de conexión los dispositivos que administra con Intune. La incorporación, a su vez, permite la recopilación de datos sobre los niveles de riesgo del dispositivo.

En la unidad anterior se ha examinado cómo habilitar Microsoft Defender para punto de conexión y configurarlo para la integración con Intune. Esta unidad continúa con este proceso de integración. Examina los pasos siguientes para incorporar dispositivos y configurar directivas de cumplimiento y acceso condicional:

Incorporación de dispositivos que ejecutan Android, iOS/iPadOS y Windows 10/11.

Uso de directivas de cumplimiento para establecer los niveles de riesgo del dispositivo.

Use directivas de acceso de cumplimiento para bloquear dispositivos que superen los niveles de riesgo esperados.

Nota:

Los dispositivos Android e iOS/iPadOS usan directivas de protección de aplicaciones que establecen los niveles de riesgo del dispositivo. Las directivas de protección de aplicaciones funcionan con dispositivos inscritos y no inscritos.

En las secciones siguientes se describen estos pasos.

incorporar dispositivos Windows

Después de que una organización conecta Intune y Microsoft Defender para punto de conexión, Intune recibe un paquete de configuración de incorporación de Microsoft Defender para punto de conexión. A continuación, la organización usa un perfil de configuración de dispositivo para Microsoft Defender para punto de conexión con el fin de implementar el paquete en sus dispositivos Windows.

El paquete de configuración configura los dispositivos para que se comuniquen con los servicios de Microsoft Defender para punto de conexión para examinar archivos y detectar amenazas. Los dispositivos también notifican sus niveles de riesgo a Microsoft Defender para punto de conexión. Los niveles de riesgo se basan en las directivas de cumplimiento de la organización.

Nota:

Después de incorporar un dispositivo mediante el paquete de configuración, no es necesario hacerlo de nuevo.

Las organizaciones también pueden incorporar dispositivos mediante:

- Directiva de detección y respuesta de punto de conexión (EDR). La directiva de EDR de Intune forma parte de la seguridad de punto de conexión en Intune. La página Microsoft Defender para punto de conexión del centro de administración de Intune incluye un vínculo que abre directamente el flujo de trabajo de creación de directivas EDR, que forma parte de la seguridad del punto de conexión en Intune. Las organizaciones pueden usar directivas de EDR para configurar la seguridad del dispositivo sin la sobrecarga del mayor conjunto de opciones que se encuentran en los perfiles de configuración del dispositivo. También pueden usar la directiva EDR con dispositivos conectados al inquilino. Las organizaciones usan Configuration Manager para administrar estos dispositivos. Cuando una organización configura una directiva de EDR después de conectar Intune y Microsoft Defender para punto de conexión, la configuración de directiva del tipo de paquete de configuración de cliente de Microsoft Defender para punto de conexión tiene una nueva opción de configuración: Automático desde el conector. Con esta opción, Intune obtiene automáticamente el paquete de incorporación (blob) desde la implementación de Defender para punto de conexión, reemplazando la necesidad de configurar manualmente el paquete de Incorporación.

- Directiva de configuración del dispositivo. Al crear una directiva de configuración de dispositivos para incorporar dispositivos Windows, seleccione la plantilla Microsoft Defender para punto de conexión. Al conectar Intune a Defender, Intune recibió un paquete de configuración de incorporación de Defender. La plantilla usa este paquete para configurar dispositivos para comunicarse con Microsoft Defender para punto de conexión servicios y para examinar archivos y detectar amenazas. Los dispositivos incorporados también notifican su nivel de riesgo a Microsoft Defender para punto de conexión en función de las directivas de cumplimiento. Después de incorporar un dispositivo mediante el paquete de configuración, no es necesario hacerlo de nuevo.

- Directiva de grupo o Microsoft Endpoint Configuration Manager. Para obtener más información sobre la configuración de Microsoft Defender para punto de conexión, consulta Incorporación de máquinas Windows mediante Microsoft Configuration Manager.

Sugerencia

Puede crear conflictos de directivas para dispositivos cuando use varias directivas o tipos de directiva, como la directiva de configuración de dispositivos y la directiva de detección y respuesta de puntos de conexión para administrar la misma configuración de dispositivo (como la incorporación a Defender para punto de conexión). Para obtener más información, vea Administrar conflictos en el artículo Administrar directivas de seguridad .

Creación del perfil de configuración de dispositivos para incorporar dispositivos Windows

Para empezar, vaya al centro de administración de Microsoft Intune. Para ello, en el Centro de administración de Microsoft 365, seleccione Mostrar todos los en el panel de navegación. En el grupo Centros de administración, seleccione Endpoint Manager.

En el centro de administración de Microsoft Intune, seleccione Seguridad de punto de conexión en el panel de navegación de la izquierda.

En seguridad del punto de conexión | En la página Información general , en la sección Administrar del panel central, seleccione Detección y respuesta de puntos de conexión.

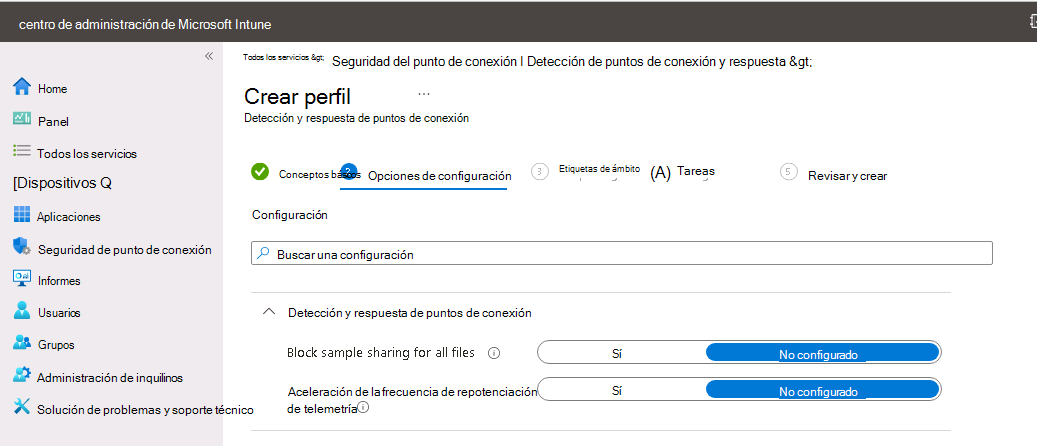

En seguridad del punto de conexión | Página Detección y respuesta de puntos de conexión , seleccione +Crear directiva en la barra de menús.

En el panel Crear un perfil que aparece, seleccione Windows 10 y Versiones posteriores en el campo Plataforma.

En el campo Perfil , seleccione Detección y respuesta de puntos de conexión.

Seleccione Crear. Al hacerlo, se inicia el Asistente para crear perfiles .

En el Asistente para crear perfil , en la pestaña Aspectos básicos , escriba un nombre y una descripción (opcional) para el perfil y, a continuación, seleccione Siguiente.

En la pestaña Configuración , configure las siguientes opciones para Detección y respuesta de puntos de conexión y , a continuación, seleccione Siguiente:

- Microsoft Defender para punto de conexión tipo de paquete de configuración de cliente. Seleccione Automático desde el conector para usar el paquete de incorporación (blob) de la implementación de Defender para punto de conexión. Si va a incorporarse a una implementación de Defender para punto de conexión diferente o desconectada, seleccione Incorporar y pegue el texto del archivo de blob WindowsDefenderATP.onboarding en el campo Incorporación (dispositivo).

- Uso compartido de ejemplo. Devuelve o establece el parámetro de configuración Uso compartido de ejemplo de Microsoft Defender para punto de conexión.

- [En desuso] Frecuencia de informes de telemetría. En el caso de los dispositivos de alto riesgo, habilite esta configuración para que informe de telemetría al servicio Microsoft Defender para punto de conexión con más frecuencia.

Para obtener más información sobre la configuración de Microsoft Defender para punto de conexión, consulta Incorporar máquinas Windows mediante el Administrador de configuración de Microsoft para punto de conexión.

Seleccione Siguiente para abrir la página Etiquetas de ámbito. Las etiquetas de ámbito son opcionales. Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. Al realizar la implementación en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo para que se aplique la directiva y el dispositivo pueda incorporarse a Defender para punto de conexión. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo. Seleccione Siguiente.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista cuando se selecciona el tipo de directiva del perfil creado. Seleccione Aceptar y, a continuación, seleccione Crear para guardar los cambios, lo que crea el perfil.

Incorporación de dispositivos macOS

Después de establecer la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, podrá incorporar dispositivos macOS a Microsoft Defender para punto de conexión. La incorporación configura los dispositivos para que se comuniquen con Microsoft Defender para punto de conexión, que luego recopila datos sobre el nivel de riesgo de los dispositivos.

Lectura adicional. Para obtener más información sobre las instrucciones de configuración para Intune, consulte Microsoft Defender para punto de conexión para macOS. Para obtener más información sobre la incorporación de dispositivos macOS, consulte Microsoft Defender para punto de conexión para Mac.

Incorporación de dispositivos Android

Después de establecer la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, puede incorporar dispositivos Android a Microsoft Defender para punto de conexión. La incorporación configura los dispositivos para que se comuniquen con Defender para punto de conexión, que luego recopila datos sobre el nivel de riesgo de los dispositivos.

No hay un paquete de configuración para los dispositivos que ejecutan Android. En su lugar, consulte Información general de Microsoft Defender para punto de conexión para Android para conocer los requisitos previos y las instrucciones de incorporación para Android. En el caso de los dispositivos que ejecutan Android, también puede usar la directiva de Intune para modificar Microsoft Defender para punto de conexión en Android.

Lectura adicional. Para obtener más información, vea Protección web de Microsoft Defender para punto de conexión.

Incorporación de dispositivos iOS/iPadOS

Después de establecer la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, puede incorporar dispositivos iOS/iPadOS a Microsoft Defender para punto de conexión. La incorporación configura los dispositivos para comunicarse con Defender para punto de conexión. A continuación, recopila datos sobre el nivel de riesgo de los dispositivos.

No hay ningún paquete de configuración para los dispositivos que ejecutan iOS/iPadOS. En su lugar, consulte Información general de Microsoft Defender para punto de conexión para iOS para conocer los requisitos previos e instrucciones de incorporación para iOS/iPadOS.

En los dispositivos que ejecutan iOS/iPadOS (en modo supervisado) hay una destreza especializada dadas las mayores capacidades de administración que proporciona la plataforma sobre estos tipos de dispositivos. Para aprovechar estas funcionalidades, la aplicación Defender debe saber si un dispositivo está en modo supervisado. Intune permite configurar la aplicación Defender para iOS mediante una directiva de App Configuration (para dispositivos administrados). Como procedimiento recomendado, esta directiva debe tener como destino todos los dispositivos iOS. Para obtener más información, consulte Implementación completa para dispositivos supervisados.

- Vaya al centro de administración de Microsoft Intune como se indicó anteriormente.

- En el centro de administración de Microsoft Intune, seleccione Aplicaciones en el panel de navegación izquierdo.

- En las aplicaciones | En la página Información general , en la sección Directiva del panel central, seleccione Directivas de configuración de aplicaciones.

- En las aplicaciones | Página Directivas de configuración de aplicaciones, seleccione +Agregar en la barra de menús. En el menú desplegable que aparece, seleccione Dispositivos administrados. Al hacerlo, se inicia el Asistente para crear directivas de configuración de aplicaciones .

- En el Asistente para directivas de configuración de aplicaciones, en la pestaña Aspectos básicos , escriba un nombre y una descripción de directiva (opcional).

- En el campo Plataforma , seleccione iOS/iPadOS.

- A la derecha de Aplicación de destino, seleccione el vínculo Seleccionar aplicación .

- En el panel Aplicación asociada que aparece, seleccione Word y, a continuación, seleccione Siguiente.

- Selecciona Siguiente.

- En la pestaña Configuración , establezca el formato Configuración enUsar diseñador de configuración.

- En el campo Clave de configuración que aparece, escriba issupervised.

- En el campo Tipo de valor , seleccione Cadena.

- En el campo Valor de configuración , escriba {{issupervised}}.

- Seleccione Siguiente en la pestaña Configuración .

- En la pestaña Asignaciones , seleccione los grupos para recibir este perfil. En este escenario, seleccione +Agregar todos los dispositivos en la barra de menús en Grupos incluidos. Se recomienda dirigirse a todos los dispositivos. Cuando un administrador implementa un usuario en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo antes de que se aplique la directiva.

- Seleccione Siguiente en la pestaña Asignaciones .

- En la página Revisar y crear , seleccione Crear una vez que termine de revisar y comprobar los detalles. La nueva directiva debe aparecer en la lista de directivas de configuración de aplicaciones. Si no aparece inmediatamente, seleccione la opción Actualizar en la barra de menús.

Lectura adicional. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Creación y asignación de una directiva de cumplimiento para establecer el nivel de riesgo del dispositivo

Para dispositivos Android, iOS/iPadOS y Windows, la directiva de cumplimiento determina el nivel de riesgo que una organización considera aceptable para sus dispositivos. Microsoft Defender para punto de conexión realiza la evaluación real del nivel de riesgo de cada dispositivo, utilizando la directiva de cumplimiento como uno de sus factores de evaluación.

Cuando un administrador crea una directiva de cumplimiento en Microsoft Intune para establecer el nivel de riesgo del dispositivo, define los criterios que el dispositivo debe cumplir para cumplir con los estándares de seguridad de su organización. La directiva de cumplimiento evalúa el estado actual del dispositivo con estos criterios. A continuación, genera un informe de cumplimiento, que envía a Microsoft Defender para punto de conexión.

Microsoft Defender para punto de conexión, a continuación, analiza el informe de cumplimiento, junto con otros datos de seguridad e inteligencia sobre amenazas, para determinar el nivel de riesgo general del dispositivo. El nivel de riesgo se basa en una amplia gama de factores, entre los que se incluyen:

- Estado de cumplimiento del dispositivo

- Configuración de software y hardware del dispositivo

- Actividad de red

- Otros indicadores de posibles amenazas de seguridad

En resumen:

- La directiva de cumplimiento define los criterios para el cumplimiento de dispositivos.

- Microsoft Defender para punto de conexión realiza la evaluación real del nivel de riesgo del dispositivo.

- Microsoft Intune implementa y aplica la directiva en el dispositivo.

Si no estás familiarizado con la creación de una directiva de cumplimiento, consulta el procedimiento Crear una directiva del artículo Crear una directiva de cumplimiento en Microsoft Intune. La siguiente información es específica de la configuración de Microsoft Defender para punto de conexión como parte de una directiva de cumplimiento:

Vaya al centro de administración de Microsoft Intune como se indicó anteriormente.

En el centro de administración de Microsoft Intune, seleccione Dispositivos en el panel de navegación izquierdo.

En los dispositivos | En la página Información general , en la sección Directiva del panel central, seleccione Directivas de cumplimiento.

En las directivas de cumplimiento | Página Directivas , seleccione +Crear perfil en la barra de menús.

En el panel Crear una directiva que aparece, seleccione in el campo Plataforma y, a continuación, seleccione una de las plataformas en el menú desplegable que aparece. Seleccione Crear. Al hacerlo, se inicia el asistente para directivas de cumplimiento [plataforma seleccionada] .

En el Asistente para directivas de cumplimiento [plataforma seleccionada] , en la pestaña Aspectos básicos , escriba un nombre y una descripción de directiva (opcional). Seleccione Siguiente.

En la pestaña Configuración de cumplimiento, expanda el grupo Microsoft Defender para punto de conexión. Seleccione el campo Requerir que el dispositivo esté en o en el campo puntuación de riesgo de la máquina . En el menú desplegable que aparece, seleccione el nivel que prefiera. Para obtener más información, consulte Microsoft Defender para punto de conexión determina las clasificaciones de nivel de amenaza.

- Clara. Este nivel es el más seguro. El dispositivo no puede tener ninguna amenaza existente y aún puede acceder a los recursos de la empresa. Microsoft Defender para punto de conexión evalúa los dispositivos con amenazas como no conformes. (Microsoft Defender para punto de conexión usa el valor Seguro).

- Bajo. El dispositivo es compatible si solo existen amenazas de bajo nivel. Microsoft Defender para punto de conexión evalúa los dispositivos con niveles de amenaza medio o alto como no conformes.

- Medio. El dispositivo es compatible si las amenazas detectadas en el dispositivo son bajas o medias. Microsoft Defender para punto de conexión evalúa los dispositivos con niveles elevados de amenaza como no conformes.

- Alto. Este nivel es el menos seguro y permite todos los niveles de amenaza. La directiva clasifica los dispositivos con niveles de amenazas altos, medios o bajos como compatibles.

Seleccione Siguiente en la pestaña Configuración de cumplimiento .

En la pestaña Acciones para no cumplimiento , agregue la secuencia de acciones en dispositivos que no cumplen los cumplimientos. Tenga en cuenta la acción predeterminada denominada Marcar dispositivo no conforme, que Microsoft Defender para punto de conexión realiza inmediatamente después de evaluar un dispositivo como no conforme. Opcionalmente, puede cambiar la programación de esta acción si no desea que la acción se realice inmediatamente. Agregue cualquier otra acción no conforme según sea necesario para su organización y, a continuación, seleccione Siguiente.

En la pestaña Asignaciones , seleccione los grupos para recibir este perfil. En este escenario, seleccione +Agregar todos los dispositivos en la barra de menús en Grupos incluidos. Se recomienda dirigirse a todos los dispositivos. Cuando un administrador implementa un usuario en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo antes de que se aplique la directiva.

Seleccione Siguiente en la pestaña Asignaciones .

En la página Revisar y crear , seleccione Crear una vez que termine de revisar y comprobar los detalles. Una vez que el sistema crea la directiva, aparece una ventana para la directiva recién creada.

Creación y asignación de directivas de protección de aplicaciones para establecer el nivel de amenaza del dispositivo

Al crear una directiva de protección de aplicaciones para una aplicación protegida, Microsoft Intune implementa la directiva en el dispositivo. A continuación, el servicio Microsoft Intune App Protection aplica la directiva. Sin embargo, Microsoft Defender para punto de conexión realiza la evaluación del nivel de amenaza del dispositivo. Para ello, supervisa continuamente el dispositivo en busca de posibles amenazas y vulnerabilidades de seguridad.

La directiva de protección de aplicaciones ayuda a proteger la aplicación y sus datos en el dispositivo, pero no afecta directamente a la evaluación del nivel de amenaza del dispositivo. En su lugar, Microsoft Defender para punto de conexión determina el nivel de amenaza del dispositivo en función de una amplia gama de factores, entre los que se incluyen:

- Inteligencia sobre amenazas

- Análisis de comportamiento

- Otros datos de seguridad recopilados y analizados por el servicio Microsoft Defender para punto de conexión.

En resumen:

- Microsoft Intune implementa y aplica la directiva de protección de aplicaciones.

- Microsoft Defender para punto de conexión evalúa el nivel de amenaza del dispositivo.

Revisa el procedimiento para crear una directiva de protección de aplicaciones para iOS/iPadOS o Android. A continuación, usa la siguiente información en las páginas Aplicaciones, Inicio condicional y Asignaciones :

Aplicaciones Seleccione las aplicaciones a las que quiere que se dirijan las directivas de protección de aplicaciones. Después, un administrador puede bloquear o borrar selectivamente estas aplicaciones en función de la evaluación de riesgos del dispositivo del proveedor de Mobile Threat Defense elegido.

Inicio condicional. En Condiciones del dispositivo, use el cuadro desplegable para seleccionar Max allowed device threat level (Nivel máximo de amenaza de dispositivo permitido). Selecciona una de las siguientes opciones para el valor del nivel de amenaza:

- Protegido Este nivel es el más seguro. El dispositivo no puede tener ninguna amenaza presente y aún puede tener acceso a los recursos de la empresa. Microsoft Defender para punto de conexión evalúa los dispositivos con amenazas como no conformes.

- Bajo. El dispositivo es compatible si solo hay amenazas de bajo nivel presentes. Microsoft Defender para punto de conexión evalúa los dispositivos con niveles de amenaza medio o alto como no conformes.

- Medio. El dispositivo es compatible si las amenazas detectadas en el dispositivo son de nivel bajo o medio. Microsoft Defender para punto de conexión evalúa los dispositivos con niveles elevados de amenaza como no conformes.

-

Alto. Este nivel es el menos seguro y permite todos los niveles de amenazas, usando Mobile Threat Defense (MTD) solo con fines de informes. Los dispositivos deben tener la aplicación MTD activada con esta configuración. Seleccione una de las siguientes opciones recomendadas para que el administrador realice en función de la acción de nivel de amenaza:

- Bloquear acceso

- Borrar datos

Asignaciones. Asigna la directiva a grupos de usuarios. Intune protección de aplicaciones evalúa los dispositivos utilizados por los miembros del grupo para acceder a datos corporativos en aplicaciones de destino.

Importante

Si crea una directiva de protección de aplicaciones para cualquier aplicación protegida, Microsoft Defender para punto de conexión evalúa el nivel de amenaza del dispositivo. En función de la configuración, Microsoft Intune bloques o borra selectivamente (mediante el inicio condicional) los dispositivos que no cumplen un nivel aceptable. Los dispositivos bloqueados no pueden acceder a los recursos corporativos hasta que el proveedor de MTD elegido resuelva la amenaza en el dispositivo y la notifique a Intune.

Crear una directiva de acceso condicional

Las directivas de acceso condicional pueden usar datos de Microsoft Defender para punto de conexión para bloquear el acceso a los recursos de los dispositivos que superan el nivel de amenaza establecido. Puede bloquear el acceso del dispositivo a los recursos corporativos, como SharePoint o Exchange Online. Este servicio aplica directivas de acceso condicional para Microsoft 365 y otros servicios en la nube de Microsoft. Cuando Microsoft Defender para punto de conexión considera que un dispositivo no es conforme, el servicio de acceso condicional recibe una notificación y puede tomar medidas para bloquear el acceso a los recursos corporativos de ese dispositivo.

En resumen:

- Microsoft Defender para punto de conexión proporciona los datos de inteligencia sobre amenazas y evaluación de riesgos que usa el servicio de acceso condicional para determinar si un dispositivo es compatible.

- Microsoft Intune implementa directivas de cumplimiento en los dispositivos y garantiza que cumplen los estándares de seguridad necesarios.

- El servicio de acceso condicional de Microsoft Entra ID bloquea los dispositivos que superan el nivel de amenaza establecido por una organización.

Sugerencia

El acceso condicional es una tecnología de Microsoft Entra. El nodo acceso condicional que se encuentra en el centro de administración de Microsoft Intune es el nodo de Microsoft Entra.

Complete los pasos siguientes para crear una directiva de acceso condicional basada en el cumplimiento del dispositivo:

Vaya al centro de administración de Microsoft Intune como se indicó anteriormente.

En el centro de administración de Microsoft Intune, seleccione Seguridad de punto de conexión en el panel de navegación de la izquierda.

En la página de Seguridad de los puntos de conexión | Información general , debajo de la sección Administración del panel de en medio, seleccione Acceso condicional.

En la página de Acceso condicional | Directivas, seleccione +Nueva directiva en la barra de menús.

En la página Nuevo, escriba un Nombre para la directiva. A continuación, defina las Tareas y los Controles de acceso asociados a la directiva. Por ejemplo:

En la sección Usuarios , use las pestañas Incluir o Excluir para configurar los grupos que reciben esta directiva.

En Recursos de destino, establezca Seleccionar a qué se aplica esta directiva a las aplicaciones en la nube y, a continuación, elija qué aplicaciones proteger. Por ejemplo, elija Seleccionar aplicaciones y, a continuación, seleccione Seleccionar, busque y seleccione Office 365 SharePoint Online y Office 365 Exchange Online.

En Condiciones, seleccione Aplicaciones cliente y, a continuación, establezca Configurar en Sí. A continuación, active las casillas para las aplicaciones browser y mobile y los clientes de escritorio. A continuación, seleccione Listo para guardar la configuración de la aplicación cliente.

Para Conceder, configure esta directiva para que se aplique en función de las reglas de cumplimiento de dispositivos. Por ejemplo:

- Seleccione Conceder acceso.

- Active la casilla Requerir que el dispositivo se marque como compatible.

- Seleccione Requerir todos los controles seleccionados. Elija Seleccionar para guardar la configuración de concesión.

En Habilitar directiva, seleccione Activado y, a continuación, Crear para guardar los cambios.

Comprobación de conocimientos

Elija la mejor respuesta para cada una de las siguientes preguntas.