Identificación de los requisitos de Azure Managed Lustre

Para poder implementar un sistema de archivos de Azure Managed Lustre, debe cumplir los requisitos previos para la configuración de red y, opcionalmente, la integración de blobs. Esta unidad proporciona información general de alto nivel de la topología de servicio y explica los requisitos previos que debe configurar antes de crear un sistema de archivos de Azure Managed Lustre.

Información general

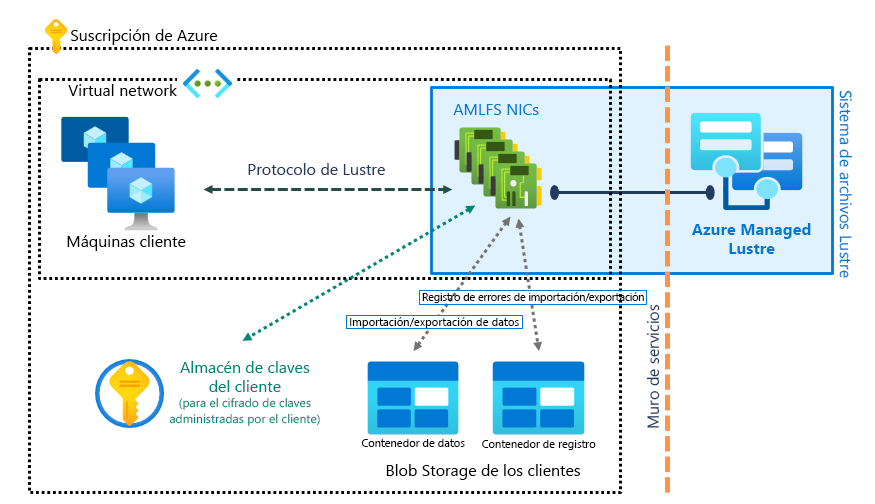

En el diagrama siguiente se describe la topología de servicio básica de un sistema de archivos de Azure Managed Lustre, en el que se muestra cómo se organiza y cómo se conecta a otros servicios de Azure e interactúa con ellos:

Requisitos previos de red

Los sistemas de archivos de Azure Managed Lustre existen en una subred de red virtual. La subred contiene el Servicio de administración de Lustre (MGS) y controla todas las interacciones de cliente con el clúster virtual de Lustre.

Requisitos de tamaño de red

El tamaño de la subred que necesita depende del tamaño del sistema de archivos que cree. En la tabla siguiente se proporciona una estimación aproximada del tamaño mínimo de subred para los sistemas de archivos de Azure Managed Lustre de diferentes tamaños.

| Capacidad de almacenamiento | Valor de prefijo CIDR recomendado |

|---|---|

| 4 TiB a 16 TiB | /27 o mayor |

| 20 TiB a 40 TiB | /26 o mayor |

| 44 TiB a 92 TiB | /25 o mayor |

| 96 TiB a 196 TiB | /24 o mayor |

| 200 TiB a 400 TiB | /23 o mayor |

Acceso y permisos de subred

De forma predeterminada, no es necesario realizar ningún cambio específico para habilitar Azure Managed Lustre. Si el entorno incluye directivas de seguridad o de red restringidas, se deben tener en cuenta las siguientes instrucciones:

| Tipo de acceso | Configuración de red necesaria |

|---|---|

| Acceso DNS | Use el servidor DNS basado en Azure predeterminado. |

| Acceso entre hosts | Permitir el acceso entrante y saliente entre hosts dentro de la subred de Azure Managed Lustre. Por ejemplo, el acceso al puerto TCP 22 (SSH) es necesario para la implementación del clúster. |

| Acceso al servicio en la nube de Azure | Configure el grupo de seguridad de red para permitir que el sistema de archivos de Azure Managed Lustre acceda a los servicios en la nube de Azure desde la subred del sistema de archivos. Agregue una regla de seguridad de salida con las siguientes propiedades: - Puerto: Cualquiera - Protocolo: Cualquiera - Origen: Virtual Network - Destino: Etiqueta de servicio "AzureCloud" - Acción: Permitir Nota: La configuración del servicio en la nube de Azure también habilita la configuración necesaria de Azure Queue Service. Para más información, consulte Etiquetas de servicio de red virtual. |

| Acceso al puerto de red de Lustre | El grupo de seguridad de red debe permitir el acceso entrante y saliente en el puerto 988 y los puertos 1019-1023. Ningún otro servicio puede reservar ni usar estos puertos en sus clientes de Lustre. Las reglas predeterminadas 65000 AllowVnetInBound y 65000 AllowVnetOutBound cumplen este requisito. |

Para obtener instrucciones detalladas sobre cómo configurar un grupo de seguridad de red para sistemas de archivos de Azure Managed Lustre, vea Creación y configuración de un grupo de seguridad de red.

Otras consideraciones sobre redes

Al planear la configuración de la red virtual y la subred, tenga en cuenta las siguientes consideraciones y limitaciones:

- Azure Kubernetes Service (AKS): Si usa un clúster de AKS con el sistema de archivos de Azure Managed Lustre, puede encontrar el clúster de AKS en la misma subred que el sistema de archivos. En este caso, debe proporcionar suficientes direcciones IP para los nodos y pods de AKS además del espacio de direcciones para el sistema de archivos lustre. Si usa más de un clúster de AKS dentro de la red virtual, asegúrese de que la red virtual tenga suficiente capacidad para todos los recursos de todos los clústeres. Para más información sobre las estrategias de red para Azure Managed Lustre y AKS, vea Acceso a subred de AKS.

- Máquinas virtuales de proceso o varios clústeres: Si planea usar otro recurso para hospedar las máquinas virtuales de proceso en la misma red virtual que el sistema de archivos, compruebe los requisitos de ese proceso antes de crear la red virtual y la subred para el sistema de archivos de Azure Managed Lustre. Al planear varios clústeres dentro de la misma subred, asegúrese de usar un espacio de direcciones lo suficientemente grande como para dar cabida a los requisitos totales de todos los clústeres.

- Azure NetApp Files: Los recursos de Azure Managed Lustre y Azure NetApp Files no pueden compartir una subred. Si usa el servicio Azure NetApp Files, debe crear el sistema de archivos de Azure Managed Lustre en una subred independiente. Se produce un error en la implementación si intenta crear un sistema de archivos de Azure Managed Lustre en una subred que contiene recursos de Azure NetApp Files, o una vez contenidos.

- ypbind: Si usa el demonio de

ypbinden los clientes para mantener la información de enlace de Network Information Services (NIS), debe asegurarse de queypbindno reserva el puerto 988. Puede ajustar manualmente los puertos queypbindreserva o asegurarse de que la infraestructura de inicio del sistema inicia el montaje del cliente lustre antes de iniciarypbind. - Una vez creado el sistema de archivos, no puede mover el sistema de archivos a otra red virtual o subred.

- Azure Managed Lustre solo acepta direcciones IPv4. No se admite IPv6.

Nota:

Después de crear el sistema de archivos de Azure Managed Lustre, aparecen varias interfaces de red nuevas en el grupo de recursos del sistema de archivos. Sus nombres comienzan con amlfs- y terminan con -snic. No cambie ninguna configuración en estas interfaces. En concreto, deje el valor predeterminado, habilitado, para el valor de redes aceleradas. Deshabilitar las redes aceleradas en estas interfaces de red reduce el rendimiento del sistema de archivos.

Requisitos previos de integración de blobs

Si tiene previsto integrar el sistema de archivos de Azure Managed Lustre con Azure Blob Storage, complete los siguientes requisitos previos antes de crear el sistema de archivos.

Para integrar Azure Blob Storage con el sistema de archivos de Azure Managed Lustre, debe crear o configurar los siguientes recursos antes de crear el sistema de archivos:

Para más información sobre la integración de blobs, vea Uso de Azure Blob Storage con un sistema de archivos de Azure Managed Lustre.

Cuenta de almacenamiento

Cree una cuenta de almacenamiento o use una existente. La cuenta de almacenamiento debe tener la siguiente configuración:

- Tipo de cuenta: Tipo de cuenta de almacenamiento compatible.

- Roles de acceso: Asignaciones de roles que permiten al sistema Azure Managed Lustre modificar los datos.

- Claves de acceso: La cuenta de almacenamiento debe tener la configuración de acceso de clave de cuenta de almacenamiento establecida en Habilitado.

Tipos de cuenta de almacenamiento admitidos

Los siguientes tipos de cuenta de almacenamiento se pueden usar con sistemas de archivos de Azure Managed Lustre:

| Tipo de cuenta de almacenamiento | Redundancia |

|---|---|

| Estándar | Almacenamiento con redundancia local (LRS), almacenamiento con redundancia geográfica (GRS) Almacenamiento con redundancia de zona (ZRS), almacenamiento con redundancia geográfica con acceso de lectura (RAGRS), almacenamiento con redundancia de zona geográfica (GZRS), almacenamiento con redundancia de zona geográfica de acceso de lectura (RA-GZRS) |

| Premium: Blobs en bloques | LRS, ZRS |

Para obtener más información sobre los tipos de cuenta de almacenamiento, vea Tipos de cuentas de almacenamiento.

Roles de acceso para la integración de blobs

Azure Managed Lustre necesita autorización para acceder a la cuenta de almacenamiento. Use Control de acceso basado en roles de Azure (Azure RBAC) para conceder al sistema de archivos acceso al almacenamiento de blobs.

Un propietario de la cuenta de almacenamiento debe agregar estos roles antes de crear el sistema de archivos:

Para agregar los roles de la entidad de servicio Proveedor de recursos de HPC Cache, siga estos pasos:

- Vaya a la cuenta de almacenamiento y seleccione Control de acceso (IAM) en el panel de navegación izquierdo.

- Seleccione Agregar>Agregar asignación de roles para abrir la página Agregar asignación de roles.

- Asigne el rol.

- Agregue Proveedor de recursos de HPC Cache a ese rol.

Sugerencia

Si no encuentra el proveedor de recursos de HPC Cache, busque storagecache en su lugar. Proveedor de recursos storagecache era el nombre principal de servicio antes de la disponibilidad general del producto.

- Repita los pasos 3 y 4 para agregar cada rol.

Para acceder a los pasos detallados, vea Asignación de roles de Azure mediante Azure Portal.

Contenedores de blobs

Debe tener dos contenedores de blobs independientes en la misma cuenta de almacenamiento, que se usan para los siguientes fines:

- Contenedor de datos: Un contenedor de blobs en la cuenta de almacenamiento que contiene los archivos que desea usar en el sistema de archivos de Azure Managed Lustre.

- Contenedor de registro: Segundo contenedor para los registros de importación y exportación en la cuenta de almacenamiento. Debe almacenar los registros en un contenedor diferente del contenedor de datos.

Nota:

Puede agregar archivos al sistema de archivos más adelante desde los clientes. Sin embargo, los archivos agregados al contenedor de blobs original después de crear el sistema de archivos no se importarán al sistema de archivos de Azure Managed Lustre, a menos que cree un trabajo de importación.

Puntos de conexión privados (opcional)

Si usa un punto de conexión privado con el almacenamiento, debe habilitar la configuración Integrar con la zona DNS privada durante la creación de un nuevo punto de conexión privado. Esta configuración garantiza que el punto de conexión privado pueda resolver el nombre DNS de la cuenta de almacenamiento.