Configuración de un grupo de seguridad de red para sistemas de archivos de Azure Managed Lustre

Los grupos de seguridad de red se pueden configurar para filtrar el tráfico de red entrante y saliente hacia y desde recursos de Azure en una red virtual de Azure. Un grupo de seguridad de red puede contener reglas de seguridad que filtran el tráfico de red por dirección IP, puerto y protocolo. Cuando un grupo de seguridad de red está asociado a una subred, se aplican reglas de seguridad a los recursos implementados en esa subred.

En este artículo se describe cómo configurar reglas de grupo de seguridad de red para proteger el acceso a un clúster de sistema de archivos de Azure Managed Lustre como parte de una estrategia de Confianza cero.

Requisitos previos

- Suscripción a Azure. Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

- Una red virtual con una subred configurada para permitir la compatibilidad con el sistema de archivos de Azure Managed Lustre. Para más información, consulte Requisitos previos de red.

- Un sistema de archivos de Azure Managed Lustre implementado en su suscripción de Azure. Para más información, consulte Creación de un sistema de archivos de Azure Managed Lustre.

Creación y configuración de un grupo de seguridad de red

Puede usar el grupo de seguridad de red de Azure para filtrar el tráfico de red entre los recursos de Azure de una red virtual de Azure. Un grupo de seguridad de red contiene reglas de seguridad que permiten o deniegan el tráfico de red entrante o el tráfico de red saliente de varios tipos de recursos de Azure. En todas las reglas, puede especificar un origen y destino, un puerto y un protocolo.

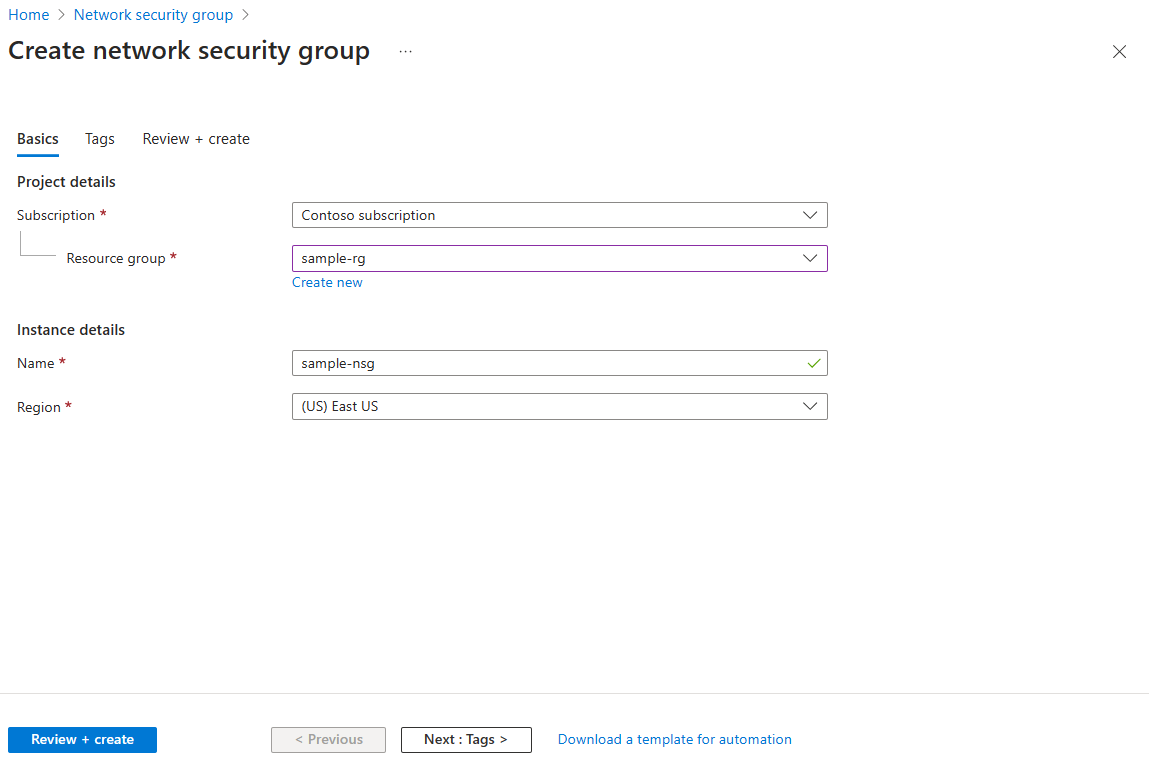

Para crear un grupo de seguridad de red en Azure Portal, siga estos pasos:

En el cuadro de búsqueda que aparece en la parte superior del portal, escribe Grupo de seguridad de red. En los resultados de la búsqueda, seleccione Grupos de seguridad de red.

Seleccione + Create (+ Crear).

En la página Crear grupo de seguridad de red, en la pestaña Aspectos básicos, escriba o seleccione los valores siguientes:

Configuración Acción Detalles del proyecto Subscription Seleccione su suscripción a Azure. Resource group Seleccione un grupo de recursos existente o seleccione Crear nuevo para crear uno. En este ejemplo se usa el grupo de recursos sample-rg . Detalles de instancia Nombre del grupo de seguridad de red Escriba un nombre para el grupo de seguridad de red que va a crear. Region Seleccione la región que desee. Seleccione Revisar + crear.

Cuando vea el mensaje Validación superada, seleccione Crear.

Asocie el grupo de seguridad de red con una subred

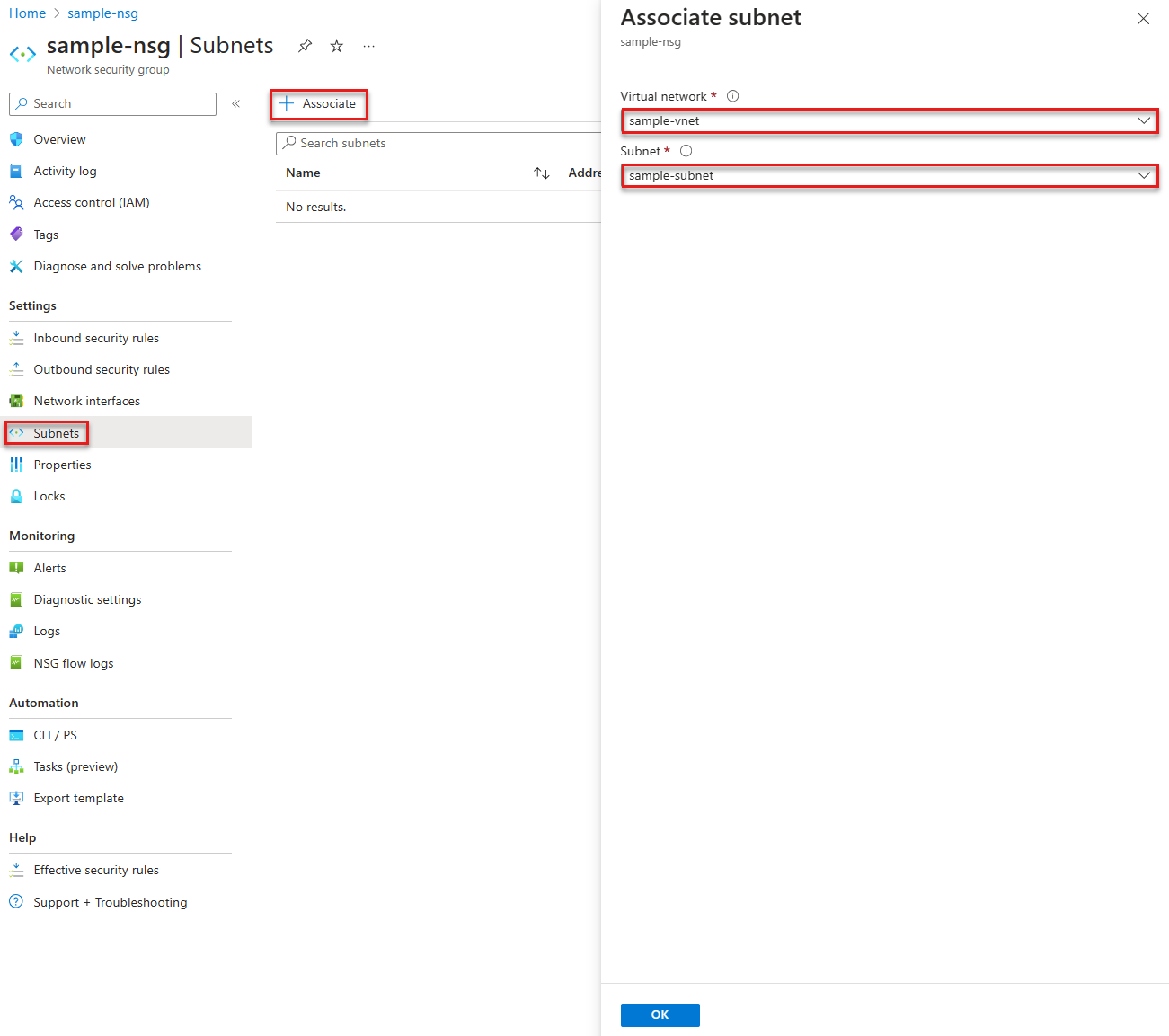

Una vez creado el grupo de seguridad de red, puede asociarlo a la subred única de la red virtual donde existe el sistema de archivos de Azure Managed Lustre. Para asociar el grupo de seguridad de red a una subred mediante Azure Portal, siga estos pasos:

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Grupo de seguridad de red y seleccione Grupos de seguridad de red en los resultados de la búsqueda.

Seleccione el nombre del grupo de seguridad de red y, luego, seleccione Subredes.

Para asociar un grupo de seguridad de red a la subred, seleccione + Asociar y, luego, seleccione la red virtual y la subred con que desea asociar el grupo de seguridad de red. Seleccione Aceptar.

Configuración de las reglas del grupo de seguridad de red

Para configurar reglas de grupo de seguridad de red para la compatibilidad con el sistema de archivos de Azure Managed Lustre, puede agregar reglas de seguridad de entrada y salida al grupo de seguridad de red asociado a la subred donde se implementa el sistema de archivos de Azure Managed Lustre. En las secciones siguientes se describe cómo crear y configurar las reglas de seguridad de entrada y salida que permiten la compatibilidad con el sistema de archivos de Azure Managed Lustre.

Nota:

Las reglas de seguridad que se muestran en esta sección se configuran en función de una implementación de prueba del sistema de archivos de Azure Managed Lustre en la región Este de EE. UU., con la integración de Blob Storage habilitada. Deberá ajustar las reglas en función de la región de implementación, la dirección IP de la subred de red virtual y otras opciones de configuración para el sistema de archivos de Azure Managed Lustre.

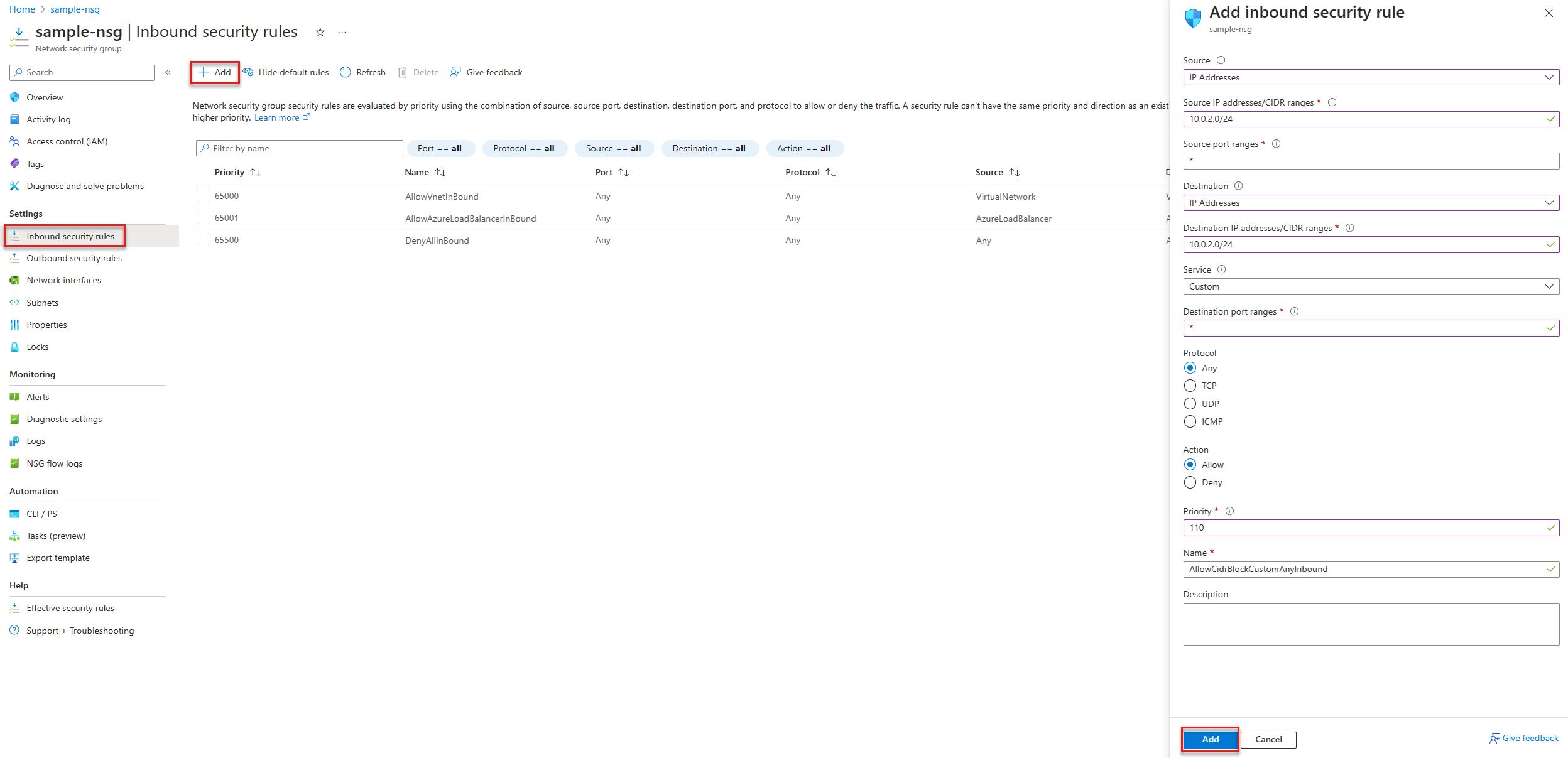

Creación de reglas de seguridad de entrada

Puede crear reglas de seguridad de entrada en Azure Portal. En el ejemplo siguiente se muestra cómo crear y configurar una nueva regla de seguridad de entrada:

- En Azure Portal, abra el recurso del grupo de seguridad de red que creó en el paso anterior.

- Seleccione Reglas de seguridad de entrada en Configuración.

- Seleccione +Agregar.

- En el panel Agregar regla de seguridad de entrada, configure las opciones de la regla y seleccione Agregar.

Agregue las siguientes reglas de entrada al grupo de seguridad de red:

| Priority | Nombre | Puertos | Protocolo | Origen | Destino | Acción | Descripción |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | Any | Any | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | Permitir | Permitir flujos de protocolo o puerto entre hosts en la subred del sistema de archivos de Azure Managed Lustre. Por ejemplo, el sistema usa el puerto TCP 22 (SSH) para la implementación y configuración iniciales. |

| 111 | rule-name | 988, 1019-1023 | TCP | Intervalo de direcciones IP/CIDR para la subred del cliente lustre | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | Permitir | Permita la comunicación entre la subred del cliente lustre y la subred del sistema de archivos de Azure Managed Lustre. Solo permite los puertos TCP 988 y 1019-1023 en el origen y el destino. |

| 112 | rule-name | Any | TCP | AzureMonitor |

VirtualNetwork |

Allow | Permitir flujos entrantes desde la etiqueta de servicio AzureMonitor. Permitir solo el puerto de origen TCP 443. |

| 120 | rule-name | Any | Any | Any | Any | Denegar | Deniegue todos los demás flujos entrantes. |

Las reglas de seguridad de entrada en Azure Portal deben tener un aspecto similar a la captura de pantalla siguiente. La captura de pantalla se proporciona como ejemplo; consulte la tabla para obtener la lista completa de reglas. Debe ajustar el intervalo de direcciones IP/CIDR de subred y otras configuraciones en función de la implementación:

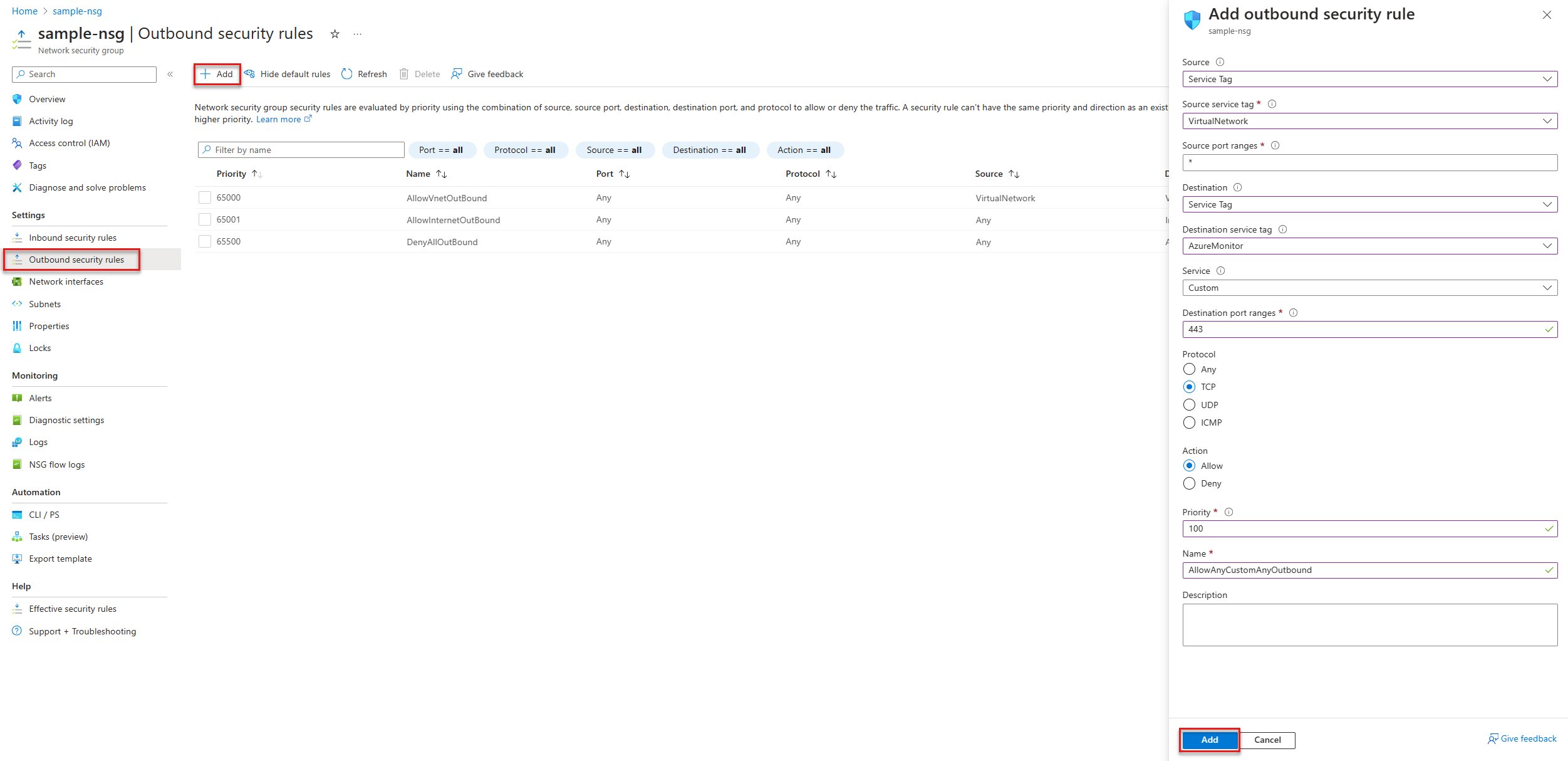

Creación de reglas de seguridad de salida

Puede crear reglas de seguridad de salida en Azure Portal. En el ejemplo siguiente se muestra cómo crear y configurar una nueva regla de seguridad de salida:

- En Azure Portal, abra el recurso del grupo de seguridad de red que creó en un paso anterior.

- En Configuración, seleccione Reglas de seguridad de salida.

- Seleccione +Agregar.

- En el panel Agregar regla de seguridad de salida, configure las opciones de la regla y seleccione Agregar.

Agregue las siguientes reglas de salida al grupo de seguridad de red:

| Priority | Nombre | Puertos | Protocolo | Origen | Destino | Acción | Descripción |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

Allow | Permitir flujos salientes a la etiqueta de AzureMonitor servicio. Puerto de destino TCP 443 solo. |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Allow | Permitir flujos salientes a la etiqueta de AzureKeyVault.EastUS servicio. Puerto de destino TCP 443 solo. |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Allow | Permitir flujos salientes a la etiqueta de AzureActiveDirectory servicio. Puerto de destino TCP 443 solo. |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Allow | Permitir flujos salientes a la etiqueta de Storage.EastUS servicio. Puerto de destino TCP 443 solo. |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Allow | Permite flujos salientes a la etiqueta de GuestAndHybridManagement servicio. Puerto de destino TCP 443 solo. |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Allow | Permitir flujos salientes a la etiqueta de ApiManagement.EastUS servicio. Puerto de destino TCP 443 solo. |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

Allow | Permitir flujos salientes a la etiqueta de AzureDataLake servicio. Puerto de destino TCP 443 solo. |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Allow | Permite flujos salientes a la etiqueta de AzureResourceManager servicio. Puerto de destino TCP 443 solo. |

| 108 | rule-name | 988, 1019-1023 | TCP | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | Intervalo de direcciones IP/CIDR para la subred del cliente lustre | Permitir | Permitir flujos de salida para el sistema de archivos de Azure Managed Lustre en el cliente lustre. Solo permite los puertos TCP 988 y 1019-1023 en el origen y el destino. |

| 109 | rule-name | 123 | UDP | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | 168.61.215.74/32 | Permitir | Permitir flujos salientes al servidor MS NTP (168.61.215.74). Solo el puerto de destino UDP 123. |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Permitir | Permitir flujos salientes a la telemetría de Azure Managed Lustre (20.45.120.0/21). Puerto de destino TCP 443 solo. |

| 111 | rule-name | Any | Any | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | Intervalo de direcciones IP/CIDR para la subred del sistema de archivos de Azure Managed Lustre | Permitir | Permitir flujos de protocolo o puerto entre hosts en la subred del sistema de archivos de Azure Managed Lustre. Por ejemplo, el sistema usa el puerto TCP 22 (SSH) para la implementación y configuración iniciales. |

| 112 | rule-name | 443 | TCP | VirtualNetwork |

EventHub |

Allow | Permite flujos salientes a la etiqueta de EventHub servicio. Puerto de destino TCP 443 solo. |

| 1 000 | rule-name | Any | Any | VirtualNetwork |

Internet |

Denegar | Deniegue los flujos salientes a Internet. |

| 1010 | rule-name | Any | Any | Any | Any | Denegar | Deniegue todos los demás flujos salientes. |

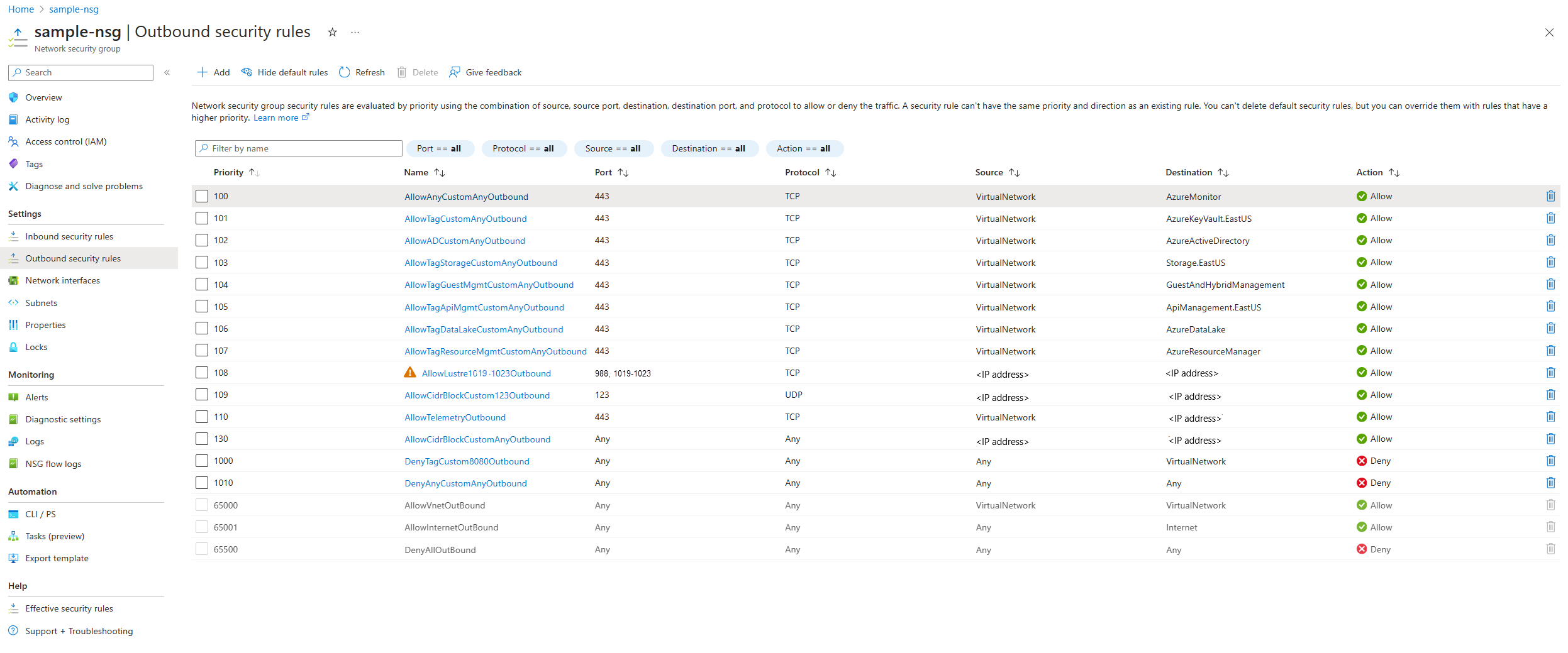

Las reglas de seguridad de salida de Azure Portal deben tener un aspecto similar a la captura de pantalla siguiente. La captura de pantalla se proporciona como ejemplo; consulte la tabla para obtener la lista completa de reglas. Debe ajustar el intervalo de direcciones IP/CIDR de subred y otras configuraciones en función de la implementación:

Pasos siguientes

Para más información sobre Azure Managed Lustre, vea los artículos siguientes:

Para más información sobre los grupos de seguridad de red de Azure, consulte los artículos siguientes: