Configuración de la elevación de sudo y las claves SSH

Con Operations Manager, puedes proporcionar credenciales para que una cuenta sin privilegios sea elevada en un equipo UNIX o Linux mediante sudo, lo que permite al usuario ejecutar programas o acceder a archivos que tienen los privilegios de seguridad de otra cuenta de usuario. Para el mantenimiento del agente, también tienes la capacidad de usar claves de Secure Shell (SSH) en lugar de una contraseña para una comunicación segura entre Operations Manager y el equipo de destino.

Nota:

Operations Manager admite la autenticación basada en claves SSH con datos de archivo de claves en el formato de clave privada de PuTTY (PPK). Actualmente admite claves RSA de SSH v.1 y claves RSA v.2 RSA y DSA de SSH.

Para obtener y configurar la clave SSH desde el equipo UNIX y Linux, necesitas el siguiente software en el equipo basado en Windows:

- Una herramienta de transferencia de archivos, como WinSCP, para transferir archivos desde el equipo UNIX o Linux al equipo basado en Windows.

- El programa PuTTY, o un programa similar, para ejecutar comandos en el equipo UNIX o Linux.

- El programa PuTTYgen para guardar la clave SHH privada en formato OpenSSH en el equipo basado en Windows.

Nota:

El programa sudo existe en diferentes ubicaciones en sistemas operativos UNIX y Linux. Para proporcionar acceso uniforme a sudo, el script de instalación del agente UNIX y Linux crea el vínculo simbólico /etc/opt/microsoft/scx/conf/sudodir para que apunte al directorio que se espera que contenga el programa sudo. A continuación, el agente usa este vínculo simbólico para invocar sudo.

Cuando el agente se instala, este vínculo simbólico se crea automáticamente, no se requieren acciones adicionales en las configuraciones estándar de UNIX y Linux. Sin embargo, si tienes sudo instalado en una ubicación no estándar, debes cambiar el vínculo simbólico para que apunte al directorio donde está instalado sudo. Si cambias el vínculo simbólico, su valor se conserva en las operaciones de desinstalación, reinstalación y actualización con el agente.

Configuración de una cuenta para la elevación de sudo

Nota:

La información proporcionada en esta sección te guía a través de la configuración de un usuario de ejemplo, scomuser, y te concede derechos completos en el equipo cliente.

Si ya tienes cuentas de usuario o quieres configurar la supervisión con privilegios bajos, las plantillas de sudo están disponibles y conceden solo los permisos necesarios para realizar operaciones de supervisión y mantenimiento correctas. Para más información, consulta: Plantillas de sudo para la elevación en la supervisión de UNIX/Linux.

En los siguientes procedimientos se crea una cuenta sin privilegios y una elevación sudo al usar scomuser para un nombre de usuario.

Creación de un usuario

- Inicio de sesión en el equipo UNIX o Linux como

root - Agrega el usuario:

useradd scomuser - Agrega una contraseña y confírmala:

passwd scomuser

Ahora puedes configurar la elevación de sudo y crear una clave SSH para scomuser, como se describe en los procedimientos siguientes.

Configuración de la elevación de sudo para el usuario

Inicio de sesión en el equipo UNIX o Linux como

rootUsa el programa visudo para editar la configuración de sudo en un editor de texto vi. Ejecute el siguiente comando:

visudoBusca la línea siguiente:

root ALL=(ALL) ALLInserta la siguiente línea a continuación:

scomuser ALL=(ALL) NOPASSWD: ALLNo se admite la asignación de TTY. Asegúrate de que se comenta la línea siguiente:

# Defaults requirettyImportante

Este paso es necesario para que funcione sudo.

Guarda el archivo y sal de visudo:

- Presiona

ESC,: (colon)y, a continuación,wq!y presionaEnterpara guardar los cambios y salir correctamente.

- Presiona

Prueba la configuración introduciendo los dos comandos siguientes. El resultado debe ser una lista del directorio sin que se te solicite una contraseña:

su - scomuser sudo ls /etc

Ahora puedes acceder a la cuenta scomuser mediante su contraseña y la elevación de sudo, lo que te permite especificar credenciales en asistentes para tareas y detección, y en cuentas de ejecución.

Creación de una clave SSH para la autenticación

Sugerencia

Las claves SSH solo se usan para las operaciones de mantenimiento del agente y no se usan para la supervisión, asegúrate de que estás creando la clave para el usuario correcto si usas varias cuentas.

Los procedimientos siguientes crean una clave SSH para la cuenta scomuser que se creó en los ejemplos anteriores.

Generación de la clave SSH

- Inicia sesión como

scomuser. - Genera la clave mediante el algoritmo de firma digital (DSA):

ssh-keygen -t dsa- Ten en cuenta la frase de contraseña opcional si la proporcionaste.

La utilidad ssh-keygen crea el directorio /home/scomuser/.ssh con el archivo de clave privada id_dsa y el archivo de clave pública id_dsa.pub dentro; estos archivos se usan en el procedimiento siguiente.

Configuración de una cuenta de usuario para admitir la clave SSH

- En el símbolo del sistema, escribe los comandos siguientes. Para ir al directorio de la cuenta de usuario:

cd /home/scomuser - Especifica el acceso de propietario exclusivo al directorio:

chmod 700 .ssh - Ve al directorio .ssh:

cd .ssh - Crea un archivo de claves autorizadas con la clave pública:

cat id_dsa.pub >> authorized_keys - Concede al usuario permisos de lectura y escritura para el archivo de claves autorizadas:

chmod 600 authorized_keys

Ahora puede copiar la clave SSH privada en el equipo basado en Windows, como se describe en el procedimiento siguiente.

Copia de la clave SSH privada en el equipo basado en Windows y almacenamiento en formato OpenSSH

- Usa una herramienta, como WinSCP, para transferir el archivo de clave privada

id_dsa(sin extensión) del cliente a un directorio en el equipo basado en Windows. - Ejecuta PuTTYgen.

- En el cuadro de diálogo PuTTY Key Generator, selecciona el botón Cargar y luego selecciona la clave privada

id_dsaque has transferido desde el equipo UNIX o Linux. - Selecciona Guardar clave privada y asigna un nombre al archivo y guárdalo en el directorio deseado.

- Puedes usar el archivo exportado dentro de una cuenta de ejecución de mantenimiento configurada para

scomusero al realizar tareas de mantenimiento a través de la consola.

Puedes usar la cuenta scomuser mediante la clave SSH y la elevación sudo para especificar credenciales en los asistentes de Operations Manager y para configurar cuentas de ejecución.

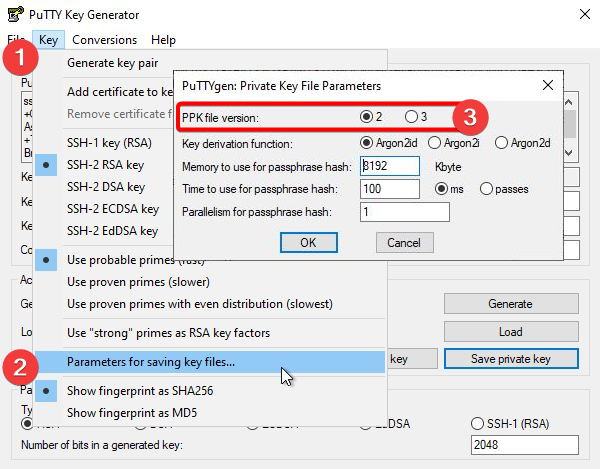

Importante

La versión 2 del archivo PPK es la única versión compatible actualmente con System Center Operations Manager.

De forma predeterminada, PuTTYgen se configura para usar la versión 3 del archivo PPK. Puedes cambiar a la versión 2 del archivo PPK; para ello, ve a la barra de herramientas y selecciona Clave > Parámetros para guardar archivos de clave y luego selecciona el botón de radio de la versión 2 del archivo PPK.

Pasos siguientes

- Consulta Credenciales que debes tener para acceder a equipos UNIX y Linux para saber cómo autenticar y supervisar los equipos UNIX y Linux.

- Consulta Configuración de cifrados SSL si necesitas volver a configurar Operations Manager para un cifrado diferente.