Protección de puntos de conexión con Confianza cero

![]()

Fondo

En las empresas modernas hay una increíble diversidad de puntos de conexión que acceden a los datos. La organización no administra todos los puntos de conexión o no todos son de su propiedad, lo que da lugar a diferentes configuraciones de dispositivos y niveles de revisión de software. Esto crea una superficie de ataque masivo y, si no se resuelve, el acceso a los datos de trabajo desde puntos de conexión que no son de confianza puede convertirse fácilmente en el vínculo más débil de la estrategia de seguridad de Confianza cero.

Confianza cero se adhiere al principio "Nunca confíe, compruebe siempre". En términos de puntos de conexión, esto significa comprobar siempre todos los puntos de conexión. Esto no solo incluye los dispositivos de contratistas, asociados e invitados, sino también las aplicaciones y dispositivos usados por los empleados para acceder a los datos de trabajo, independientemente de la propiedad del dispositivo.

En un enfoque de Confianza cero, se aplican las mismas directivas de seguridad independientemente de si el dispositivo es propiedad corporativa o personal a través de Bring Your Own Device (BYOD). si el dispositivo está totalmente administrado por TI o solo se protegen las aplicaciones y los datos. Las directivas se aplican a todos los puntos de conexión, ya sean de PC, Mac, smartphone, tableta, ponible o dispositivo IoT y dondequiera que estén conectados, ya sea la red corporativa segura, la banda ancha doméstica o la red pública de Internet.

Lo más importante es que el mantenimiento y la confiabilidad de las aplicaciones que se ejecutan en esos puntos de conexión afecta a la posición de seguridad. Debe evitar que los datos corporativos se filtren a aplicaciones o servicios desconocidos o que no son de confianza, ya sea accidentalmente o mediante una acción malintencionada.

Hay algunas reglas clave para proteger los dispositivos y los puntos de conexión en un modelo de Confianza cero:

Las directivas de seguridad de Confianza cero se aplican de forma centralizada a través de la nube y cubren la seguridad de los puntos de conexión, la configuración de los dispositivos, la protección de las aplicaciones, el cumplimiento de los dispositivos y la posición de riesgo.

La plataforma, así como las aplicaciones que se ejecutan en los dispositivos, se aprovisionan de forma segura, se configuran correctamente y se mantienen actualizadas.

Hay una respuesta automatizada y rápida para contener el acceso a los datos corporativos dentro de las aplicaciones en caso de un riesgo para la seguridad.

El sistema de control de acceso garantiza que todos los controles de directiva están en vigor antes de que se acceda a los datos.

Objetivos de la implementación de Confianza cero para el punto de conexión

Antes de que la mayoría de las organizaciones inicien el recorrido hacia la Confianza cero, la seguridad de los puntos de conexión está configurada de la siguiente manera:

-

Los puntos de conexión están unidos a un dominio y se administran con soluciones como objetos de directiva de grupo o el administrador de la configuración. Son excelentes opciones, pero no aprovechan los CSP modernos de Windows 10 o requieren un dispositivo de puerta de enlace de administración en la nube independiente para dar servicio a los dispositivos basados en la nube.

-

Los puntos de conexión deben estar en una red corporativa para acceder a los datos. Esto podría significar que los dispositivos deben estar físicamente en el sitio para acceder a la red corporativa o que requieran acceso a VPN, lo que aumenta el riesgo de que un dispositivo en peligro pueda acceder a los recursos corporativos confidenciales.

|

Al implementar un marco de Confianza cero de un extremo a otro para proteger los puntos de conexión, se recomienda centrarse primero en estos objetivos de implementación iniciales: |

|

|

|

I. Registro de los puntos de conexión con proveedores de identidades en la nube. Para supervisar la seguridad y el riesgo en varios puntos de conexión usados por cualquier persona, necesita visibilidad en todos los dispositivos y puntos de acceso que puedan tener acceso a los recursos. II. El acceso solo se concede a aplicaciones y puntos de conexión administrados en la nube y compatibles. Establezca reglas de cumplimiento para asegurarse de que los dispositivos cumplen los requisitos mínimos de seguridad antes de conceder el acceso. Además, establezca reglas de corrección para los dispositivos no conformes de modo que los usuarios sepan cómo resolver el problema. III. Las directivas de prevención de pérdida de datos (DLP) se aplican para los dispositivos corporativos y BYOD. Controle lo que el usuario puede hacer con los datos después de acceder a ellos. Por ejemplo, restrinja que los archivos se puedan guardar en ubicaciones que no son de confianza (como el disco local) o restrinja el uso compartido con copiar y pegar para una aplicación de comunicación de consumidor o una aplicación de chat, a fin de proteger los datos. |

|

Una vez que haya completado estos requisitos, céntrese en los siguientes objetivos de implementación adicionales: |

|

|

|

IV. La detección de amenazas de punto de conexión se usa para supervisar el riesgo del dispositivo. Use un único panel para administrar todos los puntos de conexión de forma coherente y use SIEM para enrutar los registros y las transacciones de punto de conexión de forma que obtenga menos alertas, pero más prácticas. V. El control de acceso se regula en base al riesgo del punto de conexión para los dispositivos corporativos y BYOD. Integre los datos de Microsoft Defender para punto de conexión u otros proveedores de defensa contra amenazas móviles (MTD) como origen de información para las directivas de cumplimiento de los dispositivos y las reglas de acceso condicional de los dispositivos. El riesgo del dispositivo influirá directamente en los recursos a los que el usuario de ese dispositivo podrá acceder. |

Guía de implementación del modelo de Confianza cero para el punto de conexión

Esta guía recorre los pasos necesarios para proteger los dispositivos siguiendo los principios de un marco de seguridad de Confianza cero.

|

|

Objetivos de implementación adicionales |

I. Registro de los puntos de conexión con proveedores de identidades en una nube

Para ayudar a limitar la exposición al riesgo, debe supervisar todos los puntos de conexión para asegurarse de que cada uno tiene una identidad de confianza, se aplican directivas de seguridad y se ha medido, corregido o considerado aceptable el nivel de riesgo para cuestiones como el malware o la filtración de datos.

Una vez registrado un dispositivo, los usuarios pueden acceder a los recursos restringidos de la organización con su nombre de usuario y contraseña corporativos para iniciar sesión (o Windows Hello para empresas).

Registro de dispositivos corporativos con Microsoft Entra ID

Siga estos pasos:

Nuevos dispositivos Windows 10

Inicie el nuevo dispositivo y comience el proceso de OOBE (experiencia inmediata).

En la pantalla Iniciar sesión con Microsoft, escriba su dirección de correo electrónico laboral o académico.

En la pantalla Enter your password (Escribir su contraseña), escriba su contraseña.

En su dispositivo móvil, apruebe su dispositivo para que pueda tener acceso a su cuenta.

Complete el proceso de experiencia inmediata, incluidos el establecimiento de su configuración de privacidad y la configuración de Windows Hello (si es necesario).

Ahora su dispositivo se encuentra unido a la red de su organización.

Dispositivos Windows 10 existentes

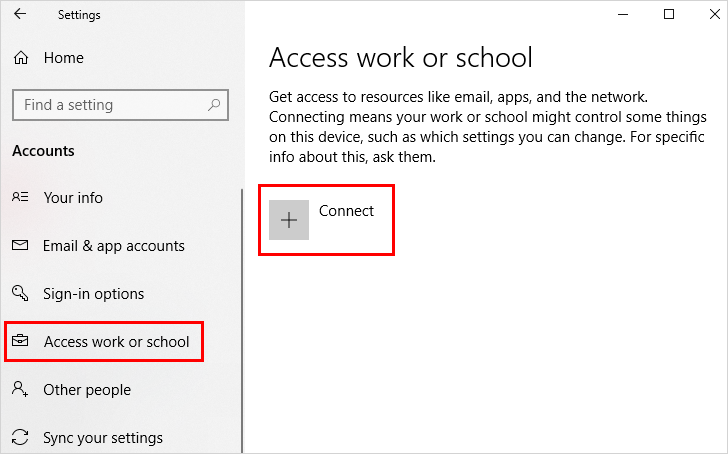

Abra Configuración y, a continuación, seleccione Cuentas.

Seleccione Obtener acceso a trabajo o escuela y, a continuación, seleccione Conectar.

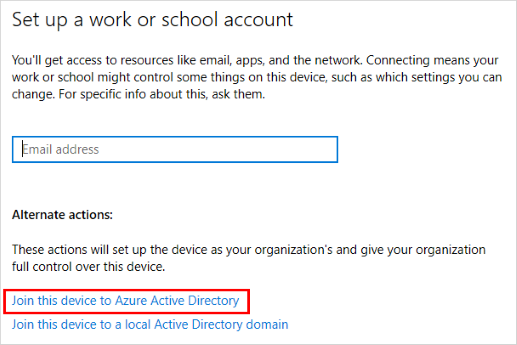

En la pantalla Configurar una cuenta profesional o educativa, seleccione Unir este dispositivo a Microsoft Entra ID.

En la pantalla Vamos a iniciar su sesión, escriba su dirección de correo electrónico (por ejemplo, alain@contoso.com) y, a continuación, seleccione Siguiente.

En la pantalla Escribir contraseña, escriba la contraseña y después seleccione Iniciar sesión.

En su dispositivo móvil, apruebe su dispositivo para que pueda tener acceso a su cuenta.

En la pantalla Asegúrate de que esta es tu organización, revise la información para asegurarse de que es correcta y, a continuación, seleccione Unirse.

En la pantalla Está todo listo, haga clic en Listo.

Registro de dispositivos Windows personales con Microsoft Entra ID

Siga estos pasos:

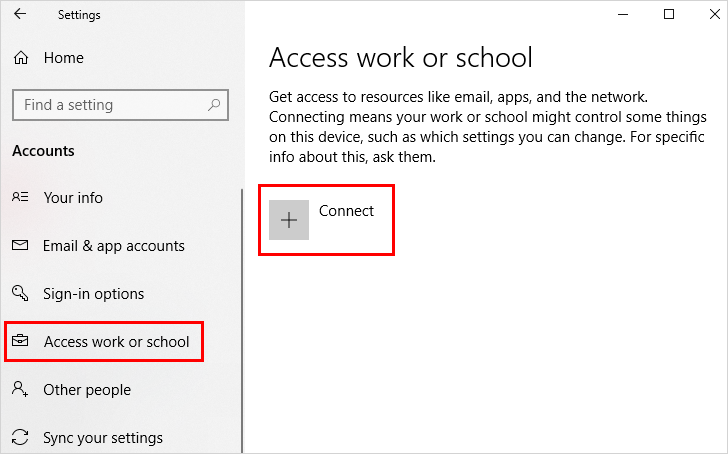

Abra Configuración y, a continuación, seleccione Cuentas.

Seleccione Obtener acceso a trabajo o escuela y seleccione Conectar en la pantalla Obtener acceso a trabajo o escuela.

En la pantalla Agregar una cuenta de trabajo o escuela, escriba la dirección de correo electrónico de su cuenta profesional o educativa y seleccione Siguiente. Por ejemplo, alain@contoso.com.

Inicie sesión en su cuenta profesional o educativa y seleccione Iniciar sesión.

Complete el resto del proceso de registro, incluidas la aprobación de su solicitud de verificación de identidad (si usa la verificación en dos pasos) y la configuración de Windows Hello (si es necesario).

Habilitación y configuración de Windows Hello para empresas

Para facilitar a los usuarios un método de inicio de sesión alternativo que reemplace una contraseña, como el PIN, la autenticación biométrica o el lector de huellas digitales, habilite Windows Hello para empresas en los dispositivos Windows 10 de los usuarios.

Las siguientes acciones de Microsoft Intune y Microsoft Entra se completan en el centro de administración de Microsoft Intune:

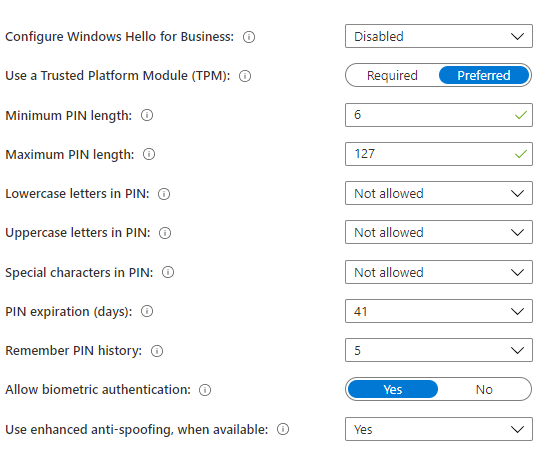

Empiece por crear una directiva de inscripción a Windows Hello para empresas en Microsoft Intune.

Vaya a Dispositivos > Inscripción > Inscribir dispositivos > Inscripción de Windows > Windows Hello para empresas.

Seleccione una de las opciones siguientes para Configurar Windows Hello para empresas:

Deshabilitado. Si no quiere usar Windows Hello para empresas, seleccione esta opción. Si se deshabilita, los usuarios no pueden aprovisionar Windows Hello para empresas excepto en teléfonos móviles unidos a Microsoft Entra donde puede ser necesario el aprovisionamiento.

Habilitado. Seleccione esta opción si quiere configurar los ajustes de Windows Hello para empresas. Cuando se selecciona Habilitado, los otros valores de configuración de Windows Hello se vuelven visibles.

No configurado. Seleccione esta opción si no quiere controlar los ajustes de Windows Hello para empresas mediante Intune. No se cambiará ninguna configuración de Windows Hello para empresas existente en los dispositivos Windows 10. El resto de ajustes de configuración del panel no están disponibles.

Si ha seleccionado Habilitado, configure las opciones necesarias que se aplicarán en todos los dispositivos Windows 10 y los dispositivos móviles Windows 10 inscritos.

Use un Módulo de plataforma segura (TPM). Un chip TPM proporciona una capa adicional de seguridad de datos. Elija uno de los siguientes valores:

Necesario. Solo los dispositivos con un TPM accesible pueden aprovisionar Windows Hello para empresas.

Preferido. Los dispositivos intentan usar primero un TPM. Si esta opción no está disponible, pueden usar el cifrado de software.

Establezca una longitud mínima y una longitud máxima de PIN. De este modo se configuran los dispositivos para que usen las longitudes mínima y máxima de PIN que especifique para ayudar a garantizar un inicio de sesión seguro. La longitud predeterminada del PIN es de seis caracteres, pero puede aplicar una longitud mínima de cuatro caracteres. La longitud máxima del PIN es de 127 caracteres.

Establezca una expiración de PIN (días). Se recomienda especificar un período de expiración del PIN, transcurrido el cual hay que cambiarlo. El valor predeterminado es 41 días.

Recuerde el historial de PIN. Restringe la reutilización de números PIN usados anteriormente. De manera predeterminada, los últimos cinco números PIN no se pueden reutilizar.

Use la protección mejorada contra suplantación de identidad, cuando esté disponible. Esto configura cuando se usan las características de protección contra la suplantación de identidad de Windows Hello en los dispositivos que las admiten. Por ejemplo, detectar una fotografía de una cara en lugar de una cara real.

Permita el inicio de sesión por teléfono. Si esta opción está establecida en Sí, los usuarios pueden usar un servicio Passport remoto como un dispositivo complementario portable para la autenticación de equipos de escritorio. El equipo de escritorio debe estar unido a Microsoft Entra y el dispositivo complementario debe estar configurado con un PIN de Windows Hello para empresas.

Después de configurar estos valores, seleccione Guardar.

Después de configurar los valores que se aplican a todos los dispositivos Windows 10 y los dispositivos móviles Windows 10 inscritos, configure perfiles de Identity Protection de Windows Hello para empresas a fin de personalizar la configuración de seguridad de Windows Hello para empresas para dispositivos de usuario final específicos.

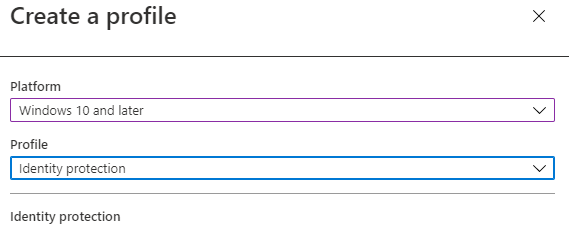

Seleccione Dispositivos > Perfiles de configuración > Crear perfil > Windows 10 y versiones posteriores > Identity Protection.

Configure Windows Hello para empresas. Elija cómo quiere configurar Windows Hello para empresas.

Longitud de PIN mínima.

Minúsculas en el PIN.

Mayúsculas en el PIN.

Caracteres especiales en el PIN.

Expiración de PIN (días).

Recuerde el historial de PIN.

Habilitar la recuperación del PIN. Permite al usuario usar el servicio de recuperación de PIN de Windows Hello para empresas.

Use un Módulo de plataforma segura (TPM). Un chip TPM proporciona una capa adicional de seguridad de datos.

Permitir autenticación biométrica. Habilita la autenticación biométrica, como el reconocimiento facial o la huella digital, como alternativa a un PIN para Windows Hello para empresas. Los usuarios todavía deben configurar un PIN por si produce un error en la autenticación biométrica.

Use la protección mejorada contra suplantación de identidad, cuando esté disponible. Configura cuándo se usan las características contra la suplantación de identidad de Windows Hello en los dispositivos que las permiten (por ejemplo, cuando se detecta una fotografía de una cara en lugar de una cara real).

Utilice las claves de seguridad para el inicio de sesión. Este ajuste está disponible para los dispositivos que ejecutan Windows 10, versión 1903 o posterior. Úselo para administrar la compatibilidad con el uso de claves de seguridad de Windows Hello para el inicio de sesión.

Por último, puede crear directivas de restricción de dispositivos adicionales para bloquear aún más los dispositivos corporativos.

Sugerencia

Aprenda a implementar una estrategia de Confianza cero para identidades de un extremo a otro.

II. El acceso solo se concede a aplicaciones y puntos de conexión administrados en la nube y compatibles

Una vez que tenga identidades para todos los puntos de conexión que acceden a los recursos corporativos y antes de conceder acceso, es aconsejable asegurarse de que cumplen los requisitos mínimos de seguridad establecidos por su organización.

Después de establecer directivas de cumplimiento para regular el acceso de recursos corporativos a puntos de conexión de confianza y aplicaciones móviles y de escritorio, todos los usuarios pueden acceder a los datos de la organización en dispositivos móviles y se instala una versión mínima o máxima del sistema operativo en todos los dispositivos. Los dispositivos no están liberados.

Además, establezca reglas de corrección para dispositivos no conformes, como bloquear un dispositivo no conforme u ofrecer al usuario un período de gracia para que sea compatible.

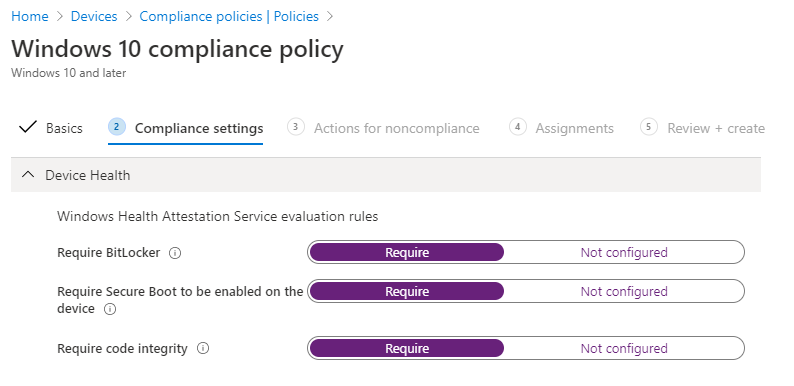

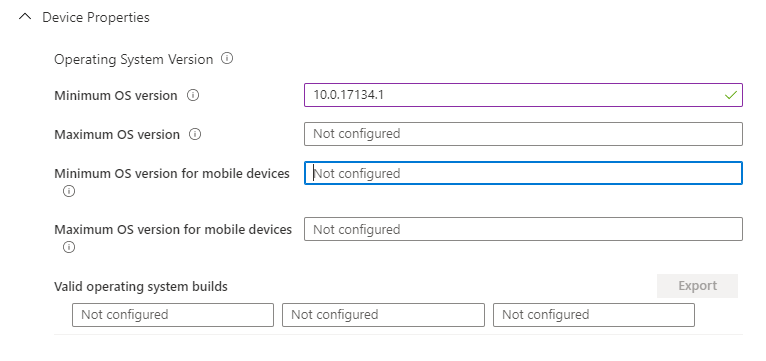

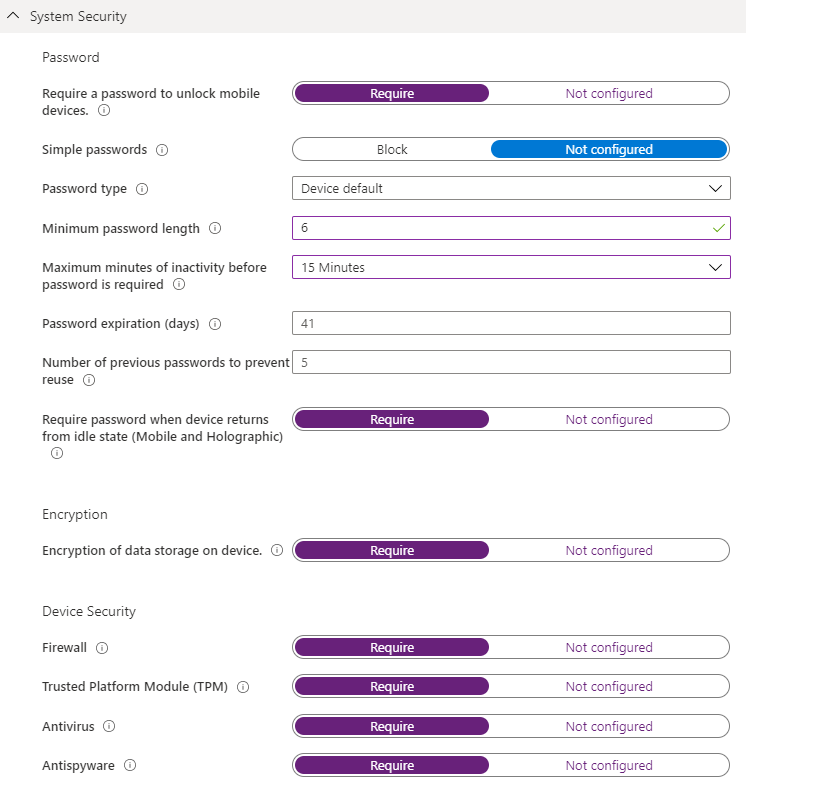

Creación de una directiva de cumplimiento con Microsoft Intune (todas las plataformas)

Siga estos pasos para crear una directiva de cumplimiento:

Seleccione Dispositivos > Directivas de cumplimiento > Directivas > Crear directiva.

Seleccione una plataforma para esta directiva (se usa Windows 10 para el siguiente ejemplo).

Seleccione la opción de configuración que quiera de Mantenimiento de dispositivos.

Configure las propiedades mínimas o máximas del dispositivo.

Configure el cumplimiento de Configuration Manager. Esto requiere que todas las evaluaciones de cumplimiento de Configuration Manager sean compatibles y solo es aplicable para dispositivos Windows 10 coadministrados. Todos los dispositivos de solo Intune devolverán N/A.

Configure las opciones de seguridad del sistema.

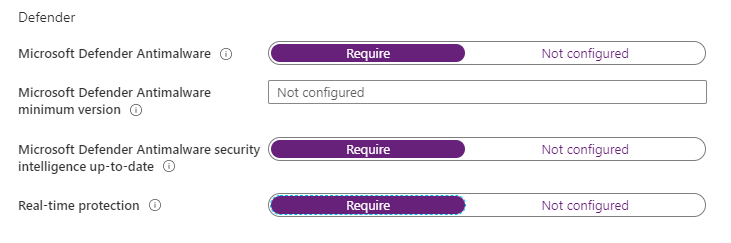

Configure el Antimalware de Microsoft Defender.

Configure la puntuación de riesgo de la máquina requerida de Microsoft Defender para punto de conexión.

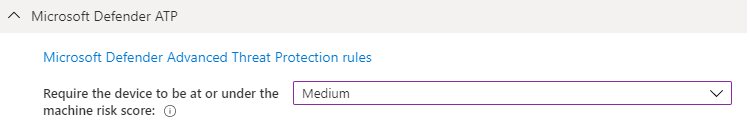

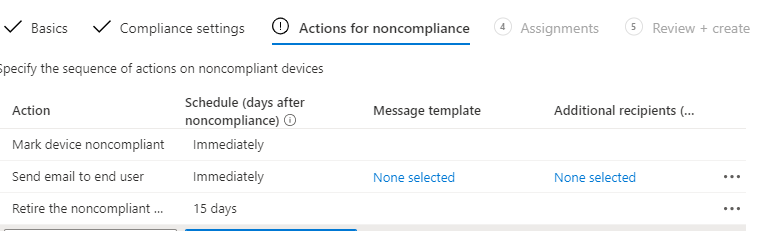

En la pestaña Acciones en caso de incumplimiento, especifique una secuencia de acciones que se aplicarán automáticamente a los dispositivos que no satisfagan esta directiva de cumplimiento.

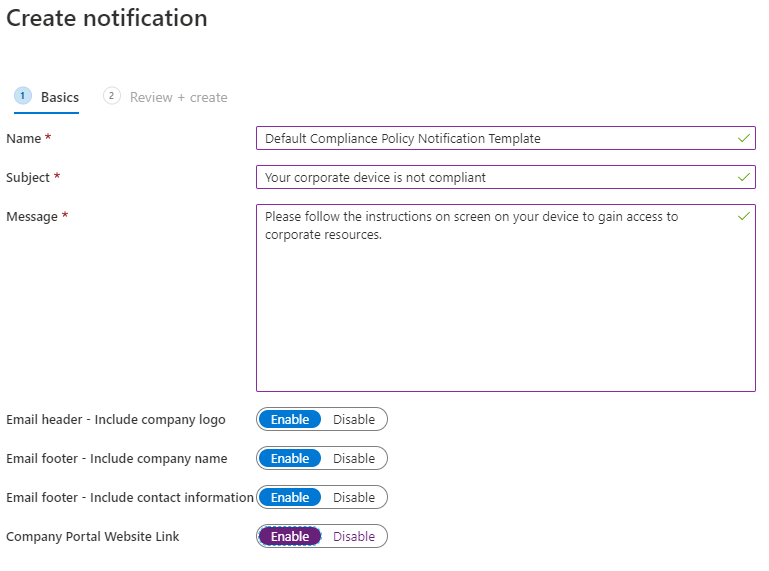

Automatización de notificación por correo electrónico y adición de otras acciones de corrección para dispositivos no conformes en Intune (todas las plataformas)

Cuando sus puntos de conexión o aplicaciones no son conformes, se guía a los usuarios en la autocorrección. Se generan alertas automáticamente con alarmas adicionales y acciones automatizadas establecidas para determinados umbrales. Puede establecer acciones de corrección en caso de no cumplimiento.

Realice estos pasos:

Seleccione Dispositivos > Directivas de cumplimiento > Notificaciones > Crear notificación.

Cree una plantilla de mensaje de notificación.

Seleccione Dispositivos > Directivas de cumplimiento > Directivas, seleccione una de las directivas y luego seleccione Propiedades.

Seleccione Acciones automáticas en caso de incumplimiento > Agregar.

Agregue acciones en caso de incumplimiento:

Configure un correo electrónico automatizado para los usuarios con dispositivos no conformes.

Configure una acción para bloquear de forma remota los dispositivos no conformes.

Configure una acción para retirar automáticamente un dispositivo no conforme después de un número establecido de días.

III. Las directivas de prevención de pérdida de datos (DLP) se aplican para los dispositivos corporativos y BYOD

Una vez que se concede acceso a los datos, es aconsejable controlar lo que el usuario puede hacer con ellos. Por ejemplo, si un usuario accede a un documento con una identidad corporativa, es aconsejable evitar que ese documento se guarde en una ubicación de almacenamiento no protegida del consumidor o que se comparta con una aplicación de chat o comunicación del consumidor.

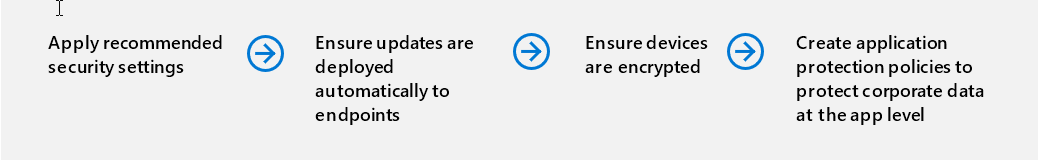

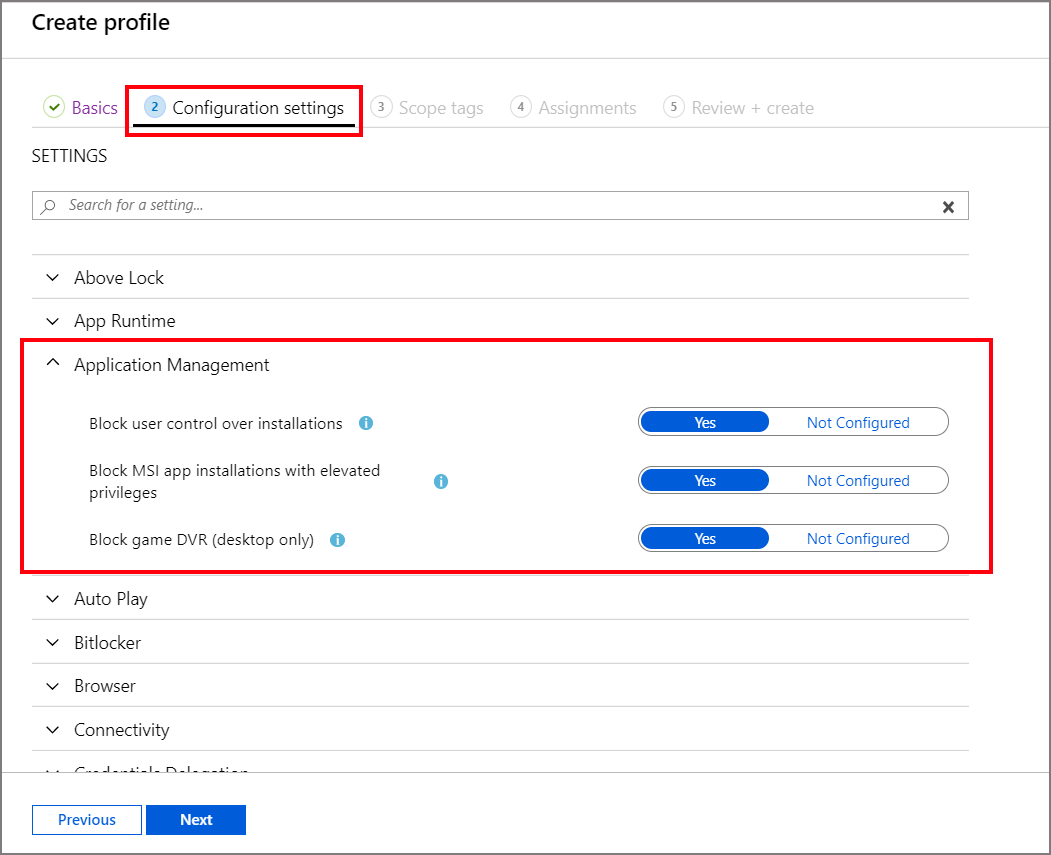

Aplicación de la configuración de seguridad recomendada

En primer lugar, aplique la configuración de seguridad recomendada por Microsoft en los dispositivos Windows 10 para proteger los datos corporativos (se requiere Windows 10 1809 o versiones posteriores):

Use líneas de base de seguridad de Intune que le ayuden a proteger a sus usuarios y dispositivos. Las líneas de base de seguridad son grupos preconfigurados de opciones de Windows que le ayudan a aplicar un grupo conocido de configuraciones y valores predeterminados que recomiendan los equipos de seguridad pertinentes.

Siga estos pasos:

Seleccione Seguridad de los puntos de conexión > Líneas de base de seguridad para ver la lista de líneas de base disponibles.

Seleccione la línea de base que le gustaría usar y, luego, seleccione Crear perfil.

En la pestaña Opciones de configuración, vea los grupos de Configuración que están disponibles en la línea base seleccionada. Puede expandir un grupo para ver su configuración, además de los valores predeterminados de dicha configuración de la línea de base. Para buscar una configuración específica:

Seleccione un grupo para expandirlo y revisar las opciones de configuración disponibles.

Use la barra de búsqueda y especifique palabras clave para filtrar la vista y mostrar solo los grupos que contienen los criterios de búsqueda.

Vuelva a la configuración predeterminada para satisfacer sus necesidades empresariales.

En la pestaña Asignaciones, seleccione los grupos que se deben incluir y, a continuación, asigne la línea de base a uno o varios grupos. Para ajustar más la asignación, use Seleccionar grupos para excluir.

Asegurarse de que las actualizaciones se implementan automáticamente en los puntos de conexión

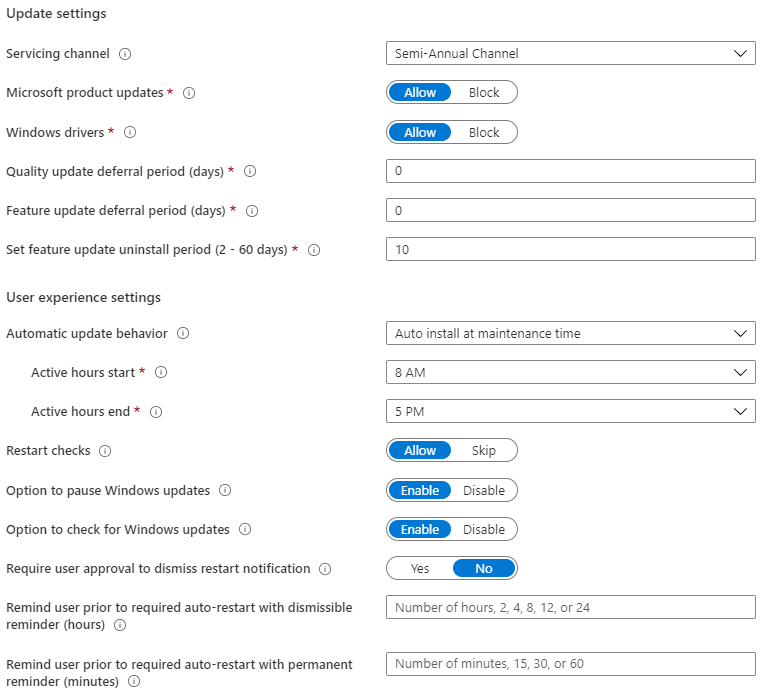

Configuración de dispositivos Windows 10

Configure Windows Update para empresas para simplificar la experiencia de la administración de actualizaciones para los usuarios y asegurarse de que los dispositivos se actualizan automáticamente para cumplir el nivel de cumplimiento requerido.

Siga estos pasos:

Administre las actualizaciones de software de Windows 10 en Intune mediante la creación de anillos de actualización y la habilitación de una colección de valores que configuran cuándo se instalarán las actualizaciones de Windows 10.

Seleccione Dispositivos > Windows > Anillo de actualización de Windows 10 > Crear.

En Configuración del anillo de actualización, configure los ajustes según sus necesidades empresariales.

En Asignaciones, seleccione + Seleccionar grupos para incluir y, después, asigne el anillo de actualización a uno o varios grupos. Para ajustar más la asignación, use + Seleccionar grupos para excluir.

Administre las actualizaciones de características de Windows 10 en Intune para actualizar los dispositivos con la versión de Windows que especifique (por ejemplo, 1803 o 1809) e inmovilizar el conjunto de características en dichos dispositivos hasta que decida actualizarlos a una versión posterior de Windows.

Seleccione Dispositivos > Windows > Actualizaciones de características de Windows 10 > Crear.

En Datos básicos, especifique un nombre, una descripción (opcional) y, para Actualización de características para implementar, seleccione la versión de Windows con el conjunto de características que quiera y, a continuación, seleccione Siguiente.

En Asignaciones, elija y seleccione los grupos para incluir y, después, asigne la implementación de actualizaciones de características a uno o varios grupos.

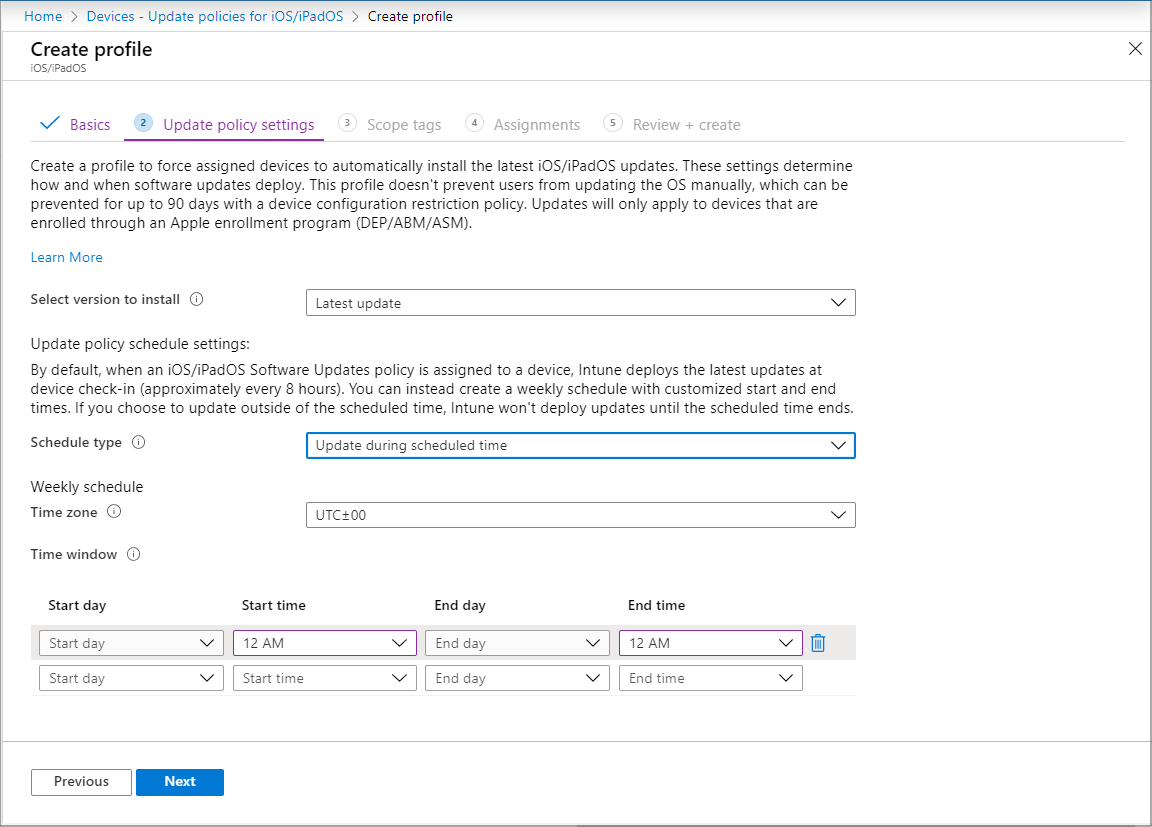

Configuración de dispositivos iOS

Para dispositivos corporativos inscritos, configure las actualizaciones de iOS para simplificar la experiencia de la administración de actualizaciones para los usuarios y asegurarse de que los dispositivos se actualizan automáticamente para cumplir el nivel de cumplimiento requerido. Configure las directivas de actualización de iOS.

Siga estos pasos:

Seleccione Dispositivos > Update policies for iOS/iPadOS (Actualizar directivas para iOS/iPadOS) > Crear perfil.

En la pestaña Aspectos básicos, especifique un nombre para esta directiva, indique una descripción (opcional) y, después, seleccione Siguiente.

En la pestaña Actualizar configuración de directiva, configure lo siguiente:

Seleccione la versión para instalar. Puede elegir entre:

Actualización más reciente: esta opción implementa la actualización publicada más recientemente para iOS/iPadOS.

Cualquier versión anterior que esté disponible en el cuadro desplegable. Si selecciona una versión anterior, también debe implementar una directiva de configuración de dispositivos para retrasar la visibilidad de las actualizaciones de software.

Tipo de programación: configure la programación para esta directiva:

Actualizar en la siguiente sincronización. La actualización se instala en el dispositivo la próxima vez que se sincronice con Intune. Esta es la opción más sencilla y no requiere configuraciones adicionales.

Actualizar durante la hora programada. Configure una o más ventanas de tiempo durante las cuales la actualización se instalará al sincronizar.

Actualizar fuera de la hora programada. Configure una o más ventanas de tiempo durante las cuales la actualización no se instalará al sincronizar.

Programación semanal: si elige un tipo de programación distinto de Actualizar en la siguiente sincronización, configure las siguientes opciones:

Elija una zona horaria.

Defina una ventana de tiempo. Defina uno o varios bloques de tiempo que restrinjan la instalación de las actualizaciones. Las opciones incluyen el día y la hora de inicio o el día y la hora de finalización. Mediante el uso de un día de inicio y un día de finalización, se admiten bloques nocturnos. Si no configura las horas de inicio o finalización, la configuración no genera ninguna restricción y las actualizaciones se pueden instalar en cualquier momento.

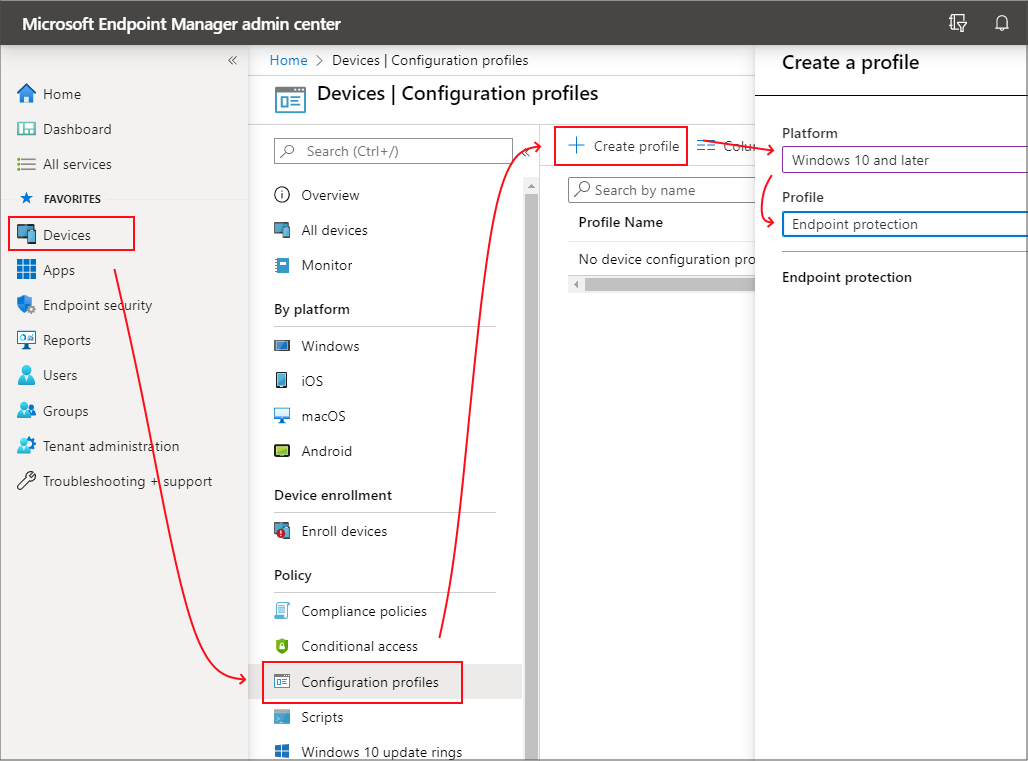

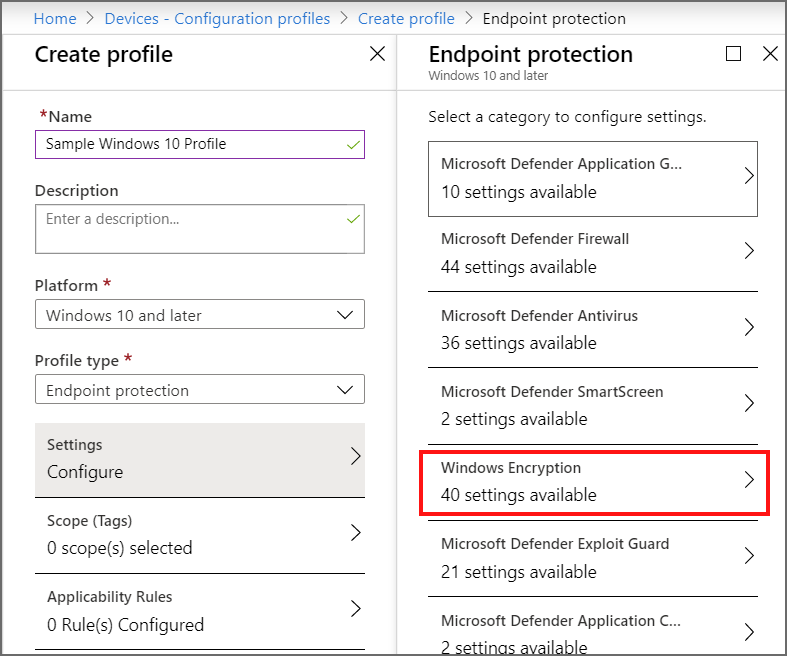

Asegurarse de que los dispositivos están cifrados

Configuración de Bitlocker para cifrar dispositivos Windows 10

Selecciona Perfiles > Configuración de perfiles > Crear perfil.

Establece las siguientes opciones:

Plataforma: Windows 10 y versiones posteriores

Tipo de perfil: Endpoint Protection

Seleccione Configuración > Cifrado de Windows.

Configure las opciones de BitLocker para satisfacer sus necesidades empresariales y, después, seleccione Aceptar.

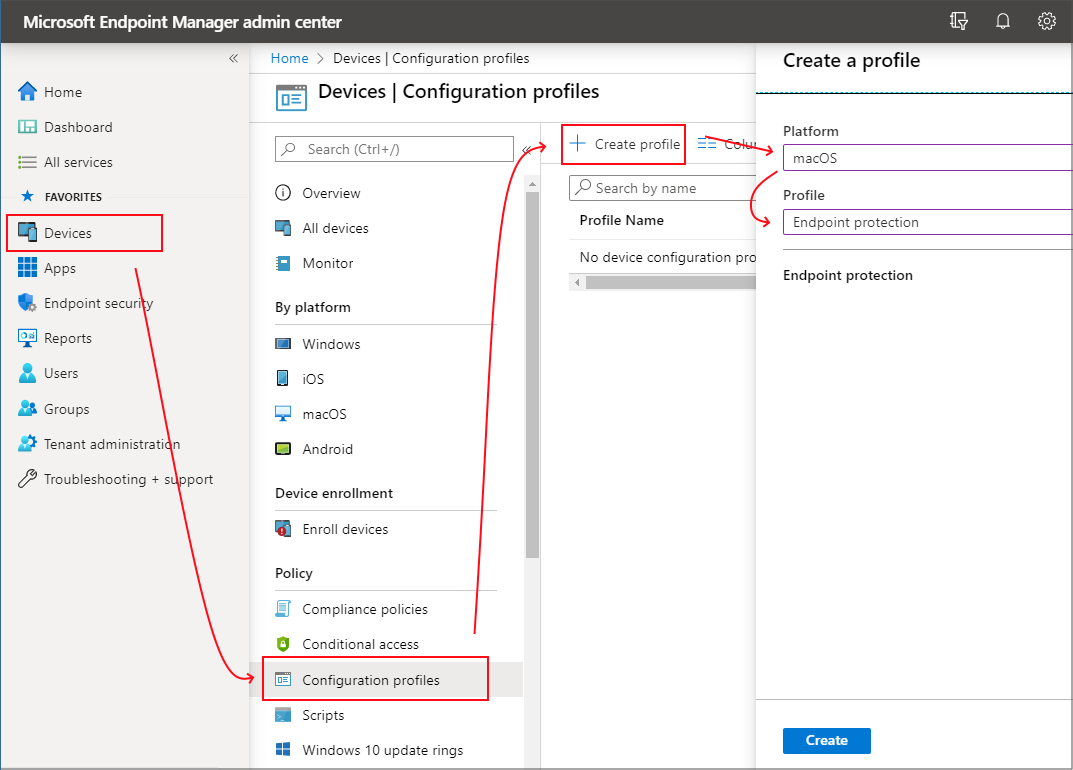

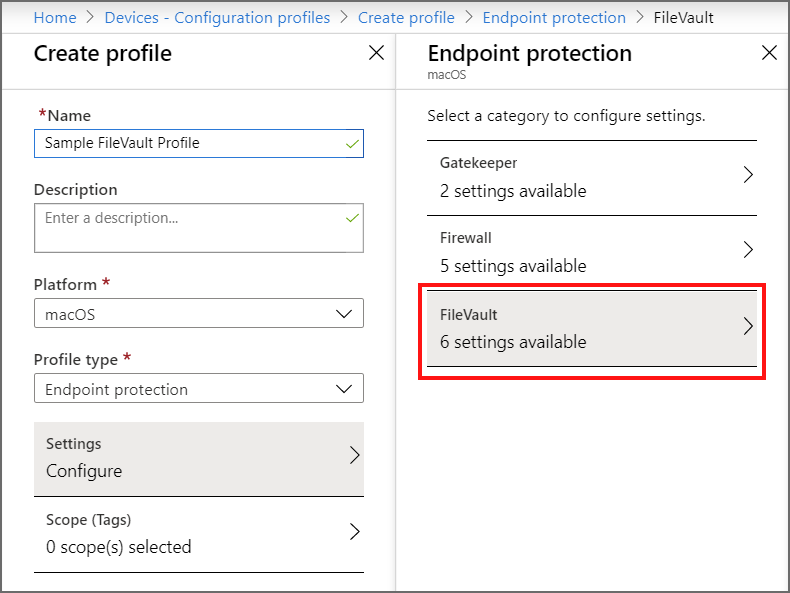

Configuración del cifrado FileVault en dispositivos macOS

Selecciona Perfiles > Configuración de perfiles > Crear perfil.

Establece las siguientes opciones:

Plataforma: macOS.

Tipo de perfil: Endpoint Protection.

Seleccione Configuración > FileVault.

En FileVault, seleccione Habilitar.

En Tipo de clave de recuperación, solo se admite Clave personal.

Configure las opciones restantes de FileVault según sus necesidades empresariales y, después, seleccione Aceptar.

Creación de directivas de protección de aplicaciones para proteger los datos corporativos en el nivel de aplicación

Para asegurarse de que los datos permanecen seguros o están contenidos en una aplicación administrada, cree directivas de protección de aplicaciones (APP). Una directiva puede ser una regla que se aplica cuando el usuario intenta acceder o mover datos "corporativos", o un conjunto de acciones que están prohibidas o supervisadas cuando el usuario está dentro de la aplicación.

El marco de protección de datos de APP se organiza en tres niveles de configuración distintos, cada uno de ellos basado en el nivel anterior:

La protección de datos empresariales básica (nivel 1) garantiza que las aplicaciones estén protegidas con un PIN y cifradas, y realiza operaciones de borrado selectivo. En el caso de los dispositivos Android, este nivel valida la certificación de dispositivos Android. Se trata de una configuración de nivel de entrada que proporciona un control de protección de datos similar en las directivas de buzón de Exchange Online y que introduce tecnologías informáticas y el rellenado de usuarios en APP.

La protección de datos empresariales mejorada (nivel 2) incorpora mecanismos para la prevención de la pérdida de datos de APP y requisitos mínimos para el sistema operativo. Esta configuración es aplicable a la mayoría de los usuarios móviles que acceden a datos profesionales o educativos.

La protección de datos empresariales alta (nivel 3) incorpora mecanismos avanzados para la protección de datos, configuración de PIN mejorada y defensa contra amenazas móviles de APP. Esta configuración es conveniente para los usuarios que acceden a datos de alto riesgo.

Siga estos pasos:

En el portal de Intune, elija Aplicaciones>Directivas de protección de aplicaciones. Esto abre los detalles de las directivas de protección de aplicaciones, donde puede crear nuevas directivas y editar las directivas existentes.

Seleccione Crear directiva y, después, seleccione iOS/iPadOS o Android. Se mostrará el panel Crear directiva.

Elija las aplicaciones a las que desea aplicar la directiva de protección de aplicaciones.

Configure los valores de protección de datos:

Protección de datos de iOS/iPadOS. Para obtener información, vea Configuración de directivas de protección de aplicaciones de iOS/iPadOS: protección de datos.

Protección de datos de Android. Para obtener información, vea Configuración de directivas de protección de aplicaciones de Android: protección de datos.

Configure los valores de los requisitos de acceso:

Requisitos de acceso de iOS/iPadOS. Para obtener información, vea Configuración de directivas de protección de aplicaciones de iOS/iPadOS: requisitos de acceso.

Requisitos de acceso de Android. Para obtener información, vea Configuración de directivas de protección de aplicaciones de Android: requisitos de acceso.

Configure las opciones de inicio condicional:

Inicio condicional de iOS/iPadOS. Para obtener información, vea Configuración de directivas de protección de aplicaciones de iOS/iPadOS: inicio condicional.

Inicio condicional de Android. Para obtener información, consulte Configuración de directivas de protección de aplicaciones de Android: inicio condicional.

Haga clic en Siguiente para mostrar la página Asignaciones.

Cuando haya terminado, haga clic en Crear para crear la directiva de protección de aplicaciones en Intune.

|

|

Objetivos de implementación adicionales |

IV. La detección de amenazas de punto de conexión se usa para supervisar el riesgo del dispositivo

Una vez que haya logrado los tres primeros objetivos, el siguiente paso consiste en configurar la seguridad de los puntos de conexión para que la protección avanzada se aprovisione, active y supervise. Se usa un único panel para administrar de forma coherente todos los puntos de conexión juntos.

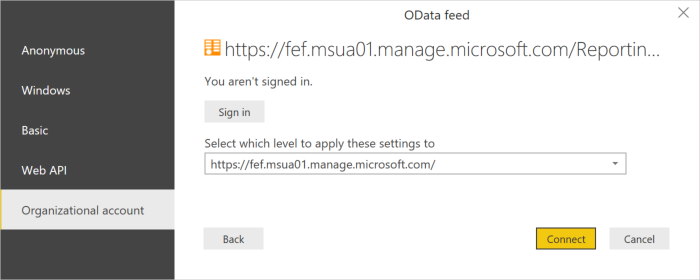

Enrutado de registros y transacciones de punto de conexión a SIEM o Power BI

Mediante el almacenamiento de datos de Intune, envíe datos de administración de dispositivos y aplicaciones a herramientas SIEM o de informes para el filtrado inteligente de alertas con el fin de reducir el ruido.

Siga estos pasos:

Seleccione Informes > Almacenamiento de datos de Intune > Almacenamiento de datos.

Copie la dirección URL de la fuente personalizada. Por ejemplo:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Abra Power BI Desktop o la solución SIEM.

Desde la solución SIEM

Elija la opción para importar u obtener datos de una fuente de Odata.

Desde PowerBI

En el menú, seleccione Archivo > Obtener datos > Fuente OData.

Pegue la dirección URL de la fuente personalizada que ha copiado en el paso anterior en el cuadro Dirección URL de la ventana Fuente OData.

Seleccione Básica.

Seleccione Aceptar.

Seleccione Cuenta de organización e inicie sesión con sus credenciales de Intune.

Seleccione Conectar. El navegador se abrirá y mostrará la lista de tablas en Almacenamiento de datos de Intune.

Seleccione los dispositivos y las tablas ownerTypes. Seleccione Cargar. Power BI carga los datos en el modelo.

Crear una relación. Puede importar varias tablas para analizar, no solo los datos de una sola tabla, sino datos relacionados entre tablas. Power BI tiene una característica denominada “detección automática” que intenta buscar y crear relaciones automáticamente. Las tablas de Almacenamiento de datos se han creado para trabajar con la característica de detección automática en Power BI. Pero incluso si Power BI no encuentra automáticamente las relaciones, todavía puede administrarlas.

Seleccione Administrar relaciones.

Si Power BI todavía no ha detectado las relaciones, seleccione Detección automática.

Obtenga información sobre las formas avanzadas de configurar visualizaciones de PowerBI.

V. El control de acceso se regula en base al riesgo del punto de conexión para los dispositivos corporativos y BYOD

Los dispositivos corporativos se inscriben con un servicio de inscripción en la nube, como DEP, Android Enterprise o Windows AutoPilot

La creación y el mantenimiento de imágenes de sistema operativo personalizadas es un proceso lento y puede incluir el empleo de tiempo en aplicar imágenes de sistema operativo personalizadas a nuevos dispositivos para prepararlos para su uso.

Con los servicios de inscripción en la nube de Microsoft Intune, puede proporcionar nuevos dispositivos a los usuarios sin necesidad de crear, mantener y aplicar imágenes personalizadas del sistema operativo a los dispositivos.

Windows Autopilot es una colección de tecnologías que se usan para configurar y preconfigurar nuevos dispositivos y prepararlos para su uso productivo. También puede usar Windows Autopilot para restablecer, reasignar y recuperar dispositivos.

Configure Windows Autopilot para automatizar la conexión a Microsoft Entra e inscribir nuevos dispositivos de propiedad corporativa en Intune.

Configure DEP de Apple para inscribir automáticamente dispositivos iOS e iPadOS.

Productos incluidos en esta guía

Microsoft Azure

Microsoft 365

Microsoft Intune (incluye Microsoft Intune y Configuration Manager)

Microsoft Defender para punto de conexión

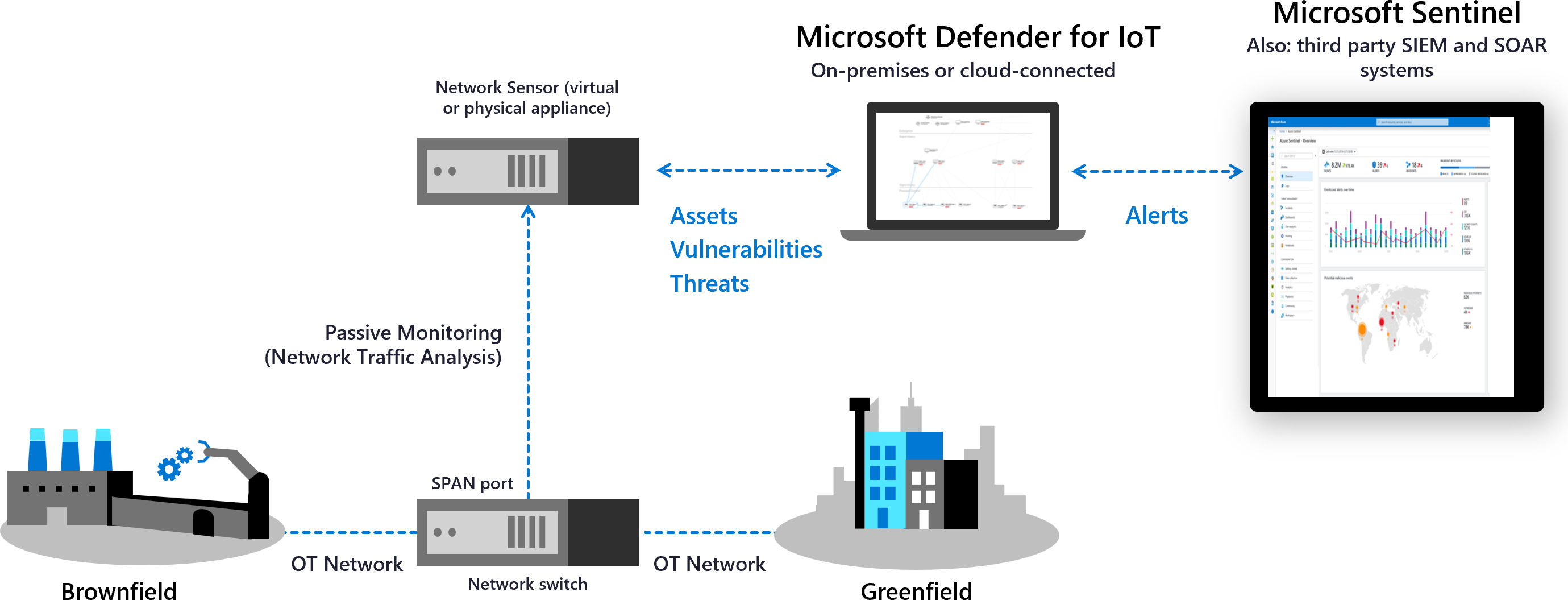

Confianza cero y las redes de OT

Microsoft Defender para IoT es una solución de seguridad unificada creada específicamente para identificar dispositivos, vulnerabilidades y amenazas en redes IoT y de tecnología de operaciones (OT). Use Defender para IoT para aplicar controles de seguridad en todo el entorno de IoT/OT, incluidos los dispositivos existentes que pueden no tener agentes de seguridad integrados.

Las redes de OT suelen diferir de la infraestructura de TI tradicional y necesitan un enfoque especializado para la confianza cero. Los sistemas OT usan tecnología única con protocolos de su propiedad y pueden tener plataformas envejecidas con conectividad y potencia limitadas. También pueden tener requisitos de seguridad específicos y exposiciones únicas a ataques físicos.

Defender para IoT admite principios de confianza cero al abordar desafíos específicos de OT, por ejemplo:

- Ayuda a controlar las conexiones remotas a los sistemas OT.

- Revisa y ayuda a reducir las interconexiones entre sistemas dependientes.

- Busca puntos únicos de error en la red.

Implemente sensores de red de Defender para IoT para detectar dispositivos y tráfico y observar las vulnerabilidades específicas de OT. Segmente los sensores en sitios y zonas de toda la red para supervisar el tráfico entre zonas y siga los pasos de mitigación basados en riesgos de Defender para IoT para reducir el riesgo en todo el entorno de OT. Una vez hecho esto, Defender para IoT supervisa continuamente los dispositivos para detectar comportamientos anómalos o no autorizados.

Integre servicios Microsoft, como Microsoft Sentinel y otros servicios de asociados, incluidos sistemas SIEM y de incidencias, para compartir datos de Defender para IoT en toda la organización.

Para más información, vea:

- Confianza cero y las redes de OT

- Supervisión de redes de OT con principios de Confianza cero

- Investigación de incidentes de Defender para IoT con Microsoft Sentinel

Conclusión

Un enfoque de Confianza cero puede reforzar significativamente la posición de seguridad de los dispositivos y los puntos de conexión. Para más información o ayuda con la implementación, póngase en contacto con el equipo Éxito del cliente o siga leyendo los demás capítulos de esta guía, que abarcan todos los pilares de Confianza cero.

La serie de la guía de implementación de Confianza cero