Protección del trabajo remoto e híbrido con Confianza cero

Como parte de la guía de adopción de Confianza cero, en este artículo se describe el escenario empresarial de protección del trabajo remoto e híbrido. Tenga en cuenta que proteger los datos empresariales y la infraestructura son los temas de escenarios empresariales independientes y no se incluyen en esta guía.

El cambio a un estilo de trabajo híbrido ha estado obligando a las organizaciones a adaptarse rápidamente. Los empleados remotos están realizando el trabajo de cualquier manera que puedan, como el uso de dispositivos personales, la colaboración a través de servicios en la nube y el uso compartido de datos fuera del perímetro de la red corporativa. Los empleados híbridos trabajan en redes corporativas y domésticas y cambian entre dispositivos empresariales y personales.

Como las redes domésticas de los empleados amplían el perímetro de la red corporativa, ya que diferentes dispositivos que se unen a esa red, las amenazas de seguridad se multiplican y se vuelven más sofisticadas mientras evolucionan los vectores de ataque.

| Protección tradicional con controles de red | Protección moderna con Confianza cero |

|---|---|

| La protección tradicional se basa en servidores de seguridad de red y redes privadas virtuales (VPN) para aislar y restringir los recursos corporativos. Los empleados "usan su insignia para entrar" físicamente en la oficina y usan su cuenta de usuario y contraseña para iniciar sesión con su dispositivo. La cuenta de usuario y el dispositivo son de confianza de manera predeterminada. |

Un modelo de Confianza cero combina directivas, procesos y tecnología para establecer la confianza entre la nube y el borde, independientemente del lugar desde el que acceden los usuarios a la red. Un modelo de Confianza cero no supone que ninguna identidad de usuario o dispositivo esté seguro en ninguna red. El enfoque exige que compruebe la identidad y el dispositivo del usuario y lo haga mientras supervisa continuamente la seguridad de la red, los datos y las aplicaciones en la oficina, en casa y en todos los dispositivos. |

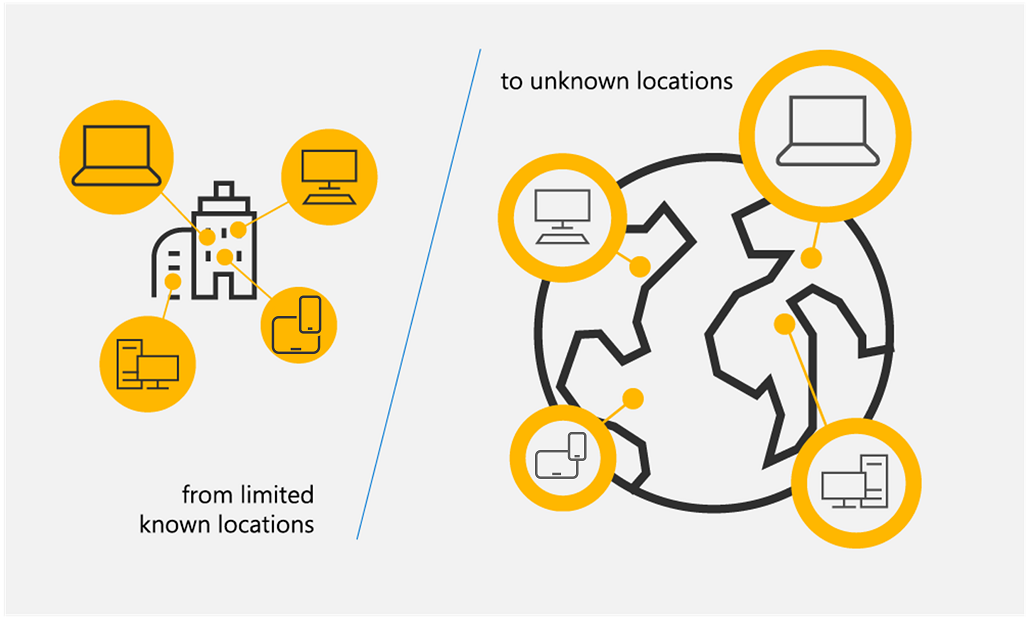

En el diagrama siguiente se muestra el cambio de la protección tradicional con controles de red a la izquierda (desde ubicaciones conocidas limitadas) a la protección moderna con Confianza cero a la derecha (a ubicaciones desconocidas) en la que se aplica la protección independientemente de dónde se encuentren los usuarios y los dispositivos.

En las instrucciones de este artículo se explica cómo empezar a trabajar e implementar su estrategia para proteger el trabajo remoto e híbrido.

Cómo piensan los líderes empresariales en la protección del trabajo remoto e híbrido

Antes de iniciar cualquier trabajo técnico, es importante comprender las diferentes motivaciones para invertir en la protección del trabajo remoto e híbrido, ya que estas motivaciones ayudan a informar de la estrategia, los objetivos y las medidas para el éxito.

En la tabla siguiente se proporcionan razones por las que los líderes empresariales de una organización deben invertir en proteger el trabajo remoto e híbrido.

| Role | Por qué es importante proteger el trabajo remoto e híbrido |

|---|---|

| Director general | La empresa debe estar capacitada para lograr sus objetivos y propósitos estratégicos, independientemente de la ubicación del empleado. La agilidad empresarial y la ejecución empresarial no deben restringirse. El coste de un ciberataque exitoso puede ser mucho mayor que el precio de la implementación de medidas de seguridad. En muchos casos, se requiere el cumplimiento de los requisitos del seguro cibernético o los estándares o normativas regionales. |

| Director de marketing | La percepción del negocio tanto interna como externamente no debe restringirse por dispositivos o circunstancias. El bienestar de los empleados es una prioridad alta que se refuerza al ofrecer la posibilidad de trabajar desde casa o una oficina. Un ataque exitoso puede convertirse en un conocimiento público, lo que podría dañar el valor de la marca. |

| Director de información | Las aplicaciones que usa el personal móvil e híbrido deben ser accesibles al mismo tiempo que deben proteger los datos de la empresa. La seguridad debe ser un resultado medible y estar alineada con la estrategia de TI. La experiencia del usuario y la productividad son importantes. |

| Director de seguridad de la información | Un entorno de trabajo remoto o híbrido crea un área expuesta mayor para las vulneraciones de seguridad. La organización debe seguir cumpliendo los requisitos de seguridad y protección de datos, los estándares y las normativas a medida que se expanda el entorno. |

| Director de tecnología | Las tecnologías y los procesos que se utilizan para apoyar la innovación empresarial deben protegerse. Las prácticas de SecOps y DevSecOps pueden reducir el impacto de un ataque. Se deben adoptar tecnologías gratuitas que faciliten el trabajo remoto y la adopción de servicios en la nube de forma segura. |

| Director de operaciones | A medida que el personal se vuelve móvil y usa una oficina fija con menos frecuencia, los activos empresariales deben mantenerse seguros y el riesgo empresarial debe administrarse. Con la responsabilidad del director ejecutivo de la producción empresarial diaria, cualquier interferencia con las operaciones o la cadena de suministro que se deba a un ataque afectará a los beneficios. |

| Director financiero | Las prioridades de gasto cambian de modelos fijos a ágiles. La inversión en centros de datos fijos y los edificios se trasladan a aplicaciones en la nube y a los usuarios que trabajan desde casa. Los costes de la implementación de características de seguridad deben equilibrarse con análisis de riesgos y costes. |

Además de las motivaciones para los líderes empresariales, muchos empleados esperan flexibilidad y quieren trabajar desde cualquier lugar, en cualquier momento y desde cualquier dispositivo.

Microsoft es una de las muchas organizaciones a escala empresarial que adoptaron el trabajo remoto e híbrido al principio de la pandemia de la COVID-19. En la página 87 de la Informe de protección digital de Microsoft de 2022, Microsoft destaca que esta oportunidad empresarial introduce riesgos y debe emparejarse con medidas de seguridad para aumentar la resistencia frente a ataques:

- La ciberseguridad es un habilitador clave del éxito tecnológico. La innovación y la productividad mejorada solo se pueden lograr mediante la introducción de medidas de seguridad que hacen que las organizaciones sean lo más resistentes posible frente a ataques modernos.

- La pandemia nos ha desafiado a dinamizar nuestras tecnologías y prácticas de seguridad para proteger a los empleados de Microsoft dondequiera que trabajen. Este año pasado, los actores de amenazas continuaron sacando provecho de las vulnerabilidades expuestas durante la pandemia y el cambio a un entorno de trabajo híbrido.

En este informe se destaca que la gran mayoría de los ciberataques exitosos se pueden prevenir mediante una higiene de seguridad básica.

El ciclo de adopción de la protección del trabajo remoto e híbrido

La protección del trabajo remoto e híbrido con Confianza cero incluye la implementación de protecciones de seguridad que son básicas y, al mismo tiempo, proporcionan una protección sofisticada. Técnicamente, este objetivo implica la obligatoriedad de las directivas y la supervisión de todo el acceso a los recursos de la organización con un enfoque completo del ciclo de vida de un extremo a otro.

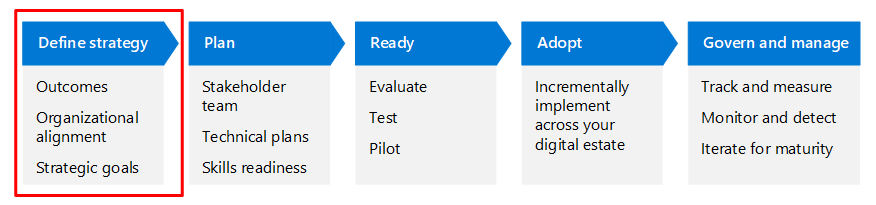

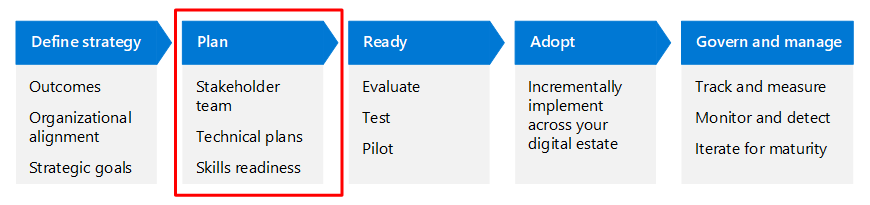

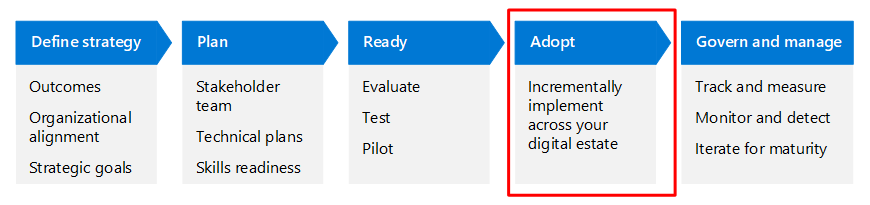

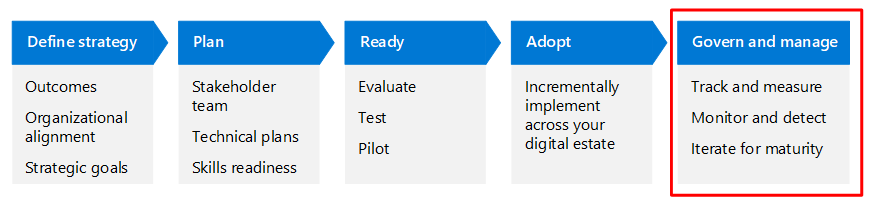

En este artículo se explica este escenario empresarial con las mismas fases de ciclo de vida que Cloud Adoption Framework para Azure (definir estrategia, planear, preparar, adoptar y administrar), pero adaptadas para Confianza cero.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Plan | Ready | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Resultados Alineación de la organización Objetivos estratégicos |

Equipo de partes interesadas Planes técnicos Preparación de las aptitudes |

Evaluación Probar Piloto |

Implementación progresiva en toda la infraestructura digital | Seguimiento y medida Supervisión y detección Iteración con fines de madurez |

Obtenga más información sobre el ciclo de adopción de Confianza cero en Información general sobre el marco de adopción de Confianza cero.

Fase de definición de la estrategia

La Definir la estrategia fase es fundamental para definir y formalizar nuestros esfuerzos para abordar el "Por qué?" de este escenario. En esta fase, entendemos el escenario a través de perspectivas empresariales, operativas, estratégicas y de TI.

Definimos los resultados con los que medir el éxito en el escenario, teniendo en cuenta que la seguridad es un proceso incremental e iterativo.

En este artículo se sugieren motivaciones y resultados pertinentes para muchas organizaciones. Use estas sugerencias para perfeccionar la estrategia de su organización en función de sus necesidades únicas.

Motivaciones para proteger el trabajo remoto e híbrido

Las motivaciones para proteger el trabajo remoto e híbrido son sencillas, pero las distintas partes de su organización tendrán distintos incentivos para realizar este trabajo. En la tabla siguiente se resumen algunas de estas motivaciones.

| Área | Motivaciones |

|---|---|

| Necesidades empresariales | Proporcionar acceso a la información en cualquier momento, en cualquier lugar y desde cualquier dispositivo, sin reducir los estándares de seguridad y administrando los riesgos de acceso a los datos. |

| Necesidades de TI | Una plataforma de identidad estandarizada que satisface los requisitos de identidad humana y no humana, elimina las necesidades de VPN y proporciona administración remota de dispositivos corporativos y BYOD de forma compatible, al tiempo que proporciona una experiencia de usuario perfecta y positiva. |

| Necesidades operativas | Implementar soluciones de seguridad existentes de forma estandarizada. Reducir el esfuerzo de administración necesario para implementar y mantener identidades seguras. La gobernanza de identidades implica la incorporación y retirada de usuarios, la concesión de acceso a los recursos en el momento adecuado y la concesión de solo el acceso suficiente. También implica la revocación del acceso cuando ya no sea necesario. |

| Necesidades estratégicas | Reducir progresivamente la rentabilidad de la inversión de los ataques cibernéticos mediante la implementación de soluciones de seguridad sólidas. El principio de presunción de vulneraciones de Confianza cero permite que se lleve a cabo una planificación para minimizar el radio de explosión, las superficies expuestas a ataques y reducir el tiempo de recuperación de una vulneración. |

Resultados de escenarios de protección de trabajo remoto e híbrido

Para ser productivos, los usuarios deben poder usar lo siguiente:

- Las credenciales de sus cuentas de usuario para comprobar su identidad.

- Su punto de conexión (dispositivo), como un PC, una tableta o un teléfono.

- Las aplicaciones que les ha proporcionado.

- Los datos necesarios para realizar su trabajo.

- Una red a través de la cual el tráfico fluye entre dispositivos y aplicaciones, tanto si el usuario y su dispositivo se encuentran en el entorno local o en Internet.

Todos estos elementos son el objetivo de los atacantes y deben protegerse con el principio de "nunca confiar, comprobar siempre" de Confianza cero.

En la tabla siguiente se proporcionan los objetivos y sus resultados para el escenario de protección de trabajo remoto e híbrido.

| Objetivo | Resultado |

|---|---|

| Productividad | Las organizaciones quieren ampliar la productividad de forma segura a los usuarios y sus dispositivos, sin restringir las funcionalidades de los empleados en función de la ubicación del personal. |

| Acceso seguro | Los empleados adecuados deben acceder a los datos y aplicaciones de la empresa de una forma segura que proteja la propiedad intelectual e industrial y los datos personales de la empresa. |

| Soporte para los usuarios finales | A medida que las organizaciones adoptan una mentalidad de personal híbrido, los empleados necesitan más funcionalidades de aplicación y plataforma para una experiencia laboral segura y móvil. |

| Aumento de la seguridad | Es necesario aumentar la seguridad de las soluciones de trabajo actuales o propuestas para ayudar a las organizaciones a escalar a los requisitos sobre los recursos móviles. Las funcionalidades de seguridad deben ser iguales o superiores que las que se pueden lograr para el personal local. |

| Capacitación del equipo de TI | El equipo de TI quiere proteger el área de trabajo, lo que comienza con la protección de la experiencia de usuario de los empleados sin aumentar exageradamente la fricción a los usuarios. Además, el equipo de TI necesita procesos y visibilidad para respaldar la gobernanza y para permitir la detección y mitigación de ciberataques. |

Fase de planeamiento

Los planes de adopción convierten los objetivos aspiracionales de una estrategia de Confianza cero en un plan viable. Los equipos colectivos pueden usar el plan de adopción para guiar los trabajos técnicos y alinearlos con la estrategia empresarial de la organización.

Las motivaciones y los resultados que defina, junto con los líderes empresariales y los equipos, respaldan la sección "¿Por qué?" de su organización. Estos se convierten en el eje rector, o el objetivo orientador, de su estrategia. A continuación, viene la planificación técnica para lograr las motivaciones y los objetivos.

Use los ejercicios siguientes como ayuda para planificar la implementación de la estrategia tecnológica de su organización. Estos ejercicios apoyan el trabajo de adopción de Confianza cero mediante la captura de las tareas prioritarias. Al final de este proceso, tendrá un plan de adopción de la nube que se asigna a las métricas y motivaciones definidas en la estrategia de adopción de la nube.

| Ejercicio | Descripción |

|---|---|

| Patrimonio digital | Realice un inventario del patrimonio digital: identidades, dispositivos, aplicaciones. Priorice la infraestructura digital según los supuestos que se alinean con las motivaciones y los resultados empresariales de la organización. |

| Alineación inicial de la organización | Alinee su organización con una estrategia técnica y un plan de adopción. La estrategia y el plan se basan en los objetivos de su organización junto con las prioridades identificadas en el inventario. |

| Plan de preparación de aptitudes técnicas | Cree un plan para afrontar las carencias en la preparación de las aptitudes dentro de la organización. |

| Plan de adopción de la nube | Desarrolle un plan de adopción de la nube para administrar los cambios en la infraestructura digital, las aptitudes y la organización. |

La adopción técnica para proteger el trabajo remoto e híbrido implica adoptar un enfoque graduado para garantizar que los principios de Confianza cero se apliquen a las identidades, dispositivos y aplicaciones al exigir lo siguiente:

- La autenticación multifactor (MFA) con acceso condicional debe aplicarse a todas las identidades de usuario que acceden al entorno.

- Los dispositivos deben inscribirse en la administración de dispositivos y supervisarse para controlar el estado.

- El acceso a las aplicaciones y sus datos debe requerir la comprobación de las identidades, los dispositivos correctos y el acceso adecuado a los datos.

Muchas organizaciones pueden adoptar un enfoque de cuatro fases para estos objetivos de implementación, que se resume en el gráfico siguiente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Comprobación y protección de todas las identidades con una autenticación sólida Integración de aplicaciones SaaS con Microsoft Entra ID para el inicio de sesión único Todas las nuevas aplicaciones usan la autenticación moderna |

Registro de dispositivos con Microsoft Entra ID Implementación de directivas de acceso de dispositivos e identidades de Confianza cero de punto de partida Uso del proxy de aplicación de Microsoft Entra con aplicaciones en el entorno local para el inicio de sesión único |

Inscripción de dispositivos en la solución de administración de dispositivos y aplicación de protecciones de seguridad recomendadas Limitación del acceso a los datos solo a las aplicaciones y los dispositivos de confianza y que se ajusten a las normativas |

Supervisión del desfase de configuración de los dispositivos Implementación de la autenticación sin contraseña |

Si este enfoque progresivo funciona en su organización, puede utilizar:

Esta baraja de diapositivas PowerPoint descargable le permitirá presentar e informar sobre su progreso a través de estas etapas y objetivos a los líderes empresariales y otras partes interesadas. Esta es la diapositiva de este escenario empresarial.

Este Libro de Excel para asignar propietarios y realizar un seguimiento del progreso de estas fases, objetivos y sus tareas. Esta es la hoja de cálculo de este escenario empresarial.

Si su organización se suscribe a una estrategia específica de riesgo y cumplimiento normativo (GRC) o Centro de operaciones de seguridad (SOC), es fundamental que el trabajo técnico incorpore las configuraciones que cumplen estos requisitos.

Descripción de la organización

Las necesidades y la composición de cada organización son diferentes. Una empresa multinacional con muchas aplicaciones y una seguridad altamente estandarizada implementará la seguridad de forma diferente a una startup ágil o una empresa mediana.

Independientemente del tamaño y la complejidad de la organización, se aplican las siguientes acciones:

- Realice un inventario de usuarios, puntos de conexión, aplicaciones, datos y redes para comprender el estado de seguridad y estimar el nivel de esfuerzo necesario para transformar el estado.

- Documente los objetivos y planifique la adopción incremental en función de las prioridades. Un ejemplo consiste en proteger identidades y servicios de Microsoft 365 y, después, puntos de conexión. A continuación, proteja aplicaciones y servicios SaaS mediante métodos de autenticación modernos y funcionalidades de segmentación proporcionadas por el acceso condicional.

- Para el principio de usar el acceso con privilegios mínimos, realice un inventario de cuántas cuentas tienen acceso con privilegios y reduzca las cuentas al menor número posible. Las cuentas que requieren acceso con privilegios deben usar el acceso cuando es necesario y suficiente (JIT/JEA) para limitar los privilegios de administración permanente. Si se produce una vulneración, las cuentas que están en peligro se limitan, lo que minimiza el radio de explosión. Excepto para una cuenta de "emergencia", no se debe permitir ningún acceso de administrador permanente para roles con privilegios elevados, que incluyen roles de administración de aplicaciones para servicios de productividad como SharePoint, Exchange y Teams.

Planificación y alineación de la organización

La implementación y gobernanza de una metodología de acceso seguro afecta a varias áreas superpuestas y normalmente se implementa en el siguiente orden:

- Identidades

- Puntos de conexión (dispositivos)

- Aplicaciones

- Red

La protección de los datos también es importante para proteger el trabajo remoto e híbrido. En este tema se aborda más exhaustivamente la identificación y protección de los datos empresariales confidenciales.

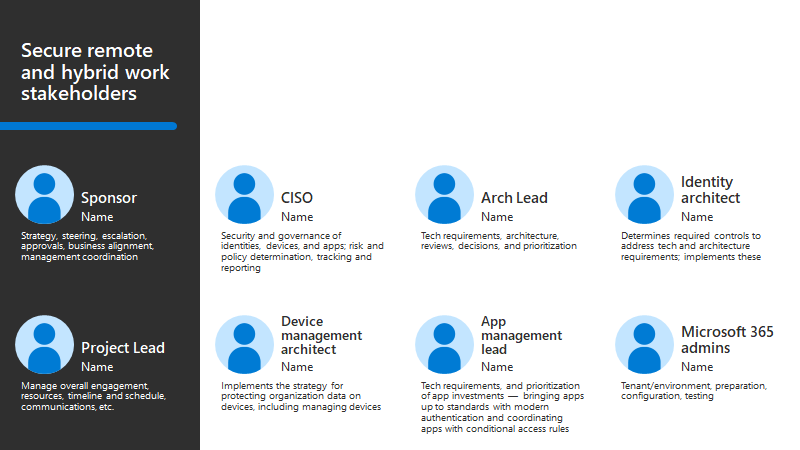

En esta tabla se resumen los roles que se recomiendan al crear un programa de patrocinio y una jerarquía de administración de proyectos para determinar e impulsar los resultados.

| Área | Líderes de programas | Roles de propietarios técnicos |

|---|---|---|

| Identidades | Director de seguridad de la información, director de información o director de seguridad de la identidad Líder de programa de seguridad de la identidad o arquitecto de identidad |

Arquitecto de seguridad Arquitecto de identidad o seguridad de la identidad Administrador de identidades Administrador de gobernanza de la seguridad o identidades Equipo de educación de usuarios |

| Puntos de conexión | Director de seguridad de la información, director de información o director de seguridad de la identidad Líder de programa de seguridad de la identidad o arquitecto de identidad |

Arquitecto de seguridad Arquitecto de seguridad de infraestructura o seguridad de identidad Responsable de la administración de dispositivos móviles (MDM) Administrador de gobernanza de la seguridad o MDM Equipo de educación de usuarios |

| Aplicaciones | Director de seguridad de la información, director de información o director de seguridad de la aplicación Líder de programa de administración de aplicaciones |

Arquitecto de identidad Arquitecto desarrollador Arquitecto de red Arquitecto de red en la nube Gobernanza de la seguridad |

| Red | Director de seguridad de la información, director de información o director de seguridad de la red Líder de programa de liderazgo de redes |

Arquitecto de seguridad Arquitecto de red Ingenieros de red Implementadores de red Gobernanza de redes |

En el conjunto de diapositivas de PowerPoint de recursos para este contenido de adopción se incluye la siguiente diapositiva con una vista de partes interesadas que puede personalizar para su propia organización.

Planificación técnica y preparación de aptitudes

Microsoft proporciona recursos para ayudarle a priorizar este trabajo, empezar a trabajar y desarrollar la implementación. En esta fase, usamos estos recursos como actividades de planificación para comprender el impacto de los cambios propuestos y para crear un plan de implementación.

En estos recursos se incluyen instrucciones prescriptivas que puede usar como puntos de partida recomendados para su propia organización. Ajuste las recomendaciones en función de sus prioridades y requisitos.

| Resource | Descripción |

|---|---|

Lista de comprobación de plan de modernización rápida (RaMP): validación explícita de la confianza para todas las solicitudes de acceso  |

En esta serie de listas de comprobación se enumeran los objetivos técnicos de cada área de implementación de seguridad en orden de prioridad y se documentan los pasos que deberá seguir para lograrlos. También se enumeran los miembros del proyecto que deben participar en cada área. El uso de este recurso le ayuda a identificar victorias rápidas. |

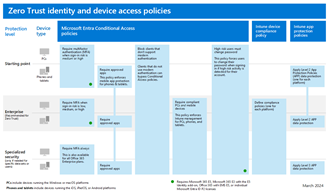

Configuraciones de acceso de dispositivos e identidades de Confianza cero  |

En esta guía de solución se recomienda un conjunto de directivas de acceso de dispositivos e identidades que se hayan probado conjuntamente. Incluye:

|

Administrar dispositivos con Intune  |

En esta guía de solución se explican las fases de administración de dispositivos, desde acciones que no requieren la inscripción de dispositivos en la administración hasta la administración completa de dispositivos. Estas recomendaciones se coordinan con los recursos anteriores. |

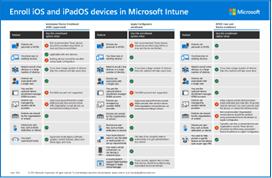

Opciones de inscripción en Intune  PDF | Visio Actualizado en junio de 2022 |

En este conjunto de pósters se proporciona una comparación fácil de examinar de las opciones de inscripción de dispositivos por plataforma. |

| Plan de implementación de MFA | En esta guía de implementación se muestra cómo PLANIFICAR e implementar un lanzamiento de la Autenticación multifactor de Microsoft Entra. |

Además de estos recursos, en las secciones siguientes se resaltan los recursos para tareas específicas de las cuatro fases definidas anteriormente.

Fase 1

| Objetivo de implementación | Recursos |

|---|---|

| comprobar y proteger todas las identidades con una autenticación sólida. | ¿Qué métodos de autenticación y comprobación están disponibles en Microsoft Entra ID? |

| Integración de aplicaciones SaaS con Microsoft Entra ID para el inicio de sesión único | Adición de aplicaciones SaaS a Microsoft Entra ID y al ámbito de las directivas |

| Las nuevas aplicaciones usan la autenticación moderna | Lista de comprobación: ¿Cómo administra la identidad de la carga de trabajo? |

Fase 2

| Objetivo de implementación | Recursos |

|---|---|

| Registro de dispositivos con Microsoft Entra ID | Dispositivos registrados en Microsoft Entra Planear la implementación de la unión a Microsoft Entra |

| Implementación de directivas de acceso de dispositivos e identidades de Confianza cero para el nivel de protección de punto de partida | Niveles de protección para configuraciones de acceso de dispositivos e identidades de Confianza cero |

| Uso del proxy de aplicación de Microsoft Entra con aplicaciones en el entorno local para el inicio de sesión único | Configuración del inicio de sesión único en una aplicación de proxy de aplicación |

Fase 3

| Objetivo de implementación | Recursos |

|---|---|

| Inscripción de dispositivos en la administración y aplicación de protecciones de seguridad recomendadas | Información general sobre la administración de dispositivos con Intune Configuraciones de acceso de dispositivos e identidades Confianza cero |

| Limitación del acceso a los datos solo a las aplicaciones y los dispositivos de confianza y que se ajusten a las normativas | Configuración de directivas de cumplimiento para dispositivos con Intune Exigir dispositivos en buen estado y conformes con Intune |

Fase 4

| Objetivo de implementación | Recursos |

|---|---|

| Supervisión del desfase de configuración de los dispositivos | Implementación de perfiles de dispositivo en Microsoft Intune Supervisión del riesgo y el cumplimiento del dispositivo de acuerdo con las líneas base de seguridad |

| Implementación de la autenticación sin contraseña | Aumento de la seguridad de inicio de sesión con autenticación sin contraseña |

Plan de adopción de la nube

Un plan de adopción es un requisito esencial para que la adopción de Confianza cero sea exitosa. Un plan de adopción de Confianza cero es un plan de proyecto iterativo que ayuda a una empresa a pasar de los enfoques de seguridad tradicionales a una estrategia más madura y sofisticada que incluye la administración de cambios y la gobernanza.

Las identidades, los puntos de conexión, las aplicaciones y las redes están en el ámbito de esta fase de planificación. Cada uno de estos elementos tiene un requisito para proteger el estado existente y también tiene previsto ampliar la seguridad a nuevas entidades a medida que llegan como parte de un proceso de incorporación mayor.

La planificación de soluciones de protección del trabajo remoto e híbrido considera que las organizaciones tienen identidades existentes que deben protegerse y se deben crear nuevas identidades que cumplan los estándares de seguridad.

Un plan de adopción también incluye la formación de su personal para trabajar en una nueva forma de comprender lo que se necesita para respaldar a su organización, lo que puede incluir lo siguiente:

- Formar a los administradores en nuevas formas de trabajar. Los métodos de acceso con privilegios difieren del acceso de administrador permanente y pueden provocar fricción inicialmente hasta que se alcance la aceptación universal.

- Equipar al personal del departamento de soporte técnico y de TI en todos los niveles con el mismo mensaje de obtención de ventajas. Aumentar la seguridad aumenta la fricción del atacante, que se equilibra mediante las ventajas de trabajar de forma segura. Asegúrese de que este mensaje se entiende y se comunica en todos los niveles.

- Creación de materiales de formación y adopción para los usuarios. La seguridad se adopta generalizadamente como responsabilidad compartida y las ventajas de seguridad alineadas con los objetivos empresariales deben comunicarse a los usuarios. Asegúrese de que la adopción de los usuarios de la seguridad se logra en el mismo nivel que la adopción de los usuarios de la nueva tecnología.

Para obtener más información de Cloud Adoption Framework para Azure, consulte Plan para la adopción de la nube.

Fase de preparación

En este escenario (protección del trabajo remoto e híbrido) se evalúa y se protegen las identidades, dispositivos y datos a través de las redes que los usan. Como las tecnologías pueden ser potencialmente perjudiciales, se recomienda un enfoque por fases, empezando por proyectos pequeños que ofrecen victorias rápidas que sacan provecho de las licencias existentes y tienen un impacto mínimo en los usuarios.

Comience por crear un plan y, a continuación, pruébelo. A continuación, implemente nuevas configuraciones y funcionalidades de forma progresiva. Así se ofrece la oportunidad de mejorar el plan mientras se extraen enseñanzas. Asegúrese de desarrollar un plan de comunicación y anunciar los cambios a medida que amplía el ámbito de implementación.

En el diagrama siguiente se muestra la recomendación de iniciar un proyecto con un grupo pequeño para evaluar los cambios. Este pequeño grupo puede estar formado por miembros del equipo de TI o de un equipo de asociados que se invierte en el resultado. A continuación, realice una prueba piloto de los cambios con un grupo mayor. Aunque en la ilustración se incluye una tercera fase de implementación completa, suele lograrse al aumentar gradualmente el ámbito de la implementación hasta que se cubre toda la organización.

Al inscribir dispositivos, por ejemplo, se recomienda la siguiente guía.

| Fase de implementación | Descripción |

|---|---|

| Evaluate | Fase 1: identificación de 50 puntos de conexión para las pruebas |

| Piloto | Fase 2: identificación de los siguientes 50-100 puntos de conexión en el entorno de producción |

| Implementación completa | Fase 3: inscripción del resto de los puntos de conexión en incrementos más grandes |

La protección de identidades comienza por adoptar la MFA y segmentar el acceso mediante el acceso condicional de Microsoft Entra. Estas características admiten el principio de comprobación explícita, pero requieren un proceso de adopción progresiva. Según el enfoque, es posible que la metodología de MFA tenga que implementarse y comunicarse a los usuarios antes de la fecha de cambio, especialmente en el caso de un personal existente acostumbrado a usar solo contraseñas.

Se consideran los siguientes elementos al planificar este escenario:

- En función de la metodología de MFA, es posible que sea necesario buscar el consentimiento del usuario para usar la MFA basada en aplicaciones móviles, en lugar de usar un enfoque basado en FIDO2 u otros tokens. Esto también se aplica a Windows Hello para empresas.

- Las directivas de acceso condicional pueden ser complejas con respecto a sus criterios de evaluación y toma de decisiones. Esto requiere que se realicen pruebas piloto del acceso condicional y se implemente de forma progresiva en la aplicación y el entorno del usuario.

- El acceso condicional puede tener en cuenta el estado relativo y el estado de revisión del punto de conexión y las ubicaciones del usuario como parámetros condicionales. Si es necesario administrar los puntos de conexión para que cumplan los requisitos de acceso a una aplicación o servicio como condición de acceso, los puntos de conexión deben inscribirse en la administración.

- Las aplicaciones modernas que admiten métodos de autenticación modernos se integran fácilmente con la autenticación basada en MFA y las directivas de acceso condicional. Es fundamental comprender el número de aplicaciones y sus métodos de autenticación.

Al planificar y organizar las capas de protección para desarrollar Confianza cero, saque provecho de las ventajas de los recursos proporcionados por Microsoft. Para proteger el trabajo remoto e híbrido, Microsoft proporciona un conjunto de Directivas de acceso a dispositivos y identidades comunes de Confianza cero. Se trata de un conjunto de directivas probadas y conocidas para funcionar bien juntas.

Estas son las directivas para tres niveles de protección.

Este conjunto de directivas incluye un nivel de protección de punto de partida con un impacto mínimo en los usuarios. Este conjunto de directivas no requiere la inscripción de dispositivos en la administración. Cuando tenga todo listo y haya inscrito los dispositivos, puede implementar el nivel Empresa, que se recomienda para Confianza cero.

Además de estos niveles de protección, puede aumentar progresivamente el ámbito de las directivas de las siguientes maneras:

- Aplique el ámbito de las directivas a un pequeño conjunto de usuarios para comenzar y, a continuación, aumente el ámbito de los usuarios incluidos. La segmentación de usuarios permite la mitigación de riesgos contra la interrupción del servicio o la interrupción del usuario, ya que solo se ven afectados los usuarios o dispositivos de destino.

- Empiece agregando aplicaciones y servicios de Microsoft 365 al ámbito de las directivas. A continuación, avance para incluir otras aplicaciones SaaS que usa su organización. Cuando tenga todo listo, incluya las aplicaciones que ha compilado en Azure u otros proveedores de nube en el ámbito de las directivas.

Por último, no se olvide de los usuarios. La adopción y la comunicación de los usuarios son fundamentales al implementar la seguridad para las identidades, de forma similar a la importancia de la adopción inicial del usuario de moverse a Microsoft 365 desde servicios basados en centros de datos. Los enfoques de una sola fase rara vez tienen éxito al implementar servicios de seguridad. Las iniciativas de seguridad suelen fracasar debido a una mayor fricción para los usuarios si los cambios son perjudiciales y se comunican y prueban mal. Aquí es donde el patrocinio ejecutivo de las iniciativas de seguridad funciona mejor. Cuando los ejecutivos muestran apoyo al llevar a cabo la adopción al principio de las fases de implementación, es más fácil que los usuarios sigan.

Para ayudar con la educación y la adopción de los usuarios, Microsoft proporciona plantillas y materiales de lanzamiento para usuarios finales que puede descargar. Se incluyen instrucciones sobre cómo cambiar su imagen y recomendaciones para compartirlos con los usuarios. Vea https://aka.ms/entratemplates.

Creación y prueba

Después de ensamblar el equipo, revisar los recursos técnicos recomendados y desarrollar un plan para organizar los proyectos y la implementación, tendrá un plan bien documentado. Antes de adoptar formalmente el plan, asegúrese de compilar y probar las configuraciones en un entorno de prueba.

Cada área técnica, como un conjunto de directivas de acceso condicional, se puede proteger si se habilita la funcionalidad en todo el inquilino. Sin embargo, una directiva configurada erróneamente puede tener consecuencias de gran alcance. Por ejemplo, una directiva de acceso condicional mal escrita puede bloquear a todos los administradores de un inquilino.

Para mitigar el riesgo, considere la posibilidad de implementar un inquilino de prueba o control de calidad para implementar cada característica cuando esté familiarizado con ella o implementarla por primera vez. Un inquilino de prueba o control de calidad debe ser razonablemente representativo de su entorno de usuario actual y ser lo suficientemente preciso como para realizar funciones de control de calidad para probar que la funcionalidad habilitada se entiende y apoya la función que protege.

La lista de comprobación de RAMP se puede usar para realizar un seguimiento del progreso. En ella se enumeran los pasos de planificación e implementación. El inquilino de QA es el cuarto de prueba de las acciones de implementación a medida que se realizan por primera vez.

El resultado de esta fase debe ser una configuración documentada que se compila y prueba inicialmente en el inquilino de control de calidad con planes para, después, pasar a la adopción en el inquilino de producción, en el que los cambios se implementan progresivamente mientras se aplican nuevos aprendizajes al plan.

Al implementar nuevas configuraciones en el entorno de producción, mantenga una mensajería de usuario coherente y manténgase al tanto de cómo afectan estos cambios a los usuarios. La implementación de características de seguridad puede tener un bajo impacto en la tecnología, como habilitar el acceso cuando es necesario, pero tiene un alto impacto en los procesos, como los administradores que necesitan solicitar acceso a los servicios a través de un flujo de trabajo de aprobación para realizar sus tareas.

Del mismo modo, el registro de dispositivos tiene un impacto bajo en la experiencia del usuario, mientras que la implementación del acceso condicional en función del cumplimiento de dispositivos y los requisitos de estado puede tener un impacto dramático en la base de usuarios, ya que los usuarios no pueden acceder a los servicios.

Probar cada servicio para comprender el impacto del servicio y el cambio planificado es fundamental para el éxito. Tenga en cuenta que es posible que algunos impactos no sean completamente evidentes hasta que empiece a realizar pruebas piloto en producción.

Seguimiento de los cambios de gobernanza y administración

El verdadero objetivo de Confianza cero es aumentar progresivamente la seguridad e implementar cambios en el entorno que logren este objetivo. Estos cambios requieren cambios en los modelos de administración y gobernanza del entorno. Cuando se produzcan pruebas y la implementación, asegúrese de documentar los cambios e impactos en el modelo de administración y gobernanza.

Fase de adopción

En la fase de adopción, implementará progresivamente los planes de estrategia e implementación en las áreas funcionales. La fase de adopción es una implementación mayor de la prueba de concepto. El plan de implementación se ejecuta y el lanzamiento se produce en oleadas sucesivas, en función de la segmentación de usuarios y de las áreas a las que se dirija de su infraestructura digital.

Como se recomienda, implemente cada nueva configuración en el inquilino de producción como una prueba de concepto limitada (etiquetada como "Evaluar" en el diagrama siguiente).

Aunque ya haya probado las nuevas configuraciones en un entorno de control de calidad, asegúrese de que los planes de implementación de producción también documenten lo que está probando y evaluando y los criterios de aceptación para medir el éxito en cada fase. Lo ideal es elegir un subconjunto de usuarios, puntos de conexión y aplicaciones de bajo impacto para las pruebas antes de ampliar la implementación. Si sigue la misma metodología, obtiene información sobre el éxito y los errores de la implementación y actualiza los planes.

Tenga en cuenta que algunas de las funciones que se implementan, aunque están dirigidas a un público limitado, pueden tener un impacto en todo el servicio. Puede mitigar este impacto mediante la identificación de los riesgos durante las pruebas de control de calidad y la comprobación de que existe un plan de reversión.

Un plan de implementación exitoso incluye los siguientes elementos:

- Plan de adopción y lanzamiento para incluir la estrategia de comunicación de los usuarios

- Plan de adopción y lanzamiento de los ejecutivos para garantizar la aprobación ejecutiva

- Plan de adopción e implementación de los usuarios

- Artefactos de gobernanza y administración de proyectos

- Segmentación de usuarios por unidad de negocio o impacto en los usuarios

- Segmentación de dispositivos por unidad de negocio o impacto en los usuarios

- Aplicaciones clasificadas por importancia y complejidad de la implementación

- Borrador de actualizaciones para cambios en la administración y gobernanza diarias

Fases de gobernanza y administración

La gobernanza de la seguridad es un proceso iterativo. En el caso de las organizaciones con directivas existentes que rigen la seguridad en una infraestructura digital, la adopción de una estrategia de Confianza cero proporciona el incentivo para desarrollar esas directivas. A medida que la estrategia de seguridad y las directivas se desarrollan a lo largo del tiempo, a los procesos y directivas de gobernanza de la nube les ocurre lo mismo.

En la fase de planificación, se probó una nueva funcionalidad en un inquilino de prueba en el que tenían lugar actividades de administración. Es importante tener en cuenta que la implementación de las características que admiten principios de confianza cero requiere una manera diferente de administrar el estado final resultante.

Aquí se proporcionan algunos ejemplos de los nuevos requisitos de este escenario:

- Establezca un proceso para aprobar el acceso de administración cuando sea necesario, en lugar del acceso de administrador permanente.

- Actualice la administración del ciclo de vida de los usuarios cuando entren en la organización, la utilicen y la abandonen.

- Actualice la administración del ciclo de vida de los dispositivos.

- Actualice los criterios de lanzamiento de las nuevas aplicaciones para asegurarse de que se incluyen en el ámbito de las directivas de acceso condicional.

A medida que avanza el plan de lanzamiento, la administración del entorno resultante impulsa los cambios en la metodología de administración y gobernanza. Cómo se supervisa el entorno como resultado de los cambios de Confianza cero.

Como Confianza cero aborda el riesgo de seguridad en el entorno, la administración del ciclo de vida de los objetos de identidad ya no es opcional. La atestación de objetos es una manifestación del ciclo de vida de los objetos e impulsa la responsabilidad en la empresa y fuera de TI como el único custodio del ciclo de vida de los objetos.

Confianza cero requiere un aumento de la madurez en la administración resultante del estado, incluida la forma en que los usuarios y los administradores interactúan con el estado final implementado. Consulte la tabla siguiente como ejemplo de posibles cambios.

| Audiencia | Función | Referencia |

|---|---|---|

| Usuarios | Revisión de atestación de objetos basada en el usuario | Administración del acceso de usuarios y usuarios invitados con revisiones de acceso |

| Administradores | Ciclos de vida de identidad y acceso de Gobierno de id. de Microsoft Entra | ¿Qué es Microsoft Entra ID Governance? |

Entre los recursos adicionales para la gobernanza y la operación diarias se incluyen los siguientes:

Documentación de Gobierno de id. de Microsoft Entra

Se presentan otras áreas y herramientas de gobernanza que abordan varias áreas. Debido a diferentes necesidades organizativas, no todas las características de gobernanza que se describen en este documento son aplicables a todas las organizaciones.

Pasos siguientes

- Información general sobre el marco de adopción de Confianza cero

- Modernización rápida de la posición de seguridad

- Identificar y proteger los datos empresariales confidenciales

- Evitar o reducir los daños empresariales de una brecha

- Cumplir los requisitos normativos y de cumplimiento

Recursos de seguimiento de progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento del progreso.

| Recurso de seguimiento del progreso | Eso le ayuda a… | Diseñada para |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan. | Clientes potenciales del proyecto de escenario empresarial, clientes potenciales de TI e implementadores de TI. |

Para obtener más recursos, consulte Evaluación de la Confianza cero y recursos de seguimiento del progreso.