Modernización rápida de la posición de seguridad

Como parte de la guía de adopción de Confianza cero, en este artículo se describe el escenario empresarial de modernizar rápidamente la posición de seguridad. En lugar de centrarse en el trabajo técnico necesario para implementar una arquitectura de Confianza cero, este escenario se centra en cómo desarrollar su estrategia y prioridades y, a continuación, cómo implementar sistemáticamente sus prioridades, por partes, al tiempo que se mide y notifica el progreso.

La posición de seguridad se define como la capacidad general de defensa de ciberseguridad de su organización, junto con el nivel de preparación y estado operativo para tratar las amenazas de ciberseguridad continuas. Esta posición debe ser cuantificable y medible, de forma similar a cualquier otra métrica importante que pertenezca al estado operativo o al bienestar de su organización.

La modernización rápida de la posición de seguridad implica trabajar dentro de su organización, especialmente los líderes de la organización, para desarrollar una estrategia y un conjunto de prioridades y objetivos. A continuación, debe identificar el trabajo técnico necesario para lograr los objetivos y dirigir los distintos equipos para lograrlos. Los otros escenarios empresariales de esta guía de adopción están diseñados para ayudar a acelerar este trabajo técnico. Por último, una parte clave de una posición de seguridad sólida es la capacidad de comunicar el estado, el progreso y el valor a los líderes empresariales.

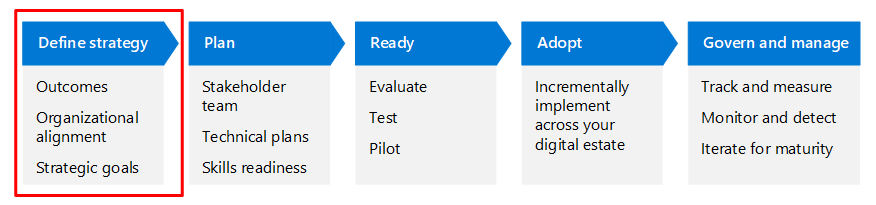

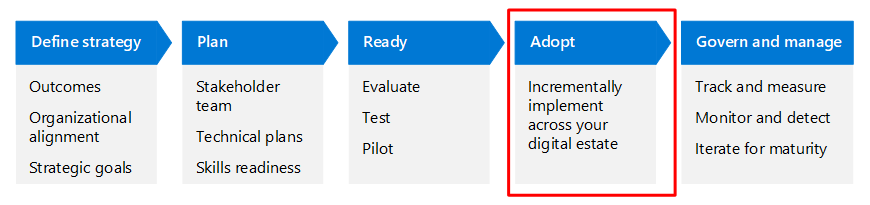

La modernización rápida de la posición de seguridad depende de la capacidad de dirigir sistemáticamente cada parte de los componentes de la arquitectura de Confianza cero a través del ciclo de vida de adopción. En el artículo de cada escenario empresarial de Confianza cero se recomiendan objetivos en cuatro fases. Puede considerar cada objetivo como un proyecto técnico que puede liderar durante el proceso de adopción. A continuación se muestra una representación más detallada del proceso de adopción para un único objetivo o un conjunto de objetivos.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Plan | Ready | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Alineación de la organización Objetivos estratégicos Resultados |

Equipo de partes interesadas Planes técnicos Preparación de las aptitudes |

Evaluación Probar Piloto |

Implementación progresiva en toda la infraestructura digital | Seguimiento y medida Supervisión y detección Iteración con fines de madurez |

La modernización rápida hace referencia a la capacidad de acelerar la capacidad de su organización para implementar configuraciones de seguridad y funcionalidades de protección contra amenazas en toda la infraestructura digital a un ritmo que le ayuda a anticiparse a las amenazas y mitigar los principales riesgos. Piense en él como un volante en el que está creando un proceso repetible que puede alimentar muchos proyectos técnicos.

Al desarrollar la capacidad de su organización para implementar configuraciones de seguridad, puede empezar a escalonar su implementación. Por ejemplo, después de definir la estrategia y los objetivos de un escenario empresarial, puede escalonar la implementación de los objetivos técnicos. A continuación se muestra un ejemplo:

Algunos escenarios empresariales son amplios y es posible que desee priorizar los elementos específicos del escenario en los que trabajar primero. También puede priorizar primero zonas específicas de la infraestructura digital para la implementación de la configuración.

Fase de definición de la estrategia

Uno de los mayores desafíos de la adopción de Confianza cero es obtener apoyo y contribución de los líderes de toda la organización. Esta guía de adopción está diseñada para ayudarle a comunicarse con ellos para que pueda obtener alineación organizativa, definir sus objetivos estratégicos e identificar los resultados.

Definir la seguridad como imperativo de nivel empresarial es el primer paso hacia un enfoque de seguridad moderno y escalable.

| Rol tradicional de la seguridad como una extensión de la responsabilidad de TI | Posición de seguridad moderna con Confianza cero |

|---|---|

| La protección tradicional se basa en especialistas en seguridad que forman parte del equipo de TI. La seguridad es una función de TI. | La seguridad es una responsabilidad compartida entre todos los niveles de la empresa. La responsabilidad de la seguridad se basa en el ejecutivo, mientras que la responsabilidad se comparte con los tres principios de Confianza cero de Asumir vulneración, Comprobar explícitamente y Usar el acceso con privilegios mínimos. Un modelo de Confianza cero mueve la seguridad de los reactivos (quién hizo qué y cuándo en función del registro) al privilegio mínimo (en función del acceso cuando es necesario a los sistemas según sea necesario). También implementa elementos de arquitectura y funcionalidades de operaciones de seguridad para limitar el daño de una vulneración. |

En el artículo de información general sobre la adopción de confianza se traduce cómo Confianza cero se aplica a los roles de liderazgo en muchas organizaciones. En este artículo se incluyen descripciones empresariales de los principios de Confianza cero y una traducción empresarial de las áreas técnicas incluidas en una arquitectura de Confianza cero, incluidas identidades, dispositivos y aplicaciones. Estos temas son buenos puntos de partida de conversaciones con su equipo de líderes. Asegúrese de sondear y obtener información sobre lo que motiva a los líderes de su organización para que pueda acordar más fácilmente las prioridades y obtener alineación y participación.

Para este escenario empresarial, de modernización rápida de la posición de seguridad, realiza el trabajo de obtener alineación sobre los riesgos para su organización, su estrategia de seguridad y sus prioridades técnicas. Idealmente, esto le ayuda a conseguir fondos y recursos para realizar el trabajo.

Descripción de las motivaciones de los líderes empresariales

La obtención de alineación comienza con la comprensión de lo que motiva a los líderes y por qué deben preocuparse por la posición de seguridad. En la tabla siguiente se proporcionan perspectivas de ejemplo, pero es importante que pueda reunirse con cada uno de estos líderes y equipos y llegar a una comprensión común de las motivaciones de cada uno.

| Role | Por qué es importante modernizar rápidamente la posición de seguridad |

|---|---|

| Director general | Fundamentalmente, se espera que el director general maximice la rentabilidad a los accionistas dentro de la ley. Para ello, la empresa debe estar capacitada para lograr sus objetivos y propósitos estratégicos, incluidos los de la estrategia de seguridad, de una forma cuantificable que permita la evaluación de riesgos y costes. La posición de seguridad debe potenciar la agilidad empresarial y la ejecución empresarial. |

| Director de marketing | La forma en que la empresa se percibe tanto interna como externamente se relaciona con la confianza de los empleados y los clientes. La preparación ante vulneraciones y la estrategia de comunicación de incidentes de seguridad son fundamentales para administrar la percepción y las opiniones. |

| Director de información | Las aplicaciones que usa el personal móvil e híbrido deben ser accesibles al mismo tiempo que deben proteger los datos de la empresa. La seguridad debe ser un resultado medible y estar alineada con la estrategia de TI. |

| Director de seguridad de la información | La mayoría de los estándares y protocolos de seguridad de procedimientos recomendados requieren que las organizaciones mejoren continuamente la idoneidad, la adecuación y la eficacia del sistema de administración de la seguridad de la información. La modernización de la posición de seguridad permite la evolución de las directivas y procedimientos de seguridad empresariales que, a su vez, hace evolucionar la estrategia general de seguridad de la empresa. |

| Director de tecnología | La tecnología que se usa para proteger la empresa no se puede constrictar a lo que se puede lograr usando solo el pensamiento anterior del centro de datos. Se deben adoptar tecnologías gratuitas que protejan y faciliten los resultados empresariales de forma segura. |

| Director de operaciones | La empresa debe ser capaz de operar de forma rentable antes, durante y después de un ataque. La posición de seguridad debe habilitar la tolerancia frente a errores y la capacidad de recuperación para evitar interrupciones empresariales. |

| Director financiero | La posición de seguridad debe ser un coste predecible con un resultado medible, como otras prioridades empresariales. |

Además, las diferentes partes de su organización tendrán diferentes motivaciones e incentivos para realizar este trabajo. En la tabla siguiente se resumen algunas de estas motivaciones. Asegúrese de ponerse en contacto con sus partes interesadas para comprender sus motivaciones.

| Área | Motivaciones |

|---|---|

| Necesidades empresariales | Operar una empresa con una posición de seguridad integrada en las necesidades empresariales y los imperativos. Esta posición de seguridad se alinea con los resultados empresariales y capacita a la empresa para intentar implementar la seguridad sin crear fricción operativa compleja. |

| Necesidades de TI | Una posición de seguridad estandarizada que satisface los requisitos de seguridad de TI y tecnología de operaciones (OT), define e instrumenta las herramientas y la metodología de posición de seguridad y proporciona un gasto predecible alineado con los resultados. |

| Necesidades operativas | Implementar soluciones de seguridad existentes de forma estandarizada. Reducir el esfuerzo de administración necesario para implementar y mantener una posición de seguridad. La gobernanza de la posición de seguridad conduce a un modelo de operaciones de seguridad (SecOps) con roles y responsabilidades definidos. |

| Necesidades estratégicas | Aumentar progresivamente la fricción creada por las soluciones de seguridad para los escenarios de ataque y arruinar la rentabilidad de la inversión de un atacante. La presunción de vulneraciones requiere planificación para minimizar el radio de explosión y las superficies expuestas a ataques y reducir el tiempo de recuperación de una vulneración. |

Lograr la alineación empresarial

Para tener éxito en la implementación de los principios de Confianza cero junto con los equipos de asociados, es fundamental lograr la alineación empresarial. Cuando acepta los riesgos y brechas de su posición de seguridad actual, los pasos para mitigarlos y el método que usa para realizar un seguimiento del progreso y comunicarlo, genera confianza en su posición de seguridad en constante evolución.

La alineación empresarial se puede lograr mediante uno o los dos enfoques siguientes.

Adopte un enfoque basado en riesgos en el que identifique los principales riesgos para su organización y las mitigaciones más adecuadas.

Cree una estrategia defensiva, en función de la comprensión de dónde están los activos digitales, de qué se componen y del perfil de riesgo relativo basado en la filtración o pérdida de acceso a los activos digitales.

Puede seguir con este artículo mediante cualquier enfoque. Los objetivos técnicos y el trabajo descritos en los otros escenarios empresariales admiten ambos enfoques.

Incluso puede adoptar un enfoque basado en riesgos para empezar (mitigar los principales riesgos) y, a continuación, pasar a una estrategia defensiva para abordar las brechas. En esta sección se describe cómo usar ambos enfoques para modernizar rápidamente la posición de seguridad.

Enfoque basado en riesgos

Algunas organizaciones eligen priorizar el trabajo y medir el progreso con respecto al riesgo. Dos herramientas comunes para identificar los riesgos incluyen ejercicios de tablero y estándares ISO.

Evaluación de ejercicios de tablero

Una manera fácil de empezar consiste en usar seis ejercicios de tablero para ayudar a preparar el equipo de ciberseguridad, que proporciona Center for Internet Security (CIS).

Estos ejercicios de tablero están diseñados para ayudar a las organizaciones a recorrer diferentes escenarios de riesgo con el objetivo de evaluar el estado de preparación de la organización. Cada uno está diseñado para completarse junto con su equipo de partes interesadas "en tan solo 15 minutos."

Estos ejercicios guían a los participantes a través del proceso de un incidente simulado y requieren que los departamentos y los equipos respondan. Los ejercicios le ayudan a evaluar su preparación de manera transversal.

Estos ejercicios son representativos e inclusivos de diferentes unidades de negocio, no solo TI o seguridad. Considere la posibilidad de hacer y modificar los ejercicios, si es necesario, para asegurarse de que son pertinentes para su organización e incluyan representación de diferentes partes de su organización, como marketing, liderazgo ejecutivo y roles orientados al cliente que podrían verse afectados por el escenario.

El resultado de estos ejercicios se introduce en la estrategia y las prioridades generales. El resultado le ayuda a identificar brechas y priorizar las correcciones. Estas prioridades informan de su trabajo en la fase de planificación. Estos ejercicios también pueden ayudar a crear urgencia e inversión en todo el equipo directivo para mitigar los riesgos que identifiquen juntos.

Uso de recursos y herramientas de estándares ISO

Muchas organizaciones usan recursos y herramientas de estándares de la Organización internacional de normalización (ISO) para medir el riesgo de una organización. Proporcionan una manera estructurada y completa de revisar y medir los riesgos que se aplican a su organización y las mitigaciones. Para obtener más información, consulte la sección Seguimiento del progreso en el artículo de información general.

Al igual que los ejercicios de tablero, el resultado de esta revisión más formal de los riesgos de su organización se introduce en la estrategia y las prioridades generales. El resultado también debe ayudar a crear urgencia e inversión en todos los equipos para participar en la modernización de su posición de seguridad.

Estrategia defensiva

Con una estrategia defensiva, busca en la infraestructura digital para identificar dónde están los activos digitales, de qué se componen y el perfil de riesgo relativo basado en la filtración o pérdida de acceso a los activos digitales.

Debe priorizar las áreas defensivas en las que centrarse al tomar cada área y estimar el posible daño a su negocio para estos tipos comunes de incidentes:

- Pérdida de datos

- Pérdida de datos

- Vulneración de datos

- Pérdida de acceso a los datos

- Pérdida de cumplimiento debido a un incidente cibernético

Una vez que haya identificado las áreas prioritarias que se van a defender, puede trabajar sistemáticamente para aplicar los principios de Confianza cero a estas áreas. También puede hacer un caso de justificación para la financiación y los recursos necesarios para realizar este trabajo.

Desarrollo de la estrategia para modernizar rápidamente la posición de seguridad

Después de evaluar sus riesgos y las áreas defensivas de la infraestructura digital donde desea invertir en defensa, varios recursos diferentes pueden ayudar a informar sobre su estrategia.

Esta guía de adopción

Tanto si está adoptando un enfoque de riesgo como un enfoque defensivo (o ambos), use la guía de adopción de Confianza cero de este artículo como punto de partida y priorice el trabajo en función de las prioridades de su organización. En las instrucciones de este artículo se proporciona un enfoque sistemático para aplicar los principios de Confianza cero. Se basan en fortalecer los destinos más comunes que usan los atacantes para obtener acceso a un entorno (identidades y dispositivos) y aplicar protecciones al entorno interno (como el acceso con privilegios mínimos y la segmentación de red) para evitar o limitar el daño de una vulneración.

Las ventajas actuales de la organización y los recursos

Tenga en cuenta también dónde tiene madurez del personal y los recursos y puede acelerar para conseguir victorias rápidas. Por ejemplo, si tiene un equipo de redes muy motivado y dotado de recursos, puede acelerar las recomendaciones que requieren este conjunto de aptitudes.

Modelo de responsabilidad compartida para la nube

Otro recurso que a menudo se usa para ayudar a informar sobre la estrategia y las prioridades es el modelo de responsabilidad compartida. Su responsabilidad de la seguridad se basa en el tipo de servicio en la nube. En el siguiente diagrama se resume cómo se reparten las responsabilidades entre Microsoft y usted.

Para obtener más información, consulte Responsabilidad compartida en la nube en la biblioteca Aspectos básicos de la seguridad de Azure.

La responsabilidad compartida es un modelo de planificación usado con frecuencia por los equipos de seguridad para ayudar a transformar la mentalidad y la estrategia de "en control de todo" a "compartir la responsabilidad con el proveedor de nube." Este modelo destaca la estrategia de mover aplicaciones y recursos a proveedores de nube de confianza para reducir el trabajo de seguridad que permanece para su organización.

Esto puede formar parte de su estrategia a largo plazo, empezando por la adquisición de nuevas aplicaciones basadas en la nube como motivación para retirar las aplicaciones y servidores heredados que mantiene su organización personalmente.

Su segmento de mercado vertical

La naturaleza o el segmento de mercado vertical de su negocio es un gran impulsor de su estrategia. Influye considerablemente en el contenido de su infraestructura digital, sus riesgos y sus obligaciones de cumplimiento legal.

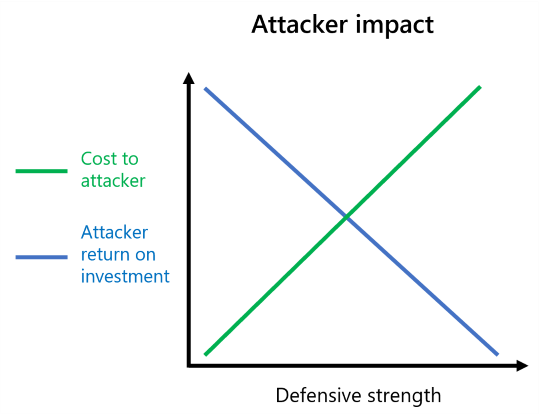

Rentabilidad de la inversión para el atacante

Por último, aumentar el coste de un ataque para los atacantes hace que la organización sea más resistente al riesgo de ciberseguridad. Más allá de cumplir requisitos normativos específicos, el gasto presupuestado debe hacer que sea más costoso y difícil que un atacante obtenga acceso a su entorno y realice actividades como la filtración de datos o la destrucción de datos. En otras palabras, se reduce la rentabilidad de la inversión (ROI) de los atacantes, lo que hace que posiblemente pasen a otra organización.

A menudo, los atacantes se clasifican por nivel de sofisticación y recursos (como herramientas existentes y personal experimentado), de menor a mayor: aficionados, delitos organizados y estados nación.

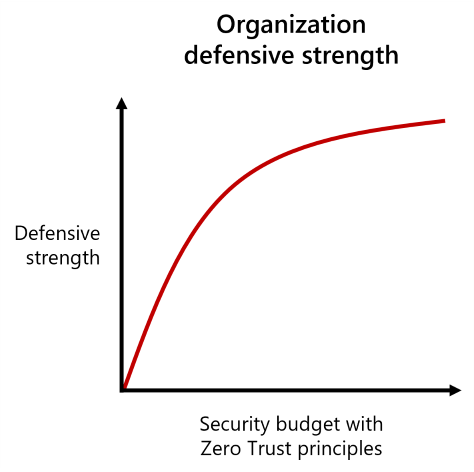

Los principios de Confianza cero ayudan a su organización a identificar y priorizar la mejor manera de gastar el presupuesto de defensa de seguridad para aumentar el coste de un ataque para que pueda defenderse contra todos los niveles de atacantes.

En la ilustración siguiente se muestra la relación cualitativa entre el presupuesto de defensa de seguridad con los principios de Confianza cero y su fuerza defensiva.

La fuerza defensiva puede aumentar rápidamente al implementar y practicar la higiene de seguridad básica en función de los principios de Confianza cero. Más allá de las primeras ganancias, obtiene una fuerza defensiva adicional mediante la implementación de medidas de seguridad más avanzadas. Una mayor fuerza defensiva proporciona protección contra mayores niveles de atacantes.

En la ilustración siguiente se muestra la relación cualitativa entre la fuerza defensiva y el impacto del coste y el ROI de un atacante.

A medida que aumenta la fuerza defensiva, el coste del atacante aumenta y reduce el ROI del esfuerzo de ataque.

El modelo de ROI del atacante ayuda a los líderes a comprender que hay pocos absolutos. Una posición de seguridad nunca se considera perfecta o impenetrable. Sin embargo, hay muchas oportunidades para que su organización sea estratégica y priorice el presupuesto y los recursos. Es un incentivo adicional para que el equipo de líderes empresariales trabaje conjuntamente para proteger su organización.

Identificación de los resultados de la posición de seguridad

Después de trabajar juntos para obtener alineación empresarial e identificar prioridades estratégicas, asegúrese de identificar resultados específicos. Esto puede llevar a una mayor priorización y planificación.

En la tabla siguiente se enumeran los resultados de destino comunes para modernizar rápidamente la posición de seguridad.

| Objetivo | Resultado |

|---|---|

| Resultados de seguridad | Las organizaciones quieren aumentar la fricción de seguridad suficiente para frustrar a los atacantes sin restringir los resultados empresariales y tecnológicos. |

| Gobernanza | Los activos, los datos y las aplicaciones de la empresa deben protegerse al tiempo que se adhieren a los patrones de arquitectura y aumentan el cumplimiento. |

| Prevención | El control de acceso y la protección de activos están alineados con una cadena de herramientas de seguridad integrada que incluye todos los activos físicos y digitales. |

| Visibilidad | El estado de riesgo y seguridad de la organización debe ser medible y visible para varios tipos de público. Los resultados de seguridad predecibles deben dar lugar a resultados de gasto predecibles. |

| Respuesta | Los roles y responsabilidades de SecOps se definen e implementan en toda la organización, el liderazgo y las funciones empresariales operativas. Las herramientas y los procesos correlacionan las operaciones de seguridad y los resultados de seguridad. La automatización permite la detección rápida de incidentes y aumenta la capacidad de la implementación para responder sin intervención manual. |

Documentación y notificación de la posición de seguridad

Por último, es importante que informe sobre la posición de seguridad de forma continua, mediante uno o varios mecanismos, incluidos los mecanismos de puntuación de Microsoft y otros paneles. Hay muchos métodos y herramientas que puede usar. A través de este escenario, identificará los informes y las herramientas que son más útiles para su organización. También desarrollará un método para documentar la posición de seguridad que funciona para su organización.

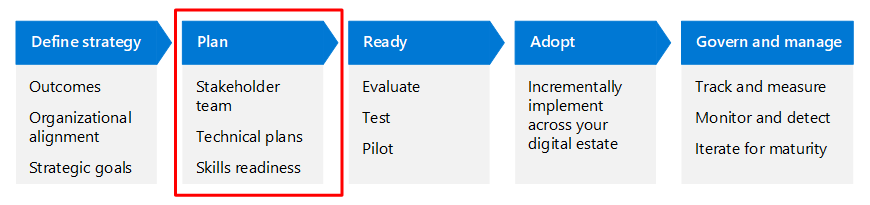

Fase de planeamiento

Los planes de adopción convierten los objetivos aspiracionales de una estrategia de Confianza cero en un plan viable. Los equipos colectivos pueden usar el plan de adopción para guiar los trabajos técnicos y alinearlos con la estrategia empresarial de la organización.

La modernización rápida de la posición de seguridad implica adoptar un enfoque graduado para desarrollar madurez, incluida la adopción de métodos para medir y notificar el progreso y el estado.

Muchas organizaciones pueden adoptar un enfoque de cuatro fases para estas actividades técnicas, que se resume en el gráfico siguiente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Identificación de riesgos para su organización Identificación de brechas en la posición de seguridad Capturar las puntuaciones iniciales en administración de exposición de seguridad de Microsoft Identificación de los requisitos normativos Establecimiento de expectativas de liderazgo |

Desarrollo de un plan de preparación de respuesta Elaboración de un inventario de la infraestructura digital Implementación de prácticas de higiene básicas Actualización de las puntuaciones en Administración de exposición Captura del estado en el Administrador de cumplimiento |

Visualización de la posición de seguridad mediante paneles adecuados para el público Documentación y administración de shadow IT mediante Microsoft Defender for Cloud Apps Desarrollo de una metodología para aplicar revisiones y actualizar sistemas |

Instrucción continua de los usuarios Evolución de las funcionalidades de SecOps de su organización Administración continuada del riesgo |

Si este enfoque gradual funciona en la organización, utilice:

Esta presentación de PowerPoint descargable para presentar y realizar un seguimiento del progreso a través de estas fases y objetivos para los líderes empresariales y otras partes interesadas. Esta es la diapositiva de este escenario empresarial.

Este libro de Excel para asignar propietarios y realizar un seguimiento del progreso de estas fases, objetivos y sus tareas. Esta es la hoja de cálculo de este escenario empresarial.

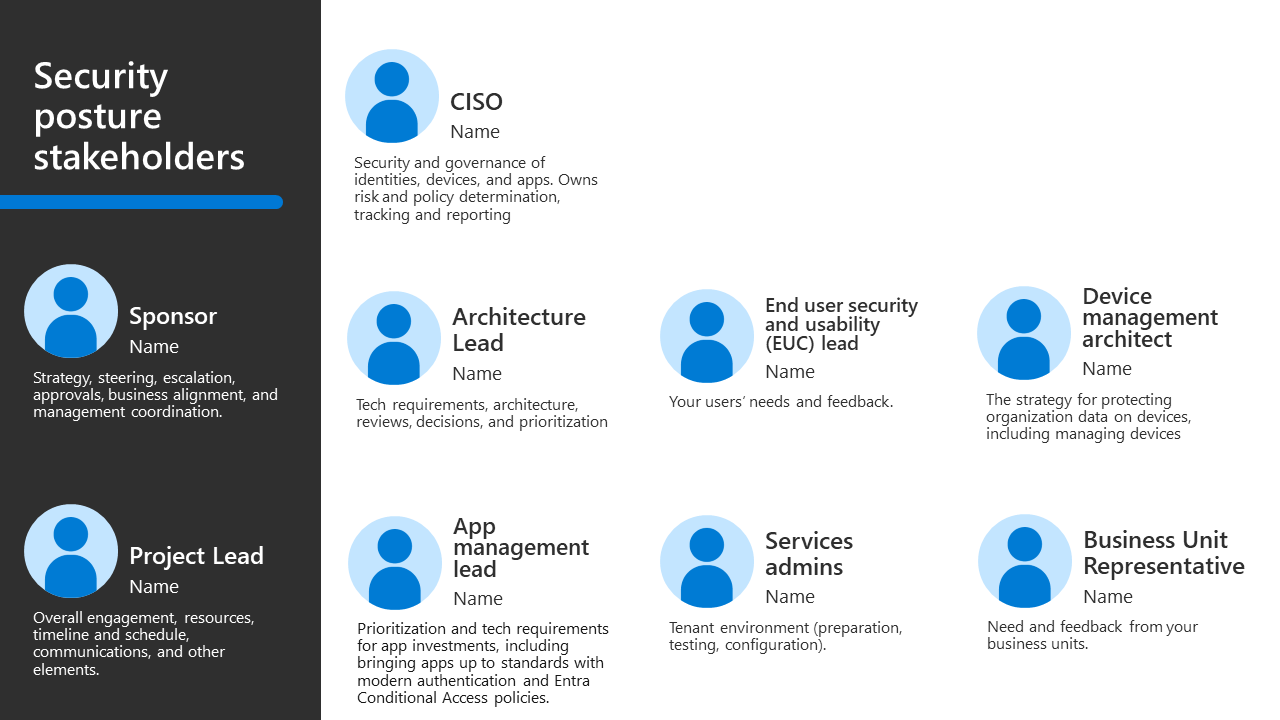

Equipo de partes interesadas

El equipo de partes interesadas de este escenario empresarial incluye a los líderes de toda la organización que invierten en su posición de seguridad y es probable que incluya a los roles y las responsabilidades siguientes:

| Parte interesada | Roles y responsabilidades |

|---|---|

| Patrocinador | Coordinación de administración, alineación empresarial, enfoque, escalación, dirección y estrategia. |

| Responsable de proyecto | Interacción general, recursos, escala de tiempo y programación, comunicaciones y otros elementos. |

| CISO | Seguridad y gobernanza de identidades, dispositivos y aplicaciones. Responsable de la determinación, el seguimiento y los informes de riesgos y directivas. |

| Líder de arquitectura | Requisitos técnicos, arquitectura, revisiones, decisiones y priorización. |

| Líder de facilidad de uso y seguridad de los usuarios finales (EUC) | Necesidades y comentarios de los usuarios. |

| Arquitecto de administración de dispositivos | La estrategia para proteger los datos de la organización en dispositivos, incluida la administración de dispositivos. |

| Líder de administración de aplicaciones | Priorización y requisitos técnicos para las inversiones en aplicaciones, incluido el ajuste de las aplicaciones a estándares con la autenticación moderna y las directivas de acceso condicional de Microsoft Entra. |

| Administradores de servicio | Entorno de inquilino (preparación, pruebas, configuración). |

| Representantes de unidades de negocio | Necesidad y comentarios de sus unidades de negocio. |

En el conjunto de diapositivas de PowerPoint de recursos para este contenido de adopción se incluye la siguiente diapositiva con una vista de partes interesadas que puede personalizar para su propia organización.

Planes técnicos y preparación de aptitudes

Microsoft proporciona recursos para ayudarle a modernizar rápidamente su posición de seguridad. En las secciones siguientes se resaltan los recursos para tareas específicas de las cuatro fases definidas anteriormente.

Fase 1

En la fase 1, comienza a comprender su posición de seguridad actual. Inicia las conversaciones con el equipo directivo y la organización para saber qué es Confianza cero y cómo se alinea con la estrategia y los objetivos empresariales.

| Objetivos de la fase 1 | Recursos |

|---|---|

| Identificación de riesgos para su organización | Implementación de la seguridad en todo el entorno empresarial En esta guía de introducción se describen los pasos principales que pueden mitigar o evitar el riesgo empresarial frente a ataques de ciberseguridad. Puede ayudarle a establecer rápidamente prácticas de seguridad esenciales en la nube, así como a integrar la seguridad en el proceso de adopción de la nube. Consulte también los recursos señalados previamente en este artículo:

|

| Identificación de brechas en la posición de seguridad | Conceptos y objetivos de implementación de Confianza cero En esta serie de artículos se proporcionan recomendaciones por área (como identidad y puntos de conexión). Puede usar estos artículos para evaluar cuántas de las recomendaciones ya están completadas y cuáles todavía no. Además, los recursos de planificación de los otros escenarios empresariales incluyen recursos recomendados para realizar este trabajo. |

| Capturar las puntuaciones iniciales en administración de exposición de seguridad de Microsoft | Empezar a usar la administración de exposición de seguridad de Microsoft Comprender las puntuaciones iniciales de los recursos e iniciativas le ayuda a establecer objetivos de seguridad cuantificables y medir el progreso a lo largo del tiempo. También le permite reconocer tendencias descendentes en su posición, lo que facilita la justificación de las implementaciones de características más modernas. |

| Identificación de los requisitos normativos | Póngase en contacto con su equipo de cumplimiento para obtener información sobre las normativas a las que está sujeta su organización. Enumere los marcos normativos y de gobernanza y los resultados de auditoría o controles específicos que se deben cumplir para lograr un estado de cumplimiento seguro. Eche un vistazo al Administrador de cumplimiento de Microsoft Purview para ver si su organización ha iniciado el seguimiento del progreso en función de requisitos específicos. Algunos de los estándares obligatorios más comunes y la forma en que configurar Microsoft Entra ID para el cumplimiento se pueden encontrar en nuestra biblioteca de documentación de estándares. |

| Establecimiento de expectativas de liderazgo | Use el artículo de información general como recurso para facilitar las conversaciones con su equipo de liderazgo en Confianza cero. Enmarca la seguridad como imperativo empresarial y define Confianza cero específicos de los roles de liderazgo. Use las diapositivas de progreso de la sección Escenarios empresariales para presentar el trabajo y realizar un seguimiento del progreso en un nivel alto para los líderes empresariales y otras partes interesadas. |

Fase 2

En la fase 2, sigue detallando su posición de seguridad actual, entre lo que se incluye lo siguiente:

- Desarrollo de un plan de preparación de respuesta

- Inicio de un inventario de su infraestructura digital

- Implementación de la higiene básica

Desarrollo de un plan de preparación de respuesta

Confianza cero presupone una infracción, considera el impacto de un ataque de larga duración en su entorno y le permite recuperarse rápidamente de un incidente. La expectativa de un ataque debe dar lugar a la preparación operativa para detectar, responder y recuperarse.

En esta fase, desarrolla un plan de preparación de respuesta para tipos comunes de ataques. Este plan incluye cómo responder a los usuarios y a los clientes y cómo comunicarse con el público si es necesario.

Para cada uno de los escenarios siguientes, considere un ejercicio de tablero que documente la respuesta actual a la pérdida de acceso a:

- Autenticación: Microsoft Entra ID o su instancia de Active Directory Domain Services (AD DS) en el entorno local

- Productividad: bloqueo de inquilinos

- Pérdida de datos: eliminación o cifrado malintencionado de datos, escenarios aleatorios

- Filtración de datos: filtración de datos para el espionaje industrial o de estados nación, WikiLeaks

- Denegación de servicio: línea de negocio (LOB) o datos (como datos estructurados o un lago de datos)

Asegúrese de incluir representantes de todos los roles que se verán afectados, incluidos recursos humanos, el marketing y los grupos de empresa pertinentes.

En cada escenario:

- Considere la estrategia de comunicación para las comunicaciones públicas e internas. Su plan debe permitirle comunicarse de forma responsable en cumplimiento de las normativas de su administración pública y sector. La respuesta también debe reducir la cantidad de información que podría compartir accidentalmente con los atacantes.

- Evalúe el estado interno de preparación para responder a los equipos empresariales y de TI y cuando se requiera un Equipo de respuesta externo, como el equipo de detección y respuesta (DART) de Microsoft u otro asociado de vulneraciones para aumentar la preparación operativa o la resiliencia cibernética o responder a un incidente si los equipos internos se sobrecargan.

Además de desarrollar planes de preparación para ataques comunes, este ejercicio puede ayudar a obtener apoyo e inversión en la organización para el trabajo de implementar mitigaciones.

Elaboración de un inventario de la infraestructura digital

Al planificar la preparación ante vulneraciones, debe comprender el estado de los activos físicos y digitales. El primer objetivo de esta fase es realizar un inventario. Tenga en cuenta que los otros escenarios empresariales incluyen realizar un inventario de los activos afectados por el escenario. Estos inventarios y el estado de los elementos forman parte de su posición de seguridad.

Para este escenario empresarial, se recomienda crear una lista de todos los recursos y servicios físicos y digitales y aplicaciones LOB. Los activos físicos incluyen puntos de conexión (teléfonos móviles, PC y portátiles) y servidores (físicos o virtuales). Algunos ejemplos de activos digitales incluyen servicios como correos electrónicos y datos de retención en Exchange Online, archivos y registros en SharePoint Online, servicios PaaS de SQL, lagos de datos, archivos en servidores de archivos en el entorno local o recursos compartidos de archivos de Azure. Considere la posibilidad de usar un servicio de agente de seguridad de acceso a la nube (CASB) como Microsoft Defender for Cloud para exponer los servicios que usan los usuarios, incluidas las ubicaciones de datos de shadow IT.

A continuación se muestran los activos digitales que se van a incluir en el inventario:

- Identidades

- Dispositivos

- Data

- Aplicaciones

- Infraestructura

- Red

Es posible que no se pueda desarrollar una lista detallada de activos y su estado en esta fase. En algunos casos, este inventario se basa en tener instaladas herramientas, como Microsoft Intune y Defender for Cloud Apps. Simplemente comience el proceso. Al trabajar con otros escenarios empresariales, estos inventarios serán más completos.

Idealmente, puede lograr lo siguiente:

- Evaluar los activos digitales por confidencialidad e importancia del contenido. Si no conoce las ubicaciones de estos recursos, considere la posibilidad de usar Microsoft Purview para detectar datos críticos.

- Mantener una lista actualizada de vulnerabilidades que existen en su infraestructura digital para todos los activos.

En el siguiente diagrama de arquitectura de Confianza cero se muestra la relación de estos activos entre sí.

Implementación de la higiene básica

Esta fase también incluye la implementación de prácticas de higiene básicas. Según el Informe de defensa digital de Microsoft (2022), "Aunque los actores del estado nacional pueden ser técnicamente sofisticados y emplear una amplia variedad de tácticas, sus ataques a menudo se pueden mitigar mediante una buena higiene cibernética." El informe estima que "Se pueden detener nueve por ciento de los ataques con medidas de higiene básicas."

| Objetivos de la fase 2 | Recursos |

|---|---|

| Desarrollo de un plan de preparación de respuesta | Los ciberataques son inevitables. ¿Está preparada su empresa? (Harvard Business Review). |

| Elaboración de un inventario de la infraestructura digital | ¿Cómo gestiona el inventario y la documentación de los activos de TI? (Artículo de LinkedIn). En IT Asset Valuation, Risk Assessment and Control Implementation Model de Information Systems Audit and Control Association (ISACA) se incluyen ejemplos de cómo medir y clasificar los activos. |

| Implementación de prácticas de higiene básicas | Documente las prácticas de higiene básicas para su organización, incluida la forma en que medir el éxito. Las prácticas de higiene son prácticas de ciberseguridad que practica como rutina para mitigar las vulneraciones en línea. Muchas de estas prácticas se incluyen en la fase 1 de otros escenarios empresariales. Algunas se incluyen en fases posteriores. How to Have Better Cyber Hygiene |

| Actualización de las puntuaciones de Administración de exposición de seguridad de Microsoft | A medida que trabaje con las recomendaciones en escenarios empresariales, actualice el estado de los recursos e iniciativas relacionados en Administración de exposiciones. Las puntuaciones son una medida del progreso y el éxito que puede comunicar en toda la organización. Empezar a usar la administración de exposición de seguridad de Microsoft |

| Captura del estado en el Administrador de cumplimiento | Si ha empezado a usar el Administrador de cumplimiento de Microsoft Purview para realizar un seguimiento del trabajo de cumplimiento normativo, vuelva a comprobar periódicamente para actualizar el estado. Al igual que la administración de la exposición, se trata de una medida del progreso y el éxito que se pueden incluir como parte de su posición de seguridad. |

Fase 3

Una posición de seguridad requiere instrumentación para crear visibilidad. Querrá unificar las herramientas y los métodos en el menor número posible de vistas o paneles por motivos de simplificación. El primer objetivo de esta fase es visualizar la posición de seguridad mediante paneles adecuados para el público.

La presunción de vulneraciones requiere que busquemos e instrumentemos la preparación ante vulneraciones mediante la implementación e instrumentación de la supervisión continua. En este paso, documente y revise el número de portales o vistas que logran esta función. Esta documentación interna puede ser informes que se compilan manualmente o informes de las herramientas de seguridad, como Administración de exposición, Administrador de cumplimiento, XDR de Microsoft Defender, Microsoft Defender para la nube, Microsoft Sentinel y otras herramientas.

Por ejemplo:

- Una vista de resumen ejecutivo del riesgo, la preparación ante vulneraciones y los incidentes actuales.

- Una vista de resumen del director de seguridad de la información para los activos de seguridad de TI y OT.

- Vistas del analista de seguridad para responder a incidentes.

- Una vista histórica sobre la administración de eventos e información de seguridad (SIEM) y la orquestación, la automatización y la respuesta de seguridad (SOAR) para cumplir con las demandas normativas y la búsqueda de amenazas de larga duración.

La creación y el mantenimiento de vistas específicas de roles crean transparencia con el estado de la posición de seguridad con las partes interesadas que comparten la carga de la administración de seguridad, desde los líderes ejecutivos hasta los respondedores a incidentes.

En la fase 3 también se incluye la maduración de la administración de shadow TI y la aplicación de revisiones en las áreas de higiene.

| Objetivos de la fase 3 | Recursos |

|---|---|

| Visualización de la posición de seguridad mediante paneles adecuados para el público | En la sección Seguimiento del progreso del artículo de información general se proporcionan varios ejemplos. Al implementar y configurar funcionalidades de seguridad adicionales, busque vistas de ámbito de público adicionales que sean útiles para su organización. Por ejemplo, consulte Supervisión de las arquitecturas de seguridad de Confianza cero (TIC 3.0) con Microsoft Sentinel. |

| Documentación y administración de shadow IT mediante Defender for Cloud Apps | Se trata de un área de higiene que puede madurar en esta fase si ha implementado Defender for Cloud Apps. Consulte Integración de aplicaciones SaaS para Confianza cero con Microsoft 365. |

| Desarrollo de una metodología para aplicar revisiones y actualizar sistemas periódicamente y con sujeción a limitación temporal | Esta tarea de este escenario empresarial no trata sobre cómo aplicar revisiones y actualizar sistemas. En su lugar, se trata de desarrollar una metodología para garantizar la aplicación de revisiones y la actualización de los distintos componentes de su patrimonio digital con regularidad con responsabilidad, visibilidad y buena comunicación a todas las personas afectadas. Busque oportunidades para automatizar esto, siempre que sea posible. ¿Cuáles son las mejores prácticas para aplicar parches y actualizar sus sistemas de TI? (Artículo de LinkedIn). Does Patching Make Perfect? (Infosecurity Magazine). |

Fase 4

Los objetivos de la fase 4 se refieren al desarrollo de la capacidad de su organización para prevenir los ataques y responder ante ellos.

| Objetivos de la fase 4 | Recursos |

|---|---|

| Instrucción continua de los usuarios | Para ayudar a los clientes de Microsoft a implementar la formación de los usuarios de forma rápida, sencilla y eficaz, use el kit de reconocimiento de ciberseguridad de Microsoft, desarrollado en colaboración con Terranova Security. Use el entrenamiento de simulación de ataques en el portal de Microsoft Defender para ejecutar escenarios de ataque realistas en la organización. Estos ataques simulados pueden ayudarle a identificar y encontrar usuarios vulnerables. Consulte Introducción al entrenamiento de simulación de ataque. Consulte también la infografía de sugerencias de Seguridad de Microsoft 365 y las plantillas y materiales de lanzamiento para usuarios finales de Microsoft Entra. |

| Desarrollo de la funcionalidad de operaciones de seguridad de la organización | La Integración de Microsoft Defender XDR en las operaciones de seguridad proporciona instrucciones para crear y entrenar al equipo del Centro de operaciones de seguridad (SOC), incluyendo la forma de desarrollar y formalizar procesos para responder a incidentes. Consulte la biblioteca de operaciones de seguridad de Microsoft para obtener instrucciones sobre cómo responder a incidentes y cuadernos de estrategias para responder a tipos de ataques específicos. |

| Administración continuada del riesgo | Desarrolle una manera sistemática de que su organización evalúe y administre el riesgo de forma continua. Vuelva a consultar los ejercicios de tablero o los estándares ISO para volver a calibrar dónde se encuentra y qué ha logrado. |

Fase de preparación

La fase de preparación para este escenario empresarial es un poco diferente a la de otros escenarios empresariales. En lugar de evaluar y probar configuraciones o funcionalidades de seguridad específicas, y hacer pruebas piloto con ellas, la fase de preparación de este escenario incluye la creación de un equipo de partes interesadas y, a continuación, trabajar a través de cada fase y objetivo con un enfoque ágil.

Por ejemplo, para cada objetivo:

- Evalúe lo que se necesita para lograr el objetivo, que incluye quién se necesita.

- Comience con un enfoque razonable y pruébelo. Ajústelo según sea necesario.

- Haga pruebas piloto del enfoque y ajústelo en función de lo que aprenda.

La tabla siguiente es un ejemplo de cómo puede funcionar esto para Identificar los riesgos para su organización en la etapa 1 de la Fase de planificación.

| Tarea de preparación | Acciones |

|---|---|

| Evaluate | Decida qué recursos usará para evaluar los riesgos y quién debe incluirse en las actividades. Esta evaluación puede incluir el uso de los ejercicios de tablero o los estándares ISO. Determine qué personas de su organización deben participar. |

| Prueba | Con los recursos destinados, revise los ejercicios recomendados con un pequeño conjunto de partes interesadas para medir su preparación para interactuar con el equipo más completo de las partes interesadas. |

| Piloto | Si usa los ejercicios de tableta, pruebe uno de los escenarios con los participantes elegidos. Revise los resultados y determine si está listo para continuar con los demás ejercicios. Si usa los estándares ISO, dirija una parte del estándar para hacer pruebas piloto de la evaluación. |

Al adoptar un enfoque ágil como este, permite que las oportunidades ajusten y optimicen su metodología y proceso. También genera confianza a medida que avanza.

Fase de adopción

En la fase de adopción, implementará progresivamente los planes de estrategia e implementación en las áreas funcionales. En este escenario, esto implica lograr los objetivos establecidos en las cuatro fases o los objetivos y fases que ha personalizado para su organización.

Sin embargo, la modernización de la posición de seguridad incluye la consecución de los objetivos técnicos recomendados en los otros escenarios empresariales (o priorizados por su organización). Todos se acumulan en su posición de seguridad.

Al pasar a la fase de adopción de este escenario y los demás, asegúrese de comunicar el estado, el progreso y el valor.

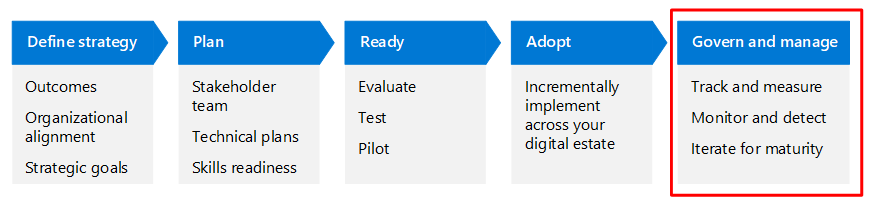

Gobernanza y administración

La gobernanza de la seguridad es un proceso constante. Al pasar a esta fase, cambie al seguimiento y la medición de los resultados de cada parte de la arquitectura de Confianza cero que ha implementado. Junto con la supervisión y la detección, identificará las oportunidades de iterar con fines de madurez.

Seguimiento y medida

En el artículo de este escenario se sugieren diferentes informes y paneles que puede usar para evaluar el estado y medir el progreso. En última instancia, desea desarrollar un conjunto de métricas que puede usar para mostrar el progreso e identificar dónde podría surgir una nueva vulnerabilidad. Puede usar los distintos informes y paneles para recopilar las métricas más importantes para su organización.

Métricas del equipo y la organización

En la tabla siguiente se enumeran algunas métricas de ejemplo que puede usar para realizar un seguimiento de la posición de seguridad de su equipo y organización.

| Habilitación empresarial | Posición de seguridad | Respuesta de seguridad | Mejora de la seguridad |

|---|---|---|---|

| Tiempo medio de revisión de seguridad | Número de nuevas aplicaciones revisadas | Promedio de tiempo de recuperación (MTTR) | Porcentaje de proyectos de modernización abiertos |

| Promedio de tiempo de arranque e inicio de sesión para dispositivos administrados | Porcentaje de aplicaciones conformes | Tiempo para restaurar sistemas críticos | Número de pasos manuales repetitivos eliminados de los flujos de trabajo |

| Número de interrupciones de seguridad en el flujo de trabajo del usuario | Porcentaje de cuentas con privilegios que cumplen el 100 % de los requisitos | Número de incidentes de gravedad alta | Número de lecciones aprendidas de incidentes internos o externos |

| Porcentaje del tiempo que el departamento de soporte técnico de TI dedica a actividades de seguridad de bajo valor | Número de cuentas que cumplen el 100 % de los requisitos | Tasa de crecimiento de incidentes (general) |

Informes e paneles en el producto

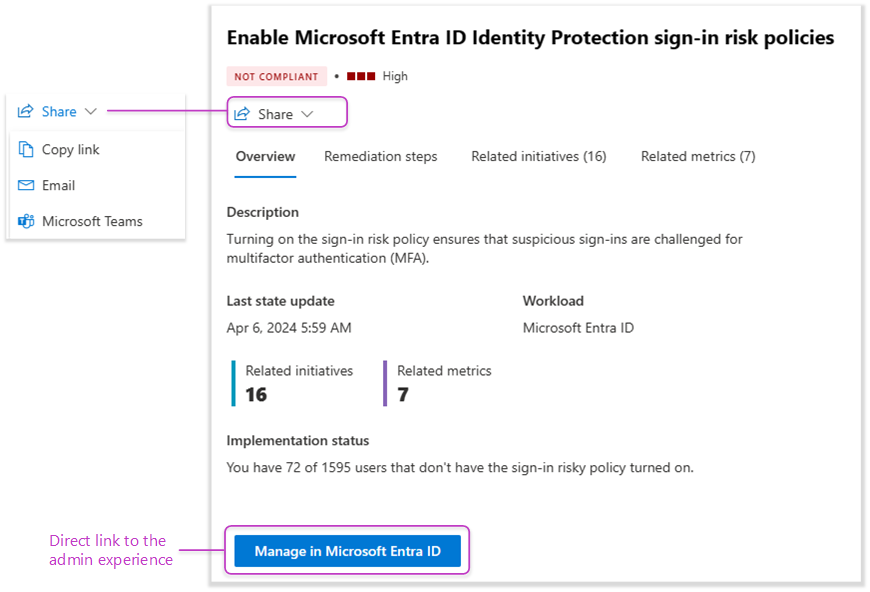

Además de las herramientas de seguimiento basadas en PowerPoint y Excel diseñadas para trabajar con esta guía de adopción, Microsoft proporciona experiencias en el producto para realizar un seguimiento del progreso hacia la implementación técnica.

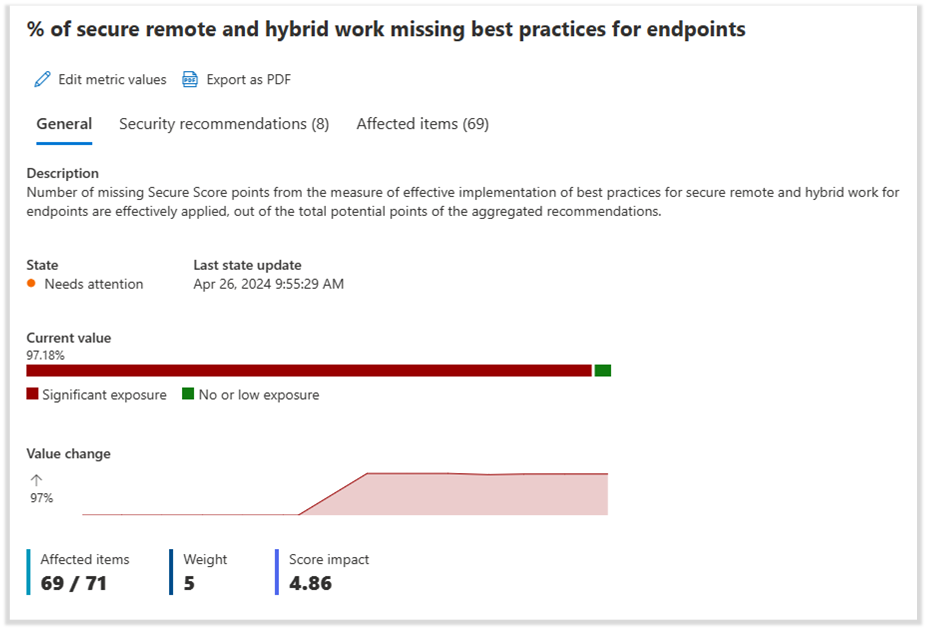

Administración de exposición de seguridad de Microsoft es una solución de seguridad que proporciona una vista unificada de la posición de seguridad en los recursos y cargas de trabajo de la empresa. Dentro de esta herramienta, las Iniciativas de seguridad le ayudan a evaluar la preparación y la madurez en áreas específicas de riesgo de seguridad. Las iniciativas de seguridad toman un enfoque proactivo para administrar programas de seguridad hacia objetivos específicos relacionados con el riesgo o el dominio.

Use la iniciativa Confianza cero para realizar un seguimiento del progreso de la organización hacia la implementación de la seguridad de Confianza cero. Esta iniciativa está alineada con este marco de adopción de Confianza cero de Microsoft, lo que le permite realizar un seguimiento del progreso con métricas alineadas con los escenarios empresariales. Estas métricas capturan la cobertura de recursos en recomendaciones accionables prioritarias para ayudar a los equipos de seguridad a proteger su organización. La iniciativa también proporciona datos en tiempo real sobre el progreso de Confianza cero que se pueden compartir con las partes interesadas.

Cada métrica incluye información que ayuda a los equipos a comprender el estado actual, proporcionándoles detalles de las recomendaciones, identificando los recursos afectados y midiendo el impacto en la madurez general de la Confianza cero.

La adopción de la Confianza Cero es un juego de equipo que implica que tanto los equipos de seguridad como los de operaciones de TI estén alineados y trabajen juntos para priorizar cambios que mejoren la madurez general de la Confianza Cero. En el nivel de métrica y tarea, puede compartir la recomendación con el equipo y el propietario adecuados. A continuación, el propietario puede enlazar directamente con la experiencia de administración del control de seguridad correspondiente para configurar e implementar la recomendación.

Este marco de adopción de Confianza cero le anima a adoptar un enfoque basado en riesgos o una estrategia defensiva. Con cualquiera de estos enfoques, puede dirigirse a otras iniciativas de seguridad dentro de la herramienta de administración de la exposición, como la protección contra Ransomware o una iniciativa de amenazas específica, y ver el trabajo acumulado a la madurez de confianza cero en la iniciativa Confianza cero.

Puede usar la iniciativa Confianza cero junto con este marco de adopción de Confianza cero. Las métricas y tareas de la iniciativa están organizadas por el escenario empresarial de Confianza cero.

Supervisión y detección

Al trabajar en cada escenario empresarial, establezca la forma en que supervisará y detectará los cambios en el entorno y las vulneraciones. Muchas de las funcionalidades de supervisión y detección se proporcionan a través de las herramientas de Detección y respuesta extendidas (XDR), incluyendo el conjunto de productos de Microsoft Defender XDR y Microsoft Sentinel. Estos se implementan en el escenario empresarial Evitar o reducir los daños empresariales de una vulneración.

Iteración con fines de madurez

La implementación de Confianza cero es un recorrido. En las organizaciones grandes, puede tardar años en implementarse por completo. Durante este tiempo, los atacantes también siguen desarrollando sus técnicas. Es importante usar las métricas junto con las funcionalidades de supervisión y detección para identificar dónde debe iterar y desarrollar un aspecto del entorno de Confianza cero. Además, continúe evaluando y desarrollando la forma en que mide el éxito y comunica el progreso, el estado y el valor.

Pasos siguientes

- Información general sobre el marco de adopción de Confianza cero

- Trabajo remoto e híbrido seguro

- Identificar y proteger los datos empresariales confidenciales

- Evitar o reducir los daños empresariales de una brecha

- Cumplir los requisitos normativos y de cumplimiento

Recursos de seguimiento de progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento del progreso.

| Recurso de seguimiento del progreso | Eso le ayuda a… | Diseñada para |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan. | Clientes potenciales del proyecto de escenario empresarial, clientes potenciales de TI e implementadores de TI. |

Para obtener más recursos, consulte Evaluación de la Confianza cero y recursos de seguimiento del progreso.