Criterios de éxito para la estrategia de acceso con privilegios

En este documento se describen los criterios de éxito de una estrategia de acceso con privilegios. En esta sección se describen las perspectivas estratégicas de éxito de una estrategia de acceso con privilegios. Para obtener un plan de desarrollo sobre cómo adoptar esta estrategia, consulte el plan de modernización rápida (RaMP). Para obtener instrucciones de implementación, consulte implementación del acceso con privilegios.

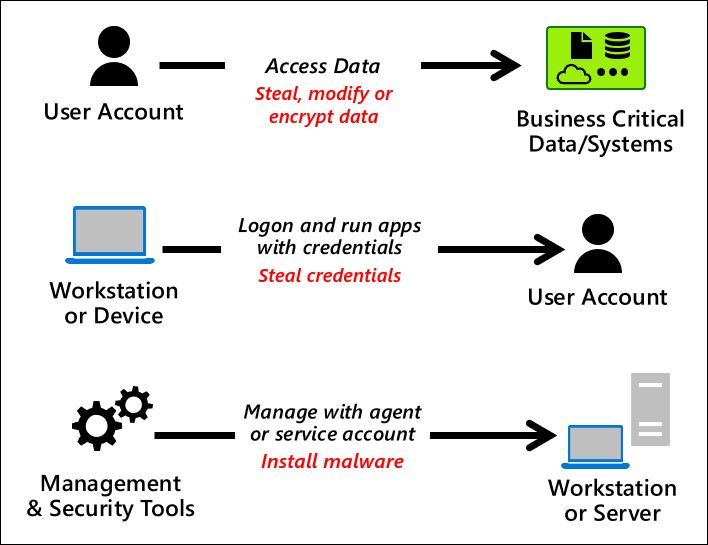

La implementación de una estrategia holística mediante enfoques de Confianza cero crea un "sello" sobre el control de acceso para el acceso con privilegios que lo hace resistente a los atacantes. Esta estrategia se logra al limitar las rutas de acceso con privilegios solo a unos pocos usuarios y, a continuación, al proteger y supervisar estrechamente esas rutas autorizadas.

Una estrategia adecuada debe solucionar todos los puntos que los atacantes pueden usar para interceptar los flujos de trabajo de acceso con privilegios, incluidas cuatro iniciativas distintas:

- Los elementos del flujo de trabajo de acceso con privilegios, incluidos los dispositivos subyacentes, sistemas operativos, aplicaciones e identidades.

- Los sistemas de identidad que hospedan las cuentas con privilegios y los grupos, así como otros artefactos que confieren privilegios a las cuentas.

- El flujo de trabajo de acceso del usuario y las rutas de elevación de privilegios autorizadas que pueden dar lugar al acceso con privilegios.

- Las interfaces de aplicación en las que se aplica la directiva de acceso de Confianza cero y está configurado el control de acceso basado en rol (RBAC) para conceder privilegios.

Nota:

Una estrategia de seguridad completa también incluye protecciones para los recursos que están fuera del ámbito del control de acceso, como las copias de seguridad de datos, y protecciones contra ataques en la aplicación y el sistema operativo o hardware subyacentes, en las cuentas de servicio que usa la aplicación o el servicio, y en los datos en reposo o en tránsito. Para más información sobre la modernización de una estrategia de seguridad para la nube, consulte el artículo Definición de una estrategia de seguridad.

Un ataque consiste en atacantes humanos que aprovechan la automatización y los scripts para atacar una organización que está compuesta por usuarios, los procesos que llevan a cabo y la tecnología que usan. Debido a esta complejidad tanto en los atacantes como en los defensores, la estrategia debe ser polifacética para proporcionar protección contra todas las formas en que las garantías de seguridad se podrían vulnerar involuntariamente para las personas, procesos y tecnologías.

Garantizar un éxito sostenible a largo plazo requiere cumplir los siguientes criterios:

- Clasificación por orden de prioridad implacable

- Equilibrio entre seguridad y productividad

- Vínculos sólidos dentro de la organización

- Interrupción de la rentabilidad de la inversión para el atacante

- Seguimiento del principio de origen limpio

Clasificación por orden de prioridad estricta

La clasificación por orden de prioridad estricta es una práctica que consiste en llevar a cabo primero las acciones más eficaces con la mayor rentabilidad inmediata, aunque esos esfuerzos no se ajusten a planes, percepciones y hábitos preexistentes. Esta estrategia desarrolla el conjunto de pasos que se han aprendido en la feroz encrucijada de muchos incidentes de ciberseguridad importantes. Las lecciones de estos incidentes constituyen los pasos que ayudan a las organizaciones a asegurarse de que estos incidentes no se vuelvan a presentar.

Aunque siempre es tentador que los profesionales de seguridad intenten optimizar los controles existentes conocidos, como la seguridad de red y los firewalls para los ataques más recientes, esta estrategia siempre produce errores. El equipo de respuesta a incidentes de Microsoft) ha respondido a ataques de acceso con privilegios durante casi una década y ve constantemente que estos enfoques de seguridad clásicos no detectan o detienen estos ataques. Aunque la seguridad de red proporciona una protección de seguridad básica necesaria e importante, es fundamental perder estos hábitos y centrarse en las mitigaciones que disuadirán o bloquearán los ataques del mundo real.

Clasifique por orden de prioridad estricta los controles de seguridad recomendados en esta estrategia, incluso si son contrarios a las suposiciones existentes y obligan a las personas a aprender nuevas aptitudes.

Equilibrio entre seguridad y productividad

Al igual que con todos los elementos de la estrategia de seguridad, el acceso con privilegios debe garantizar que se cumplen los objetivos de productividad y seguridad.

El equilibrio de seguridad evita los extremos que crean riesgos para la organización al lograr lo siguiente:

- Evitar una seguridad demasiado estricta que haga que los usuarios salgan de las directivas, rutas y sistemas seguros.

- Evitar una seguridad reducida que dañe la productividad al permitir que los adversarios comprometan fácilmente la organización.

Para obtener más información acerca de la estrategia de seguridad, consulte el artículo Definición de una estrategia de seguridad.

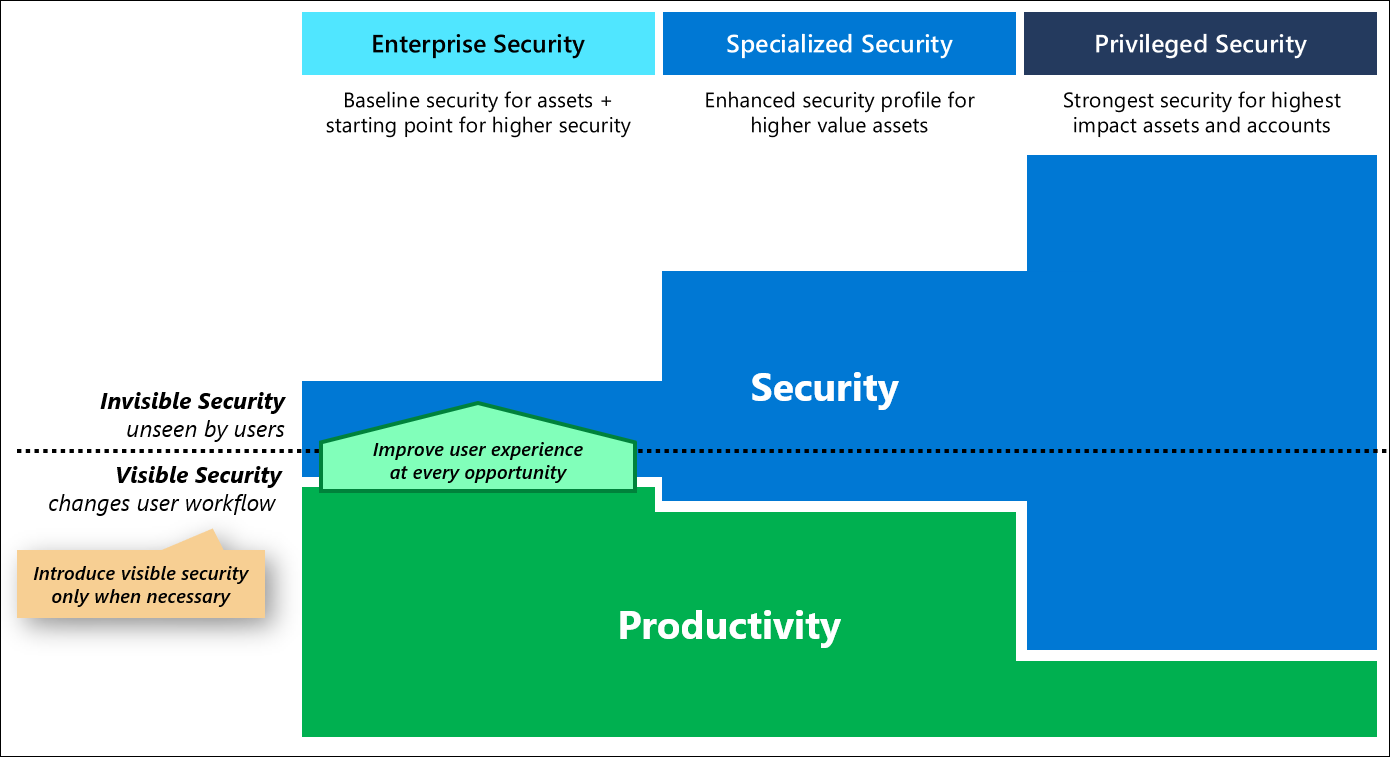

Para minimizar el impacto empresarial negativo de los controles de seguridad, debe clasificar por orden de prioridad los controles de seguridad invisibles que mejoren los flujos de trabajo de los usuarios, o al menos no impidan ni modifiquen los flujos de trabajo de usuario. Aunque es posible que los roles confidenciales de seguridad necesiten medidas de seguridad visibles que cambien los flujos de trabajo diarios para ofrecer garantías de seguridad, esta implementación debe realizarse cuidadosamente para limitar el impacto en la facilidad de uso y el ámbito tanto como sea posible.

Esta estrategia sigue esta guía al definir tres perfiles (que se explican con más detalle en Sin complicaciones: roles y perfiles).

Vínculos sólidos dentro de la organización

La seguridad debe ayudar a crear vínculos dentro de la organización para que tenga éxito. Adicionalmente a la verdad intemporal de que "ninguno de nosotros es tan inteligente como todos juntos", la naturaleza de la seguridad es ser una función de soporte técnico para proteger los recursos de otra persona. La seguridad no es responsable de los recursos que ayuda a proteger (rentabilidad, tiempo de actividad, rendimiento, etc.), la seguridad es una función de soporte técnico que ofrece servicios y asesoramiento expertos para ayudar a proteger la propiedad intelectual y la funcionalidad empresarial que son importantes para la organización.

La seguridad siempre debe funcionar como un asociado que apoya a los objetivos de la misión y la empresa. Aunque la seguridad no debe dejar de lado los consejos directos, como recomendar que no se acepten los riesgos altos, la seguridad también debe formular siempre esos consejos en términos del riesgo empresarial relativo a otros riesgos y oportunidades que deben administrar los propietarios de los recursos.

Aunque algunas partes de la seguridad se pueden planear y ejecutar correctamente principalmente dentro de la organización de seguridad, muchas de ellas, como proteger el acceso con privilegios, requieren trabajar estrechamente con las organizaciones empresariales y de TI para comprender qué roles se deben proteger, así como para actualizar y rediseñar los flujos de trabajo a fin de asegurarse de que son seguros y permiten a las personas realizar su trabajo. Para obtener más información acerca de esta idea, consulte la sección Transformaciones, mentalidades y expectativas en el artículo de instrucciones sobre la estrategia de seguridad.

Interrupción de la rentabilidad de la inversión para el atacante

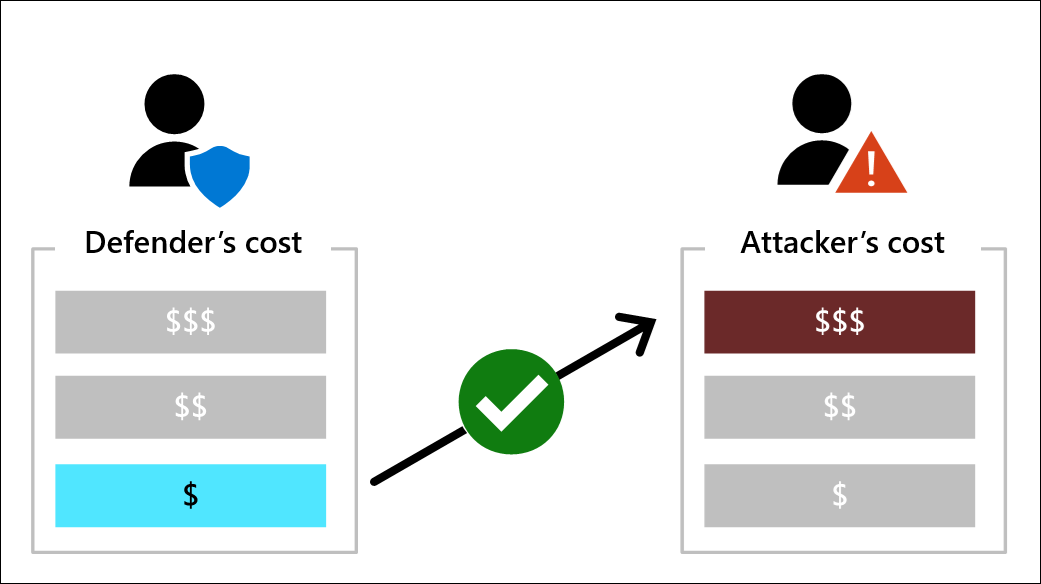

Céntrese en el pragmatismo al asegurarse de que las medidas defensivas tengan más probabilidades de interrumpir significativamente la propuesta de valor del atacante al realizar ataques. De este modo, aumentarán los costos y problemas en la capacidad del atacante de realizar ataques con éxito. Evaluar cómo las medidas defensivas afectarían al costo de ataque del adversario sirve como un recordatorio adecuado para centrarse en la perspectiva de los atacantes, así como un mecanismo estructurado para comparar la eficacia de las distintas opciones de mitigación.

El objetivo debe ser aumentar los costos de los atacantes y minimizar el nivel de inversión en seguridad del usuario:

Interrupción de la rentabilidad de la inversión (ROI) para el atacante al aumentar los costos de ataque en todos los elementos de la sesión de acceso con privilegios. Este concepto se describe con más detalle en el artículo Criterios de éxito para la estrategia de acceso con privilegios.

Importante

Una estrategia de acceso con privilegios debe ser integral y debe proporcionar defensa en profundidad, pero debe evitar la argucia de Gastos en profundidad en la que los defensores simplemente acumulan más controles (conocidos) del mismo tipo (a menudo firewalls o filtros de red) más allá del punto en el que aportan valor de seguridad significativo.

Para obtener más información acerca del ROI del atacante, vea el vídeo corto y la explicación detallada de Interrupción de la rentabilidad de la inversión para el atacante.

Principio de origen limpio

El principio de origen limpio requiere que todas las dependencias de seguridad sean tan confiables como el objeto que se protege.

Cualquier sujeto con el control de un objeto es una dependencia de seguridad de dicho objeto. Si un adversario puede modificar cualquier control de un objeto de destino, puede controlar dicho objeto. Debido a esta amenaza, debe asegurarse de que las garantías de todas las dependencias de seguridad se encuentran en el nivel de seguridad deseado para el objeto o lo superan. Este principio se aplica a muchos tipos de relaciones de control:

Aunque es sencillo en principio, este concepto se torna complejo fácilmente en el mundo real, ya que la mayoría de las empresas han crecido de manera orgánica a lo largo de décadas y tienen varios miles de relaciones de control que se sustentan mutuamente de manera recursiva, se repiten entre sí, o ambas cosas. Esta red de relaciones de control proporciona muchas rutas de acceso que un atacante puede detectar y usar durante un ataque, a menudo con herramientas automatizadas.

La estrategia de acceso con privilegios recomendada de Microsoft es, de hecho, un plan para desentrañar primero las partes más importantes con un enfoque de Confianza cero. Para ello, se valida explícitamente que el origen es seguro antes de permitir el acceso al destino.

En todos los casos, el nivel de confianza del origen debe ser mayor o igual que el del destino.

- La única excepción importante a este principio consiste en permitir el uso de dispositivos personales no administrados y asociados para escenarios empresariales. Esta excepción permite la colaboración y la flexibilidad empresarial, y se puede mitigar a un nivel aceptable para la mayoría de las organizaciones gracias al bajo valor relativo de los recursos empresariales. Para obtener más contexto sobre la seguridad BYOD, consulte la entrada de blog Cómo una directiva BYOD puede reducir el riesgo de seguridad en el sector público.

- Sin embargo, esta misma excepción no se puede ampliar a los niveles de seguridad especializados y con privilegios debido a la confidencialidad de la seguridad en estos recursos. Algunos proveedores de PIM/PAM pueden promover sus soluciones para mitigar el riesgo de dispositivo desde los dispositivos de nivel inferior, pero no estamos de acuerdo con esas afirmaciones basados en nuestra experiencia en la investigación de incidentes. Los propietarios de los recursos de su organización pueden optar por aceptar el riesgo de usar dispositivos de nivel de seguridad empresarial para acceder a recursos especializados o con privilegios, pero Microsoft no recomienda esta configuración. Para obtener más información, consulte la guía de intermediarios para Privileged Access Management o Privileged Identity Management.

La estrategia de acceso con privilegios aplica este principio principalmente mediante la aplicación de directivas de Confianza cero con acceso condicional en las sesiones entrantes de interfaces e intermediarios. El principio de origen seguro comienza con la obtención de un nuevo dispositivo de un OEM que se haya fabricado con sus especificaciones de seguridad, incluida la versión del sistema operativo, la configuración de línea base de seguridad y otros requisitos, como el uso de Windows Autopilot para la implementación.

Opcionalmente, el principio de origen seguro puede extenderse a una revisión muy rigurosa de cada componente de la cadena de suministro, incluidos los soportes de instalación para sistemas operativos y aplicaciones. Aunque este principio sería adecuado para las organizaciones que se enfrentan a atacantes muy sofisticados, debe tener menor prioridad que los demás controles de esta guía.