integración Microsoft Sentinel (versión preliminar)

Puede integrar Microsoft Defender for Cloud Apps con Microsoft Sentinel (SIEM y SOAR escalables y nativos de la nube) para habilitar la supervisión centralizada de alertas y datos de detección. La integración con Microsoft Sentinel le permite proteger mejor las aplicaciones en la nube y mantener el flujo de trabajo de seguridad habitual, automatizar los procedimientos de seguridad y correlacionar entre eventos locales y basados en la nube.

Las ventajas de usar Microsoft Sentinel incluyen:

- Retención de datos más larga proporcionada por Log Analytics.

- Visualizaciones integradas.

- Use herramientas como Microsoft Power BI o libros de Microsoft Sentinel para crear sus propias visualizaciones de datos de detección que se ajusten a sus necesidades organizativas.

Las soluciones de integración adicionales incluyen:

- SIEMs genéricos: integre Defender for Cloud Apps con el servidor SIEM genérico. Para obtener información sobre la integración con un SIEM genérico, consulte Integración siem genérica.

- API de microsoft security graph : servicio intermedio (o agente) que proporciona una única interfaz mediante programación para conectar varios proveedores de seguridad. Para obtener más información, consulte Integraciones de soluciones de seguridad mediante el API para seguridad de Microsoft Graph.

La integración con Microsoft Sentinel incluye la configuración en Defender for Cloud Apps y Microsoft Sentinel.

Requisitos previos

Para integrar con Microsoft Sentinel:

- Debe tener una licencia de Microsoft Sentinel válida.

- Debe ser al menos un administrador de seguridad en el inquilino.

Soporte técnico del Gobierno de EE. UU.

La integración directa Defender for Cloud Apps - Microsoft Sentinel solo está disponible para los clientes comerciales.

Sin embargo, todos los datos de Defender for Cloud Apps están disponibles en Microsoft Defender XDR y, por tanto, están disponibles en Microsoft Sentinel a través del conector de Microsoft Defender XDR.

Se recomienda que los clientes de GCC, GCC High y DoD que estén interesados en ver Defender for Cloud Apps datos en Microsoft Sentinel instalen la solución Microsoft Defender XDR.

Para más información, vea:

- integración Microsoft Defender XDR con Microsoft Sentinel

- Microsoft Defender for Cloud Apps para las ofertas del Gobierno de EE. UU.

Integración con Microsoft Sentinel

En Microsoft Defender Portal, seleccione Configuración > de Aplicaciones en la nube.

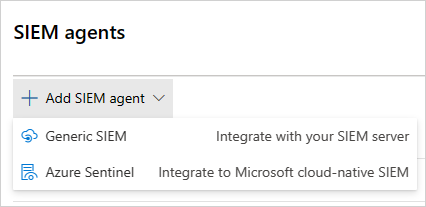

En Sistema, seleccione Agentes > SIEM Agregar agente > SIEM Sentinel. Por ejemplo:

Nota:

La opción para agregar Microsoft Sentinel no está disponible si ha realizado previamente la integración.

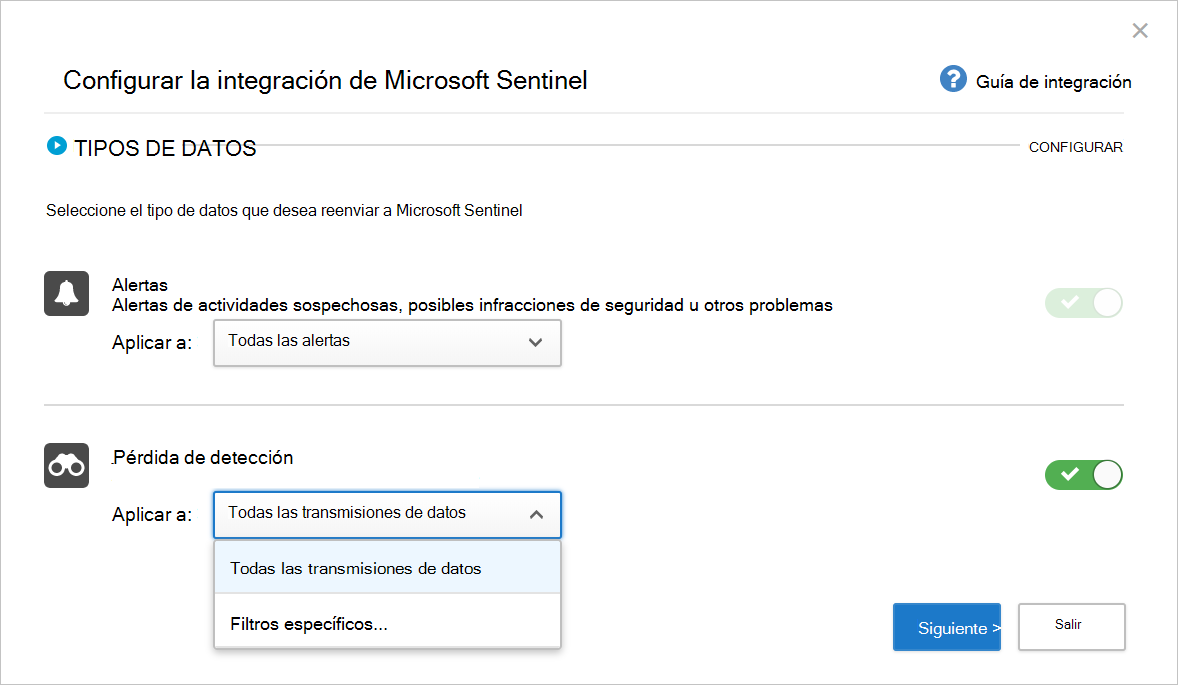

En el asistente, seleccione los tipos de datos que desea reenviar a Microsoft Sentinel. Puede configurar la integración, como se indica a continuación:

- Alertas: las alertas se activan automáticamente una vez que se habilita Microsoft Sentinel.

- Registros de detección: use el control deslizante para habilitarlos y deshabilitarlos; de forma predeterminada, todo está seleccionado y, a continuación, use la lista desplegable Aplicar a para filtrar qué registros de detección se envían a Microsoft Sentinel.

Por ejemplo:

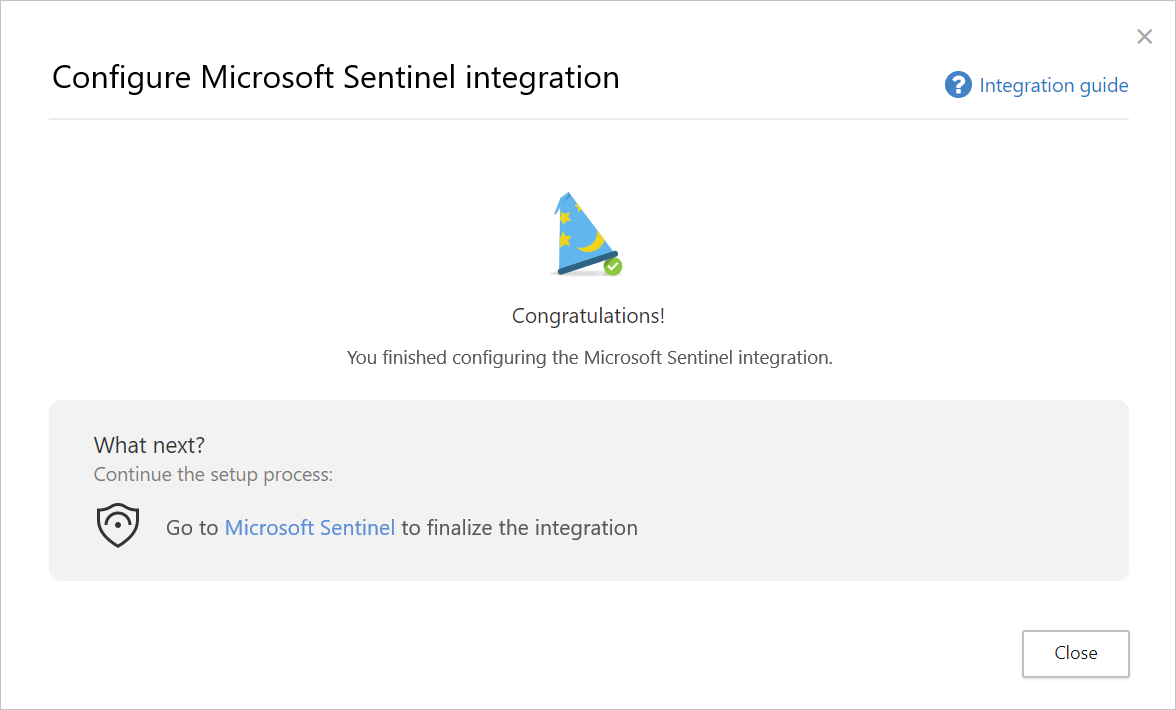

Seleccione Siguiente y continúe Microsoft Sentinel para finalizar la integración. Para obtener información sobre cómo configurar Microsoft Sentinel, consulte el conector de datos de Microsoft Sentinel para Defender for Cloud Apps. Por ejemplo:

Nota:

Los nuevos registros de detección suelen aparecer en Microsoft Sentinel en un plazo de 15 minutos después de configurarlos en Defender for Cloud Apps. Sin embargo, puede tardar más en función de las condiciones del entorno del sistema. Para obtener más información, consulte Control del retraso de ingesta en las reglas de análisis.

Alertas y registros de detección en Microsoft Sentinel

Una vez completada la integración, puede ver Defender for Cloud Apps alertas y registros de detección en Microsoft Sentinel.

En Microsoft Sentinel, en Registros, en Security Insights, puede encontrar los registros de los tipos de datos Defender for Cloud Apps, como se indica a continuación:

| Tipo de datos | Tabla |

|---|---|

| Registros de detección | McasShadowItReporting |

| Alertas | SecurityAlert |

En la tabla siguiente se describe cada campo del esquema McasShadowItReporting :

| Campo | Tipo | Descripción | Ejemplos |

|---|---|---|---|

| TenantId | Cadena | Identificador del área de trabajo | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Cadena | Sistema de origen: valor estático | Azure |

| TimeGenerated [UTC] | DateTime | Fecha de los datos de detección | 2019-07-23T11:00:35.858Z |

| StreamName | Cadena | Nombre de la secuencia específica | Departamento de marketing |

| TotalEvents | Entero | Número total de eventos por sesión | 122 |

| BlockedEvents | Entero | Número de eventos bloqueados | 0 |

| UploadedBytes | Entero | Cantidad de datos cargados | 1,514,874 |

| TotalBytes | Entero | Cantidad total de datos | 4,067,785 |

| DownloadedBytes | Entero | Cantidad de datos descargados | 2,552,911 |

| IpAddress | Cadena | Dirección IP de origen | 127.0.0.0 |

| UserName | Cadena | Nombre de usuario | Raegan@contoso.com |

| EnrichedUserName | Cadena | Nombre de usuario enriquecido con Microsoft Entra nombre de usuario | Raegan@contoso.com |

| AppName | Cadena | Nombre de la aplicación en la nube | Microsoft OneDrive para la Empresa |

| AppId | Entero | Identificador de aplicación en la nube | 15600 |

| AppCategory | Cadena | Categoría de aplicación en la nube | Almacenamiento en nube |

| AppTags | Matriz de cadena de caracteres | Etiquetas integradas y personalizadas definidas para la aplicación | ["sancionado"] |

| AppScore | Entero | La puntuación de riesgo de la aplicación en una escala de 0 a 10, siendo 10 una puntuación para una aplicación no de riesgo | 10 |

| Tipo | Cadena | Tipo de registros: valor estático | McasShadowItReporting |

Uso de Power BI con datos de Defender for Cloud Apps en Microsoft Sentinel

Una vez completada la integración, también puede usar los datos de Defender for Cloud Apps almacenados en Microsoft Sentinel en otras herramientas.

En esta sección se describe cómo puede usar Microsoft Power BI para dar forma y combinar fácilmente datos para crear informes y paneles que satisfagan las necesidades de su organización.

Para empezar:

En Power BI, importe consultas desde Microsoft Sentinel para Defender for Cloud Apps datos. Para más información, consulte Importación de datos de registro de Azure Monitor en Power BI.

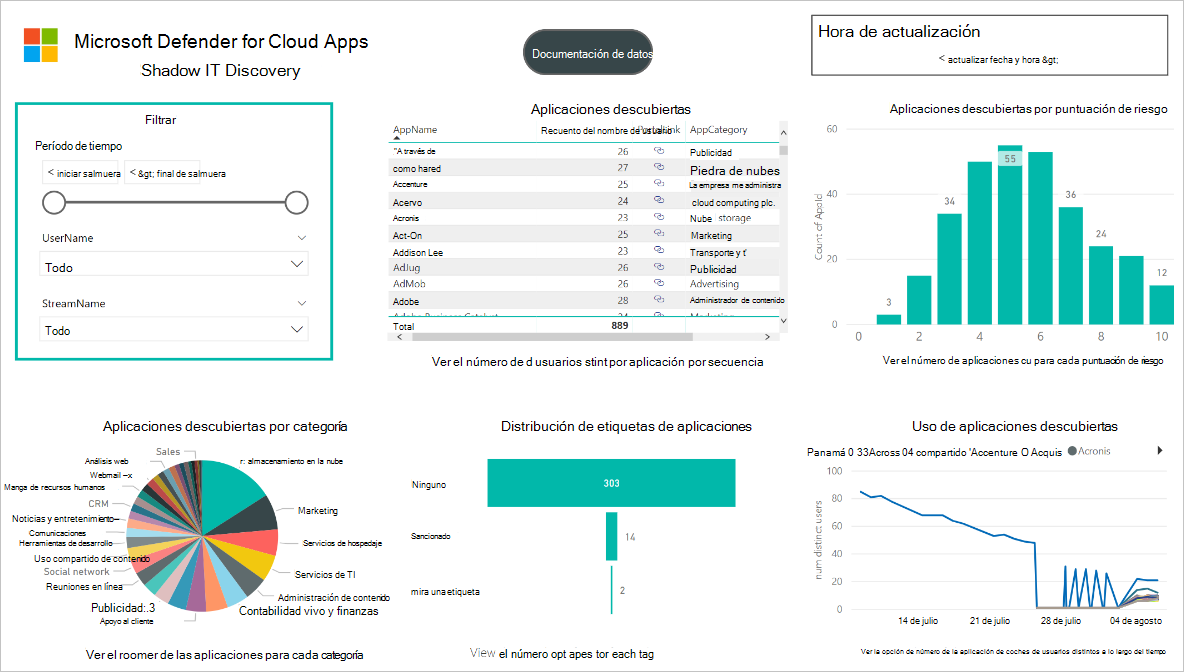

Instale la aplicación Defender for Cloud Apps Shadow IT Discovery y conéctela a los datos del registro de detección para ver el panel integrado Shadow IT Discovery.

Nota:

Actualmente, la aplicación no está publicada en Microsoft AppSource. Por lo tanto, es posible que tenga que ponerse en contacto con el administrador de Power BI para obtener permisos para instalar la aplicación.

Por ejemplo:

Opcionalmente, cree paneles personalizados en Power BI Desktop y modiéquelos para ajustarlos a los requisitos de análisis visual y informes de su organización.

Conexión de la aplicación Defender for Cloud Apps

En Power BI, seleccione Aplicaciones > Aplicación de detección de SHADOW IT .

En la página Introducción a la nueva aplicación , seleccione Conectar. Por ejemplo:

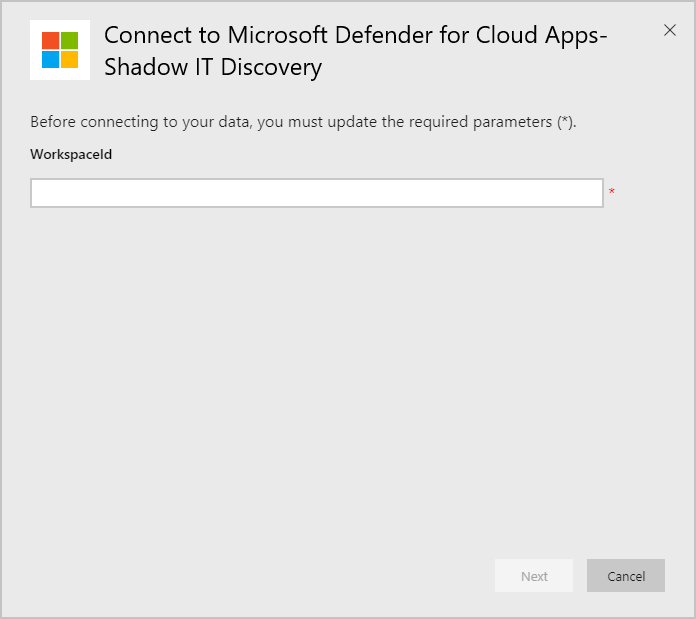

En la página Id. del área de trabajo, escriba el identificador de área de trabajo de Microsoft Sentinel como se muestra en la página de información general de Log Analytics y, a continuación, seleccione Siguiente. Por ejemplo:

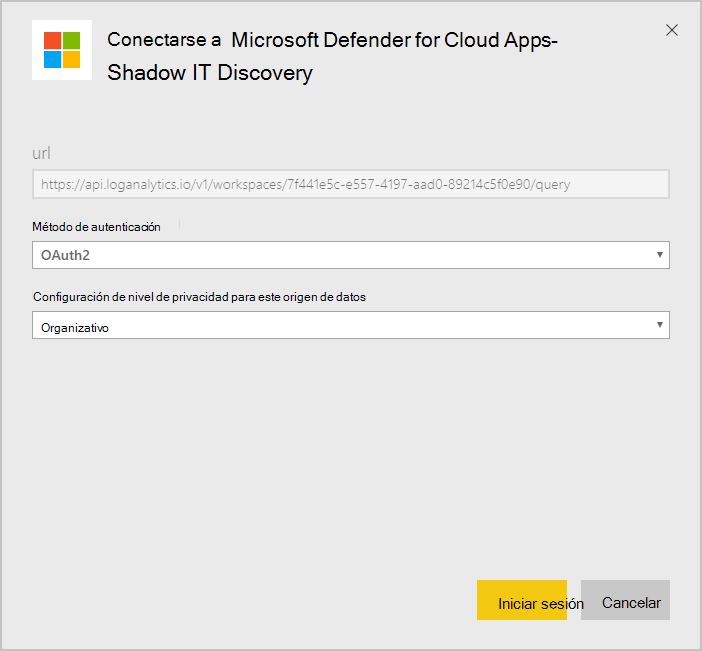

En la página de autenticación, especifique el método de autenticación y el nivel de privacidad y, a continuación, seleccione Iniciar sesión. Por ejemplo:

Después de conectar los datos, vaya a la pestaña Conjuntos de datos del área de trabajo y seleccione Actualizar. Esto actualizará el informe con sus propios datos.

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.