Obtención de valor de los conectores de datos

Administración de exposición de seguridad Microsoft consolida los datos de posición de seguridad de todos los recursos digitales, lo que le permite asignar la superficie expuesta a ataques y centrar los esfuerzos de seguridad en las áreas de mayor riesgo. Los datos de los productos de Microsoft se ingieren automáticamente una vez conectados a Exposure Management y puede agregar más conectores de datos desde orígenes de datos externos.

Recursos y tipos de datos importados

La intención de conectarse a productos externos es crear una visibilidad completa de todos los recursos digitales y de cualquier contexto de seguridad que pueda afectar a la superficie expuesta a ataques. Con este fin, se ingieren los siguientes tipos de recursos, el enriquecimiento de contexto y la información de vulnerabilidad:

- Dispositivos

- Recursos en la nube

- Vulnerabilidades

- Información de importancia crítica de los recursos

- Evaluación del riesgo de activos

- Detalles de red

- Información de exposición (por ejemplo, exposición a Internet)

- Usuarios (futuro)

- Aplicaciones SaaS (futuro)

La información de los recursos y el contexto de seguridad se importan en administración de la exposición y se consolidan para proporcionar una visión completa de la posición de seguridad en todos los recursos digitales. Los orígenes de datos externos admitidos actualmente incluyen Qualys, Rapid7 InsightVM, Tenable Vulnerability Management y ServiceNow CMDB.

Los datos ingeridos de los conectores se normalizan e incorporan en el gráfico de exposición y el inventario de dispositivos. La administración de la exposición usa el valioso contexto y la información obtenidas para generar una evaluación más precisa de la superficie expuesta a ataques y proporcionarle una comprensión más profunda del riesgo de exposición. Estos datos se pueden consumir en el inventario de dispositivos, en herramientas de exploración del gráfico de exposición, como mapa de superficie expuesta a ataques y búsqueda avanzada, y en rutas de acceso de ataque que se detectan en función de los datos de enriquecimiento ingeridos por los conectores.

Con el tiempo, estos datos servirán además para mejorar las métricas de seguridad que miden el riesgo de exposición con respecto a un criterio determinado, y también afectarán a iniciativas organizativas más amplias que miden el riesgo de exposición en una carga de trabajo o relacionadas con un área de amenaza específica.

Entre las ventajas del uso de los conectores de datos externos se incluyen:

- Normalizado dentro del gráfico de exposición

- Mejora del inventario de dispositivos

- Relaciones de asignación

- Revelando nuevas rutas de ataque

- Proporcionar visibilidad completa de la superficie expuesta a ataques

- Incorporación de la importancia crítica de los recursos

- Enriquecimiento del contexto con aplicación empresarial o afiliación operativa

- Visualización a través de la herramienta Mapa de ataques

- Exploración mediante consultas de búsqueda avanzadas a través de KQL

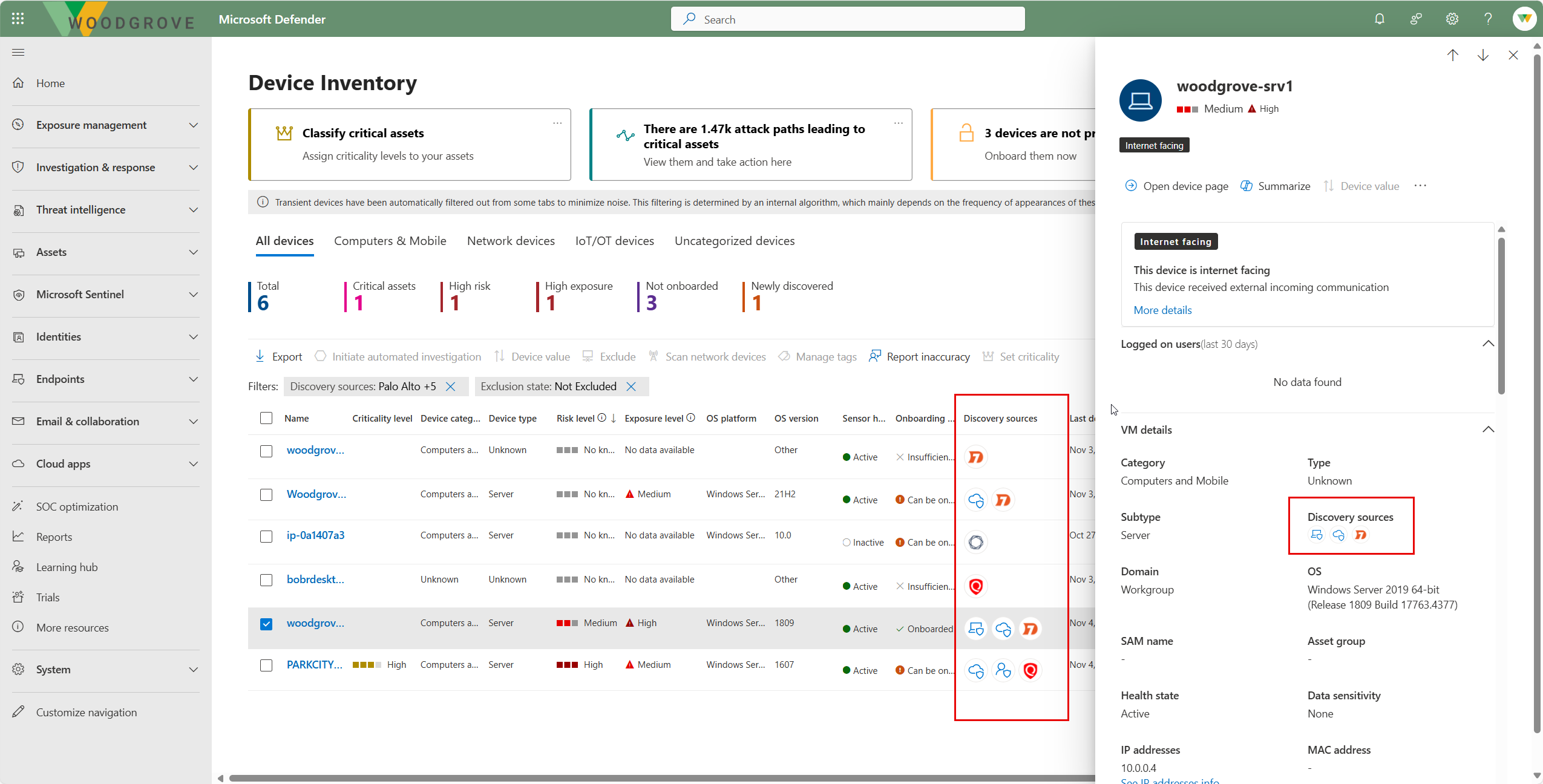

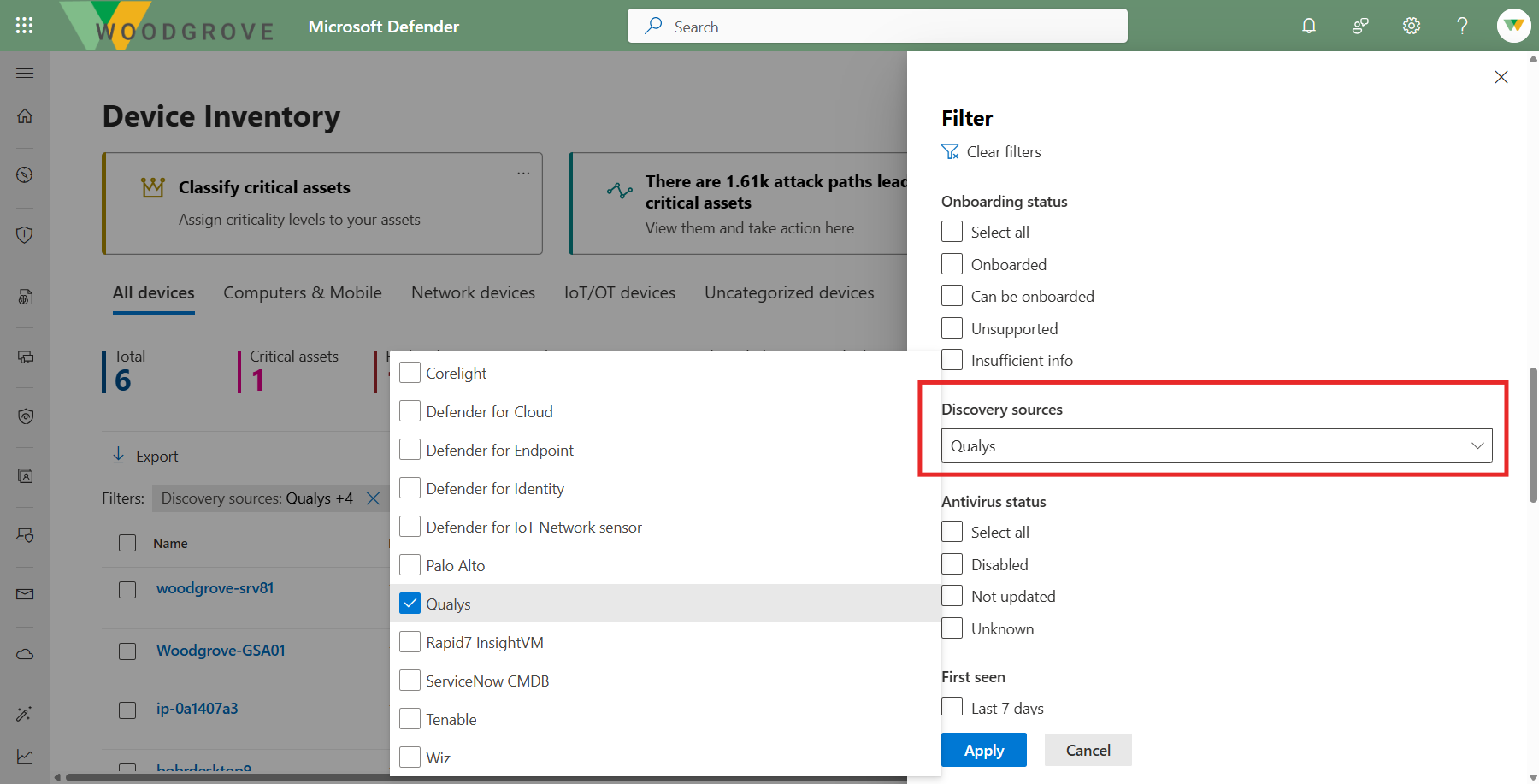

Datos de conectores en el inventario de dispositivos

En El inventario de dispositivos, verá los orígenes de detección de cada dispositivo, que son los productos de los que obtuvimos cualquier informe sobre este dispositivo. Estos pueden incluir productos de seguridad de Microsoft, como MDE, MDC y MDI, y también orígenes de datos externos como Qualys o ServiceNow CMDB. Puede filtrar por uno o varios orígenes de detección dentro del inventario para ver los dispositivos detectados específicamente por esos orígenes.

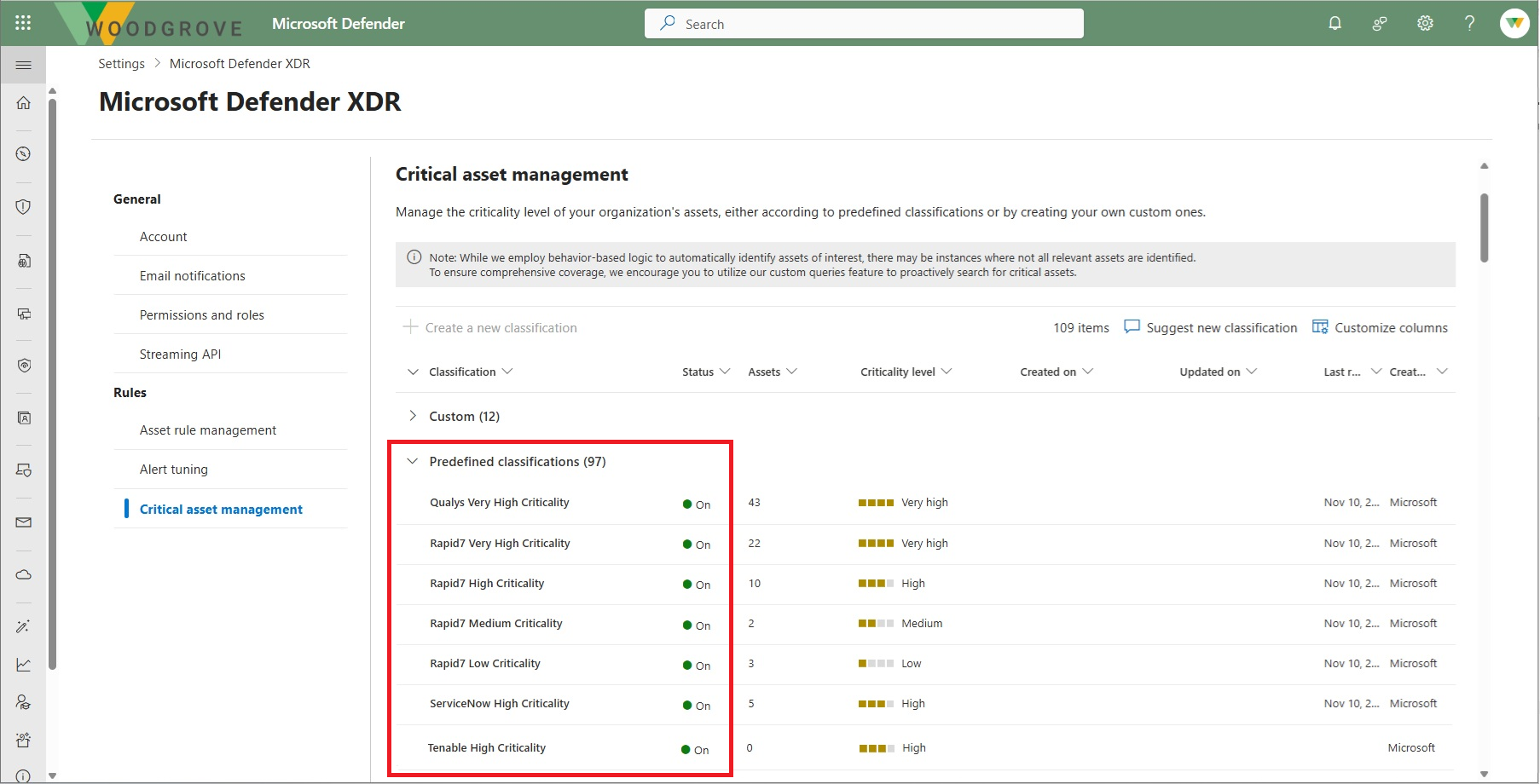

Administración de recursos críticos

La identificación de recursos críticos es clave para ayudar a garantizar que los recursos más importantes de su organización estén protegidos contra el riesgo de infracciones de datos e interrupciones operativas.

La información de enriquecimiento sobre la importancia crítica de los recursos se recupera de los conectores de datos, en función de las evaluaciones de importancia crítica calculadas en esos productos externos. A medida que se ingieren estos datos, Critical Asset Management contiene reglas integradas para transformar el valor de importancia crítica recuperado del producto de terceros en el valor criticality de Exposure Management para cada recurso. Puede ver estas clasificaciones y habilitarlas o deshabilitarlas en la experiencia de Administración de recursos críticos.

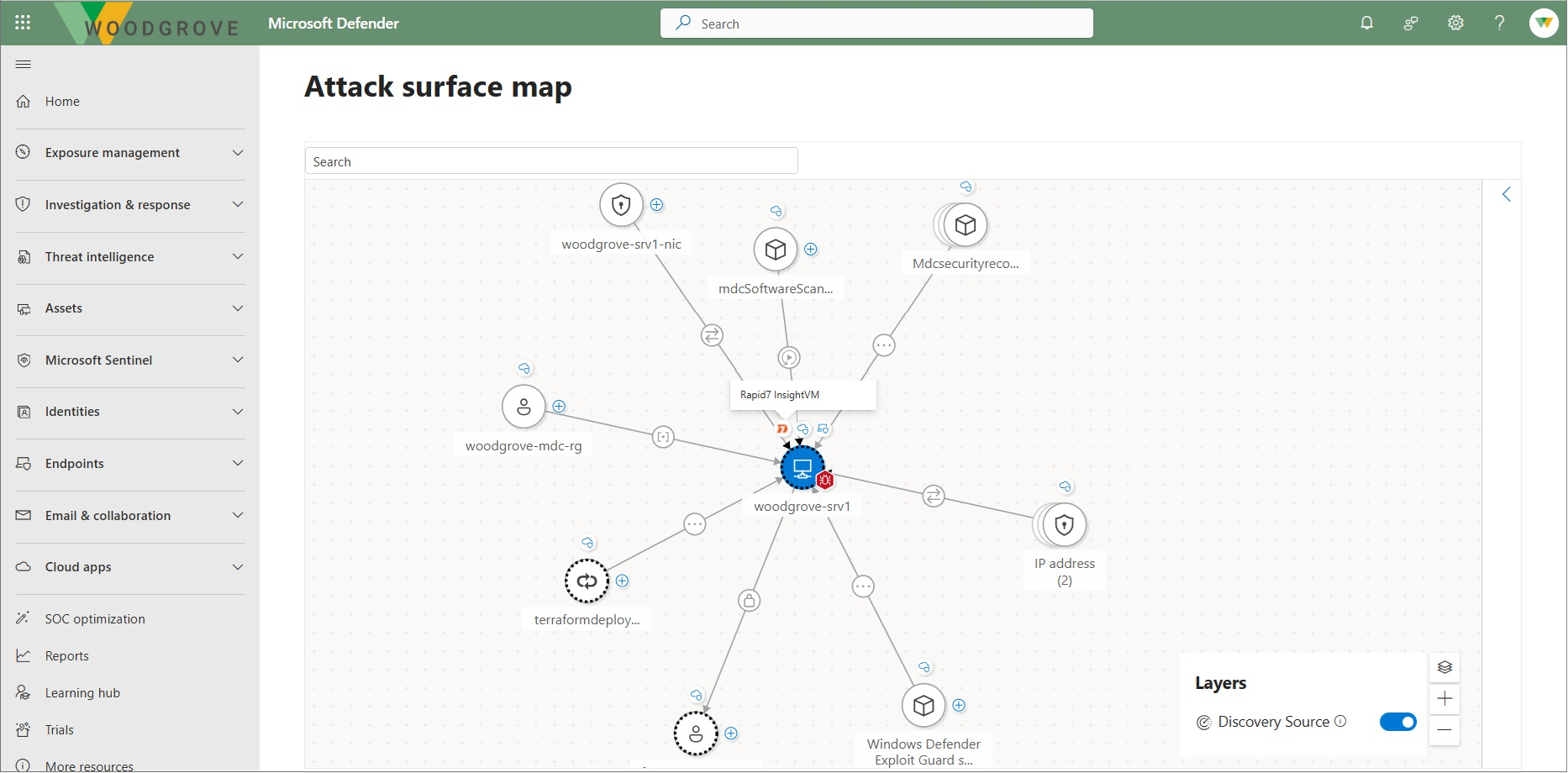

Gráfico de exposición

Para explorar los recursos y los datos de enriquecimiento recuperados de productos de datos externos, también puede ver esta información en el gráfico de exposición. En el mapa Superficie expuesta a ataques, puedes ver los nodos que representan los recursos detectados por los conectores, con iconos integrados que muestran los orígenes de detección de cada recurso.

Al abrir el panel lateral del recurso, también puede ver los datos detallados recuperados del conector para cada recurso.

Búsqueda avanzada

Para explorar los datos detectados e ingeridos de los orígenes de datos externos, puede ejecutar consultas en el gráfico de exposición en Búsqueda avanzada.

Ejemplos:

Esta consulta devolverá todos los recursos recuperados de ServiceNow CMDB y sus metadatos detallados.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Esta consulta devolverá todos los recursos recuperados de Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Esta consulta devolverá todas las vulnerabilidades (CVE) notificadas por Rapid7 en los recursos ingeridos.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Esta consulta devolverá todas las vulnerabilidades (CVE) notificadas por Tenable en los recursos ingeridos.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Nota:

Al solucionar problemas de consultas de búsqueda avanzada (AH) que no funcionan o no producen resultados, tenga en cuenta que el campo "reportedBy" distingue mayúsculas de minúsculas. Por ejemplo, los valores válidos incluyen "rapid7", "tenable", etc.

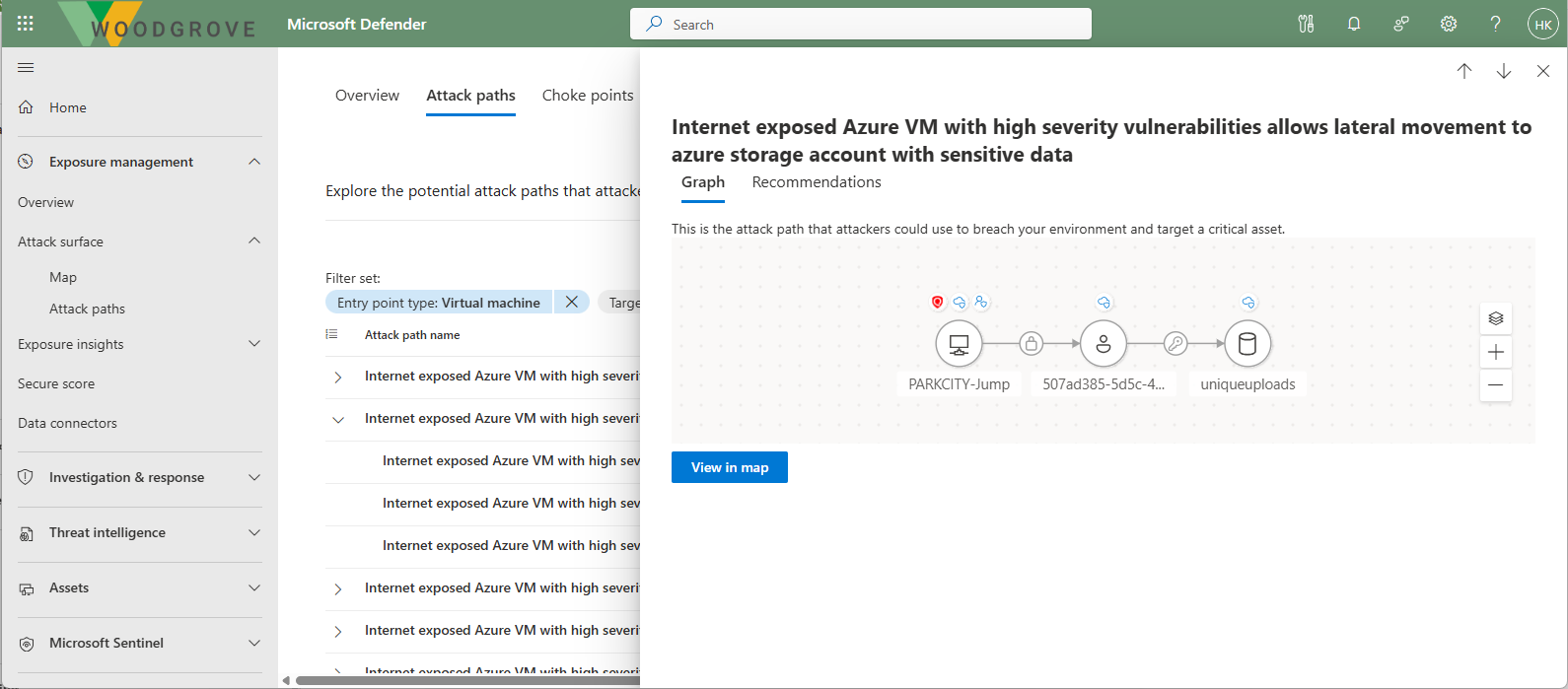

Rutas de acceso de ataque

Administración de exposición de seguridad genera automáticamente rutas de acceso de ataque basadas en los datos recopilados entre recursos y cargas de trabajo, incluidos los datos de conectores externos. Simula escenarios de ataque e identifica vulnerabilidades y debilidades que un atacante podría aprovechar.

A medida que explora rutas de ataque en su entorno, puede ver los orígenes de detección que contribuyeron a esta ruta de acceso de ataque en función de la vista gráfica de la ruta de acceso.