Configuración de la prevención de pérdida de datos de punto de conexión

Muchos aspectos del comportamiento de prevención de pérdida de datos de punto de conexión (DLP) se controlan mediante la configuración centralizada que se aplica a todas las directivas DLP para dispositivos. Use esta configuración para controlar los siguientes comportamientos:

- Restricciones de salida en la nube

- Varios tipos de acciones restrictivas en las actividades de usuario por aplicación

- Exclusiones de ruta de acceso de archivo para dispositivos Windows y macOS

- Restricciones del dominio y del explorador:

- Apariencia de justificaciones empresariales para invalidar directivas en sugerencias de directivas

- Si las acciones realizadas en archivos Office, PDF y CSV se auditan automáticamente

Para acceder a esta configuración, desde el portal de cumplimiento Microsoft Purview, vaya a Prevención de pérdida> de datosInformación general Configuración> deprevención> de pérdida de datos Configuración del punto deconexión.

Sugerencia

Empiece a trabajar con Microsoft Security Copilot para explorar nuevas formas de trabajar de forma más inteligente y rápida con el poder de la inteligencia artificial. Obtenga más información sobre Microsoft Security Copilot en Microsoft Purview.

Importante

Para obtener información sobre los requisitos de Adobe para usar características de Prevención de pérdida de datos de Microsoft Purview (DLP) con archivos PDF, consulte este artículo de Adobe: Microsoft Purview Information Protection Support in Acrobat.

Escaneo y protección de clasificación avanzada

El análisis y la protección de clasificación avanzada permiten al servicio de clasificación de datos basado en la nube de Microsoft Purview examinar elementos, clasificarlos y devolver los resultados a la máquina local. Por lo tanto, puede aprovechar las técnicas de clasificación, como la clasificación exacta de coincidencias de datos , clasificadores entrenables, clasificadores de credenciales y entidades con nombre en las directivas DLP.

Nota:

La acción Pegar en el explorador no admite la clasificación avanzada.

Cuando se activa la clasificación avanzada, el contenido se envía desde el dispositivo local a los servicios en la nube para su examen y clasificación. Si el uso del ancho de banda es un problema, puede establecer un límite en la cantidad de ancho de banda que se puede usar en un período gradual de 24 horas. El límite se configura en la configuración dlp de punto de conexión y se aplica por dispositivo. Si establece un límite de uso de ancho de banda y se supera ese límite de uso, DLP deja de enviar el contenido del usuario a la nube. En ese momento, la clasificación de datos continúa localmente en el dispositivo, pero la clasificación mediante la coincidencia exacta de datos, las entidades con nombre, los clasificadores entrenables y los clasificadores de credenciales no están disponibles. Cuando el uso de ancho de banda acumulado cae por debajo del límite gradual de 24 horas, se reanuda la comunicación con los servicios en la nube.

Si el uso del ancho de banda no es un problema, seleccione No limitar el ancho de banda. Ilimitado para permitir el uso ilimitado de ancho de banda.

Límites avanzados de tamaño de análisis de archivos de clasificación

Incluso con No limitar el ancho de banda. Ilimitado habilitado para la clasificación avanzada, todavía hay límites en el tamaño de los archivos individuales que se pueden examinar.

- Hay un límite de 64 MB en los archivos de texto.

- Hay un límite de 50 MB en los archivos de imagen cuando se habilita el reconocimiento óptico de caracteres (OCR).

La clasificación avanzada no funcionará para archivos de texto de más de 64 MB, incluso si el límite de ancho de banda está establecido en No limitar el ancho de banda. Ilimitado.

Las siguientes versiones de Windows (y versiones posteriores) admiten el examen y la protección de clasificación avanzados.

- todas las versiones de Windows 11

- Windows 10 versiones 20H1/21H1 o posteriores (KB 5006738)

- Windows 10 RS5 (KB 5006744)

Nota:

La compatibilidad con la clasificación avanzada está disponible para archivos de Office (Word, Excel, PowerPoint) y de PDF.

La evaluación de directivas DLP siempre se produce en la nube, incluso si el contenido del usuario no se envía.

Sugerencia

Para usar la clasificación avanzada para dispositivos Windows 10, debe instalar KB5016688. Para usar la clasificación avanzada para dispositivos Windows 11, KB5016691 deben instalarse en esos dispositivos Windows 11. Además, debe habilitar la clasificación avanzada antes de que el Explorador de actividad muestre texto contextual para los eventos coincidentes con reglas DLP. Para obtener más información sobre el texto contextual, consulte Resumen contextual.

Exclusiones de ruta de archivo

Si desea excluir ciertas rutas de acceso de la supervisión DLP, las alertas DLP y la aplicación de directivas DLP en los dispositivos, puede desactivar esas opciones de configuración mediante la configuración de exclusiones de ruta de acceso de archivo. Los archivos de las ubicaciones excluidas no se auditan y los archivos que se crean o modifican en esas ubicaciones no están sujetos a la aplicación de directivas DLP. Para configurar exclusiones de ruta de acceso en la configuración de DLP, vaya a portal de cumplimiento Microsoft Purview>Configuración> de prevención de pérdida de datosInformación general sobre> la prevención depérdida de datosConfiguración del> punto > de conexiónExclusiones de ruta de acceso de archivo para Windows.

Exclusiones de ruta de acceso de archivo para Windows

Puede usar la siguiente lógica para construir las rutas de exclusión para dispositivos Windows 10/11:

La ruta de acceso de archivo válida que termina con

\, significa que solo se excluyen los archivos directamente en la carpeta especificada.

Ejemplo:C:\Temp\La ruta de acceso de archivo válida que termina con

\*, significa que solo se excluyen los archivos dentro de subcarpetas de la carpeta especificada. Los archivos directamente en la propia carpeta especificada no se excluyen.

Ejemplo:C:\Temp\*Ruta de acceso de archivo válida que termina sin

\o\*, significa que todos los archivos directamente bajo la carpeta especificada y todas sus subcarpetas se excluyen.

Ejemplo:C:\TempRuta de acceso con comodín entre

\de cada lado.

Ejemplo:C:\Users\*\Desktop\Ruta de acceso con carácter comodín entre

\cada lado y con(number)para especificar el número exacto de subcarpetas que se van a excluir.

Ejemplo:C:\Users\*(1)\Downloads\Una ruta con variables de entorno del SISTEMA.

Ejemplo:%SystemDrive%\Test\*Una combinación de todos los patrones descritos aquí.

Ejemplo:%SystemDrive%\Users\*\Documents\*(2)\Sub\

Rutas de acceso de archivo de Windows excluidas de forma predeterminada

%SystemDrive%\\Users\\*(1)\\AppData\\Roaming%SystemDrive%\\Users\\*(1)\\AppData\\Local\\Temp%%SystemDrive%\\Users\\*(1)\\AppData\\Local\\Microsoft\\Windows\\INetCache

Exclusiones de ruta de acceso de archivo para Mac

También puede agregar sus propias exclusiones para dispositivos macOS.

Las definiciones de ruta de acceso de archivo no distinguen mayúsculas de minúsculas, por lo que

Useres igual queuserAdmite valores carácter comodín. Por lo tanto, una definición de ruta de acceso puede contener un asterisco (

*) en el centro de la ruta de acceso o al final de la ruta de acceso.

Ejemplo:/Users/*/Library/Application Support/Microsoft/Teams/*

Rutas de acceso de archivo macOS excluidas de forma predeterminada

/System

Exclusiones de ruta de acceso de archivo recomendadas para macOS

Por motivos de rendimiento, DLP de punto de conexión incluye una lista de exclusiones recomendadas de ruta de acceso del archivo para dispositivos macOS. Si la opción Include recommended file path exclusions for Mac (Incluir exclusiones de ruta de acceso de archivo recomendadas para Mac ) está establecida en Activado, también se excluyen las siguientes rutas de acceso:

/Applications/usr/Library/private/opt/Users/*/Library/Logs/Users/*/Library/Containers/Users/*/Library/Application Support/Users/*/Library/Group Containers/Users/*/Library/Caches/Users/*/Library/Developer

Se recomienda dejar este botón de alternancia establecido en Activado. Sin embargo, puede dejar de excluir estas rutas estableciendo el botón de alternancia en Desactivado.

Configuración de la recopilación de pruebas para actividades de archivos en dispositivos

Cuando identifica elementos que coinciden con directivas en dispositivos, DLP puede copiarlos en una cuenta de almacenamiento de Azure. Esta característica es útil para auditar la actividad de la directiva y solucionar problemas de coincidencias específicas. Use esta sección para agregar el nombre y la dirección URL de la cuenta de almacenamiento.

Nota:

Antes de habilitar esta característica, debe crear una cuenta de almacenamiento de Azure y un contenedor en esa cuenta de almacenamiento. También debe configurar permisos para la cuenta. Al configurar la cuenta de Almacenamiento de Azure, tenga en cuenta que probablemente quiera usar una cuenta de almacenamiento que esté en el mismo límite geopolítico o región de Azure que el inquilino. También debe considerar la configuración de los niveles de acceso de la cuenta de Almacenamiento de Azure y losprecios de la cuenta de almacenamiento de Azure.

- Para obtener más información sobre esta característica, consulte Información sobre la recopilación de archivos que coinciden con las directivas de prevención de pérdida de datos de los dispositivos.

- Para obtener más información sobre cómo configurar esta característica, consulte Introducción a la recopilación de archivos que coinciden con las directivas de prevención de pérdida de datos de los dispositivos.

Cobertura y exclusiones de recursos compartidos de red

La cobertura y exclusiones de recursos compartidos de red amplía las directivas y acciones dlp de punto de conexión a archivos nuevos y editados en recursos compartidos de red y unidades de red asignadas. Si también se habilita la protección Just-In-Time , la cobertura de protección Just-In-Time y las exclusiones se extienden a los recursos compartidos de red y a las unidades asignadas. Si desea excluir una ruta de acceso de red específica para todos los dispositivos supervisados, agregue el valor de ruta de acceso en Excluir estas rutas de acceso de recurso compartido de red.

Importante

Para usar la cobertura y exclusiones de recursos compartidos de red, los dispositivos deben tener aplicadas las siguientes actualizaciones:

- Windows 10: 21 de marzo de 2023: KB5023773 (compilaciones del sistema operativo 19042.2788, 19044.2788 y 19045.2788) versión preliminar, 28 de marzo de 2023: KB5023774 (versión preliminar del sistema operativo 22000.1761)

- Windows 11: 28 de marzo de 2023: KB5023778 (versión preliminar del sistema operativo 22621.1485)

- Microsoft Defender abril de 2023 (Plataforma: 4.18.2304.8 | Motor: 1.1.20300.3)

En esta tabla se muestra la configuración predeterminada para la cobertura y exclusiones de recursos compartidos de red.

| Cobertura y exclusiones de recursos compartidos de red | Protección Just-In-Time | Comportamiento resultante |

|---|---|---|

| Habilitado | Deshabilitado | - Las directivas DLP con ámbito de dispositivos se aplican a todos los recursos compartidos de red y a las unidades asignadas a las que está conectado el dispositivo. Acciones admitidas: Dispositivos |

| Deshabilitado | Habilitado | - La protección Just-In-Time solo se aplica a los archivos de los dispositivos de almacenamiento que son locales para el punto de conexión. |

| Habilitado | Habilitado | - Las directivas DLP con ámbito de dispositivos se aplican a todos los recursos compartidos de red y a las unidades asignadas a las que está conectado el dispositivo.

Acciones admitidas: Dispositivos - La protección Just-In-Time se aplica a todos los recursos compartidos de red y las unidades asignadas a las que está conectado el dispositivo. |

La cobertura y las exclusiones de recursos compartidos de red complementan las acciones del repositorio local DLP. En esta tabla se muestra la configuración de exclusión y el comportamiento resultante en función de si DLP está habilitado o deshabilitado para repositorios locales.

| Cobertura y exclusiones de recursos compartidos de red | Repositorios locales dlp | Comportamiento resultante |

|---|---|---|

| Habilitado | Deshabilitado | - Las directivas DLP con ámbito de dispositivos se aplican a todos los recursos compartidos de red y a las unidades asignadas a las que está conectado el dispositivo. Acciones admitidas: Dispositivos |

| Deshabilitado | Habilitado | - Las directivas que tienen como ámbito repositorios locales pueden aplicar acciones de protección en los datos locales en reposo en recursos compartidos de archivos y carpetas y bibliotecas de documentos de SharePoint. Acciones del repositorio local DLP |

| Habilitado | Habilitado | - Las directivas DLP con ámbito de dispositivos se aplican a todos los recursos compartidos de red y a las unidades asignadas a las que está conectado el dispositivo.

Acciones admitidas: Dispositivos - Las directivas que tienen como ámbito repositorios locales pueden aplicar acciones de protección en los datos locales en reposo en recursos compartidos de archivos y carpetas y bibliotecas de documentos de SharePoint. Acciones del repositorio local DLP |

Aplicaciones y grupos de aplicaciones restringidos

Aplicaciones restringidas

La lista Aplicaciones restringidas es una lista personalizada de aplicaciones que se crean. Configure qué acciones realiza DLP cuando alguien usa una aplicación en la lista para acceder a un archivo protegido con DLP en un dispositivo. La lista de aplicaciones restringidas está disponible para dispositivos Windows 10/11 y macOS que ejecutan cualquiera de las tres versiones más recientes de macOS.

Importante

No incluya la ruta de acceso al archivo ejecutable. Incluya solo el nombre ejecutable (por ejemplo, browser.exe).

La acción (

audit,block with overrideoblock) definida para las aplicaciones que se encuentran en la lista de aplicaciones restringidas solo se aplica cuando un usuario intenta acceder a un elemento protegido.

Cuando se selecciona Access by restricted apps (Acceso por aplicaciones restringidas ) en una directiva y un usuario usa una aplicación que se encuentra en la lista de aplicaciones restringidas para acceder a un archivo protegido, la actividad es audited, blockedo blocked with override, en función de cómo haya configurado la lista aplicaciones restringidas . EXCEPCIÓN: Si una aplicación de la lista Aplicaciones restringidas también es miembro de un grupo de aplicaciones restringidas, las acciones configuradas para las actividades del grupo de aplicaciones restringidas invalidan las acciones configuradas para la lista Aplicaciones restringidas . Toda la actividad se audita y está disponible para su revisión en el explorador de actividad.

Grupos de aplicaciones restringidos

Los grupos de aplicaciones restringidos son colecciones de aplicaciones que crea en la configuración de DLP y luego agrega a una regla de una directiva. Al agregar un grupo de aplicaciones restringido a una directiva, puede realizar las acciones definidas en la tabla siguiente.

| Opción de grupo de aplicaciones restringidas | Qué le permite hacer |

|---|---|

| No restringir la actividad de archivos | Indica a DLP que permita a los usuarios acceder a elementos protegidos con DLP mediante aplicaciones del grupo de aplicaciones sin realizar ninguna acción cuando el usuario intenta copiar en el Portapapeles, Copiar en una unidad extraíble USB, Copiar en una unidad de red o Imprimir desde la aplicación. |

| Aplicar una restricción a toda la actividad | Indica a DLP a Audit only, Block with overrideo Block cuando un usuario intenta acceder a un elemento protegido con DLP mediante una aplicación que se encuentra en el grupo de aplicaciones correspondiente. |

| Aplicar restricciones a una actividad específica | Esta configuración permite a un usuario acceder a un elemento protegido con DLP mediante una aplicación que se encuentra en el grupo de aplicaciones. También permite seleccionar una acción predeterminada (Audit only, Blocko Block with override) para que DLP realice cuando un usuario intente copiar en el Portapapeles, Copiar en una unidad extraíble USB, Copiar en una unidad de red e Imprimir. |

Importante

La configuración de un grupo de aplicaciones restringidas invalida las restricciones establecidas en la lista de aplicaciones restringidas cuando están en la misma regla. Por lo tanto, si una aplicación está en la lista de aplicaciones restringidas y también es miembro de un grupo de aplicaciones restringidas, se aplica la configuración del grupo de aplicaciones restringidas.

Cómo aplica DLP restricciones a las actividades

Las interacciones entre las actividades de archivo de las aplicaciones de grupos de aplicaciones restringidos, las actividades de archivo para todas las aplicaciones y la lista de actividades de aplicaciones restringidas se limitan a la misma regla.

Invalidaciones de grupos de aplicaciones restringidos

Las configuraciones definidas en Actividades de archivo para aplicaciones en grupos de aplicaciones restringidos invalidan las configuraciones de la lista Actividades de aplicaciones restringidas y de Actividades de archivo para todas las aplicaciones en la misma regla.

Actividades de aplicación restringidas y actividades de archivo para todas las aplicaciones

Las configuraciones de Actividades de aplicaciones restringidas y Actividades de archivo para todas las aplicaciones funcionan de forma conjunta si la acción definida para Actividades de aplicaciones restringidas es Audit only, Block with override o en la misma regla. ¿Por qué? Las acciones definidas para las actividades de aplicación restringida solo se aplican cuando un usuario accede a un archivo mediante una aplicación que se encuentra en la lista. Una vez que el usuario tiene acceso, se aplican las acciones definidas para las actividades de Actividades de archivo para todas las aplicaciones.

Por ejemplo, tome el ejemplo siguiente. Supongamos que Notepad.exe se agrega a aplicaciones restringidas y las actividades de archivo para todas las aplicaciones están configuradas para aplicar restricciones a una actividad específica, y ambas se configuran como se indica en esta tabla:

| Configuración en directiva | Nombre de la aplicación | Actividad de usuario | Acción DLP que se debe realizar |

|---|---|---|---|

| Actividades de aplicación restringidas | Bloc de notas | Obtener acceso a un elemento protegido de DLP | Solo auditoría |

| Actividades de archivo para todas las aplicaciones | Todas las aplicaciones | Copiar en el portapapeles | Solo auditoría |

| Actividades de archivo para todas las aplicaciones | Todas las aplicaciones | Copiar en un dispositivo extraíble USB | Bloquear |

| Actividades de archivo para todas las aplicaciones | Todas las aplicaciones | Copiar en un recurso compartido de red | Solo auditoría |

| Actividades de archivo para todas las aplicaciones | Todas las aplicaciones | Imprimir | Bloquear |

| Actividades de archivo para todas las aplicaciones | Todas las aplicaciones | Copiar o mover mediante una aplicación Bluetooth no permitida | Blocked |

| Actividades de archivo para todas las aplicaciones | Todas las aplicaciones | Servicios de Escritorio remoto | Bloqueo con invalidación |

Cuando el usuario A abre un archivo protegido con DLP mediante el Bloc de notas, DLP permite el acceso y audita la actividad. Mientras sigue en el Bloc de notas, el usuario A intenta copiar el contenido del elemento protegido en el Portapapeles. Esta acción se realiza correctamente y DLP audita la actividad. A continuación, el usuario A intenta imprimir el elemento protegido desde el bloc de notas y la actividad está bloqueada.

Nota:

Cuando la acción de DLP que se va a realizar en Actividades de aplicación restringidas se establece en block, se bloquea todo el acceso y el usuario no puede realizar ninguna actividad en el archivo.

Actividades de archivo solo para todas las aplicaciones

Si una aplicación no está en las actividades De archivo para aplicaciones de grupos de aplicaciones restringidos o en la lista Actividades de aplicación restringida , o está en la lista Actividades de aplicación restringida , con una acción de Audit only, o Block with override, las restricciones definidas en las actividades Archivo para todas las aplicaciones se aplican en la misma regla.

dispositivos macOS

También puede evitar que las aplicaciones macOS accedan a datos confidenciales definiéndolas en la lista Actividades de aplicaciones restringidas .

Nota:

Las aplicaciones multiplataforma deben especificarse con sus rutas de acceso únicas respectivas al sistema operativo que ejecutan.

Para encontrar la ruta de acceso completa de las aplicaciones de Mac:

En el dispositivo macOS, abra Monitor de actividad. Busque y haga doble clic en el proceso que desea restringir.

Seleccione la pestaña Abrir archivos y puertos .

Anote el nombre de la ruta de acceso completa, incluido el nombre de la aplicación.

Cuarentena automática

Para evitar que las aplicaciones de sincronización en la nube sincronicen elementos confidenciales en la nube, como onedrive.exe, agregue la aplicación de sincronización en la nube a la lista Aplicaciones restringidas con cuarentena automática.

Cuando está habilitada, la cuarentena automática se desencadena cuando una aplicación restringida intenta acceder a un elemento confidencial protegido por DLP. La cuarentena automática mueve el elemento confidencial a una carpeta configurada por el administrador. Si está configurado para ello, la quarrantina automática puede dejar un archivo de marcador de posición (.txt) en lugar del original. Puede configurar el texto en el archivo de marcador de posición para indicar a los usuarios la nueva ubicación del elemento y otra información pertinente.

Use la característica de cuarentena automática cuando una aplicación de sincronización en la nube no permitida intente acceder a un elemento protegido por una directiva DLP de bloqueo. DLP puede generar notificaciones repetidas. Para evitar estas notificaciones repetidas, habilite la cuarentena automática.

También puede usar la cuarentena automática para evitar una cadena interminable de notificaciones DLP para el usuario y los administradores. Para obtener más información, consulte Escenario 4: Evitar el bucle de notificaciones DLP desde aplicaciones de sincronización en la nube con cuarentena automática.

Exclusiones de extensiones de archivo no admitidas

Puede usar la configuración Archivo no se pudo examinar en las directivas DLP para restringir las actividades que implican archivos con extensiones que no son compatibles con DLP de punto de conexión. Dado que esto puede incluir potencialmente muchas extensiones de archivo no admitidas, puede refinar la detección agregando extensiones no admitidas para excluir. Para obtener más información, vea Escenario 3 Aplicar controles a archivos admitidos que no se pueden examinar.

Nota:

No agregue "." mientras agrega la extensión y usa la versión más reciente del cliente antimalware.

Aplicaciones de Bluetooth no permitidas

Para evitar que las personas transfieran archivos protegidos por las directivas a través de aplicaciones Bluetooth específicas, agregue esas aplicaciones a la lista Aplicaciones Bluetooth no permitidas en configuración dlp de punto de conexión.

Restricciones de explorador y dominio a los datos confidenciales

Restrinja el uso compartido de los archivos confidenciales que coincidan con las directivas con dominios de servicio en la nube sin restricciones.

Exploradores no permitidos

En el caso de los dispositivos Windows, puede restringir el uso de exploradores web especificados, identificados por sus nombres ejecutables. Se impide que los exploradores especificados accedan a archivos que coincidan con las condiciones de una directiva DLP aplicada en la que la restricción de los servicios de carga en la nube está establecida en block o block override. Cuando estos exploradores no pueden acceder a un archivo, los usuarios finales ven una notificación del sistema que les pide que abran el archivo a través de Microsoft Edge.

Para dispositivos macOS, debe agregar la ruta de acceso de archivo completa. Para encontrar la ruta de acceso completa de las aplicaciones de Mac:

En el dispositivo macOS, abra Monitor de actividad. Busque y haga doble clic en el proceso que desea restringir.

Elija la pestaña Abrir Archivos y Puertos.

Asegúrese de anotar el nombre de la ruta de acceso completa, incluido el nombre de la aplicación.

Dominios de servicio

Los dominios de servicio aquí funcionan junto con la configuración Auditar o restringir actividades en dispositivos que se encuentra en el flujo de trabajo para crear una regla dentro de una directiva DLP.

Al crear una regla, se usan acciones para proteger el contenido cuando se cumplen ciertas condiciones. Al crear reglas para dispositivos de punto de conexión, debe elegir la opción Auditar o restringir actividades en dispositivos y seleccionar una de estas opciones:

- Solo auditoría

- Bloqueo con invalidación

- Bloquear

Para controlar si los archivos confidenciales protegidos por las directivas se pueden cargar en dominios de servicio específicos, a continuación, debe ir al Explorador de configuración> DLP de punto de conexióny a las restricciones de dominio a datos confidenciales y elegir si desea bloquear o permitirdominios de servicio de forma predeterminada.

Nota:

La configuración Dominios de servicio solo se aplica a los archivos cargados con Microsoft Edge o con instancias de Google Chrome o Mozilla Firefox que tengan instalada la extensión chrome de Microsoft Purview .

Bloquear

Cuando la lista Dominios de servicio se establece en Bloquear, se usa agregar dominio de servicio en la nube para especificar los dominios que se deben bloquear. Se permiten todos los demás dominios de servicio. En este caso, las directivas DLP solo se aplican cuando un usuario intenta cargar un archivo confidencial en cualquiera de los dominios que no están en la lista.

Por ejemplo, tenga en cuenta las siguientes configuraciones:

- Una directiva DLP está configurada para detectar elementos confidenciales que contienen direcciones físicas y la opción Auditar o restringir actividades en dispositivos está establecida en Solo auditoría.

- La configuración Dominios de servicio se establece en Bloquear.

- contoso.com NO ESTÁ EN la lista.

- wingtiptoys.com ESTÁ EN la lista.

En este caso, si un usuario intenta cargar un archivo confidencial con direcciones físicas para contoso.com, se permite completar la carga y se genera un evento de auditoría, pero no se desencadena ninguna alerta.

Por el contrario, si un usuario intenta cargar un archivo confidencial con números de tarjeta de crédito en wingtiptoys.com, la actividad del usuario (la carga) también puede completarse y se generan un evento de auditoría y una alerta.

En otro ejemplo, tenga en cuenta la siguiente configuración:

- Una directiva DLP está configurada para detectar elementos confidenciales que contienen direcciones físicas y la opción Auditar o restringir actividades en dispositivos está establecida en Bloquear.

- La configuración Dominios de servicio se establece en Bloquear.

- contoso.com NO ESTÁ EN la lista.

- wingtiptoys.com ESTÁ EN la lista.

En este caso, si un usuario intenta cargar un archivo confidencial con direcciones físicas para contoso.com, se permite completar la carga y se desencadena un evento de auditoría, se genera un evento de auditoría, pero no se desencadena ninguna alerta.

Por el contrario, si un usuario intenta cargar un archivo confidencial con números de tarjeta de crédito en wingtiptoys.com, la actividad del usuario (la carga) se bloquea y se generan un evento de auditoría y una alerta.

Permitir

Cuando la lista Dominios de servicio se establece en Permitir, se usa agregar dominio de servicio en la nube para especificar los dominios permitidos. Todos los demás dominios de servicio están bloqueados. En este caso, las directivas DLP solo se aplican cuando un usuario intenta cargar un archivo confidencial en cualquiera de los dominios enumerados.

Por ejemplo, estas son dos configuraciones iniciales:

- Una directiva DLP está configurada para detectar elementos confidenciales que contienen números de tarjeta de crédito y la opción Auditar o restringir actividades en dispositivos se establece en Bloquear con invalidación.

- La configuración Dominios de servicio se establece en Permitir.

- contoso.com NO ESTÁ EN la lista Permitir .

- wingtiptoys.com ESTÁ EN la lista Permitir .

En este caso, si un usuario intenta cargar un archivo confidencial con números de tarjeta de crédito para contoso.com, la carga se bloquea, se muestra una advertencia, lo que da al usuario la opción de invalidar el bloque. Si el usuario decide invalidar el bloque, se genera un evento de auditoría y se desencadena una alerta.

Sin embargo, si un usuario intenta cargar un archivo confidencial con números de tarjeta de crédito en wingtiptoys.com, no se aplica la directiva. Se permite completar la carga y se genera un evento de auditoría, pero no se desencadena ninguna alerta.

- Una directiva DLP está configurada para detectar elementos confidenciales que contienen direcciones físicas y la opción Auditar o restringir actividades en dispositivos está establecida en Solo auditoría.

- La configuración Dominios de servicio se establece en Permitir.

- contoso.com NO está en la lista.

- wingtiptoys.com IS en la lista.

En este caso, si un usuario intenta cargar un archivo confidencial con direcciones físicas para contoso.com, se permite completar la carga y se generan un evento de auditoría y una alerta.

Por el contrario, si un usuario intenta cargar un archivo confidencial con números de tarjeta de crédito en wingtiptoys.com, la actividad del usuario (la carga) también puede completarse, se genera un evento de auditoría, pero no se desencadena ninguna alerta.

Importante

Cuando el modo de restricción de servicio se establece en Permitir, debe tener al menos un dominio de servicio configurado antes de que se apliquen las restricciones.

Tabla de resumen: Comportamiento de permitir o bloquear

En la tabla siguiente se muestra cómo se comporta el sistema en función de la configuración enumerada.

| Configuración del dominio del servicio DLP de punto de conexión | Regla de directiva DLP Auditar o restringir actividades en la configuración de dispositivos | El usuario va a un sitio enumerado | El usuario va a un sitio QUE NO aparece |

|---|---|---|---|

| Permitir | Solo auditoría | - La actividad del usuario se audita - No se genera ninguna alerta - No se aplican directivas DLP |

- La actividad del usuario se audita - Se genera una alerta - Las directivas DLP se aplican en modo auditoría |

| Permitir | Bloqueo con invalidación | - La actividad del usuario se audita - No se genera ninguna alerta - No se aplican directivas DLP |

- La actividad del usuario se audita - Se genera una alerta : las directivas DLP se aplican en bloquear con el modo de invalidación |

| Permitir | Bloquear | - La actividad del usuario se audita - No se genera ninguna alerta - No se aplican directivas DLP |

- La actividad del usuario se audita - Se genera una alerta : las directivas DLP se aplican en modo de bloque |

| Bloquear | Solo auditoría | - La actividad del usuario se audita - Se genera una alerta - Las directivas DLP se aplican en modo auditoría |

- La actividad del usuario se audita - No se genera ninguna alerta - No se aplican directivas DLP |

| Bloquear | Bloqueo con invalidación | - La actividad del usuario se audita - Se genera una alerta : las directivas DLP se aplican en bloquear con el modo de invalidación |

- Se audita la actividad del usuario: no se genera ninguna alerta. - No se aplican directivas DLP |

| Bloquear | Bloquear | - La actividad del usuario se audita - Se genera una alerta : las directivas DLP se aplican en modo de bloque |

- La actividad del usuario se audita - No se genera ninguna alerta - No se aplican directivas DLP |

Al agregar un dominio a la lista, use el formato FQDN del dominio de servicio sin el período final (.).

Por ejemplo:

| Input | Comportamiento de coincidencia de direcciones URL |

|---|---|

| CONTOSO.COM |

Coincide con el nombre de dominio especificado y cualquier subsitio: ://contoso.com ://contoso.com/ ://contoso.com/anysubsite1 ://contoso.com/anysubsite1/anysubsite2 (etc.) No coincide con subdominios o dominios no especificados: ://anysubdomain.contoso.com ://anysubdomain.contoso.com.AU |

| * .CONTOSO.COM |

Coincide con el nombre de dominio especificado, cualquier subdominio y cualquier sitio: ://contoso.com ://contoso.com/anysubsite ://contoso.com/anysubsite1/anysubsite2 ://anysubdomain.contoso.com/ ://anysubdomain.contoso.com/anysubsite/ ://anysubdomain1.anysubdomain2.contoso.com/anysubsite/ ://anysubdomain1.anysubdomain2.contoso.com/anysubsite1/anysubsite2 (etc.) No coincide con dominios no especificados ://anysubdomain.contoso.com.AU/ |

www.contoso.com |

Coincide con el nombre de dominio especificado:

No coincide con dominios o subdominios no especificados *://anysubdomain.contoso.com/, en este caso, tiene que colocar el propio nombre de dominio FQDN |

Puede configurar hasta 50 dominios en Dominios de servicio confidencial.

Grupos de dominio de servicio confidencial

Al enumerar un sitio web en dominios de servicio confidenciales, puede audit, block with overrideo la actividad de usuario completa block cuando los usuarios intentan realizar cualquiera de las siguientes acciones:

- imprimir desde un sitio web

- copiar datos de un sitio web

- guardar un sitio web como archivos locales

- cargar, arrastrar o colocar un archivo confidencial en un sitio web excluido

- pegar datos confidenciales en un sitio web excluido

En la tabla siguiente se muestra qué exploradores admiten estas características:

| Explorador | Característica admitida |

|---|---|

| Microsoft Edge | - Imprimir el sitio - Copia de datos del sitio - Guardar el sitio como archivos locales (guardar como) - Pegar en exploradores compatibles: carga en un dominio de servicio en la nube restringido |

| Google Chrome (con la extensión Microsoft Purview) | - Pegar en exploradores admitidos : carga en un dominio de servicio en la nube restringido |

| Mozilla Firefox (con la extensión Microsoft Purview) | - Carga en un servicio en la nube restringido: pegar en exploradores admitidos |

Para la acción Pegar en exploradores compatibles , puede haber un breve retraso de tiempo entre el momento en que el usuario intenta pegar texto en una página web y cuando el sistema termina de clasificarlo y responde. Si se produce esta latencia de clasificación, es posible que vea las notificaciones de evaluación de directivas y comprobación-completa en Edge o el sistema de evaluación de directivas en Chrome y Firefox. Estas son algunas sugerencias para minimizar el número de notificaciones:

- Las notificaciones se desencadenan cuando una directiva para el sitio web de destino está configurada como Bloquear o Bloquear con la invalidación de Pegar en exploradores admitidos para ese usuario. Puede configurar la acción general en Auditar y, a continuación, usar las excepciones Bloquear los sitios web de destino. Como alternativa, puede establecer la acción general en Bloquear y, a continuación, usar las excepciones Auditar los sitios web seguros.

- Use la versión de cliente de Antimalware más reciente.

- Asegúrese de que la versión de Microsoft Edge es 120 o posterior.

- Instale estos KB de Windows:

Nota:

La configuración Dominios de servicio solo se aplica a los archivos cargados con Microsoft Edge o una instancia de Google Chrome o Mozilla Firefox que tenga instalada la extensión chrome de Microsoft Purview .

En el caso de los dispositivos, debe configurar la lista Dominios de servicio confidencial para usar la acción Cargar en un dominio de servicio en la nube restringido en una directiva DLP. También puede definir los grupos de sitios web a los que desea asignar acciones de directiva distintas de las acciones de grupo de sitios web globales. Puede agregar un máximo de 100 sitios web a un solo grupo y puede crear un máximo de 150 grupos. Esto proporciona un máximo de 15 000 sitios web a los que se pueden asignar las acciones de directiva. Para obtener más información, vea Escenario 6: Supervisión o restricción de actividades de usuario en dominios de servicio confidenciales.

Importante

Con respecto a la acción Pegar en el explorador compatible . Si la opción "Recopilar archivo original como evidencia para todas las actividades de archivo seleccionadas en el punto de conexión" está habilitada en la regla de esta característica, es posible que aparezcan caracteres no utilizados en el texto de origen si el dispositivo Windows del usuario no tiene instalada la versión de cliente antimalware 4.18.23110 o posterior. Seleccione Acciones>Descargar para ver el contenido real.

Para obtener más información, vea Escenario 7: Restricción de pegar contenido confidencial en un explorador.

Sintaxis admitida para designar sitios web en un grupo de sitios web

Si usa direcciones URL para identificar sitios web, no incluya el protocolo de red como parte de la dirección URL (por ejemplo, https:// o file://). En su lugar, use una sintaxis flexible para incluir y excluir dominios, subdominios, sitios web y subsitios en los grupos de sitios web. Por ejemplo,

- Use

*como comodín para especificar todos los dominios o todos los subdominios. - Use

/como terminador al final de una dirección URL para limitarlo solo a ese sitio específico.

Al agregar una dirección URL sin una barra diagonal final ( /), esa dirección URL se limita a ese sitio y a todos los subsitios.

Esta sintaxis se aplica a todos los sitios web http/https. Estos son algunos ejemplos:

| Dirección URL agregada al grupo de sitios web | La dirección URL coincidirá | La dirección URL no coincidirá |

|---|---|---|

| contoso.com |

//

// contoso.com contoso.com/ // contoso.com/allsubsites1 contoso.com/allsubsites1/allsubsites2 // |

//

// allsubdomains.contoso.com allsubdomains.contoso.com.au |

| contoso.com/ |

//

// contoso.com contoso.com/ |

//

// contoso.com/allsubsites1 allsubdomains.contoso.com/au // allsubdomains.contoso.com contoso.com/allsubsites1/allsubsites2 // |

| *.contoso.com |

//

//contoso.com contoso.com/allsubsites // contoso.com/allsubsites1/allsubsites2 allsubdomains.contoso.com // // allsubdomains.contoso.com/allsubsites //allsubdomains1/allsubdomains2/contoso.com/allsubsites1/allsubsites2 |

// allsubdomains.contoso.com.au |

| *.contoso.com/xyz |

//

//contoso.com contoso.com/xyz // contoso.com/xyz/allsubsites/ // allsubdomains.contoso.com/xyz // allsubdomains.contoso.com/xyz/allsubsites // allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites1/allsubsites2 // |

//

// contoso.com/xyz/ allsubdomains.contoso.com/xyz/ |

| *.contoso.com/xyz/ |

//

// contoso.com/xyz allsubdomains.contoso.com/xyz |

//

// contoso.com contoso.com/xyz/allsubsites/ //allsubdomains.contoso.com/xyz/allsubsites/ // allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites/ allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites1/allsubsites2 // |

Importante

Las direcciones URL admiten estas acciones:

- Imprimir el sitio

- Copia de datos del sitio

- Guardar el sitio como archivos locales (guardar como)

- Pegar en exploradores admitidos

- Carga en un dominio de servicio en la nube restringido

La dirección IP y el intervalo de direcciones IP admiten estas acciones:

- Imprimir el sitio

- Copia de datos del sitio

- Guardar el sitio como archivos locales (guardar como)

Configuración adicional para DLP de punto de conexión

Justificaciones empresariales en sugerencias de directivas

Puede controlar cómo interactúan los usuarios con la opción de justificación empresarial en Opciones para configurar sugerencias de directiva. Esta opción aparece cuando los usuarios realizan una actividad que está protegida por la configuración Bloquear con anulación en una directiva DLP. Esta es una configuración global. Puede elegir entre una de las siguientes opciones:

- Mostrar opciones predeterminadas y cuadro de texto personalizado: los usuarios pueden, de forma predeterminada, seleccionar una justificación integrada o escribir su propio texto.

- Mostrar solo opciones predeterminadas: los usuarios se limitan a seleccionar en una lista de justificaciones integradas.

- Mostrar solo cuadro de texto personalizado: los usuarios están limitados a escribir una justificación personalizada. El cuadro de texto aparece en la notificación de sugerencias de directiva de usuario final, sin una lista de opciones.

Personalización de las opciones en el menú desplegable

Puede crear hasta cinco opciones personalizadas que aparecen cuando los usuarios interactúan con la sugerencia de notificación de directiva seleccionando el menú desplegable Personalizar las opciones.

| Opción | Texto predeterminado |

|---|---|

| opción 1 | Esto forma parte de un flujo de trabajo empresarial establecido o puede escribir texto personalizado. |

| opción 2 | Mi administrador ha aprobado esta acción o puede escribir texto personalizado |

| opción 3 | Se requiere acceso urgente; notificaré a mi administrador por separado o puede escribir texto personalizado |

| Mostrar opción de falsos positivos | La información de estos archivos no es confidencial o puede escribir texto personalizado |

| opción 5 | Otro o puede escribir texto personalizado |

Habilitación de DLP de punto de conexión para servidores Windows

DLP de punto de conexión admite las siguientes versiones de Windows Server:

Windows Server 2019 (14 de noviembre de 2023: KB5032196 (compilación del sistema operativo 17763.5122): Soporte técnico de Microsoft)

Windows Server 2022 (14 de noviembre de 2023 Actualización de seguridad (KB5032198): Soporte técnico de Microsoft)

Una vez que haya incorporado un Windows Server debe activar la compatibilidad con DLP de punto de conexión antes de que se aplique endpoint protection.

Para trabajar con el panel de administración de alertas DLP:

- En el portal de Microsoft Purview, vaya aInformación general sobre la prevención > de pérdida de datos.

- Elija Configuración en la esquina superior derecha.

- En la página Configuración , seleccione Configuración del punto de conexión y expanda Compatibilidad con DLP de punto de conexión para servidores incorporados.

- Establezca el botón de alternancia en Activado.

Auditar siempre la actividad de archivos para dispositivos

De forma predeterminada cuando los dispositivos están integrados, la actividad de los archivos Office, PDF y CSV se audita automáticamente y está disponible para su revisión en el Explorador de actividades. Desactive esta característica si desea que esta actividad se audite solo cuando los dispositivos incorporados se incluyan en una directiva activa.

La actividad de archivo siempre se audita para los dispositivos incorporados, independientemente de si se incluyen en una directiva activa.

Grupos de impresoras

Use esta configuración para definir grupos de impresoras a los que desea asignar acciones de directiva distintas de las acciones de impresión globales.

El caso de uso más común para crear grupos de impresoras es usarlos para limitar la impresión de contratos a solo aquellas impresoras del departamento legal de una organización. Después de definir un grupo de impresoras aquí, puede usarlo en todas las directivas que tienen como ámbito Dispositivos. Para obtener más información sobre cómo configurar acciones de directiva para usar grupos de autorización, vea Grupos de autorización de escenario 8 .

Puede crear un máximo de 20 grupos de impresoras. Cada grupo puede contener un máximo de 50 impresoras.

Importante

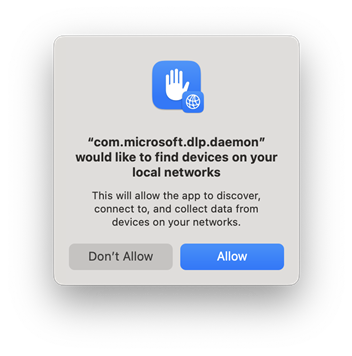

Los usuarios de macOS 15/Sequoia pueden ver este cuadro de diálogo "com.microsoft.dlp.daemon" que le gustaría buscar dispositivos en las redes locales. Los administradores pueden indicar a su usuario que seleccione Permitir para permitir que DLP del punto de conexión realice correctamente la protección de la impresora.

Nota:

Esta característica está disponible para dispositivos que ejecutan cualquiera de las siguientes versiones de Windows:

Veamos un ejemplo. Supongamos que quiere que la directiva DLP bloquee la impresión de contratos en todas las impresoras excepto en las que están en el departamento legal.

Use los parámetros siguientes para asignar impresoras en cada grupo.

- Nombre descriptivo de la impresora : obtenga el valor Nombre descriptivo de la impresora de los detalles de la propiedad del dispositivo de impresora en el administrador de dispositivos.

- Impresora USB : una impresora conectada a través del puerto USB de un equipo. Seleccione esta opción si desea aplicar cualquier impresora USB sin seleccionar el identificador de producto USB y el identificador de proveedor USB. También puede asignar una impresora USB específica especificando su identificador de producto USB y su identificador de proveedor USB.

- Id. de producto USB : obtenga el valor de ruta de acceso de la instancia de dispositivo de los detalles de la propiedad del dispositivo de impresora en el administrador de dispositivos. Convierta ese valor en el formato Id. de producto y Id. de proveedor. Para obtener más información, consulte Standard identificadores USB.

- Id. de proveedor USB : obtenga el valor de ruta de acceso de la instancia de dispositivo de los detalles de la propiedad del dispositivo de impresora en el administrador de dispositivos. Convierta ese valor al formato Id. de producto y Id. de proveedor. Para obtener más información, consulte Standard identificadores USB.

- Intervalo de IP

- Imprimir en archivo : Microsoft Print to PDF o Microsoft XPS Document Writer. Si solo quiere aplicar Microsoft Print a PDF, debe usar el nombre descriptivo de la impresora con "Microsoft Print to PDF".

- Impresión universal implementada en una impresora : para obtener más información sobre las impresoras universales, consulte Configuración de impresión universal.

- Impresora corporativa : es una cola de impresión compartida a través del servidor de impresión local de Windows del dominio. Su ruta de acceso podría tener este aspecto: \print-server\contoso.com\legal_printer_001.

- Imprimir en local : cualquier impresora que se conecte a través del puerto de impresión de Microsoft, pero no cualquiera de los tipos anteriores. Por ejemplo: imprima a través de escritorio remoto o impresora de redireccionamiento.

Nota:

No debe usar varios parámetros de impresora USB, intervalo IP, Imprimir en archivo, Impresión universal implementada en una impresora, Impresora corporativa e Imprimir en local.

Asigne un nombre para mostrar a cada impresora del grupo. Estos nombres solo aparecen en la consola de Microsoft Purview.

Cree un grupo de impresoras denominado Impresoras legales y agregue impresoras individuales (con un alias) por su nombre descriptivo; por ejemplo:

legal_printer_001,legal_printer_002ylegal_color_printer. (Puede seleccionar varios parámetros a la vez para ayudarle a identificar inequívocamente una impresora específica).Asigne las acciones de directiva al grupo en una directiva DLP:

-

Allow(auditoría sin notificaciones ni alertas de usuario) -

Audit only(puede agregar notificaciones y alertas) -

Block with override(bloquea la acción, pero el usuario puede invalidarla) -

Block(bloques independientemente de qué)

-

Creación de un grupo de impresoras

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

- Abra el portal de Microsoft Purview y vaya al icono de engranaje configuración de informacióngeneral> de prevención de pérdida> de datosen la esquina > superior derecha Configuración dlp de puntos de conexión de prevención >> de pérdida de datosGrupos de impresoras.

- Seleccione + Crear grupo de impresoras.

- Asigne un nombre al grupo.

- Seleccione Agregar impresora.

- Asigne a la impresora un nombre descriptivo. El nombre que seleccione solo aparece aquí.

- Seleccione los parámetros y proporcione los valores para identificar inequívocamente la impresora específica.

- Seleccione Agregar.

- Agregue otras impresoras según sea necesario.

- Seleccione Guardar y, a continuación, Cerrar.

Grupos de extensiones de archivo

Use esta configuración para definir grupos de extensiones de archivo a los que desea asignar acciones de directiva. Por ejemplo, solo aplicar una directiva archivo no se pudo examinar a las extensiones de archivo de los grupos creados.

Nota:

No agregue "." mientras agrega la extensión.

Deshabilitación de la clasificación

Use esta configuración para excluir extensiones de archivo específicas de la clasificación DLP de punto de conexión.

En el caso de los archivos que se encuentran en la lista Archivos supervisados , puede deshabilitar la clasificación a través de esta configuración. Una vez que haya colocado una extensión de archivo en esta configuración, ENDPOINT DLP no examinará el contenido de los archivos con esta extensión. Como resultado, DLP de punto de conexión no evaluará la directiva en función del contenido de esos archivos. No podrá ver información de contenido para llevar a cabo investigaciones.

Nota:

No agregue "." mientras agrega la extensión.

Grupos de dispositivos USB extraíbles

Use esta configuración para definir grupos de dispositivos de almacenamiento extraíbles, como unidades usb, a los que desea asignar acciones de directiva distintas de las acciones de impresión globales. Por ejemplo, supongamos que desea que la directiva DLP bloquee que los elementos con especificaciones de ingeniería se copien en dispositivos de almacenamiento extraíbles, excepto para las unidades de disco duro conectadas a USB designadas que se usan para realizar copias de seguridad de datos para el almacenamiento fuera del sitio.

Puede crear un máximo de 20 grupos, con un máximo de 50 dispositivos de almacenamiento extraíbles en cada grupo.

Nota:

Esta característica está disponible para dispositivos que ejecutan cualquiera de las siguientes versiones de Windows:

- Windows 10 y versiones posteriores (21H1, 21H2) con KB 5018482

- Win 11 21H2, 22H2 con KB 5018483

- Windows 10 RS5 (KB 5006744) y Windows Server 2022

Use los parámetros siguientes para definir los dispositivos de almacenamiento extraíbles.

- Nombre descriptivo del dispositivo de almacenamiento : obtenga el valor nombre descriptivo de los detalles de la propiedad del dispositivo de almacenamiento en el administrador de dispositivos. Admite valores carácter comodín.

- Id. de producto USB : obtenga el valor de ruta de acceso de la instancia de dispositivo de los detalles de la propiedad del dispositivo USB en el administrador de dispositivos. Conviértalo en el formato Id. de producto y Id. de proveedor. Para obtener más información, consulte Standard identificadores USB.

- Id. de proveedor USB : obtenga el valor de ruta de acceso de la instancia de dispositivo de los detalles de la propiedad del dispositivo USB en el administrador de dispositivos. Conviértalo en el formato Id. de producto y Id. de proveedor. Para obtener más información, consulte Standard identificadores USB.

- Id. de número de serie: obtenga el valor de id. de número de serie de los detalles de la propiedad del dispositivo de almacenamiento en el administrador de dispositivos. Admite valores carácter comodín.

- Id. de dispositivo: obtenga el valor de id. de dispositivo de los detalles de la propiedad del dispositivo de almacenamiento en el administrador de dispositivos. Admite valores carácter comodín.

- Id. de ruta de acceso de instancia : obtenga el valor de id. de dispositivo de los detalles de la propiedad del dispositivo de almacenamiento en el administrador de dispositivos. Admite valores carácter comodín.

- Id. de hardware : obtenga el valor de id. de hardware de los detalles de la propiedad del dispositivo de almacenamiento en el administrador de dispositivos. Admite valores carácter comodín.

Asigne un alias a cada dispositivo de almacenamiento extraíble del grupo. El alias es un nombre descriptivo que solo aparece en la consola de Microsoft Purview. Por lo tanto, continuando con el ejemplo, crearía un grupo de dispositivos de almacenamiento extraíble denominado Copia de seguridad y agregaría dispositivos individuales (con un alias) por su nombre descriptivo, como backup_drive_001, y backup_drive_002.

Puede seleccionar varios parámetros y, a continuación, el grupo de impresoras incluye todos los dispositivos que cumplen esos parámetros.

Puede asignar estas acciones de directiva al grupo en una directiva DLP:

-

Allow(auditoría sin notificaciones ni alertas de usuario) -

Audit only(puede agregar notificaciones y alertas) -

Block withoverride (bloquea la acción, pero el usuario puede invalidarla) -

Block(bloques independientemente de qué)

Creación de un grupo de dispositivos USB extraíble

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

- Abra el portal de Microsoft Purview y vaya al icono de engranaje Configuraciónde información general> sobre la prevención de pérdida> de datos en la esquina > superior derechaConfiguración dlp del> punto de conexión de prevención > de pérdida de datosGrupos de dispositivos USB extraíbles.

- Seleccione + Crear grupo de dispositivos de almacenamiento extraíble.

- Proporcione un nombre de grupo.

- Seleccione Agregar dispositivo de almacenamiento extraíble.

- Proporcione un alias.

- Seleccione los parámetros y proporcione los valores para identificar de forma inequívoca el dispositivo específico.

- Seleccione Agregar.

- Agregue otros dispositivos al grupo según sea necesario.

- Seleccione Guardar y, a continuación, Cerrar.

El caso de uso más común para crear grupos de almacenamiento extraíbles es usarlos para especificar en qué dispositivos de almacenamiento extraíbles los usuarios pueden copiar archivos. Por lo general, la copia solo se permite para los dispositivos de un grupo de copia de seguridad designado.

Después de definir un grupo de dispositivos de almacenamiento extraíble, puede usarlo en todas las directivas que tienen como ámbito Dispositivos. Consulte Escenario 8: Grupos de autorización para obtener más información sobre cómo configurar acciones de directiva para usar grupos de autorización.

Grupos de recursos compartidos de red

Use esta configuración para definir grupos de rutas de acceso de recursos compartidos de red a los que desea asignar acciones de directiva distintas de las acciones de ruta de acceso del recurso compartido de red global. Por ejemplo, supongamos que quiere que la directiva DLP impida que los usuarios guarden o copien archivos protegidos en recursos compartidos de red excepto los recursos compartidos de red de un grupo determinado.

Nota:

Esta característica está disponible para dispositivos que ejecutan cualquiera de las siguientes versiones de Windows:

- Windows 10 y versiones posteriores (21H1, 21H2) con KB 5018482

- Win 11 21H2, 22H2 con KB 5018483

- Windows 10 RS5 (KB 5006744) y Windows Server 2022

Para incluir rutas de acceso de recurso compartido de red en un grupo, defina el prefijo con el que comienzan todos los recursos compartidos. Por ejemplo:

'\Library' coincidirá con:

- Carpeta \Library y todas sus subcarpetas.

Puede usar caracteres comodín; por ejemplo, "\Users*\Desktop" coincidirá con:

- '\Users\user1\Desktop'

- '\Users\user1\user2\Desktop'

- '\Users*\Desktop'

También puede usar variables de entorno, por ejemplo:

- %AppData%\app123

Puede asignar las siguientes acciones de directiva al grupo en una directiva DLP:

-

Allow(auditoría sin notificaciones ni alertas de usuario) -

Audit only(puede agregar notificaciones y alertas) -

Block with override(bloquea la acción, pero el usuario puede invalidarla) -

Block(bloques independientemente de qué)

Una vez que defina un grupo de recursos compartidos de red, puede usarlo en todas las directivas DLP que están limitadas a Dispositivos. Para obtener más información sobre cómo configurar acciones de directiva para usar grupos de autorización, vea Grupos de autorización de escenario 8.

Creación de un grupo de recursos compartidos de red

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

- Abra el portal de Microsoft Purview y vaya al icono de engranaje Configuraciónde información general> sobre la prevención de pérdida> de datos en la esquina > superior derechaConfiguración> dlp de punto de conexión de prevención > de pérdida de datos Grupos compartidosde red.

- Seleccione + Crear grupo de recursos compartidos de red.

- Proporcione un nombre de grupo.

- Agregue la ruta de acceso del archivo al recurso compartido.

- Seleccione Agregar.

- Agregue otras rutas de acceso de recurso compartido al grupo según sea necesario.

- Seleccione Guardar y, a continuación, Cerrar.

Configuración VPN

Use la lista de VPN para controlar solo las acciones que se llevan a cabo a través de esa VPN.

Nota:

Esta característica está disponible para dispositivos que ejecutan cualquiera de estas versiones de Windows:

- Windows 10 y versiones posteriores (21H1, 21H2) con KB 5018482

- Windows 11 21H2, 22H2 con KB 5018483

- Windows 10 RS5 (KB 5006744)

Al enumerar una VPN en configuración de VPN, puede asignarles las siguientes acciones de directiva:

-

Allow(auditoría sin notificaciones ni alertas de usuario) -

Audit only(puede agregar notificaciones y alertas) -

Block with override(bloquea la acción, pero el usuario puede invalidarla) -

Block(bloques independientemente de qué)

Estas acciones se pueden aplicar individual o colectivamente a las siguientes actividades de usuario:

- Copiar en el portapapeles

- Copia en un dispositivo extraíble USB

- Copiar en un recurso compartido de red

- Imprimir

- Copiar o mover mediante una aplicación Bluetooth no permitida (restringida)

- Copia o movimiento mediante RDP

Al configurar una directiva DLP para restringir la actividad en los dispositivos, puede controlar lo que sucede con cada actividad realizada cuando los usuarios están conectados a su organización dentro de cualquiera de las VPN enumeradas.

Use los parámetros Dirección del servidor o Dirección de red para definir la VPN permitida.

Obtener la dirección del servidor o la dirección de red

- En un dispositivo Windows supervisado por DLP, abra una ventana de Windows PowerShell como administrador.

- Ejecute el siguiente cmdlet, que devuelve varios campos y valores.

Get-VpnConnection

- Entre los resultados del cmdlet, busque el campo ServerAddress y registre ese valor. Use ServerAddress al crear una entrada VPN en la lista de VPN.

- Busque el campo Nombre y registre ese valor. El campo Nombre se asigna al campo Dirección de red al crear una entrada VPN en la lista VPN.

Adición de una VPN

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

- Abra el portal de Microsoft Purview y vaya al icono de engranaje configuraciónde información general> de prevención de pérdida> de datos en la esquina > superior derecha Configuración deVPN de configuracióndlp> de punto de conexión de prevención> de pérdida de datos.

- Seleccione Agregar o editar direcciones VPN.

- Proporcione la dirección del servidor o la dirección de red que registró después de ejecutar

Get-VpnConnection. - Haga clic en Guardar.

- Cierre el elemento.

Importante

En la configuración Restricciones de red , también verá Red corporativa como una opción.

Las conexiones de red corporativas son todas conexiones a los recursos de la organización. Puede ver si el dispositivo usa una red corporativa mediante la ejecución del Get-NetConnectionProfile cmdlet como administrador. Si en NetworkCategoryId la salida es DomainAuthenticated, significa que la máquina está conectada a la red corporativa. Si la salida es cualquier otra cosa, la máquina no es .

En algunos casos, una máquina puede estar conectada a VPN y a la red corporativa conectada. Si ambos están seleccionados en Restricciones de red, DLP de punto de conexión aplicará la acción en función del orden. Si desea que la acción de VPN sea la que se aplica, mueva la entrada de VPN sobre la red corporativa para que tenga mayor prioridad que la acción para la red corporativa.

Consulte Escenario 9: Excepciones de red para obtener más información sobre cómo configurar acciones de directiva para usar excepciones de red.

Consulte también

- Obtenga más información sobre la prevención de pérdida de datos en punto de conexión

- Introducción a la prevención de pérdida de datos en punto de conexión

- Obtenga más información acerca de la prevención contra la pérdida de datos

- Introducción al explorador de actividad

- Microsoft Defender para punto de conexión

- Introducción a la incorporación de dispositivos Windows 10 y Windows 11 a Microsoft Purview

- Suscripción a Microsoft 365

- Microsoft Entra unidos

- Descargue el nuevo Microsoft Edge basado en Chromium

- Introducción a la directiva predeterminada de DLP

- Creación e implementación de directivas de prevención de pérdida de datos