Información general

La clave de cliente de Microsoft 365 admite claves RSA que se almacenan en managed HSM (módulo seguro de hardware), que es una solución compatible con FIPS 140-2 nivel 3. Azure Key Vault Managed HSM es un servicio en la nube totalmente administrado, de alta disponibilidad, de un solo inquilino y compatible con estándares, que le permite proteger las claves criptográficas de las aplicaciones en la nube mediante HSM validados de nivel 140-2 de FIPS 3. Para obtener más información sobre Managed HSM, consulte información general.

Configuración de la clave de cliente con HSM administrado

Para configurar la clave de cliente con HSM administrado, complete estas tareas en el orden indicado. El resto de este artículo proporciona instrucciones detalladas para cada tarea o vínculos a más información para cada paso del proceso.

Importante

HSM administrado usa un conjunto diferente de cmdlets de azure clásico Key Vault.

Creación de un aprovisionamiento de grupo de recursos y activación de un HSM administrado

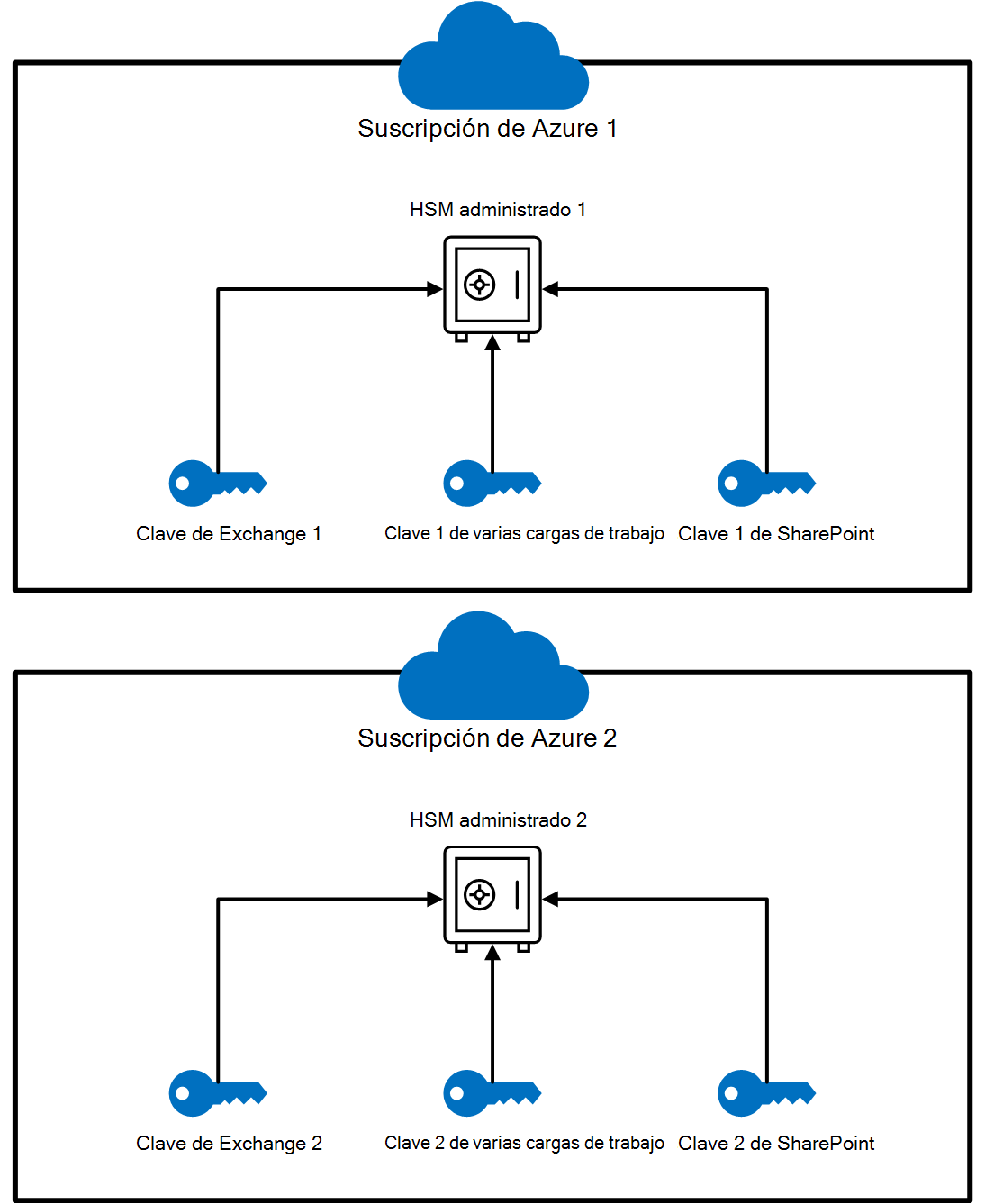

Cuando se usa Azure Key Vault, la clave de cliente normalmente requiere el aprovisionamiento de tres pares de Key Vault (seis en total), un par para cada carga de trabajo. Por el contrario, si usa Managed HSM, solo tendrá que aprovisionar dos instancias (una por suscripción), independientemente de cuántas de las tres cargas de trabajo use.

Siga las instrucciones que se encuentran en inicios rápidos de Managed HSM para aprovisionar y activar el HSM administrado.

Asignar permisos a cada HSM administrado

HSM administrado usa RBAC local (Access Control basado en rol) para el control de acceso. Para asignar wrapKeypermisos , unwrapkeyy get en el HSM administrado, debe asignar el rol Usuario de cifrado de servicio criptográfico de HSM administrado a la aplicación de Microsoft 365 correspondiente. Para obtener más información, consulte Administración de roles de HSM administrado.

Busque los siguientes nombres para cada aplicación de Microsoft 365 al agregar el rol a azure Key Vault:

Intercambiar:

Office 365 Exchange OnlineSharePoint y OneDrive:

Office 365 SharePoint OnlineDirectiva de varias cargas de trabajo (Exchange, Teams, Microsoft Purview Information Protection):

M365DataAtRestEncryption

Si no ve la aplicación de Microsoft 365 correspondiente, compruebe que registró la aplicación en el inquilino.

Para más información sobre la asignación de roles y permisos, consulte Uso del control de acceso basado en rol para administrar el acceso a los recursos de suscripción de Azure.

Asignación de roles de usuario al HSM administrado

Los administradores de HSM administrados realizan la administración diaria del almacén de claves para su organización. Estas tareas incluyen copia de seguridad, creación, obtención, importación, lista y restauración. Consulte Asignación de roles de usuario para obtener más información.

Adición de una clave a cada HSM administrado

Los HSM administrados solo admiten claves protegidas por HSM. Al crear una clave para un HSM administrado, debe crear una clave RSA-HSM, no otro tipo. Para obtener instrucciones para agregar una clave a cada almacén o HSM administrado, consulte Add-AzKeyVaultKey.

Para obtener pasos detallados para crear una clave local e importarla en el HSM, consulte Cómo generar y transferir claves protegidas por HSM para Azure Key Vault. Use las instrucciones de Azure para crear una clave en cada HSM administrado.

Comprobación de los datos de expiración de las claves HSM administradas

Para comprobar que no se ha establecido una fecha de expiración para las claves, ejecute el cmdlet Get-AzKeyVaultKey .

Get-AzKeyVaultKey -HsmName <HSM name>

La clave de cliente no puede usar una clave expirada. Se ha producido un error en las operaciones con una clave expirada y, posiblemente, se produce una interrupción del servicio.

Precaución

Se recomienda encarecidamente que las claves usadas con clave de cliente no tengan una fecha de expiración.

Una fecha de expiración, una vez establecida, no se puede quitar, pero se puede cambiar a otra fecha. Si se debe usar una clave que tenga una fecha de expiración, cambie el valor de expiración a 12/31/9999 y use el proceso de incorporación heredado. Las claves con una fecha de expiración establecida en una fecha distinta del 12/31/9999 no superan la validación de Microsoft 365. El servicio de incorporación de claves de cliente solo acepta claves sin una fecha de expiración.

Para cambiar una fecha de expiración establecida en cualquier valor distinto del 12/31/9999, ejecute el cmdlet Update-AzKeyVaultKey .

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Copia de seguridad de la clave HSM administrada

Para realizar una copia de seguridad de la clave HSM administrada, consulte Backup-AzKeyVaultKey.

Obtención del URI para cada clave de HSM administrado

Una vez que haya configurado los HSM administrados y agregado las claves, ejecute el siguiente comando para obtener el URI de la clave en cada HSM administrado. Use estos URI al crear y asignar cada DEP más adelante, por lo que guarde esta información en un lugar seguro. Ejecute este comando una vez para cada HSM administrado.

En Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Incorporación a la clave de cliente mediante el método heredado

Una vez completados todos los pasos para configurar las suscripciones, los HSM administrados y las claves, consulte Incorporación a la clave de cliente mediante el método heredado.

Pasos siguientes

Una vez completados los pasos de este artículo, estará listo para crear y asignar DEP. Para obtener instrucciones, consulte Administrar clave de cliente.