Firewall de IP en entornos de Power Platform

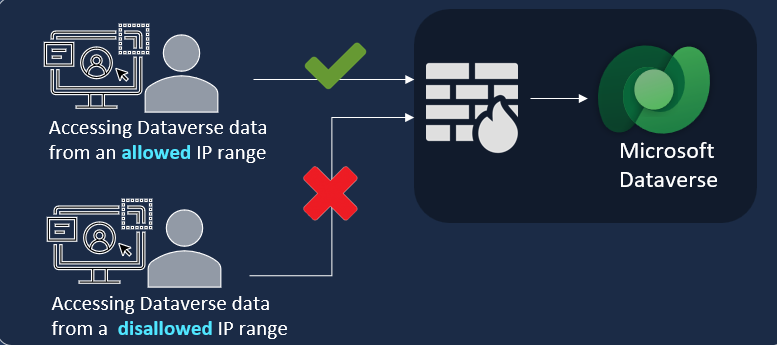

El cortafuegos de IP ayuda a proteger los datos de su organización al limitar el acceso de los usuarios a Microsoft Dataverse solo desde ubicaciones de IP permitidas. El firewall IP analiza la dirección IP de cada solicitud en tiempo real. Por ejemplo, suponga que el firewall de IP está activado en su entorno de producción de Dataverse y las direcciones IP permitidas están en los rangos asociados con la ubicación de su oficina y no una ubicación de IP externa como una cafetería. Si un usuario intenta acceder a los recursos de la organización desde una cafetería, Dataverse deniega el acceso en tiempo real.

Beneficios clave

Habilitar el firewall de IP en sus entornos de Power Platform ofrece varios beneficios clave.

- Mitigar las amenazas internas como la exfiltración de datos: un usuario malintencionado que intenta descargar datos desde Dataverse utilizando una herramienta de cliente como Excel o Power BI desde una ubicación de IP no permitida es bloqueado para hacerlo en tiempo real.

- Evitar los ataques de reproducción de tokens: si un usuario roba un token de acceso e intenta usarlo para acceder a Dataverse desde fuera de los rangos de IP permitidos, Dataverse rechaza el intento en tiempo real.

La protección de cortafuegos de IP funciona tanto en escenarios interactivos como no interactivos.

¿Cómo funciona el cortrafuegos IP?

Cuando se hace una solicitud a Dataverse, la dirección IP de la solicitud se evalúa en tiempo real contra los rangos de IP configurados para el entorno de Power Platform. Si la dirección IP está en los rangos permitidos, se permite la solicitud. Si la dirección IP está fuera de los rangos de IP configurados para el entorno, el firewall de IP deniega la solicitud con un mensaje de error: La solicitud que intenta realizar se rechaza porque el acceso a su IP está bloqueado. Comuníquese con su Administrador para obtener más información.

Requisitos previos

- La función de firewall de IP es una característica de entornos administrados.

- Debe tener un rol de administrador de Power Platform para habilitar o deshabilitar el firewall de IP.

Habilitar el cortafuegos de IP

Puede habilitar el firewall de IP en un entorno de Power Platform mediante el centro de administración de Power Platform o la API de OData de Dataverse.

Habilite el firewall IP usando el centro de administración de Power Platform

Como administrador, inicie sesión en el centro de administración de Power Platform.

Seleccione Entornos y luego seleccione un entorno.

Seleccione Configuración>Producto>Privacidad y seguridad.

En Configuración de la dirección IP, establezca Habilitar la dirección IP según la regla de firewall a Activado.

En Lista permitida de intervalos IPv4/IPv6, indique los intervalos IP permitidos en enrutamiento de interdominios sin clases (CIDR) según RFC 4632. Si tiene varios rangos de IP, sepárelos con una coma. Este campo acepta hasta 4.000 caracteres alfanuméricos y permite un máximo de 200 rangos de IP. Las direcciones IPv6 se permiten tanto en formato hexadecimal como comprimido.

Seleccione otras configuraciones, según corresponda:

Etiquetas de servicio permitidas por el cortafuegos de IP: en la lista, seleccione las etiquetas de servicio que pueden eludir las restricciones del cortafuegos de IP.

Permitir el acceso a servicios confiables de Microsoft: Esta configuración habilita servicios confiables de Microsoft como supervisión y usuario de soporte etc. para evitar las restricciones del firewall IP para acceder al entorno de Power Platform con Dataverse. Habilitado de forma predeterminada.

Permitir el acceso a todos los usuarios de la aplicación: esta configuración permite que todos los usuarios de la aplicación accedan a las API de Dataverse, tanto de terceros como de primera persona. Habilitado de forma predeterminada. Si borra este valor, solo bloqueará a los usuarios de aplicaciones de terceros.

Habilitar el firewall de IP en modo de solo auditoría: esta configuración habilita el firewall de IP pero permite solicitudes independientemente de su dirección IP. Habilitado de forma predeterminada.

Direcciones IP de proxy inverso: si su organización tiene proxies inversos configurados, introduzca las direcciones IP separadas por comas. La configuración del proxy inverso se aplica tanto al enlace de cookies basado en IP como al firewall de IP. Póngase en contacto con el administrador de red para obtener las direcciones IP del proxy inverso.

Nota

El proxy inverso debe configurarse para enviar direcciones IP de cliente de usuario en el encabezado reenviado.

Seleccione Guardar.

Habilite el firewall de IP usando la API de OData de Dataverse

Puede usar la API de OData de Dataverse para recuperar y modificar valores dentro de un entorno de Power Platform. Para obtener orientación detallada, consulte Consultar datos utilizando la API web y Actualizar y eliminar filas de tablas usando la API web (Microsoft Dataverse).

Tiene la flexibilidad de seleccionar las herramientas que prefiera. Utilice la siguiente documentación para recuperar y modificar valores a través de la API de OData para Dataverse:

- Usar Insomnia con la API web de Dataverse

- Inicio rápido de la API web con PowerShell y Visual Studio Code

Configurar el firewall de IP usando la API de OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Carga útil

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule: habilite la función estableciendo el valor en true, o deshabilítela estableciendo el valor en false.

allowediprangeforfirewall: enumera los rangos de IP que deberían permitirse. Proporciónelos en notación CIDR, separados por una coma.

Importante

Asegúrese de que los nombres de las etiquetas de servicio coincidan exactamente con lo que ve en la página de configuración del firewall de IP. Si hay alguna discrepancia, es posible que las restricciones de IP no funcionen correctamente.

enableipbasedfirewallruleinauditmode: un valor de verdadero indica modo de solo auditoría, mientras que falso indica modo de cumplimiento.

allowedservicetagsforfirewall: lista de etiquetas de servicio que se permitirán separadas por una coma. Si no desea configurar ninguna etiqueta de servicio, deje el valor en nulo.

allowapplicationuseraccess: el valor predeterminado es verdadero.

allowmicrosofttrustedservicetags: el valor predeterminado es verdadero.

Importante

Cuando Permitir el acceso a los servicios de confianza de Microsoft y Permitir el acceso a todos los usuarios de la aplicación están deshabilitados, algunos servicios que utilizan Dataverse, como flujos de Power Automate, podría no funcionar más.

Probar el cortafuegos de IP

Debe probar el firewall de IP para verificar que esté funcionando.

Desde una dirección IP que no se encuentra en la lista de direcciones IP permitidas para el entorno, busque el URI de su entorno de Power Platform.

Su solicitud debe ser rechazada con un mensaje que dice: "La solicitud que está tratando de realizar se rechaza porque el acceso a su IP está bloqueado. Para obtener más información, contacte con el administrador".

Desde una dirección IP que se encuentra en la lista de direcciones IP permitidas para el entorno, busque el URI de su entorno de Power Platform.

Debe tener acceso al entorno definido por su rol de seguridad.

Le recomendamos que primero pruebe el firewall IP en su entorno de prueba, seguido del modo de solo auditoría en el entorno de producción antes de aplicar el firewall IP en su entorno de producción.

Nota

De forma predeterminada, el punto de conexión TDS está activado dentro del entorno de Power Platform.

Requisitos de licencia para firewall IP

El firewall IP solo se aplica en entornos que están activados para entornos administrados. Los entornos administrados se incluyen como un derecho en independiente Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages y licencias de Dynamics 365 que otorgan derechos de uso premium. Aprender más acerca de Licencias de entorno gestionado, con el Resumen de licencias para Microsoft Power Platform.

Además, el acceso al uso del firewall IP para Dataverse requiere que los usuarios en los entornos donde el firewall IP se aplica para tener una de estas suscripciones:

- Microsoft 365 o Office 365 A5/E5/G5

- Cumplimiento en Microsoft 365 A5/E5/F5/G5

- Seguridad y cumplimiento de Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Protección de la información y gobernanza

- Gestión de riesgos internos A5/E5/F5/G5 de Microsoft 365

Más información sobre estas licencias.

Preguntas más frecuentes (P+F)

¿Qué cubre el cortafuegos IP en Power Platform?

El firewall de IP es compatible con cualquier entorno de Power Platform que incluya Dataverse.

¿Qué tan pronto entra en vigencia un cambio en la lista de direcciones IP?

Los cambios en la lista de rangos o direcciones IP permitidas normalmente se hacen efectivos en unos 5 a 10 minutos.

¿Esta función funciona en tiempo real?

La protección de firewall IP funciona en tiempo real. Dado que la función funciona en la capa de red, evalúa la solicitud una vez completada la solicitud de autenticación.

¿Está función está habilitada de forma predeterminada en todos los entornos?

El cortafuegos IP no está habilitado de forma predeterminada. El administrador de Power Platform debe habilitarlo para entornos administrados.

¿Qué es el modo de solo auditoría?

En el modo de solo auditoría, el firewall de IP identifica las direcciones IP que realizan llamadas al entorno y las permite a todas, ya sea que estén dentro de un rango permitido o no. Es útil cuando configura restricciones en un entorno de Power Platform . Recomendamos que habilite el modo de solo auditoría durante al menos una semana y lo deshabilite solo después de una revisión cuidadosa de los registros de auditoría.

¿Esta funcioń está disponible en todos los entornos?

La función de firewall de IP solo está disponible para entornos administrados.

¿Existe un límite en la cantidad de direcciones IP que puedo agregar en el cuadro de texto de la dirección IP?

Puede agregar hasta 200 rangos de direcciones IP en formato CIDR según RFC 4632, separado por comas.

¿Qué debo hacer si las solicitudes a Dataverse comienzan a fallar?

Una configuración incorrecta de los rangos de IP para el firewall de IP podría estar causando este problema. Puede verificar y verificar los rangos de IP en la página de configuración del firewall de IP. Le recomendamos que active el firewall IP en modo de solo auditoría antes de aplicarlo.

¿Cómo descargo el registro de auditoría para el modo de solo auditoría?

Utilizar la API de Dataverse de OData para descargar los datos del registro de auditoría en formato JSON. El formato del registro de auditoría de API es:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Reemplace [orgURI] con el URI del entorno de Dataverse.

- Establezca el valor de la acción en 118 para este evento.

- Establezca la cantidad de artículos para devolver en top=1 o especifique la cantidad que desea devolver.

Mis flujos de Power Automate no funcionan como se esperaba después de configurar el firewall de IP en mi entorno de Power Platform. ¿Qué debo hacer?

En la configuración del firewall de IP, permita las etiquetas de servicio enumeradas en Direcciones IP de salida de conectores administrados.

He configurado la dirección del proxy inverso correctamente, pero el firewall de IP no funciona. ¿Qué debo hacer?

Asegúrese de que su proxy inverso está configurado para enviar la dirección IP del cliente en el encabezado reenviado.

La funcionalidad de auditoría del firewall de IP no funciona en mi entorno. ¿Qué debo hacer?

Los registros de auditoría del firewall de IP no se admiten en inquilinos habilitados para claves de cifrado "traiga su propia clave" (BYOK). Si su inquilino está habilitado para traer su propia clave, todos los entornos en un inquilino habilitado para BYOK están bloqueados solo para SQL; por lo tanto, los registros de auditoría solo se pueden almacenar en SQL. Recomendamos que migre a una clave administrada por el cliente. Para migrar de BYOK a una clave administrada por el cliente (CMKv2), siga los pasos en Migrar entornos de traer su propia clave (BYOK) a una clave administrada por el cliente.

¿El firewall IP admite rangos de IP IPv6?

Sí, el firewall de IP admite rangos de IP IPv6.