Administrar su clave de encriptación administrada por el cliente

Los clientes tienen requisitos de cumplimiento y privacidad de datos para proteger sus datos mediante el cifrado de sus datos en reposo. Esto protege los datos de la exposición en caso de robo de una copia de la base de datos. Con el cifrado de datos en reposo, los datos de la base de datos robados están protegidos contra la restauración en un servidor diferente sin la clave de cifrado.

Todos los datos de los clientes almacenados en Power Platform se cifran en reposo con claves de cifrado seguras administradas por Microsoft de forma predeterminada. Microsoft almacena y administra la clave de cifrado de base de datos de todos sus datos, a fin de que usted no tenga que hacerlo. Sin embargo, Power Platform proporciona esta clave de cifrado administrada por el cliente (CMK) para su control de protección de datos agregado donde puede administrar usted mismo la clave de cifrado de la base de datos asociada con su entorno Microsoft Dataverse. Esto le permite rotar o intercambiar la clave de cifrado bajo pedido, y también le permite evitar el acceso de Microsoft a los datos de su cliente cuando revoca el acceso de la clave a nuestros servicios en cualquier momento.

Para obtener más información sobre la clave gestionada por el cliente en Power Platform, vea el siguiente vídeo sobre claves administradas del cliente.

Estas operaciones de clave de cifrado están disponibles con la clave administrada por el cliente (CMK):

- Cree una clave RSA (RSA-HSM) desde Azure Key vault.

- Cree una directiva empresarial de Power Platform para su clave.

- Otorgue el permiso de directiva empresarial de Power Platform para acceder a su almacén de claves.

- Conceda al administrador de Power Platform el servicio para leer la directiva empresarial.

- Aplicar clave de cifrado a su entorno.

- Revierta/quite el cifrado CMK del entorno a una clave administrada por Microsoft.

- Cambie la clave creando una nueva política empresarial, eliminando el entorno de CMK y volviendo a aplicar CMK con una nueva política empresarial.

- Bloquee los entornos de CMK revocando el almacén de claves de CMK o los permisos de claves.

- Migre a traiga su propia clave (BYOK) los entornos a CMK aplicando la clave CMK.

Actualmente, todos los datos de tus clientes almacenados solo en las siguientes aplicaciones y servicios se pueden cifrar con una clave administrada por el cliente:

- Dataverse (Soluciones personalizadas y servicios de Microsoft)

- Dataverse Copilot para aplicaciones basadas en modelos

- Power Automate

- Chat para Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finanzas y operaciones)

- Dynamics 365 Intelligent Order Management (Finanzas y operaciones)

- Dynamics 365 Project Operations (Finanzas y operaciones)

- Dynamics 365 Supply Chain Management (Finanzas y operaciones)

- Dynamics 365 Fraud Protection (Finanzas y operaciones)

Nota

IVR conversacional de Nuance y el Contenido de bienvenida del creador están excluidos del cifrado de clave administrada por el cliente.

Microsoft Copilot Studio almacena sus datos en su propio almacenamiento y en Microsoft Dataverse. Cuando aplica la clave administrada por el cliente a estos entornos, solo los almacenes de datos en Microsoft Dataverse se cifran con su clave. Los datos que no son de Microsoft Dataverse continúan cifrados con la clave administrada por Microsoft.

Nota

La configuración de conexión de los conectores se seguirá cifrando con una clave administrada por Microsoft.

Comuníquese con un representante de los servicios no mencionados anteriormente para obtener información sobre el soporte clave administrado por el cliente.

Nota

Los nombres para mostrar de Power Apps, las descripciones y los metadatos de conexión continúan cifrados con una clave administrada por Microsoft.

Nota

Los resultados de la descarga vincular y otros datos producidos por la aplicación del verificador de soluciones durante una verificación de soluciones continúan estando cifrados con una clave administrada por Microsoft.

Los entornos con aplicaciones de finanzas y operaciones donde está habilitada la integración de Power Platform, también se pueden cifrar. Los entornos financieros y de operaciones sin integración de Power Platform seguirán usando la clave administrada por Microsoft predeterminada para cifrar los datos. Más información: Cifrado en aplicaciones de finanzas y operaciones

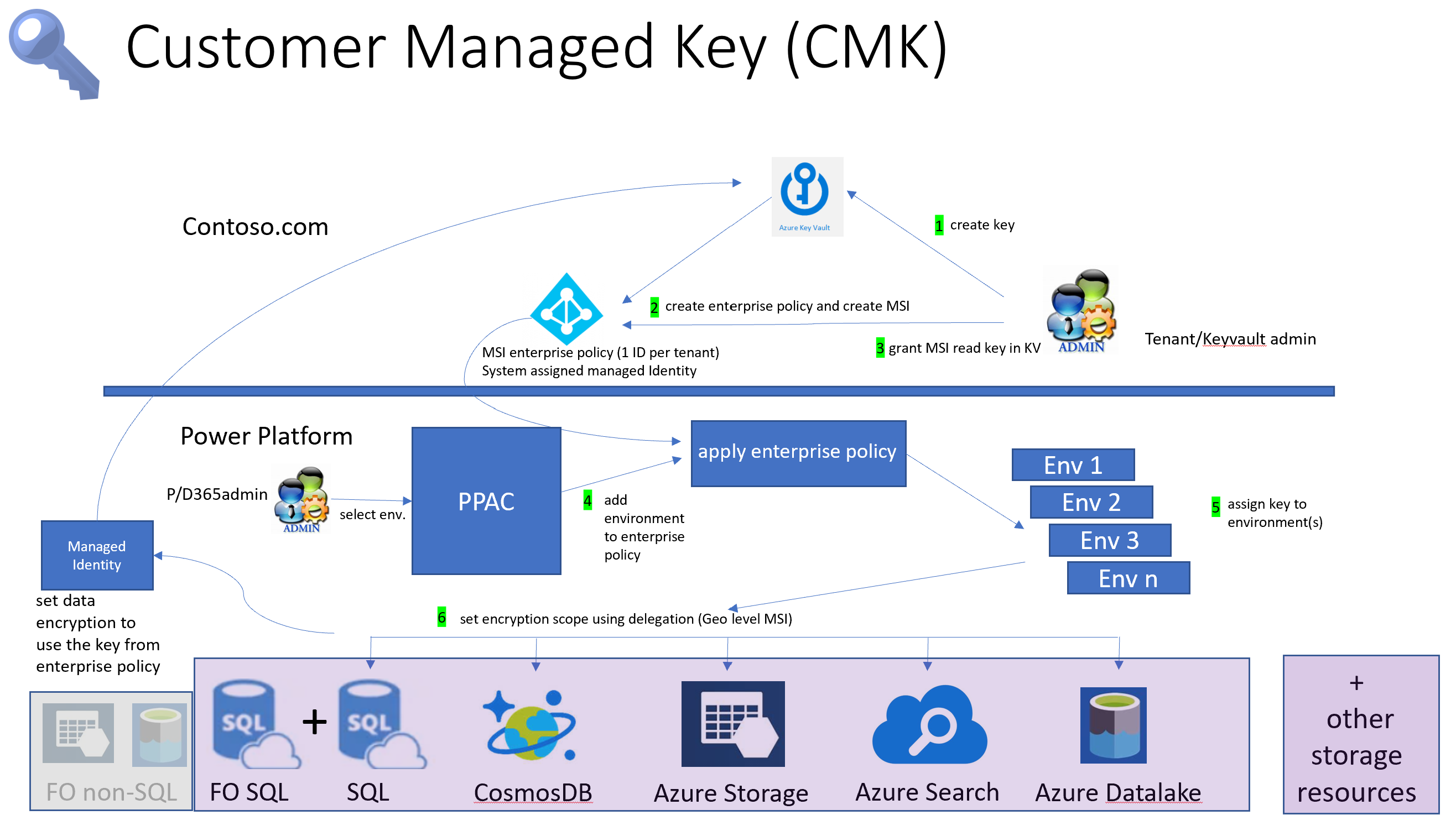

Introducción a la clave administrada por el cliente

Con la clave administrada por el cliente, los administradores pueden proporcionar su propia clave de cifrado desde su Azure Key Vault a los servicios de almacenamiento Power Platform para cifrar los datos de sus clientes. Microsoft no tiene acceso directo a su Azure Key Vault. Para que los servicios de Power Platform accedan a la clave de cifrado desde Azure Key Vault, el Administrador crea una directiva empresarial de Power Platform, que hace referencia a la clave de cifrado y le otorga a esta directiva empresarial acceso para leer la clave desde su Azure Key Vault.

El administrador del servicio Power Platform puede entonces agregar entornos de Dataverse a la directiva empresarial para comenzar a cifrar todos los datos del cliente en el entorno con su clave de cifrado. Los administradores pueden cambiar la clave de cifrado del entorno creando otra directiva empresarial y agregar el entorno (después de eliminarlo) a la nueva directiva empresarial. Si ya no es necesario cifrar el entorno con la clave administrada por el cliente, el administrador puede eliminar el entorno de Dataverse de la política empresarial para revertir el cifrado de datos a la clave administrada por Microsoft.

El Administrador puede bloquear los entornos con clave administrados por el cliente al revocar el acceso a la clave de la directiva empresarial y desbloquear los entornos al restaurar el acceso a la clave. Más información: Bloquear los entornos revocando el almacén de claves y/o el acceso al permiso de claves

Para simplificar las tareas de administración de claves, las tareas se desglosan en tres áreas principales:

- Crear clave de cifrado

- Cree una directiva empresarial y conceda acceso.

- Administrar cifrado de un entorno

Advertencia

Cuando los entornos están bloqueados, nadie puede acceder a ellos, incluido el soporte técnico de Microsoft. Los entornos que están bloqueados se desactivan y se pueden producir pérdidas de datos.

Requisitos de licencia para la clave administrada por el cliente

La política de claves administradas por el cliente solo se aplica en entornos que están activados para entornos administrados. Los entornos administrados se incluyen como un derecho en independiente Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages y licencias de Dynamics 365 que otorgan derechos de uso premium. Aprender más acerca de Licencias de entorno gestionado, con el Resumen de licencias para Microsoft Power Platform.

Además, el acceso al uso de la clave administrada por el cliente para Microsoft Power Platform y Dynamics 365 requiere que los usuarios en los entornos donde se aplica la política de clave de cifrado tengan una de estas suscripciones:

- Microsoft 365 o Office 365 A5/E5/G5

- Cumplimiento en Microsoft 365 A5/E5/F5/G5

- Seguridad y cumplimiento de Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Protección de la información y gobernanza

- Gestión de riesgos internos A5/E5/F5/G5 de Microsoft 365

Más información sobre estas licencias.

Conocer el riesgo potencial de administrar su clave

Al igual que con cualquier aplicación fundamental para la empresa, el personal de la organización que tienen acceso de nivel administrativo debe ser de confianza. Antes de usar la característica de administración de claves, debe comprender el riesgo cuando administra claves de cifrado de base de datos. Es concebible que un administrador malintencionado (una persona a la que se concede o ha obtenido acceso de nivel de administrador con intención de dañar la seguridad o los procesos de negocio de una organización) que trabaja en la organización pueda usar la característica de administración de claves para crear una clave y usarla para bloquear todos sus entornos en el inquilino.

Considere la secuencia de eventos siguiente.

El administrador del almacén de claves malicioso crea una clave y una directiva empresarial en Azure Portal. El administrador de Azure Key Vault va al centro de administración de Power Platform y agrega entornos a la política empresarial. El Administrador malicioso luego regresa al portal de Azure y revoca el acceso clave a la directiva empresarial, bloqueando así todos los entornos. Esto provoca interrupciones comerciales ya que todos los entornos se vuelven inaccesibles y, si este evento no se resuelve, es decir, se restaura el acceso clave, los datos del entorno pueden perderse.

Nota

- Azure Key Vault tiene protecciones integradas que ayudan a restaurar la clave, lo que requiere la habilitación de la configuración de Eliminación temporal y Protección de purga en el almacén de claves.

- Otra medida de seguridad a tener en cuenta es asegurarse de que haya una separación de tareas en las que el administrador Azure Key Vault no tenga acceso al centro de administración de Power Platform.

Separación de funciones para mitigar el riesgo

En esta sección se describen las funciones clave administradas por el cliente de las que es responsable cada rol de administrador. La separación de estas tareas ayuda a mitigar el riesgo que implican las claves administradas por el cliente.

Azure Key Vault y Power Platform/Tareas de administración del servicio de Dynamics 365

Para habilitar las claves administradas por el cliente, primero el administrador del almacén de claves crea una clave en el almacén de claves de Azure y crea una directiva empresarial de Power Platform. Cuando se crea la directiva empresarial, se crea una identidad administrada de Microsoft Entra ID especial. A continuación, el administrador del almacén de claves vuelve al almacén de claves de Azure y otorga acceso a la directiva de empresa/identidad administrada a la clave de cifrado.

El administrador del almacén de claves luego otorga el acceso de lectura del servicio de administrador de Power Platform/Dynamics 365 correspondiente a la directiva empresarial. Una vez concedido el permiso de lectura, el administrador del servicio Power Platform/Dynamics 365 puede ir al Centro de administración de Power Platform y agregar entornos a la directiva empresarial. Todos los datos del cliente de entornos agregados se cifran con la clave administrada por el cliente vinculada a esta política empresarial.

Requisitos previos

- Una suscripción de Azure que incluye Azure Key Vault o módulos de seguridad de hardware administrados de Azure Key Vault.

- Un Microsoft Entra ID con:

- Permiso de colaborador para una suscripción a Microsoft Entra.

- Permiso para crear Azure Key Vault una clave.

- Acceda para crear un grupo de recursos. Esto es necesario para configurar el almacén de claves.

Cree la clave y otorgue acceso mediante Azure Key Vault

El administrador de Azure Key Vault realiza estas tareas en Azure.

- Crear una suscripción de pago de Azure y Key Vault. Omita este paso si ya tiene una suscripción que incluye Azure Key Vault.

- Vaya al servicio Azure Key Vault y cree una clave. Más información: Crear una clave en el almacén de claves

- Habilitar servicio de directiva empresariales de Power Platform para su suscripción de Azure. Haga esto solo una vez. Más información: Habilitar servicio de directiva empresariales de Power Platform para su suscripción de Azure

- Crear una directiva empresarial de Power Platform. Más información: Crear una directiva empresarial

- Otorgue el permiso de directiva empresarial para acceder a su almacén de claves. Más información: Otorgue el permiso de directiva empresarial para acceder a su almacén de claves

- Conceder permiso de los administradores de Power Platform y Dynamics 365 para leer la directiva empresarial. Más información: Otorgar el privilegio de administrador para leer la directiva empresarial de Power Platform

Tareas del centro de administración de Power Platform en el servicio Power Platform/Dynamics 365

Requisito previo

- El administrador de Power Platform debe asignarse a cualquiera de los roles Power Platform o Administrador del servicio Dynamics 365 Microsoft Entra.

Administrar encripción del entorno en el centro de administración de Power Platform

El Administrador de Power Platform gestiona las tareas clave gestionadas por el cliente relacionadas con el entorno en el centro de administración de Power Platform.

- Agregue los entornos Power Platform a la directiva empresarial para cifrar los datos con la clave administrada por el cliente. Más información: Agregue un entorno a la directiva empresarial para cifrar datos

- Elimine entornos de la directiva empresarial para devolver el cifrado a la clave administrada por Microsoft. Más información: Elimine entornos de la directiva empresarial para devolver el cifrado a la clave administrada por Microsoft

- Cambie la clave eliminando entornos de la directiva empresarial anterior y agregando entornos a una nueva directiva empresarial. Más información: Crear clave de cifrado y otorgar acceso

- Migrar desde BYOK. Si está utilizando la función de clave de cifrado autoadministrada anterior, puede migrar su clave a una clave administrada por el cliente. Más información: Migrar entornos de traiga su propia clave a una clave administrada por el cliente

Creación de la clave de cifrado y concesión de acceso

Crear una suscripción de pago de Azure y Key Vault

En Azure, realice los siguientes pasos:

Cree una cuenta de pago por su uso o su equivalente en suscripción de Azure. Este paso no es necesario si el inquilino ya tiene una suscripción.

Crear un grupo de recursos. Más información: Crear grupos de recursos

Nota

Cree o utilice un grupo de recursos que tenga una ubicación, por ejemplo, Centro de EE. UU., que coincida con la región de Power Platform del entorno, como Estados Unidos.

Cree un almacén de claves con la suscripción pagada que incluye eliminación temporal y protección de purga con el grupo de recursos que creó en el paso anterior.

Importante

- Para asegurarse de que su entorno esté protegido contra la eliminación accidental de la clave de cifrado, el almacén de claves debe tener habilitada la eliminación temporal y la protección de purga. No podrá cifrar su entorno con su propia clave sin habilitar esta configuración. Más información: Descripción general de la eliminación temporal de Azure Key Vault Más información: Crear un almacén de claves mediante Azure Portal

Crear una clave en el almacén de claves

- Asegúrese de que cumpla los requisitos previos.

- Vaya al Portal de Azure>Key Vault y ubique el álmacen de claves donde desea generar una clave de cifrado.

- Verifique la configuración de Azure Key Vault:

- Seleccione Propiedades, en Configuración.

- En Eliminación temporal, configure o verifique que esté configurado en La eliminación temporal se ha habilitado en esta opción de almacén de claves.

- En Protección de purga, configure o verifique que Habilite la protección de purga (haga cumplir un período de retención obligatorio para los almacenes eliminados y los objetos del almacén) está habilitado.

- Si ha hecho cambios, seleccione Guardar.

Crear claves RSA

Cree o importe una clave que tenga estas propiedades:

- En las páginas de propiedades de Key Vault, seleccione Claves.

- Seleccione Generar/Importar.

- En la página Crear una clave, establezca los siguientes valores y luego seleccione Crear.

- Opciones: Generar

- Nombre: proporcione un nombre para la clave

- Tipo de clave: RSA

- Tamaño de clave RSA: 2048

Importante

Si establece una fecha de expiración en su clave y la clave expiró, todos los entornos cifrados con esta clave estarán inactivos. Establezca una alerta para supervisar los certificados de caducidad con notificaciones por correo electrónico para el administrador local de Power Platform y el administrador de Azure Key Vault como recordatorio para renovar la fecha de expiración. Esto es importante para evitar interrupciones no planificadas del sistema.

Importar claves protegidas para Módulos de seguridad de hardware (HSM)

Puede utilizar sus claves protegidas para módulos de seguridad de hardware (HSM) para cifrar sus entornos Power Platform Dataverse. Sus claves protegidas por HSM deben importarse al almacén de claves para que se pueda crear una directiva empresarial. Para obtener más información, consulte HSM admitidosImportar claves protegidas por HSM a Key Vault (BYOK).

Crear una clave en el HSM administrado de Azure Key Vault

Puede usar una clave de cifrado creada a partir del HSM administrado de Azure Key Vault para cifrar los datos de su entorno. Esto le brinda compatibilidad con FIPS 140-2 Nivel 3.

Crear claves RSA-HSM

Asegúrese de que cumpla los requisitos previos.

Vaya a Azure Portal.

Creación de una HSM administrada:

Habilite Protección de purga en su HSM administrado.

Otorgue el rol Usuario criptográfico de HSM administrado a la persona que creó el almacén de claves de HSM administrado.

- Acceda al almacén de claves de Managed HSM en Portal de Azure.

- Navegue hasta RBAC local y seleccione + Agregar.

- En la lista desplegable Rol , seleccione el Usuario criptográfico de HSM administrado rol en Página Asignación de roles .

- Seleccione Todas las claves en Alcance.

- Seleccione Seleccionar entidad de seguridad y luego seleccione el administrador en la página Agregar entidad de seguridad .

- Seleccione Crear.

Creación de una clave RSA-HSM:

- Opciones: Generar

- Nombre: proporcione un nombre para la clave

- Tipo de clave: RSA-HSM

- Tamaño de clave RSA: 2048

Nota

Tamaños de clave RSA-HSM compatibles: 2048 bits y 3072 bits.

Cifre su entorno con clave de Azure Key Vault con vínculo privado

Puede actualizar la red de su almacén de claves de Azure habilitando un punto de conexión privado y usar la clave en el almacén de claves para cifrar sus entornos de Power Platform.

Puede crear un nuevo almacén de claves y establecer una conexión de enlace privado o establecer una conexión de enlace privado a un almacén de claves existente, cree una clave a partir de este almacén de claves y utilícela para cifrar su entorno. También puede establecer una conexión de enlace privado a un almacén de claves existente después de haber creado una clave y usarla para cifrar su entorno.

Cifrar los datos con clave del almacén de claves con vínculo privado

Cree un Azure Key Vault con estas opciones:

- Habilitar Protección de purga

- Tipo de clave: RSA

- Tamaño de clave: 2048

Copie la URL del almacén de claves y la URL y la clave de cifrado que se usarán para crear la política empresarial.

Nota

Una vez que haya agregado un punto de conexión privado a su almacén de claves o deshabilite la red de acceso público, no podrá ver la clave a menos que tenga el permiso adecuado.

Cree una red virtual.

Vuelva a su almacén de claves y agregue conexiones punto de conexión privadas a su almacén de claves de Azure.

Nota

Debes seleccionar la opción de redes Desactivar acceso público y habilitar la excepción Permitir que los servicios de confianza de Microsoft eludan esta excepción del cortafuegos.

Crear una directiva empresarial de Power Platform. Más información: Crear una directiva empresarial

Otorgue el permiso de directiva empresarial para acceder a su almacén de claves. Más información: Otorgue el permiso de directiva empresarial para acceder a su almacén de claves

Conceder permiso de los administradores de Power Platform y Dynamics 365 para leer la directiva empresarial. Más información: Otorgar el privilegio de administrador para leer la directiva empresarial de Power Platform

El administrador del centro de administración de Power Platform selecciona el entorno para cifrar y habilitar el entorno administrado. Más información: Habilitar el entorno administrado para que el entorno se agregue a la política empresarial

El administrador del centro de administración de Power Platform agrega el entorno administrado a la política empresarial. Más información: Agregue un entorno a la directiva empresarial para cifrar datos

Habilitar servicio de directiva empresariales de Power Platform para su suscripción de Azure

Registrar Power Platform como un proveedor de recursos. Solo necesita realizar esta tarea una vez por cada suscripción de Azure donde reside su Azure Key Vault. Debe tener derechos de acceso a la suscripción para registrar el proveedor de recursos.

- Inicie sesión en Azure Portal y vaya a Suscripción>Proveedores de recursos.

- En la lista de proveedores de recursos, busque Microsoft.PowerPlatform y regístrese .

Crear una directiva empresarial

- Instale PowerShell MSI. Más información: Instalación PowerShell en Windows, Linux y macOS

- Después de instalar PowerShell MSI, vuelva a Implementar una plantilla personalizada en Azure.

- Seleccione el enlace Cree su propia plantilla en el editor.

- Copie esta plantilla JSON en un editor de texto como el Bloc de notas. Más información: Plantilla json de directiva empresarial

- Reemplace los valores en la plantilla JSON para: EnterprisePolicyName, ubicación donde se debe crear EnterprisePolicy, keyVaultId y keyName. Más información: Definiciones de campo para la plantilla json

- Copie la plantilla actualizada de su editor de texto y luego péguela en Editar plantilla de la Implementación personalizada en Azure, y seleccione Guardar.

- Seleccione una Suscripción y Grupo de recursos donde se creará la directiva empresarial.

- Seleccione Revisar + crear y, a continuación seleccione Crear.

Se inicia una implementación. Cuando haya terminado, se creará la directiva empresarial.

Plantilla json de directiva empresarial

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definiciones de campo para la plantilla JSON

nombre. Nombre de la directiva empresarial. Este es el nombre de la póliza que aparece en el centro de administración de Power Platform.

ubicación. Uno de los siguientes. Esta es la ubicación de la directiva de empresa y debe corresponder con la región del entorno de Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Copie estos valores de las propiedades de su almacén de claves en Azure Portal:

- keyVaultId: Vaya a Almacén de claves> seleccione su almacén de claves >Descripción general. Junto a Essentials seleccione Vista JSON. Copie el ID de recurso al portapapeles y pegue todo el contenido en su plantilla JSON.

- keyName: Vaya a Almacén de claves> seleccione su almacén de claves >Claves. Fíjese en la clave Nombre y escriba el nombre en su plantilla JSON.

Otorgue el permiso de directiva empresarial para acceder al almacén de claves

Una vez se crea la directiva empresarial,el administrador del almacén de claves otorga acceso a la directiva de empresa/identidad administrada a la clave de cifrado.

- Inicie sesión en Azure Portal y vaya al Almacén de claves.

- Seleccione el almacén de claves donde se asignó la clave a la política empresarial.

- Seleccione la pestaña Control de acceso (IAM) y seleccione +Agregar.

- Seleccione Agregar asignación de rol en la lista desplegable,

- Busque Usuario de cifrado de Key Vault Crypto Service y selecciónelo.

- Seleccione Siguiente.

- Seleccione + Seleccionar integrantes.

- Busque la política empresarial que ha creado.

- Seleccione la política empresarial y luego elija Seleccionar.

- Seleccione Revisar + asignar.

Nota

La configuración de permisos anterior se basa en el modelo de permisos de control de acceso basado en roles de Azure de su almacén de claves. Si su almacén de claves está configurado en Política de acceso al almacén, se recomienda migrar al modelo basado en roles. Para otorgar a su política empresarial acceso al almacén de claves mediante Política de acceso al almacén, cree una política de acceso, seleccione Obtener en Operaciones de administración de claves y Desenvolver clave y Envolver clave en Operaciones criptográficas.

Nota

Para evitar interrupciones no planificadas del sistema, es importante que la política empresarial tenga acceso a la clave. Compruebe los siguiente:

- El almacén de claves está activo.

- La clave está activa y no ha caducado.

- La clave no está eliminada.

- Los permisos clave anteriores no están revocados.

Los entornos que utilizan esta clave se deshabilitarán cuando la clave de cifrado no sea accesible.

Otorgar el privilegio de administrador para leer la directiva empresarial de Power Platform

Los administradores que tienen roles de administración de Dynamics 365 Power Platform o pueden acceder al centro de administración de Power Platform para asignar entornos a la directiva empresarial. Para obtener acceso a las políticas empresariales, el administrador con acceso a Azure key vault debe otorgar el rol Lector al administrador de Power Platform . Una vez que se otorga el rol Lector , el Power Platform Administrador puede ver las políticas empresariales en el centro de administración de Power Platform.

Nota

Solo los administradores de Power Platform y de Dynamics 365 a quienes se les otorgó el rol Lector para la directiva empresarial pueden agregar un entorno a la directiva. Es posible que otros administradores de Power Platform o de Dynamics 365 puedan ver la directiva empresarial, pero recibirán un error cuando intenten Agregar un entorno a la directiva.

Otorgar el rol Lector a un Administrador de Power Platform

- Inicie sesión en Azure portal.

- Copie el identificador del objeto de Power Platform o del administrador de Dynamics 365. Para hacerlo:

- Vaya al área Usuarios en Azure.

- En la lista Todos los usuarios, busque el usuario con o permisos de administrador de Power Platform o Dynamics 365 mediante Buscar usuarios.

- Abra el registro de usuario, en la pestaña Descripción general copie el Id. de objeto. Pegue esto en un editor de texto como el bloc de notas.

- Copie el identificador de recurso de la directiva empresarial. Para hacerlo:

- Vaya a Resource Graph Explorer en Azure.

- Introduzca

microsoft.powerplatform/enterprisepoliciesen el cuadro Buscar y luego seleccione el recurso microsoft.powerplatform/enterprisepolicies. - Seleccione Ejecutar consulta en la barra de comandos. Se muestra una lista de todas las directivas empresariales de Power Platform.

- Localice la directiva empresarial a la que desea otorgar acceso.

- Desplácese a la derecha de la directiva empresarial y seleccione Ver detalles.

- En la página Detalles, copie el id.

- Inicie Azure Cloud Shell y ejecute el siguiente comando reemplazando objId con el ID de objeto del usuario y ID de recurso EP con el

enterprisepoliciesID copiado en los pasos anteriores:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Administrar cifrado de un entorno

Para administrar el cifrado del entorno, necesita el siguiente permiso:

- Microsoft Entra usuario activo que tiene un rol de seguridad de administrador en Power Platform o Dynamics 365.

- Usuario de Microsoft Entra que tiene un rol de administrador de Power Platform o del servicio de Dynamics 365.

El administrador del almacén de claves notifica al administrador de Power Platform que se crearon una clave de cifrado y una directiva empresarial y proporciona la directiva empresarial al administrador de Power Platform. Para habilitar la clave administrada por el cliente, el administrador Power Platform asigna sus entornos a la política empresarial. Una vez que se asigna y guarda el entorno, Dataverse inicia el proceso de cifrado para configurar todos los datos del entorno y cifrarlos con la clave administrada por el cliente.

Habilitar el entorno administrado para que el entorno se agregue a la política empresarial

- Inicie sesión en el Centro de administración de Power Platform y localice el entorno.

- Seleccione y compruebe el entorno en la lista de entornos.

- Seleccione el icono Habilitar entornos administrados en la barra de acción.

- Seleccione Habilitar.

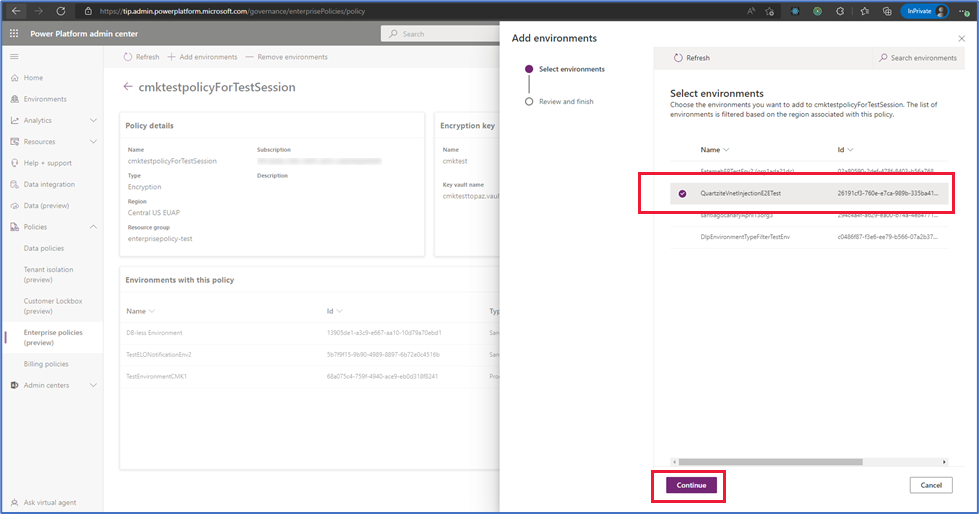

Agregue un entorno a la directiva empresarial para cifrar datos

Importante

El entorno se deshabilitará cuando se agregue a la directiva empresarial para el cifrado de datos.

- Inicie sesión en el Power Platform centro de administración y vaya a Directivas>Directivas empresariales.

- Seleccione una directiva y, en la barra de comandos, seleccione Editar.

- Seleccione Agregar entornos, seleccione el entorno que desea y después seleccione Continuar.

- Seleccione Guardar y, a continuación, Confirmar.

Importante

- Solo los entornos que se encuentran en la misma región que la directiva empresarial se muestran en la lista Agregar entornos.

- El cifrado puede tardar hasta cuatro días en completarse, pero es posible que el entorno se habilite antes de que se complete la operación Agregar entornos.

- Es posible que la operación no se complete y, si falla, sus datos seguirán cifrados con la clave administrada de Microsoft. Puede volver a ejecutar la operación Agregar entornos nuevamente.

Nota

Solo puede agregar entornos que estén habilitados como entornos administrados. Los tipos de entorno de prueba y Teams no se pueden agregar a la política empresarial.

Elimine entornos de la directiva para volver a la clave administrada por Microsoft

Siga estos pasos si desea volver a una clave de cifrado administrada por Microsoft.

Importante

El entorno se deshabilitará cuando se elimine de la directiva empresarial para devolver el cifrado de datos mediante la clave administrada por Microsoft.

- Inicie sesión en el Power Platform centro de administración y vaya a Directivas>Directivas empresariales.

- Seleccione la pestaña Entorno con directivas y luego busque el entorno que desea eliminar de la clave administrada por el cliente.

- Seleccione la pestaña Todas las directivas, seleccione el entorno que verificó en el paso 2 y luego seleccione Editar directiva en la barra de comando.

- Seleccione Quitar entorno en la barra de comandos, seleccione el entorno que quiera quitar y después seleccione Continuar.

- Seleccione Guardar.

Importante

El entorno se deshabilitará cuando se elimine de la política empresarial para revertir el cifrado de datos a la clave administrada por Microsoft. No elimine ni deshabilite la clave, el almacén de claves, ni elimine los permisos de la política empresarial para el almacén de claves. El acceso a la clave y al almacén de claves es necesario para admitir la restauración de la base de datos. Puede eliminar y eliminar los permisos de la política empresarial después de 30 días.

Revisar el estado de cifrado del entorno

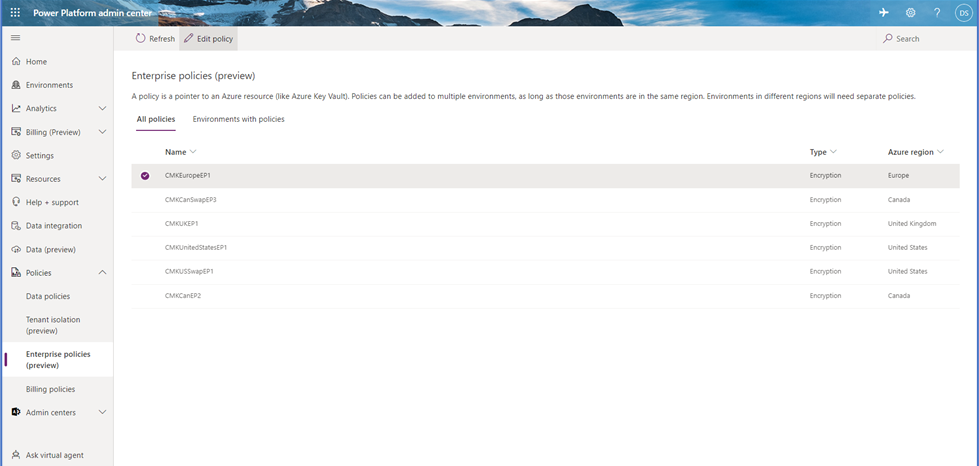

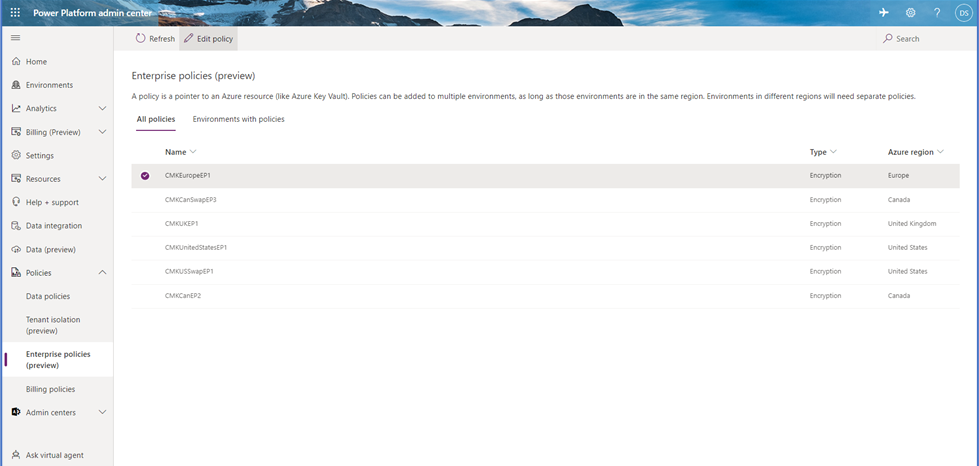

Revisar el estado de cifrado de las directivas de empresa

Inicie sesión en el Centro de administración de Power Platform.

Seleccione Directivas>Directivas de empresa.

Seleccione una directiva y, en la barra de comandos, seleccione Editar.

Revise el entorno de Estado de cifrado en la sección Entornos con esta directiva.

Nota

El estado de encriptación del entorno puede ser:

- Cifrado: la clave de cifrado de la directiva de empresa está activa y el entorno está cifrado con su clave.

- Error: no todos los servicios de almacenamiento utilizan la clave de cifrado de Dataverse de la directiva de empresa. Requieren más tiempo para procesarse y puedes volver a ejecutar la operación Agregar ambiente . Si la re-ejecución falla, contacte con el soporte.

- Advertencia: la clave de cifrado de la directiva de empresa está activa y uno de los datos del servicio sigue cifrado con la clave administrada por Microsoft. Más información: Mensajes de advertencia de la aplicación Power Automate CMK

Puede volver a ejecutar la opción Agregar entorno para el entorno que tiene un estado de cifrado de Error.

Revise el estado de cifrado desde la página Historial del entorno

Puede ver el historial del entorno.

Inicie sesión en el Centro de administración de Power Platform.

Seleccione Entornos en el panel de navegación y, a continuación, seleccione un entorno de la lista.

En la barra de comandos, seleccione Historial.

Localice el historial de Actualizar clave administrada por el cliente.

Nota

El Estado muestra En ejecución cuando el cifrado está en curso. Muestra Correcto cuando se completa el cifrado. El estado muestra Error cuando hay algún problema con uno de los servicios que no puede aplicar la clave de cifrado.

Un estado de Error puede ser una advertencia y no es necesario volver a ejecutar la opción Agregar entorno. Puede confirmar si es una advertencia.

Cambie la clave de cifrado del entorno con una nueva política y clave empresarial

Para cambiar su clave de cifrado, cree una nueva clave y una nueva política empresarial. Entonces podrá cambiar la directiva empresarial quitando los entornos y después agregando los entornos a la nueva directiva empresarial. El sistema dejará de funcionar dos veces al cambiar a una nueva política empresarial: 1) para revertir el cifrado a la clave administrada de Microsoft y 2) para aplicar la nueva política empresarial.

Propina

Para rotar la clave de cifrado, recomendamos usar la Nueva versión de los almacenes de claves o configurar una Directiva de rotación.

- En Azure portal, cree una nueva clave y una nueva directiva empresarial. Más información: Crear la clave de cifrado y otorgar acceso y Crear una directiva empresarial

- Una vez que se crean la nueva clave y la directiva empresarial, vaya a Directivas>Directivas empresariales.

- Seleccione la pestaña Entorno con directivas y luego busque el entorno que desea eliminar de la clave administrada por el cliente.

- Seleccione la pestaña Todas las directivas, seleccione el entorno que verificó en el paso 2 y luego seleccione Editar directiva en la barra de comando.

- Seleccione Quitar entorno en la barra de comandos, seleccione el entorno que quiera quitar y después seleccione Continuar.

- Seleccione Guardar.

- Repita los pasos 2 a 6 hasta que se hayan eliminado todos los entornos de la directiva empresarial.

Importante

El entorno se deshabilitará cuando se elimine de la política empresarial para revertir el cifrado de datos a la clave administrada por Microsoft. No elimine ni deshabilite la clave, el almacén de claves, ni elimine los permisos de la política empresarial para el almacén de claves. El acceso a la clave y al almacén de claves es necesario para admitir la restauración de la base de datos. Puede eliminar y eliminar los permisos de la política empresarial después de 30 días.

- Una vez que se hayan eliminado todos los entornos, desde el centro de administración de Power Platform, vaya a Directivas empresariales.

- Seleccione la nueva directiva empresarial y luego seleccione Editar directiva.

- Seleccione Agregar entorno, seleccione el entorno que desea y después seleccione Continuar.

Importante

El entorno se deshabilitará cuando se agregue a la nueva directiva empresarial.

Rote la clave de cifrado del entorno con una nueva versión de clave

Puede cambiar la clave de cifrado del entorno creando una nueva versión de clave. Cuando crea una nueva versión de clave, la nueva versión de clave se habilita automáticamente. Todos los recursos de almacenamiento detectan la nueva versión de la clave y comienzan a aplicarla para cifrar sus datos.

Cuando modifica la clave o la versión de la clave, la protección de la clave de cifrado raíz cambia, pero los datos en el almacenamiento siempre permanecen cifrados con su clave. No es necesario realizar ninguna otra acción por su parte para garantizar que sus datos estén protegidos. Rotar la versión clave no afecta el rendimiento. No hay tiempo de inactividad asociado con la rotación de la versión clave. Todos los proveedores de recursos pueden tardar 24 horas en aplicar la nueva versión de clave en segundo plano. La versión de clave anterior no debe deshabilitarse, ya que es necesaria para que el servicio la utilice para volver a cifrar y para respaldar la restauración de la base de datos.

Para rotar la clave de cifrado creando una nueva versión de clave, siga los siguientes pasos.

- Vaya a Portal de Azure>Almacenes de claves y busque la bóveda de claves donde desea crear una nueva versión de clave.

- Vaya a Claves.

- Seleccione la clave actual habilitada.

- Seleccione + Nueva versión.

- La configuración Habilitada tiene como valor predeterminado Sí, lo que significa que la nueva versión de clave se habilita automáticamente al momento de su creación.

- Seleccione Crear.

Propina

Para cumplir con su política de rotación de claves, puede rotar la clave de cifrado utilizando la Política de rotación. Puede configurar una directiva de rotación o rotar, según demanda, invocando Rotar ahora.

Importante

La nueva versión de la clave se rota automáticamente en segundo plano y el administrador Power Platform no requiere ninguna acción. Es importante que la versión de clave anterior no se deshabilite ni elimine durante al menos 28 días para permitir la restauración de la base de datos. Deshabilitar o eliminar la versión de clave anterior demasiado pronto puede desconectar su entorno.

Ver la lista de entornos cifrados

- Inicie sesión en el Power Platform centro de administración y vaya a Directivas>Directivas empresariales.

- En la página Directivas empresariales, seleccione la pestaña Entornos con directivas. Se muestra la lista de entornos que se agregaron a las directivas empresariales.

Nota

Puede haber situaciones en las que el Estado del entorno o el Estado de cifrado muestren un estado de Error. Cuando esto ocurre, puede intentar volver a ejecutar la operación Agregar entorno o enviar una solicitud de Soporte técnico de Microsoft.

Operaciones de la base de datos del entorno

Un inquilino de cliente puede tener entornos cifrados con la clave administrada de Microsoft y entornos cifrados con la clave administrada por el cliente. Para mantener la integridad y la protección de los datos, los siguientes controles están disponibles a la hora de administrar las operaciones de la base de datos del entorno.

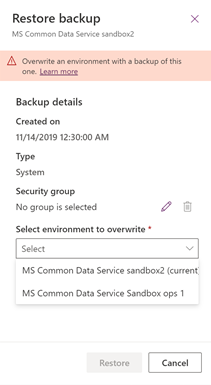

Restaurar El entorno que se va a sobrescribir (el entorno en el que se hace la restauración) está restringido al mismo entorno desde donde se tomó la copia de seguridad o a otro entorno que esté cifrado con la misma clave administrada por el cliente.

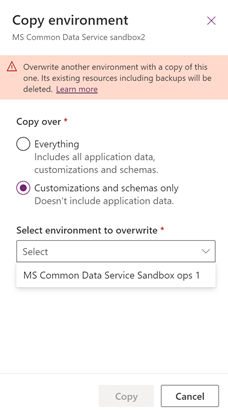

Copia El entorno que se va a sobrescribir (el entorno donde se hace la copia) está restringido a otro entorno que está cifrado con la misma clave administrada por el cliente.

Nota

Si se creó un entorno de investigación de soporte para solucionar un problema de soporte en un entorno administrado por el cliente, la clave de cifrado para el entorno de investigación de soporte se debe cambiar a la clave administrada por el cliente antes de poder realizar la operación de copia del entorno.

Restablecer Se eliminan los datos cifrados del entorno, incluidas las copias de seguridad. Después de restablecer el entorno, el cifrado del entorno volverá a la clave administrada de Microsoft.