Editar Microsoft Entra manifiesto

Microsoft Teams Toolkit ahora administra Microsoft Entra aplicación con el archivo de manifiesto de la aplicación como el origen de la verdad durante el ciclo de vida de desarrollo de aplicaciones de Microsoft Teams.

Personalización de Microsoft Entra plantilla de manifiesto

Puede personalizar Microsoft Entra plantilla de manifiesto para actualizar Microsoft Entra aplicación.

Abra

aad.template.jsonen el proyecto.

Actualice la plantilla directamente o haga referencia a los valores de otro archivo. A continuación se muestran los escenarios de personalización:

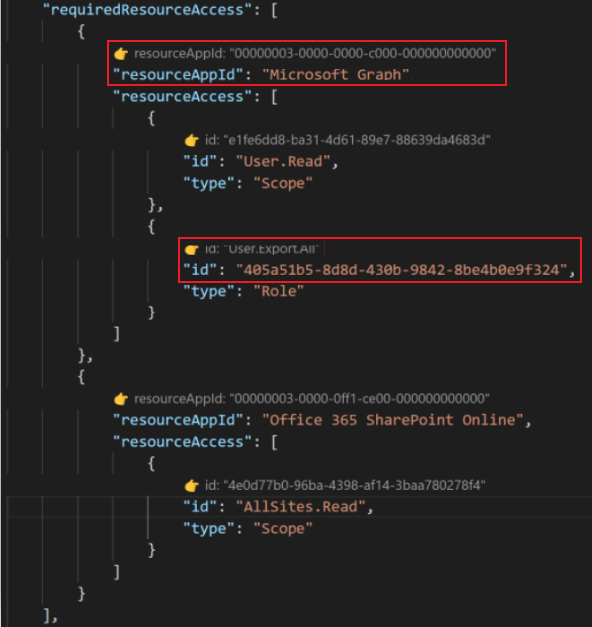

Agregar un permiso de aplicación

Si la aplicación teams requiere más permisos para llamar a una API con permisos adicionales, debe actualizar

requiredResourceAccessla propiedad en la plantilla de manifiesto de Microsoft Entra. Puede ver el ejemplo siguiente para esta propiedad:"requiredResourceAccess": [ { "resourceAppId": "Microsoft Graph", "resourceAccess": [ { "id": "User.Read", // For Microsoft Graph API, you can also use uuid for permission id "type": "Scope" // Scope is for delegated permission }, { "id": "User.Export.All", "type": "Role" // Role is for application permission } ] }, { "resourceAppId": "Office 365 SharePoint Online", "resourceAccess": [ { "id": "AllSites.Read", "type": "Scope" } ] } ]En la lista siguiente se proporcionan diferentes identificadores de propiedad y su uso:

La

resourceAppIdpropiedad se usa para distintas API. ParaMicrosoft GraphyOffice 365 SharePoint Online, escriba el nombre directamente en lugar de UUID y, para otras API, use UUID.La

resourceAccess.idpropiedad se usa para permisos diferentes. ParaMicrosoft GraphyOffice 365 SharePoint Online, escriba el nombre del permiso directamente en lugar de UUID y, para otras API, use UUID.La

resourceAccess.typepropiedad se usa para el permiso delegado o el permiso de aplicación.Scopesignifica permiso delegado yRolesignifica permiso de aplicación.

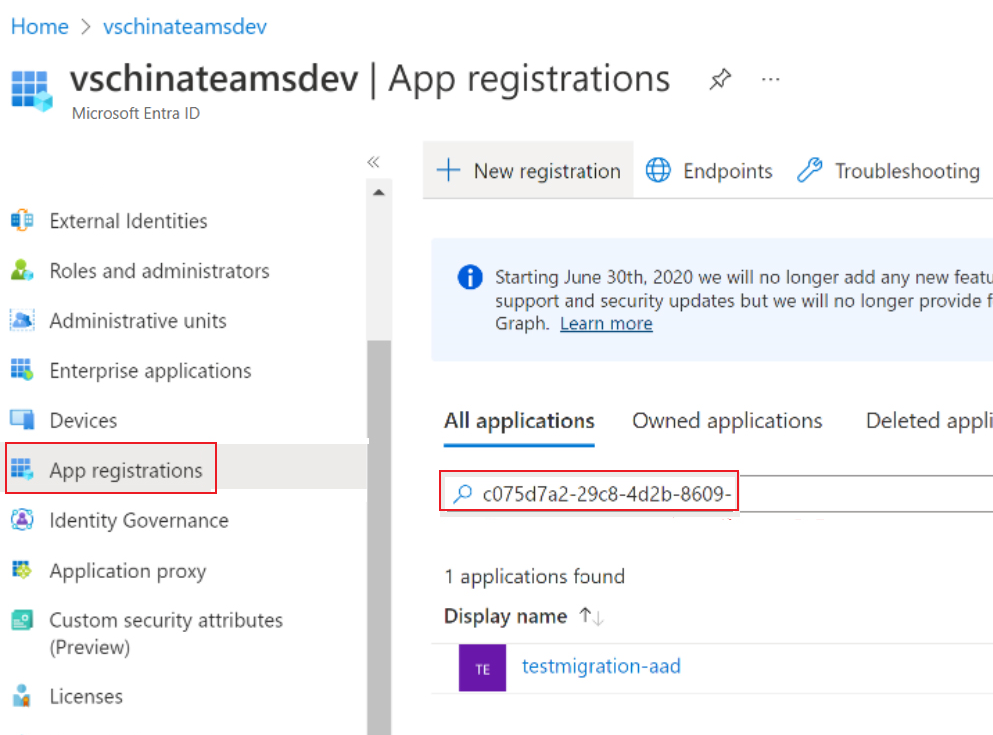

Autenticación previa de una aplicación cliente

Puede usar

preAuthorizedApplicationsla propiedad para autorizar a una aplicación cliente para indicar que la API confía en la aplicación. Los usuarios no dan su consentimiento cuando el cliente llama a la API expuesta. Puede ver el ejemplo siguiente para esta propiedad:"preAuthorizedApplications": [ { "appId": "1fec8e78-bce4-4aaf-ab1b-5451cc387264", "permissionIds": [ "${{AAD_APP_ACCESS_AS_USER_PERMISSION_ID}}" ] } ... ]preAuthorizedApplications.appIdse usa para la aplicación que desea autorizar. Si no conoce el identificador de la aplicación y solo conoce el nombre de la aplicación, siga estos pasos para buscar el identificador de la aplicación:Vaya a Azure Portal y abra Registros de aplicaciones.

Seleccione Todas las aplicaciones y busque el nombre de la aplicación.

Seleccione el nombre de la aplicación y obtenga el identificador de la aplicación en la página de información general.

Actualización de la dirección URL de redireccionamiento para la respuesta de autenticación

Las direcciones URL de redireccionamiento se usan al devolver respuestas de autenticación como tokens después de la autenticación correcta. Puede personalizar las direcciones URL de redireccionamiento mediante la propiedad

replyUrlsWithType. Por ejemplo, para agregarhttps://www.examples.com/auth-end.htmlcomo dirección URL de redireccionamiento, puede agregarla como el ejemplo siguiente:"replyUrlsWithType": [ ... { "url": "https://www.examples.com/auth-end.html", "type": "Spa" } ]Actualice Microsoft Entra los cambios de la aplicación para el entorno local o remoto.

Seleccione

PreviewCodeLens enaad.template.json.

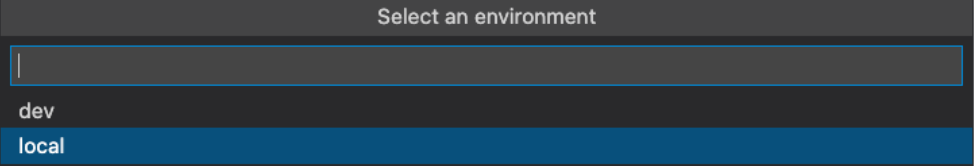

Seleccione entorno local o de desarrollo .

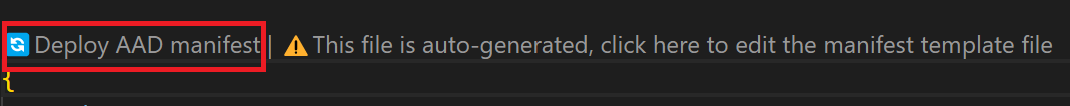

Seleccione

Deploy Azure AD ManifestCodeLens enaad.local.jsonoaad.dev.json.Se implementan los cambios de Microsoft Entra aplicación que se usa en el entorno local o de desarrollo.

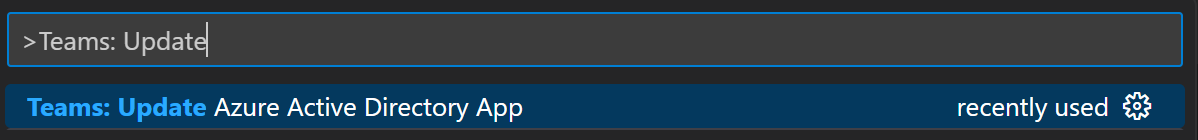

Además, puede abrir la paleta de comandos y seleccionar Teams: Actualizar Microsoft Entra aplicación para actualizar Microsoft Entra aplicación.

Microsoft Entra marcadores de posición de plantilla de manifiesto

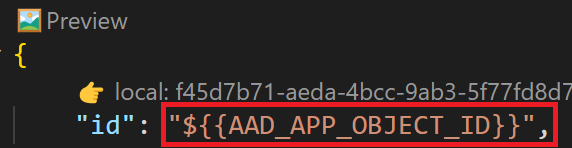

El archivo de manifiesto Microsoft Entra contiene argumentos de marcador de posición con {{...}} instrucciones, se reemplaza durante la compilación para diferentes entornos. Puede hacer referencia a variables de entorno con los argumentos de marcador de posición.

Variable de entorno de referencia en Microsoft Entra plantilla de manifiesto

No es necesario escribir valores permanentes en Microsoft Entra plantilla de manifiesto y Microsoft Entra archivo de plantilla de manifiesto admite valores de variable de entorno de referencia. Puede usar la sintaxis ${{YOUR_ENV_VARIABLE_NAME}} de la herramienta como valores de parámetro para resolver los valores de variable de entorno.

Edición y vista previa Microsoft Entra manifiesto con CodeLens

Microsoft Entra archivo de plantilla de manifiesto tiene CodeLens para revisar y editar el código.

Microsoft Entra archivo de plantilla de manifiesto

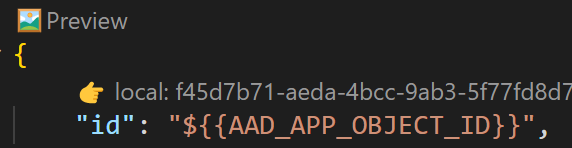

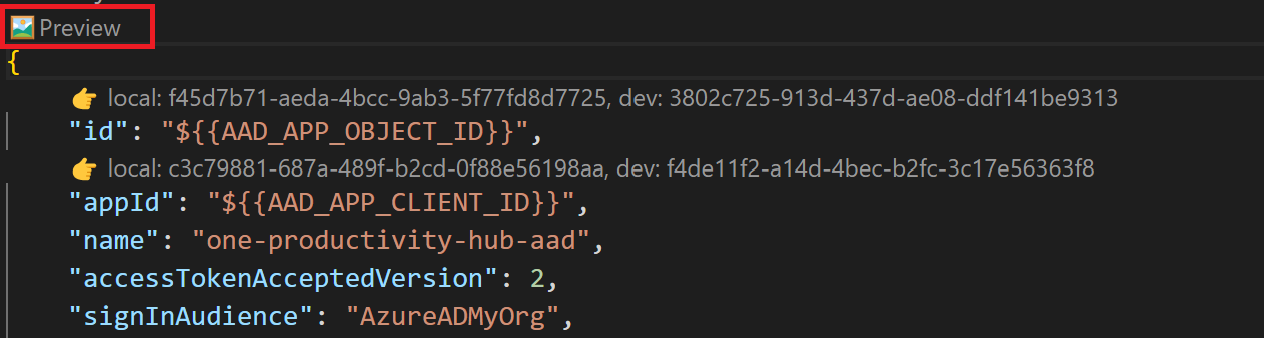

Hay una vista previa de CodeLens al principio del archivo de plantilla de manifiesto de Microsoft Entra. Seleccione CodeLens para generar un manifiesto de Microsoft Entra según el entorno.

CodeLens, argumento de marcador de posición

El argumento de marcador de posición CodeLens le ayuda a ver los valores de depuración local y desarrollar el entorno. Si mantiene el mouse sobre el argumento de marcador de posición, muestra el cuadro de información sobre herramientas para los valores de todos los entornos.

CodeLens de acceso a recursos necesario

Microsoft Entra plantilla de manifiesto del kit de herramientas de Teams también admite cadenas legibles para el usuario y Microsoft GraphOffice 365 SharePoint Online permisos. El esquema de manifiesto Microsoft Entra oficial, que es la resourceAppId propiedad y resourceAccess en requiredResourceAccess solo admite el UUID. Si escribe UUID, CodeLens muestra cadenas legibles por el usuario; de lo contrario, muestra el UUID.

CodeLens de aplicaciones preautorizadas

CodeLens muestra el nombre de la aplicación para el identificador de aplicación preautorizado para la preAuthorizedApplications propiedad .

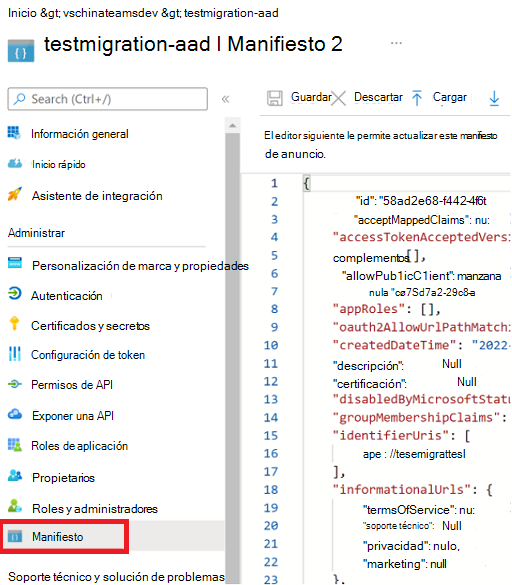

Ver Microsoft Entra aplicación en el Azure Portal

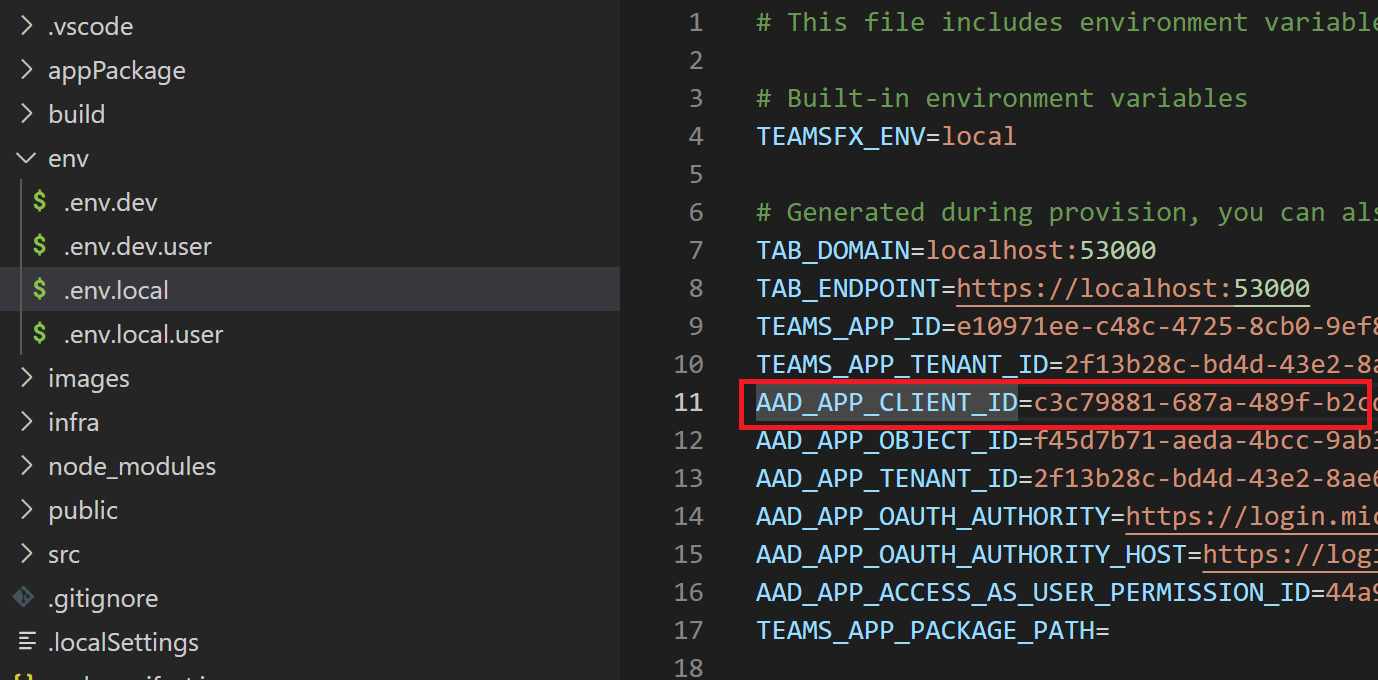

Copie el identificador de cliente de la aplicación Microsoft Entra del

.env.xxxarchivo () de laAAD_APP_CLIENT_IDpropiedad .Nota:

xxx en el identificador de cliente indica el nombre del entorno donde ha implementado la aplicación Microsoft Entra.

Vaya a Azure Portal e inicie sesión en la cuenta de Microsoft 365.

Nota:

Asegúrese de que las credenciales de inicio de sesión de la aplicación Teams y la cuenta de M365 sean las mismas.

Abra la página Registros de aplicaciones y busque la aplicación Microsoft Entra mediante el identificador de cliente que copió antes.

Seleccione Microsoft Entra aplicación en el resultado de la búsqueda para ver la información detallada.

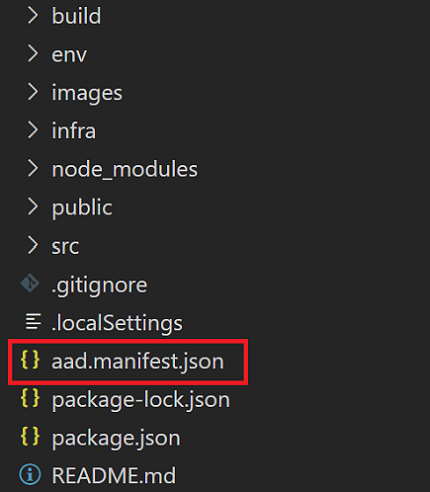

En Microsoft Entra página de información de la aplicación, seleccione el menú Manifiesto para ver el manifiesto de esta aplicación. El esquema del manifiesto es el mismo que el del

aad.template.jsonarchivo. Para obtener más información sobre el manifiesto, consulte Microsoft Entra manifiesto de aplicación.

Puede seleccionar Otro menú para ver o configurar Microsoft Entra aplicación a través de su portal.

Uso de una aplicación Microsoft Entra existente

Puede usar la aplicación de Microsoft Entra existente para el proyecto de Teams. Para obtener más información, consulte Uso de una aplicación de Microsoft Entra existente para la aplicación de Teams.

Microsoft Entra aplicación en el ciclo de vida de desarrollo de aplicaciones de Teams

Debe interactuar con Microsoft Entra aplicación durante varias fases del ciclo de vida de desarrollo de aplicaciones de Teams.

Para crear un proyecto

Puede crear un proyecto con El kit de herramientas de Teams que incluye compatibilidad con el inicio de sesión único (SSO) de forma predeterminada, como

SSO-enabled tab. Para obtener más información sobre cómo crear una nueva aplicación, consulte Creación de una nueva aplicación de Teams mediante el kit de herramientas de Teams. Se crea automáticamente un archivo de manifiesto Microsoft Entra enaad.template.json. Teams Toolkit crea o actualiza la aplicación Microsoft Entra durante el desarrollo local o mientras mueve la aplicación a la nube.Para agregar el inicio de sesión único al bot o a la pestaña

Después de crear una aplicación de Teams sin sso integrado, Teams Toolkit le ayuda progresivamente a agregar sso para el proyecto. Como resultado, se crea automáticamente un archivo de manifiesto de Microsoft Entra en

aad.template.json.Teams Toolkit crea o actualiza la aplicación Microsoft Entra durante la siguiente sesión de desarrollo local o mientras mueve la aplicación a la nube.

Para compilar localmente

Teams Toolkit realiza las siguientes funciones durante el desarrollo local:

Lea el

.env.localarchivo para buscar una aplicación Microsoft Entra existente. Si ya existe una aplicación Microsoft Entra, Teams Toolkit reutiliza la aplicación Microsoft Entra existente. De lo contrario, debe crear una nueva aplicación mediante elaad.template.jsonarchivo .Inicialmente omite algunas propiedades del archivo de manifiesto que requieren más contexto, como

replyUrlsla propiedad que requiere un punto de conexión de desarrollo local durante la creación de una nueva aplicación Microsoft Entra con el archivo de manifiesto.Una vez que el entorno de desarrollo local se inicia correctamente, los Microsoft Entra ,

identifierUrisreplyUrlsy otras propiedades que no están disponibles durante la fase de creación se actualizan en consecuencia.Los cambios realizados en la aplicación Microsoft Entra se cargan durante la siguiente sesión de desarrollo local. Puede ver Microsoft Entra cambios de aplicación aplicados manualmente.

Para aprovisionar recursos en la nube

Debe aprovisionar recursos en la nube e implementar la aplicación mientras mueve la aplicación a la nube. En fases, como la depuración local, Teams Toolkit:

Lee el

.env.{env}archivo para buscar una aplicación Microsoft Entra existente. Si ya existe una aplicación Microsoft Entra, Teams Toolkit reutiliza la aplicación Microsoft Entra existente. De lo contrario, debe crear una nueva aplicación mediante elaad.template.jsonarchivo .Omite algunas propiedades del archivo de manifiesto inicialmente que requieren más contexto, como

replyUrlsla propiedad . Esta propiedad requiere un punto de conexión de bot o front-end durante la creación de una nueva aplicación Microsoft Entra con el archivo de manifiesto.Completa el aprovisionamiento de otros recursos, Microsoft Entra de la

identifierUrisaplicación yreplyUrlsse actualizan según los puntos de conexión correctos.

Para compilar la aplicación

El comando en la nube implementa la aplicación en los recursos aprovisionados. No incluye la implementación Microsoft Entra cambios de aplicación que haya realizado.

Teams Toolkit actualiza la aplicación Microsoft Entra según el archivo de plantilla de manifiesto de Microsoft Entra.

Limitaciones

La extensión kit de herramientas de Teams no admite todas las propiedades enumeradas en Microsoft Entra esquema de manifiesto.

En la tabla siguiente se enumeran las propiedades que no se admiten en la extensión del kit de herramientas de Teams:

Propiedades no admitidas Motivo passwordCredentialsNo permitido en el manifiesto createdDateTimeSolo lectura y no se puede cambiar logoUrlSolo lectura y no se puede cambiar publisherDomainSolo lectura y no se puede cambiar oauth2RequirePostResponseNo existe en Graph API oauth2AllowUrlPathMatchingNo existe en Graph API samlMetadataUrlNo existe en Graph API orgRestrictionsNo existe en Graph API certificationNo existe en Graph API La

requiredResourceAccesspropiedad se usa para las cadenas de nombre de aplicación de recursos legibles del usuario o nombre de permiso solo paraMicrosoft Graphlas API yOffice 365 SharePoint Online. Debe usar UUID para otras API. Siga estos pasos para recuperar los identificadores de Azure Portal:- Registre una nueva aplicación Microsoft Entra en Azure Portal.

- Seleccione

API permissionsen la página de la aplicación Microsoft Entra. - Seleccione

add a permissionesta opción para agregar el permiso que necesita. - Seleccione

Manifesten larequiredResourceAccesspropiedad , donde puede encontrar los identificadores de API y los permisos.