Administración de seguridad de puntos de conexión en Microsoft Intune

Como Administración de seguridad, use el nodo Seguridad del punto de conexión en Intune para configurar la seguridad de los dispositivos y administrar las tareas de seguridad de los dispositivos cuando esos dispositivos están en riesgo. Las directivas de seguridad de punto de conexión están diseñadas para ayudarle a centrarse en la seguridad de los dispositivos y mitigar el riesgo. Las tareas disponibles pueden ayudarle a identificar dispositivos en riesgo, corregirlos y restaurarlos a un estado compatible o más seguro.

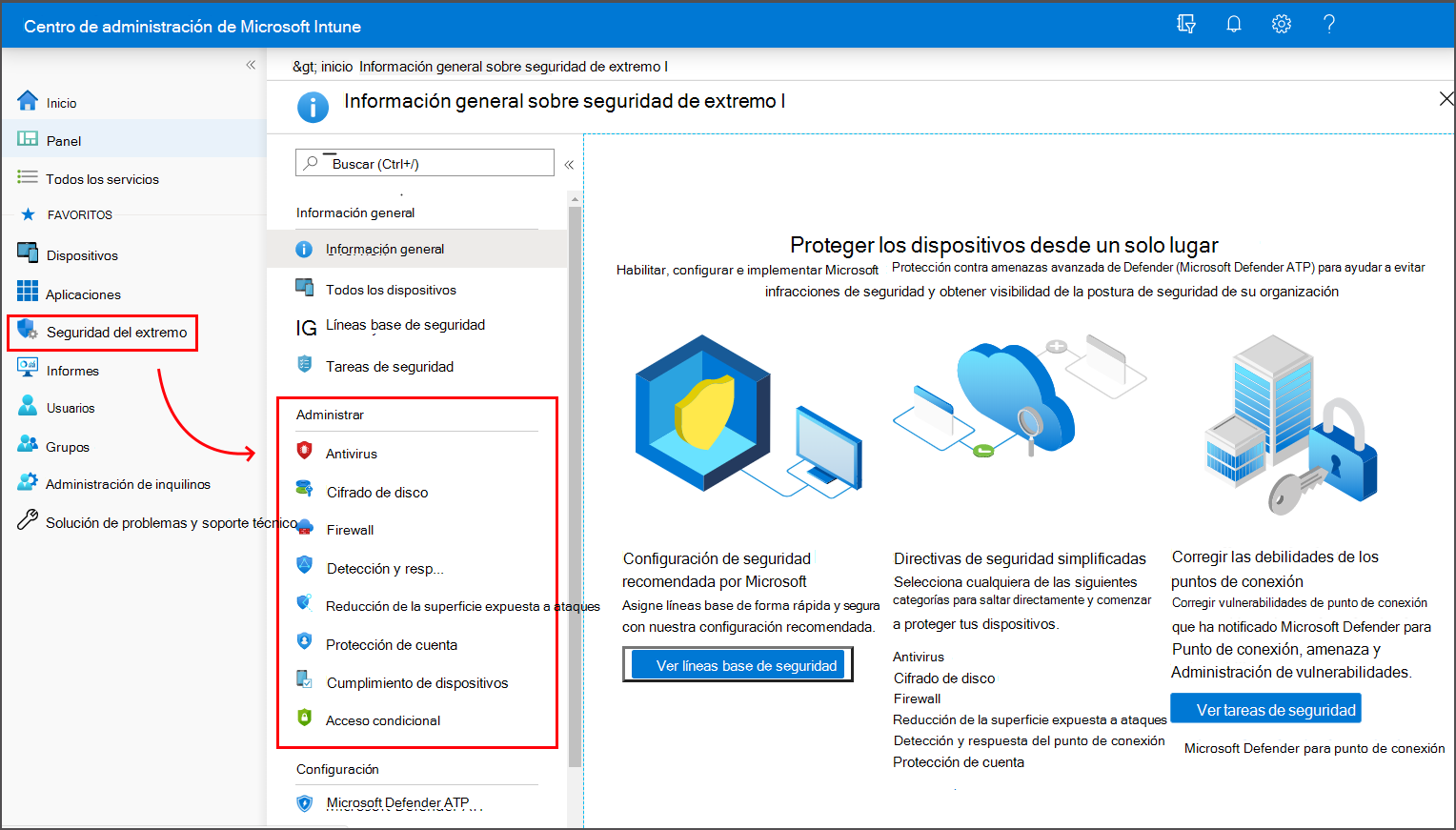

El nodo De seguridad de punto de conexión agrupa las herramientas que están disponibles a través de Intune que puede usar para proteger los dispositivos:

Revise el estado de todos los dispositivos administrados. Use la vista Todos los dispositivos donde puede ver el cumplimiento de dispositivos desde un nivel alto. A continuación, profundice en dispositivos específicos para comprender qué directivas de cumplimiento no se cumplen para que pueda resolverlas.

Implemente líneas base de seguridad que establezcan configuraciones de seguridad de procedimientos recomendados para los dispositivos. Intune incluye líneas base de seguridad para dispositivos Windows y una lista creciente de aplicaciones, como Microsoft Defender para punto de conexión y Microsoft Edge. Las líneas base de seguridad son grupos preconfigurados de configuración de Windows que le ayudan a aplicar una configuración recomendada de los equipos de seguridad pertinentes.

Administre las configuraciones de seguridad en los dispositivos a través de directivas estrechamente centradas. Cada directiva de seguridad de punto de conexión se centra en aspectos de la seguridad de los dispositivos, como antivirus, cifrado de disco, firewalls y varias áreas disponibles a través de la integración con Microsoft Defender para punto de conexión.

Establezca los requisitos de dispositivo y usuario a través de la directiva de cumplimiento. Con las directivas de cumplimiento, establece las reglas que los dispositivos y los usuarios deben cumplir para que se consideren compatibles. Las reglas pueden incluir versiones del sistema operativo, requisitos de contraseña, niveles de amenazas de dispositivo y mucho más.

Al integrar con Microsoft Entra directivas de acceso condicional para aplicar directivas de cumplimiento, puede garantizar el acceso a los recursos corporativos tanto para dispositivos administrados como para dispositivos que aún no se administran.

Integre Intune con su equipo de Microsoft Defender para punto de conexión. Mediante la integración con Microsoft Defender para punto de conexión obtiene acceso a las tareas de seguridad. Las tareas de seguridad vinculan estrechamente Microsoft Defender para punto de conexión y Intune para ayudar al equipo de seguridad a identificar los dispositivos que están en riesgo y a realizar pasos de corrección detallados para Intune administradores que luego pueden tomar medidas.

En las secciones siguientes de este artículo se describen las diferentes tareas que puede realizar desde el nodo de seguridad de punto de conexión del centro de administración y los permisos de control de acceso basado en rol (RBAC) necesarios para usarlas.

Información general sobre la seguridad de los puntos de conexión

Al abrir el nodo Seguridad del punto de conexión en el centro de administración de Microsoft Intune, el valor predeterminado es la página Información general.

La página Información general sobre la seguridad de los puntos de conexión presenta un panel consolidado con pantallas e información que se extrae de los nodos más centrados de la seguridad de los puntos de conexión, incluidos Antivirus, Detección y respuesta de puntos de conexión y Microsoft Defender para punto de conexión:

Estado del conector de Defender para punto de conexión : esta vista muestra el estado actual del conector de Defender para punto de conexión para todo el inquilino. La etiqueta de esta vista también sirve como vínculo para abrir el portal de Microsoft Defender para punto de conexión.

Esta misma vista está disponible en la pestaña Resumen del nodo Directiva de respuesta y detección de puntos de conexión .

Dispositivos Windows incorporados a Defender para punto de conexión : en esta tabla se muestra el estado de todo el inquilino para la incorporación de la detección y respuesta de puntos de conexión (EDR), con recuentos de dispositivos que son y no están incorporados. La etiqueta de esta vista es un vínculo que abre la pestaña Resumen del nodo Detección de puntos de conexión y directiva de respuesta.

Se incluyen dos vínculos adicionales:

Implementar directiva preconfigurada : este vínculo abre el nodo de directiva para la detección y respuesta de puntos de conexión, donde puede implementar una directiva para incorporar dispositivos a Defender.

Incorporación de dispositivos a Defender para punto de conexión: un vínculo para abrir el portal de Defender, donde puede realizar otros pasos para incorporar dispositivos fuera del flujo de trabajo optimizado de Intune.

Estado del agente antivirus: esta vista muestra los detalles de resumen del informe de estado del agente antivirus de Intune, de lo contrario, está disponible en el centro de administración de Intune en Informes>Microsoft Defender Antivirus, donde el informe se encuentra en la pestaña Resumen.

Otros informes de supervisión: esta sección incluye iconos que abren informes adicionales Microsoft Defender Antivirus, incluido el estado de firewall de malware detectado. Otro icono abre el portal de Defender , donde puede ver los datos de estado del sensor y antivirus.

Administración de dispositivos

El nodo Seguridad del punto de conexión incluye la vista Todos los dispositivos, donde puede ver una lista de todos los dispositivos de la Microsoft Entra ID que están disponibles en Microsoft Intune.

En esta vista, puede seleccionar los dispositivos con los que explorar en profundidad para obtener más información, como las directivas con las que un dispositivo no es compatible. También puede usar el acceso desde esta vista para corregir los problemas de un dispositivo, como reiniciar un dispositivo, iniciar un examen de malware o rotar las claves de BitLocker en un dispositivo De Ventana 10.

Para obtener más información, consulte Administración de dispositivos con seguridad de puntos de conexión en Microsoft Intune.

Administrar líneas base de seguridad

Las líneas base de seguridad de Intune son grupos preconfigurados de configuración de dispositivos Windows preconfigurados que están preconfigurados con valores predeterminados que establecen las recomendaciones de procedimientos recomendados de los equipos de seguridad de Microsoft pertinentes. Intune admite líneas base de seguridad para la configuración de dispositivos Windows, Microsoft Edge, Microsoft Defender para punto de conexión Protection, etc.

Para más información, vea Uso de líneas base de seguridad para configurar dispositivos Windows en Intune.

Las líneas base de seguridad son uno de los varios métodos de Intune para configurar los valores de configuración del dispositivo. Al administrar la configuración, es importante comprender qué otros métodos están en uso en el entorno que pueden configurar los dispositivos para que pueda evitar conflictos. Consulte Evitar conflictos de directivas más adelante en este artículo.

Revisar las tareas de seguridad de Microsoft Defender para punto de conexión

Al integrar Intune con Microsoft Defender para punto de conexión, puede revisar las tareas de seguridad en Intune que identifican dispositivos en riesgo y proporcionan pasos para mitigar ese riesgo. A continuación, puede usar las tareas para informar a Microsoft Defender para punto de conexión cuando esos riesgos se mitigan correctamente.

El equipo de Microsoft Defender para punto de conexión determina qué dispositivos están en riesgo y pasa esa información al equipo de Intune como una tarea de seguridad. Con solo unos pocos clics, crean tareas de seguridad para Intune que identifican los dispositivos en riesgo, la vulnerabilidad y que proporcionan instrucciones sobre cómo mitigar ese riesgo.

Intune los administradores pueden seleccionar y revisar las tareas de seguridad y, a continuación, actuar dentro de Intune para corregir esas tareas. Una vez mitigados, establecen que la tarea se complete, lo que comunica ese estado al equipo de Microsoft Defender para punto de conexión.

A través de las tareas de seguridad, ambos equipos permanecen sincronizados en cuanto a qué dispositivos están en riesgo y cómo y cuándo se corrigen esos riesgos.

Para más información sobre el uso de tareas de seguridad, consulte Uso de Intune para corregir vulnerabilidades identificadas por Microsoft Defender para punto de conexión.

Uso de directivas para administrar la seguridad del dispositivo

Como administrador de seguridad, use las directivas de seguridad que se encuentran en Administrar en el nodo Seguridad del punto de conexión. Con estas directivas, puede configurar la seguridad del dispositivo sin tener que navegar por el cuerpo más grande y el intervalo de opciones de configuración del dispositivo disponibles a través de perfiles de configuración de dispositivos o líneas base de seguridad.

Para más información sobre el uso de estas directivas de seguridad, consulte Administración de la seguridad de dispositivos con directivas de seguridad de punto de conexión.

Las directivas de seguridad de puntos de conexión son uno de los varios métodos de Intune para configurar la configuración en los dispositivos. Al administrar la configuración, es importante comprender qué otros métodos están en uso en el entorno que pueden configurar los dispositivos y evitar conflictos. Consulte Evitar conflictos de directivas más adelante en este artículo.

También se encuentra en Administrar : Cumplimiento de dispositivos y Directivas de acceso condicional . Estos tipos de directivas no son directivas de seguridad centradas en la configuración de puntos de conexión, pero son herramientas importantes para administrar dispositivos y acceder a los recursos corporativos.

Uso de la directiva de cumplimiento de dispositivos

Use la directiva de cumplimiento de dispositivos para establecer las condiciones por las que los dispositivos y los usuarios pueden acceder a los recursos de la red y de la empresa.

La configuración de cumplimiento disponible depende de la plataforma que use, pero las reglas de directiva comunes incluyen:

- Requerir que los dispositivos ejecuten una versión mínima o específica del sistema operativo

- Configuración de los requisitos de contraseña

- Especificación de un nivel máximo de amenaza de dispositivo permitido, según lo determinado por Microsoft Defender para punto de conexión u otro asociado de Mobile Threat Defense

Además de las reglas de directiva, las directivas de cumplimiento admiten Acciones para no cumplimiento. Estas acciones son una secuencia ordenada por el tiempo de las acciones que se aplicarán a los dispositivos no conformes. Entre las acciones se incluyen el envío de correo electrónico o notificaciones a los usuarios del dispositivo de alerta sobre el incumplimiento, el bloqueo remoto de dispositivos o incluso la retirada de dispositivos no conformes y la eliminación de los datos de la empresa que puedan estar en él.

Al integrar Intune Microsoft Entra directivas de acceso condicional para aplicar las directivas de cumplimiento, el acceso condicional puede usar los datos de cumplimiento para garantizar el acceso a los recursos corporativos para ambos dispositivos administrados y desde los dispositivos que no administra.

Para obtener más información, consulte Establecimiento de reglas en dispositivos para permitir el acceso a los recursos de la organización mediante Intune.

Las directivas de cumplimiento de dispositivos son uno de los varios métodos de Intune para configurar la configuración en los dispositivos. Al administrar la configuración, es importante comprender qué otros métodos están en uso en el entorno que pueden configurar los dispositivos y evitar conflictos. Consulte Evitar conflictos de directivas más adelante en este artículo.

Configuración del acceso condicional

Para proteger los dispositivos y los recursos corporativos, puede usar Microsoft Entra directivas de acceso condicional con Intune.

Intune pasa los resultados de las directivas de cumplimiento de dispositivos a Microsoft Entra, que luego usa directivas de acceso condicional para aplicar qué dispositivos y aplicaciones pueden acceder a los recursos corporativos. Las directivas de acceso condicional también ayudan a garantizar el acceso de los dispositivos que no administra con Intune y pueden usar los detalles de cumplimiento de los asociados de Mobile Threat Defense que integre con Intune.

A continuación se muestran dos métodos comunes de uso del acceso condicional con Intune:

- Acceso condicional basado en dispositivos, para garantizar que solo los dispositivos administrados y compatibles puedan acceder a los recursos de red.

- Acceso condicional basado en aplicaciones, que usa directivas de protección de aplicaciones para administrar el acceso a los recursos de red por parte de los usuarios en dispositivos que no administra con Intune.

Para más información sobre el uso del acceso condicional con Intune, consulte Información sobre el acceso condicional y Intune.

Configuración de la integración con Microsoft Defender para punto de conexión

Al integrar Microsoft Defender para punto de conexión con Intune, mejora la capacidad de identificar y responder a los riesgos.

Aunque Intune se puede integrar con varios asociados de Mobile Threat Defense, cuando se usa Microsoft Defender para punto de conexión se obtiene una estrecha integración entre Microsoft Defender para punto de conexión y Intune con acceso a opciones de protección de dispositivos profundos, entre las que se incluyen:

- Tareas de seguridad: comunicación fluida entre Defender para punto de conexión y Intune administradores sobre los dispositivos en riesgo, cómo corregirlos y confirmación cuando se mitigan esos riesgos.

- Incorporación simplificada para Microsoft Defender para punto de conexión en clientes.

- Uso de señales de riesgo de dispositivo de Defender para punto de conexión en directivas de cumplimiento de Intune y directivas de protección de aplicaciones.

- Acceso a las funcionalidades de protección contra alteraciones .

Para más información sobre el uso de Microsoft Defender para punto de conexión con Intune, consulte Aplicación del cumplimiento de Microsoft Defender para punto de conexión con acceso condicional en Intune.

Requisitos de control de acceso basado en rol

Para administrar las tareas en el nodo Seguridad del punto de conexión del centro de administración de Microsoft Intune, una cuenta debe:

- Se le asigna una licencia para Intune.

- Tener permisos de control de acceso basado en rol (RBAC) iguales a los permisos proporcionados por el rol integrado Intune de Endpoint Security Manager. El rol Administrador de seguridad de punto de conexión concede acceso al centro de administración de Microsoft Intune. Este rol lo pueden usar las personas que administran las características de seguridad y cumplimiento, incluidas las líneas base de seguridad, el cumplimiento de dispositivos, el acceso condicional y Microsoft Defender para punto de conexión.

Para más información, vea Control de acceso basado en rol (RBAC) con Microsoft Intune.

Permisos concedidos por el rol Administrador de seguridad de puntos de conexión

Para ver la siguiente lista de permisos en el centro de administración de Microsoft Intune, vaya aRoles> de administración> deinquilinos Todos los roles y seleccionePropiedadesde Endpoint Security Manager>.

Permisos:

-

Android FOTA

- Lectura

-

Android para trabajar

- Lectura

-

Datos de auditoría

- Lectura

-

Conector de certificado

- Lectura

-

Identificadores de dispositivos corporativos

- Lectura

-

Credenciales derivadas

- Lectura

-

Directivas de cumplimiento de dispositivos

- Assign

- Crear

- Eliminar

- Lectura

- Actualizar

- Ver informes

-

Configuraciones de dispositivos

- Lectura

- Ver informes

-

Administradores de inscripción de dispositivos

- Lectura

-

Informes de Endpoint Protection

- Lectura

-

Programas de inscripción

- Leer dispositivo

- Leer perfil

- Token de lectura

-

Filters

- Lectura

-

Intune almacenamiento de datos

- Lectura

-

Aplicaciones administradas

- Lectura

-

Dispositivos administrados

- Eliminar

- Lectura

- Establecimiento de un usuario principal

- Actualizar

- Ver informes

-

ATP de Microsoft Defender

- Lectura

-

Microsoft Store para Empresas

- Lectura

-

Mobile Threat Defense

- Modify

- Lectura

-

Aplicaciones móviles

- Lectura

-

Organización

- Lectura

-

Administración de dispositivos de asociados

- Lectura

-

Conjuntos de directivas

- Lectura

-

Conectores de asistencia remota

- Lectura

- Ver informes

-

Tareas remotas

- Obtención de la clave de FileVault

- Acción Iniciar administrador de configuración

- Reiniciar ahora

- Bloqueo remoto

- Girar BitLockerKeys (versión preliminar)

- Rotar la clave de FileVault

- Cierre

- Sincronización de dispositivos

- Windows Defender

-

Roles

- Lectura

-

Líneas base de seguridad

- Assign

- Crear

- Eliminar

- Lectura

- Actualizar

-

Tareas de seguridad

- Lectura

- Actualizar

-

Términos y condiciones

- Lectura

-

Certificado de Windows Enterprise

- Lectura

Evitar conflictos de directivas

Muchas de las opciones que puede configurar para los dispositivos se pueden administrar mediante diferentes características en Intune. Estas características incluyen, entre otras:

- Directivas de seguridad de puntos de conexión

- Líneas base de seguridad

- Directivas de configuración de dispositivos

- Directivas de inscripción de Windows

Por ejemplo, la configuración que se encuentra en Directivas de seguridad de punto de conexión es un subconjunto de la configuración que se encuentra en los perfiles de protección de puntos de conexión y restricción de dispositivos en la directiva de configuración de dispositivos y que también se administran a través de varias líneas base de seguridad.

Una manera de evitar conflictos es no usar líneas base diferentes, instancias de la misma línea base o diferentes tipos de directiva e instancias para administrar la misma configuración en un dispositivo. Esto requiere planear qué métodos usar para implementar configuraciones en distintos dispositivos. Cuando use varios métodos o instancias del mismo método para configurar la misma configuración, asegúrese de que los distintos métodos están de acuerdo o no se implementan en los mismos dispositivos.

Si se producen conflictos, puede usar las herramientas integradas de Intune para identificar y resolver el origen de esos conflictos. Para más información, vea:

- Solucionar problemas de directivas y perfiles en Intune

- Supervisión de las líneas de base de seguridad

Contenido relacionado

Configurar: