Administración de experiencias de colaboración en Teams para iOS y Android con Microsoft Intune

Microsoft Teams es el centro de colaboración en equipo de Microsoft 365 que integra las personas, el contenido y las herramientas que el equipo necesita para ser más comprometido y eficaz.

Las funcionalidades de protección más completas y amplias para los datos de Microsoft 365 están disponibles cuando se suscribe al conjunto de Enterprise Mobility + Security, que incluye características de Microsoft Intune y Microsoft Entra ID P1 o P2, como el acceso condicional. Como mínimo, querrá implementar una directiva de acceso condicional que permita la conectividad a Teams para iOS y Android desde dispositivos móviles y una directiva de protección de aplicaciones Intune que garantice que la experiencia de colaboración está protegida.

Aplicar el acceso condicional

Las organizaciones pueden usar Microsoft Entra directivas de acceso condicional para garantizar que los usuarios solo puedan acceder a contenido profesional o educativo mediante Teams para iOS y Android. Para ello, necesitará una directiva de acceso condicional destinada a todos los usuarios potenciales. Estas directivas se describen en Acceso condicional: requerir aplicaciones cliente aprobadas o una directiva de protección de aplicaciones.

Nota:

Para aprovechar las directivas de acceso condicional basadas en aplicaciones, la aplicación Microsoft Authenticator debe instalarse en dispositivos iOS. En el caso de los dispositivos Android, se requiere la aplicación Portal de empresa de Intune. Para obtener más información, consulte Acceso condicional basado en aplicaciones con Intune.

Siga los pasos descritos en Requerir aplicaciones cliente aprobadas o directiva de protección de aplicaciones con dispositivos móviles, que permite a Teams para iOS y Android, pero impide que los clientes de dispositivos móviles compatibles con OAuth de terceros se conecten a puntos de conexión de Microsoft 365.

Nota:

Esta directiva garantiza que los usuarios móviles puedan acceder a todos los puntos de conexión Microsoft 365 mediante las aplicaciones aplicables.

Crear directivas de protección de aplicaciones de Intune

Las directivas de protección de aplicaciones (APP) definen qué aplicaciones se permiten y las acciones que se pueden realizar con los datos de la organización. Las opciones disponibles en las APP permiten a las organizaciones adaptar la protección a sus necesidades concretas. Para algunas de ellas, puede que no sea obvio qué configuración de directivas es necesaria para implementar un escenario completo. Para ayudar a las organizaciones a priorizar la protección del punto de conexión del cliente móvil, Microsoft ha introducido la taxonomía para su marco de protección de datos de APP para la administración de aplicaciones móviles de iOS y Android.

El marco de protección de datos de APP se organiza en tres niveles de configuración distintos, cada uno de ellos basado en el nivel anterior:

- La protección de datos empresariales básica (nivel 1) garantiza que las aplicaciones estén protegidas con un PIN y cifradas, y realiza operaciones de borrado selectivo. En el caso de los dispositivos Android, este nivel valida la certificación de dispositivos Android. Se trata de una configuración de nivel de entrada que proporciona un control de protección de datos similar en las directivas de buzón de Exchange Online y que introduce tecnologías informáticas y el rellenado de usuarios en APP.

- La protección de datos empresariales mejorada (nivel 2) incorpora mecanismos para la prevención de la pérdida de datos de APP y requisitos mínimos para el sistema operativo. Esta es la configuración aplicable a la mayoría de los usuarios móviles que acceden a datos profesionales o educativos.

- La protección de datos empresariales alta (nivel 3) incorpora mecanismos avanzados para la protección de datos, configuración de PIN mejorada y defensa contra amenazas móviles de APP. Esta configuración es conveniente para los usuarios que acceden a datos de alto riesgo.

A fin de ver las recomendaciones específicas para cada nivel de configuración y las aplicaciones mínimas que se deben proteger, revise Marco de protección de datos mediante directivas de protección de aplicaciones.

Independientemente de si el dispositivo está inscrito en una solución de administración unificada de puntos de conexión (UEM), es necesario crear una directiva de protección de aplicaciones de Intune para las aplicaciones iOS y Android siguiendo los pasos descritos en Cómo crear y asignar directivas de protección de aplicaciones. Estas directivas, como mínimo, deben cumplir las siguientes condiciones:

Incluyen todas las aplicaciones móviles de Microsoft 365, como Edge, Outlook, OneDrive, Office o Teams, ya que esto garantiza que los usuarios puedan acceder y manipular datos profesionales o educativos dentro de cualquier aplicación de Microsoft de forma segura.

Se asignan a todos los usuarios. Esto garantiza que todos los usuarios estén protegidos, independientemente de si usan Teams para iOS o Android.

Determine qué nivel de marco cumple sus requisitos. La mayoría de las organizaciones deben implementar la configuración definida en Protección de datos mejorada para la empresa (nivel 2), ya que permite controles de requisitos de acceso y protección de datos.

Para obtener más información sobre la configuración disponible, consulte Configuración de directivas de protección de aplicaciones Android y Configuración de directivas de protección de aplicaciones iOS.

Importante

Para aplicar Intune directivas de protección de aplicaciones a aplicaciones en dispositivos Android que no están inscritos en Intune, el usuario también debe instalar el Portal de empresa de Intune.

Uso de la configuración de la aplicación

Teams para iOS y Android admite la configuración de la aplicación que permite la administración unificada de puntos de conexión, como Microsoft Intune, a los administradores para personalizar el comportamiento de la aplicación.

La configuración de aplicaciones se puede entregar a través del canal del sistema operativo de administración de dispositivos móviles (MDM) en dispositivos inscritos (canal de Configuración de aplicaciones administradas para iOS o Android en el canal Enterprise para Android) o a través del canal Directiva de protección de aplicaciones (APP) de Intune. Teams para iOS y Android admite los siguientes escenarios de configuración:

- Permitir solo cuentas profesionales o educativas

Importante

Para escenarios de configuración que requieren la inscripción de dispositivos en Android, los dispositivos deben inscribirse en Android Enterprise y Teams para Android deben implementarse a través de Google Play Store administrado. Para obtener más información, consulte Configurar la inscripción de dispositivos de perfil de trabajo de propiedad personal de Android Enterprise y Agregar directivas de configuración de aplicaciones para dispositivos de Android Enterprise administrados.

Cada escenario de configuración resalta sus requisitos específicos. Por ejemplo, si el escenario de configuración requiere la inscripción de dispositivos y, por tanto, funciona con cualquier proveedor de UEM, o si requiere directivas de protección de aplicaciones de Intune.

Importante

Las claves de configuración de la aplicación distinguen mayúsculas de minúsculas. Use las mayúsculas y minúsculas de manera adecuada para asegurarse de que la configuración surte efecto.

Nota:

Con Microsoft Intune, la configuración de aplicaciones que se entrega a través del canal del sistema operativo MDM se conoce como una directiva de configuración de dispositivos (ACP) de dispositivos administrados; la configuración de aplicaciones que se entrega a través del canal Directiva de protección de aplicaciones se conoce como una directiva de configuración de aplicaciones de aplicaciones administradas.

Permitir solo cuentas profesionales o educativas

Respetar las directivas de seguridad y el cumplimiento de los datos de nuestros clientes más grandes y altamente regulados es un pilar clave para el valor de Microsoft 365. Algunas empresas tienen un requisito para capturar toda la información de comunicaciones dentro de su entorno corporativo, así como asegurarse de que los dispositivos solo se usan para las comunicaciones corporativas. Para admitir estos requisitos, Teams para iOS y Android en dispositivos inscritos se pueden configurar para permitir que solo se aprovisione una sola cuenta corporativa dentro de la aplicación.

Puede obtener más información sobre cómo configurar el valor de modo de cuentas permitidas de la organización aquí:

Este escenario de configuración solo funciona con dispositivos inscritos. Sin embargo, se admite cualquier proveedor de UEM. Si no usa Microsoft Intune, debe consultar la documentación de UEM sobre cómo implementar estas claves de configuración.

Simplificar la experiencia de inicio de sesión con el inicio de sesión sin dominio

Puede simplificar la experiencia de inicio de sesión en Teams para iOS y Android rellenando previamente el nombre de dominio en la pantalla de inicio de sesión para los usuarios en dispositivos compartidos y administrados mediante la aplicación de las siguientes directivas:

| Name | Valor |

|---|---|

| domain_name | Valor de cadena que proporciona el dominio del inquilino al que se anexa. Use un valor delimitado por punto y coma para agregar varios dominios. Esta directiva solo funciona en dispositivos inscritos. |

| enable_numeric_emp_id_keypad | Valor booleano que se usa para indicar que el identificador de empleado es numérico y que el teclado numérico debe estar habilitado para facilitar la entrada. Si no se establece el valor, se abrirá el teclado alfanumérico. Esta directiva solo funciona en dispositivos inscritos. |

Nota:

Estas directivas solo funcionarán en dispositivos compartidos y administrados inscritos.

Configuración de notificaciones en Microsoft Teams

Las notificaciones le mantienen al día sobre lo que sucede o va a suceder a su alrededor. Aparecen en la pantalla principal o en la pantalla de bloqueo en función de la configuración. Use las siguientes opciones para configurar las notificaciones en el portal a través de una directiva de protección de aplicaciones.

| Opciones | Descripción |

|---|---|

| Permitir | Mostrar notificación real con todos los detalles (título y contenido). |

| Bloquear datos de la organización | Quite el título y reemplace el contenido por "Tiene un mensaje nuevo" para las notificaciones de chat y "Hay nueva actividad" para otros usuarios. Un usuario no podrá responder a una notificación desde una pantalla de bloqueo. |

| Blocked | Suprime la notificación y no notifica al usuario. |

Para establecer las directivas en Intune

Inicie sesión en Microsoft Intune centro de administración.

En el panel de navegación izquierdo, vaya a Protección de aplicaciones>.

Haga clic en Crear directiva y seleccione la plataforma deseada, como iOS/iPadOS.

En la página Aspectos básicos, agregue detalles como Nombre y Descripción. Haga clic en Siguiente.

En la página Aplicaciones , haga clic en Seleccionar aplicaciones públicas y, a continuación, busque y seleccione las aplicaciones de Microsoft Teams . Haga clic en Siguiente.

En la página Protección de datos , busque la configuración Notificaciones de datos de la organización y seleccione la opción Bloquear datos de la organización . Establezca las asignaciones de los grupos de usuarios que se van a incluir y, a continuación, cree la directiva.

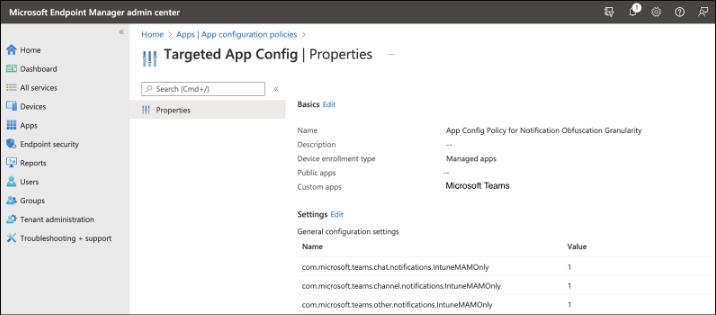

Una vez creada la directiva de protección de aplicaciones, vaya aConfiguración de>aplicaciones>Crear>aplicaciones administradas.

En la página Aspectos básicos , agregue un nombre y haga clic en Seleccionar aplicaciones públicas y, a continuación, busque y seleccione las aplicaciones de Microsoft Teams . Haga clic en Siguiente.

En Configuración general, establezca cualquiera de las claves de notificación en 1 para activar la característica para chat, canales, todas las demás notificaciones o cualquiera de estas combinaciones. Y, establezca en 0 para desactivar la característica.

Name Valor com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 para on, 0 para off com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 para on, 0 para off com.microsoft.teams.other.notifications.IntuneMAMOnly 1 para on, 0 para off

Establezca las asignaciones de los grupos de usuarios que se van a incluir y, a continuación, cree la directiva.

Una vez creada la directiva, vaya aProtección deaplicaciones>. Busque la directiva de Protección de aplicaciones recién creada y compruebe si la directiva se ha implementado revisando la columna Implementada. La columna Implementada debe mostrar Sí para la directiva creada. Si muestra No, actualice la página y compruebe después de 10 minutos.

Para que las notificaciones aparezcan en dispositivos iOS y Android

- En el dispositivo, inicie sesión en Teams y Portal de empresa. Establézcalo en Mostrar vistas previas>Siempre para asegurarse de que la configuración de notificación del dispositivo permite las notificaciones de Teams.

- Bloquee el dispositivo y envíe notificaciones al usuario que inició sesión en ese dispositivo. Pulse en una notificación para expandirla en la pantalla de bloqueo, sin desbloquear el dispositivo.

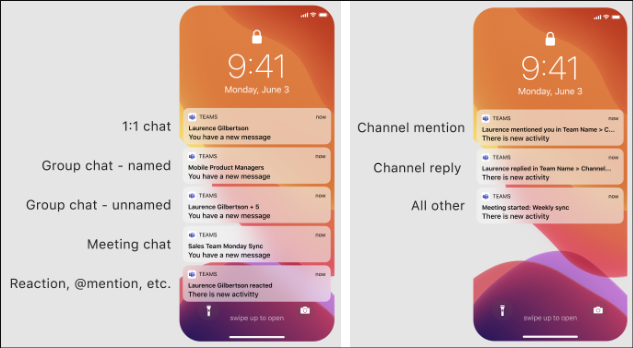

- Las notificaciones en la pantalla de bloqueo deben tener el siguiente aspecto (las capturas de pantalla son de iOS, pero se deben mostrar las mismas cadenas en Android):

No debe estar visible ninguna opción para responder u otras reacciones de notificación rápida desde la pantalla de bloqueo.

El avatar del remitente no está visible; sin embargo, las iniciales están bien.

La notificación debe mostrar el título, pero reemplazar el contenido por "Tiene un mensaje nuevo" para las notificaciones de chat y "Hay nueva actividad" para otros usuarios.

Para obtener más información sobre las directivas de configuración de aplicaciones y las directivas de protección de aplicaciones, consulte los temas siguientes:

- Directivas de configuración de aplicaciones para Microsoft Intune

- Información general de las directivas de protección de aplicaciones