Agregar directivas de configuración de aplicaciones para dispositivos iOS/iPadOS administrados

Use directivas de configuración de aplicaciones en Microsoft Intune para proporcionar opciones de configuración personalizadas para una aplicación de iOS/iPadOS. Estas opciones de configuración permiten personalizar una aplicación en función de la dirección de los proveedores de aplicaciones. Debe obtener estas opciones de configuración (claves y valores) del proveedor de la aplicación. Para configurar la aplicación, especifique la configuración como claves y valores, o como XML que contenga las claves y los valores.

Como administrador de Microsoft Intune, puede controlar qué cuentas de usuario se agregan a las aplicaciones de Microsoft 365 (Office) en dispositivos administrados. Puede limitar el acceso solo a las cuentas de usuario de la organización permitidas y bloquear las cuentas personales en los dispositivos inscritos. Las aplicaciones auxiliares procesan la configuración de la aplicación y quitan y bloquean las cuentas no aprobadas. La configuración de la directiva de configuración se usa cuando la aplicación las comprueba, normalmente la primera vez que se ejecuta.

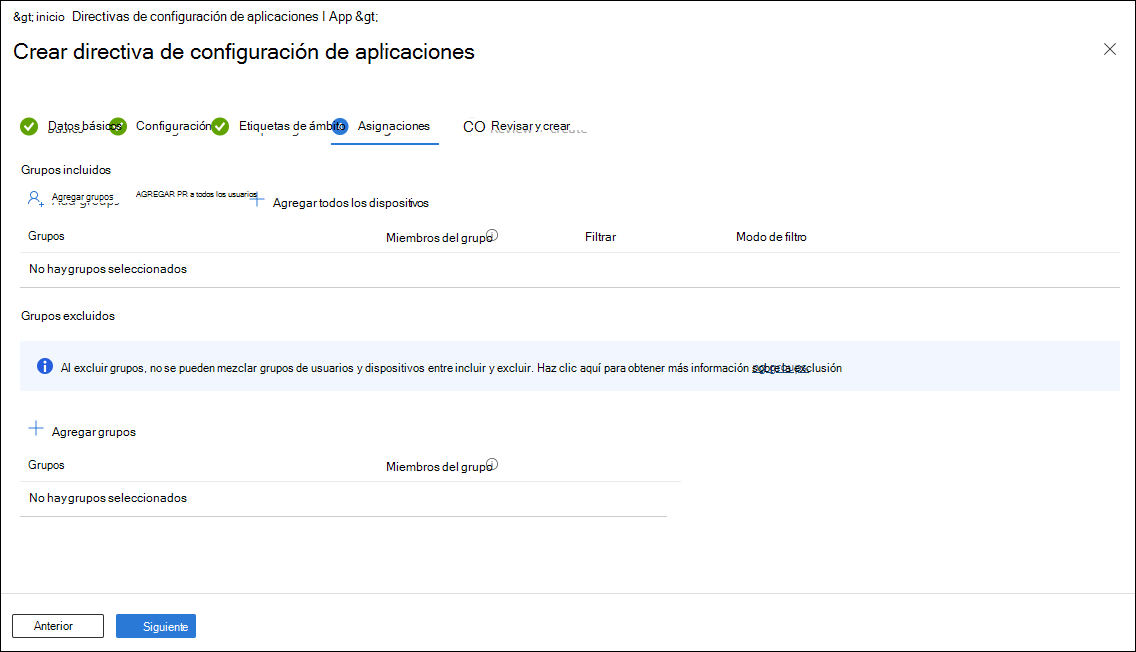

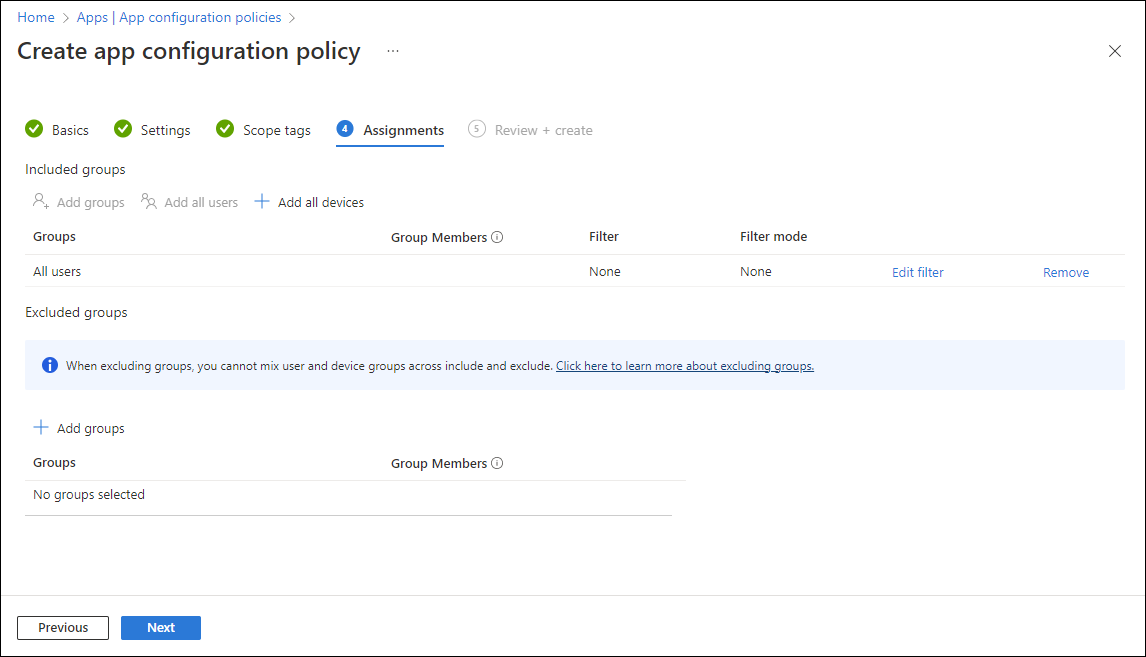

Una vez que agregue una directiva de configuración de aplicaciones, puede establecer las asignaciones de la directiva de configuración de aplicaciones. Al establecer las asignaciones de la directiva, puede elegir usar unfiltro e incluir y excluir los grupos de usuarios a los que se aplica la directiva. Si decide incluir uno o varios grupos, puede elegir seleccionar grupos específicos para incluir o seleccionar grupos integrados. Los grupos integrados incluyen Todos los usuarios, Todos los dispositivos y Todos los usuarios + Todos los dispositivos.

Nota:

Intune proporciona grupos todos los usuarios y todos los dispositivos creados previamente en la consola con optimizaciones integradas para su comodidad. Se recomienda encarecidamente usar estos grupos para dirigirse a todos los usuarios y todos los dispositivos en lugar de a los grupos "Todos los usuarios" o "Todos los dispositivos" que haya creado usted mismo.

Una vez que haya seleccionado los grupos incluidos para la directiva de configuración de la aplicación, también puede elegir los grupos específicos que desea excluir. Para obtener más información, vea Incluir y excluir asignaciones de aplicaciones en Microsoft Intune.

Sugerencia

Este tipo de directiva solo está disponible actualmente para dispositivos que ejecutan iOS/iPadOS 8.0 y versiones posteriores. Admite los siguientes tipos de instalación de aplicaciones:

- Aplicación iOS/iPadOS administrada desde la tienda de aplicaciones

- Paquete de aplicación para iOS

Para obtener más información sobre los tipos de instalación de aplicaciones, vea Cómo agregar una aplicación a Microsoft Intune. Para obtener más información sobre la incorporación de la configuración de la aplicación en el paquete de la aplicación .ipa para dispositivos administrados, vea Configuración de aplicaciones administradas en la Documentación para desarrolladores de iOS.

Crear una directiva de configuración de aplicaciones

Inicie sesión en el Centro de administración de Microsoft Intune.

Elija laconfiguración de>aplicaciones>Crear>dispositivos administrados. Tenga en cuenta que puede elegir entre Dispositivos administrados y Aplicaciones administradas. Para obtener más información, consulte Aplicaciones que admiten la configuración de aplicaciones.

En la página Datos básicos, establezca los detalles siguientes:

- Nombre: El nombre del perfil que aparece en el centro de administración de Microsoft Intune.

- Descripción: La descripción del perfil que aparece en el centro de administración de Microsoft Intune.

- Tipo de inscripción de dispositivos: Esta configuración se establece en Dispositivos administrados.

Seleccione iOS/iPadOS como Plataforma.

Haga clic en Seleccionar aplicación junto a Aplicación de destino. Se muestra el panel Aplicación asociada.

En el panel Aplicación de destino, elija la aplicación administrada que desea asociar a la directiva de configuración y haga clic en Aceptar.

Haga clic en Siguiente para mostrar la página Configuración.

En el cuadro desplegable, seleccione el Formato de configuración. Seleccione uno de los métodos siguientes para agregar información de configuración:

- Usar diseñador de configuraciones

-

Escribir datos XML

Para obtener más información sobre el uso del diseñador de configuraciones, vea Usar el diseñador de configuraciones. Para obtener más información sobre cómo escribir datos XML, vea Escribir datos XML.

Haga clic en Siguiente para mostrar la página Etiquetas de ámbito.

[Opcional] Puede configurar etiquetas de ámbito para la directiva de configuración de aplicaciones. Para más información sobre las etiquetas de ámbito, consulte Usar control de acceso basado en roles (RBAC) y etiquetas de ámbito para TI distribuida.

Haga clic en siguiente para mostrar la página Asignaciones.

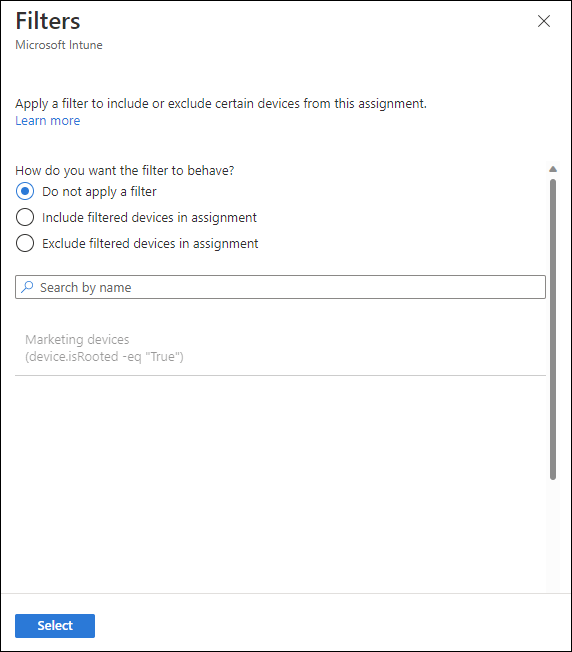

En la página Asignaciones, seleccione Agregar grupos, Agregar todos los usuarios, o Agregar todos los dispositivos para asignar la directiva de configuración de aplicaciones. Una vez que haya seleccionado un grupo de asignación, puede seleccionar un filtro para refinar el ámbito de asignación al implementar directivas de configuración de aplicaciones para dispositivos administrados.

Seleccione Todos los usuarios en el cuadro desplegable.

[Opcional] Haga clic en Editar filtro para agregar un filtro y refinar el ámbito de asignación.

Haga clic en Seleccionar grupos para excluir para mostrar el panel relacionado.

Elija los grupos que desea excluir y, a continuación, haga clic en Seleccionar.

Nota:

Al agregar un grupo, si ya se ha incluido algún otro grupo para un tipo de asignación determinado, se preselecciona e inmutable para otros tipos de asignación de inclusión. Por lo tanto, ese grupo que se ha usado no se puede usar como grupo excluido.

Haga clic en Siguiente para mostrar la página Revisar + crear.

Haga clic en Crear para agregar la directiva de configuración de aplicaciones a Intune.

Uso del diseñador de configuraciones

Microsoft Intune proporciona opciones de configuración exclusivas de una aplicación. Puede usar el diseñador de configuración para aplicaciones en dispositivos inscritos o no inscritos en Microsoft Intune. El diseñador le permite configurar claves de configuración y valores específicos que le ayudarán a crear el XML subyacente. También debe especificar el tipo de datos para cada valor. Esta configuración se proporciona a las aplicaciones automáticamente cuando se instalan las aplicaciones.

Agregar una configuración

- Para cada clave y valor de la configuración, establezca:

- Clave de configuración: Clave que distingue mayúsculas de minúsculas que identifica de forma única la configuración de configuración específica.

- Tipo de valor: El tipo de datos del valor de configuración. Los tipos incluyen Entero, Real, Cadena o Booleano.

- Valor de configuración: El valor de la configuración.

- Elija Aceptar para establecer los valores de configuración.

Eliminar una configuración

- Elija los puntos suspensivos (...) junto a la configuración.

- Seleccione Eliminar.

Los caracteres {{ and }} solo los usan los tipos de token y no se deben usar para otros fines.

Permitir solo cuentas de organización configuradas en aplicaciones

Como administrador de Microsoft Intune, puede controlar qué cuentas profesionales o educativas se agregan a las aplicaciones de Microsoft en dispositivos administrados. Puede limitar el acceso solo a las cuentas de usuario de la organización permitidas y bloquear las cuentas personales dentro de las aplicaciones (si se admite) en los dispositivos inscritos. Para dispositivos iOS/iPadOS, use los siguientes pares clave-valor en una directiva de configuración de aplicaciones de dispositivos administrados:

| Key | Valores |

|---|---|

| IntuneMAMAllowedAccountsOnly |

|

| IntuneMAMUPN |

|

| IntuneMAMOID |

|

Nota:

Las claves de configuración IntuneMAMUPN e IntuneMAMOID se configuran automáticamente para algunas aplicaciones habilitadas para MAM; consulte tipos de Administración de dispositivos para obtener más información.

Nota:

Las siguientes aplicaciones procesan la configuración de aplicaciones anterior y solo permiten cuentas de organización:

- Copilot para iOS (28.1.420324001 y versiones posteriores)

- Edge para iOS (44.8.7 y versiones posteriores)

- Office, Word, Excel, PowerPoint para iOS (2.41 y versiones posteriores)

- OneDrive para iOS (10.34 y versiones posteriores)

- OneNote para iOS (2.41 y versiones posteriores)

- Outlook para iOS (2.99.0 y versiones posteriores)

- Teams para iOS (2.0.15 y versiones posteriores)

Requerir cuentas de organización configuradas en aplicaciones

En los dispositivos inscritos, las organizaciones pueden requerir que la cuenta profesional o educativa haya iniciado sesión en aplicaciones administradas de Microsoft para recibir datos de la organización de otras aplicaciones administradas. Por ejemplo, considere el escenario en el que el usuario tiene datos adjuntos incluidos en los mensajes de correo electrónico contenidos en el perfil de correo electrónico administrado ubicado en el cliente de correo nativo de iOS. Si el usuario intenta transferir los datos adjuntos a una aplicación de Microsoft, como Office, que se administra en el dispositivo y tiene estas claves aplicadas, esta configuración tratará los datos adjuntos transferidos como datos de la organización, lo que requiere que la cuenta profesional o educativa inicie sesión y aplique la configuración de directiva de protección de aplicaciones.

En el caso de los dispositivos iOS/iPadOS, use los siguientes pares clave-valor en una directiva de configuración de aplicaciones de dispositivos administrados para cada aplicación de Microsoft:

| Key | Valores |

|---|---|

| IntuneMAMRequireAccounts |

|

| IntuneMAMUPN |

|

Nota:

Las aplicaciones deben tener el SDK de aplicaciones de Intune para iOS versión 12.3.3 o posterior y tener como destino una directiva de protección de aplicaciones de Intune cuando se requiera el inicio de sesión en una cuenta profesional o educativa. Dentro de la directiva de protección de aplicaciones, los “datos de recepción de otras aplicaciones” deben establecerse “Todas las aplicaciones con datos entrantes de la organización”.

En este momento, el inicio de sesión de la aplicación solo es necesario cuando hay datos de la organización entrantes en una aplicación de destino.

Escribir datos XML

Puede escribir o pegar una lista de propiedades XML que contenga los valores de configuración de la aplicación para los dispositivos inscritos en Intune. El formato de la lista de propiedades XML varía en función de la aplicación que esté configurando. Para obtener más información sobre el formato exacto que se va a usar, póngase en contacto con el proveedor de la aplicación.

Intune valida el formato XML. Sin embargo, Intune no comprueba que la lista de propiedades XML (PList) funciona con la aplicación de destino.

Para obtener más información sobre las listas de propiedades XML:

- Consulte Descripción de las listas de propiedades XML en la biblioteca para desarrolladores de iOS.

Formato de ejemplo para un archivo XML de configuración de aplicación

Al crear un archivo de configuración de aplicación, puede especificar uno o varios de los siguientes valores con este formato:

<dict>

<key>userprincipalname</key>

<string>{{userprincipalname}}</string>

<key>mail</key>

<string>{{mail}}</string>

<key>partialupn</key>

<string>{{partialupn}}</string>

<key>accountid</key>

<string>{{accountid}}</string>

<key>deviceid</key>

<string>{{deviceid}}</string>

<key>userid</key>

<string>{{userid}}</string>

<key>username</key>

<string>{{username}}</string>

<key>serialnumber</key>

<string>{{serialnumber}}</string>

<key>serialnumberlast4digits</key>

<string>{{serialnumberlast4digits}}</string>

<key>udidlast4digits</key>

<string>{{udidlast4digits}}</string>

<key>aaddeviceid</key>

<string>{{aaddeviceid}}</string>

<key>IsSupervised</key>

<string>{{IsSupervised}}</string>

</dict>

Tipos de datos XML PList admitidos

Intune admite los siguientes tipos de datos en una lista de propiedades:

- <entero>

- <real>

- <cadena>

- <matriz>

- <dict>

- <verdadero/> o <falso/>

Tokens usados en la lista de propiedades

Además, Intune admite los siguientes tipos de token en la lista de propiedades:

- {{userprincipalname}}, por ejemplo, John@contoso.com

- {{mail}}, por ejemplo, John@contoso.com

- {{partialupn}}, por ejemplo, John

- {{accountid}}, por ejemplo, fc0dc142-71d8-4b12-bbea-bae2a8514c81

- {{deviceid}}, por ejemplo, b9841cd9-9843-405f-be28-b2265c59ef97

- {{userid}}, por ejemplo, 3ec2c00f-b125-4519-acf0-302ac3761822

- {{username}}, por ejemplo, John Doe

- {{serialnumber}}, por ejemplo, F4KN99ZUG5V2 (para dispositivos iOS/iPadOS)

- {{serialnumberlast4digits}}, por ejemplo, G5V2 (para dispositivos iOS/iPadOS)

- {{aaddeviceid}}, por ejemplo, ab0dc123-45d6-7e89-aabb-cde0a1234b56

- {{issupervised}}, por ejemplo, True (para dispositivos iOS/iPadOS)

- {{OnPremisesSamAccountName}}, por ejemplo, contoso\John

Configuración de la aplicación Portal de empresa para admitir dispositivos iOS y iPadOS inscritos con inscripción de dispositivos automatizada

Las inscripciones automatizadas de dispositivos de Apple no son compatibles con la versión de la tienda de aplicaciones de la aplicación Portal de empresa de forma predeterminada. Sin embargo, puede configurar la aplicación Portal de empresa para que admita dispositivos ADE de iOS/iPadOS incluso cuando los usuarios hayan descargado el Portal de empresa desde el App Store mediante los pasos siguientes.

En Microsoft Intune centro de administración, agregue la aplicación Portal de empresa de Intune si aún no se ha agregado, vaya a Aplicaciones>Todas las aplicaciones>Crear>aplicación de la Tienda iOS.

Vaya aConfiguración deaplicaciones> para crear una directiva de configuración de aplicaciones para la aplicación Portal de empresa.

Cree una directiva de configuración de aplicaciones con el código XML siguiente. Puede encontrar más información sobre cómo crear una directiva de configuración de aplicaciones y escribir datos XML en Agregar directivas de configuración de aplicaciones para dispositivos iOS/iPadOS administrados.

Usar el Portal de empresa en un dispositivo de inscripción de dispositivos automatizada (ADE) inscrito con afinidad de usuario:

Nota:

Cuando el perfil de inscripción "Instalar Portal de empresa" establecido en sí, Intune inserta automáticamente la directiva de configuración de la aplicación siguiente como parte del proceso de inscripción inicial. Esta configuración no debe implementarse manualmente en los usuarios o dispositivos, ya que esto provocará un conflicto con la carga ya enviada durante la inscripción, lo que provocará que se pida a los usuarios finales que descarguen un nuevo perfil de administración después de iniciar sesión en Portal de empresa (cuando no deberían, porque ya hay un perfil de administración instalado en estos dispositivos).

<dict> <key>IntuneCompanyPortalEnrollmentAfterUDA</key> <dict> <key>IntuneDeviceId</key> <string>{{deviceid}}</string> <key>UserId</key> <string>{{userid}}</string> </dict> </dict>Usar el Portal de empresa en un dispositivo ADE inscrito sin afinidad de usuario (también conocido como almacenamiento provisional de dispositivos):

Nota:

El usuario que inicia sesión en Portal de empresa se establece como el usuario principal del dispositivo.

<dict> <key>IntuneUDAUserlessDevice</key> <string>{{SIGNEDDEVICEID}}</string> </dict>

Implemente el Portal de empresa en dispositivos con la directiva de configuración de aplicaciones destinada a los grupos deseados. Asegúrese de implementar solo la directiva en grupos de dispositivos que ya están inscritos en ADE.

Indique a los usuarios finales que inicien sesión en la aplicación Portal de empresa cuando se instale automáticamente.

Nota:

Al agregar una configuración de aplicación para permitir la aplicación Portal de empresa en dispositivos ADE sin afinidad de usuario, puede experimentar una STATE Policy Error. A diferencia de otras configuraciones de aplicaciones, esta situación no se aplica cada vez que el dispositivo se registra. En su lugar, esta configuración de aplicación está pensada para ser una operación única para permitir que los dispositivos existentes inscritos sin afinidad de usuario alcancen la afinidad de usuario cuando un usuario inicia sesión en el Portal de empresa. Esta configuración de aplicación se quita de la directiva en segundo plano una vez que se ha aplicado correctamente. La asignación de directiva existirá, pero no notificará "correcto" una vez que se quite la configuración de la aplicación en segundo plano. Una vez que la directiva de configuración de aplicaciones se ha aplicado al dispositivo, puede anular la asignación de la directiva.

Supervisión del estado de configuración de la aplicación iOS/iPadOS por dispositivo

Una vez asignada una directiva de configuración, puede supervisar el estado de configuración de la aplicación iOS/iPadOS para cada dispositivo administrado. En Microsoft Intune en el Centro de administración de Microsoft Intune, seleccione Dispositivos>Todos los dispositivos. En la lista de dispositivos administrados, seleccione un dispositivo específico para mostrar un panel para el dispositivo. En el panel del dispositivo, seleccione Configuración de la aplicación.