Configuración de permisos de almacenamiento de SMB

FSLogix funciona con sistemas de almacenamiento SMB para almacenar contenedores de Perfil o ODFC. El almacenamiento SMB se usa en configuraciones estándar donde VHDLocations contiene la ruta de acceso UNC a las ubicaciones de almacenamiento. Los proveedores de almacenamiento SMB también se pueden usar en configuraciones de caché en la nube donde se usa CCDLocations en lugar de VHDLocations.

Los permisos de almacenamiento SMB dependen de las listas de control de acceso (ACL) ntfs tradicionales aplicadas en los niveles de archivo o carpeta para garantizar la seguridad adecuada de los datos almacenados. Cuando se usa con Azure Files, debe habilitar un origen de Active Directory (AD) y asignar permisos de nivel de recurso compartido al recurso. Hay dos maneras de asignar permisos de nivel de recurso compartido. Puede asignarlos a usuarios o grupos específicos de Entra ID, y puede asignarlos a todas las identidades autenticadas como un permiso de nivel de recurso compartido predeterminado.

Antes de empezar

Antes de configurar los permisos de almacenamiento de SMB, primero debe tener el proveedor de almacenamiento SMB creado y asociado correctamente a la entidad de identidad correcta para la organización y el tipo de proveedor de almacenamiento.

Importante

Debe comprender los procesos necesarios para usar Azure Files o Azure NetApp Files para el almacenamiento SMB en su entorno.

Azure Files

El esquema proporciona los conceptos iniciales necesarios al usar Azure Files como proveedor de almacenamiento SMB. Independientemente de la configuración de Active Directory seleccionada, se recomienda configurar el permiso de nivel de recurso compartido predeterminado mediante colaborador de recursos compartidos de SMB de datos de archivos de almacenamiento, que se asigna a todas las identidades autenticadas. Para poder establecer las ACL de Windows, asegúrese de asignar permisos de nivel de recurso compartido para usuarios o grupos específicos de Entra ID con el rol De colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivo de almacenamiento y ha revisado Configurar permisos de directorio y de nivel de archivo a través de SMB.

Azure NetApp Files

Azure NetApp Files se basa únicamente en ACL de Windows.

- Creación de una cuenta de NetApp.

- Conozca las instrucciones para Servicios de dominio de Active Directory diseño de sitios y planeamiento de Azure NetApp Files.

- Cree un grupo de capacidad para Azure NetApp Files.

- Creación de un volumen SMB para Azure NetApp Files.

Configurar ACL de Windows

Las ACL de Windows son importantes para configurarse correctamente para que solo el usuario (CREATOR OWNER) tenga acceso a su directorio de perfil o al archivo VHD(x). Además, debe asegurarse de que cualquier otro grupo administrativo tenga "Control total" desde una perspectiva operativa. Este concepto se conoce como acceso basado en el usuario y es la configuración recomendada.

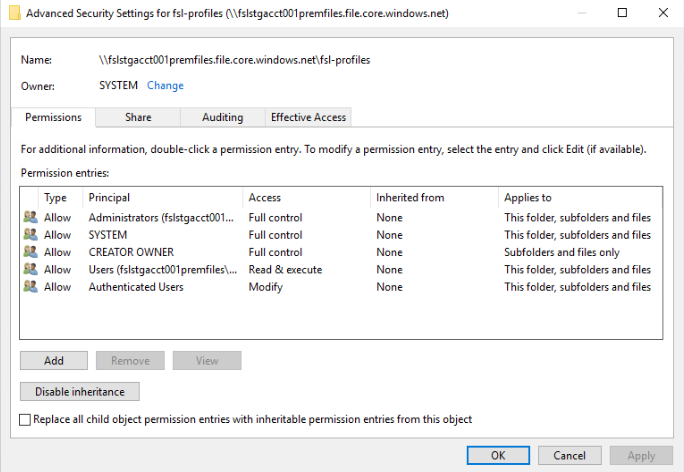

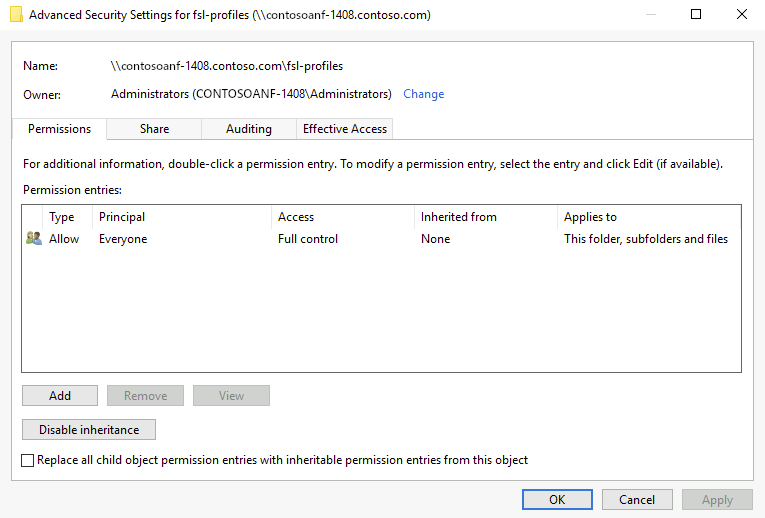

Cualquier recurso compartido de archivos SMB tiene un conjunto predeterminado de ACL. Estos ejemplos son los tres (3) tipos más comunes de recursos compartidos de archivos SMB y sus ACL predeterminados.

|

|

|

|---|---|---|

| ACL del servidor de archivos | ACL de recursos compartidos de Azure Files | ACL de Azure NetApp Files |

Importante

La aplicación de ACL a recursos compartidos de archivos de Azure puede requerir uno (1) de dos métodos (2):

- Proporcione un usuario o grupo con el rol Colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivos de almacenamiento en la cuenta de almacenamiento o el control de acceso al recurso compartido de archivos (IAM).

- Monte el recurso compartido de archivos mediante la clave de cuenta de almacenamiento.

Dado que hay comprobaciones de acceso en dos niveles (el nivel de recurso compartido y el nivel de archivo o directorio), la aplicación de ACL está restringida. Solo los usuarios que tengan el rol Colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivos de almacenamiento pueden asignar permisos en la raíz del recurso compartido de archivos u otros archivos o directorios sin usar la clave de la cuenta de almacenamiento. El resto de la asignación de permisos de archivo o directorio requiere primero conectarse al recurso compartido con la clave de cuenta de almacenamiento.

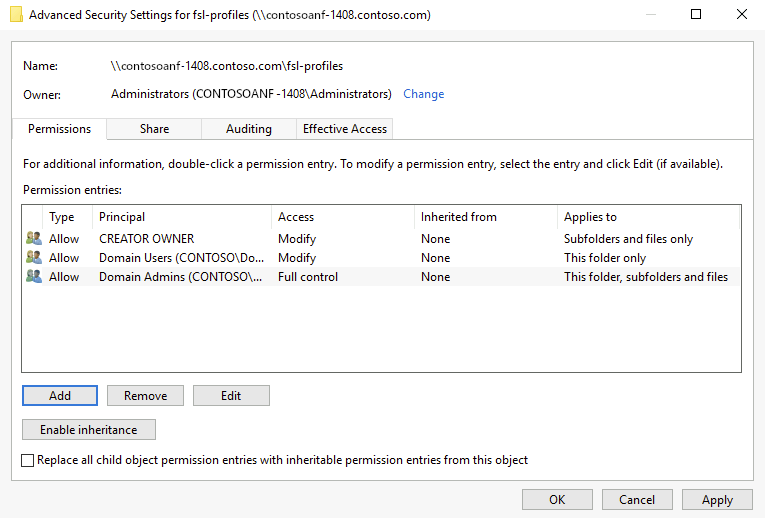

ACL recomendadas

En la tabla se describen las ACL recomendadas que se van a configurar.

| Principal | Access | Se aplica a | Descripción |

|---|---|---|---|

| CREADOR PROPIETARIO | Modificar (lectura y escritura) | Solo subcarpetas y archivos | Garantiza que el directorio de perfil creado por el usuario tenga los permisos correctos solo para ese usuario. |

| CONTOSO\Domain Admins | Control total | Esta carpeta, subcarpetas y archivos | Reemplace por el grupo de organizaciones que se usa con fines administrativos. |

| CONTOSO\Usuarios de dominio | Modificar (lectura y escritura) | Solo esta carpeta | Permite a los usuarios autorizados crear su directorio de perfiles. Reemplace por los usuarios de la organización que necesitan acceso para crear perfiles. |

Aplicar ACL de Windows mediante icacls

Use el siguiente comando de Windows para configurar los permisos recomendados para todos los directorios y archivos del recurso compartido de archivos, incluido el directorio raíz.

Nota:

No olvide reemplazar los valores del marcador de posición en el ejemplo por los suyos propios.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Para obtener más información sobre cómo usar icacls para establecer ACL de Windows y en los distintos tipos de permisos admitidos, consulte la referencia de la línea de comandos para icacls.

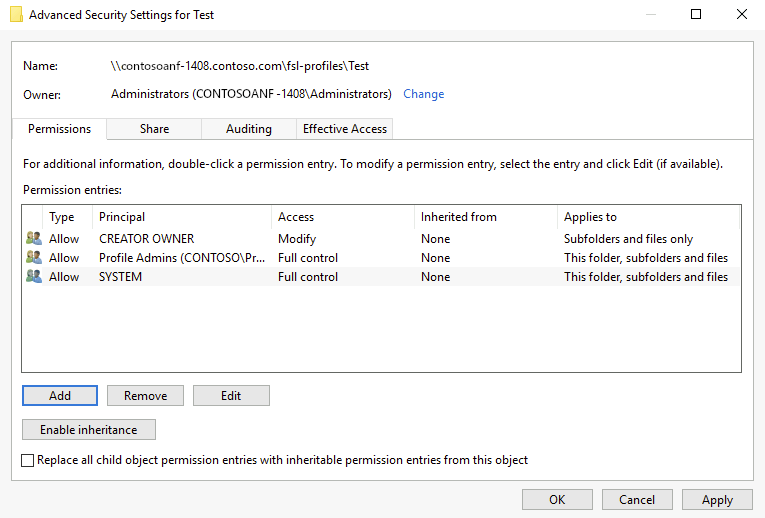

Aplicar ACL de Windows mediante el Explorador de Windows

Use Windows Explorador de archivos para aplicar los permisos recomendados a todos los directorios y archivos del recurso compartido de archivos, incluido el directorio raíz.

Abra Windows Explorador de archivos en la raíz del recurso compartido de archivos.

Haga clic con el botón derecho en el área abierta en el panel derecho y seleccione Propiedades.

Seleccione la pestaña Seguridad .

Seleccione Advanced (Avanzadas).

Seleccione Deshabilitar herencia.

Nota:

Si se le solicita, se quitaron los permisos heredados en lugar de copiarlos.

Seleccione Agregar.

Seleccione "Seleccionar una entidad de seguridad".

Escriba "CREATOR OWNER" (CREADOR PROPIETARIO) y Seleccione Check Name (Comprobar nombre) y, a continuación , Ok (Aceptar).

En "Se aplica a:", seleccione "Solo subcarpetas y archivos".

En "Permisos básicos:", seleccione "Modificar".

Seleccione Aceptar.

Repita los pasos 6 a 11 en función de las ACL recomendadas .

Seleccione Aceptar y Aceptar de nuevo para terminar de aplicar los permisos.

Aplicación de ACL de Windows mediante la configuración de SIDDirSDDL

Como alternativa, FSLogix proporciona una configuración que establece las ACL de Windows en el directorio durante el proceso de creación. El valor de configuración SIDDirSDDL acepta una cadena SDDL que define las ACL que se aplicarán al directorio tras su creación.

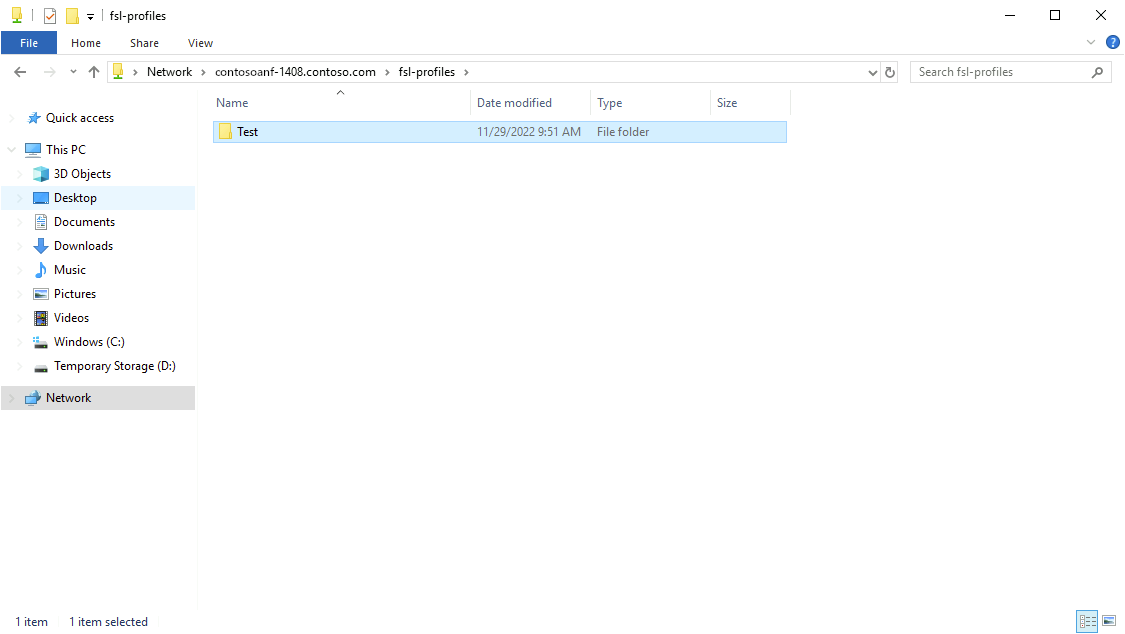

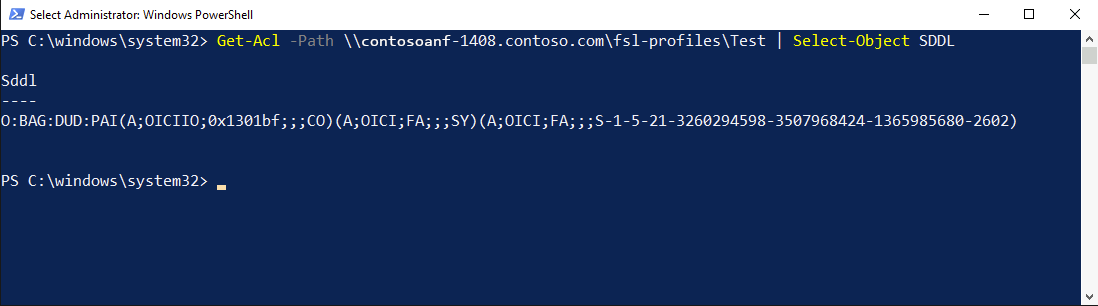

Creación de la cadena SDDL

Cree una carpeta "Test" en el recurso compartido de archivos SMB.

Modifique los permisos para que coincidan con su organización.

Abra un terminal de PowerShell.

Escriba

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl.

Copie la salida en el Bloc de notas.

Reemplace por

O:BAGO:%sid%(establece el SID del usuario como propietario de la carpeta).Reemplace por

(A;OICIIO;0x1301bf;;;CO)(A;OICIIO;0x1301bf;;;%sid%)(proporciona derechos de modificación del SID del usuario a todos los elementos).En la configuración de FSLogix, aplique la configuración SIDDirSDDL.

- Nombre del valor: SIDDirSDDL

- Tipo de valor: REG_SZ

- Valor:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

Cuando el inicio de sesión del usuario se crea por primera vez, su directorio se crea con estos permisos.