Sincronización de Microsoft Entra Connect: extensiones de directorio

Puedes usar extensiones de directorio para ampliar el esquema de Active Directory local en Microsoft Entra ID con tus propios atributos. Esta característica te permite compilar aplicaciones de LOB mediante el consumo de atributos que sigues administrando de forma local. Estos atributos se pueden consumir mediante extensiones. Puedes ver los atributos disponibles mediante el Explorador de Microsoft Graph. También puedes usar esta característica para crear grupos de pertenencia dinámica en Microsoft Entra ID.

En la actualidad, ninguna carga de trabajo de Microsoft 365 consume estos atributos.

Importante

Si ha exportado una configuración que contiene una regla personalizada que se usa para sincronizar los atributos de extensión de directorio e intenta importar esta regla en una instalación nueva o existente de Microsoft Entra Connect, la regla se creará durante la importación, pero los atributos de extensión de directorio no se asignarán. Tendrá que volver a seleccionar los atributos de extensión de directorio y volver a asociarlos a la regla o volver a crear la regla completamente para corregirlo.

Personalización de los atributos que se van a sincronizar con Microsoft Entra ID

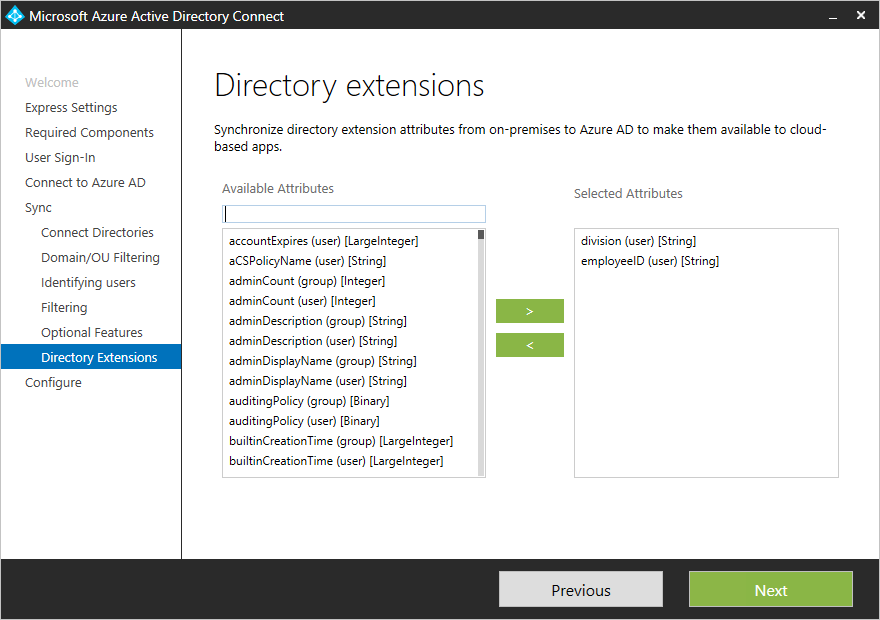

Configura qué atributos adicionales deseas sincronizar en la ruta de acceso de configuración personalizada en el Asistente para instalación.

Nota:

La edición o clonación manual de las reglas de sincronización para las extensiones de directorio puede provocar problemas de sincronización. No se permite administrar Extensiones de Directorio fuera de esta página del asistente.

La instalación muestra los atributos siguientes, que son candidatos válidos:

- Tipos de objetos de usuario y de grupo

- Atributos de valor único: cadena, booleano, entero, binario

- Atributos con varios valores: cadena, binario

Nota:

No todas las características del identificador de Entra de Microsoft admiten atributos de extensión de varios valores. Consulte la documentación de la característica en la que planea usar estos atributos para confirmar que son compatibles.

La lista de atributos se lee de la memoria caché de esquemas creada durante la instalación de Microsoft Entra Connect. Si has ampliado el esquema de Active Directory con atributos adicionales, se debe actualizar el esquema para que los nuevos atributos estén visibles.

Un objeto de Microsoft Entra ID puede tener hasta 100 atributos de extensiones de directorio. La longitud máxima es de 250 caracteres. Si un valor de atributo es mayor, el motor de sincronización lo trunca.

Nota:

No se admite la sincronización de atributos construidos, como msDS-UserPasswordExpiryTimeComputed. Si actualiza desde una versión anterior de Microsoft Entra Connect, es posible que siga viendo que estos atributos aparecen en el Asistente para la instalación, no debe habilitarlos. El valor no se sincronizará con Microsoft Entra ID si lo haces. Puedes leer más sobre los atributos construidos en este artículo. Tampoco debe intentar sincronizar atributos no replicados, como badPwdCount, Last-Logon y Last-Logoff, ya que sus valores no se sincronizarán con el identificador de Microsoft Entra.

Cambios de configuración en Microsoft Entra ID realizados por el asistente

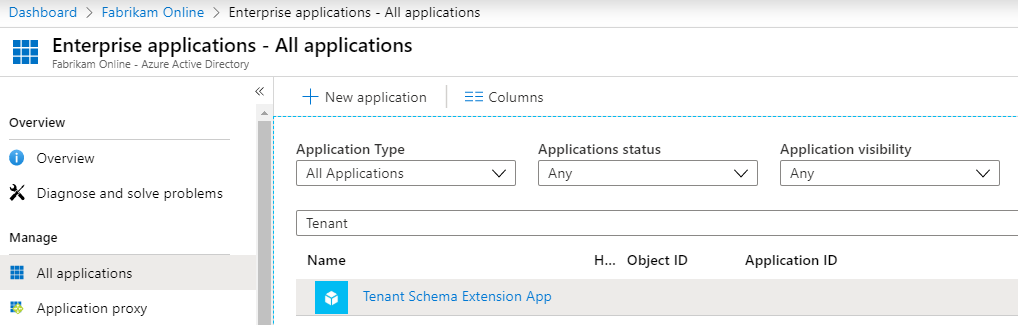

Durante la instalación de Microsoft Entra Connect, se registra una aplicación donde estos atributos estén disponibles. Puedes ver esta aplicación en el Centro de administración Microsoft Entra. Su nombre es siempre Tenant Schema Extension App.

Nota:

La aplicación de extensión de esquema de arrendatario es una aplicación exclusiva del sistema que no se puede eliminar.

Asegúrate de seleccionar Todas las aplicaciones para ver esta aplicación.

Los atributos tienen el prefijo extension _{ApplicationId}_. ApplicationId tiene el mismo valor en todos los atributos del inquilino de Microsoft Entra. Necesitará este valor para todos los demás escenarios de este tema.

Visualización de atributos mediante Microsoft Graph API

Estos atributos ya están disponibles a través de Microsoft Graph API, mediante el Explorador de Microsoft Graph.

Nota:

En Microsoft Graph API, debes pedir que se devuelvan los atributos. Selecciona los atributos de forma explícita así: https://graph.microsoft.com/beta/users/abbie.spencer@fabrikamonline.com?$select=extension_9d98ed114c4840d298fad781915f27e4_employeeID,extension_9d98ed114c4840d298fad781915f27e4_division.

Para obtener más información, consulta Microsoft Graph: Usar parámetros de consulta.

Nota:

No se admite la sincronización de valores de atributo de Microsoft Entra Connect con atributos de extensión que Microsoft Entra Connect no crea. Si lo haces, pueden producirse problemas de rendimiento y resultados inesperados. Solo se admiten para la sincronización los atributos de extensión creados como se ha mostrado anteriormente.

Uso de los atributos en grupos de pertenencia dinámica

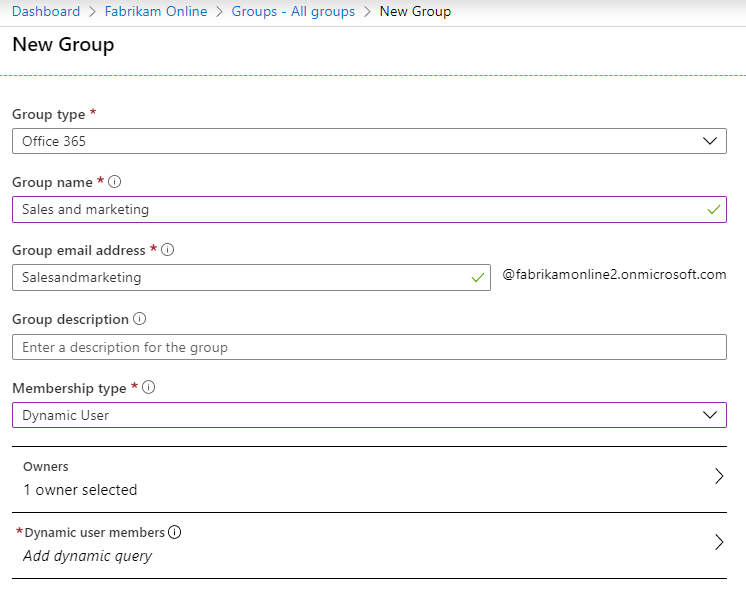

Uno de los escenarios más útiles consiste en usar estos atributos en grupos dinámicos de seguridad o de Microsoft 365.

Crea un nuevo grupo en Microsoft Entra ID. Asígnale un nombre adecuado y asegúrate de que la opción Tipo de pertenencia está establecida en Usuario dinámico.

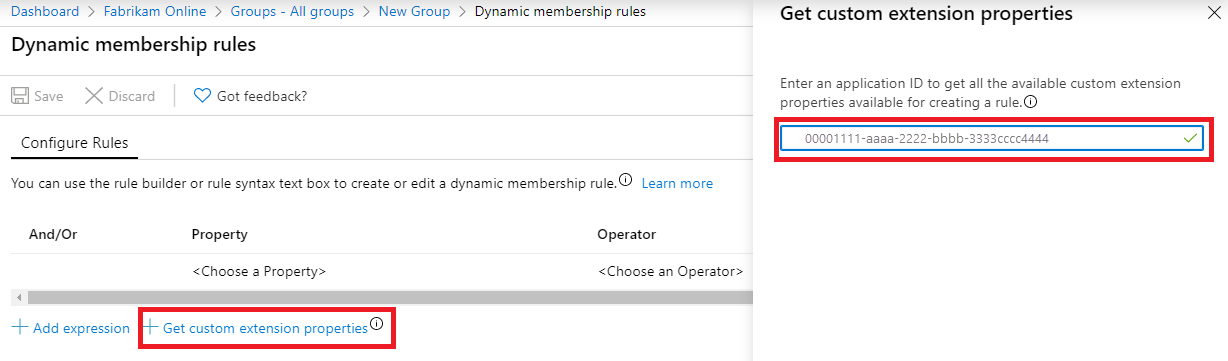

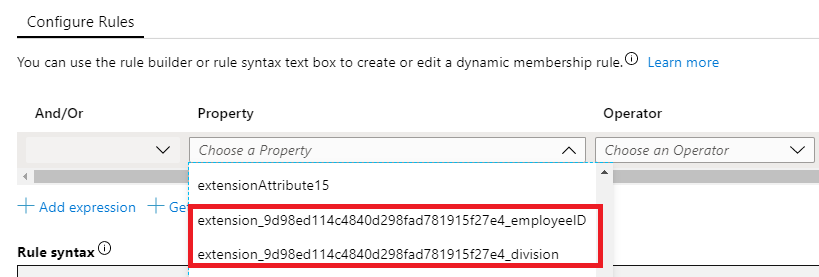

Selecciona Agregar una consulta dinámica. Si examina las propiedades, no verá estos atributos extendidos. Antes debes agregarlos manualmente. Haz clic en Obtener propiedades de extensión personalizadas, escribe el identificador de la aplicación y haz clic en Actualizar propiedades.

Abre la lista desplegable de propiedades y observa que los atributos que has agregado ahora están visibles.

Completa la expresión para satisfacer tus necesidades. En nuestro ejemplo, la regla se establece en (user.extension_9d98ed114c4840d298fad781915f27e4_division -eq "Sales and marketing") .

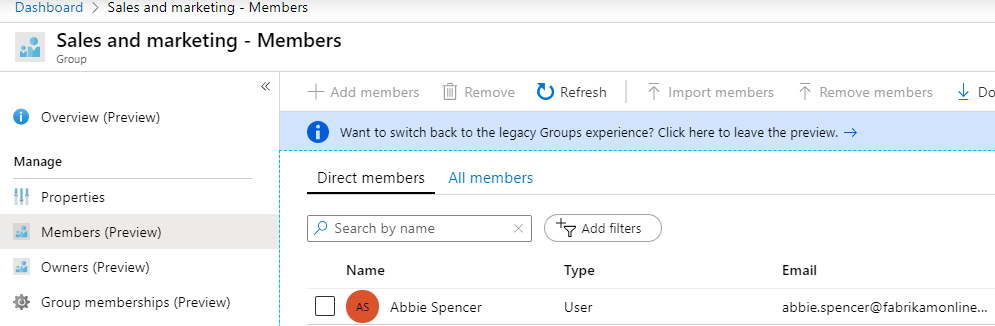

Una vez creado el grupo, da a Microsoft Entra algún tiempo para rellenar los miembros y, a continuación, revísalos.

Pasos siguientes

Más información sobre la configuración de la sincronización de Microsoft Entra Connect.

Más información sobre la Integración de las identidades locales con Microsoft Entra ID.