Configuración de la sincronización entre inquilinos

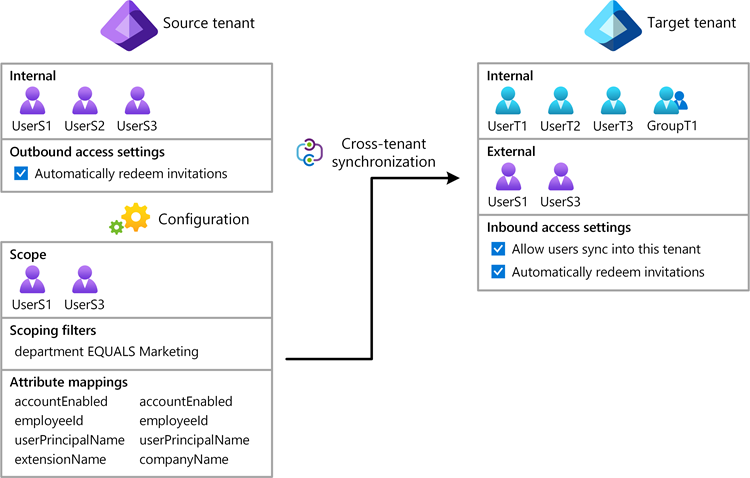

En este artículo se describen los pasos para configurar la sincronización entre inquilinos mediante el centro de administración de Microsoft Entra. Cuando se configura, Microsoft Entra ID aprovisiona y desaprovisiona automáticamente usuarios B2B en el inquilino de destino. Para obtener información importante acerca de lo que hace este servicio, cómo funciona y ver preguntas frecuentes al respecto, consulte Automatización del aprovisionamiento y desaprovisionamiento de usuarios para aplicaciones SaaS con Microsoft Entra ID.

Objetivos de aprendizaje

Al final de este artículo podrá realizar lo siguiente:

- Crear usuarios B2B en el inquilino de destino

- Eliminar usuarios B2B en el inquilino de destino

- Mantener los atributos de usuario sincronizados entre los inquilinos de origen y de destino

Requisitos previos

![]()

Inquilino de origen

- Una licencia de Microsoft Entra ID P1 o P2. Para obtener más información, consulte Requisitos de licencia.

- Rol de administrador de seguridad para establecer la configuración de acceso entre inquilinos.

- Rol de administrador de identidad híbrida para configurar la sincronización entre inquilinos.

- Rol de administrador de aplicaciones en la nube o administrador de aplicaciones para asignar usuarios a una configuración y eliminar una configuración.

![]()

Inquilino de destino

- Una licencia de Microsoft Entra ID P1 o P2. Para obtener más información, consulte Requisitos de licencia.

- Rol de administrador de seguridad para establecer la configuración de acceso entre inquilinos.

Paso 1: Planeación de la implementación de aprovisionamiento

Defina cómo desea estructurar los inquilinos de la organización.

Obtenga información sobre cómo funciona el servicio de aprovisionamiento.

Determine quién estará en el ámbito de aprovisionamiento.

Determine qué datos deben asignarse entre inquilinos.

Paso 2: Habilitar la sincronización de usuarios en el inquilino de destino

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

![]()

Inquilino de destino

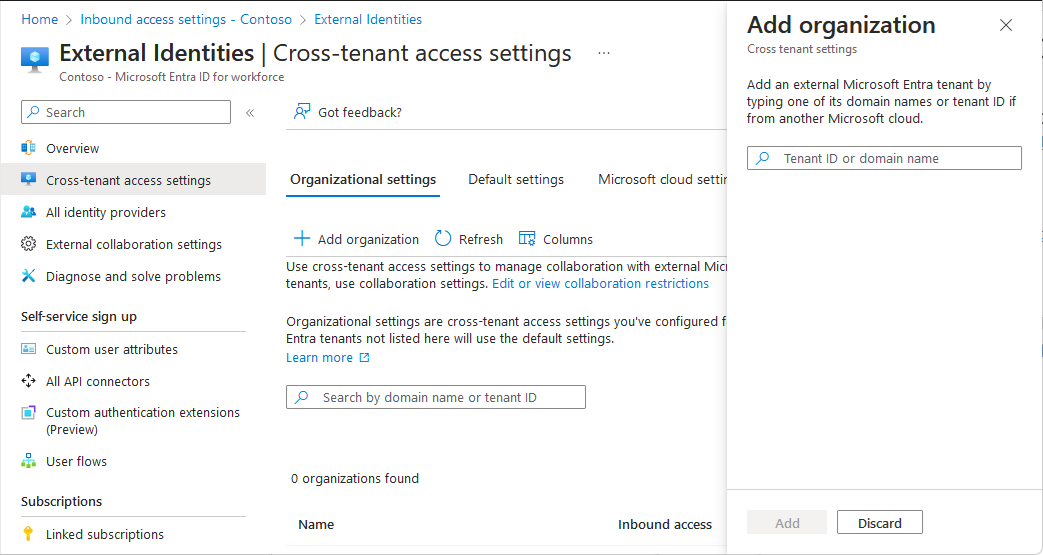

Inicie sesión en el centro de administración de Microsoft Entra del inquilino de destino.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos.

En la pestaña Configuración de la organización, seleccione Configuración de organización.

Agregue el inquilino de origen escribiendo el id. de inquilino o el nombre de dominio y seleccionando Agregar.

En Acceso de entrada de la organización agregada, seleccione Inherited from default (Heredado de forma predeterminada).

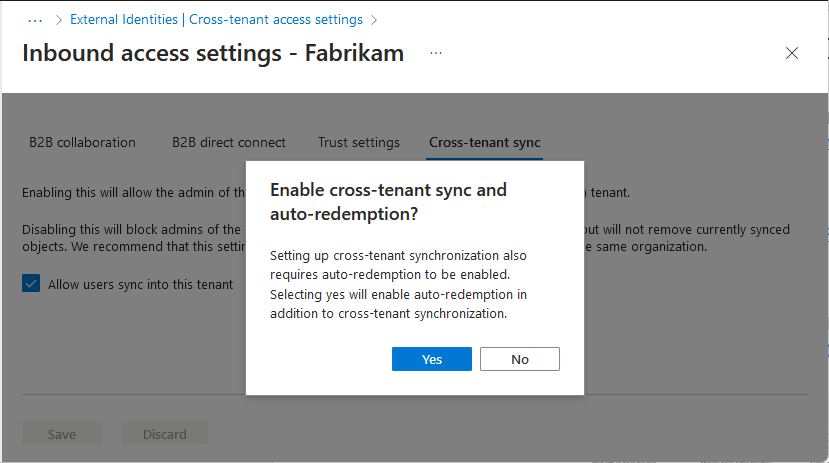

Seleccione la pestaña sincronización entre inquilinos.

Active la casilla Permitir que los usuarios se sincronicen en este inquilino.

Seleccione Guardar.

Si ve un cuadro de diálogo Habilitar sincronización entre inquilinos y canje automático que le pregunta si desea habilitar el canje automático, seleccione Sí.

Al seleccionar Sí canjeará automáticamente las invitaciones en el inquilino de destino.

Paso 3: Canjear automáticamente invitaciones en el inquilino de destino

![]()

Inquilino de destino

En este paso, canjea automáticamente las invitaciones para que los usuarios del inquilino de origen no tengan que aceptar el aviso de consentimiento. Esta configuración debe estar activada tanto en el inquilino de origen (saliente) como en el inquilino de destino (entrante). Para obtener más información, consulte Configuración de canje automático.

En el inquilino de destino, en la misma página Configuración de acceso de entrada, seleccione la pestaña Configuración de confianza.

Active la casilla Canjear automáticamente las invitaciones con el inquilino<inquilino>.

Es posible que este cuadro ya esté activado si ha seleccionado previamente Sí en el cuadro de diálogo Habilitar sincronización entre inquilinos y canje automático.

Seleccione Guardar.

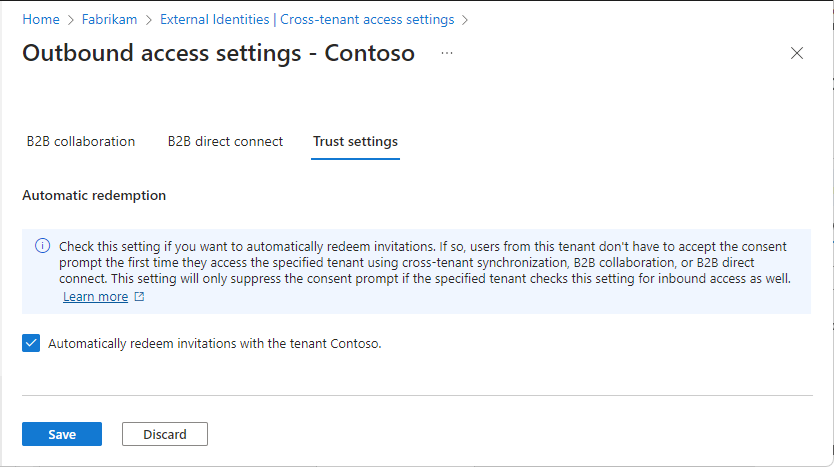

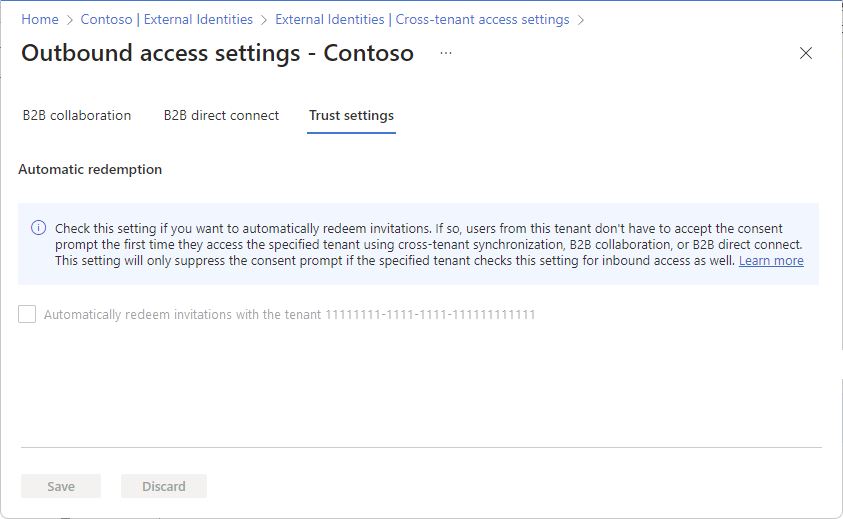

Paso 4: Canjear automáticamente invitaciones en el inquilino de origen

![]()

Inquilino de origen

En este paso, se canjean automáticamente las invitaciones en el inquilino de origen.

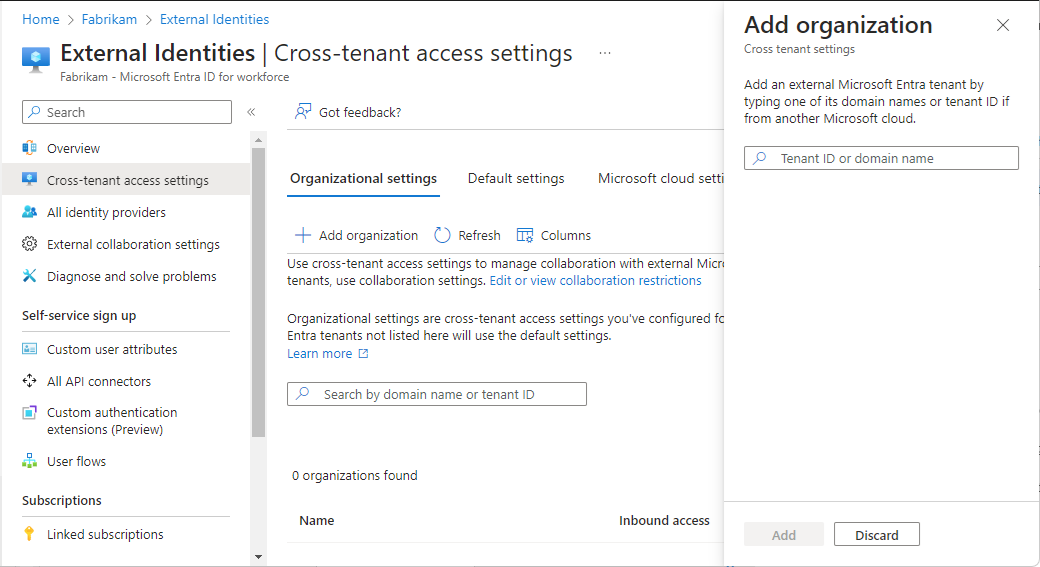

Inicie sesión en el centro de administración de Microsoft Entra del inquilino de origen.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos.

En la pestaña Configuración de la organización, seleccione Configuración de organización.

Agregue el inquilino de destino escribiendo el id. de inquilino o el nombre de dominio y seleccionando Agregar.

En Acceso de salida para la organización de destino, seleccione Inherited from default (Heredado de forma predeterminada).

Seleccione la pestaña Trust settings (Configuración de confianza).

Active la casilla Canjear automáticamente las invitaciones con el inquilino<inquilino>.

Seleccione Guardar.

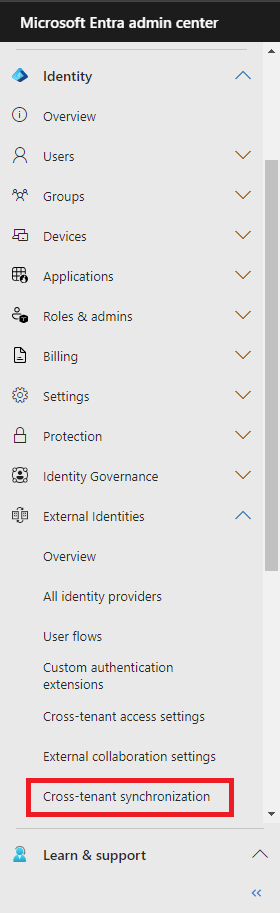

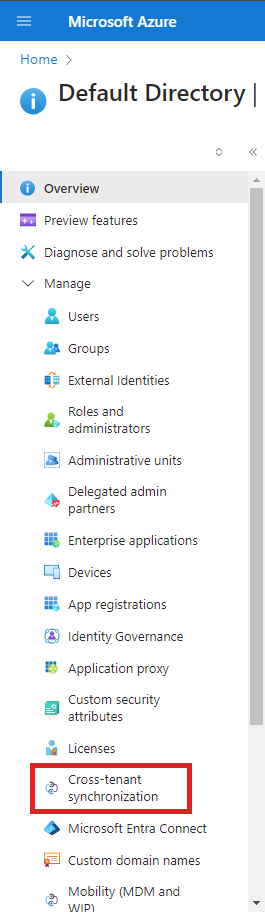

Paso 5: Creación de una configuración en el inquilino de origen

![]()

Inquilino de origen

En el inquilino de origen, vaya a Identidad>External Identities>Sincronización entre inquilinos.

Si usa Azure Portal, vaya a Microsoft Entra ID>Administrar>Sincronización entre inquilinos.

Seleccione Configuraciones.

Seleccione Nueva configuración en la parte superior de la página.

Proporcione un nombre para la configuración y seleccione Crear.

La configuración que acaba de crear puede tardar hasta 15 segundos en aparecer en la lista.

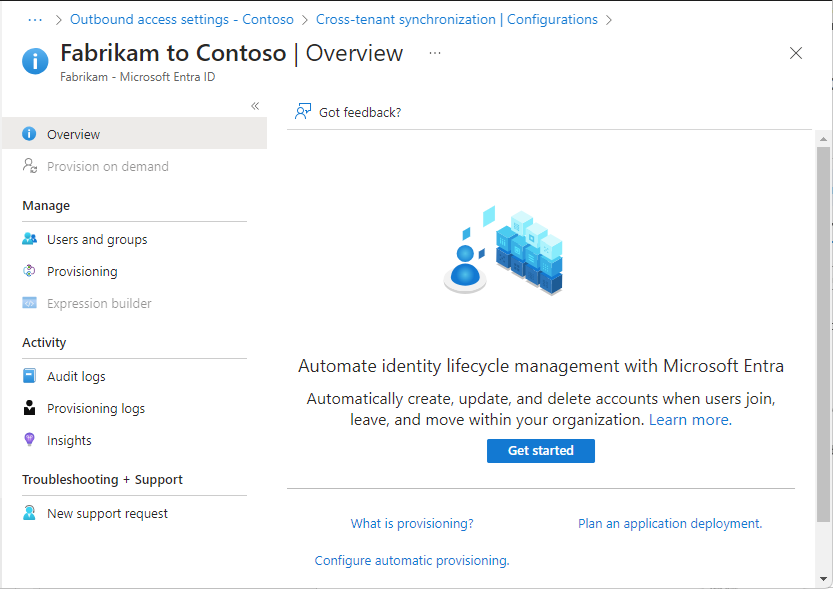

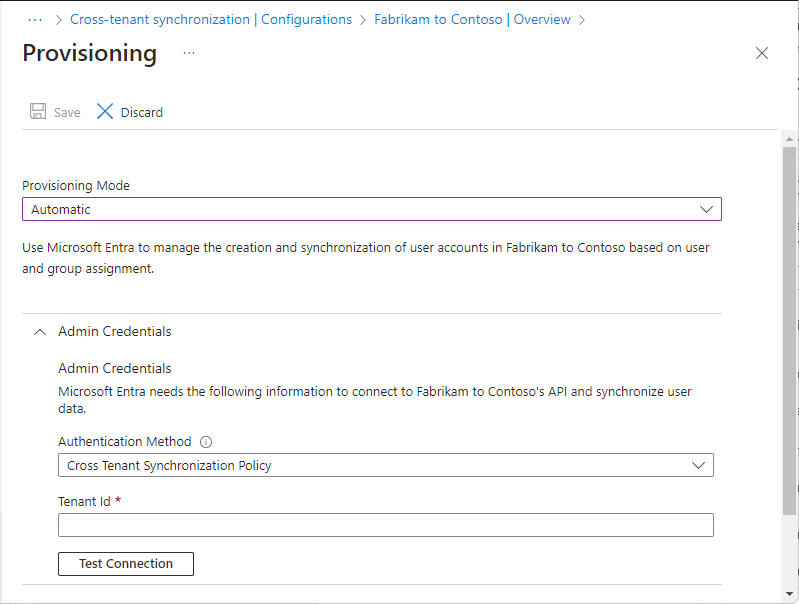

Paso 6: Probar la conexión al inquilino de destino

![]()

Inquilino de origen

En el inquilino de origen, debe ver la nueva configuración. Si no es así, en la lista de configuración, seleccione la configuración.

Seleccione Comenzar.

Establezca el modo de aprovisionamiento en Automático.

En la sección Administración Credenciales, cambie el método de autenticación a Directiva de sincronización entre inquilinos.

En el cuadro Id. de inquilino, escriba el id. de inquilino del inquilino de destino.

Seleccione Test connection (Prueba de conexión) para probar la conexión.

Debería ver un mensaje que indica que las credenciales proporcionadas están autorizadas para habilitar el aprovisionamiento. Si se produce un error en la conexión de prueba, consulte Sugerencias de solución de problemas más adelante en este artículo.

Seleccione Guardar.

Aparecen las secciones de asignaciones y configuración.

Cierre la página Aprovisionamiento.

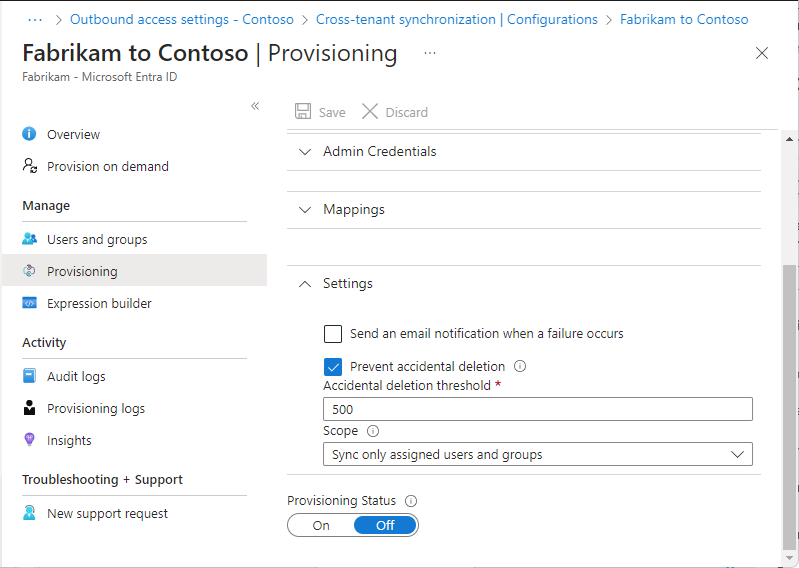

Paso 7: Definir quién está en el ámbito de aprovisionamiento

![]()

Inquilino de origen

El servicio de aprovisionamiento de Microsoft Entra permite definir quién se aprovisionará de una o ambas de las siguientes maneras:

- Basado en la asignación a la configuración

- Basado en atributos del usuario

Empiece por algo pequeño. Pruebe con un pequeño conjunto de usuarios antes de implementarlo en todos. Cuando el ámbito del aprovisionamiento se define en los usuarios y grupos asignados, puede controlarlo asignando uno o dos usuarios a la configuración. Puede refinar aún más quién está en el ámbito para el aprovisionamiento mediante la creación de filtros de ámbito basados en atributos, que se describen en el paso siguiente.

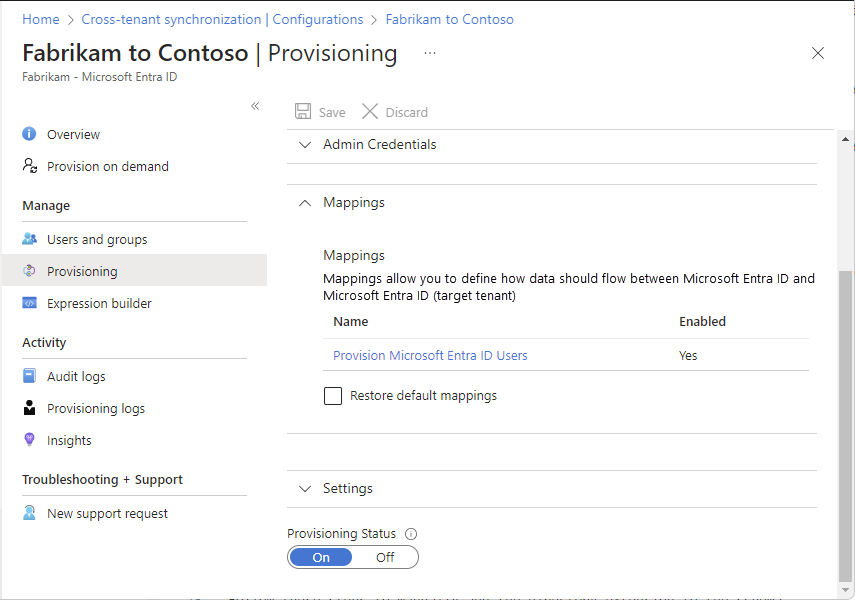

En el inquilino de origen, seleccione Aprovisionamiento y expanda la sección Configuración.

En la lista Ámbito, seleccione si desea sincronizar todos los usuarios del inquilino de origen o solo los usuarios asignados a la configuración.

Se recomienda seleccionar Sincronizar solo usuarios y grupos asignados en lugar de Sincronizar todos los usuarios y grupos. Reducir el número de usuarios en el ámbito mejora el rendimiento.

Seleccione Guardar si ha realizado algún cambio.

En la página de configuración, seleccione Usuarios y grupos.

Para que la sincronización entre inquilinos funcione, se debe asignar al menos un usuario interno a la configuración.

Seleccione Agregar usuario o grupo.

En la página Agregar asignación, seleccione Ninguna seleccionada en Usuarios y grupos.

En el panel Usuarios y grupos, busque y seleccione uno o varios usuarios o grupos internos que quiera asignar a la configuración.

Si selecciona un grupo para asignar a la configuración, solo los usuarios que son miembros directos del grupo estarán en el ámbito del aprovisionamiento. Puede seleccionar un grupo estático o un grupo dinámico. La asignación no se aplica en cascada a los grupos anidados.

Elija Seleccionar.

Seleccione Asignar.

Para obtener más información, consulte Asignación de usuarios y grupos a una aplicación.

Paso 8: (Opcional) Definir quién está en el ámbito para el aprovisionamiento con filtros de ámbito

![]()

Inquilino de origen

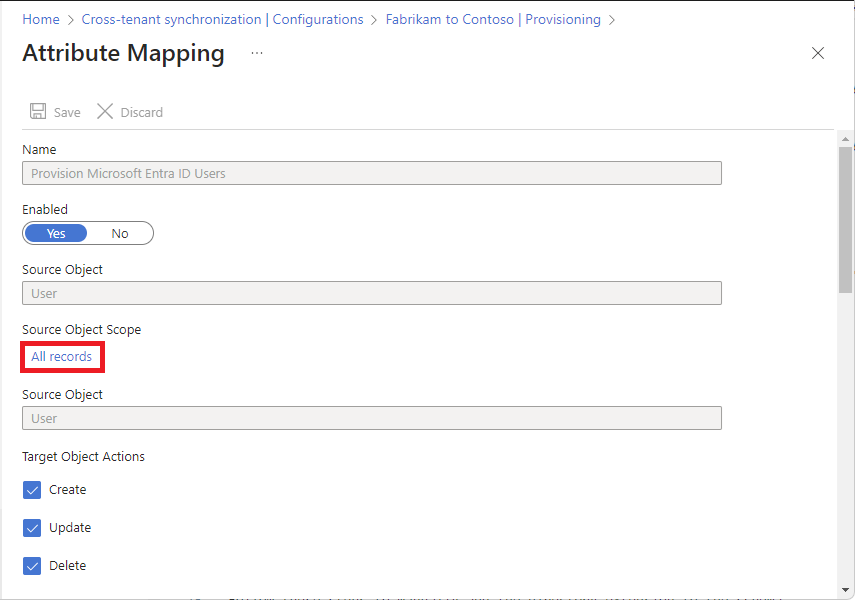

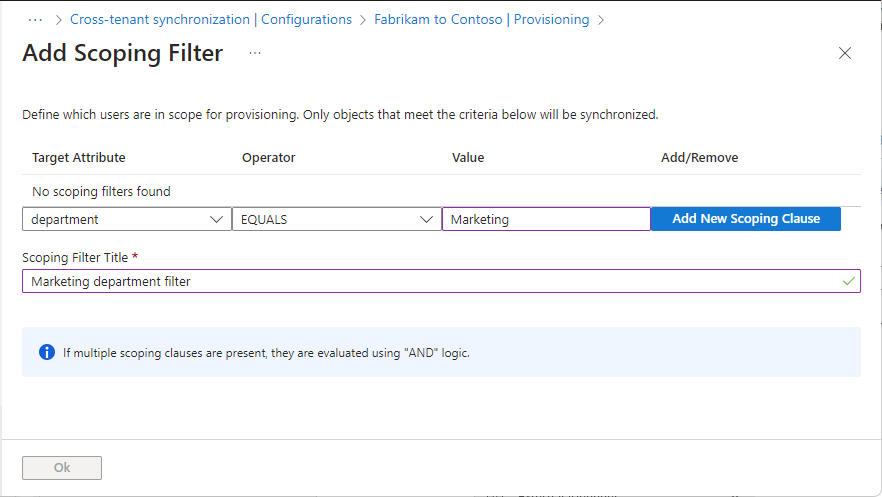

Independientemente del valor seleccionado para Ámbito en el paso anterior, puede limitar aún más qué usuarios se sincronizan mediante la creación de filtros de ámbito basados en atributos.

En el inquilino de origen, seleccione Aprovisionamiento y expanda la sección Asignaciones.

Seleccione Aprovisionar usuarios de Microsoft Entra ID para abrir la página Asignación de atributos.

En Ámbito de objeto de origen, seleccione Todos los registros.

En la página Ámbito de objeto de origen, seleccione Agregar filtro de ámbito.

Agregue los filtros de ámbito para definir qué usuarios están en el ámbito del aprovisionamiento.

Para configurar filtros de ámbito, consulte las instrucciones proporcionadas en Asignación de ámbito a los usuarios o grupos que se van a aprovisionar con filtros de ámbito.

Para guardar los cambios, seleccione OK y Guardar.

Si ha agregado un filtro, verá un mensaje que indica que guardar los cambios hará que todos los usuarios y grupos asignados se vuelvan a sincronizar. Este proceso puede tardar mucho tiempo según el tamaño del directorio.

Seleccione Sí y cierre la página Asignación de atributos.

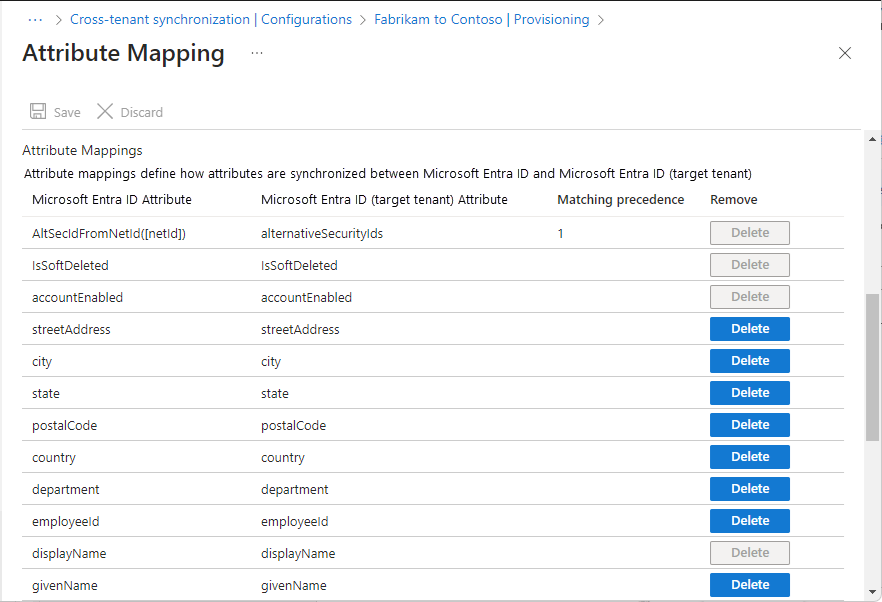

Paso 9: Revisar las asignaciones de atributos

![]()

Inquilino de origen

Las asignaciones de atributos permiten definir cómo deben fluir los datos entre el inquilino de origen y el inquilino de destino. Para obtener información sobre cómo personalizar las asignaciones de atributos predeterminadas, consulte Tutorial: Personalización de las asignaciones de atributos de aprovisionamiento de usuarios para aplicaciones SaaS en Microsoft Entra ID.

En el inquilino de origen, seleccione Aprovisionamiento y expanda la sección Asignaciones.

Seleccione Aprovisionar usuarios de Microsoft Entra ID.

En la página Asignación de atributos, desplácese hacia abajo para revisar los atributos de usuario que se sincronizan entre inquilinos en la sección Asignaciones de atributos.

El primer atributo, alternativeSecurityIdentifier, es un atributo interno que se utiliza para identificar de forma exclusiva al usuario en todos los inquilinos, hacer coincidir los usuarios del inquilino de origen con los usuarios existentes en el inquilino de destino y garantizar que cada usuario solo tiene una cuenta. No se puede cambiar el atributo coincidente. Al intentar cambiar el atributo coincidente o al agregar más atributos coincidentes, esto provocará un error

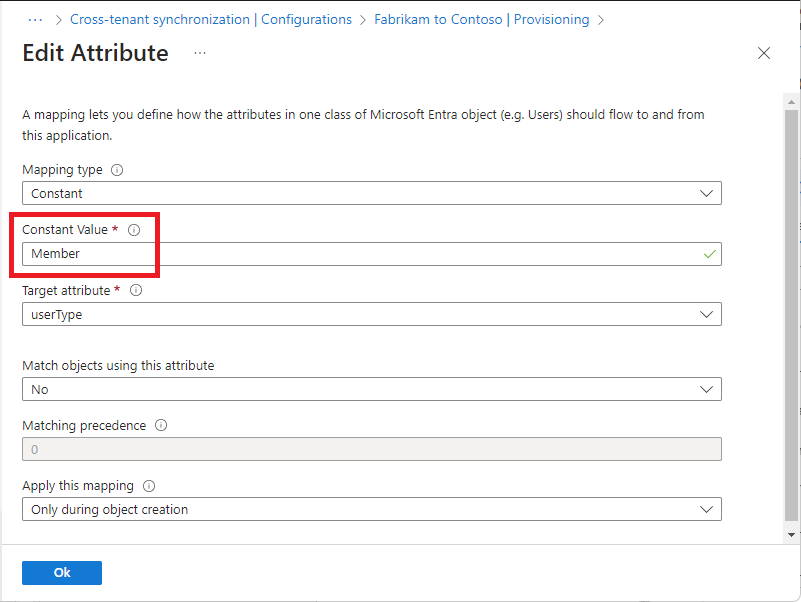

schemaInvalid.Seleccione el atributo Miembro (userType) para abrir la página Editar atributo.

Revise el ajuste Valor constante del atributo userType.

Esta configuración define el tipo de usuario que se creará en el inquilino de destino y puede ser uno de los valores de la tabla siguiente. De forma predeterminada, los usuarios se crearán como miembros externos (usuarios de colaboración B2B). Para más información consulte Propiedades de un usuario de colaboración B2B de Microsoft Entra.

Valor constante Descripción Miembro Predeterminada. Los usuarios se crearán como miembros externos (usuarios de colaboración B2B) en el inquilino de destino. Los usuarios podrán funcionar como cualquier miembro interno del inquilino de destino. Invitado Los usuarios se crearán como invitados externos (usuarios de colaboración B2B) en el inquilino de destino. Nota:

Si el usuario B2B ya existe en el inquilino de destino, Miembro (userType) no cambiará a Miembro, a menos que Aplicar esta asignación esté establecida en Siempre.

El tipo de usuario que elija tiene, entre otras, las limitaciones siguientes para las aplicaciones o servicios:

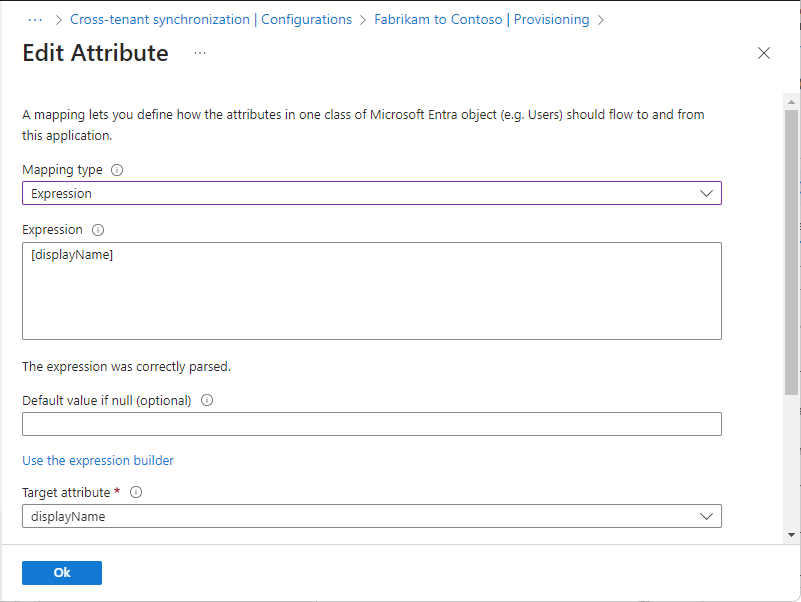

Aplicación o servicio Limitaciones Power BI - La compatibilidad con el miembro UserType en Power BI se encuentra actualmente en versión preliminar. Para obtener más información, consulte Distribuir contenido de Power BI a usuarios invitados externos con Microsoft Entra B2B. Azure Virtual Desktop - En Azure Virtual Desktop no se admiten miembros externos ni invitados externos. Si desea definir cualquier transformación, en la página Asignación de atributos, seleccione el atributo que desea transformar, como displayName.

Establezca el tipo de asignación en Expresión.

En el cuadro Expresión, escriba la expresión de transformación. Por ejemplo, con el nombre para mostrar puede realizar lo siguiente:

- Voltee el nombre y el apellido y agregue una coma entre ellos.

- Agregue el nombre de dominio entre paréntesis al final del nombre para mostrar.

Referencia para la escritura de expresiones para asignaciones de atributos en Microsoft Entra ID.

Sugerencia

Puede asignar extensiones de directorio actualizando el esquema de la sincronización entre inquilinos. Para obtener más información, consulte Asignar extensiones de directorio en la sincronización entre inquilinos.

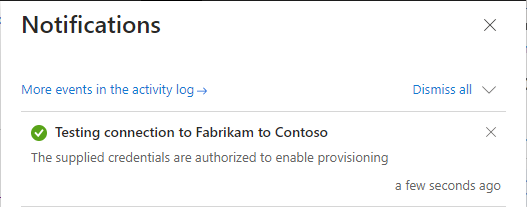

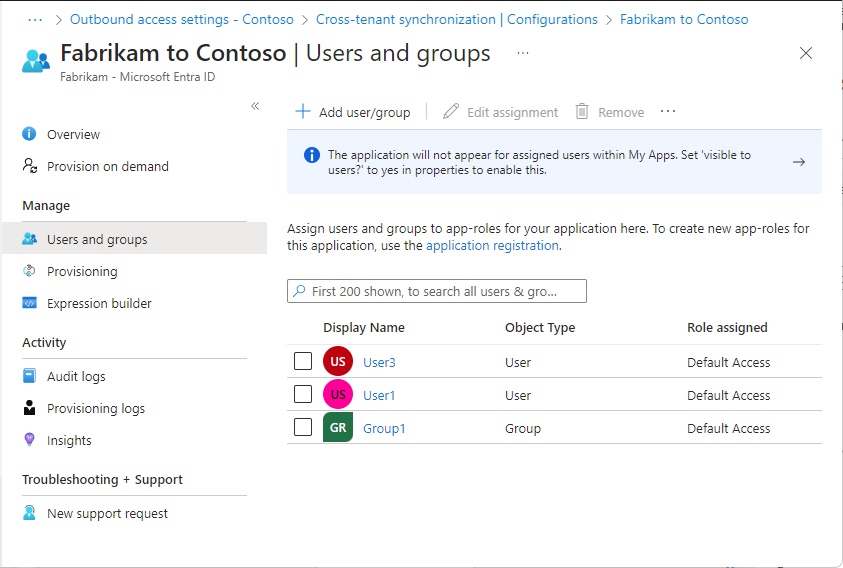

Paso 10: Especificar la configuración de aprovisionamiento adicional

![]()

Inquilino de origen

En el inquilino de origen, seleccione Aprovisionamiento y expanda la sección Configuración.

Seleccione la casilla Enviar una notificación por correo electrónico cuando se produzca un error.

En el cuadro Dirección de correo electrónico para notificaciones, escriba la dirección de correo electrónico de la persona o grupo que deben recibir las notificaciones de error de aprovisionamiento.

Las notificaciones de correo electrónico se envían en un plazo de 24 horas después de que el trabajo entre en estado de cuarentena. En el caso de las alertas personalizadas, consulte Entienda cómo se integra el aprovisionamiento con los registros de Azure Monitor.

Para evitar la eliminación accidental, seleccione Evitar eliminación accidental y especifique un valor de umbral. De manera predeterminada, el umbral se establece en 500.

Para más información, consulte Habilitación de la prevención de eliminaciones accidentales en el servicio de aprovisionamiento de Microsoft Entra.

Para guardar los cambios, seleccione Guardar.

Paso 11: Probar el aprovisionamiento a petición

![]()

Inquilino de origen

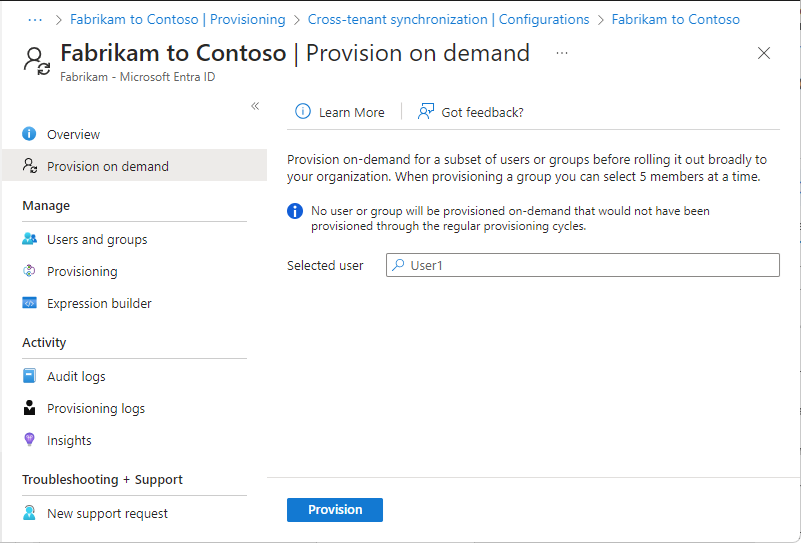

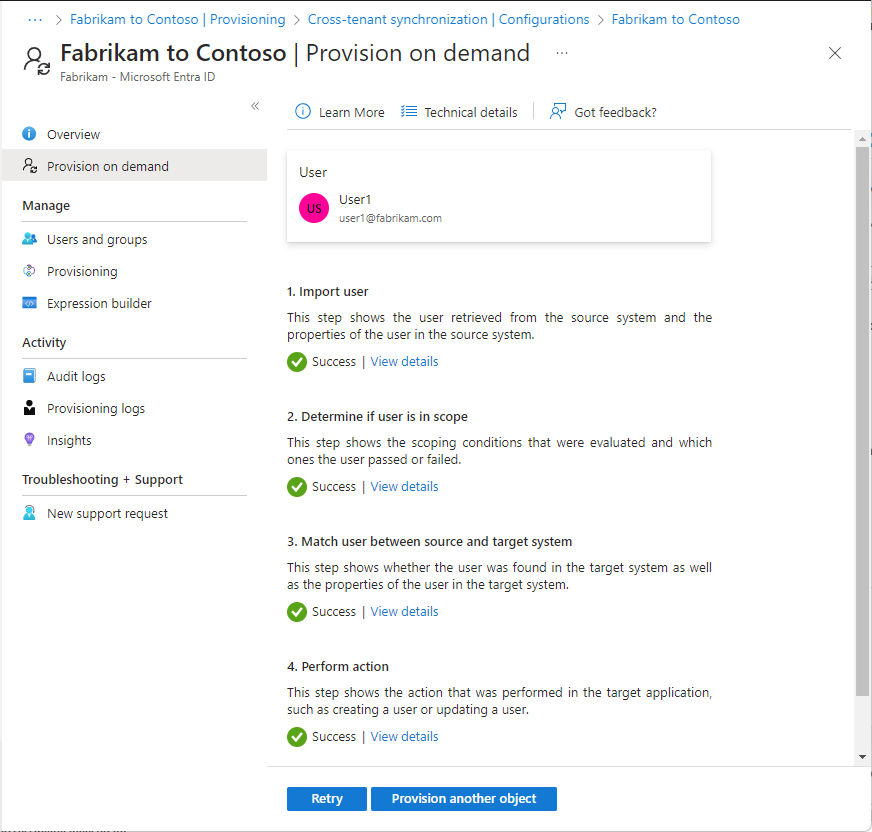

Ahora que tiene una configuración, puede probar el aprovisionamiento a petición con uno de los usuarios.

En el inquilino de origen, vaya a Identidad>External Identities>Sincronización entre inquilinos.

Seleccione Configuraciones y, a continuación, seleccione la configuración.

Seleccione Aprovisionamiento a petición.

En el cuadro Seleccionar un usuario o grupo, busque y seleccione uno de los usuarios de prueba.

Seleccione Aprovisionar.

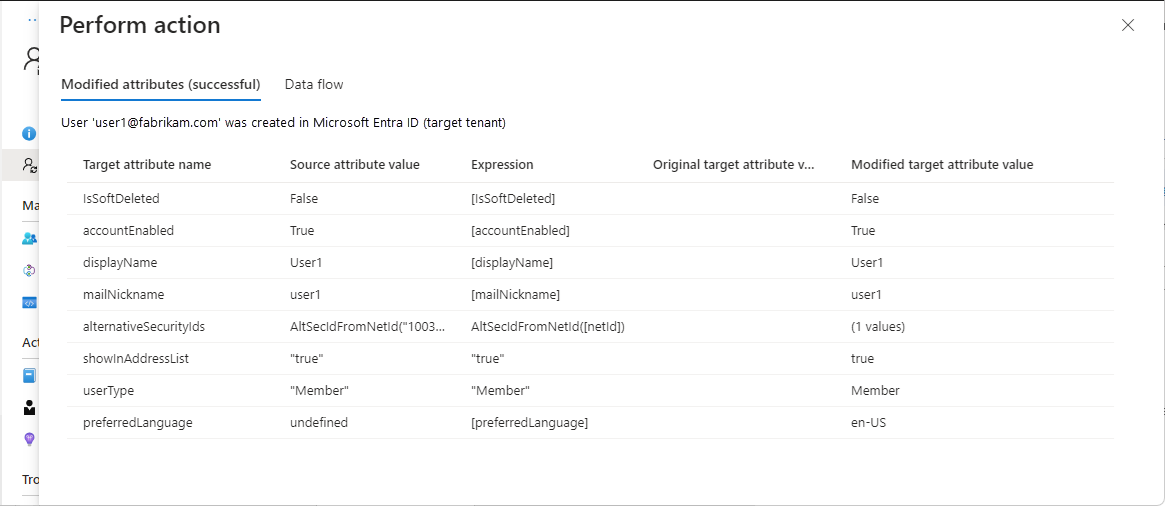

Después de unos instantes, aparece la página Realizar acción con información sobre el aprovisionamiento del usuario de prueba en el inquilino de destino.

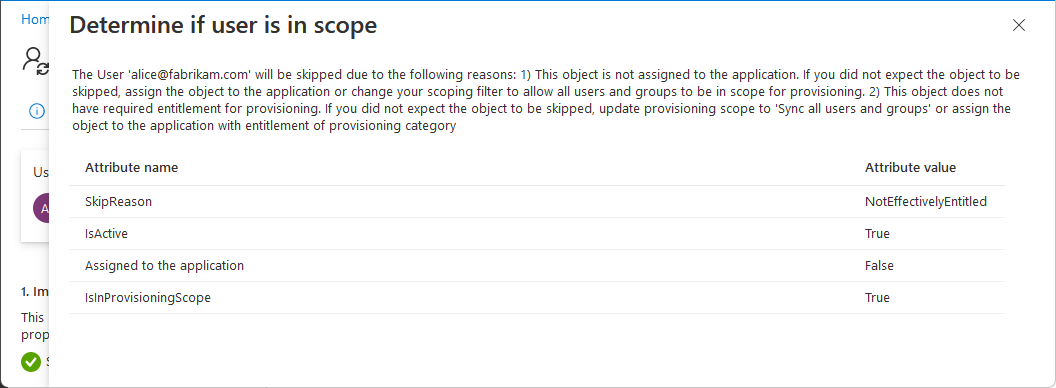

Si el usuario no está en el ámbito, verá una página con información sobre por qué se omitió el usuario de prueba.

En la página Aprovisionamiento a petición, puede ver detalles sobre el aprovisionamiento y tener la opción de reintentar.

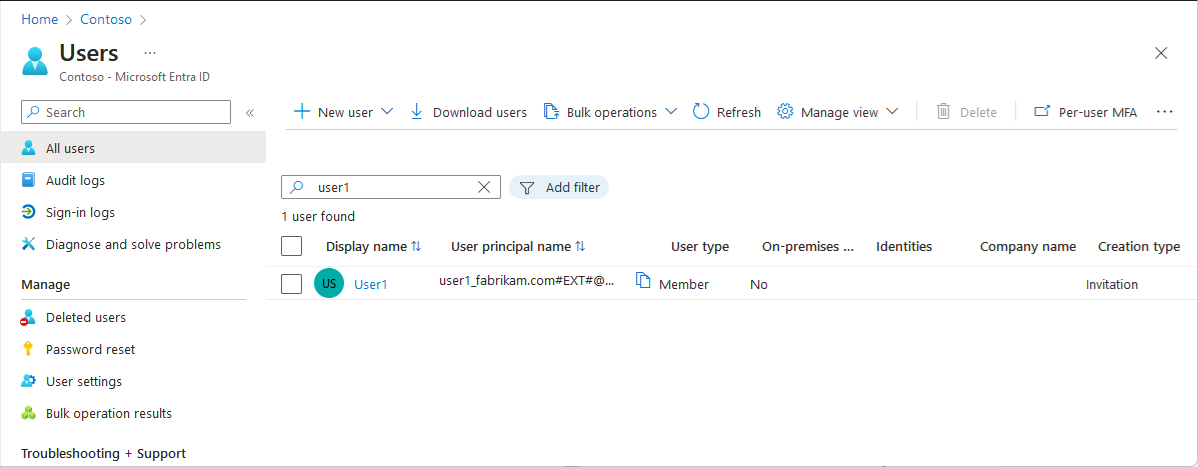

En el inquilino de destino, compruebe que se ha aprovisionado el usuario de prueba.

Si todo funciona según lo previsto, asigne usuarios adicionales a la configuración.

Para obtener más información, consulte Qué es el aprovisionamiento de aplicaciones en Microsoft Entra ID.

Paso 12: Iniciar el trabajo de aprovisionamiento

![]()

Inquilino de origen

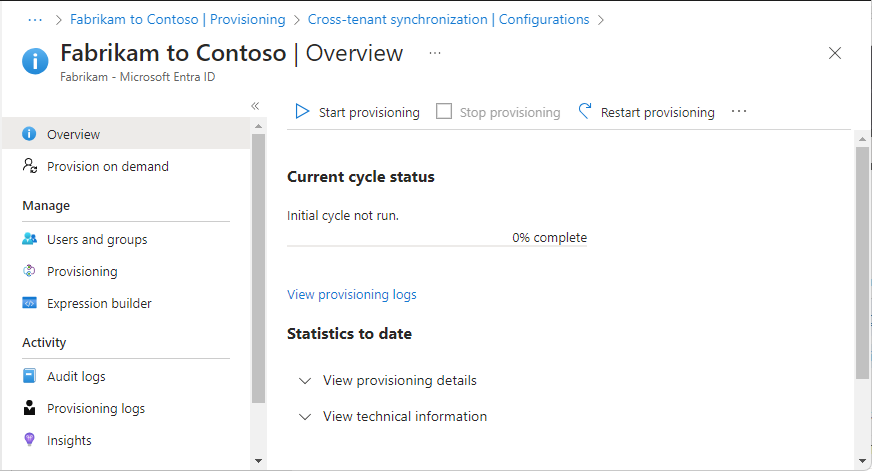

Este trabajo de aprovisionamiento inicia el ciclo de sincronización inicial de todos los usuarios definidos en Ámbito de la sección Configuración. El ciclo de sincronización inicial tarda más tiempo en realizarse que los ciclos posteriores, que se producen aproximadamente cada 40 minutos si el servicio de aprovisionamiento de Microsoft Entra está ejecutándose.

En el inquilino de origen, vaya a Identidad>External Identities>Sincronización entre inquilinos.

Seleccione Configuraciones y, a continuación, seleccione la configuración.

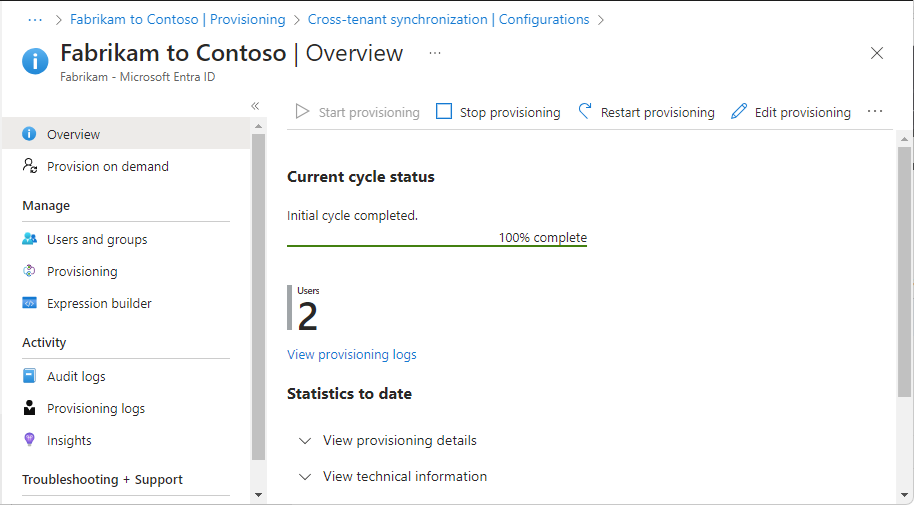

En la página Información general, revise los detalles del aprovisionamiento.

Seleccione Iniciar aprovisionamiento para iniciar el trabajo de aprovisionamiento.

Paso 13: Supervisar el aprovisionamiento

![]()

![]()

Inquilinos de origen y destino

Una vez que haya iniciado un trabajo de aprovisionamiento, puede supervisar el estado.

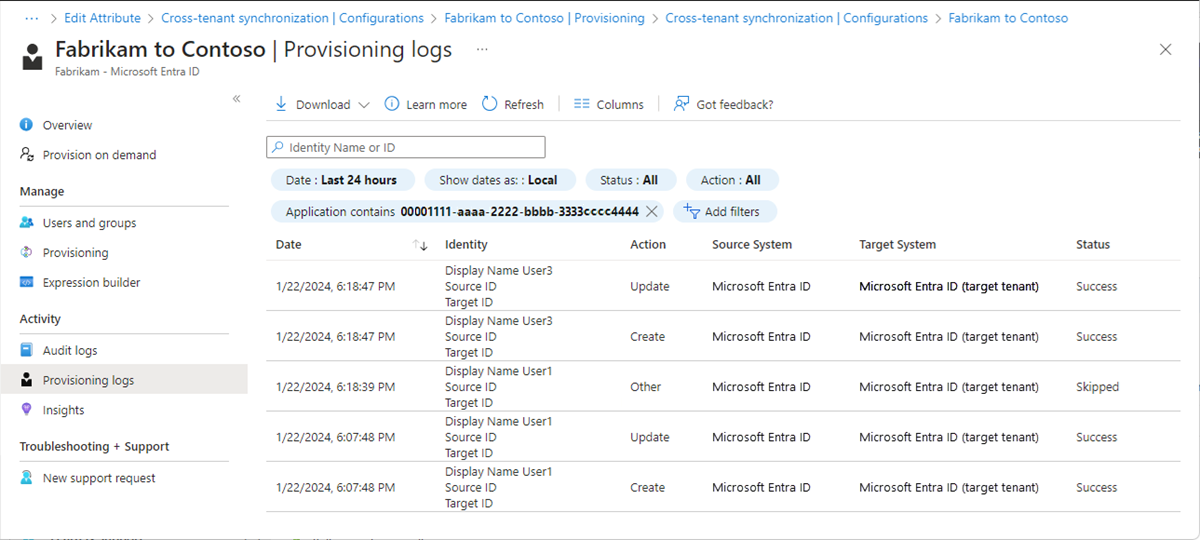

En el inquilino de origen, en la página de información general, consulte la barra de progreso para ver el estado del ciclo de aprovisionamiento y cuánto falta para que finalice. Para obtener más información, vea Comprobación del estado de aprovisionamiento.

Si el aprovisionamiento parece estar en mal estado, la configuración pasará a estar en cuarentena. Para más información, consulte Aprovisionamiento de aplicaciones en el estado de cuarentena.

Seleccione los registros de aprovisionamiento para determinar qué usuarios se han aprovisionado correctamente y los que no. De forma predeterminada, los registros se filtran mediante el id. de entidad de servicio de la configuración. Para obtener más información, consulte Qué es el aprovisionamiento de aplicaciones en Microsoft Entra ID.

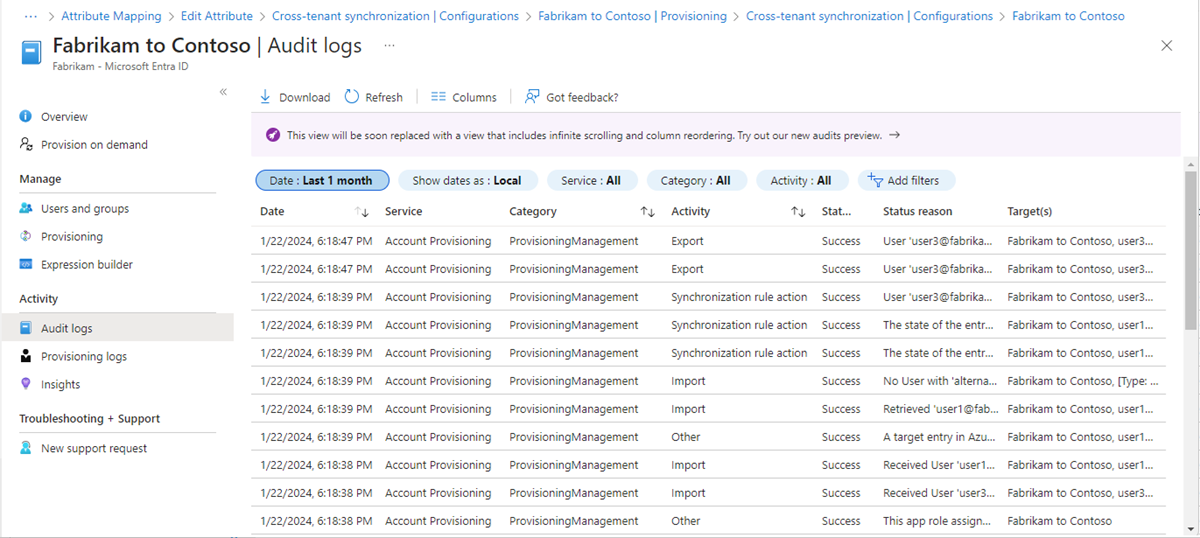

Seleccione Registros de auditoría para ver todos los eventos registrados en Microsoft Entra ID. Para obtener más información, consulte Registros de auditoría en Microsoft Entra ID.

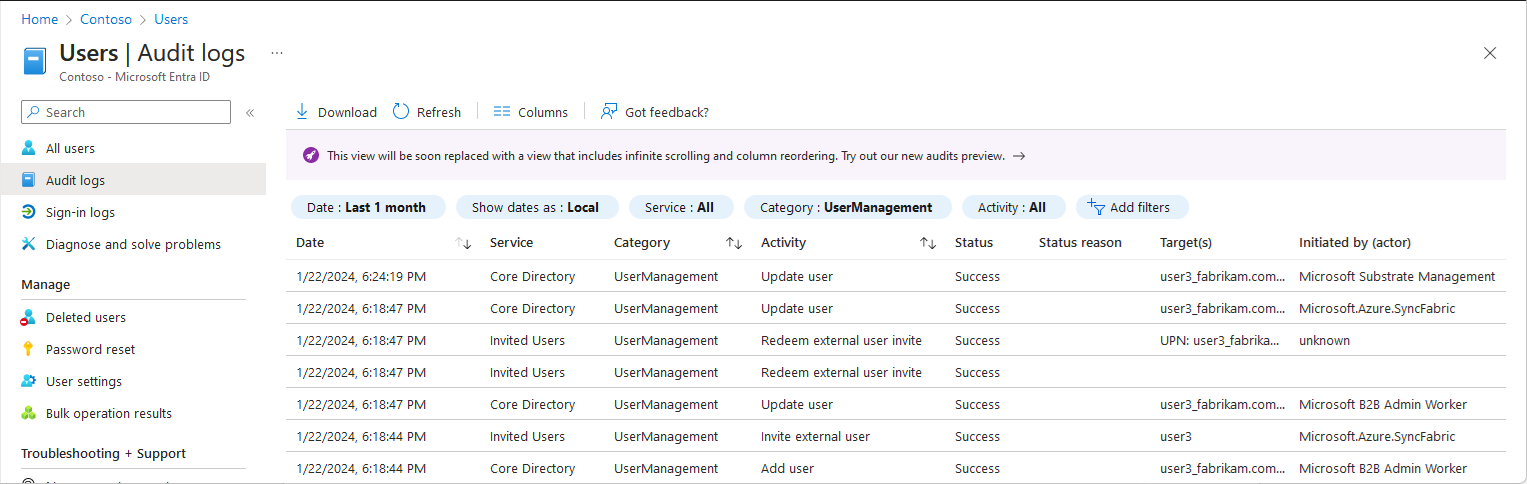

También puede ver los registros de auditoría en el inquilino de destino.

En el inquilino de destino, seleccione Usuarios>Registros de auditoría para ver los eventos registrados para la administración de usuarios.

Paso 14: Configurar las opciones de salida

![]()

Inquilino de destino

Aunque los usuarios se aprovisionan en el inquilino de destino, es posible que puedan darse de baja por sí mismos. Si los usuarios se quitan y están en el ámbito, se volverán a aprovisionar durante el siguiente ciclo de aprovisionamiento. Si desea no permitir la posibilidad de que los usuarios se den de baja de su organización, debe configurar los valores de salida del usuario externo.

En el inquilino de destino, vaya a Identidad>External Identities>Configuración de colaboración externa.

En Configuración de salida de usuario externo, elija si quiere permitir que los usuarios externos salgan de su organización por sí mismos.

Esta configuración también se aplica a la colaboración B2B y a la conexión directa B2B, por lo que si establece la configuración de salida del usuario externo en No, los usuarios de colaboración B2B y los usuarios de conexión directa B2B no podrán salir de la organización por sí mismos. Para obtener más información, consulte Salir de una organización como usuario externo.

Sugerencias de solución de problemas

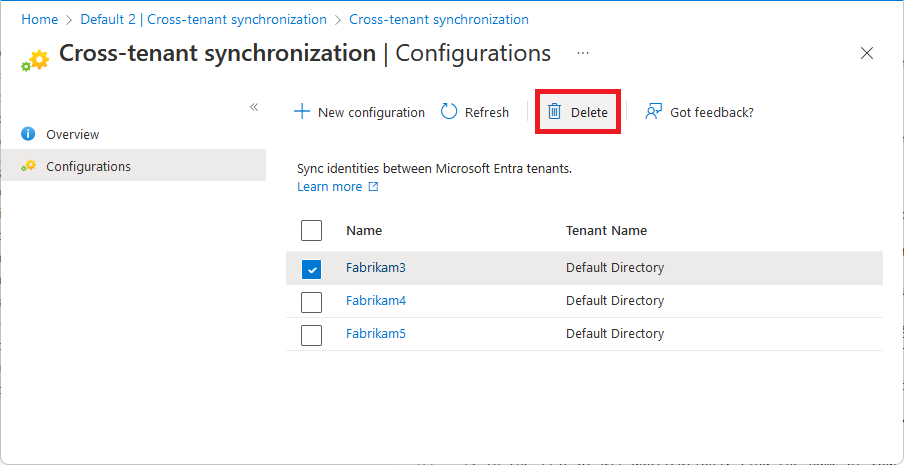

Eliminación de una configuración

Sigue estos pasos para eliminar una configuración en la página Configuraciones.

En el inquilino de origen, vaya a Identidad>External Identities>Sincronización entre inquilinos.

En la página Configuraciones, agregue una marca de verificación junto a la configuración que desea eliminar.

Seleccione Eliminar y después Aceptar para eliminar la configuración.

Escenarios y soluciones comunes

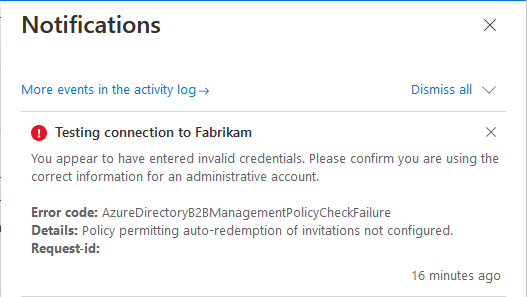

Síntoma: se produce un error en la conexión de prueba con AzureDirectoryB2BManagementPolicyCheckFailure

Al configurar la sincronización entre inquilinos en el inquilino de origen y probar la conexión, aparece el siguiente mensaje de error:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Causa

Este error indica que no se ha configurado la directiva para canjear invitaciones automáticamente tanto en los inquilinos de origen como en los de destino.

Solución

Siga los pasos descritos en Paso 3: Canjear automáticamente invitaciones en el inquilino de destino y Paso 4: Canjear automáticamente invitaciones en el inquilino de origen.

Síntoma: la casilla de canje automático está deshabilitada

Al configurar la sincronización entre inquilinos, la casilla Canje automático está deshabilitada.

Causa

El inquilino no tiene una licencia Microsoft Entra ID P1 o P2.

Solución

Debe tener Microsoft Entra ID Premium P1 o P2 para configurar los valores de confianza.

Síntoma: el usuario eliminado recientemente en el inquilino de destino no se restaura

Después de eliminar temporalmente un usuario sincronizado en el inquilino de destino, el usuario no se restaura durante el siguiente ciclo de sincronización. Si intenta eliminar temporalmente un usuario con aprovisionamiento a petición y, después, quiere restaurarlo, puede dar como resultado usuarios duplicados.

Causa

No se admite la restauración de un usuario que previamente se ha eliminado temporalmente en el inquilino de destino.

Solución

Restaure manualmente el usuario eliminado temporalmente en el inquilino de destino. Para obtener más información, consulte Restauración o eliminación de un usuario recientemente eliminado mediante Microsoft Entra ID.

Síntoma: Los usuarios se omiten porque el inicio de sesión por SMS está habilitado en el usuario

Los usuarios se omiten de la sincronización. El paso de ámbito incluye el siguiente filtro con el estado false: "Filter external users.alternativeSecurityIds EQUALS 'None'"

Causa

Si el inicio de sesión por SMS está habilitado para un usuario, el servicio de aprovisionamiento lo omitirá.

Solución

Deshabilite el inicio de sesión por SMS para los usuarios. En el siguiente script se muestra cómo deshabilitar el inicio de sesión por SMS mediante PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Síntoma: los usuarios no se pueden aprovisionar con el error AzureActiveDirectoryForbidden

Los usuarios del ámbito no se pueden aprovisionar. Los detalles de los registros de aprovisionamiento incluyen el siguiente mensaje de error:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Causa

Este error indica que la configuración de invitación de invitado en el inquilino de destino está configurada con la configuración más restrictiva: "Nadie de la organización puede invitar a usuarios invitados, incluidos los administradores (más restrictivo)".

Solución

Cambie la configuración de invitación de invitado en el inquilino de destino a una configuración menos restrictiva. Para más información, consulte Configuración de la colaboración externa.

Síntoma: el nombre principal de usuario no se actualiza para los usuarios B2B existentes en estado de aceptación pendiente

Cuando se invita a un usuario por primera vez a través de una invitación B2B manual, la invitación se envía a la dirección de correo del usuario de origen. Como resultado, el usuario invitado en el inquilino de destino se crea con un prefijo de nombre principal de usuario (UPN) usando la propiedad de valor del correo de origen. Hay entornos en los que las propiedades de objeto del usuario de origen, el UPN y el Correo, tienen valores diferentes, por ejemplo Correo == user.mail@domain.com y UPN == user.upn@otherdomain.com. En este caso, el usuario invitado en el inquilino de destino se creará con el UPN como user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

El problema surge cuando, posteriormente, el objeto de origen se pone en el ámbito de la sincronización entre inquilinos y se espera que, además de otras propiedades, el prefijo UPN del usuario invitado de destino se actualice para que coincida con el UPN del usuario de origen (usando el ejemplo anterior, el valor sería: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). Sin embargo, esto no sucede durante los ciclos de sincronización incremental y se omite el cambio.

Causa

Este problema se produce cuando el usuario B2B que fue invitado manualmente al inquilino de destino no aceptó ni canjeó la invitación, por lo que su estado es pendiente de aceptación. Cuando se invita a un usuario a través de un correo electrónico, se crea un objeto con un conjunto de atributos que se rellenan a partir del correo, uno de ellos es el UPN, que apunta al valor del correo del usuario de origen. Si más tarde decide agregar el usuario al ámbito para la sincronización entre inquilinos, el sistema intentará combinar el usuario de origen con un usuario B2B en el inquilino de destino basándose en el atributo alternativeSecurityIdentifier, pero el usuario creado anteriormente no tiene una propiedad alternativeSecurityIdentifier rellenada porque no se canjeó la invitación. Por lo tanto, el sistema no considerará que se trata de un nuevo objeto de usuario y no actualizará el valor de UPN. El nombre principal de usuario no se actualiza en los escenarios siguientes:

- El UPN y el correo son diferentes para un usuario cuando fue invitado manualmente.

- Se invitó al usuario antes de habilitar la sincronización entre inquilinos.

- El usuario nunca aceptó la invitación, por lo que está en "estado de aceptación pendiente".

- El usuario se pone en el ámbito de la sincronización entre inquilinos.

Solución

Para resolver el problema, ejecute el aprovisionamiento a petición de los usuarios afectados para actualizar el UPN. También puede reiniciar el aprovisionamiento para actualizar el UPN de todos los usuarios afectados. Tenga en cuenta que esto desencadena un ciclo inicial, que puede tardar mucho tiempo en inquilinos grandes. Para obtener una lista de los usuarios invitados manualmente en estado de aceptación pendiente, puede usar un script, consulte la muestra siguiente.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Después puede usar provisionOnDemand con PowerShell para cada usuario. El límite de tasa para esta API es de 5 solicitudes cada 10 segundos. Para más información, consulte Limitaciones conocidas del aprovisionamiento a petición.