Funcionamiento del aprovisionamiento de aplicaciones en Microsoft Entra id

El aprovisionamiento automático hace referencia a la creación de identidades y roles de usuario en las aplicaciones en la nube a las que los usuarios necesitan acceder. Además de crear identidades de usuario, el aprovisionamiento automático incluye el mantenimiento y la eliminación de identidades de usuario a medida que el estado o los roles cambian. Antes de iniciar una implementación, puede revisar este artículo para obtener información sobre cómo funciona el aprovisionamiento de Microsoft Entra y cómo obtener recomendaciones de configuración.

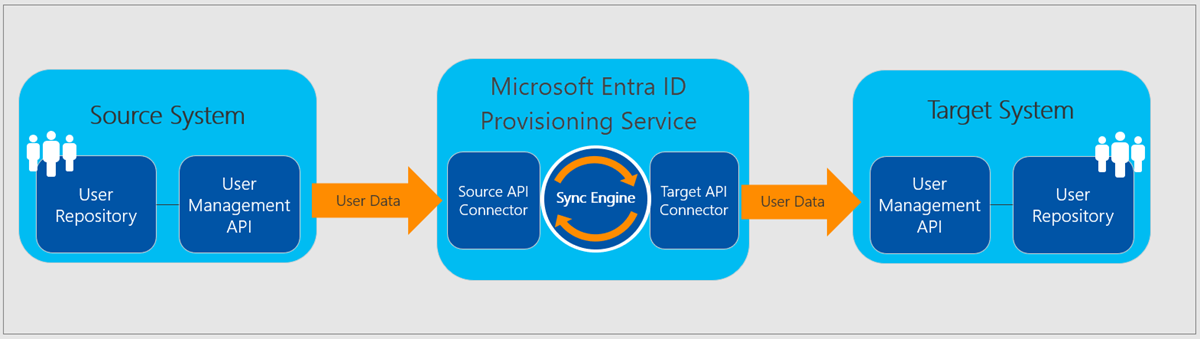

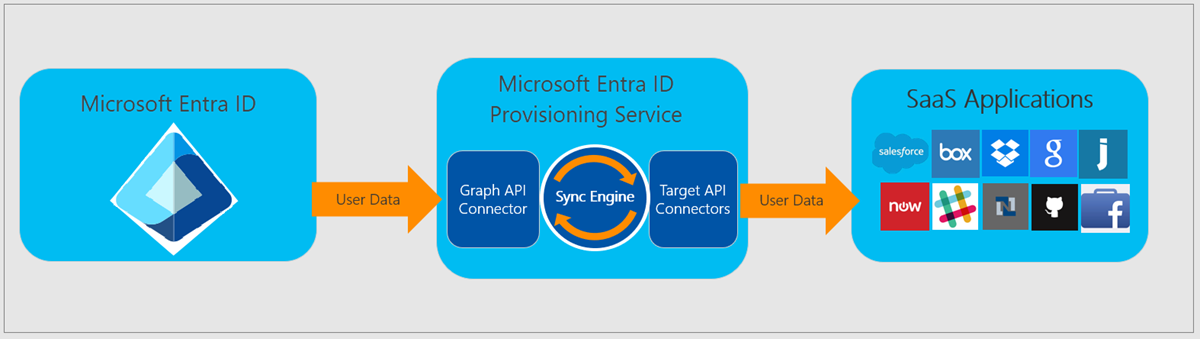

El Servicio de aprovisionamiento de Microsoft Entra aprovisiona usuarios a aplicaciones SaaS y otros sistemas mediante la conexión a un punto de conexión de API de administración de usuarios (SCIM) 2.0 proporcionado por el proveedor de aplicaciones o un agente de aprovisionamiento local. Este punto de conexión SCIM permite a Microsoft Entra ID crear, actualizar y quitar usuarios mediante programación. En el caso de las aplicaciones seleccionadas, el servicio de aprovisionamiento también puede crear, actualizar y quitar objetos adicionales relacionados con la identidad, como grupos. El canal usado para el aprovisionamiento entre Microsoft Entra ID y la aplicación se cifra mediante el cifrado HTTPS TLS 1.2.

Figura 1: El servicio de aprovisionamiento de Microsoft Entra

Figura 1: El servicio de aprovisionamiento de Microsoft Entra

Figura 2: Flujo de trabajo "saliente" del aprovisionamiento de usuarios desde Microsoft Entra a aplicaciones SaaS populares

Figura 2: Flujo de trabajo "saliente" del aprovisionamiento de usuarios desde Microsoft Entra a aplicaciones SaaS populares

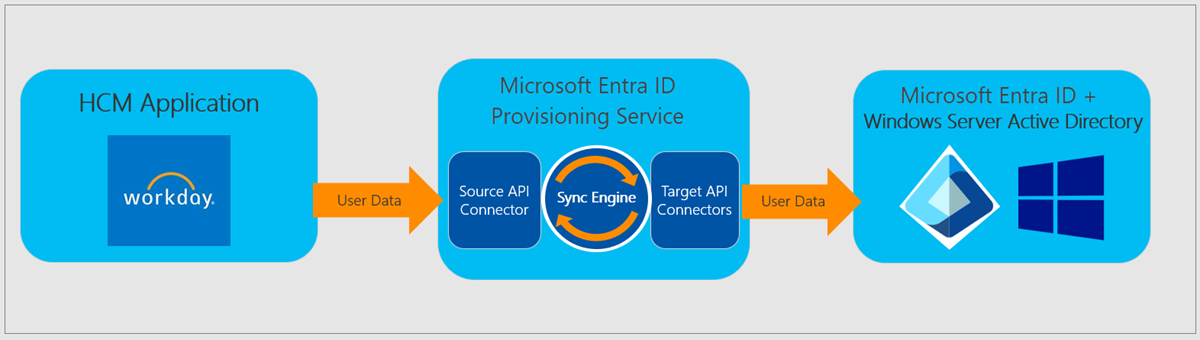

Figura 3: Flujo de trabajo "entrante" del aprovisionamiento de usuarios desde aplicaciones populares de administración del capital humano (HCM) a Microsoft Entra y Server Active Directory

Figura 3: Flujo de trabajo "entrante" del aprovisionamiento de usuarios desde aplicaciones populares de administración del capital humano (HCM) a Microsoft Entra y Server Active Directory

Aprovisionamiento mediante SCIM 2.0

El servicio de aprovisionamiento de Microsoft Entra usa el protocolo SCIM 2.0 para el aprovisionamiento automático. El servicio se conecta al punto de conexión de SCIM para la aplicación y utiliza el esquema de objetos de usuario SCIM y las API de REST para automatizar el aprovisionamiento y el desaprovisionamiento de usuarios y grupos. Se proporciona un conector de aprovisionamiento basado en SCIM para la mayoría de las aplicaciones en la galería de Microsoft Entra. Los desarrolladores usan la API de administración de usuarios de SCIM 2.0 en Microsoft Entra ID para compilar puntos finales para sus aplicaciones que se integran con el servicio de aprovisionamiento. Para detalles, consulte Aprovisionamiento de usuarios de SCIM con Azure Active Directory (Azure AD). El agente de aprovisionamiento local también traduce las operaciones SCIM de Microsoft Entra a LDAP, SQL, REST o SOAP, PowerShell, llama a un Conector ECMA personalizado, o Conectores y puertas de enlace compilados por asociados.

Para solicitar un conector de aprovisionamiento automático de Microsoft Entre para una aplicación que actualmente no tiene uno, consulte Solicitud de aplicación de Micosoft Entra.

Autorización

Se requieren credenciales para que Microsoft Entra se conecte a la API de administración de usuarios de la aplicación. Cuando configure el aprovisionamiento automático de usuarios para una aplicación, deberá especificar credenciales válidas. En el caso de las aplicaciones de la galería, puede encontrar los tipos de credenciales y los requisitos para la aplicación al consultar el tutorial de la aplicación. En el caso de las aplicaciones que no son de la galería, puede consultar la documentación de SCIM para saber más sobre los tipos de credenciales y sus requisitos. En el centro de administración de Microsoft Entra, podrá probar las credenciales al hacer que Microsoft Entra ID intente conectarse a la aplicación de aprovisionamiento de la aplicación usando las credenciales proporcionadas.

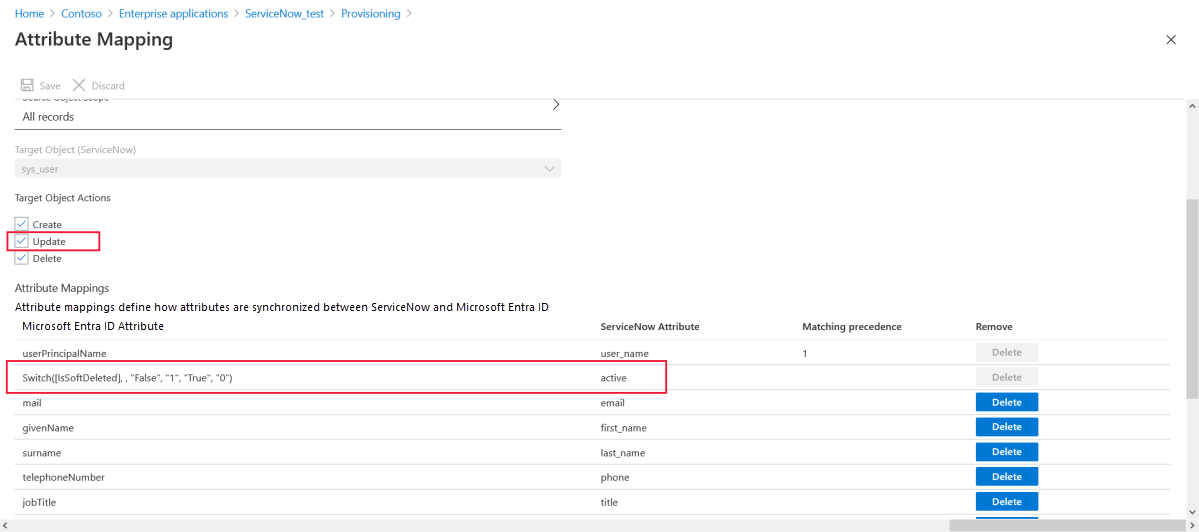

Asignación de atributos

Cuando habilita el aprovisionamiento de usuarios para una aplicación SaaS de terceros, el Centro de administración de Microsoft Entra controla sus valores de atributo en forma de una asignación de atributos. Las asignaciones determinan los atributos de usuario que fluyen entre Microsoft Entra ID y la aplicación de destino cuando las cuentas de usuario se aprovisionan o se actualizan.

Hay un conjunto preconfigurado de atributos y asignaciones de atributos entre los objetos de usuario de Microsoft Entra y los objetos de usuario de cada aplicación SaaS. Además de los usuarios, algunas aplicaciones administran otros tipos de objetos, como los grupos.

Al configurar el aprovisionamiento, es importante revisar y configurar las asignaciones de atributos y los flujos de trabajo que definen qué propiedades de usuario (o de grupo) fluyen de Microsoft Entra ID a la aplicación. Revise y configure la propiedad de coincidencia (Hacer coincidir objetos con este atributo ) que se usa para identificar de forma exclusiva y emparejar a usuarios y grupos entre ambos sistemas.

Puede personalizar las asignaciones de atributos predeterminadas según sus necesidades empresariales. Esto significa que puede cambiar o eliminar asignaciones de atributos existentes o crear nuevas asignaciones de atributos. Para detalles, consulte Personalización de asignaciones de atributos de aprovisionamiento de usuarios para aplicaciones SaaS en Azure Active Directory.

Al configurar el aprovisionamiento para una aplicación SaaS, uno de los tipos de asignaciones de atributos que puede especificar es una asignación de expresiones. Para estas asignaciones, debe escribir una expresión similar a un script que permite transformar los datos de los usuarios en formatos más aceptables para la aplicación SaaS. Para detalles, consulte Escritura de expresiones para la asignación de atributos en Azure Active Directory.

Ámbito

Ámbito basado en asignaciones

Para el aprovisionamiento saliente desde Microsoft Entra a una aplicación SaaS, confiar en las asignaciones de usuarios o grupos es la forma más común de determinar qué usuarios se encuentran en el ámbito para el aprovisionamiento. Debido a que las asignaciones de usuarios también se usan para habilitar el inicio de sesión único, se puede usar el mismo método para administrar tanto el acceso como el aprovisionamiento. El ámbito basado en la asignación no se aplica a escenarios de aprovisionamiento entrante como Workday y Successfactors.

Grupos. Con un plan de licencia de id. P1 o P2 de Microsoft Entra, puede usar grupos para asignar acceso a una aplicación SaaS. Después, cuando el ámbito de aprovisionamiento se establezca en Sincronizar solo los usuarios y grupos asignados, el servicio de aprovisionamiento de Microsoft Entra aprovisionará o desaprovisionará los usuarios en función de si son miembros de un grupo que está asignado a la aplicación. El objeto de grupo en sí no se aprovisiona a menos que la aplicación admita objetos de grupo. Asegúrate de que los grupos asignados a la aplicación tienen la propiedad "SecurityEnabled" establecida en "True".

Grupos dinámicos. El servicio de aprovisionamiento de usuarios de Microsoft Entra puede leer y aprovisionar usuarios en grupos de pertenencia dinámica. Ten en cuenta estas advertencias y recomendaciones:

Los grupos dinámicos puede afectar al rendimiento del aprovisionamiento de un extremo a otro desde Microsoft Entra ID a las aplicaciones SaaS.

La velocidad con la que se aprovisiona o desaprovisiona un usuario de un grupo dinámico en una aplicación SaaS depende de la rapidez con la que el grupo dinámico pueda evaluar los cambios de pertenencia. Para obtener información acerca de cómo comprobar el estado de procesamiento de un grupo dinámico, consulta Creación de un grupo dinámico y comprobación de su estado.

Cuando un usuario pierde la pertenencia en el grupo dinámico, se considera un evento de desaprovisionamiento. Ten en cuenta este escenario cuando crees reglas de grupos de pertenencia dinámica.

Grupos anidados. El servicio de aprovisionamiento de usuarios de Microsoft Entra no puede leer o aprovisionar usuarios en grupos anidados. El servicio solo puede leer y aprovisionar aquellos usuarios que son miembros inmediatos de un grupo asignado explícitamente. Esta limitación de las "asignaciones basadas en grupos a aplicaciones" también afecta al inicio de sesión único (consulta Uso de un grupo para administrar el acceso a las aplicaciones SaaS). En lugar de ello, asigna explícitamente o define de otro modo el ámbito en los grupos que contengan los usuarios que se deban aprovisionar.

Ámbito basado en atributos

Puedes usar filtros de ámbito para definir reglas basadas en atributos que determinen qué usuarios se aprovisionan en una aplicación. Este método se suele utilizar para aprovisionamiento de entrada desde aplicaciones HCM a Microsoft Entra ID y Active Directory. Los filtros de ámbito se configuran como parte de las asignaciones de atributos de cada conector de aprovisionamiento de usuarios de Microsoft Entra. Para detalles sobre la configuración de filtros de ámbito basados en atributos, consulta Aprovisionamiento de aplicaciones basado en atributos con filtros de ámbito.

Usuarios B2B (invitados)

El servicio de aprovisionamiento de usuarios de Microsoft Entra se puede usar para aprovisionar usuarios B2B (invitado) de Microsoft Entra para aplicaciones SaaS. Sin embargo, para que los usuarios B2B inicien sesión en la aplicación SaaS mediante Microsoft Entra, debes configurar de forma manual la aplicación SaaS para usar Microsoft Entra como proveedor de identidad del Lenguaje de marcado de aserción de seguridad (SAML).

Sigue estas instrucciones generales al configurar aplicaciones SaaS para usuarios B2B (invitados):

- En la mayoría de las aplicaciones, la instalación del usuario se debe realizar de forma manual. Los usuarios deben ser creados de forma manual también en la aplicación.

- En el caso de las aplicaciones que admiten la instalación automática, como Dropbox, se crean invitaciones independientes desde las aplicaciones. Los usuarios debe asegurarse de aceptar cada invitación.

- En los atributos de usuario, para mitigar cualquier problema de alteración del disco de perfil de usuario (UPD) alterado en los usuarios invitados, establece siempre el identificador de usuario en user.mail.

Nota:

El elemento UserPrincipalName de un usuario de colaboración B2B representa la dirección de correo electrónico del usuario externo alias@theirdomain como "alias_theirdomain#EXT#@yourdomain". Cuando el atributo userPrincipalName se incluye en las asignaciones de atributos como atributo de origen y se está aprovisionando un usuario B2B, #EXT# y el dominio se quitan de userPrincipalName, por lo que solo se usa su alias@theirdomain original para hacer coincidir o aprovisionar. Si necesitas que el nombre principal de usuario completo, incluido #EXT# y el dominio estén presentes, reemplaza userPrincipalName por originalUserPrincipalName como atributo de origen.

userPrincipalName = alias@theirdomain

originalUserPrincipalName = alias_theirdomain#EXT#@yourdomain

Ciclos de aprovisionamiento: inicial e incremental.

Cuando Microsoft Entra ID es el sistema de origen, el servicio de aprovisionamiento usa la consulta delta para realizar un seguimiento de los cambios en los datos de Microsoft Graph para supervisar usuarios y grupos. El servicio de aprovisionamiento ejecuta un ciclo inicial en el sistema de origen y el sistema de destino, seguido de ciclos incrementales periódicos.

Ciclo inicial

Cuando se inicia el servicio de aprovisionamiento, en el primer ciclo:

Se consultan todos los usuarios y grupos del sistema de origen y se recuperan todos los atributos definidos en la asignación de atributos.

Se filtran los usuarios y grupos devueltos mediante cualquier asignación o filtro de ámbito basado en atributos configurados.

Cuando un usuario se ha asignado o está en ámbito para el aprovisionamiento, el servicio consulta el sistema de destino en busca de un usuario coincidente mediante los atributos coincidentes especificados. Ejemplo: Si el nombre de userPrincipal en el sistema de origen es el atributo coincidente y se asigna a userName en el sistema de destino, el servicio de aprovisionamiento consulta el sistema de destino en busca de valores userName que coincidan con los valores de nombre del sistema de origen.

Si no se encuentra un usuario coincidente en el sistema de destino, se crea mediante los atributos que devuelve el sistema de origen. Una vez que se crea la cuenta de usuario, el servicio de aprovisionamiento detecta y almacena en caché el identificador del sistema de destino del nuevo usuario. Este identificador se usa para ejecutar todas las futuras operaciones en dicho usuario.

Si se encuentra un usuario coincidente, se actualiza mediante los atributos que proporciona el sistema de origen. Una vez que la cuenta de usuario coincide, el servicio de aprovisionamiento detecta y almacena en caché el identificador del sistema de destino para el nuevo usuario. Este identificador se usa para ejecutar todas las futuras operaciones en dicho usuario.

Si las asignaciones de atributos contienen atributos de "referencia", el servicio realiza más actualizaciones en el sistema de destino para crear y vincular los objetos a los que se hace referencia. Por ejemplo, un usuario puede tener un atributo "Administrador" en el sistema de destino, que está vinculado a otro usuario creado en el sistema de destino.

Se conserva una marca de agua al final del ciclo inicial, que proporciona el punto de partida para los ciclos incrementales posteriores.

Algunas aplicaciones, como ServiceNow, G Suite y Box no solo admiten el aprovisionamiento de usuarios, sino también el de los grupos y sus miembros. En esos casos, si el aprovisionamiento de grupos está habilitado en las asignaciones, el servicio de aprovisionamiento sincroniza los usuarios y los grupos, y luego sincroniza el grupo de pertenencia dinámica.

Ciclos incrementales

Después del ciclo inicial, todos los demás ciclos harán lo siguiente:

Se consulta el sistema de origen de los usuarios y grupos que se actualizaron desde la última marca de agua almacenada.

Se filtran los usuarios y grupos devueltos mediante cualquier asignación o filtro de ámbito basado en atributos configurados.

Cuando un usuario se ha asignado o está en ámbito para el aprovisionamiento, el servicio consulta el sistema de destino en busca de un usuario coincidente mediante los atributos coincidentes especificados.

Si no se encuentra un usuario coincidente en el sistema de destino, se crea mediante los atributos que devuelve el sistema de origen. Una vez que se crea la cuenta de usuario, el servicio de aprovisionamiento detecta y almacena en caché el identificador del sistema de destino del nuevo usuario. Este identificador se usa para ejecutar todas las futuras operaciones en dicho usuario.

Si se encuentra un usuario coincidente, se actualiza mediante los atributos que proporciona el sistema de origen. Si es una cuenta recién asignada que coincide, el servicio de aprovisionamiento detecta y almacena en caché el identificador del sistema de destino para el nuevo usuario. Este identificador se usa para ejecutar todas las futuras operaciones en dicho usuario.

Si las asignaciones de atributos contienen atributos de "referencia", el servicio realiza más actualizaciones en el sistema de destino para crear y vincular los objetos a los que se hace referencia. Por ejemplo, un usuario puede tener un atributo "Administrador" en el sistema de destino, que está vinculado a otro usuario creado en el sistema de destino.

Si un usuario que estaba anteriormente en ámbito del aprovisionamiento se quita del ámbito, lo que incluye estar sin asignar, el servicio deshabilita al usuario en el sistema de destino mediante una actualización.

Si un usuario que estaba anteriormente en ámbito del aprovisionamiento se deshabilita o se elimina temporalmente en el sistema de origen, el servicio deshabilita al usuario en el sistema de destino mediante una actualización.

Si un usuario que estaba anteriormente en ámbito del aprovisionamiento se elimina permanentemente en el sistema de origen, el servicio elimina al usuario en el sistema de destino. En Microsoft Entra ID, los usuarios se eliminan permanentemente 30 días después de que se hayan eliminado temporalmente.

Se conserva una nueva marca de agua al final del ciclo incremental, que proporciona el punto de partida para los ciclos incrementales posteriores.

Nota:

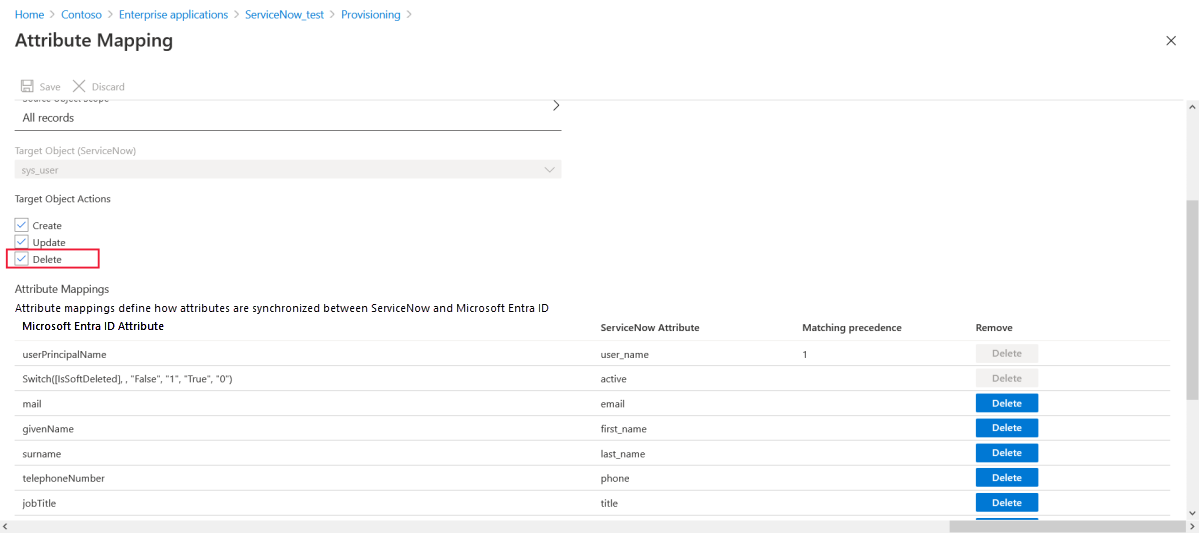

Opcionalmente, puedes deshabilitar las operaciones Crear, Actualizar o Eliminar mediante las casillas Acciones del objeto de destino de la sección Asignaciones. La lógica para deshabilitar un usuario durante una actualización también se controla mediante una asignación de atributos desde un campo como accountEnabled.

El servicio de aprovisionamiento sigue ejecutando ciclos incrementales opuestos de manera indefinida, según intervalos definidos en el tutorial específico de cada aplicación. Los ciclos incrementales continúan hasta que se produzca uno de los eventos:

- El servicio se detiene manualmente mediante el Centro de administración de Microsoft Entra o por medio del comando de Microsoft Graph API adecuado.

- Se desencadena un nuevo ciclo inicial mediante la opción Reiniciar aprovisionamiento del Centro de administración de Microsoft Entra o por medio del comando de Microsoft Graph API adecuado. La acción también borra cualquier marca de agua almacenada y hace que todos los objetos de origen se evalúen de nuevo. Además, la acción no interrumpe los vínculos entre los objetos de origen y de destino. Para interrumpir los vínculos, usa Restart synchronizationJob con la solicitud:

POST https://graph.microsoft.com/beta/servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Authorization: Bearer <token>

Content-type: application/json

{

"criteria": {

"resetScope": "Full"

}

}

- Se desencadena un nuevo ciclo inicial debido a un cambio en las asignaciones de atributos o los filtros de ámbito. Esta acción también borra cualquier marca de agua almacenada y hace que todos los objetos de origen se evalúen de nuevo.

- El proceso de aprovisionamiento entra en cuarentena (ver ejemplo) debido a una alta tasa de errores y permanece en cuarentena durante más de cuatro semanas. En este caso, el servicio se deshabilita automáticamente.

Errores y reintentos

Si un error en el sistema de destino evita que un usuario individual se agregue, actualice o elimine en el sistema, la operación se reintenta en el siguiente ciclo de sincronización. Los errores se reintentan continuamente y la frecuencia de los reintentos se escala de forma gradual. Para resolver el error, los administradores deben comprobar los registros de aprovisionamiento para determinar la causa principal y realizar la acción apropiada. Algunos errores comunes son:

- Usuarios que no tienen relleno un atributo en el sistema de origen que es necesario en el sistema de destino

- Usuarios que tienen un valor de atributo en el sistema de origen para el que existe una restricción única en el sistema de destino, y el mismo valor está presente en otro registro de usuario

Resuelve estos errores ajustando los valores de atributo del usuario afectado en el sistema de origen, o por medio del ajuste de las asignaciones de atributos para que no provoquen conflictos.

Cuarentena

Si todas o la mayoría de las llamadas realizadas al sistema de destino no tienen éxito sistemáticamente debido a un error (por ejemplo, en el caso de credenciales de administrador no válidas), el trabajo de aprovisionamiento entra en estado de "cuarentena". Este estado se indica en el informe de resumen de aprovisionamiento y por correo electrónico si se han configurado las notificaciones por correo electrónico en el Centro de administración de Microsoft Entra.

En cuarentena, la frecuencia de los ciclos incrementales se reduce gradualmente a una vez al día.

El trabajo de aprovisionamiento sale de la cuarentena después de que se hayan resuelto todos los errores causantes y se inicie el siguiente ciclo de sincronización. Si el trabajo de aprovisionamiento permanece en cuarentena durante más de cuatro semanas, se deshabilita. Aquí encontrarás más información sobre el estado de cuarentena.

¿Cuánto tiempo tarda el aprovisionamiento?

El rendimiento depende de si el trabajo de aprovisionamiento ejecuta un ciclo de aprovisionamiento inicial o un ciclo incremental. Para obtener detalles sobre el tiempo que tarda el aprovisionamiento y cómo supervisar el estado del servicio de aprovisionamiento, consulta Averiguar cuándo un usuario específico podrá acceder a una aplicación.

¿Cómo saber si los usuarios se aprovisionan correctamente?

Todas las operaciones que ejecute el servicio de aprovisionamiento de usuarios se registran en los registros de aprovisionamiento de Microsoft Entra. Los registros incluyen todas las operaciones de lectura y escritura realizadas en los sistemas de origen y de destino, así como los datos del usuario que se han leído o escrito durante cada operación. Para obtener información sobre cómo leer los registros de aprovisionamiento en el Centro de administración Microsoft Entra, consulta la guía de informes de aprovisionamiento.

Desaprovisionamiento

El servicio de aprovisionamiento de Microsoft Entra mantiene los sistemas de origen y de destino sincronizados mediante el desaprovisionamiento de cuentas cuando se quita el acceso de usuario.

El servicio de aprovisionamiento admite la eliminación y deshabilitación de usuarios (opción a veces denominada "eliminación temporal"). La definición exacta de las opciones de deshabilitación y eliminación varía en función de la implementación de la aplicación de destino, pero normalmente una deshabilitación indica que el usuario no puede iniciar sesión. Una eliminación, en cambio, indica que el usuario ha eliminado completamente la aplicación. En el caso de las aplicaciones de SCIM, la deshabilitación es una solicitud para establecer la propiedad Active como "false" en un usuario.

Configuración de la aplicación para deshabilitar un usuario

Confirma que la casilla de actualizaciones está seleccionada.

Confirma que tienes la asignación de la aplicación Activa. Si estás usando una aplicación de la galería de aplicaciones, la asignación puede ser ligeramente diferente. En este caso, usa la asignación predeterminada para las aplicaciones de la galería.

Configuración de la aplicación para eliminar un usuario

El escenario desencadena que se deshabilite o se elimine:

- Un usuario se elimina temporalmente en Microsoft Entra ID (esto es, se envía a la papelera de reciclaje o a la propiedad AccountEnabled establecida en "false"). 30 días después de que un usuario se elimine en Microsoft Entra ID, se elimina permanentemente del inquilino. En este punto, el servicio de aprovisionamiento envía una solicitud DELETE para eliminar permanentemente al usuario en la aplicación. En cualquier momento durante la ventana de treinta días, puedes eliminar manualmente un usuario de forma permanente, lo que envía una solicitud de eliminación a la aplicación.

- Un usuario se elimina o se quita permanentemente de la papelera de reciclaje en Microsoft Entra.

- Un usuario no está asignado a una aplicación.

- Un usuario sale del ámbito establecido (deja de pasar el filtro de ámbito).

De manera predeterminada, el servicio de aprovisionamiento de Microsoft Entra elimina o deshabilita los usuarios que quedan fuera del alcance. Si deseas invalidar este comportamiento predeterminado, puedes establecer una marca para omitir las eliminaciones fuera del ámbito.

Cuando ocurre uno de los cuatro eventos y la aplicación de destino no admite eliminaciones temporales, el servicio de aprovisionamiento envía una solicitud DELETE para eliminar permanentemente al usuario de la aplicación.

Si ves IsSoftDeleted en sus asignaciones de atributos, se usa para determinar el estado del usuario y si se debe enviar una solicitud de actualización con active = false para eliminar temporalmente al usuario.

Desaprovisionamiento de eventos

En la tabla se describe cómo puedes configurar las acciones de desaprovisionamiento con el servicio de aprovisionamiento de Microsoft Entra. Estas reglas se ha escrito pensando en las aplicaciones personalizadas o que no se encuentran en la galería, pero se aplican en general a las aplicaciones de la galería. Sin embargo, el comportamiento de las aplicaciones de la galería puede diferir, ya que se han optimizado para satisfacer las necesidades de la aplicación. Por ejemplo, si la aplicación de destino no admite la eliminación temporal, el servicio de aprovisionamiento de Microsoft Entra podría enviar una solicitud de eliminación permanente para eliminar usuarios en lugar de enviar una eliminación temporal.

| Escenario | Configuración en Microsoft Entra ID |

|---|---|

| Se anula la asignación de un usuario de una aplicación, se elimina temporalmente en Microsoft Entra ID o se bloquea el inicio de sesión. No quieres que se haga nada. | Quita isSoftDeleted de las asignaciones de atributos o establece la propiedad omitir eliminaciones fuera del alcance en true. |

Se anula la asignación de un usuario de una aplicación, se elimina temporalmente en Microsoft Entra ID o se bloquea el inicio de sesión. Quieres establecer un atributo específico para true o false. |

Asigna isSoftDeleted al atributo que quieres establecer en false. |

| Un usuario está deshabilitado en Microsoft Entra ID, sin asignar desde una aplicación, eliminado temporalmente en Microsoft Entra ID. o bloqueado del inicio de sesión. Quieres enviar una solicitud DELETE a la aplicación de destino. | Esto se admite actualmente para un conjunto limitado de aplicaciones de la galería donde se requiere la funcionalidad. Los clientes no pueden configurar este comportamiento. |

| Un usuario se elimina en Microsoft Entra ID. No quieres hacer nada en la aplicación de destino. | Asegúrate de que "Delete" no esté seleccionado como una de las acciones de objeto de destino en la experiencia de configuración de atributos. |

| Un usuario se elimina en Microsoft Entra ID. Quieres establecer el valor de un atributo en la aplicación de destino. | No compatible. |

| Un usuario se elimina en Microsoft Entra ID. Quieres eliminar el usuario en la aplicación de destino | Asegúrate de que "Delete" está seleccionada como una de las acciones del objeto de destino en la experiencia de configuración de atributos. |

Restricciones conocidas

- Cuando se cancela la asignación de un usuario o de un grupo de una aplicación y ya no se administra con el servicio de aprovisionamiento, se envía una solicitud para deshabilitar. En este punto, el servicio no administra al usuario y no se envía una solicitud de eliminación cuando se elimina temporalmente al usuario del directorio.

- No se admite el aprovisionamiento de un usuario que esté deshabilitado en Microsoft Entra ID. Deben estar activos en Microsoft Entra ID antes de ser aprovisionados.

- Cuando un usuario pasa de eliminado temporalmente a activo, el servicio de aprovisionamiento de Microsoft Entra activa al usuario en la aplicación de destino, pero no restaura automáticamente el grupo de pertenencia dinámica. La aplicación de destino debe mantener el grupo de pertenencia dinámica del usuario en estado inactivo. Si la aplicación de destino no admite mantener el estado inactivo, puedes reiniciar el aprovisionamiento para actualizar los grupos de pertenencia dinámica.

Recomendación

Al desarrollar una aplicación, admite siempre eliminaciones permanentes y temporales. Gracias a esto, los clientes pueden recuperarse cuando se deshabilita un usuario accidentalmente.

Pasos siguientes

Planificación de una implementación del aprovisionamiento automático de usuarios

Configuración del aprovisionamiento en una aplicación de la galería