Requerir una directiva de protección de aplicaciones en dispositivos Windows

Las directivas de protección de aplicaciones aplican la administración de aplicaciones móviles (MAM) a aplicaciones específicas de un dispositivo. Estas directivas permiten proteger los datos dentro de una aplicación en compatibilidad con escenarios como Bring Your Own Device (BYOD).

Requisitos previos

- Se admite la aplicación de directivas al explorador Microsoft Edge en dispositivos en los que se ejecuten Windows 11 y Windows 10 versión 20H2 y versiones posteriores con KB5031445.

- Directiva de protección de aplicaciones configurada destinada a dispositivos Windows.

- Actualmente no se admite en nubes soberanas.

Exclusiones de usuarios

Las directivas de acceso condicional son herramientas eficaces, por lo que se recomienda excluir las siguientes cuentas de las directivas:

- Cuentas de acceso de emergencia o de emergencia para evitar el bloqueo debido a configuración errónea de directivas. En el escenario poco probable, todos los administradores están bloqueados, la cuenta administrativa de acceso de emergencia se puede usar para iniciar sesión y tomar medidas para recuperar el acceso.

- Se puede encontrar más información en el artículo Administración de cuentas de acceso de emergencia en Microsoft Entra ID.

- Cuentas de servicio y Entidades de servicio , como la cuenta de sincronización de Microsoft Entra Connect. Las cuentas de servicio son cuentas no interactivas que no están asociadas a ningún usuario en particular. Los servicios back-end las usan normalmente para permitir el acceso mediante programación a las aplicaciones, pero también se utilizan para iniciar sesión en los sistemas con fines administrativos. Las llamadas realizadas por entidades de servicio no se bloquearán mediante directivas de acceso condicional asignadas a los usuarios. Usa el acceso condicional para las identidades de carga de trabajo para definir directivas destinadas a entidades de servicio.

- Si su organización usa estas cuentas en scripts o código, piense en la posibilidad de reemplazarlas por identidades administradas.

Creación de una directiva de acceso condicional

La directiva siguiente se coloca en modo de solo informe para comenzar, de modo que los administradores puedan establecer el impacto que tengan en los usuarios existentes. Cuando los administradores se sientan cómodos con que la directiva se aplique según lo previsto, pueden cambiar a Activado o ensayar la implementación agregando grupos específicos y excluyendo otros.

Requerir directiva de protección de aplicaciones para dispositivos Windows

Los siguientes pasos ayudan a crear una directiva de acceso condicional que requiera una directiva de protección de aplicaciones cuando se usa un dispositivo Windows que accede a la agrupación de aplicaciones de Office 365 en acceso condicional. La directiva de protección de aplicaciones también debe configurarse y asignarse a los usuarios en Microsoft Intune. Para obtener más información sobre cómo crear la directiva de protección de aplicaciones, consulte el artículo Configuración de directivas de protección de aplicaciones para Windows. La siguiente directiva incluye varios controles que permiten a los dispositivos usar las directivas de protección de aplicaciones para la administración de aplicaciones móviles (MAM) o ser administrados y compatibles con las directivas de administración de dispositivos móviles (MDM).

Sugerencia

Las directivas de protección de aplicaciones (MAM) admiten dispositivos no administrados:

- Si un dispositivo ya se administra a través de la administración de dispositivos móviles (MDM), se bloquea la inscripción de MAM de Intune y no se aplica la configuración de la directiva de protección de aplicaciones.

- Si un dispositivo se administra después de la inscripción de MAM, la configuración de la directiva de protección de aplicaciones ya no se aplica.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección>Acceso condicional>Directivas.

- Seleccione Nueva directiva.

- Asigna un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Asignaciones, selecciona Identidades de carga de trabajo o usarios.

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija al menos las cuentas de acceso de emergencia de la organización.

- En Recursos de destino>Recursos (anteriormente aplicaciones en la nube)>Incluir, seleccione Office 365.

- En Condiciones:

- En Plataformas de dispositivo, establezca Configurar en Sí.

- En Incluir, seleccione Plataformas de dispositivo.

- Elija Solo Windows.

- Seleccione Listo.

- En Aplicaciones cliente, establezca Configurar en Sí.

- Seleccione Solo Browser.

- En Plataformas de dispositivo, establezca Configurar en Sí.

- En Controles de acceso>Conceder, seleccione Conceder acceso.

- Seleccione Requerir directiva de protección de aplicaciones y Requerir que el dispositivo esté marcado como compatible.

- En el caso de controles múltiples, seleccione Requerir uno de los controles seleccionados.

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

- Seleccione Crear para crear la directiva.

Después de que los administradores confirmen la configuración mediante el modo de solo informe, podrán pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Sugerencia

Las organizaciones también deben implementar una directiva que bloquee el acceso desde plataformas de dispositivos no admitidas o desconocidas junto con esta directiva.

Inicio de sesión en dispositivos Windows

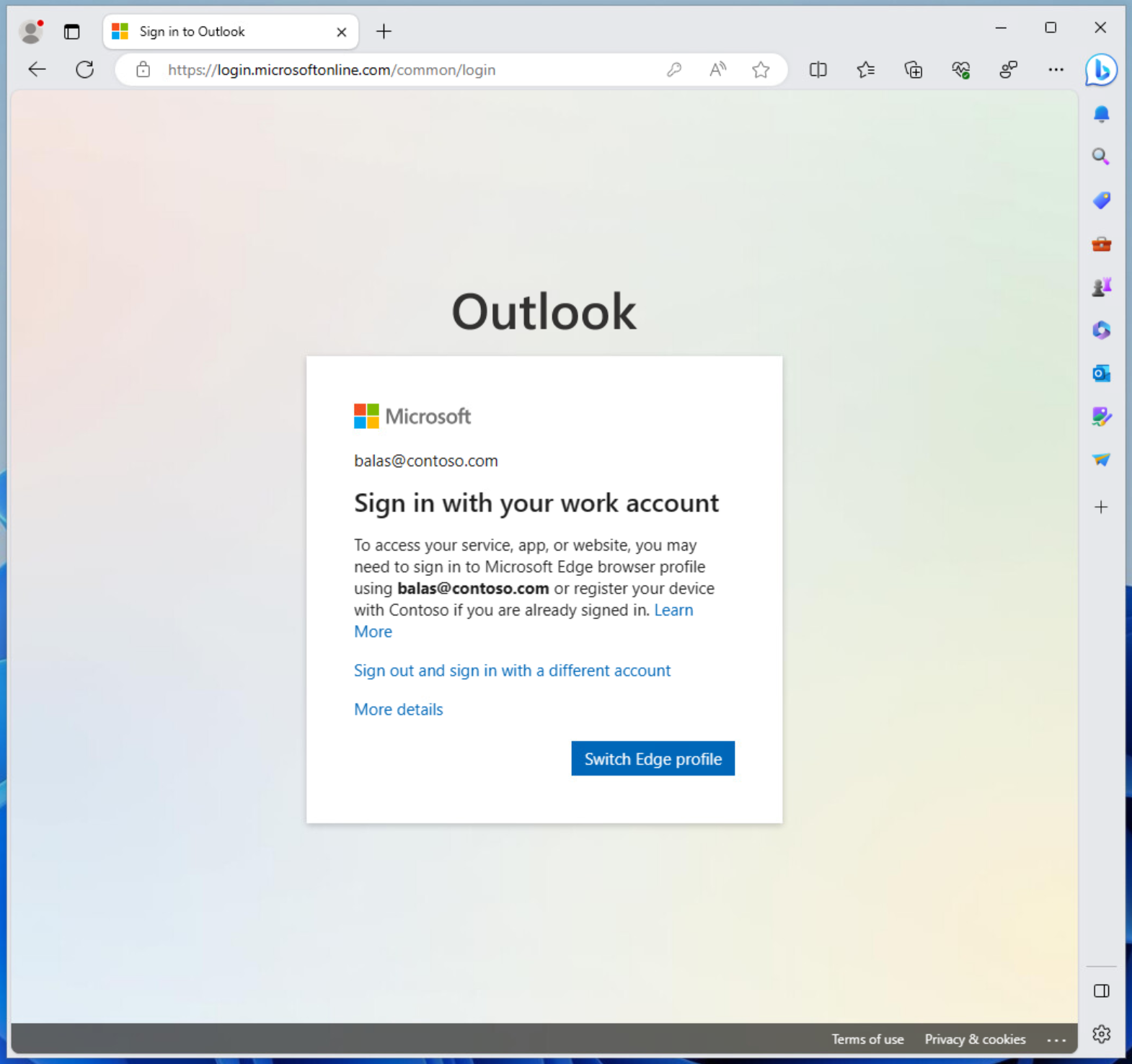

Cuando los usuarios intentan iniciar sesión en un sitio protegido por una directiva de protección de aplicaciones por primera vez, se les pide: Para acceder a su servicio, aplicación o sitio web, es posible que tenga que iniciar sesión en Microsoft Edge mediante username@domain.com o registrar el dispositivo con organization si ya ha iniciado sesión.

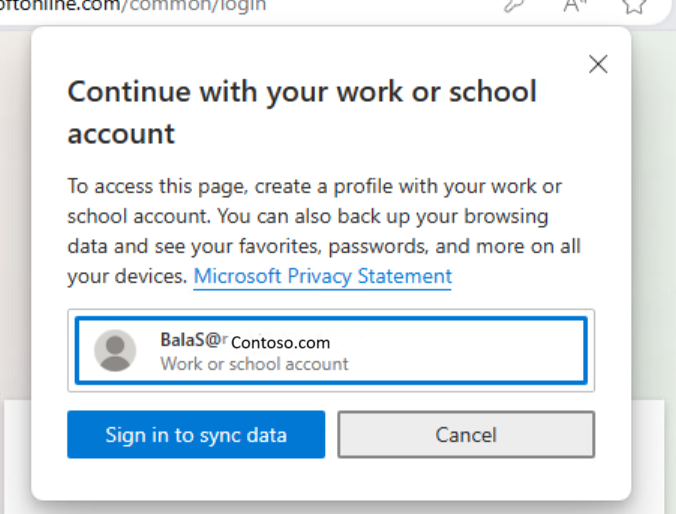

Al hacer clic en Cambiar perfil de Edge, se abre una ventana en la que se muestra su cuenta profesional o educativa junto con una opción para iniciar sesión para la sincronización de datos.

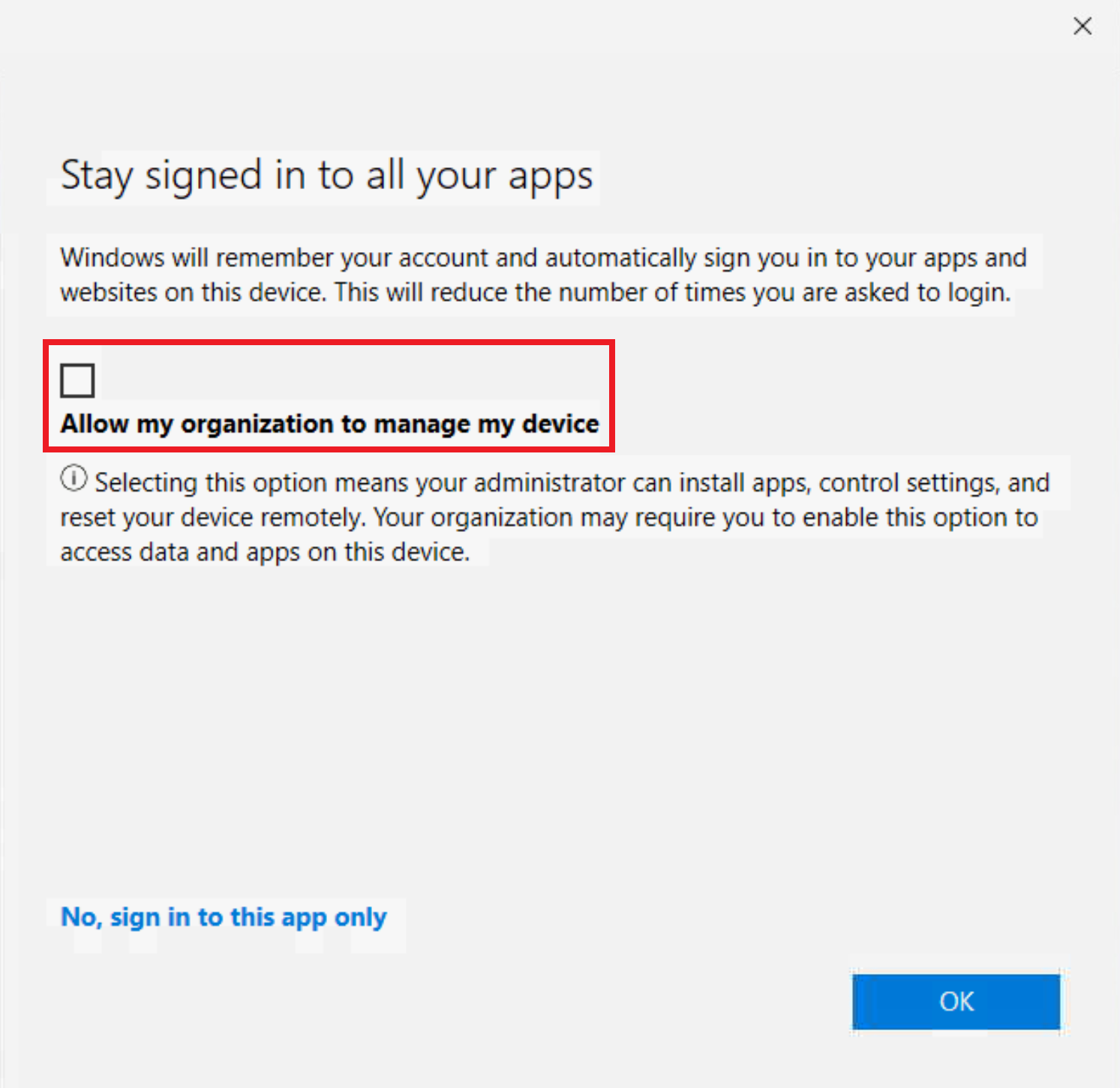

Este proceso abre un ofrecimiento de ventana para permitir que Windows recuerde su cuenta e inicie sesión automáticamente en sus aplicaciones y sitios web.

Precaución

Debe BORRAR LA CASILLA Permitir que mi organización administre mi dispositivo. Si dejase esto activado, se inscribirá el dispositivo en la administración de dispositivos móviles (MDM), no en la administración de aplicaciones móviles (MAM).

No seleccione No, iniciar sesión solo en esta aplicación.

Después de seleccionar Aceptar, es posible que vea una ventana de progreso mientras se aplica la directiva. Después de unos instantes, debería ver una ventana que indica Todo listo y se aplicarán las directivas de protección de aplicaciones.

Solucionar problemas

Problemas comunes

En algunas circunstancias, después de que se muestre la página "todo listo", es posible que se le pida que inicie sesión con su cuenta profesional. Este mensaje puede ocurrir cuando:

- El perfil se agrega a Microsoft Edge, pero todavía se esté procesando la inscripción de MAM.

- El perfil se agrega a Microsoft Edge, pero seleccionó "solo esta aplicación" en la página de aviso.

- Se inscribió en MAM, pero la inscripción ha expirado o no cumple los requisitos de la organización.

Para resolver estos posibles escenarios:

- Espere unos minutos y vuelva a intentarlo en una pestaña nueva.

- Póngase en contacto con el administrador para comprobar que las directivas de MAM de Microsoft Intune se apliquen correctamente a su cuenta.

Cuenta existente

Existe un problema conocido cuando hay una cuenta preexistente, sin registrar, como user@contoso.com en Microsoft Edge, o si un usuario iniciase sesión sin registrarse desde la página de aviso, la cuenta no se inscribirá correctamente en MAM. Esta configuración impedirá que el usuario se inscriba correctamente en MAM.