Inicio de sesión en Microsoft Entra ID mediante el correo electrónico como identificador de inicio de sesión alternativo (versión preliminar)

Nota:

El inicio de sesión en Microsoft Entra ID con correo electrónico como identificador de inicio de sesión alternativo es una característica de versión preliminar pública del identificador de Microsoft Entra. Para más información sobre las versiones preliminares, consulte Términos de uso complementarios de las versiones preliminares de Microsoft Azure.

Muchas organizaciones quieren permitir que los usuarios inicien sesión en Microsoft Entra ID con las mismas credenciales que su entorno de directorio local. Con este enfoque, conocido como autenticación híbrida, los usuarios solo necesitan recordar un conjunto de credenciales.

Algunas organizaciones no han migrado a la autenticación híbrida por las siguientes razones:

- De manera predeterminada, el nombre principal de usuario (UPN) de Microsoft Entra se establece en el mismo valor que el UPN local.

- Al cambiar el UPN de Microsoft Entra, se produce un desajuste entre los entornos local y de Microsoft Entra que podría ocasionar problemas con determinadas aplicaciones y servicios.

- Debido a motivos empresariales o de cumplimiento, la organización no desea usar el UPN local para iniciar sesión en Microsoft Entra ID.

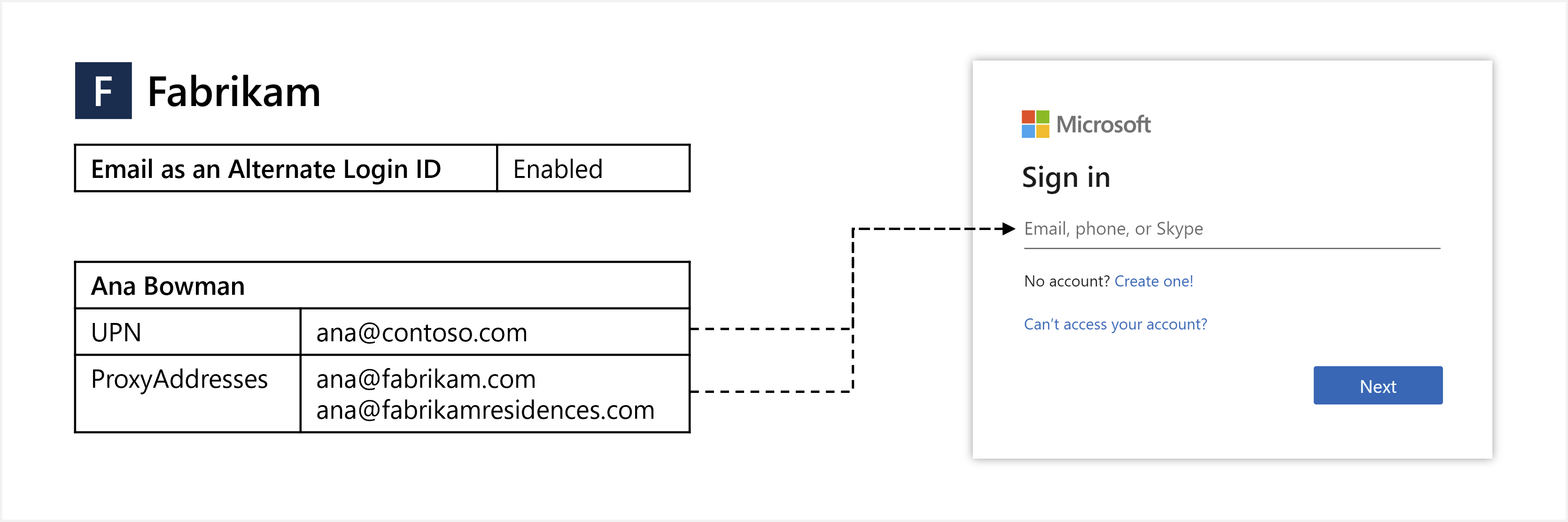

Para avanzar hacia la autenticación híbrida, puede configurar Microsoft Entra ID para que los usuarios puedan iniciar sesión con su correo electrónico como identificador de inicio de sesión alternativo. Por ejemplo, si Contoso cambia de nombre a Fabrikam, en lugar de seguir iniciando sesión con el UPN heredado ana@contoso.com, se puede usar el correo electrónico como Id. de inicio de sesión alternativo. Para acceder a una aplicación o un servicio, los usuarios iniciarían sesión en Microsoft Entra ID con su correo electrónico que no es UPN, como ana@fabrikam.com.

En este artículo se muestra cómo habilitar y usar el correo electrónico como id. de inicio de sesión alternativo.

Antes de empezar

Esto es lo que necesita saber sobre el correo electrónico como Id. de inicio de sesión alternativo:

La característica está disponible en la edición gratuita de Microsoft Entra ID y superiores.

La característica habilita el inicio de sesión con ProxyAddresses, además de UPN, para usuarios de Microsoft Entra ID autenticados para la nube. Obtenga información sobre cómo se aplica esto a la colaboración de negocio a negocio (B2B) de Microsoft Entra en la sección B2B.

Cuando un usuario inicia sesión con un correo electrónico que no es UPN, las notificaciones

unique_nameypreferred_username(si están presentes) del Token de identificador devolverán el correo electrónico que no es UPN.- Si el correo electrónico que no es UPN en uso se vuelve obsoleto (ya no pertenece al usuario), estas notificaciones devolverán el UPN en su lugar.

La característica admite la autenticación administrada con sincronización de hash de contraseñas (PHS) o autenticación transferida (PTA).

Hay dos opciones para configurar la característica:

- Directiva de detección del dominio de inicio (HRD): use esta opción para habilitar la característica para todo el inquilino. Se requiere al menos el rol Administrador de aplicaciones.

- Directiva de lanzamiento preconfigurado: use esta opción para probar la característica con grupos de Microsoft Entra específicos. La primera vez que se agrega un grupo de seguridad para el lanzamiento preconfigurado, está limitado a 200 usuarios para evitar que se agote el tiempo de espera de la experiencia de usuario. Después de agregar el grupo, puede agregarle más usuarios directamente, según sea necesario.

Se necesita un administrador global para administrar esta función.

Limitaciones de vista previa

En el estado de versión preliminar actual, se aplican las siguientes limitaciones al correo electrónico como Id.de inicio de sesión alternativo:

Experiencia de usuario: los usuarios pueden ver su UPN aunque hayan iniciado sesión con su correo electrónico que no es UPN. Se puede observar el siguiente comportamiento de ejemplo:

- Al usuario se le solicita que inicie sesión con su UPN cuando se le dirige al inicio de sesión de Microsoft Entra con

login_hint=<non-UPN email>. - Cuando un usuario inicia sesión con un correo electrónico que no es UPN y escribe una contraseña incorrecta, la página "Escriba la contraseña" cambia para mostrar el UPN.

- En algunos sitios y aplicaciones de Microsoft, como Microsoft Office, el control Administrador de cuentas que normalmente se muestra en la esquina superior derecha puede mostrar el UPN del usuario en lugar del correo electrónico que no es UPN usado para iniciar sesión.

- Al usuario se le solicita que inicie sesión con su UPN cuando se le dirige al inicio de sesión de Microsoft Entra con

Flujos no admitidos: actualmente, algunos flujos no son compatibles con los correos electrónicos que no son UPN, como los siguientes:

- Protección de id. de Microsoft Entra no empareja los correos electrónicos que no son UPN con detección de riesgo Credenciales filtradas. Esta detección de riesgo usa el UPN para asociar las credenciales que se han filtrado. Para más información, consulte Procedimientos: investigar los riesgos.

- Cuando un usuario ha iniciado sesión con un correo electrónico que no es UPN, no puede cambiar su contraseña. El autoservicio de restablecimiento de contraseña (SSPR) de Microsoft Entra debe funcionar según lo previsto. Durante SSPR, el usuario puede ver su UPN si comprueba su identidad por medio de un correo electrónico no UPN.

Escenarios no admitidos: los siguientes escenarios no se admiten. Inicie sesión con un correo electrónico que no es UPN para:

- Dispositivos híbridos unidos a Microsoft Entra

- Dispositivos unidos a Microsoft Entra

- Dispositivos registrados en Microsoft Entra

- Credenciales de contraseña del propietario del recurso (ROPC)

- Directivas de inicio de sesión único y protección de aplicaciones en la plataforma móvil

- Autenticación heredada, como POP3 y SMTP

- Skype Empresarial

Aplicaciones no admitidas: es posible que algunas aplicaciones de terceros no funcionen según lo previsto si asumen que las notificaciones

unique_nameopreferred_usernameson inmutables o siempre coincidirán con un atributo de usuario específico, como UPN.Registro: los cambios realizados en la configuración de la característica en la directiva de HRD no se muestran de manera explícita en los registros de auditoría.

Directiva de lanzamiento preconfigurado: las siguientes limitaciones solo se aplican cuando la característica está habilitada mediante la directiva de lanzamiento preconfigurado:

- La característica no funciona según lo previsto con los usuarios que se han incluido en otras directivas de lanzamiento preconfigurado.

- La directiva de lanzamiento preconfigurado admite un máximo de 10 grupos por característica.

- La directiva de lanzamiento preconfigurado no admite grupos anidados.

- La directiva de lanzamiento preconfigurado no admite grupos de pertenencia dinámica.

- Los objetos de contacto dentro del grupo impedirán que se agregue el grupo a una directiva de lanzamiento preconfigurado.

Valores duplicados: dentro de un inquilino, el UPN de un usuario solo en la nube puede ser el mismo valor que la dirección proxy de otro usuario sincronizada desde el directorio local. En este escenario, con la característica habilitada, el usuario solo en la nube no puede iniciar sesión con su UPN. Hay más información sobre este problema en la sección Solución de problemas.

Información general sobre las opciones de Id. de inicio de sesión alternativo

Para iniciar sesión en Microsoft Entra ID, los usuarios escriben un valor que identifica su cuenta de forma única. Antes, solo se podía usar el UPN de Microsoft Entra como identificador de inicio de sesión.

En el caso de las organizaciones en las que el UPN local es el correo electrónico de inicio de sesión elegido por el usuario, este era un enfoque óptimo. Esas organizaciones configuraban el UPN de Microsoft Entra con el mismo valor que el UPN local, y los usuarios tenían una experiencia de inicio de sesión coherente.

Id. de inicio de sesión alternativo para AD FS

Pero, en algunas organizaciones, el UPN local no se usa como identificador de inicio de sesión. En los entornos locales, se configuraría AD DS local para permitir el inicio de sesión con un Id. de inicio de sesión alternativo. El establecimiento del UPN de Microsoft Entra en el mismo valor que el UPN local no es una opción, ya que Microsoft Entra entonces exigiría que los usuarios iniciaran sesión con ese valor.

Id. de inicio de sesión alternativo en Microsoft Entra Connect

La solución habitual a este problema era configurar el UPN de Microsoft Entra con la dirección de correo electrónico con la que el usuario espera iniciar sesión. Este enfoque funciona, aunque genera distintos UPN entre la instancia de AD local y Microsoft Entra ID, y esta configuración no es compatible con todas las cargas de trabajo de Microsoft 365.

Correo electrónico como Id. de inicio de sesión alternativo

Un enfoque diferente consiste en sincronizar los UPN de Microsoft Entra ID y locales con el mismo valor y, a continuación, configurar Microsoft Entra ID para permitir que los usuarios inicien sesión en Microsoft Entra ID con un correo electrónico comprobado. Para ello, define una o más direcciones de correo electrónico en el atributo ProxyAddresses del usuario en el directorio local. El valor ProxyAddresses se sincroniza automáticamente con Microsoft Entra ID mediante Microsoft Entra Connect.

| Opción | Descripción |

|---|---|

| Id. de inicio de sesión alternativo para AD FS | Habilita el inicio de sesión con un atributo alternativo (como Mail) para los usuarios de AD FS. |

| Id. de inicio de sesión alternativo en Microsoft Entra Connect | Sincroniza un atributo alternativo (como Mail) como UPN de Microsoft Entra. |

| Correo electrónico como Id. de inicio de sesión alternativo | Habilita el inicio de sesión con proxyAddresses de dominio comprobadas para los usuarios de Microsoft Entra. |

Sincronización de direcciones de correo electrónico de inicio de sesión con Microsoft Entra ID

La autenticación tradicional de Active Directory Domain Services (AD DS) o Servicios de federación de Active Directory (AD FS) se produce directamente en la red y se controla mediante la infraestructura de AD DS. Con la autenticación híbrida, los usuarios pueden iniciar sesión directamente en Microsoft Entra ID.

Para admitir este enfoque de autenticación híbrida, debes sincronizar el entorno de AD DS local con Microsoft Entra ID mediante Microsoft Entra Connect y configurarlo para que use PHS o PTA. Para obtener más información, consulta Selección del método de autenticación adecuado para la solución de identidad híbrida de Microsoft Entra.

En ambas opciones de configuración, el usuario envía su nombre de usuario y contraseña a Microsoft Entra ID, que valida las credenciales y emite un vale. Cuando los usuarios inician sesión en Microsoft Entra ID, se elimina la necesidad de que su organización albergue y administre una infraestructura de AD FS.

Uno de los atributos de usuario que se sincroniza automáticamente mediante Microsoft Entra Connect es ProxyAddresses. Si los usuarios tienen una dirección de correo electrónico definida en el entorno de AD DS local como parte del atributo ProxyAddresses, se sincroniza automáticamente con Microsoft Entra ID. Esta dirección de correo electrónico se puede usar directamente en el proceso de inicio de sesión de Microsoft Entra ID como Id. de inicio de sesión alternativo.

Importante

Solo los mensajes de correo electrónico de los dominios comprobados del inquilino se sincronizan con Microsoft Entra ID. Cada inquilino de Microsoft Entra tiene uno o varios dominios comprobados, para los que se ha comprobado la propiedad, y se enlazan de forma única al inquilino.

Para obtener más información, vea Adición y comprobación de un nombre de dominio personalizado en Microsoft Entra ID.

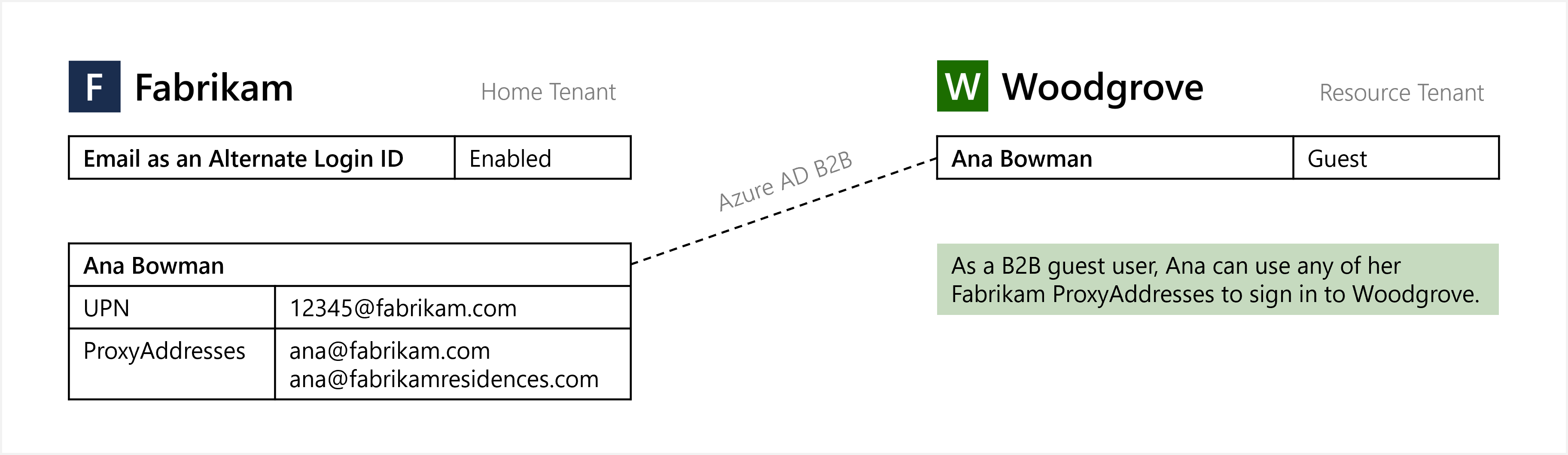

Inicio de sesión de usuario invitado B2B con una dirección de correo electrónico

El correo electrónico como identificador de inicio de sesión alternativo se aplica a lacolaboración de B2B de Microsoft Entra en un modelo de tipo "traiga sus propios identificadores de inicio de sesión". Cuando el correo electrónico como identificador de inicio de sesión alternativo está habilitado en el inquilino principal, los usuarios de Microsoft Entra pueden realizar el inicio de sesión de invitado con correo electrónico que no sea UPN en el punto de conexión del inquilino del recurso. No se requiere ninguna acción del inquilino de recursos para habilitar esta funcionalidad.

Nota:

Cuando se usa un id. de inicio de sesión alternativo en un punto de conexión de inquilino de recursos que no tiene habilitada la funcionalidad, el proceso de inicio de sesión funcionará sin problemas, pero se interrumpirá el inicio de sesión único.

Habilitar el inicio de sesión de usuario con una dirección de correo electrónico

Nota

Esta opción de configuración usa la directiva de HRD. Para obtener más información, vea Tipo de recurso homeRealmDiscoveryPolicy.

Una vez que los usuarios con el atributo ProxyAddresses aplicado se sincronizan con Microsoft Entra ID mediante Microsoft Entra Connect, necesita habilitar la característica para que los usuarios inicien sesión con el correo electrónico como un identificador de inicio de sesión alternativo para su inquilino. Esta característica indica a los servidores de inicio de sesión de Microsoft Entra que no solo comprueben el identificador de inicio de sesión con los valores de UPN, sino también con los valores ProxyAddresses de la dirección de correo electrónico.

Puede usar el centro de administración Microsoft Entra o PowerShell de Graph para configurar la característica.

Se necesita un administrador global para administrar esta función.

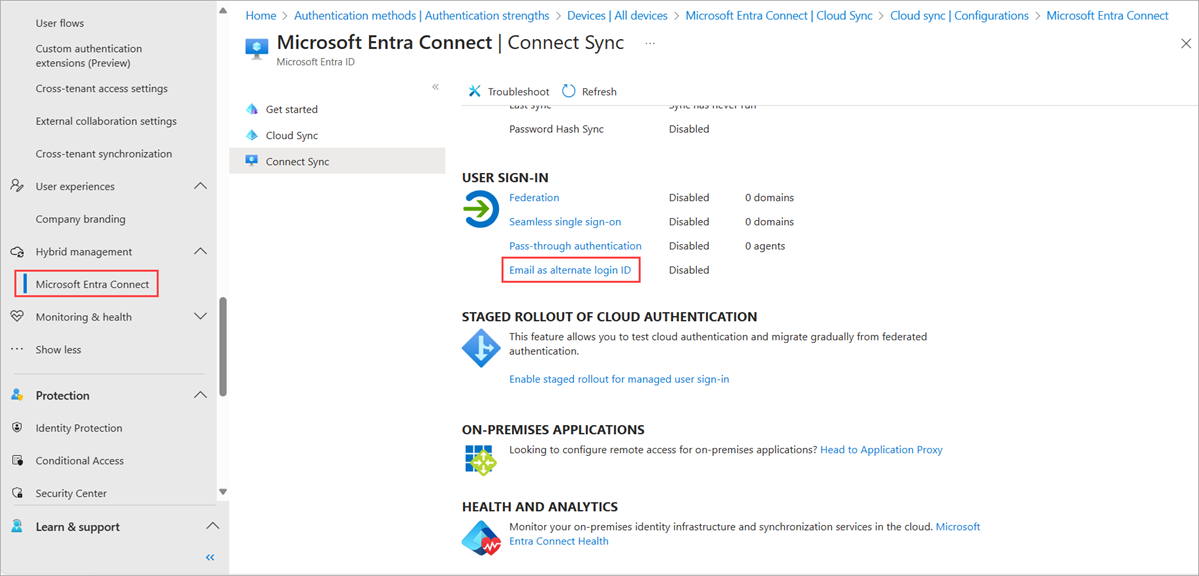

Centro de administración de Microsoft Entra

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

-

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

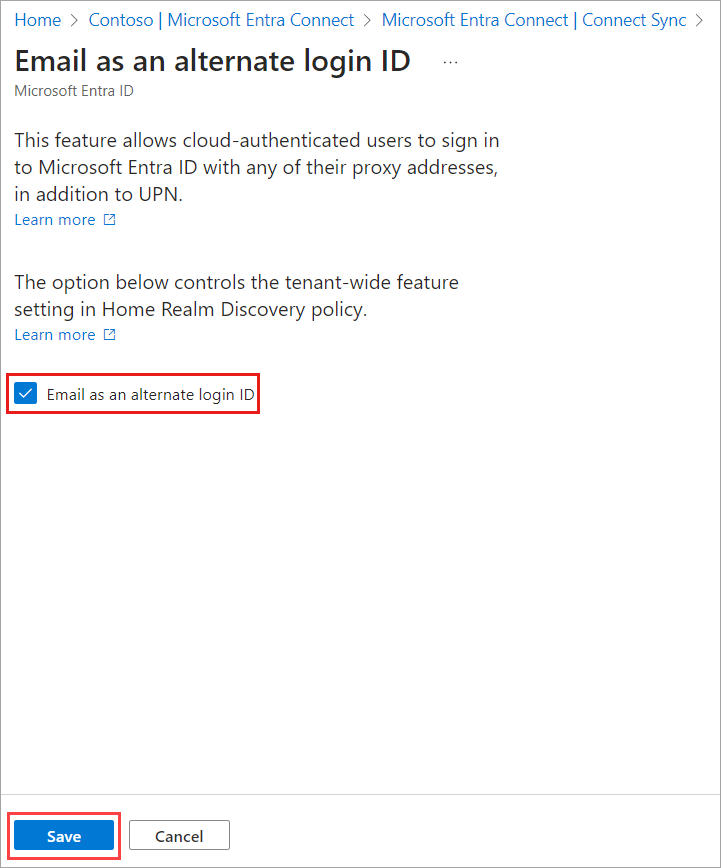

En el menú de navegación del lado izquierdo de la ventana de Microsoft Entra, seleccione Microsoft Entra Connect > Correo electrónico como id. de inicio de sesión alternativo.

Haga clic en la casilla situada junto a Correo electrónico como id. de inicio de sesión alternativo.

Haga clic en Save(Guardar).

Con la directiva aplicada, puede tardar hasta una hora en propagarse para que los usuarios puedan iniciar sesión con su id. de inicio de sesión alternativo.

PowerShell

Nota:

Esta opción de configuración usa la directiva de HRD. Para obtener más información, vea Tipo de recurso homeRealmDiscoveryPolicy.

Una vez que los usuarios con el atributo ProxyAddresses aplicado se sincronizan con Microsoft Entra ID mediante Microsoft Entra Connect, necesita habilitar la función para que los usuarios se registren con el correo electrónico como un identificador de inicio de sesión alternativo para su inquilino. Esta característica indica a los servidores de inicio de sesión de Microsoft Entra que no solo comprueben el identificador de inicio de sesión con los valores de UPN, sino también con los valores ProxyAddresses de la dirección de correo electrónico.

Se necesita un administrador global para administrar esta función.

Abra una sesión de PowerShell como administrador e instale el módulo Microsoft.Graph con el cmdlet

Install-Module:Install-Module Microsoft.GraphPara más información sobre la instalación, consulte Instalación del SDK de PowerShell de Microsoft Graph.

Inicie sesión en el inquilino de Microsoft Entra mediante el cmdlet

Connect-MgGraph:Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsEl comando le pedirá que se autentique mediante un explorador web.

Compruebe si ya existe un elemento HomeRealmDiscoveryPolicy en el inquilino con el cmdlet

Get-MgPolicyHomeRealmDiscoveryPolicy, como se indica a continuación:Get-MgPolicyHomeRealmDiscoveryPolicySi no hay ninguna directiva configurada actualmente, el comando no devuelve nada. Si se devuelve una directiva, omita este paso y vaya al paso siguiente para actualizar una directiva existente.

Para agregar el elemento HomeRealmDiscoveryPolicy al inquilino, use el cmdlet

New-MgPolicyHomeRealmDiscoveryPolicyy establezca el atributo AlternateIdLogin en "Enabled": true, como se muestra en el siguiente ejemplo:$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersSi la política se ha creado con éxito, el comando devuelve el identificador de la política, como se muestra en la siguiente salida de ejemplo:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueSi ya hay una política configurada, compruebe si el atributo AlternateIdLogin está habilitado, como se muestra en la siguiente salida directiva de ejemplo:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueSi la directiva existe pero el atributo AlternateIdLogin no está presente o habilitado, o si existen otros atributos en la directiva que desea conservar, actualice la directiva existente con el cmdlet

Update-MgPolicyHomeRealmDiscoveryPolicy.Importante

Al actualizar la directiva, asegúrese de que incluye cualquier configuración anterior y el nuevo atributo AlternateIdLogin.

En el ejemplo siguiente, se agrega el atributo AlternateIdLogin y se conserva el atributo AllowCloudPasswordValidation que se estableció anteriormente:

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersConfirme que la directiva actualizada muestra los cambios y que el atributo AlternateIdLogin está habilitado ahora:

Get-MgPolicyHomeRealmDiscoveryPolicy

Nota

Una vez que se aplica la directiva, puede tardar hasta una hora en propagarse para que los usuarios puedan iniciar sesión con su correo electrónico como identificador de inicio de sesión alternativo.

Eliminación de directivas

Para quitar una directiva HRD, use el cmdlet Remove-MgPolicyHomeRealmDiscoveryPolicy:

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Habilitación del lanzamiento preconfigurado para probar el inicio de sesión de usuario con una dirección de correo electrónico

Nota:

Esta opción de configuración usa la directiva de lanzamiento preconfigurado. Para obtener más información, vea Tipo de recurso featureRolloutPolicy.

La directiva de lanzamiento preconfigurado permite a los administradores de inquilinos habilitar características para grupos de Microsoft Entra específicos. Se recomienda que los administradores de inquilinos usen esta característica para probar el inicio de sesión de usuario con una dirección de correo electrónico. Cuando los administradores están listos para implementar esta característica en todo el inquilino, deben usar la directiva de HDR.

Se necesita un administrador global para administrar esta función.

Abra una sesión de PowerShell como administrador e instale el módulo Microsoft.Graph.Beta con el cmdlet Install-Module:

Install-Module Microsoft.Graph.BetaSi se le solicita, seleccione Y para instalar NuGet o para instalar desde un repositorio que no es de confianza.

Inicie sesión en el inquilino de Microsoft Entra mediante el cmdlet Connect-MgGraph:

Connect-MgGraph -Scopes "Directory.ReadWrite.All"El comando devuelve información acerca de su cuenta, entorno e id. de inquilino.

Enumere todas las directivas de lanzamiento preconfigurado existentes con el siguiente cmdlet:

Get-MgBetaPolicyFeatureRolloutPolicySi no hay directivas de lanzamiento preconfigurado para esta característica, cree una nueva directiva y tome nota de su identificador:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyBusque el identificador de directoryObject correspondiente al grupo que se va a agregar a la directiva de lanzamiento preconfigurado. Tome nota del valor devuelto para el parámetro Id, porque se usará en el paso siguiente.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Agregue el grupo a la directiva de lanzamiento preconfigurado, tal como se muestra en el ejemplo siguiente. Reemplace el valor del parámetro -FeatureRolloutPolicyId por el valor devuelto de identificador de directiva en el paso 4 y reemplace el valor del parámetro -OdataId por el valor de Id anotado en el paso 5. Los usuarios del grupo pueden tardar hasta una hora en poder iniciar sesión en Microsoft Entra ID con el correo electrónico como identificador de inicio de sesión alternativo.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

En el caso de los nuevos miembros agregados al grupo, pueden tardar hasta 24 horas en poder iniciar sesión en Microsoft Entra ID con el correo electrónico como identificador de inicio de sesión alternativo.

Eliminación de grupos

Para quitar un grupo de una directiva de lanzamiento preconfigurado, ejecute el siguiente comando:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

Eliminación de directivas

Para quitar una directiva de lanzamiento preconfigurado, deshabilite primero la directiva y después quítela del sistema:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Prueba del inicio de sesión de usuario con una dirección de correo electrónico

Para probar que los usuarios pueden iniciar sesión con el correo electrónico, vaya a https://myprofile.microsoft.com e inicie sesión con un correo electrónico que no es UPN, como balas@fabrikam.com. La experiencia de inicio de sesión debe ser idéntica al inicio de sesión con el UPN.

Solución de problemas

Si los usuarios tienen problemas para iniciar sesión con su dirección de correo electrónico, revise los siguientes pasos de solución de problemas:

Asegúrese de que ha pasado al menos una hora desde que se ha habilitado el correo electrónico como Id. de inicio de sesión alternativo. Si el usuario se ha agregado recientemente a un grupo de la directiva de lanzamiento preconfigurado, asegúrese de que han pasado al menos 24 horas desde que se hizo esto.

Si usa la directiva de HRD, confirme que el atributo HomeRealmDiscoveryPolicy de Microsoft Entra ID tiene la propiedad de definición AlternateIdLogin establecida en "Enabled": true y la propiedad IsOrganizationDefault establecida en True:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Si usa la directiva de lanzamiento preconfigurado, confirme que el atributo FeatureRolloutPolicy de Microsoft Entra ID tiene la propiedad IsEnabled establecida en True:

Get-MgBetaPolicyFeatureRolloutPolicyAsegúrese de que la cuenta de usuario tiene su dirección de correo electrónico establecida en el atributo ProxyAddresses de Microsoft Entra ID.

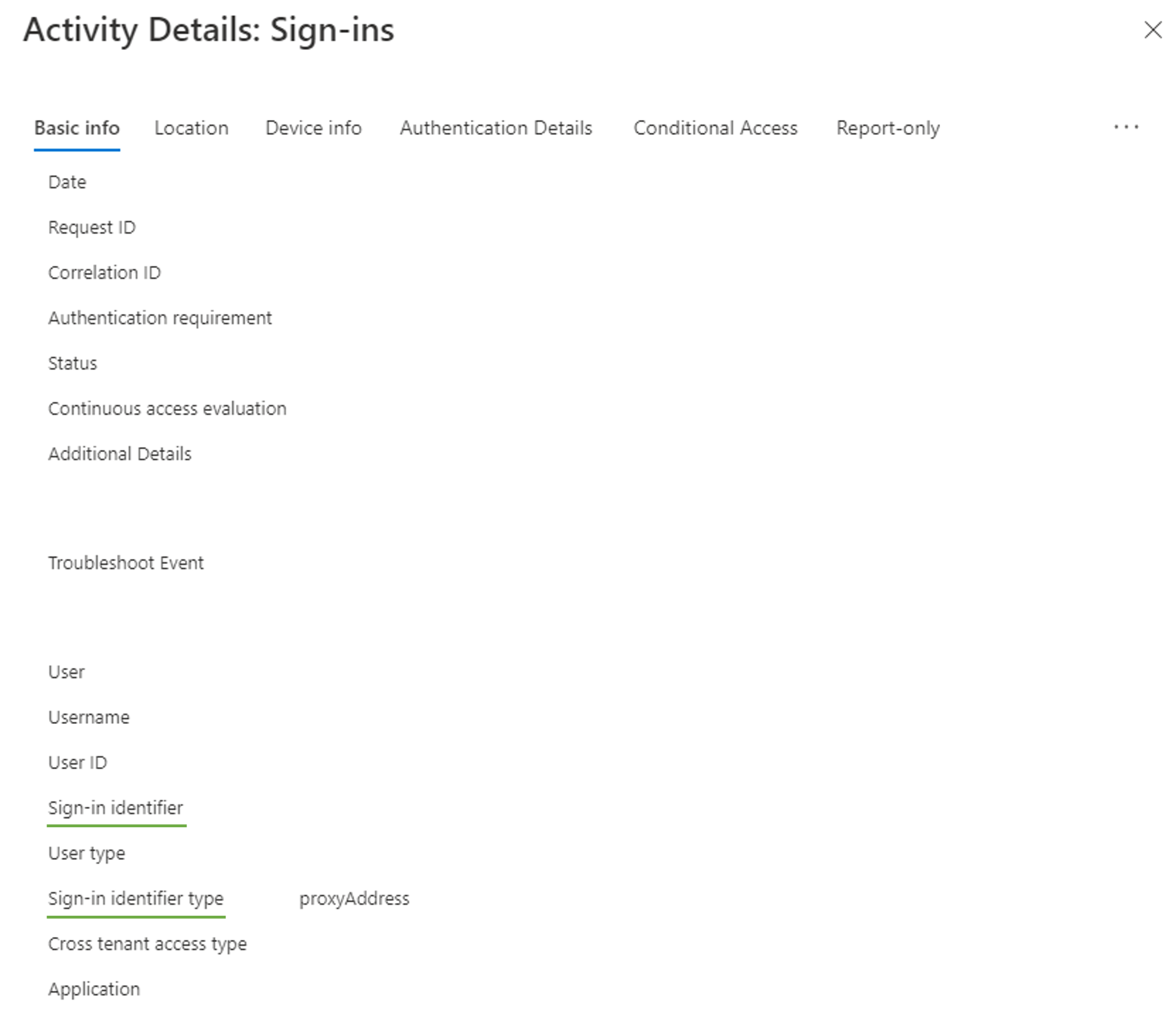

Registros de inicio de sesión

Puede revisar los registros de inicio de sesión en Microsoft Entra ID para obtener más información. Los inicios de sesión con un correo electrónico como identificador de inicio de sesión alternativo emitirán el valor de proxyAddress en el campo Tipo de identificador de inicio de sesión y el nombre de usuario especificado en el campo Identificador de inicio de sesión.

Valores en conflicto entre usuarios sincronizados y solo en la nube

Dentro de un inquilino, el UPN de un usuario solo en la nube puede tomar el mismo valor que la dirección proxy de otro usuario sincronizada desde el directorio local. En este escenario, con la característica habilitada, el usuario solo en la nube no puede iniciar sesión con su UPN. Estos son los pasos para detectar instancias de este problema.

Abra una sesión de PowerShell como administrador e instale el módulo AzureADPreview con el cmdlet Install-Module:

Install-Module Microsoft.Graph.BetaSi se le solicita, seleccione Y para instalar NuGet o para instalar desde un repositorio que no es de confianza.

-

Se necesita un administrador global para administrar esta función.

Inicie sesión en el inquilino de Microsoft Entra mediante el cmdlet Connect-AzureAD:

Connect-MgGraph -Scopes "User.Read.All" Obtenga los usuarios afectados.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}Para generar los usuarios afectados:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypePara generar los usuarios afectados en CSV:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Pasos siguientes

Para más información sobre la identidad híbrida, como el proxy de aplicación de Microsoft Entra o Microsoft Entra Domain Services, consulte Identidad híbrida de Microsoft Entra para el acceso y la administración de cargas de trabajo locales.

Para obtener más información sobre las operaciones de identidad híbrida, consulte cómo funciona Sincronización hash de contraseña o Autenticación de paso a través.