Solución de problemas del cliente de Acceso global seguro: diagnóstico avanzado

En este documento se proporcionan instrucciones para solucionar los problemas del cliente de Acceso global seguro. Explora cada pestaña de la utilidad de diagnóstico avanzado.

Introducción

El cliente de Acceso global seguro se ejecuta en segundo plano y enruta el tráfico de red pertinente al acceso global seguro. No requiere la interacción del usuario. La herramienta de diagnóstico avanzado hace que el comportamiento del cliente sea visible para el administrador y ayuda a solucionar problemas.

Inicio de la herramienta de diagnóstico avanzado

Para iniciar la herramienta de diagnóstico avanzado:

- Haz clic con el botón derecho en el icono del cliente de acceso global seguro de la bandeja del sistema.

- Selecciona diagnóstico avanzado. Si está habilitado, el Control de cuentas de usuario (UAC) solicita la elevación de privilegios.

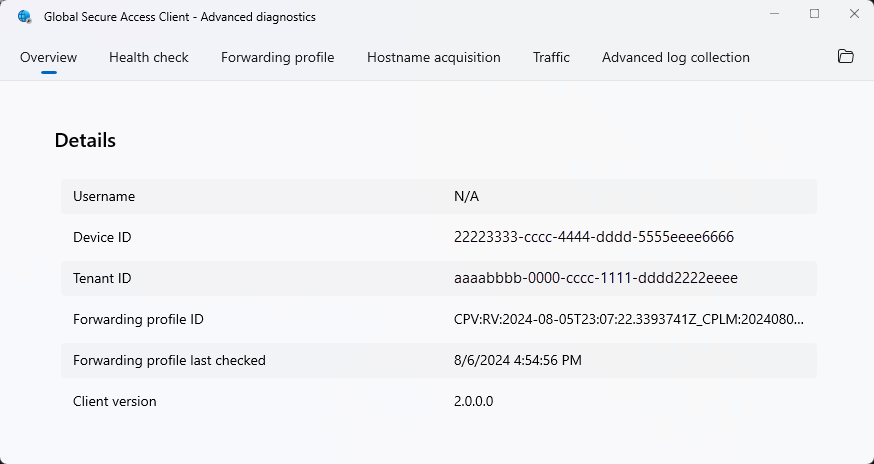

Pestaña Información general

En la pestaña Información general de diagnóstico avanzado se muestran detalles de configuración generales sobre el cliente de Acceso global seguro:

- Nombre de usuario: nombre principal de usuario de Microsoft Entra del usuario que se autenticó en el cliente.

- Id. de dispositivo: el identificador único del dispositivo en Microsoft Entra. El dispositivo debe estar unido al inquilino.

- Id. de inquilino: el identificador del inquilino al que apunta el cliente, que es el mismo inquilino al que está unido el dispositivo.

- Id. de perfil de reenvío: el identificador del perfil de reenvío que está usando actualmente el cliente.

- Perfil de reenvío comprobado por última vez: la hora en que el cliente comprobó por última vez un perfil de reenvío actualizado.

- Versión del cliente: la versión del cliente de Acceso global seguro que está instalado actualmente en el dispositivo.

Pestaña Comprobación de estado

La pestaña Comprobación de estado ejecuta pruebas comunes para comprobar que el cliente funciona correctamente y que sus componentes se están ejecutando. Para obtener una mayor cobertura de la pestaña Comprobación de estado, consulta Solución de problemas del cliente de Acceso global seguro: pestaña Comprobación de estado.

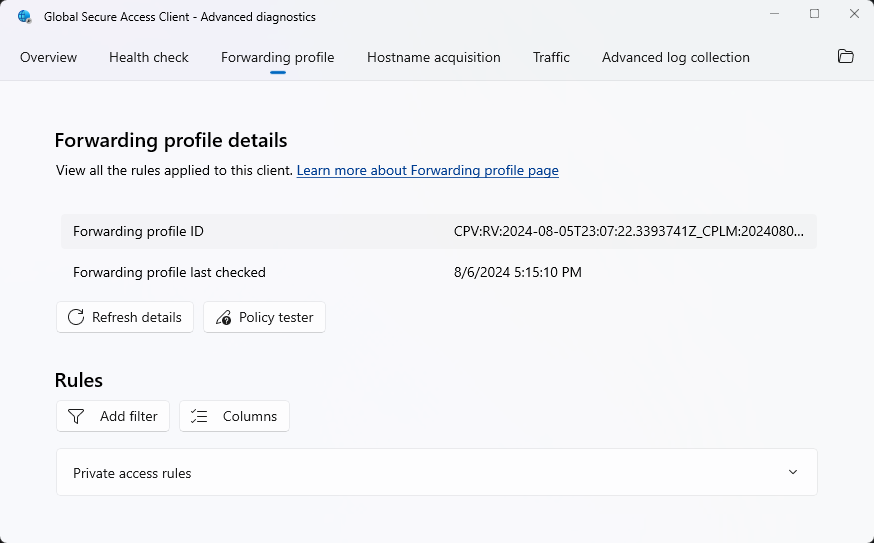

Pestaña Perfil de reenvío

La pestaña Perfil de reenvío muestra la lista de reglas activas actuales que están establecidas para el perfil de reenvío. La pestaña contiene la siguiente información:

- Id. de perfil de reenvío: el identificador del perfil de reenvío que está usando actualmente el cliente.

- Perfil de reenvío comprobado por última vez: la hora en que el cliente comprobó por última vez el perfil de reenvío actualizado.

- Detalles de actualización: selecciona esta opción para volver a cargar los datos de reenvío de la memoria caché del cliente (en caso de que se haya actualizado desde la última actualización).

- Evaluador de directivas: selecciona esta opción para mostrar la regla activa para una conexión a un destino específico.

- Agregar filtro: selecciona esta opción para establecer filtros para ver solo un subconjunto de las reglas según un conjunto específico de propiedades de filtro.

- Columnas: selecciona esta opción para elegir las columnas que se van a mostrar en la tabla.

En la sección reglas se muestra la lista de reglas agrupadas por cada carga de trabajo (reglas de M365, reglas de Acceso privado, reglas de Acceso a Internet). Esta lista solo incluye reglas para las cargas de trabajo activadas en el inquilino.

Sugerencia

Si una regla contiene varios destinos, como un nombre de dominio completo (FQDN) o un intervalo IP, la regla abarcará varias filas, con una fila para cada destino.

Para cada regla, las columnas disponibles incluyen:

- Prioridad: prioridad de la regla. Las reglas con mayor prioridad (menor valor numérico) tienen prioridad sobre las reglas con menor prioridad.

- Destino (IP/FQDN): destino del tráfico por FQDN o por IP.

- Protocolo: protocolo de red para el tráfico: TCP o UDP.

- Puerto: puerto de destino del tráfico.

- Acción: la acción que realiza el cliente cuando el tráfico saliente del dispositivo coincide con el destino, el protocolo y el puerto. Las acciones admitidas son túnel (ruta al Acceso global seguro) u omisión (ir directamente al destino).

- Protección: la acción que se realiza cuando se debe tunelizar el tráfico (enrutado al Acceso global seguro), pero se produce un error en la conexión al servicio en la nube. Las acciones de protección admitidas son bloquear (anular la conexión) u omitir (permitir que la conexión vaya directamente a la red).

- Id. de regla: identificador único de la regla en el perfil de reenvío.

- Id. de aplicación: identificador de la aplicación privada asociada a la regla. Esta columna solo es relevante para las aplicaciones privadas.

Pestaña Adquisición de nombre de host

La pestaña Adquisición de nombre de host permite la recopilación de una lista dinámica de nombres de host adquiridos por el cliente, en función de las reglas de FQDN del perfil de reenvío. Cada nombre de host se muestra en una nueva fila.

- Empezar a recopilar: selecciona esta opción para comenzar la recopilación dinámica de nombres de host adquiridos.

- Exportar CSV: selecciona esta opción para exportar la lista de nombres de host adquiridos a un archivo CSV.

- Borrar tabla: selecciona esta opción para borrar los nombres de host adquiridos que se muestran en la tabla.

- Agregar filtro: selecciona esta opción para establecer filtros para ver solo un subconjunto de los nombres de host adquiridos según un conjunto específico de propiedades de filtro.

- Columnas: selecciona esta opción para elegir las columnas que se van a mostrar en la tabla.

Para cada nombre de host, las columnas disponibles son las siguientes:

- Marca de tiempo: fecha y hora de cada adquisición de nombre de host de FQDN.

- FQDN: FQDN del nombre de host adquirido.

- Dirección IP generada: dirección IP generada por el cliente con fines internos. Esta dirección IP se muestra en la pestaña de tráfico para las conexiones establecidas en el FQDN correspondiente.

- Adquirido: muestra Sí o No para indicar si un FQDN coincide con una regla del perfil de reenvío.

- Dirección IP original: la primera dirección IPv4 de la respuesta DNS al consultar el FQDN. Si el servidor DNS del dispositivo de usuario final no devuelve una dirección IPv4 para la consulta, la dirección IP original muestra un valor en blanco.

Pestaña Tráfico

La pestaña Tráfico permite la recopilación de una lista activa de conexiones abiertas por el dispositivo, en función de las reglas del perfil de reenvío. Cada conexión se muestra en una nueva fila.

- Empezar a recopilar: selecciona esta opción para comenzar la recopilación dinámica de conexiones.

- Exportar CSV: selecciona esta opción para exportar la lista de conexiones a un archivo CSV.

- Borrar tabla: selecciona esta opción para borrar las conexiones mostradas en la tabla.

- Agregar filtro: selecciona esta opción para establecer filtros para ver solo un subconjunto de las conexiones según un conjunto específico de propiedades de filtro.

- Columnas: selecciona esta opción para elegir las columnas que se van a mostrar en la tabla.

Para cada conexión, las columnas disponibles son las siguientes:

- Inicio de marca de tiempo: la hora en que el sistema operativo abrió la conexión.

- Finalización de marca de tiempo: la hora en que el sistema operativo cerró la conexión.

- Estado de conexión: indica si la conexión sigue activa o ya está cerrada.

- Protocolo: protocolo de red para la conexión; TCP o UDP.

- FQDN de destino: FQDN de destino para la conexión.

- Puerto de origen: el puerto de origen de la conexión.

- Dirección IP de destino: IP de destino de la conexión.

- Puerto de destino: el puerto de destino de la conexión.

- Id. de vector de correlación: un identificador único que se atribuye a cada conexión que se puede correlacionar con los registros de tráfico del Acceso global seguro en el portal. El soporte técnico de Microsoft también puede usar este identificador para investigar los registros internos relacionados con una conexión específica.

- Nombre del proceso: nombre del proceso que abrió la conexión.

- Id. de proceso: número de identificación del proceso que abrió la conexión.

- Bytes enviados: el número de bytes enviados desde el dispositivo al destino.

- Bytes recibidos: el número de bytes recibidos por el dispositivo desde el destino.

- Canal: el canal al que se tunelizó la conexión; puede ser Microsoft 365, Acceso privado o Acceso a Internet.

- Id. de flujo: el número de identificación interno de la conexión.

- id. de regla: identificador de la regla de perfil de reenvío usada para determinar las acciones de esta conexión.

-

Acción: la acción que se realizó para esta conexión; las posibles acciones son:

- Túnel: el cliente tuneló la conexión al servicio de Acceso global seguro en la nube.

- Omisión: la conexión va directamente al destino a través de la red del dispositivo sin intervención del cliente.

- Bloquear: el cliente bloqueó la conexión (solo es posible en el modo de protección).

- Protección: indica si se aplicó la protección a esta conexión; puede ser Sí o No. La protección se aplica cuando el servicio de Acceso global seguro no es accesible desde el dispositivo.

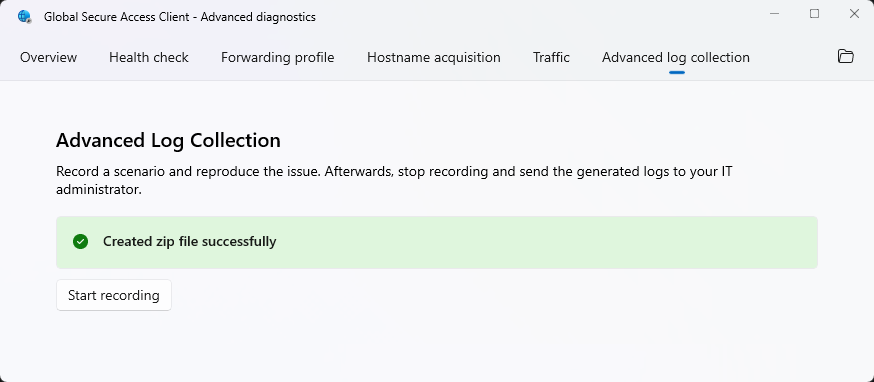

Pestaña Recopilación de registros avanzados

La pestaña Recopilación de registros avanzados permite la recopilación de registros detallados del cliente, los sistemas operativos y el tráfico de red durante un período específico. Los registros se archivan en un archivo ZIP que se puede enviar al administrador o al soporte técnico de Microsoft para su investigación.

- Iniciar grabación: selecciona esta opción para empezar a grabar los registros detallados. Debes reproducir el problema durante la grabación. Si no puede reproducir el problema a voluntad, indique a los usuarios que recopilen registros durante el tiempo necesario hasta que vuelva a aparecer el problema. La recopilación de registros incluirá varias horas de actividad de acceso seguro global.

- Detener grabación: después de reproducir el problema, selecciona este botón para detener la grabación y guardar los registros recopilados en un archivo ZIP. Comparte el archivo ZIP con el soporte técnico para solucionar problemas.

Al detener la recopilación avanzada de registros, se abre la carpeta que contiene los archivos de registro. De forma predeterminada, esta carpeta es C:\Archivos de programa\Global Secure Access Client\Logs. La carpeta contiene un archivo ZIP, así como dos archivos de registro de seguimiento de eventos (ETL). Si es necesario, puede quitar los archivos ZIP una vez resueltos los problemas, pero es mejor dejar los archivos ETL. Estos son registros circulares y quitarlos pueden crear problemas con la recopilación de registros futura.

Se recopilan los siguientes archivos:

| Archivo | Descripción | ||

|---|---|---|---|

| Application-Crash.evtx | Registro de aplicaciones filtrado por el identificador de evento 1001. Este registro es útil cuando los servicios se bloquean. | ||

| BindingNetworkDrivers.txt | Resultado de "Get-NetAdapterBinding -AllBindings -IncludeHidden" que muestra todos los módulos enlazados a adaptadores de red. Esta salida es útil para identificar si los controladores que no son de Microsoft están asociados a la pila de red | ||

| ClientChecker.log | Resultados de las comprobaciones de estado del cliente Global Secure Access. Estos resultados son más fáciles de analizar si carga el archivo ZIP en el cliente Global Secure Access (consulte [Analizar registros del cliente Global Secure Access en un dispositivo diferente al que se recopilaron](troubleshoot-global-secure-access-client-advanced-diagnostics.md#Analyze Global Secure Access client logs on a dfferent device than where they were collected) | ||

| InformaciónDelDispositivo.log | Variables de entorno, incluida la versión del sistema operativo y la versión del cliente de Acceso seguro global. | ||

| dsregcmd.txt | Salida de dsregcmd /status que muestra el estado del dispositivo, incluidos Microsoft Entra Joined, Hybrid Joined, PRT details y Windows Hello for Business details | ||

| filterDriver.txt | Filtros de la plataforma de filtrado de Windows | ||

| ForwardingProfile.json | La directiva en formato JSON que se entregó al cliente de Global Secure Access e incluye la dirección IP perimetral del servicio de Global Secure Access al que se conecta el cliente de Global Secure Access (*.globalsecureaccess.microsoft.com), así como las reglas de perfil de reenvío. | ||

| GlobalSecureAccess-Boot-Trace.etl | Registro de depuración del cliente de Acceso Seguro Global | ||

| GlobalSecureAccess-Boot-Trace.etl | Registro de depuración del cliente de Global Secure Access | ||

| Varios archivos de .reg | Registro de clientes de Global Secure Access: exportaciones | ||

| Anfitriones | Archivo host | ||

| installedPrograms.txt | Aplicaciones instaladas de Windows, que pueden resultar útiles para comprender lo que podría estar causando problemas. | ||

| ipconfig.txt | Ipconfig /all output, incluida la dirección IP y los servidores DNS que se han asignado al dispositivo | ||

| Kerberos_info.txt | Salida de klist, klist tgt y klist cloud_debug. Esta salida es útil para solucionar problemas de Kerberos y SSO con Windows Hello para empresas | ||

| LogsCollectorLog.log y LogsCollectorLog.log.x | Registros del propio proceso del recopilador de registros. Estos registros son útiles si tiene problemas con la recopilación de registros de acceso seguro global | ||

| Varios .evtx | Exportaciones de varios registros de eventos de Windows | ||

| NetworkInformation.log | Salida del comando route print, Tabla de directivas de resolución de nombres (NRPT) y resultados de latencia para la prueba de conectividad de Global Secure Access. Esta salida es útil para solucionar problemas de NRPT. | ||

| RunningProcesses.log | Ejecución de procesos | ||

| systeminfo.txt | Información del sistema, como hardware, versiones del sistema operativo y revisiones | ||

| systemWideProxy.txt | Salida de netsh winhttp show proxy | ||

| proxyConfiguradoPorElUsuario | Salida de la configuración de proxy en el Registro | ||

| userSessions.txt | Lista de sesiones de usuario | ||

| DNSClient.etl | Registros de cliente DNS. Estos registros son útiles para diagnosticar problemas de resolución de DNS. Abra con el Visor de registros de eventos o filtre por los nombres específicos de interés con PowerShell: Get-WinEvent -Path .\DNSClient.etl -Oldest | donde mensaje -Match reemplaza con nombre/FQDN | Out-GridView |

| InternetDebug.etl | Registros recopilados con "netsh trace start scenario=internetClient_dbg capture=yes persistent=yes" | ||

| NetworkTrace.etl | Captura de red tomada con pktmon | ||

| NetworkTrace.pcap | Captura de red, incluido el tráfico dentro del túnel | ||

| NetworkTrace.txt | Seguimiento de Pkmon en formato de texto | ||

| wfplog.cab | Registros de la plataforma de filtrado de Windows |

Filtros útiles del Analizador de tráfico de red

En algunos casos, es posible que tenga que investigar el tráfico dentro del túnel del servicio Acceso seguro global. De forma predeterminada, una captura de red solo mostrará el tráfico cifrado. En su lugar, analice la captura de red creada por la recopilación avanzada de registros de Acceso seguro global en un analizador de tráfico de red.

Análisis de los registros de cliente de acceso seguro global en un dispositivo diferente al lugar en el que se recopilaron

En muchos casos, es posible que tenga que analizar los datos que recopilan los usuarios mediante su propio dispositivo. Para ello, abra el cliente de acceso seguro global en el dispositivo, abra la herramienta Diagnóstico avanzado y, a continuación, haga clic en el icono de carpeta situado a la derecha de la barra de menús. Desde aquí, puede ir al archivo ZIP o al archivo GlobalSecureAccess-Trace.etl. Al cargar el archivo ZIP también se carga información como el identificador de inquilino, el id. de dispositivo, la versión de cliente, la comprobación de estado y el reenvío de reglas de perfil como si estuviera solucionando problemas localmente en el dispositivo usado para la recopilación de datos.