Cliente de acceso seguro global para iOS (versión preliminar)

Importante

El cliente global de acceso seguro para iOS está actualmente en versión preliminar. Esta información está relacionada con un producto de versión preliminar que puede modificarse sustancialmente antes de su lanzamiento. Microsoft no ofrece ninguna garantía, expresada o implícita, con respecto a la información proporcionada aquí.

En este artículo se explica cómo configurar e implementar la aplicación cliente de Acceso seguro global en dispositivos iOS e iPadOS. Para simplificar, en este artículo se hace referencia a iOS y iPadOS como iOS.

Precaución

Es probable que la ejecución de otros productos de protección de puntos de conexión de terceros junto con Defender para punto de conexión en iOS cause problemas de rendimiento y errores del sistema impredecibles.

Nota:

- El cliente de Acceso seguro global se implementa a través de Microsoft Defender para punto de conexión en iOS.

- El cliente de acceso seguro global en iOS usa una VPN. Esta VPN no es una VPN normal. En su lugar, es una VPN local o auto bucle.

Requisitos previos

- Para usar el cliente de iOS de acceso seguro global, configure el dispositivo de punto de conexión de iOS como un dispositivo registrado por Microsoft Entra.

- Para habilitar el acceso seguro global para el inquilino, consulte los Requisitos de licencia. Si es necesario, puedes comprar una licencia u obtener licencias de prueba.

- Incorpore el inquilino a Acceso seguro global y configure uno o varios perfiles de reenvío de tráfico. Para obtener más información, vea Acceder al área Acceso seguro global del Centro de administración de Microsoft Entra.

Requisitos

Requisitos de red

Para que Microsoft Defender para punto de conexión en iOS (disponible en Apple App Store) funcione cuando esté conectado a una red, debe configurar el firewall o proxy para Habilitar el acceso a las direcciones URL del servicio Microsoft Defender para punto de conexión.

Nota:

Microsoft Defender para punto de conexión en iOS no se admite en dispositivos compartidos ni sin usuario.

Requisitos del sistema

El dispositivo iOS (teléfono o tableta) debe cumplir los siguientes requisitos:

- El dispositivo tiene instalado iOS 15.0 o posterior.

- El dispositivo tiene instalada la aplicación Microsoft Authenticator o la aplicación Portal de empresa de Intune.

- El dispositivo está inscrito para aplicar directivas de cumplimiento de dispositivos de Intune.

Modos admitidos

El cliente de acceso seguro global para iOS admite la instalación en ambos modos de dispositivos inscritos: dispositivos supervisados y no supervisados.

Perfiles de reenvío de tráfico admitidos

El cliente global de Acceso seguro para iOS admite el perfil de reenvío de tráfico de Microsoft y el perfil de reenvío de tráfico de Acceso privado. Para obtener más información, consulte Perfiles de reenvío de tráfico de acceso seguro global.

Restricciones conocidas

Esta característica tiene una o varias limitaciones conocidas. Para obtener información más detallada sobre los problemas conocidos y las limitaciones de esta característica, consulte Limitaciones conocidas del acceso seguro global.

Pasos de instalación

Implementación en dispositivos inscritos por el administrador de dispositivos con Microsoft Intune

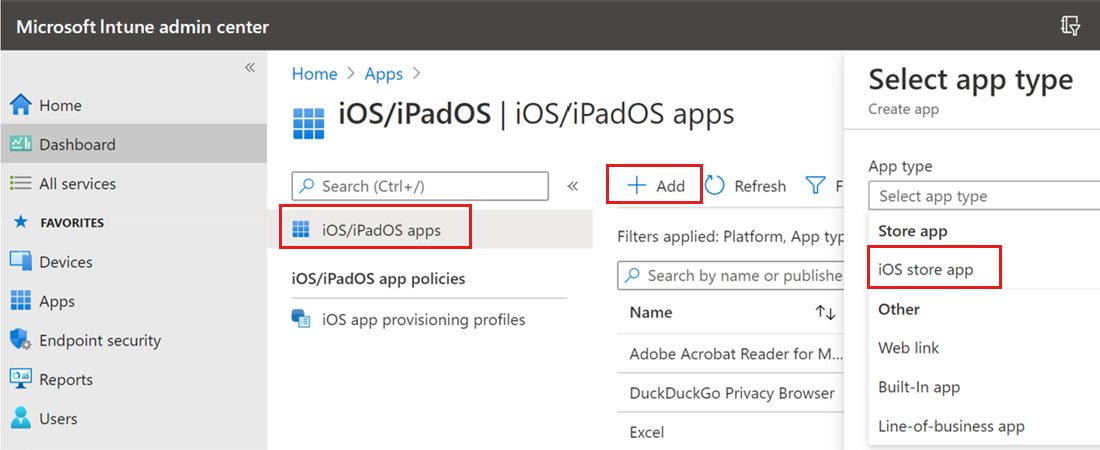

En el Centro de administración de Microsoft Intune, vaya a Aplicaciones>iOS/iPadOS>Agregar>Aplicación de la tienda iOS y seleccione Seleccionar.

En la páginaAgregar aplicación, seleccione Buscar en App Store y escriba Microsoft Defender en la barra de búsqueda.

En los resultados de la búsqueda, seleccione Microsoft Defender y seleccione Seleccionar.

Seleccione iOS 15.0 como sistema operativo mínimo. Revise el resto de la información sobre la aplicación y seleccione Siguiente.

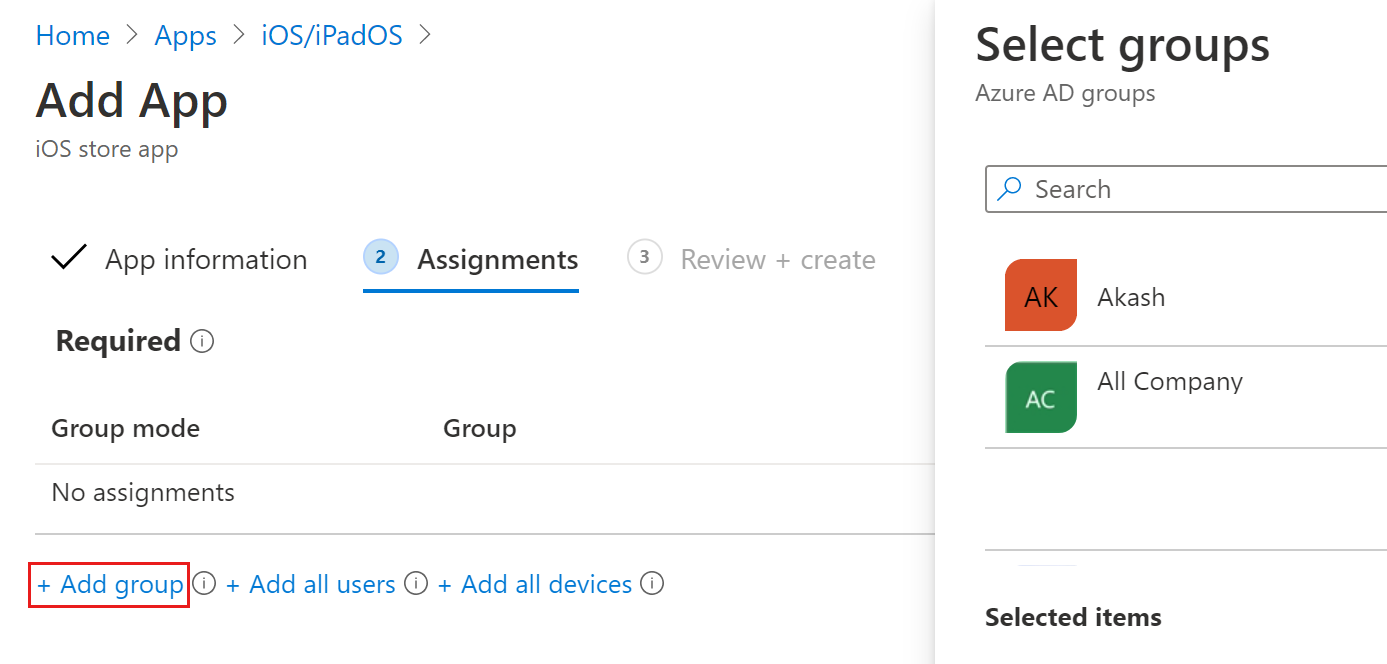

En la sección Asignaciones, vaya a la sección Obligatorio y seleccione Agregar grupo.

Elija los grupos de usuarios a los que desea dirigirse con defender para punto de conexión en la aplicación iOS.

Nota:

El grupo de usuarios seleccionado debe estar formado por usuarios inscritos en Microsoft Intune.

- Seleccione Seleccionar y a continuación, Siguiente.

- En la sección Revisar y crear, compruebe que toda la información especificada es correcta y a continuación, seleccione Crear. Después de unos instantes, la aplicación Defender para punto de conexión se crea correctamente y aparece una notificación en la esquina superior derecha de la página.

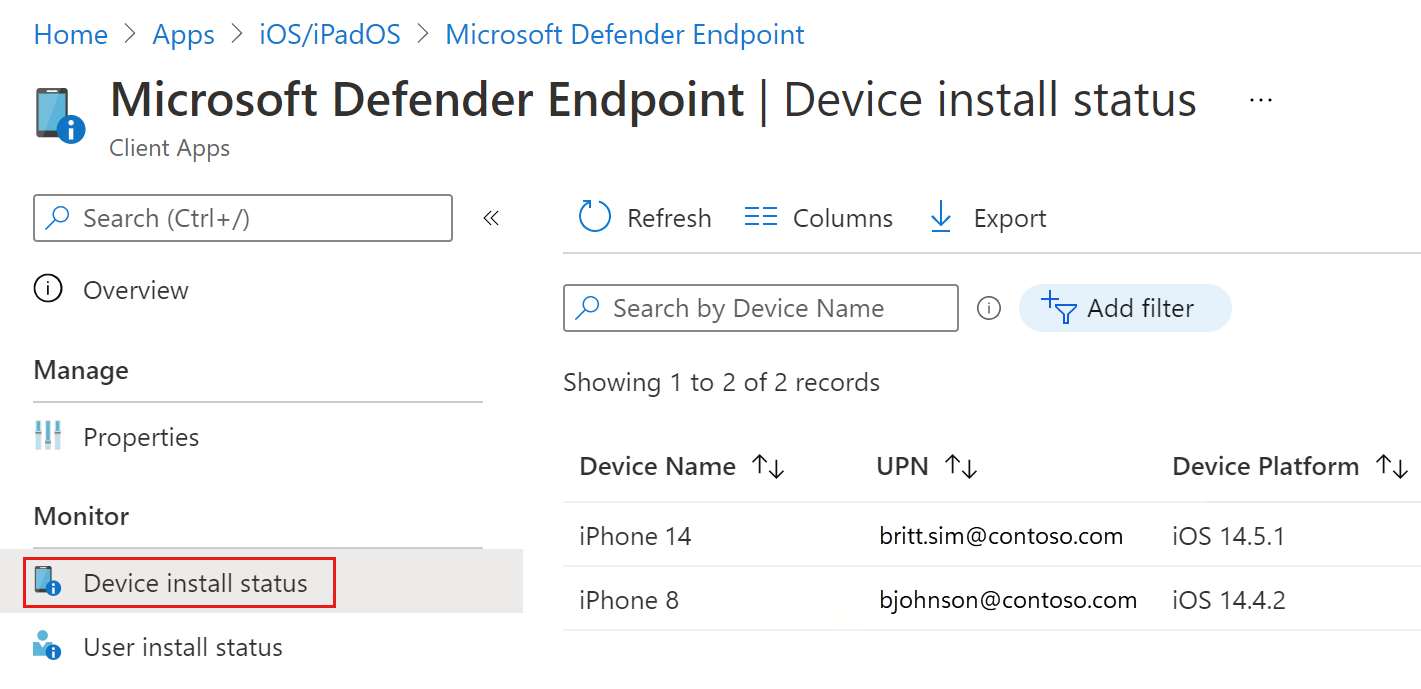

- En la página de información de la aplicación, en la sección Monitor, seleccione Estado de instalación del dispositivo para comprobar que la instalación del dispositivo se ha completado correctamente.

Creación de un perfil de VPN y configuración del acceso seguro global para Microsoft Defender para punto de conexión

En Centro de administración de Microsoft Intune, vaya a Dispositivos>Perfiles de configuración>Crear perfil.

Establezca la Plataforma en iOS/iPadOS, el Tipo de perfil en Plantillas, y el Nombre de plantilla en VPN.

Seleccione Crear.

Escriba un nombre para el perfil y seleccione Siguiente.

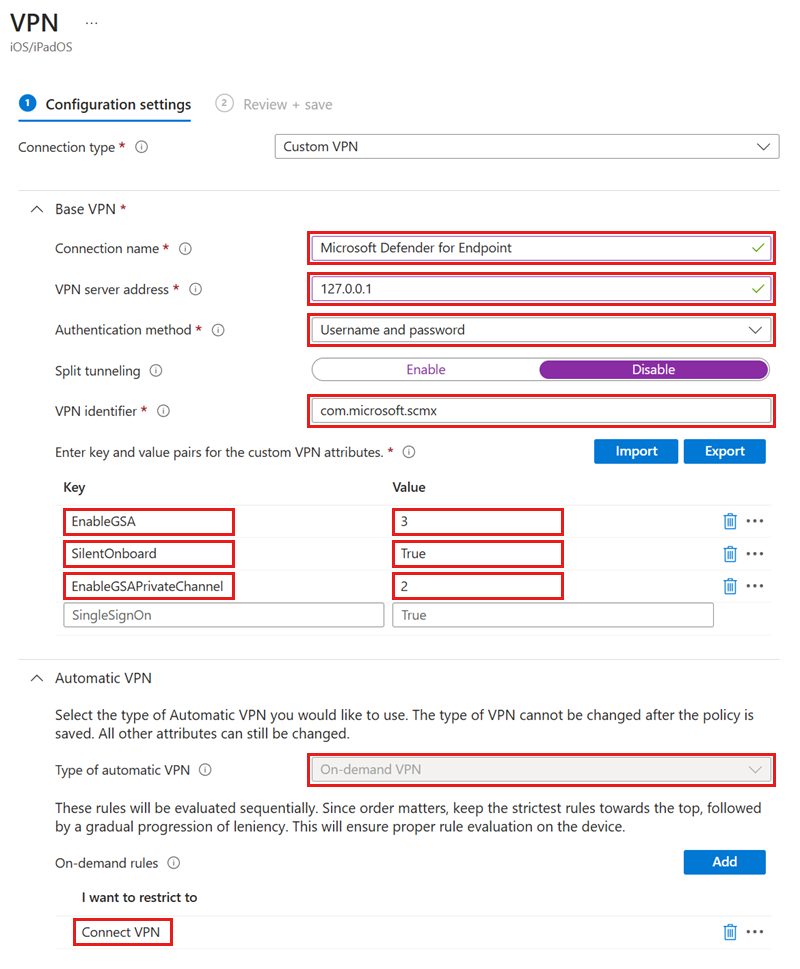

Establezca el Tipo de conexión en VPN personalizada.

En la sección VPN base, escriba lo siguiente:

- Nombre de conexión: Microsoft Defender para punto de conexión

- Dirección del servidor VPN: 127.0.0.1

- Método de autenticación: "Nombre de usuario y contraseña"

- Tunelización dividida: deshabilitar

- Identificador de VPN: com.microsoft.scmx

En los campos pares clave-valor:

Agregue la clave SilentOnboard y establezca el valor en True.

Agregue la clave EnableGSA y establezca el valor adecuado de la tabla siguiente:

Llave Value Detalles EnableGSA No hay ningún valor El acceso seguro global no está habilitado y el icono no está visible. 0 Acceso seguro global en no habilitado y el icono no está visible. 1 El icono es visible y el valor predeterminado es false (estado deshabilitado). El usuario puede habilitar o deshabilitar el acceso seguro global mediante el botón de alternancia desde la aplicación. 2 El icono es visible y el valor predeterminado es true (estado habilitado). El usuario puede invalidar. El usuario puede habilitar o deshabilitar el acceso seguro global mediante el botón de alternancia desde la aplicación. 3 El icono es visible y el valor predeterminado es true (estado habilitado). El usuario no puede deshabilitar el acceso seguro global. Agregue más pares clave-valor según sea necesario (opcional):

Llave Value Detalles EnableGSAPrivateChannel No hay ningún valor El acceso seguro global está habilitado de manera predeterminada. El usuario puede habilitar o deshabilitar. 0 El acceso seguro global no está habilitado y el botón de alternancia no es visible para el usuario. 1 El botón de alternancia es visible y el valor predeterminado es false (estado deshabilitado). El usuario puede habilitar o deshabilitar. 2 El icono es visible y el valor predeterminado es true (estado habilitado). El usuario puede habilitar o deshabilitar. 3 El botón de alternancia está visible y atenuado y tiene como valor predeterminado true (estado habilitado). El usuario no puede deshabilitar el acceso seguro global.

Siga rellenando el formulario de VPN:

- Tipo de VPN automática: VPN a petición

- Reglas a petición: seleccione Agregar y a continuación, haga lo siguiente:

- Establezca Quiero hacer lo siguiente para Conectar VPN.

- Establezca Quiero restringir a Todos los dominios.

Para evitar que los usuarios finales deshabiliten la VPN, establezca Bloquear que los usuarios deshabiliten la VPN automática en Sí. De manera predeterminada, esta configuración no está configurada y los usuarios solo pueden deshabilitar VPN en la configuración.

Para permitir que los usuarios usen el botón de alternancia VPN desde dentro de la aplicación, agregue el par clave-valor EnableVPNToggleInApp = TRUE. De manera predeterminada, los usuarios no pueden cambiar el botón de alternancia desde dentro de la aplicación.

Seleccione Siguiente y asigne el perfil a los usuarios de destino.

En la sección Revisar y crear, compruebe que toda la información es correcta y a continuación, seleccione Crear.

Una vez completada y sincronizada la configuración con el dispositivo, se realizan las siguientes acciones en los dispositivos iOS de destino:

- Microsoft Defender para punto de conexión se implementa y se incorpora de forma silenciosa.

- El dispositivo aparece en el portal de Defender para punto de conexión.

- Se envía una notificación provisional al dispositivo de usuario.

- Se activan el acceso seguro global y otras características configuradas de Microsoft Defender para punto de conexión (MDE).

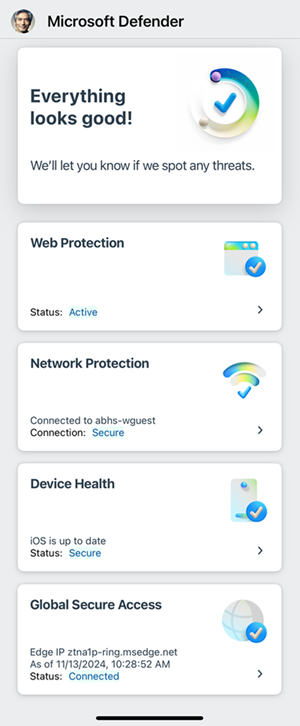

Confirmar que Acceso global seguro aparece en la aplicación Defender

Dado que el cliente de acceso seguro global para iOS está integrado con Microsoft Defender para punto de conexión, resulta útil comprender la experiencia del usuario final. El cliente aparece en el panel de Defender después de la incorporación al acceso seguro global.

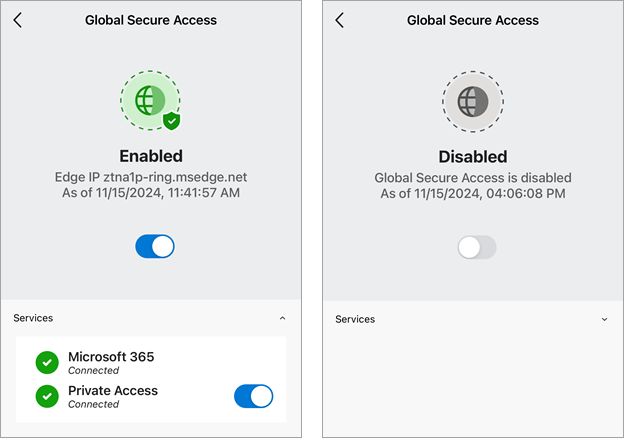

Puede habilitar o deshabilitar el cliente de acceso seguro global para iOS estableciendo la clave EnableGSA en el Perfil de VPN. En función de las opciones de configuración, los usuarios finales pueden habilitar o deshabilitar Servicios individuales o el propio cliente a través de los conmutadores correspondientes.

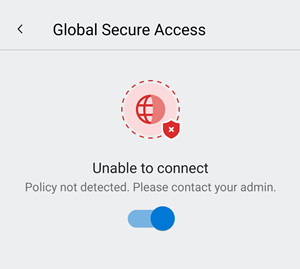

Si el cliente no puede conectarse, aparece un botón de alternancia para deshabilitar el servicio. Los usuarios pueden volver más adelante para intentar habilitar el cliente.

Solución de problemas

- El icono Global Secure Access no aparece en la aplicación de Defender después de incorporar el inquilino:

- Forzar la detención de la aplicación de Defender y volver a iniciarla.

- El acceso a la aplicación Private Access muestra un error de tiempo de espera de conexión después de un inicio de sesión interactivo correcto.

- Vuelva a cargar la aplicación (o actualice el explorador web).