Cliente de Acceso global seguro para Android

El cliente de Acceso seguro global se puede implementar en dispositivos Android compatibles con Microsoft Intune y Microsoft Defender para punto de conexión en Android. El cliente de Android está integrado en la aplicación Android de Defender para punto de conexión, que simplifica la forma en que los usuarios finales se conectan a Acceso global seguro. El cliente Global Secure Access Android facilita a los usuarios finales conectarse a los recursos que necesitan sin tener que configurar manualmente las opciones de VPN en sus dispositivos.

En este artículo se explican los requisitos previos y cómo implementar el cliente en dispositivos Android.

Requisitos previos

- El producto requiere licencias. Para obtener más información, consulta la sección de licencias de Qué es el Acceso global seguro. Si es necesario, puedes comprar una licencia u obtener licencias de prueba.

- Debe habilitar al menos un perfil de reenvío de tráfico de acceso seguro global.

- Los permisos de instalación de dispositivos en el dispositivo son necesarios para la instalación.

- Los dispositivos Android deben ejecutar Android 10.0 o posterior.

- Los dispositivos Android deben ser dispositivos registrados por Microsoft Entra.

- Los dispositivos no administrados por su organización deben tener instalada la aplicación Microsoft Authenticator.

- Los dispositivos no administrados mediante Intune deben tener instalada la aplicación Portal de empresa.

- La inscripción de dispositivos es necesaria para que se apliquen las directivas de cumplimiento de dispositivos de Intune.

Limitaciones conocidas

- Actualmente no se admiten dispositivos móviles que ejecutan Android (edición Go).

- Microsoft Defender para punto de conexión en Android en dispositivos compartidos no se admite actualmente.

- Actualmente no se admite el tráfico IPv6 de tunelización.

- El sistema de nombres de dominio privado (DNS) debe estar deshabilitado en el dispositivo. Normalmente, esta configuración se encuentra en las opciones de sistema red e internet >.

- La ejecución de productos que no son de Protección de puntos de conexión de Microsoft junto con Microsoft Defender para punto de conexión puede provocar problemas de rendimiento y errores del sistema impredecibles.

- Actualmente no se admite la coexistencia de acceso seguro global (GSA) con Microsoft Tunnel. Para obtener más información, consulta Requisitos previos para Microsoft Tunnel en Intune.

Escenarios admitidos

El cliente de Acceso seguro global para Android admite la implementación para los escenarios heredados de Administrador de dispositivos y Android Enterprise. Se admiten los siguientes escenarios de Android Enterprise:

- Dispositivos de usuario de propiedad corporativa y totalmente administrados.

- Dispositivos corporativos con un perfil de trabajo.

- Dispositivos personales con un perfil de trabajo.

Administración de dispositivos móviles que no son de Microsoft

También se admiten escenarios de administración de dispositivos móviles (MDM) que no son de Microsoft. En estos escenarios, conocidos como modo de solo Acceso global seguro, solo tienes que habilitar un perfil de reenvío de tráfico y configurar la aplicación según la documentación del proveedor.

Implementación de Microsoft Defender para punto de conexión de Android

Hay varias combinaciones de modos de implementación y escenarios para usar el cliente de acceso seguro global para Android.

Una vez que habilite un perfil de reenvío de tráfico y configure la red, el cliente Global Secure Access Android aparece automáticamente en la aplicación defender; sin embargo, el cliente de acceso seguro global está deshabilitado de manera predeterminada. Los usuarios pueden habilitar el cliente desde la aplicación Defender. Los pasos para habilitar el cliente se proporcionan en la sección Confirmar que Acceso global seguro aparece en la aplicación Defender.

Este modo de inscripción heredado te permite implementar Defender para puntos de conexión en Android con los dispositivos inscritos en Portal de empresa de Microsoft Intune: Administrador de dispositivos.

El procedimiento general es el siguiente:

Implementa Defender en dispositivos Android inscritos en Intune.

Habilite al menos un perfil de reenvío de tráfico si Defender ya está implementado.

Confirmar que Acceso global seguro aparece en la aplicación Defender.

El proceso detallado para implementar Defender es el siguiente:

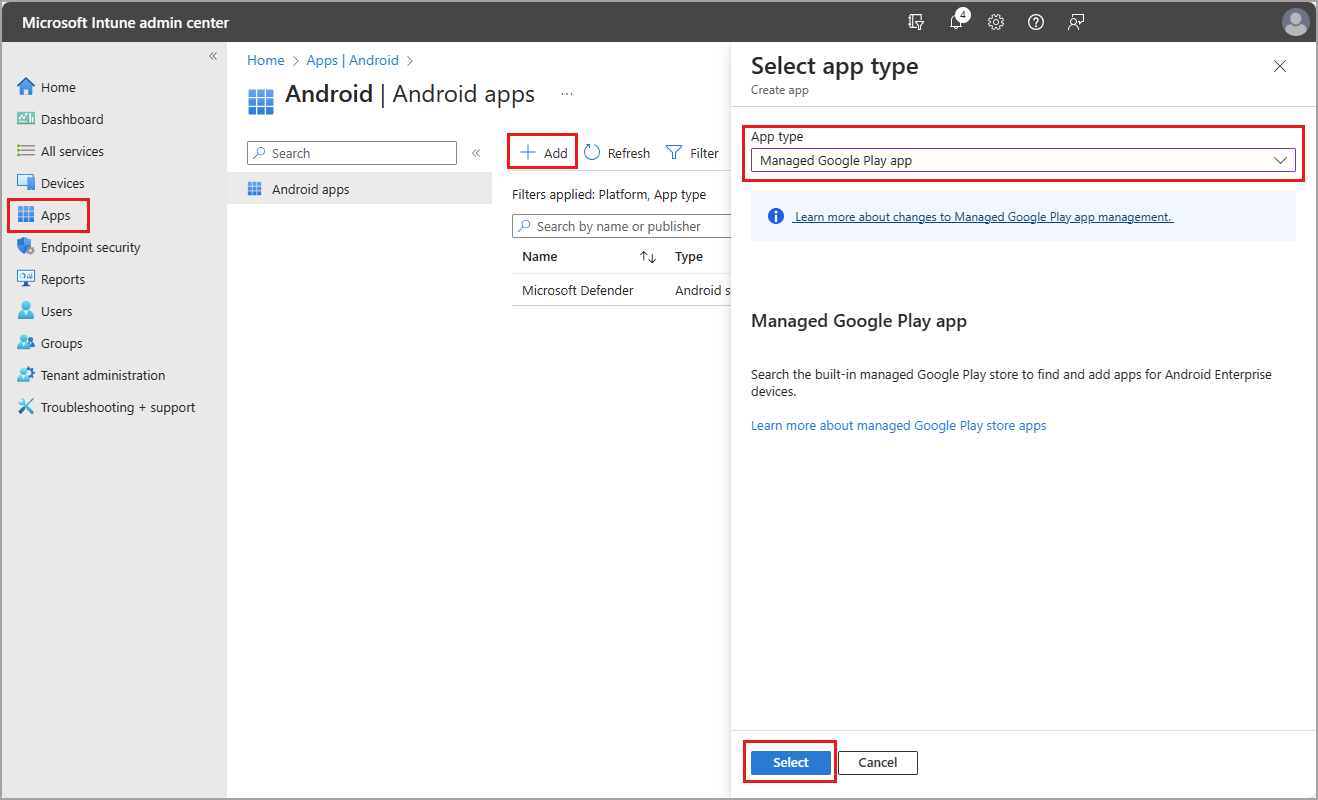

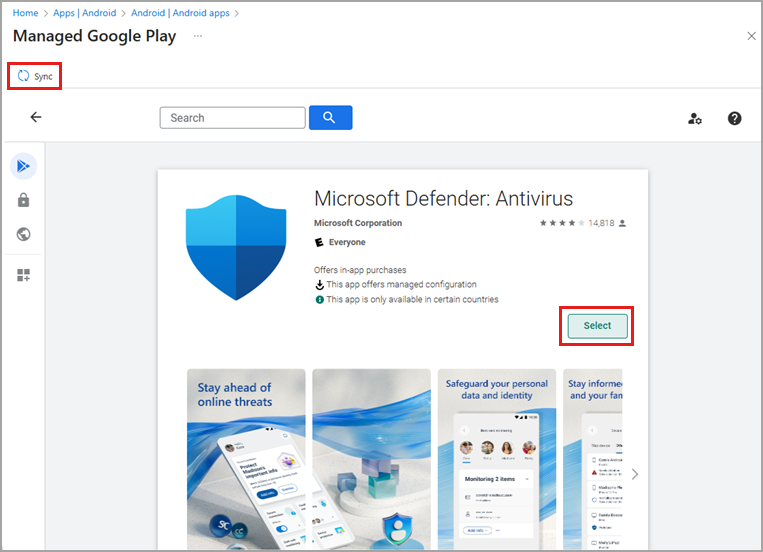

Inicia sesión en el centro de administración de Microsoft Intune como administrador de Intune.

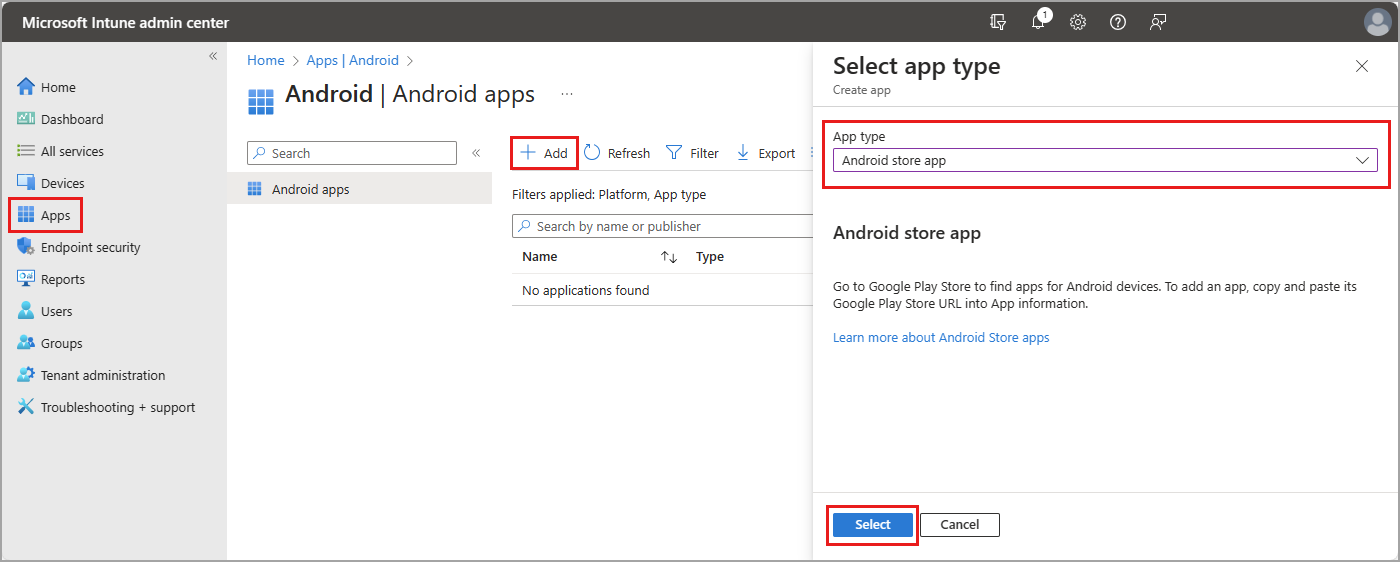

Ve a Aplicaciones>Android>Agregar>Aplicación de la Tienda Android>Seleccionar.

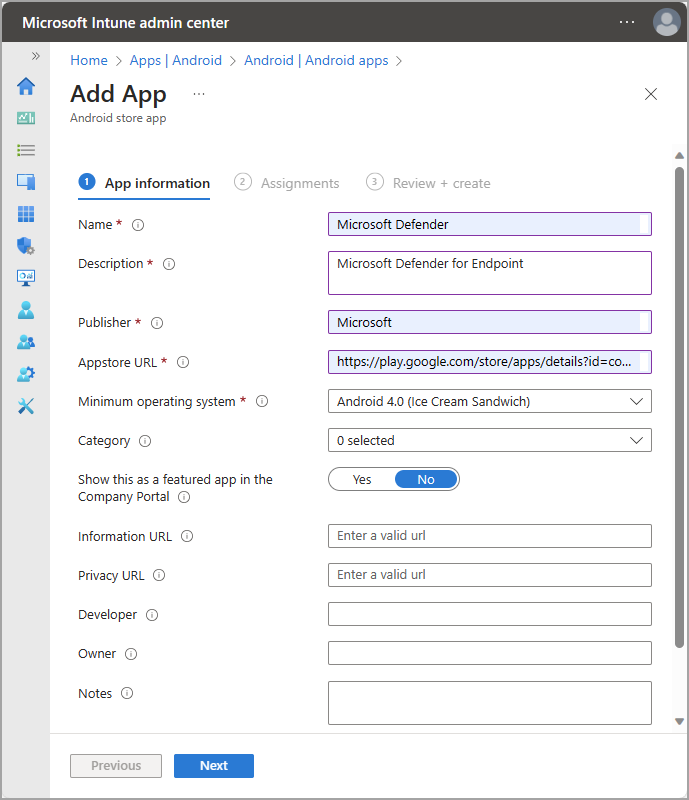

Proporciona un Nombre, una Descripción, y un Publicador.

Escriba la dirección URL en el campo Dirección URL de Appstore.

https://play.google.com/store/apps/details?id=com.microsoft.scmx

Deja todos los demás campos con sus valores predeterminados y selecciona Siguiente.

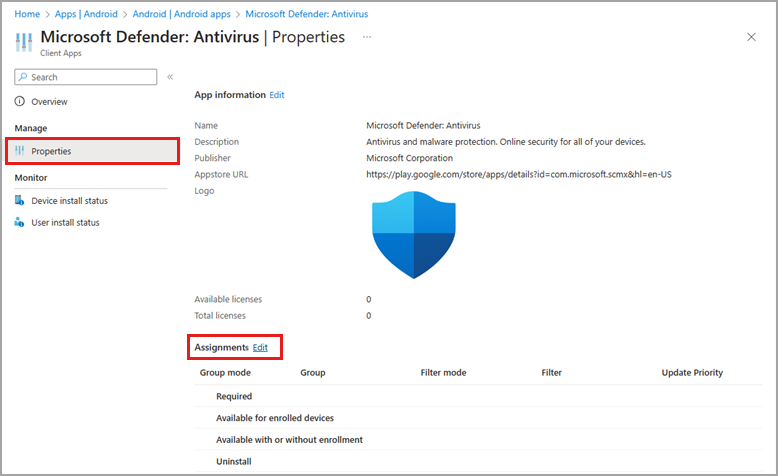

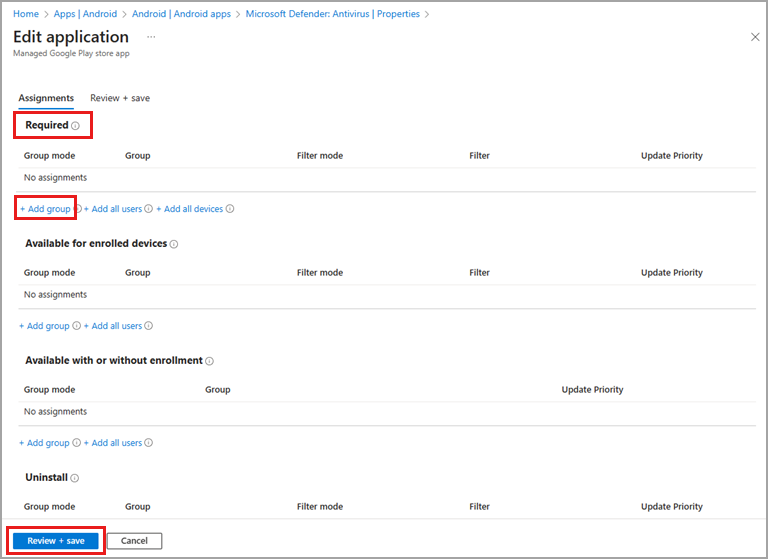

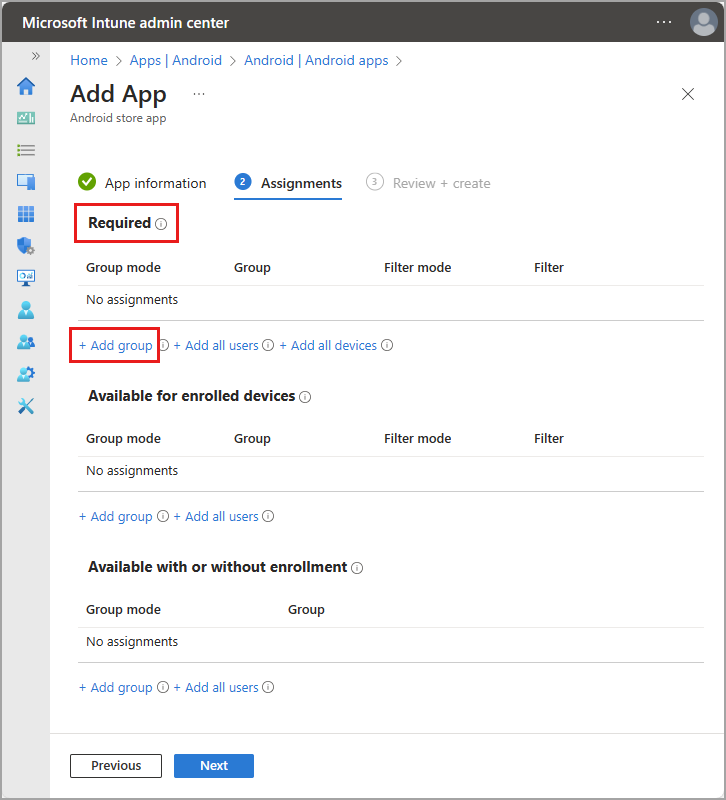

En la sección Requerido, selecciona Agregar grupo y, a continuación, selecciona los grupos a los que asignar la aplicación y selecciona Siguiente.

- El grupo seleccionado debe constar de los usuarios inscritos en Intune.

- Puedes editar o agregar más grupos más adelante.

En la pestaña Revisar y crear, revisa la información y selecciona Crear.

En la página de detalles de la nueva aplicación, selecciona Estado de instalación del dispositivo y confirma que la aplicación está instalada.

Los usuarios deben habilitar el cliente desde la aplicación Defender. De forma predeterminada, está deshabilitada. Continúa con la sección siguiente para confirmar que la aplicación está instalada y habilitar el cliente.

Confirmar que Acceso global seguro aparece en la aplicación Defender

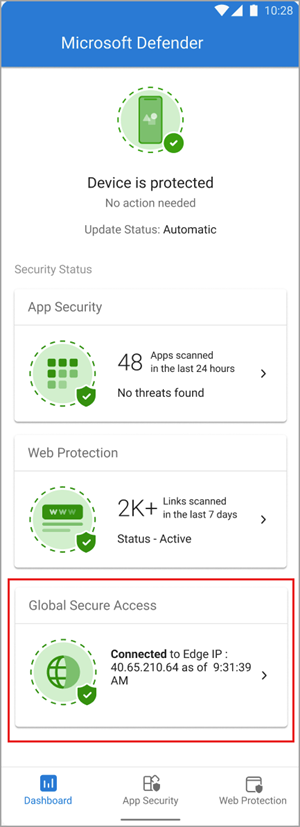

Dado que el cliente Android está integrado con Defender para punto de conexión, resulta útil comprender la experiencia del usuario final. El cliente aparece en el panel de Defender después de la incorporación al acceso seguro global. La incorporación se realiza habilitando un perfil de reenvío de tráfico.

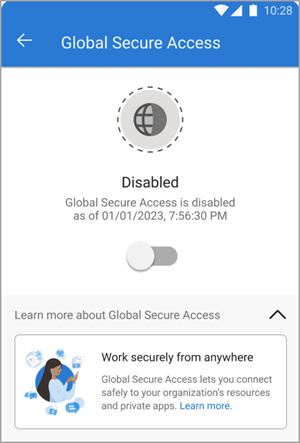

El cliente está deshabilitado de forma predeterminada cuando se implementa en dispositivos de usuario. Los usuarios deben habilitar el cliente desde la aplicación Defender. Para habilitar el cliente, pulse el botón de alternancia.

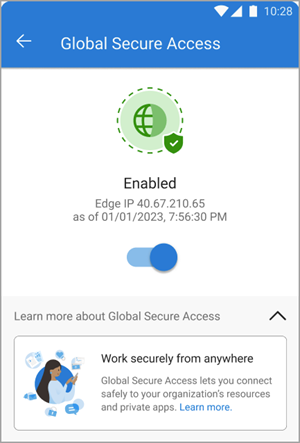

Para ver los detalles del cliente, pulse en el mosaico del panel. Cuando se habilita y funciona correctamente, el cliente muestra el mensaje «Habilitado». La fecha y hora del momento en que el cliente está conectado a Acceso global seguro también aparece.

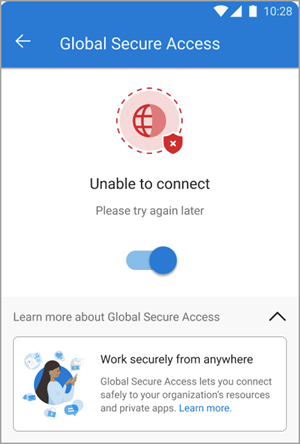

Si el cliente no puede conectarse, aparece un botón de alternancia para deshabilitar el servicio. Los usuarios pueden volver más adelante para intentar habilitar el cliente.

Solución de problemas

El icono de Acceso global seguro no aparece después de incorporar el inquilino al servicio. Reinicia la aplicación de Defender.

Al intentar acceder a una aplicación de acceso privado, la conexión puede agotar el tiempo de espera después de un inicio de sesión interactivo correcto. Volver a cargar la aplicación a través de una actualización del explorador web debe resolver el problema.

Contenido relacionado

- Acerca de Microsoft Defender para punto de conexión en Android

- Implementación de Microsoft Defender para punto de conexión en Android con Microsoft Intune

- Más información sobre aplicaciones administradas de Google Play y dispositivos Android Enterprise con Intune

- cliente de Acceso seguro global para Microsoft Windows

- cliente de acceso seguro global para macOS

- cliente de acceso seguro global para iOS