Referencia de guía de operaciones generales de Microsoft Entra

Esta sección de la guía de referencia de operaciones de Microsoft Entra describe las comprobaciones y acciones que debe realizar para optimizar las operaciones generales de Microsoft Entra ID.

Nota:

Estas recomendaciones están actualizadas hasta la fecha de publicación, pero pueden cambiar con el tiempo. Las organizaciones deben evaluar continuamente sus prácticas de operaciones a medida que los productos y servicios de Microsoft evolucionen con el tiempo.

Procesos operativos clave

Asignación de propietarios a las tareas clave

La administración de Microsoft Entra ID requiere la ejecución continua de tareas y procesos operativos clave que pueden no formar parte de un proyecto de lanzamiento. Aun así, es importante que configure estas tareas con el fin de optimizar su entorno. Entre las tareas clave y sus propietarios recomendados se incluyen:

| Tarea | Propietario |

|---|---|

| Mejoras en la puntuación de seguridad de la identidad | Equipo de operaciones de InfoSec |

| Mantener servidores de Microsoft Entra Connect | Equipo de operaciones IAM |

| Ejecutar y evaluar periódicamente los informes de IdFix | Equipo de operaciones IAM |

| Evaluación de prioridades de las alertas de Microsoft Entra Health para la sincronización y AD FS | Equipo de operaciones IAM |

| Si no usa Microsoft Entra Connect Health, el cliente tiene procesos y herramientas equivalentes para supervisar la infraestructura personalizada | Equipo de operaciones IAM |

| Si no usa AD FS, el cliente tiene procesos y herramientas equivalentes para supervisar la infraestructura personalizada | Equipo de operaciones IAM |

| Supervisión de registros híbridos: Conectores de red privada de Microsoft Entra | Equipo de operaciones IAM |

| Supervisar registros híbridos: Agentes para la autenticación de paso a través | Equipo de operaciones IAM |

| Supervisar registros híbridos: Servicio de escritura diferida de contraseñas | Equipo de operaciones IAM |

| Supervisar registros híbridos: Puerta de enlace de protección con contraseña local | Equipo de operaciones IAM |

| Supervisar registros híbridos: extensión NPS de autenticación multifactor de Microsoft Entra (si corresponde) | Equipo de operaciones IAM |

A medida que revise la lista, es posible que tenga que asignar un propietario a las tareas que no tienen uno o ajustar la propiedad de aquellas tareas cuyos propietarios no se ajustan a las recomendaciones anteriores.

Lectura recomendada para propietarios

Administración híbrida

Versiones recientes de componentes locales

Tener las versiones más actualizadas de los componentes locales proporciona al cliente todas las actualizaciones de seguridad más recientes, mejoras de rendimiento y funcionalidad que podrían ayudarle a simplificar aún más el entorno. La mayoría de los componentes tienen una configuración de actualización automática, que automatiza el proceso de actualización.

Estos componentes incluyen:

- Microsoft Entra Connect

- Conectores de red privada de Microsoft Entra

- Agentes de autenticación transferida a través de Microsoft Entra

- Agentes de Microsoft Entra Connect Health

A menos que se haya establecido uno, debe definir un proceso para actualizar estos componentes y así poder basarse en la característica de actualización automática siempre que sea posible. Si encuentra componentes que tienen seis o más meses de retraso, debe realizar la actualización lo antes posible.

Lectura recomendada de administración híbrida

- Microsoft Entra Connect: actualización automática

- Descripción de los conectores de red privada de Microsoft Entra | Actualizaciones automáticas

Línea base de alerta de Microsoft Entra Connect Health

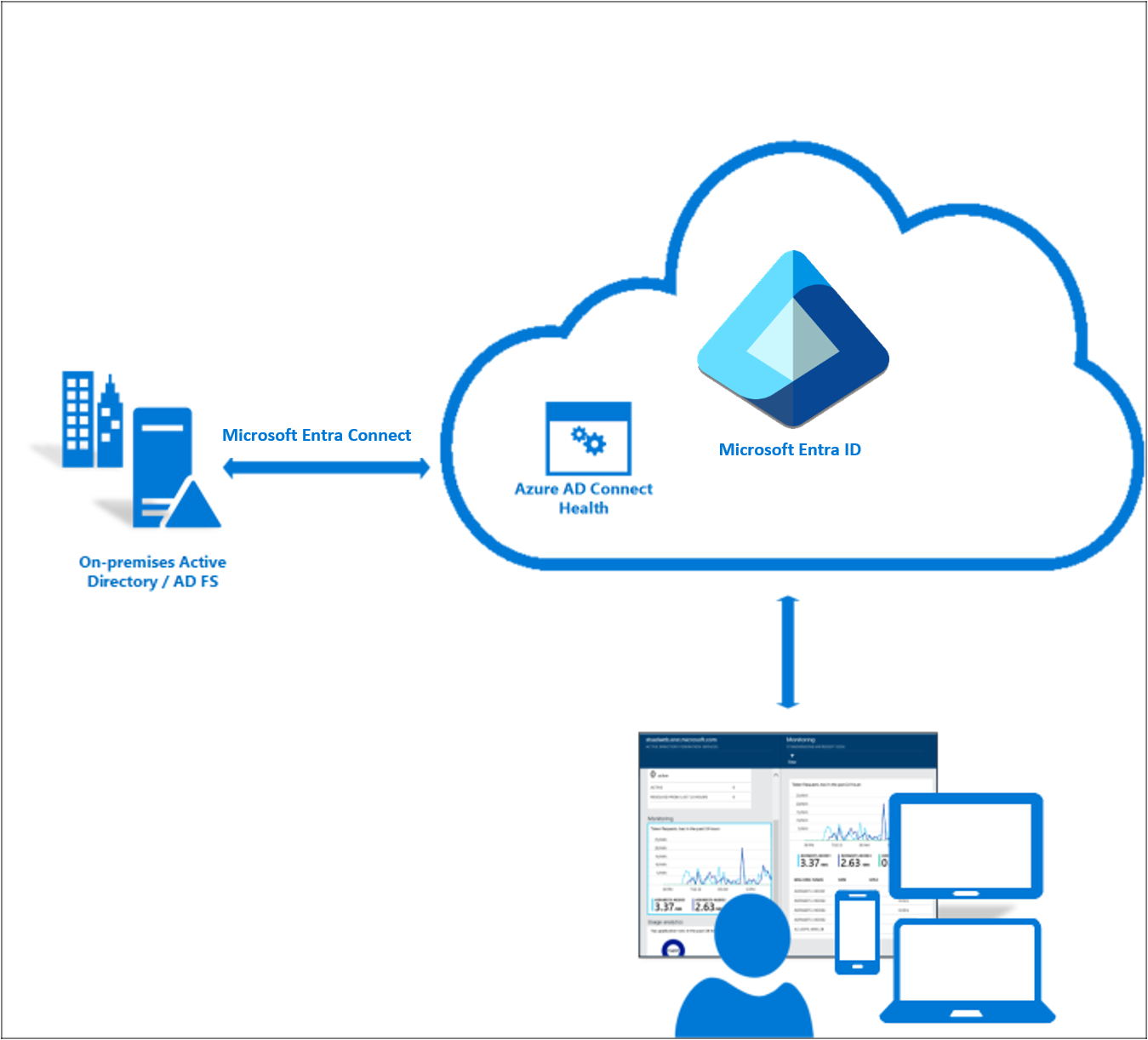

Las organizaciones deben implementar Microsoft Entra Connect Health para la supervisión y la generación de informes de Azure AD Connect y AD FS. Microsoft Entra Connect y AD FS son componentes esenciales que pueden afectar a la administración y la autenticación del ciclo de vida y, por ello, provocar interrupciones. Microsoft Entra Connect Health ayuda a monitorear y obtener información sobre su infraestructura de identidad local, garantizando así la confiabilidad de su entorno.

A medida que supervisa el estado de su entorno, debe hacerse cargo inmediatamente cualquier alerta de gravedad alta, además de las alertas de gravedad inferior.

Lectura recomendada de Microsoft Entra Connect Health

Registros de los agentes locales

Algunos servicios de administración de identidades y acceso requieren agentes locales para habilitar escenarios híbridos. Los ejemplos incluyen restablecimiento de contraseña, autenticación PassThrough (PTA), proxy de aplicación Microsoft Entra y extensión NPS de autenticación multifactor de Microsoft Entra. Es fundamental que el equipo de operaciones establezca la línea de base y supervise el estado de estos componentes al archivar y analizar los registros del agente de componente, gracias a soluciones como System Center Operations Manager o SIEM. Es igualmente importante que el equipo de operaciones de InfoSec o el departamento de soporte técnico sepan cómo solucionar problemas de patrones de errores.

Lectura recomendada de registros de agentes locales

- Solucionar problemas de Proxy de aplicación

- Solución de problemas del autoservicio de restablecimiento de contraseñas

- Descripción de los conectores de red privada de Microsoft Entra

- Microsoft Entra Connect: Solución de problemas de autenticación transferida

- Solución de problemas de códigos de error para la extensión NPS de autenticación multifactor Microsoft Entra

Administración de los agentes locales

La adopción de procedimientos recomendados puede ayudarle a optimizar el funcionamiento de los agentes locales. Puede usar los siguientes procedimientos recomendados:

- Se recomiendan varios conectores de red privada de Microsoft Entra por grupo de conectores para proporcionar equilibrio de carga sin problemas y alta disponibilidad evitando puntos únicos de error al acceder a las aplicaciones proxy. Si actualmente solo tiene un conector en un grupo de conectores que controla las aplicaciones en producción, debe implementar al menos dos conectores para la redundancia.

- La creación y uso de un grupo de conectores de red privada con fines de depuración puede ser útil para solucionar problemas y para la incorporación de nuevas aplicaciones locales. También es recomendable instalar herramientas de red como el Analizador de mensajes y Fiddler en los equipos de conector.

- Asimismo, se recomiendan varios agentes de autenticación de paso a través para proporcionar un equilibrio de carga sin problemas y una alta disponibilidad, ya que así podrá evitar un único punto de error durante el flujo de autenticación. Asegúrese de implementar al menos dos agentes de autenticación de paso a través en la redundancia.

Lectura recomendada para la administración de agentes locales

- Descripción de los conectores de red privada de Microsoft Entra

- Autenticación transferida de Microsoft Entra: Inicio rápido

Administración a escala

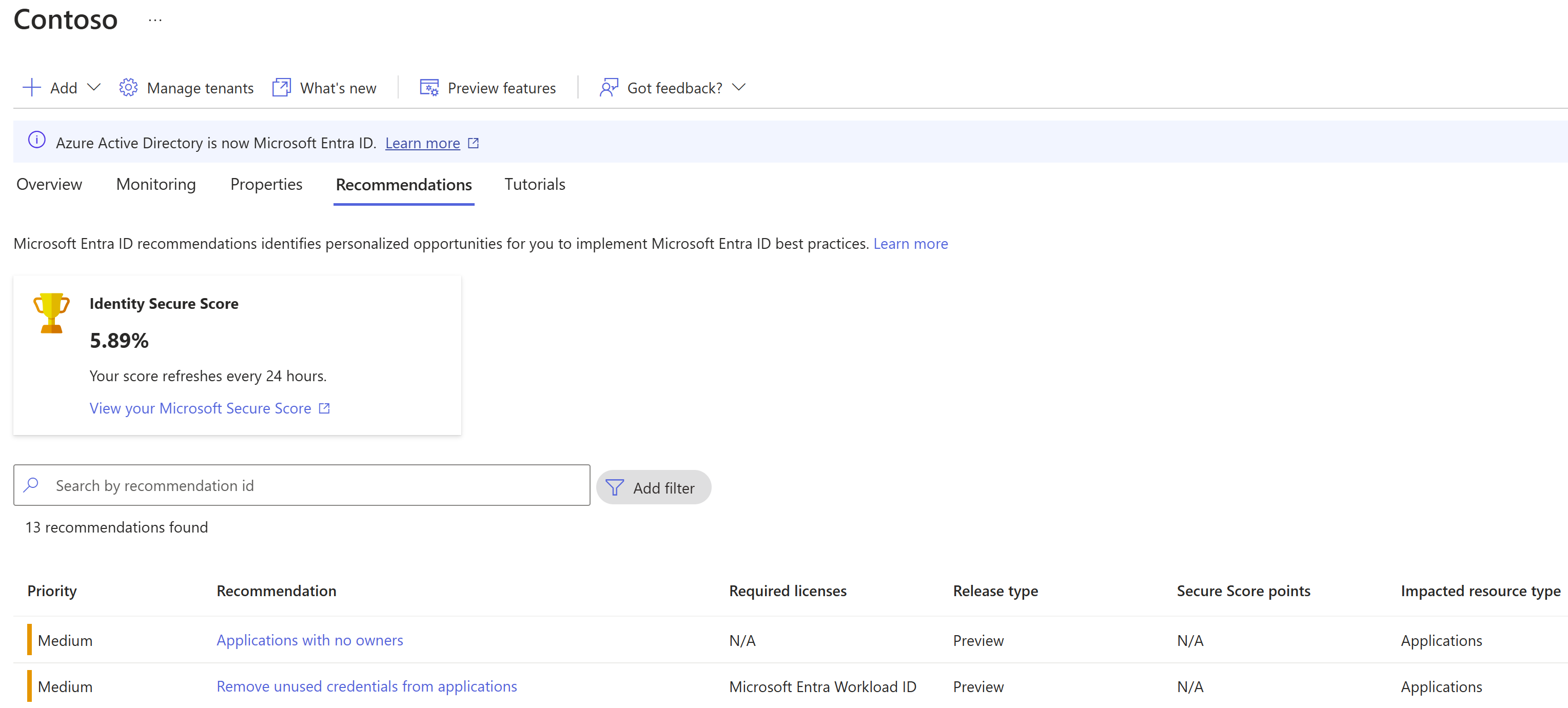

Puntuación segura de identidad

La puntuación de seguridad de la identidad proporciona una medida cuantificable de la posición de seguridad de su organización. Es fundamental revisar y abordar constantemente los hallazgos reportados, y procurar tener la máxima puntuación posible. La puntuación le ayuda a:

- Medir de forma objetiva su nivel de seguridad de la identidad

- Planear la realización de mejoras en la seguridad de la identidad

- Ver si las mejoras han logrado sus objetivos

Si su organización no tiene ningún programa para supervisar los cambios en la puntuación de seguridad de la identidad, le recomendamos que implemente un plan y asigne propietarios para supervisar y controlar las acciones de mejora. Recuerde que las organizaciones deben corregir las acciones de mejora con un impacto de puntuación superior a 30 lo antes posible.

Notificaciones

Microsoft envía estas notificaciones por correo electrónico a los administradores, para informarles de los distintos cambios en el servicio, las actualizaciones de configuración necesarias y los errores que requieren la intervención del administrador. Es importante que los clientes escriban sus direcciones de correo electrónico de notificación para que los mensajes se envíen a los miembros del equipo adecuados y que así puedan confirmar todas las notificaciones y actuar en consecuencia. Le recomendamos agregar varios destinatarios al Centro de mensajes y solicitar que las notificaciones (incluidas las notificaciones de Microsoft Entra Connect Health) se envíen a una lista de distribución o a un buzón compartido. Si solo tiene una cuenta de administrador global con una dirección de correo electrónico, asegúrese de configurar al menos dos cuentas compatibles con ese correo electrónico.

Existen dos direcciones de "remitente" que usa Microsoft Entra ID: o365mc@email2.microsoft.com, que envía notificaciones del Centro de mensajes y azure-noreply@microsoft.com, que envía notificaciones relacionadas con lo siguiente:

- Revisión de acceso de Microsoft Entra

- Microsoft Entra Connect Health

- Protección de Microsoft Entra ID

- Microsoft Entra Privileged Identity Management (PIM)

- Notificaciones de certificado que expirarán con una aplicación empresarial

- Aplicación empresarial: aprovisionamiento de las notificaciones de servicio

Consulte la tabla siguiente para obtener información sobre el tipo de notificaciones que se envían y dónde buscarlas:

| Origen de la notificación | Qué se envía | Dónde buscar |

|---|---|---|

| Contacto técnico | Errores de sincronización | Azure Portal: hoja de propiedades |

| Centro de mensajes | Avisos de incidentes y degradación de los servicios de identidad y los servicios de back-end de Microsoft 365 | Portal de Office |

| Resumen semanal de Identity Protection | Resumen de Identity Protection | Hoja de protección de Microsoft Entra ID |

| Microsoft Entra Connect Health | Notificaciones de alerta | Microsoft Azure Portal - Hoja de Microsoft Entra Connect Health |

| Notificaciones de aplicaciones empresariales | Notificaciones acerca de cuándo expirarán los certificados y aprovisionamiento de errores | Azure Portal: hoja de aplicaciones empresariales (cada aplicación tiene su propia configuración de dirección de correo electrónico) |

Lectura recomendada de notificaciones

Área expuesta operativa

Bloqueo de AD FS

Las organizaciones que configuran aplicaciones para autenticarse directamente en Microsoft Entra ID se benefician del bloqueo inteligente de Microsoft Entra. Si usa AD FS en Windows Server 2012 R2, implemente la protección de bloqueo de extranet de AD FS. Si usa AD FS en Windows Server 2016 o posterior, implemente el bloqueo inteligente de extranet. Como mínimo, se recomienda que habilite el bloqueo de la extranet para poder contener el riesgo de ataques por fuerza bruta contra la instancia local de Active Directory. Sin embargo, si tiene AD FS en Windows 2016 o superior, también debe habilitar el bloqueo inteligente de la extranet que le ayudará a mitigar los ataques de difusión de contraseñas.

Si AD FS solo se usa para la federación de Microsoft Entra, hay algunos puntos de conexión que se pueden desactivar para minimizar el área expuesta a ataques. Por ejemplo, si AD FS solo se usa para Microsoft Entra, debe deshabilitar los distintos puntos de conexión de WS-Trust de aquellos puntos de conexión habilitados para los elementos usernamemixed y windowstransport.

Acceso a equipos con componentes de identidad locales

Las organizaciones deben bloquear el acceso a las máquinas con componentes híbridos locales de la misma manera que el dominio local. Por ejemplo, un operador de copias de seguridad o un administrador de Hyper-V no debería poder iniciar sesión en Microsoft Entra Connect Server para cambiar las reglas.

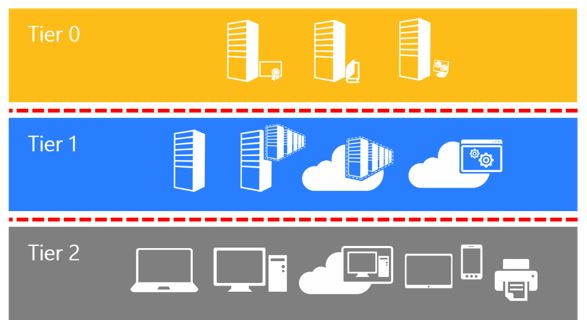

Este modelo de niveles administrativo de Active Directory se diseñó para proteger los sistemas de identidad mediante un conjunto de zonas de búfer que se encuentran entre el control total del entorno (nivel 0) y los recursos de la estación de trabajo de alto riesgo que los atacantes suelen poner en peligro.

El modelo de niveles se compone de tres niveles y solo incluye las cuentas administrativas, no las cuentas de usuario estándar.

- Nivel 0: control directo de las identidades de empresa en el entorno. El nivel 0 incluye cuentas, grupos y otros recursos que tienen control administrativo directo o indirecto de los bosques, dominios o controladores de dominio de Active Directory y todos los recursos que haya en él. La sensibilidad de la seguridad de todos los recursos de nivel 0 es equivalente, ya que todos se controlan de forma efectiva entre sí.

- Nivel 1: control de aplicaciones y servidores empresariales. Los recursos de nivel 1 incluyen sistemas operativos de servidor, servicios en la nube y aplicaciones empresariales. Las cuentas de administrador de nivel 1 tienen el control administrativo de una cantidad considerable de valor empresarial que se hospeda en estos recursos. Una función común de ejemplo son los administradores de servidores que mantienen estos sistemas operativos con la capacidad de afectar a todos los servicios de empresa.

- Nivel 2: control de los dispositivos y estaciones de trabajo de usuarios. Las cuentas de administrador de nivel 2 tienen el control administrativo de una cantidad considerable de valor empresarial que se hospeda en dispositivos y estaciones de trabajo de usuarios. Algunos ejemplos son el departamento de soporte técnico y los administradores de soporte técnico del equipo, porque pueden afectar a la integridad de casi cualquier dato de usuario.

Bloquee el acceso a componentes de identidad locales como Microsoft Entra Connect, AD FS y servicios SQL de la misma manera que lo hace para los controladores de dominio.

Resumen

Una infraestructura de identidad segura está conformada por siete aspectos. Esta lista le ayudará a encontrar las acciones que debe realizar para optimizar las operaciones de Microsoft Entra ID.

- Asignar propietarios a las tareas principales.

- Automatice el proceso de actualización de los componentes híbridos locales.

- Implemente Microsoft Entra Connect Health para monitorear y generar informes de Microsoft Entra Connect y AD FS.

- Supervise el estado de los componentes híbridos locales archivando y analizando los registros del agente de componentes mediante System Center Operations Manager o una solución SIEM.

- Implemente mejoras de seguridad midiendo su posición de seguridad mediante la puntuación segura de identidad.

- Bloquee AD FS.

- Bloquee el acceso a equipos con componentes de identidad locales

Pasos siguientes

Consulte los planes de implementación de Microsoft Entra para obtener detalles de la implementación de cualquier funcionalidad que no haya implementado.