Operaciones de Microsoft Entra Connect Health

Este tema describe las diversas operaciones que puede realizar mediante Microsoft Entra Connect Health.

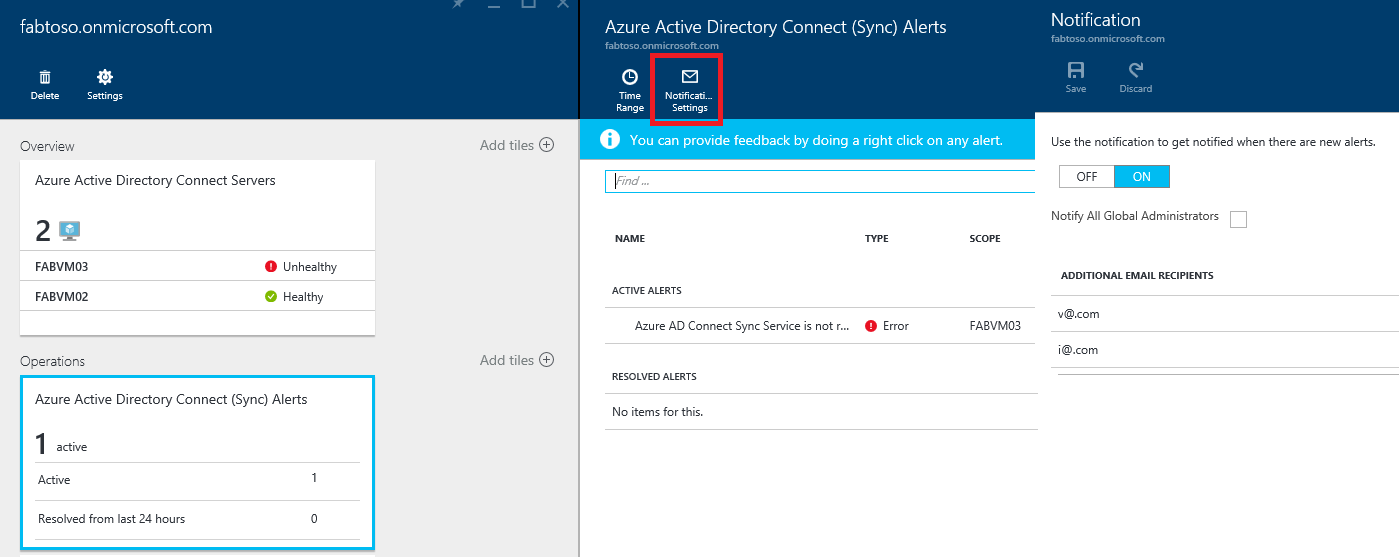

Habilitación de notificaciones de correo electrónico

Puede configurar el servicio Microsoft Entra Connect Health para enviar notificaciones por correo electrónico cuando las alertas indican que la infraestructura de identidad no está en buen estado. Esto se produce cuando se genera una alerta y cuando se resuelve.

Nota:

Las notificaciones de correo electrónico están habilitadas de forma predeterminada.

Para habilitar las notificaciones por correo electrónico de Microsoft Entra Connect Health

- En el Centro de administración de Microsoft Entra, busque Microsoft Entra Connect Health

- Seleccione Errores de sincronización.

- Seleccione Configuración de notificación.

- En el modificador de la opción Notificación de correo electrónico, seleccione ON (Activado).

- Active la casilla si desea que todos los administradores de identidad híbrida reciban notificaciones de correo electrónico.

- Si desea recibir notificaciones de correo electrónico en otras direcciones de correo electrónico, puede especificarlas en el cuadro Destinatario de correo electrónico adicional. Para quitar una dirección de correo electrónico de esta lista, seleccione la entrada con el botón derecho y seleccione Eliminar.

- Para finalizar los cambios, seleccione Guardar. Los cambios surtirán efecto después de guardar.

Nota:

Cuando hay problemas para procesar solicitudes de sincronización en nuestro servicio de back-end, este servicio envía un correo electrónico de notificación con los detalles del error a las direcciones de correo electrónico de los contactos administrativos de su inquilino. Hemos recibido comentarios de clientes en los que afirman que, en determinados casos, el volumen de estos mensajes es excesivo, por lo que estamos cambiando la forma en que se envían.

En lugar de enviar un mensaje para cada error de sincronización cada vez que se produce, enviaremos un resumen diario de todos los errores que el servicio back-end ha devuelto. Los correos electrónicos de error de sincronización se envían una vez al día, en función de los errores no resueltos del día anterior. Por lo tanto, si el cliente provoca un error, pero lo resuelve con bastante rapidez, no recibirá un correo electrónico al día siguiente. De este modo, los clientes pueden procesar estos errores de una manera más eficaz y reduce el número de mensajes de error duplicados.

Eliminación de una instancia de servidor o servicio

Nota:

Se requiere la licencia Microsoft Entra ID P1 o P2 para los pasos de eliminación.

En algunos casos, es posible que desee dejar de supervisar un servidor. Esto es lo que necesita saber para eliminar un servidor del servicio Microsoft Entra Connect Health.

Cuando elimine un servidor, tenga en cuenta lo siguiente:

- Esta acción detiene cualquier recopilación de datos de ese servidor. Este servidor se quitará del servicio de supervisión. Después de esta acción, no podrá ver nuevas alertas, supervisión ni datos de análisis de uso para este servidor.

- Esta acción no desinstala el agente de salud de su servidor. Si no ha desinstalado el Agente de mantenimiento antes de realizar este paso, es posible que vea errores relacionados con el Agente de mantenimiento en el servidor.

- Esta acción no elimina los datos ya recopilados de este servidor. Esos datos se eliminan de acuerdo con la directiva de retención de datos de Azure.

- Tras realizar esta acción, si desea empezar la supervisión del mismo servidor de nuevo, desinstale el agente de estado y vuelva a instalarlo en este servidor.

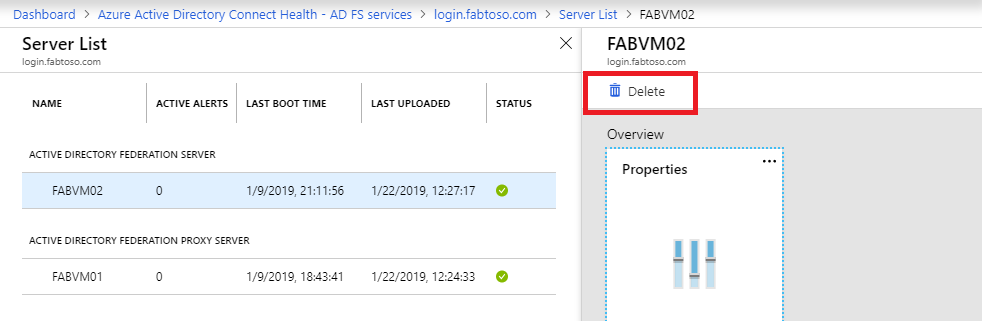

Eliminar un servidor del servicio Microsoft Entra Connect Health

Nota:

Se requiere la licencia Microsoft Entra ID P1 o P2 para los pasos de eliminación.

Microsoft Entra Connect Health para servicios de federación de Active Directory (AD FS) y Microsoft Entra Connect (Sync):

- Seleccione el nombre del servidor que se va a quitar para abrir la hoja Servidor en la hoja Lista de servidores.

- En la hoja Servidor, en la barra de acciones, seleccione Eliminar.

- Confirme el nombre del servidor; para ello, escríbalo en el cuadro de confirmación.

- Seleccione Eliminar.

Microsoft Entra Connect Health para AD Domain Services:

- Abra el panel de controladores de dominio.

- Seleccione el controlador de dominio que va a quitar.

- En la barra de acciones, seleccione Eliminar seleccionado.

- Confirme la acción para eliminar el servidor.

- Seleccione Eliminar.

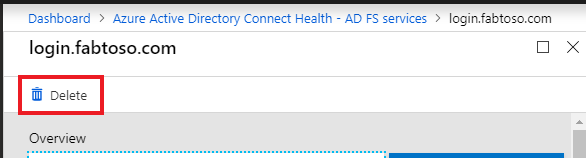

Eliminar una instancia de servicio del servicio Microsoft Entra Connect Health

En algunos casos, es posible que desee quitar una instancia de servicio. Esto es lo que necesita saber para eliminar una instancia de servicio del servicio Microsoft Entra Connect Health.

Cuando elimine una instancia de servicio, tenga en cuenta lo siguiente:

- Esta acción quitará la instancia de servicio actual del servicio de supervisión.

- Esta acción no desinstala ni quita el Agente de Salud de ninguno de los servidores supervisados como parte de esta instancia de servicio. Si no ha desinstalado el Agente de mantenimiento antes de realizar este paso, es posible que vea errores relacionados con el Agente de mantenimiento en los servidores.

- Todos los datos de esta instancia de servicio se eliminarán según lo estipulado en la directiva de retención de datos de Azure.

- Tras realizar esta acción, si desea empezar a supervisar el servicio, desinstale el agente de estado y vuelva a instalarlo en todos los servidores. Tras realizar esta acción, si desea empezar la supervisión del mismo servidor de nuevo, desinstale el agente de estado y regístrelo en ese servidor.

Para eliminar una instancia de servicio del servicio Microsoft Entra Connect Health

- Seleccione el identificador del servicio (nombre de la granja) que desea quitar para abrir la hoja Servicio en la hoja Lista de Servicios.

- En la hoja Servicio, en la barra de acciones, seleccione Eliminar.

- Confirme el nombre del servicio. Para ello, escríbalo en el cuadro de confirmación (por ejemplo: sts.contoso.com).

- Seleccione Eliminar.

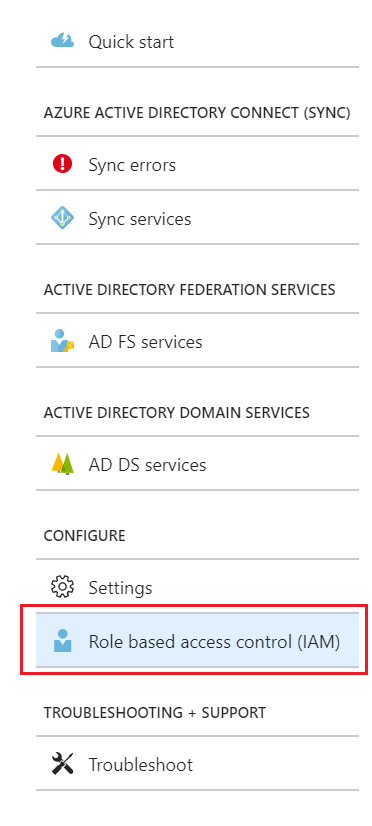

Administración del acceso con Azure RBAC

El control de acceso basado en roles de Azure (Azure RBAC) para Microsoft Entra Connect Health proporciona acceso a usuarios y grupos distintos de los administradores de identidad híbrida. RBAC de Azure asigna roles a los usuarios y grupos previstos, y proporciona un mecanismo para limitar los administradores de identidad híbrida dentro del directorio.

Roles

Microsoft Entra Connect Health admite los siguientes roles integrados:

| Rol | Permisos |

|---|---|

| Propietario | Los propietarios pueden administrar el acceso (por ejemplo, asignar roles a un usuario o grupo), ver toda la información (por ejemplo, ver las alertas) desde el portal y cambiar la configuración (por ejemplo, notificaciones de correo electrónico) dentro de Microsoft Entra Connect Health. De forma predeterminada, a los administradores de identidades híbridas de Microsoft Entra se les asigna este rol y no se puede cambiar. |

| Colaborador | Los colaboradores pueden ver toda la información (por ejemplo, ver las alertas) desde el portal y cambiar la configuración (por ejemplo, notificaciones de correo electrónico) dentro de Microsoft Entra Connect Health. |

| Lector | Los lectores pueden ver toda la información (por ejemplo, ver las alertas) desde el portal dentro de Microsoft Entra Connect Health. |

Todos los demás roles (como "Administradores de acceso de usuario" o "Usuarios del laboratorio DevTest"), incluso si están disponibles en la experiencia del portal, no afectan al acceso dentro de Microsoft Entra Connect Health.

Ámbito de acceso

Microsoft Entra Connect Health admite la administración de acceso a dos niveles:

- Todas las instancias de servicio: ruta de acceso recomendada en la mayoría de los casos. Controla el acceso a todas las instancias de servicio (por ejemplo, a una granja de servidores de AD FS) en todos los tipos de rol que se estén supervisando mediante Microsoft Entra Connect Health.

- Instancia de servicio: en algunos casos, puede que necesite separar el acceso según los tipos de rol o por una instancia de servicio. En este caso, puede administrar el acceso en el nivel de instancia de servicio.

El permiso se concede si un usuario final tiene acceso al nivel de directorio o de instancia de servicio.

Cómo permitir el acceso a los usuarios o grupos a Microsoft Entra Connect Health

Se muestra cómo hacerlo en los pasos siguientes.

Paso 1: Seleccionar el ámbito de acceso adecuado

Para permitir a un usuario acceder al nivel de todas las instancias de servicio dentro de Microsoft Entra Connect Health, abra la hoja principal en Microsoft Entra Connect Health.

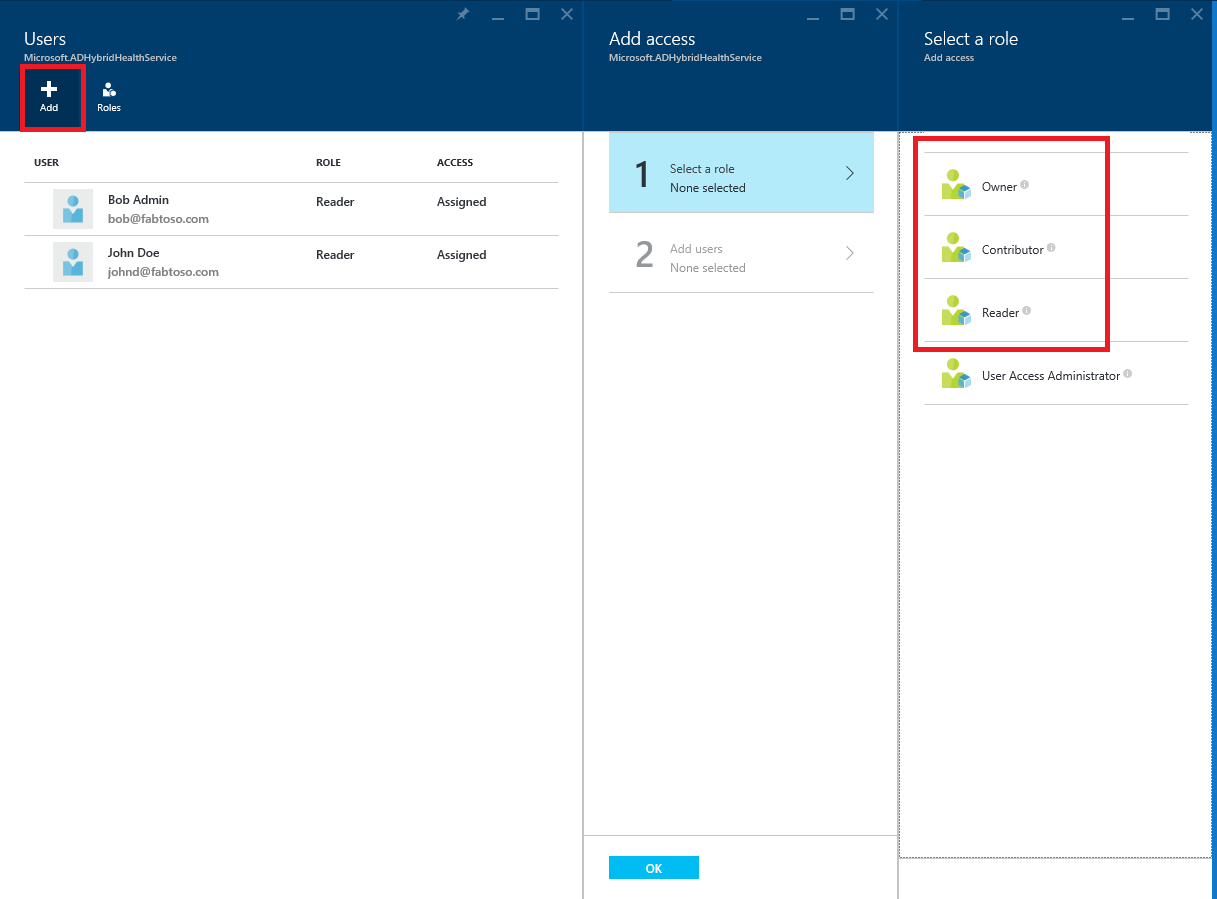

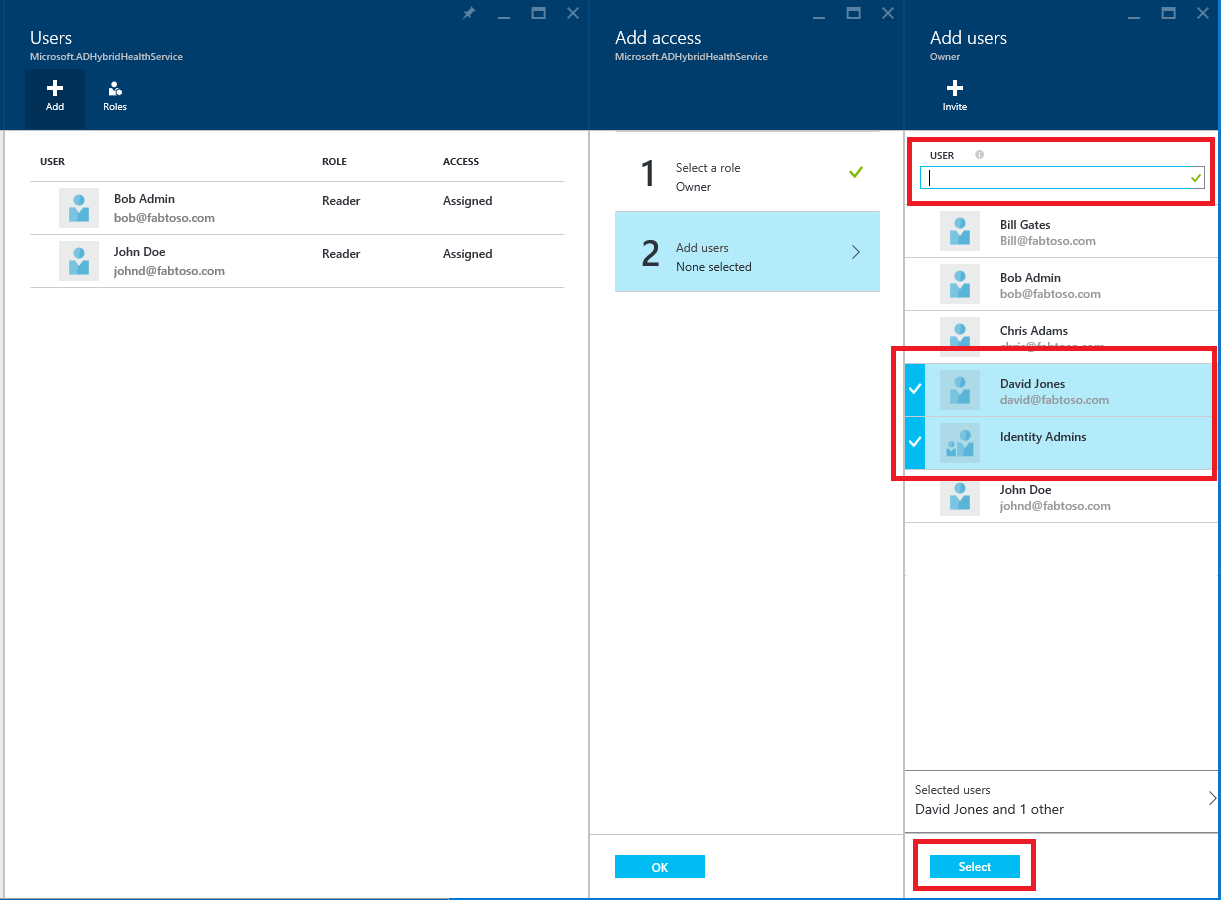

Paso 2: Agregar usuarios, grupos y asignar roles

- En la sección Configurar, seleccione Usuarios.

- Seleccione Agregar.

- En el panel Seleccionar rol, seleccione un rol (por ejemplo, Propietario).

- Escriba el nombre o identificador del usuario o grupo de destino. Puede seleccionar uno o más usuarios o grupos al mismo tiempo. Seleccione Seleccione.

- Seleccione Aceptar.

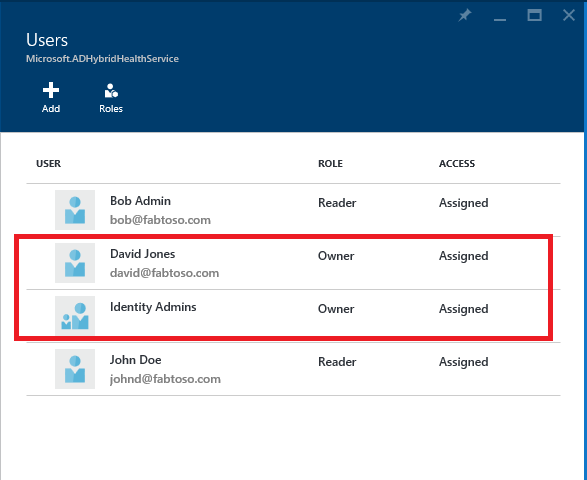

- Después de finalizar la asignación de roles, los usuarios y grupos aparecerán en la lista.

Ahora los usuarios y grupos de la lista tienen acceso, según sus roles asignados.

Nota:

- Los administradores globales siempre tienen acceso total a todas las operaciones, pero las cuentas de administrador global no están presentes en la lista anterior.

- La característica Invitar usuarios no se admite en Microsoft Entra Connect Health.

Paso 3: Compartir la ubicación de la hoja con usuarios o grupos

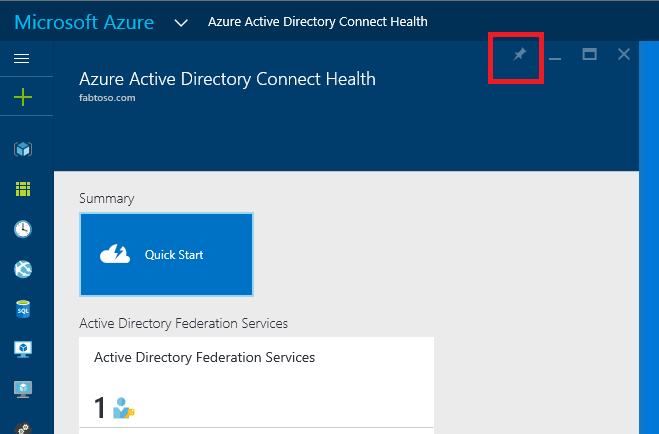

- Después de asignar permisos, un usuario puede acceder a Microsoft Entra Connect Health yendo aquí.

- Una vez en la hoja, el usuario puede anclar dicha hoja o diferentes partes de esta al panel. Seleccione el icono Anclar al panel.

Nota:

Un usuario con el rol Lector asignado no puede obtener la extensión Microsoft Entra Connect Health desde Azure Marketplace. El usuario no puede realizar la operación "crear" necesaria para hacerlo. Aún así, este usuario todavía puede obtener la hoja visitando el vínculo anterior. Para usos posteriores, el usuario puede anclar la hoja en el panel.

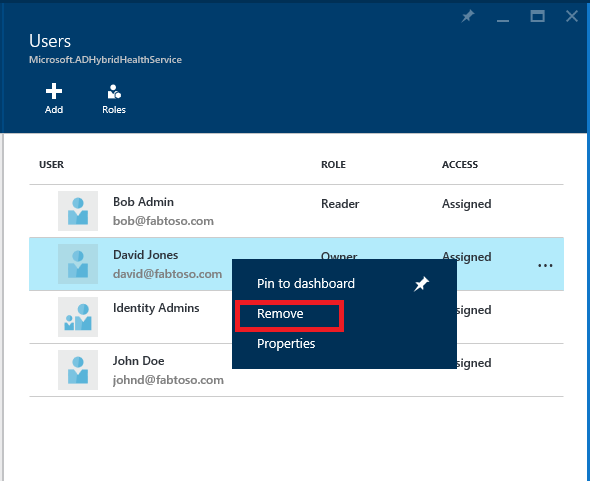

Eliminación de usuarios o grupos

Puede quitar un usuario o un grupo agregado a Microsoft Entra Connect Health y Azure RBAC. Simplemente seleccione el usuario o grupo con el botón derecho y seleccione Quitar.

Pasos siguientes

- Microsoft Entra Connect Health

- Instalación del agente de Microsoft Entra Connect Health

- Uso de Microsoft Entra Connect Health con AD FS

- Uso de Microsoft Entra Connect Health para sincronización

- Uso de Microsoft Entra Connect Health con AD DS

- Preguntas más frecuentes sobre Microsoft Entra Connect Health

- Historial de versiones de Microsoft Entra Connect Health