Establecimiento de aplicaciones en el ecosistema de Microsoft Entra ID

Al compilar aplicaciones en Microsoft Entra ID, primero se establece una identidad para una aplicación. Una aplicación necesita una identidad en Microsoft Entra ID para solicitar tokens. Una Interfaz de programación de aplicaciones (API) necesita una identidad en Microsoft Entra ID para tener tokens emitidos para que las aplicaciones accedan a los recursos.

En este artículo, aprenderá a registrar aplicaciones en un inquilino de Microsoft Entra ID en el Centro de administración de Microsoft Entra o con la API de Microsoft Graph. Es el segundo de una serie de artículos sobre cómo los desarrolladores de software independientes (ISV) pueden compilar y optimizar sus aplicaciones para Microsoft Entra ID. En esta serie, puede obtener más información sobre estos temas:

- Microsoft Entra ID para desarrolladores de software independientes describe cómo usar este servicio de administración de identidades y acceso basado en la nube para habilitar que los empleados accedan a los recursos con la aplicación.

- Autenticar aplicaciones y usuarios describe cómo las aplicaciones usan Microsoft Entra ID para autenticar usuarios y aplicaciones.

- Autorizar aplicaciones, recursos y cargas de trabajo ilustra cuándo los usuarios individuales interactúan y dirigen una aplicación, cuándo las API actúan para un usuario y cuándo las aplicaciones o servicios funcionan de forma independiente.

- Personalizar tokens le ayuda a crear seguridad en aplicaciones con tokens de identificador y tokens de acceso de Microsoft Entra ID. Describe la información que puede recibir en tokens de Microsoft Entra ID y cómo puede personalizarlos.

Registrar aplicaciones

Los desarrolladores pueden registrar aplicaciones como aplicaciones multiinquilino y aplicaciones de inquilino único. En el caso de los ISV, se recomiendan aplicaciones multiinquilino. Una aplicación multiinquilino tiene un registro de aplicación único que un ISV controla completamente y registra en su inquilino. Obtenga información sobre cómo crear un inquilino de Microsoft Entra ID para registrar la aplicación.

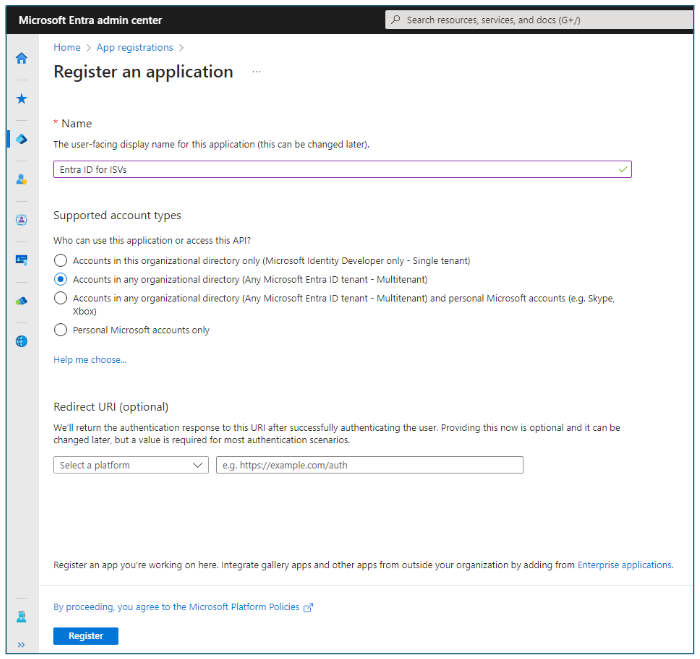

Para proporcionar soluciones a cualquier cliente que ejecute Microsoft Entra ID y tenga una experiencia sin problemas para incorporarse al inquilino de Microsoft Entra ID del cliente, vaya al Centro de administración de Microsoft Entra, Registros de aplicaciones, Registrar una aplicación. En este nuevo registro de aplicaciones, seleccione Tipos de cuenta admitidos, Cuentas en cualquier directorio organizativo (cualquier inquilino de Microsoft Entra ID Multiinquilino) o Cuentas en cualquier directorio organizativo (Cualquier inquilino de Microsoft Entra ID Multiinquilino) y cuentas personales de Microsoft (por ejemplo, Skype, Xbox).

La incorporación de una aplicación multiinquilino a un inquilino externo puede ser tan sencilla como ejecutar una aplicación y hacer que un usuario inicie sesión en la aplicación. Cuando el inquilino permite el consentimiento del usuario (los usuarios pueden iniciar sesión en aplicaciones sin que un administrador apruebe previamente una aplicación), la incorporación de una aplicación solo requiere que un usuario inicie sesión en la aplicación. Este Taller de identidad para desarrolladores (código de hora 1:05:20 a 1:08:00) muestra una aplicación que se incorpora a un inquilino cuando un usuario inicia sesión en una aplicación.

Al registrar una aplicación en un inquilino de Microsoft Entra ID, recibe un identificador de aplicación (id. de aplicación) que también se conoce como identificador de cliente de una aplicación. Es como un userid para un usuario en el que se identifica de forma única una aplicación. El identificador de aplicación es único globalmente en la nube de Microsoft Entra ID e inmutable. Todas las interacciones entre una aplicación y Microsoft Entra ID incluyen el identificador de aplicación.

Además del identificador de aplicación, un registro de aplicación contiene información sobre la aplicación que los desarrolladores de aplicaciones conocen o necesitan saber. Por ejemplo, un desarrollador de aplicaciones debe conocer el identificador de aplicación para interactuar con el Microsoft Entra ID. El desarrollador conoce el tipo de aplicación que está compilando (aplicación web, aplicación nativa, aplicación de página única, aplicación móvil o aplicación de escritorio). Los tipos de aplicación tienen atributos necesarios.

Por ejemplo, un atributo de aplicación necesario es un Identificador uniforme de recursos (URI) de redirección. El atributo indica a Microsoft Entra ID la dirección web o la dirección de aplicación nativa para enviar a un usuario después de la autenticación o autorización. El desarrollador conoce los URI de redirección de una aplicación, en función del tipo de aplicación y de dónde se ejecuta la aplicación.

El manifiesto de una aplicación (al que accede desde el Centro de administración de Microsoft Entra o con una API de Microsoft Graph) almacena los muchos atributos de aplicación. Consulte Descripción del manifiesto de aplicación de Microsoft Entra para obtener información sobre los atributos de la aplicación y sus valores permitidos.

Consulte Ejemplos de código para la autenticación y autorización de la plataforma de identidad de Microsoft para detectar la configuración recomendada para las aplicaciones que está desarrollando. Busque un ejemplo de aplicación similar a la aplicación que está compilando y lea su documentación. Los ejemplos detallan la configuración de registro de aplicaciones necesaria por tipo de aplicación. Por ejemplo, si va a compilar una API en Node.js, puede encontrar ejemplos que le llevan a estas instrucciones de registro.

Un registro de aplicaciones comunica lo que un desarrollador conoce. En cada inquilino desde el que los usuarios pueden autenticarse en la aplicación multiinquilino, los administradores de inquilinos configuran cómo se ejecutan las aplicaciones en su inquilino. Por ejemplo, un administrador de inquilinos puede establecer una directiva de acceso condicional que limite una aplicación a ubicaciones de red específicas. Además, puede haber una directiva de acceso condicional para requerir la autenticación multifactor (MFA) para que un usuario acceda a una aplicación o una configuración de aplicación que permita a usuarios o grupos específicos usar una aplicación.

Para habilitar estas limitaciones, los administradores de inquilinos necesitan puntos de control para las aplicaciones de su inquilino. Microsoft Entra ID crea automáticamente una aplicación empresarial en cada inquilino en el que un usuario autentica una aplicación. En el Centro de administración de Microsoft Entra, se denominan Aplicaciones empresariales, pero los objetos son entidades de servicio. Obtenga más información sobre Aplicaciones y entidades de servicio en Microsoft Entra ID.

Después de que un usuario autentique una aplicación, Microsoft Entra ID crea una entidad de servicio en el inquilino desde el que el usuario se ha autenticado. Los administradores de inquilinos pueden usar el objeto de entidad de servicio en Microsoft Graph (o en el Centro de administración Microsoft Entra, Aplicaciones empresariales) para configurar cómo puede funcionar una aplicación en el inquilino.

Las entidades de servicio no son copias de un registro de aplicaciones aunque tengan muchos de los mismos atributos. En su lugar, una entidad de servicio vincula a su registro de aplicaciones. Puede ver las actualizaciones de los registros de aplicaciones en aplicaciones empresariales vinculadas. En el caso de las aplicaciones multiinquilino, el cliente no tiene acceso a los registros de aplicaciones que permanecen en el inquilino del ISV. Sin embargo, una aplicación puede acceder a su entidad de servicio mediante Microsoft Graph incluso cuando esa entidad de servicio está en un inquilino diferente. Por lo tanto, una aplicación puede acceder a atributos sobre la aplicación empresarial (por ejemplo, si requiere la asignación de usuario a una aplicación o a los usuarios asignados a un rol en la aplicación).

Aunque se recomiendan aplicaciones multiinquilino para el registro de aplicaciones para ISV, una aplicación de inquilino único es otra opción para registrar aplicaciones. En lugar de un registro de aplicación único en el inquilino del ISV donde el ISV controla completamente el registro, puede pedir a los clientes que registren la aplicación en su inquilino para la aplicación. Una vez que el cliente complete el registro, configura la instancia de la aplicación con los detalles del registro de la aplicación. Se recomienda este enfoque de aplicación de inquilino único principalmente para aplicaciones de línea de negocio desarrolladas para empresas específicas.

Debido a la sobrecarga para que los clientes se registren y configuren la aplicación, no se recomiendan aplicaciones de inquilino único para ISV. Sin embargo, hay escenarios para los que una aplicación multiinquilino no es posible para la aplicación.

Si la aplicación usa Lenguaje de Marcado para Confirmaciones de Seguridad 2.0 (SAML), en lugar de OpenID Connect (OIDC) u OAuth 2.0, sigue un modelo de registro de aplicaciones de inquilino único. En el caso de las aplicaciones SAML, el orden de creación de entidades de servicio y el registro de aplicaciones es lo contrario de una aplicación OIDC u OAuth 2.0, al menos para el administrador que agrega la aplicación SAML al inquilino. En lugar de registrar una aplicación y hacer que Microsoft Entra ID cree automáticamente la entidad de servicio, los administradores comienzan creando una aplicación empresarial. Microsoft Entra ID crea automáticamente el registro de la aplicación. La galería de aplicaciones de Microsoft Entra ID, que se describe en la sección Aplicaciones de publicación, facilita el proceso de creación de aplicaciones SAML para administradores.

Las limitaciones de los identificadores uniformes de recursos (URI) de redirección pueden impedir que un ISV cree una aplicación multiinquilino. Una aplicación puede tener como máximo 256 URI de redirección, sin caracteres comodín. Si la aplicación requiere un URI de redirección único para cada cliente y hay más de 256 clientes que requieren una instancia única, es posible que no pueda crear una aplicación multiinquilino. No puede usar caracteres comodín (*) en los URI de redirección de Microsoft Entra ID por motivos de seguridad. Una opción es tener un único URI de redirección para el servicio central (si es posible un servicio central). El URI de redirección central validaría el token y, a continuación, redirigiría al usuario a su punto de conexión específico del cliente.

Publicación de aplicaciones

Cuando los usuarios autentican inicialmente la aplicación o autorizan a una aplicación a acceder a un recurso para el usuario, deciden si confían en la aplicación. Los administradores pueden tomar decisiones similares para todos los usuarios de su inquilino. Los administradores pueden decidir si un usuario inicia sesión en una aplicación y si una aplicación accede a recursos específicos.

Los siguientes métodos de publicación de aplicaciones pueden ayudar a los ISV a presentar sus aplicaciones como confianza de los usuarios y administradores.

- Publique la aplicación desde un dominio comprobado. El dominio del publicador informa a los usuarios y administradores de qué ubicaciones reciben su información. La publicación desde un dominio de publicador comprobado muestra que el inquilino registrado de una aplicación tiene el control del dominio enumerado como publicador de una aplicación.

- Publique la aplicación con la comprobación del publicador. Tener un dominio de publicador comprobado es un requisito previo para la comprobación del publicador, lo que va más allá de simplemente mostrar que un publicador de aplicaciones tiene control sobre un dominio. La verificación del publicador muestra que Microsoft comprobó la entidad detrás del dominio y del inquilino como auténtica. Los usuarios que no son administradores a menudo no confían en aplicaciones multiinquilino de publicadores no comprobados. Los administradores pueden configurar inquilinos para que las aplicaciones que no proceden de publicadores comprobados siempre requieran el consentimiento del administrador. La comprobación del publicador es principalmente para los ISV que crean aplicaciones multiinquilino en OAuth 2.0 y OIDC. Los publicadores comprobados son miembros del Programa Microsoft Cloud Partner. La comprobación del publicador no afecta a las aplicaciones de inquilino único, como las que usan SAML o aplicaciones de línea de negocio.

- Publique la aplicación en la galería de aplicaciones de Microsoft Entra ID. Puede solicitar a Microsoft que enumere las aplicaciones con SAML 2.0 y las que usan OAuth 2.0 y OIDC en la galería de aplicaciones de Microsoft Entra ID. Los administradores encuentran aplicaciones preintegradas en la galería de aplicaciones de Microsoft Entra ID desde el Centro de administración Microsoft Entra, Aplicaciones empresariales, Nuevas aplicaciones. La publicación de la aplicación en la galería de aplicaciones de Microsoft Entra ID simplifica y minimiza la configuración de la aplicación. Microsoft prueba las aplicaciones y proporciona comprobación de compatibilidad, especialmente valiosa para las aplicaciones que usan SAML 2.0 que requieren configuración antes de su uso. Puedes usar la implementación de System for Cross-Domain Identity Management (SCIM) 2.0 de la aplicación para configurar la aplicación de la galería de aplicaciones para el aprovisionamiento. Consulte la sección Aprovisionamiento automático. Para empezar, envíe una solicitud para publicar la aplicación. Puede lograr el inicio de sesión único y el aprovisionamiento de usuarios mediante SCIM con una sola aplicación en la galería de aplicaciones.

- Participar en el Programa de cumplimiento de aplicaciones de Microsoft 365. El uso de un dominio comprobado muestra que tiene control sobre el dominio. La comprobación del publicador muestra que Microsoft comprobó su organización como auténtica. La descripción de la aplicación en la galería de aplicaciones de Microsoft Entra ID muestra que la aplicación funciona con Microsoft Entra ID para facilitar la incorporación. El Programa de cumplimiento de Microsoft 365 le permite informar a los clientes sobre la seguridad y el cumplimiento de la aplicación mediante la Atestación del publicador, laCertificación de Microsoft 365 o la Herramienta de automatización de cumplimiento de aplicaciones (ACAT) en Azure. Muestra cómo la aplicación protege los recursos a los que el cliente autoriza el acceso a su aplicación.

Aprovisionamiento automático

El aprovisionamiento de aplicaciones en Microsoft Entra ID puede aprovisionar automáticamente identidades de usuario, objetos de grupo y roles en aplicaciones en la nube a las que los usuarios necesitan acceder. Además de crear objetos de usuario y grupo, el aprovisionamiento automático incluye el mantenimiento y eliminación de identidades de usuario a medida que cambian el estado o los roles. El servicio de aprovisionamiento de Microsoft Entra aprovisiona automáticamente usuarios y grupos en aplicaciones mediante una llamada a un punto de conexión de la API de administración de objetos SCIM que proporciona una aplicación.

En el caso de los ISV, las ventajas del aprovisionamiento de aplicaciones en Microsoft Entra ID incluyen lo siguiente.

- El aprovisionamiento en la aplicación con Microsoft Graph es posible, la creación de un punto de conexión SCIM permite el aprovisionamiento para trabajar con proveedores de identidades (IDP) que admite SCIM. La mayoría de los IdP admiten el protocolo de aprovisionamiento SCIM.

- El aprovisionamiento es una operación de sincronización en la que los datos se sincronizan entre Microsoft Entra ID y una aplicación. Para implementar una solución de sincronización basada en Microsoft Graph, una aplicación requiere acceso a todos los atributos de todos los usuarios y grupos del inquilino. Algunos clientes de Microsoft Entra ID son reticentes a permitir este amplio acceso. Con SCIM, un administrador puede seleccionar qué atributos Microsoft Entra ID sincroniza con una aplicación. Muchos administradores prefieren poder tener este control específico que solo está disponible con una implementación de SCIM.

- Crear su propio servicio de sincronización de Microsoft Graph para el aprovisionamiento significa que debe administrar ese servicio e implementar un modelo de extracción para supervisar Microsoft Entra ID para ver los cambios. Al implementar un punto de conexión de SCIM, Microsoft Entra ID gestiona la administración del servicio de aprovisionamiento e inserta los cambios en la aplicación.

Usar SCIM, Microsoft Graph y Microsoft Entra ID para aprovisionar usuarios y enriquecer aplicaciones con datos proporciona instrucciones sobre cuándo usar SCIM y cuándo usar Microsoft Graph. La documentación de Microsoft de usuario para planear, compilary validar el punto de conexión SCIM con Microsoft Entra ID y solucionar problemas conocidos con el cumplimiento de SCIM.

Además de sincronizar datos con aplicaciones, Microsoft Entra ID ofrece aprovisionamiento con aplicaciones de recursos humanos (HR) basadas en la nube. El aprovisionamiento controlado por recursos humanos es el proceso de creación de identidades digitales basadas en una solución de recursos humanos. Los sistemas de RR. HH. se convierten en el inicio de la autoridad para estas identidades digitales recién creadas y suelen ser el punto de partida de numerosos procesos de aprovisionamiento. Las soluciones de RR. HH. locales pueden usar Microsoft Identity Manager para aprovisionar usuarios a una instancia de Active Directory local. A continuación, pueden sincronizarse en Microsoft Entra ID con Microsoft Entra Connect o directamente en Microsoft Entra ID.

Con el aprovisionamiento de entrada controlado por API, los ISV de RR. HH. basados en la nube pueden enviar experiencias de sincronización nativas para que los cambios en el sistema de RR. HH. fluyan automáticamente a Microsoft Entra ID y dominios de Active Directory locales conectados. Por ejemplo, una aplicación de RR. HH. o de sistemas de información de estudiantes puede enviar datos a Microsoft Entra ID en cuanto se complete una transacción o como actualización masiva al final del día. Para empezar a conocer los conceptos de aprovisionamiento de entrada controlados por API, investigue la funcionalidad de bulkUpload en Microsoft Graph y familiarícese con los conceptos de aprovisionamiento, escenarios y limitaciones controlados por API.

Pasos siguientes

- Al confirmar que la aplicación funciona con Microsoft Entra ID, envíe una solicitud para publicar la aplicación.

- Microsoft Entra ID para desarrolladores de software independientes describe cómo usar este servicio de administración de identidades y acceso basado en la nube para habilitar que los empleados accedan a los recursos con la aplicación.

- Autenticar aplicaciones y usuarios describe cómo las aplicaciones usan Microsoft Entra ID para autenticar usuarios y aplicaciones.

- Autorizar aplicaciones, recursos y cargas de trabajo describe la autorización, cuándo un usuario individual interactúa y dirige una aplicación, cuándo las API actúan en nombre de un usuario y cuándo las aplicaciones o servicios funcionan de forma independiente.

- Personalizar tokens le ayuda a compilar seguridad en aplicaciones con tokens de identificador y tokens de acceso de Microsoft Entra ID. Describe la información que puede recibir en tokens de Microsoft Entra ID y cómo puede personalizarlos.