Trabajar con resultados de búsqueda avanzados que contienen datos Microsoft Sentinel

Exploración de resultados

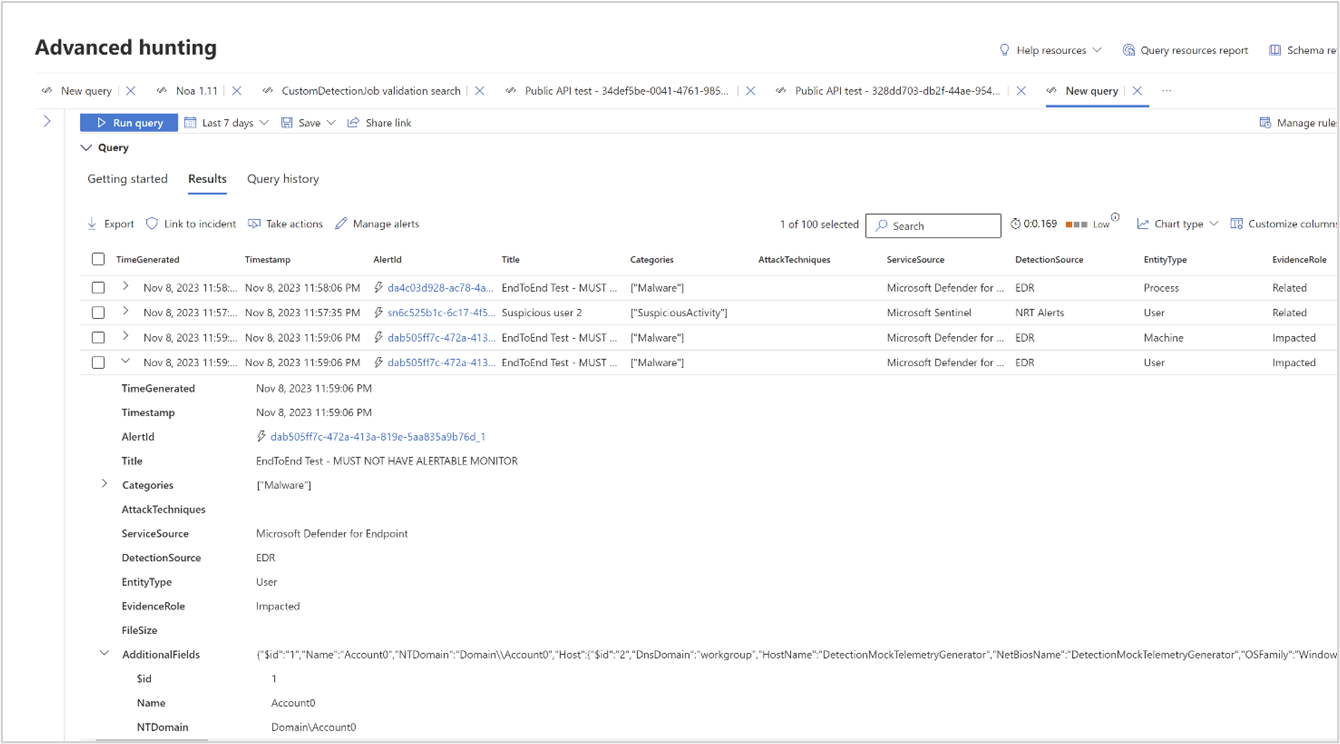

También puede explorar los resultados en línea con las siguientes características:

- Expanda un resultado seleccionando la flecha desplegable situada a la izquierda de cada resultado.

- Cuando corresponda, expanda los detalles de los resultados que están en formato JSON o matriz seleccionando la flecha desplegable situada a la izquierda de la fila de resultados aplicable para mejorar la legibilidad.

- Abra el panel lateral para ver los detalles de un registro (simultáneamente con filas expandidas).

También puede hacer clic con el botón derecho en cualquier valor de resultado de una fila para que pueda usarlo para:

- Adición de más filtros a la consulta existente

- Copia del valor para su uso en una investigación posterior

- Actualización de la consulta para ampliar un campo JSON a una nueva columna

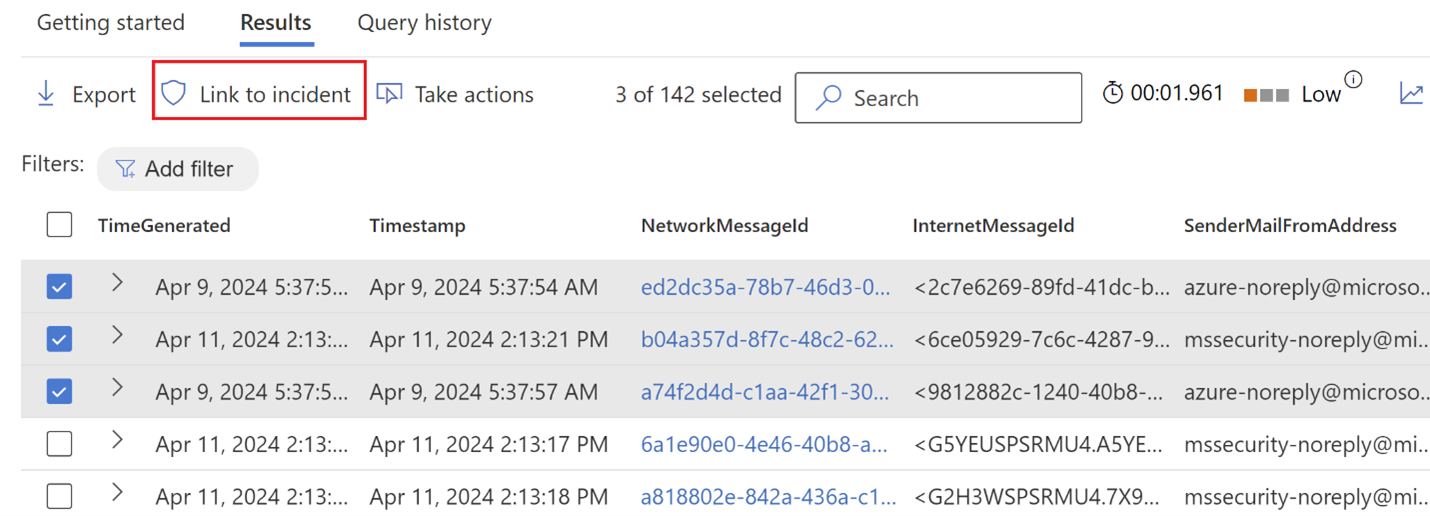

Para Microsoft Defender XDR datos, puede realizar más acciones seleccionando las casillas situadas a la izquierda de cada fila de resultados. Seleccione Vincular al incidente para vincular los resultados seleccionados a un incidente (lea Vincular los resultados de la consulta a un incidente) o Realizar acciones para abrir el Asistente para realizar acciones (lea Acción en los resultados avanzados de la consulta de búsqueda).

Vincular los resultados de la consulta a un incidente

Puede usar el vínculo a la característica de incidente para agregar resultados de consultas de búsqueda avanzadas a un incidente nuevo o existente que se está investigando. Esta característica le ayuda a capturar fácilmente registros de actividades de búsqueda avanzadas, lo que le permite crear una escala de tiempo o un contexto más completos de eventos relacionados con un incidente.

Vinculación de resultados a incidentes nuevos o existentes

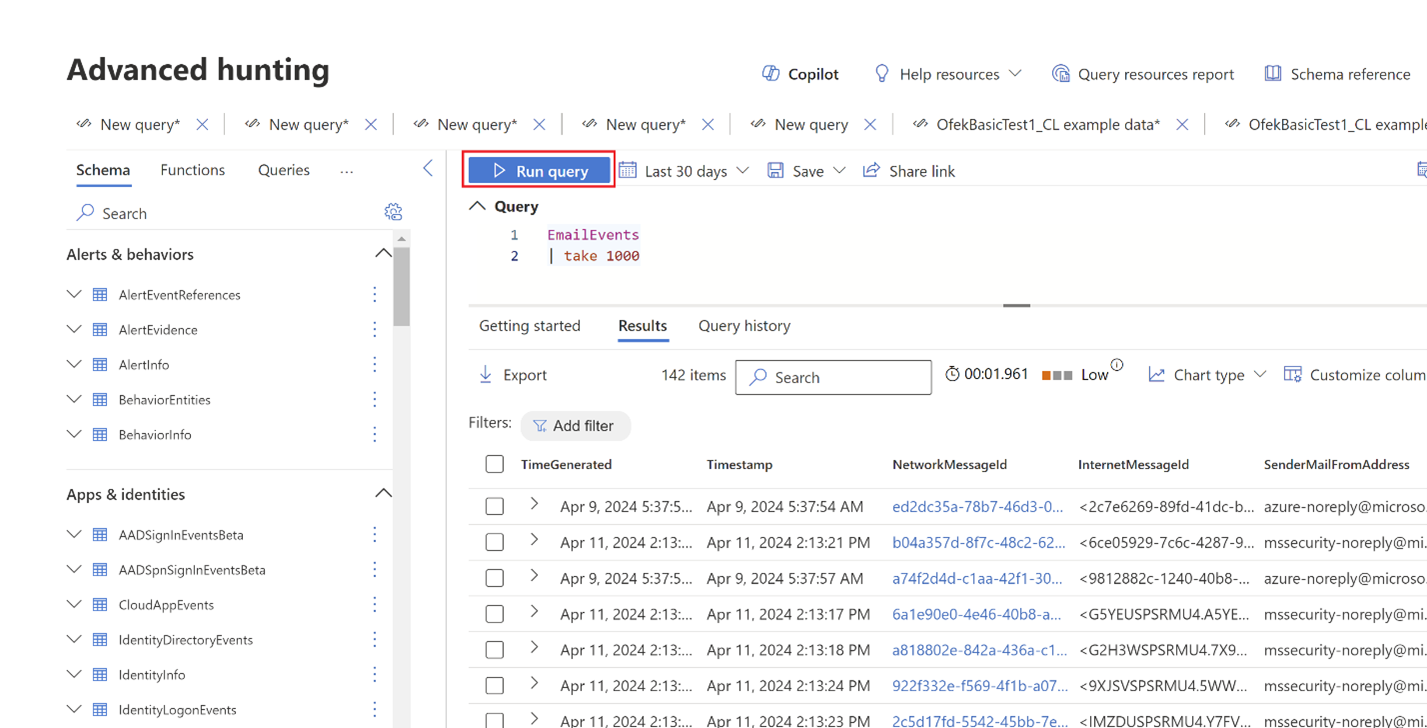

En el panel de consulta de búsqueda avanzada, escriba la consulta en el campo de consulta proporcionado y, a continuación, seleccione Ejecutar consulta para obtener los resultados.

En la página Resultados, seleccione los eventos o registros relacionados con una investigación nueva o actual en la que está trabajando y, a continuación, seleccione Vincular al incidente.

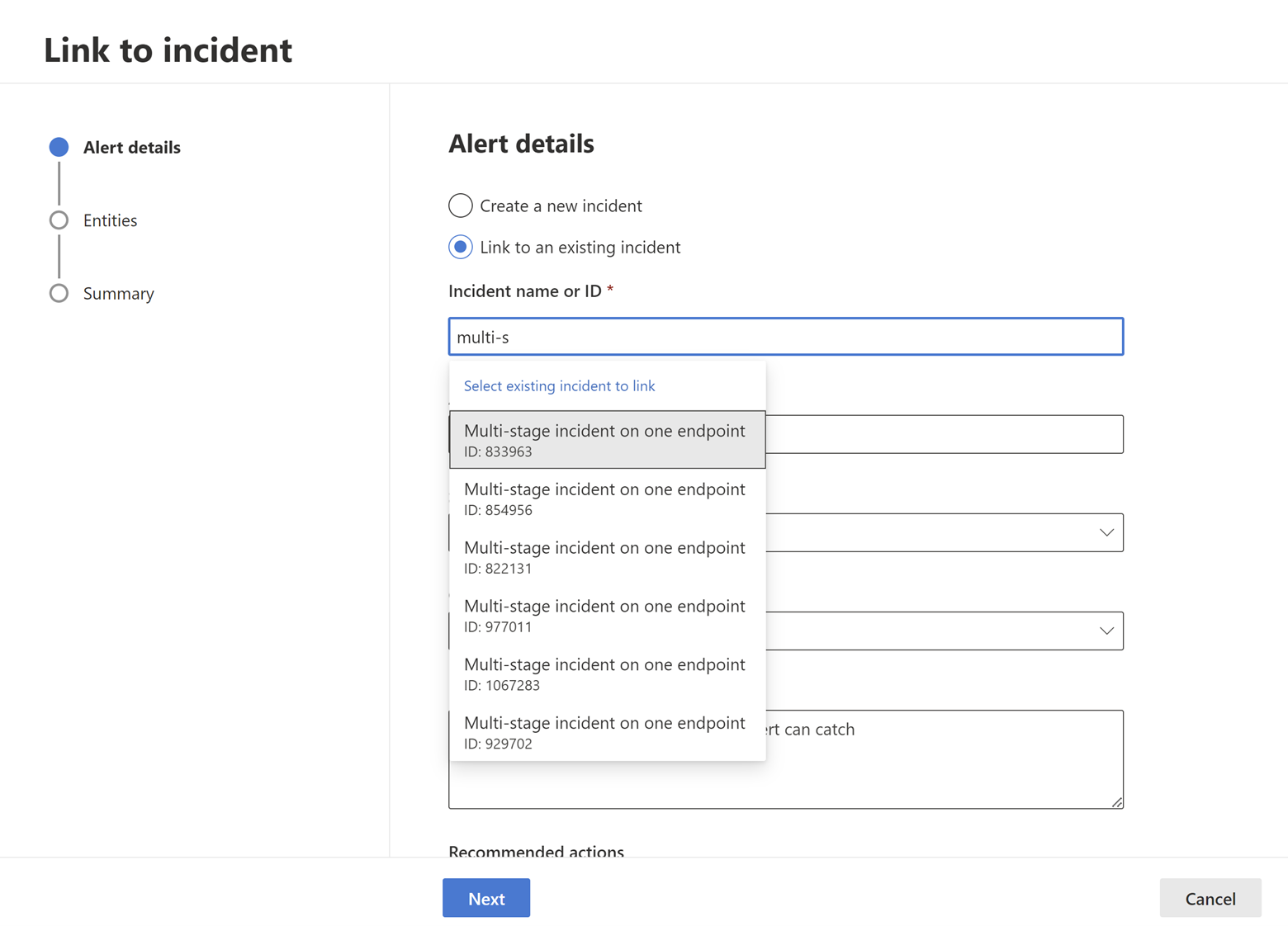

En la sección Detalles de alerta del panel Vincular a incidente, seleccione Crear nuevo incidente para convertir los eventos en alertas y agruparlos en un nuevo incidente:

También puede seleccionar Vincular a un incidente existente para agregar los registros seleccionados a un incidente existente. Elija el incidente relacionado en la lista desplegable de incidentes existentes. También puede escribir los primeros caracteres del nombre o identificador del incidente para buscar el incidente que desee.

Para cualquiera de las selecciones, proporcione los detalles siguientes y, a continuación, seleccione Siguiente:

- Título de alerta : un título descriptivo para los resultados que los respondedores de incidentes pueden comprender; este título descriptivo se convierte en el título de alerta

- Gravedad : elija la gravedad aplicable al grupo de alertas.

- Categoría : elija la categoría de amenaza adecuada para las alertas.

- Descripción : proporcione una descripción útil de las alertas agrupadas.

- Acciones recomendadas : enumere las acciones de corrección recomendadas para los analistas de seguridad que investigan el incidente.

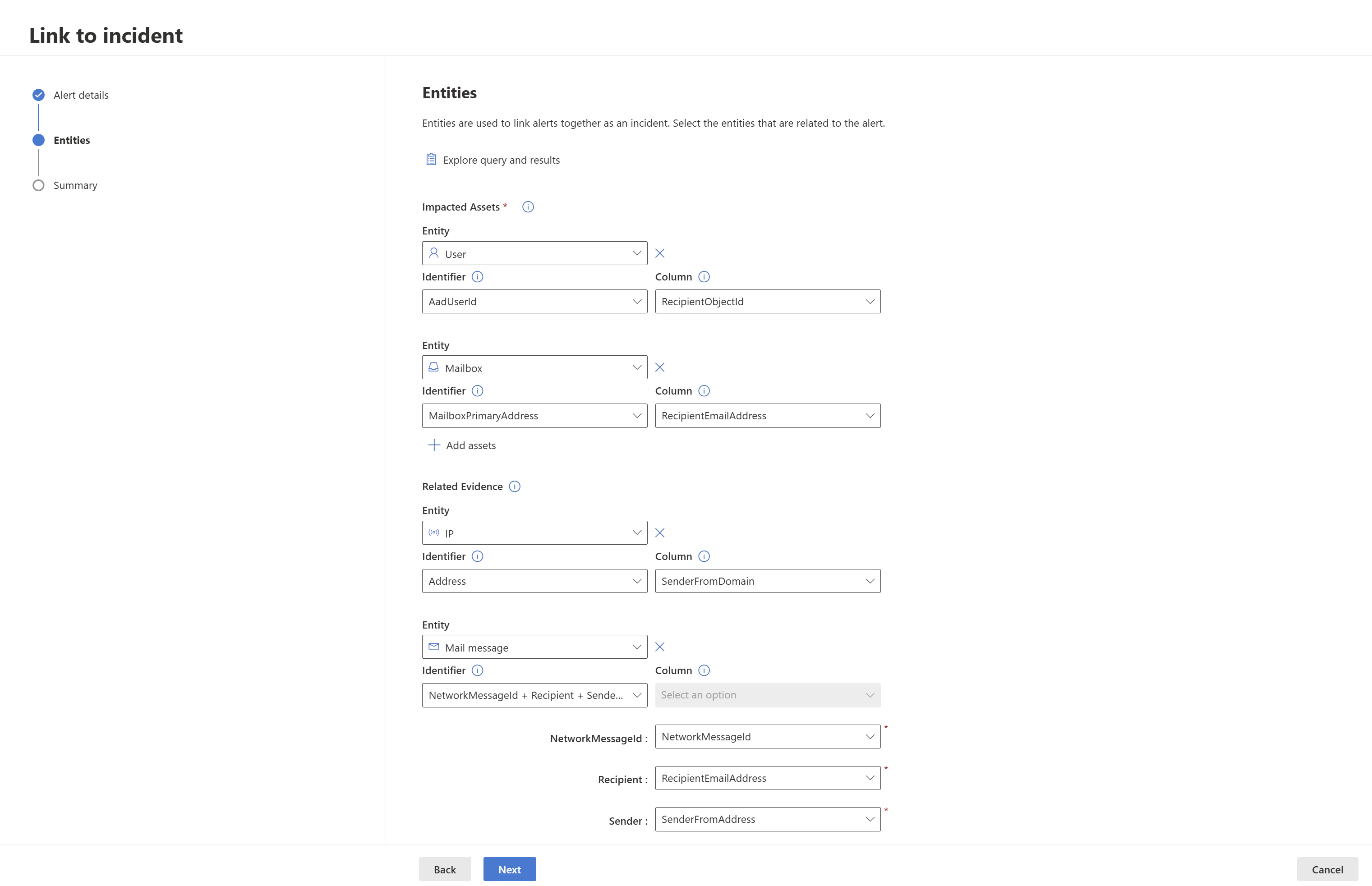

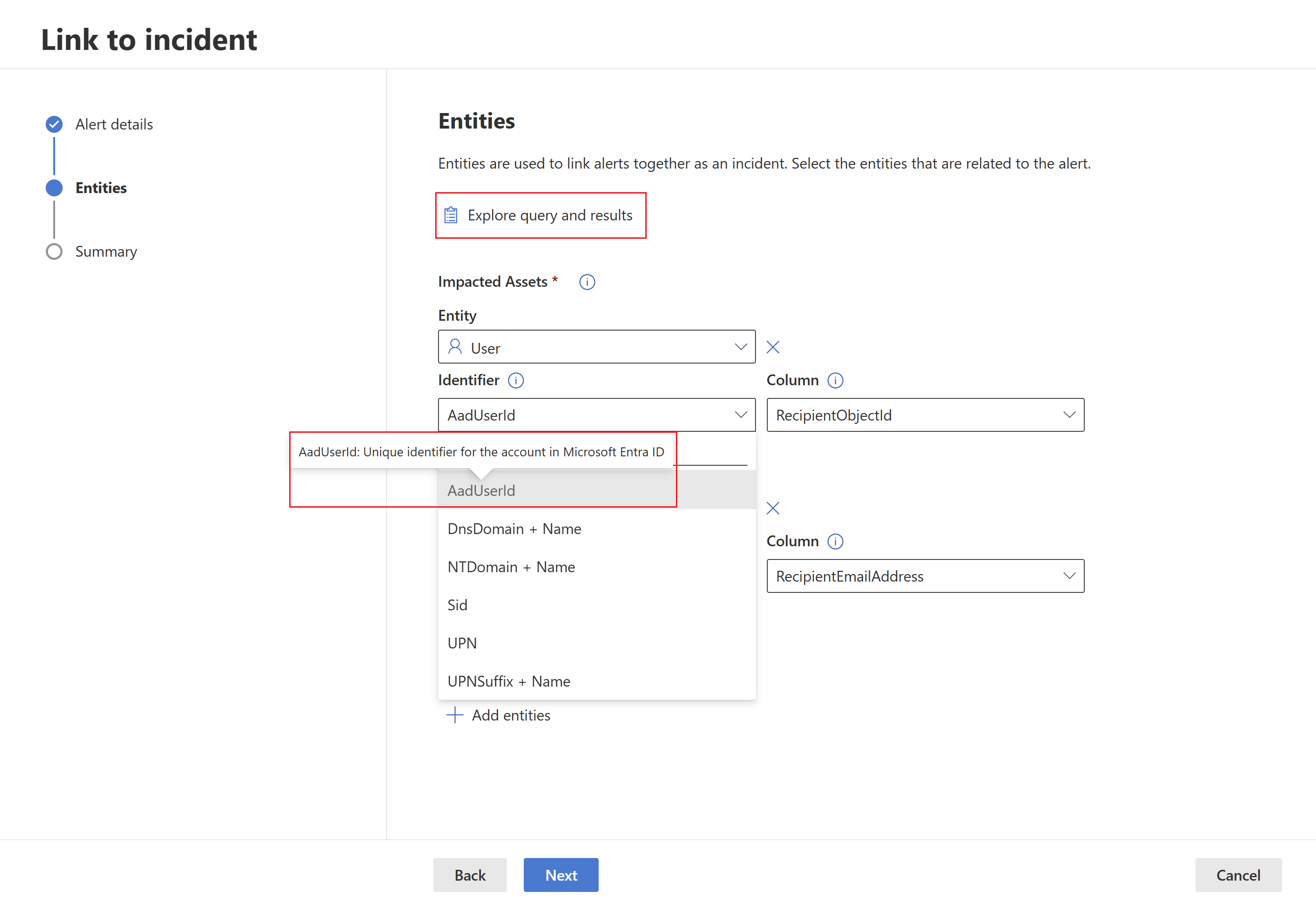

En la sección Entidades , seleccione las entidades implicadas en los eventos sospechosos. Esas entidades se usan para correlacionar otras alertas con el incidente vinculado y son visibles desde la página del incidente.

Para Microsoft Defender XDR datos, las entidades se seleccionan automáticamente. Si los datos proceden de Microsoft Sentinel, debe seleccionar las entidades manualmente.

Hay dos secciones para las que puede seleccionar entidades:

a. Activos afectados : los recursos afectados que aparecen en los eventos seleccionados se deben agregar aquí. Se pueden agregar los siguientes tipos de recursos:

- Cuenta

- Dispositivo

- Mailbox

- Aplicación en la nube

- Recurso de Azure

- Recurso de Amazon Web Services

- Recurso de Google Cloud Platform

b. Evidencia relacionada: en esta sección se pueden agregar elementos no activos que aparecen en los eventos seleccionados. Los tipos de entidad admitidos son:

- Proceso

- Archivo

- Valor del Registro

- IP

- Aplicación OAuth

- DNS

- Grupo de seguridad

- URL

- Clúster de correo

- Mensaje de correo

Nota:

En el caso de las consultas que contienen solo datos XDR, solo se muestran los tipos de entidad que están disponibles en las tablas XDR.

Una vez seleccionado un tipo de entidad, seleccione un tipo de identificador que exista en los registros seleccionados para que se pueda usar para identificar esta entidad. Cada tipo de entidad tiene una lista de identificadores admitidos, como se puede ver en la lista desplegable correspondiente. Lea la descripción que se muestra al mantener el puntero sobre cada identificador para comprenderlo mejor.

Después de seleccionar el identificador, seleccione una columna de los resultados de la consulta que contengan el identificador seleccionado. Puede seleccionar Explorar consulta y resultados para abrir el panel de contexto de búsqueda avanzada. Esto le permite explorar la consulta y los resultados para asegurarse de que eligió la columna correcta para el identificador seleccionado.

En nuestro ejemplo, usamos una consulta para buscar eventos relacionados con un posible incidente de filtración de correo electrónico, por lo tanto, el buzón del destinatario y la cuenta del destinatario son las entidades afectadas y la dirección IP del remitente, así como el mensaje de correo electrónico son pruebas relacionadas.Se crea una alerta diferente para cada registro con una combinación única de entidades afectadas. En nuestro ejemplo, si hay tres buzones de destinatario diferentes y combinaciones de identificador de objeto de destinatario, por ejemplo, se crean tres alertas y se vinculan al incidente elegido.

Seleccione Siguiente.

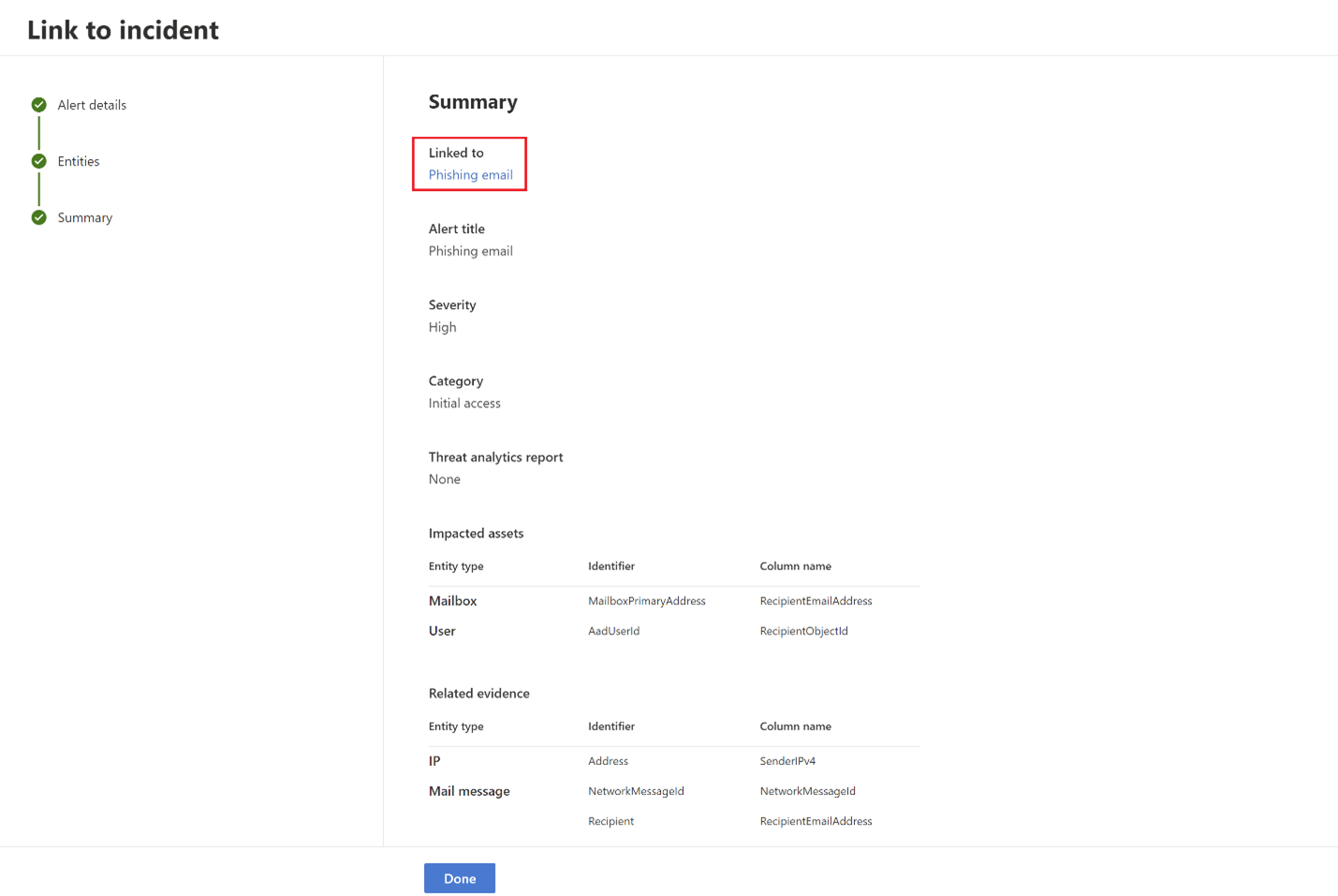

Revise los detalles que ha proporcionado en la sección Resumen.

Seleccione Listo.

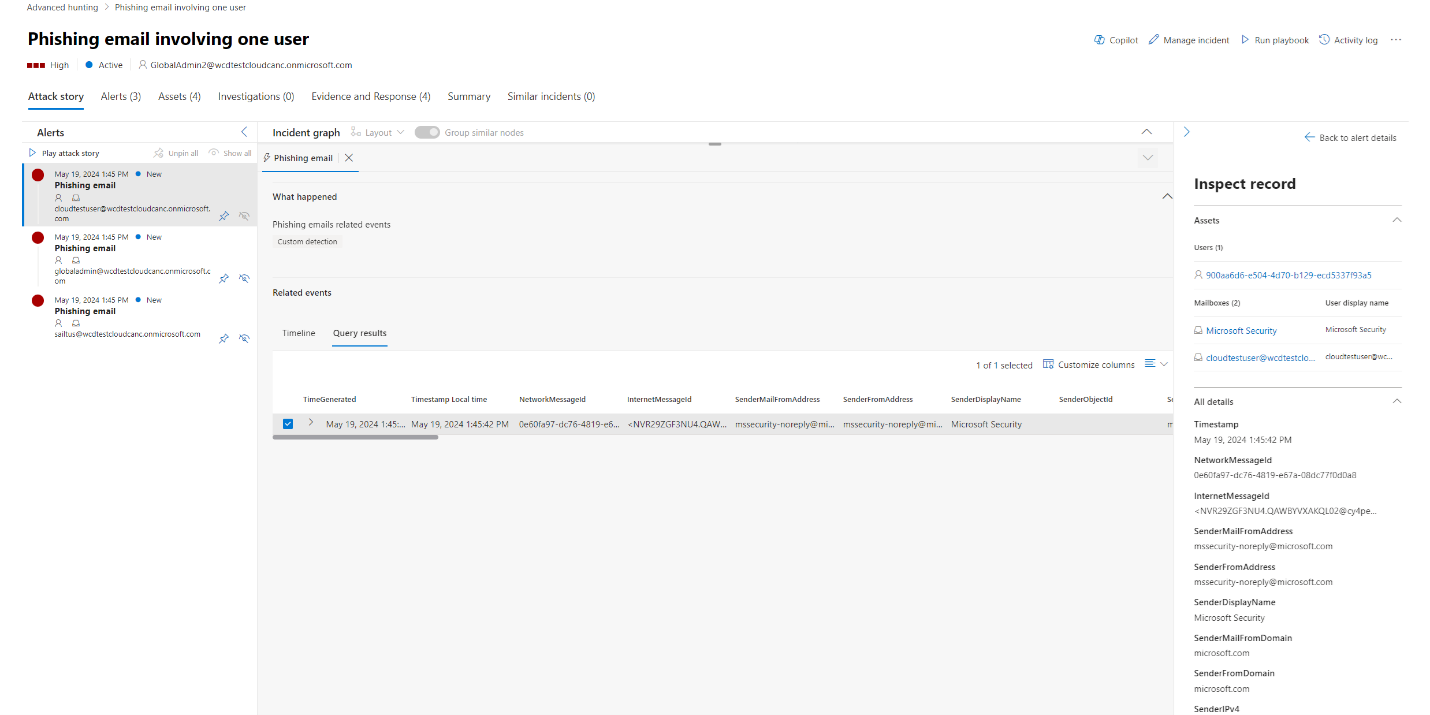

Visualización de registros vinculados en el incidente

Puede seleccionar el vínculo generado en el paso de resumen del asistente o seleccionar el nombre del incidente de la cola de incidentes para ver el incidente al que están vinculados los eventos.

En nuestro ejemplo, las tres alertas, que representan los tres eventos seleccionados, se vincularon correctamente a un nuevo incidente. En cada una de las páginas de alerta, puede encontrar la información completa sobre el evento o los eventos en la vista de escala de tiempo (si está disponible) y en la vista de resultados de la consulta.

También puede seleccionar el evento en la vista de escala de tiempo o en la vista de resultados de la consulta para abrir el panel Inspeccionar registro .

Filtrar por los eventos agregados mediante la búsqueda avanzada

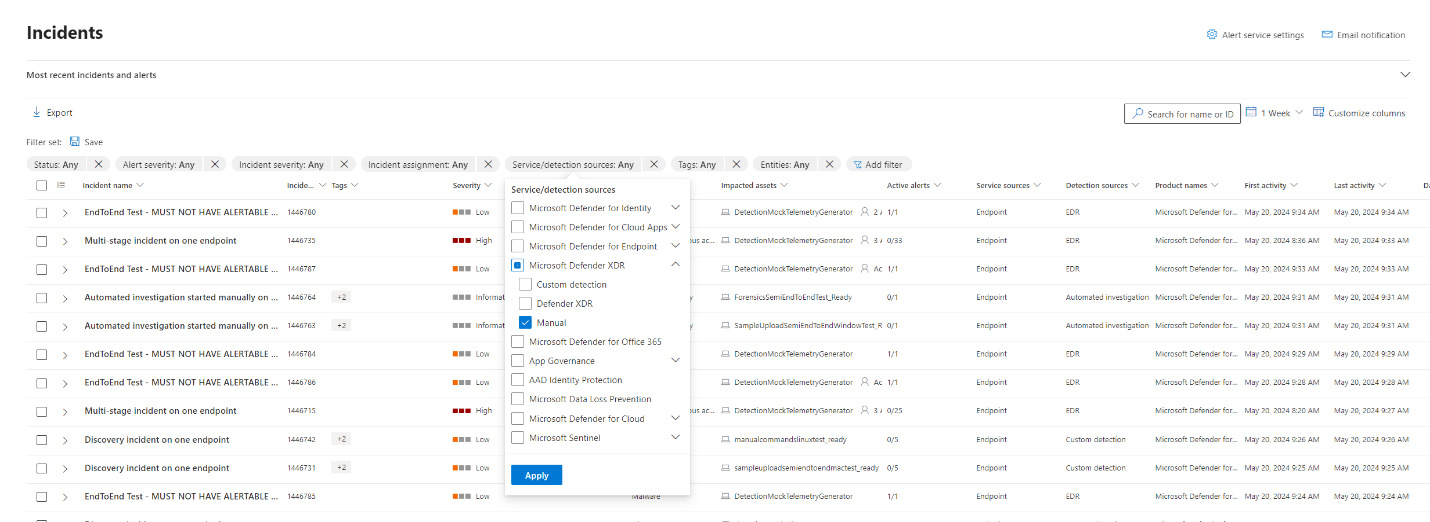

Puede ver qué alertas se generaron a partir de la búsqueda avanzada filtrando incidentes y alertas por origen de detección manual .