Configurar el inquilino de Microsoft 365 para aumentar la seguridad

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

Las necesidades de la organización requieren seguridad.

Los detalles dependen de su negocio.

En este artículo se describe la configuración manual de la configuración de todo el inquilino que afecta a la seguridad del entorno de Microsoft 365. Use estas recomendaciones como punto de partida.

Ajuste de las directivas de protección de EOP y Defender para Office 365 en el portal de Microsoft Defender

El portal de Microsoft Defender tiene funcionalidades tanto para la protección como para la generación de informes. Tiene paneles que puede usar para supervisar y tomar medidas cuando surjan amenazas.

Como paso inicial, debe configurar registros de autenticación de correo electrónico en DNS para todos los dominios de correo electrónico personalizados de Microsoft 365 (SPF, DKIM y DMARC). Microsoft 365 configura automáticamente la autenticación por correo electrónico para el dominio *.onmicrosoft.com. Para obtener más información, consulte Paso 1: Configurar la autenticación de correo electrónico para los dominios de Microsoft 365.

Nota:

Para implementaciones no estándar de SPF, implementaciones híbridas y solución de problemas: configure SPF para ayudar a evitar la suplantación de identidad.

La mayoría de las características de protección de Exchange Online Protection (EOP) y Defender para Office 365 incluyen configuraciones de directiva predeterminadas. Para obtener más información, consulte la tabla aquí.

Se recomienda activar y usar las directivas de seguridad preestablecidas Standard o Strict para todos los destinatarios. Para más información, consulte los siguientes artículos:

- Activar y configurar directivas de seguridad preestablecidas: directivas de seguridad preestablecidas en EOP y Microsoft Defender para Office 365.

- Diferencia en la configuración entre Standard y directivas de seguridad preestablecidas estrictas: configuración de directivas en directivas de seguridad preestablecidas.

- Lista completa de todas las características y configuraciones de las directivas predeterminadas, Standard directivas de seguridad preestablecidas y Directivas de seguridad preestablecidas estrictas: configuración recomendada para EOP y Microsoft Defender para Office 365 seguridad.

Las directivas personalizadas son necesarias si las necesidades empresariales de su organización requieren una configuración de directiva que sea diferente o no esté definida en las directivas de seguridad preestablecidas. O bien, si su organización requiere una experiencia de usuario diferente para los mensajes en cuarentena (incluidas las notificaciones). Para obtener más información, consulte Determinación de la estrategia de directiva de protección.

Visualización de paneles e informes en el portal de Microsoft Defender

En el portal de Defender, seleccione https://security.microsoft.comInformes. O bien, para ir directamente a la página Informes , use https://security.microsoft.com/securityreports.

En la página Informes , puede ver información sobre las tendencias de seguridad y realizar un seguimiento del estado de protección de las identidades, los datos, los dispositivos, las aplicaciones y la infraestructura.

Los datos de estos informes se enriquecen a medida que su organización usa Office 365 servicios (tenga en cuenta este punto si está realizando pruebas o pruebas). Por ahora, esté familiarizado con lo que puede supervisar y tomar medidas.

En la página Informes de https://security.microsoft.com/securityreports, seleccione Email & colaboración>Email & informes de colaboración.

En la página Email & informes de colaboración que se abre, tenga en cuenta las tarjetas que están disponibles. En cualquier tarjeta, seleccione Ver detalles para profundizar en los datos. Para más información, consulte los siguientes artículos:

- Ver informes de seguridad de correo electrónico en el portal de Microsoft Defender

- Ver informes Defender para Office 365 en el portal de Microsoft Defender

Los informes y las conclusiones del flujo de correo están disponibles en el Centro de administración de Exchange (EAC). Para obtener más información, vea Informes de flujo de correo e Información de flujo de correo.

|Si está investigando o experimentando un ataque contra el inquilino, use el Explorador de amenazas (o detecciones en tiempo real) para analizar las amenazas. El Explorador (y el informe de detecciones en tiempo real) muestra el volumen de ataques a lo largo del tiempo y puede analizar estos datos por familias de amenazas, infraestructura de atacantes y mucho más. También puede marcar cualquier correo electrónico sospechoso para la lista incidentes.

Consideraciones adicionales

Para obtener información sobre la protección contra ransomware, consulte los artículos siguientes:

- Protección contra ransomware

- Protección contra malware y ransomware en Microsoft 365

- Cuadernos de estrategias de respuesta a incidentes de ransomware

Configuración de directivas de uso compartido para todo el inquilino en el Centro de administración de SharePoint

Recomendaciones de Microsoft para configurar sitios de grupo de SharePoint en niveles crecientes de protección, empezando por la protección de línea base. Para obtener más información, vea Recomendaciones de directivas para proteger archivos y sitios de SharePoint.

Los sitios de grupo de SharePoint configurados en el nivel de línea base permiten compartir archivos con usuarios externos mediante vínculos de acceso anónimo. Este enfoque se recomienda en lugar de enviar archivos por correo electrónico.

Para admitir los objetivos de protección de línea base, configure las directivas de uso compartido de todo el inquilino como se recomienda aquí. La configuración de uso compartido de sitios individuales puede ser más restrictiva que esta directiva para todo el inquilino, pero no más permisiva.

| Área | Incluye una directiva predeterminada | Recomendación |

|---|---|---|

| Uso compartido (SharePoint Online y OneDrive para la Empresa) | Yes | El uso compartido externo está habilitado de forma predeterminada. Se recomienda esta configuración:

Más información: Introducción al uso compartido externo |

El Centro de administración de SharePoint y OneDrive para la Empresa centro de administración incluyen la misma configuración. La configuración de cualquiera de los centros de administración se aplica a ambos.

Configuración de opciones en Microsoft Entra ID

Asegúrese de visitar estas dos áreas en Microsoft Entra ID para completar la configuración de todo el inquilino para entornos más seguros.

Configurar ubicaciones con nombre (con acceso condicional)

Si su organización incluye oficinas con acceso seguro a la red, agregue los intervalos de direcciones IP de confianza a Microsoft Entra ID como ubicaciones con nombre. Esta característica ayuda a reducir el número de falsos positivos notificados para los eventos de riesgo de inicio de sesión.

Consulte: Ubicaciones con nombre en Microsoft Entra ID

Bloquear aplicaciones que no admiten la autenticación moderna

La autenticación multifactor requiere aplicaciones que admitan la autenticación moderna. Las aplicaciones que no admiten la autenticación moderna no se pueden bloquear mediante reglas de acceso condicional.

Para entornos seguros, asegúrese de deshabilitar la autenticación para las aplicaciones que no admiten la autenticación moderna. Puede hacerlo en Microsoft Entra ID con un control que estará disponible próximamente.

Mientras tanto, use uno de los métodos siguientes para bloquear el acceso a las aplicaciones de SharePoint Online y OneDrive para la Empresa que no admiten la autenticación moderna:

Centro de administración de SharePoint:

- En el Centro de administración de SharePoint en https://admin.microsoft.com/sharepoint, vaya a Directivas>Control de acceso.

- En la página Control de acceso , seleccione Aplicaciones que no usan la autenticación moderna.

- En el control flotante Aplicaciones que no usan la autenticación moderna que se abre, seleccione Bloquear acceso y, a continuación, seleccione Guardar.

PowerShell: consulte Bloquear aplicaciones que no usan la autenticación moderna.

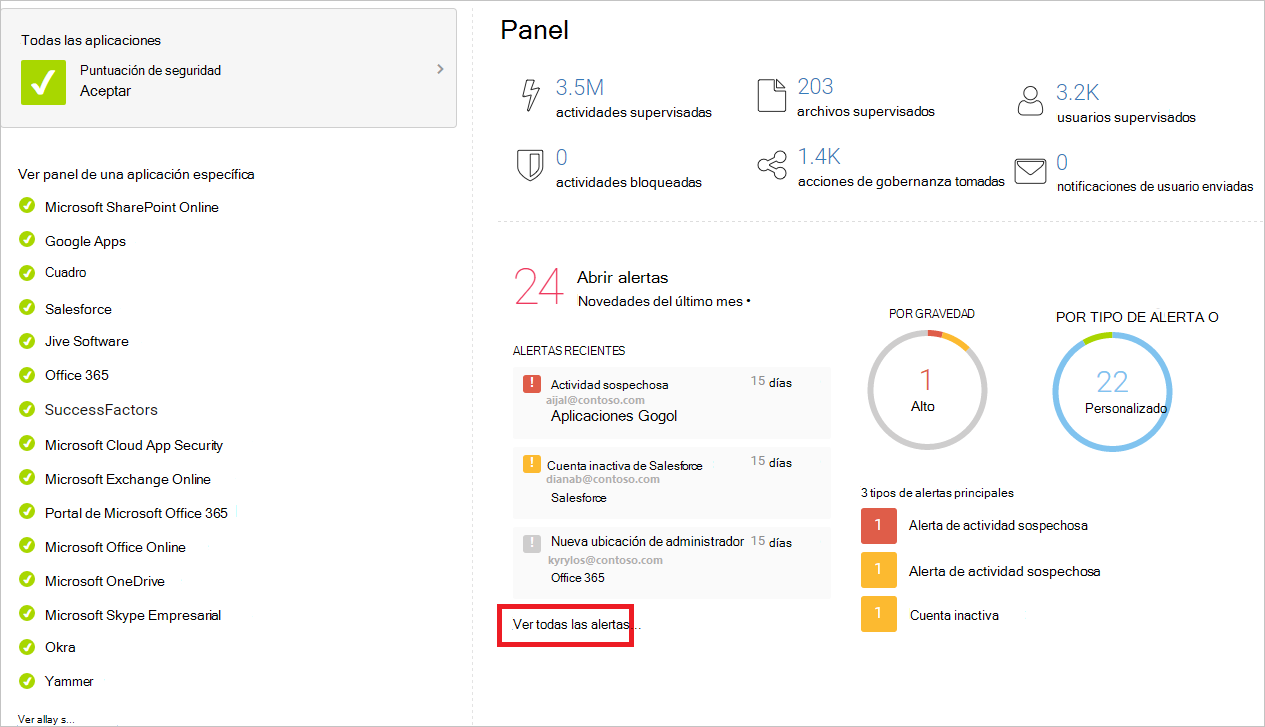

Introducción a Defender for Cloud Apps o Office 365 Cloud App Security

Use Microsoft 365 Cloud App Security para evaluar el riesgo, para alertar sobre actividades sospechosas y para tomar medidas automáticamente. Requiere Office 365 E5 plan.

O bien, use Microsoft Defender for Cloud Apps para obtener una visibilidad más profunda incluso después de conceder acceso, controles completos y protección mejorada para todas las aplicaciones en la nube, incluidos los Office 365.

Dado que esta solución recomienda el plan EMS E5, se recomienda empezar con Defender for Cloud Apps para que pueda usarlo con otras aplicaciones SaaS de su entorno. Comience con las directivas y la configuración predeterminadas.

Más información:

- Implementar Defender for Cloud Apps

- Más información sobre Microsoft Defender for Cloud Apps

- ¿Qué es Defender for Cloud Apps?

Recursos adicionales

Estos artículos y guías proporcionan información prescriptiva adicional para proteger el entorno de Microsoft 365:

Guía de seguridad de Microsoft para campañas políticas, organizaciones sin ánimo de lucro y otras organizaciones ágiles (puede usar estas recomendaciones en cualquier entorno, especialmente en entornos solo en la nube).

Directivas y configuraciones de seguridad recomendadas para identidades y dispositivos (estas recomendaciones incluyen ayuda para entornos de AD FS)