Configuración de roles y permisos completos

El portal de Microsoft Defender permite el acceso pormenorizado a las características y los datos en función de los roles de usuario y los permisos concedidos a cada usuario con Role-Based Control de acceso (RBAC).

Microsoft Defender para IoT forma parte del portal de Defender y ya deben configurarse los permisos de acceso de usuario para alertas, incidentes, inventario de dispositivos, grupos de dispositivos y vulnerabilidades. Sin embargo, con las características agregadas de Defender para IoT, es posible que quiera comprobar, ajustar o agregar a los roles y permisos existentes del equipo en el portal de Defender.

En este artículo se muestra cómo realizar cambios generales en los roles y permisos de RBAC relacionados con todas las áreas de Defender para IoT en el portal de Defender. Para configurar roles y permisos específicamente para la seguridad del sitio, consulte Configuración de permisos de RBAC para la seguridad del sitio.

Importante

En este artículo se describe Microsoft Defender para IoT en el portal de Defender (versión preliminar).

Si es un cliente existente que trabaja en el portal clásico de Defender para IoT (Azure Portal), consulte la documentación de Defender para IoT en Azure.

Obtenga más información sobre los portales de administración de Defender para IoT.

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Requisitos previos

- Revise los requisitos previos generales para Microsoft Defender para IoT.

- Detalles de todos los usuarios a los que se asignarán roles y permisos actualizados para el portal de Defender.

Opciones de administración de acceso

Hay dos maneras de administrar el acceso de los usuarios al portal de Defender, en función del tipo de tenent que use. Cada sistema tiene permisos con nombre diferentes que permiten el acceso a Defender para IoT. Los dos sistemas son:

- Roles globales de Microsoft Entra.

- RBAC unificado de XDR de Microsoft Defender: use el control de acceso unificado basado en rol (RBAC) de Microsoft Defender para administrar el acceso a datos, tareas y funcionalidades específicos en el portal de Defender.

Las instrucciones y la configuración de permisos que se enumeran en este artículo se aplican a RBAC unificado de Defender XDR.

RBAC solo para la versión 1 o 2

En función del inquilino, es posible que tenga acceso a RBAC versión 1 o 2 en lugar de RBAC unificado XDR de Defender. Asigne permisos y roles de RBAC, en función de la tabla de resumen, para proporcionar a los usuarios acceso a las características generales de Defender para IoT. Sin embargo, siga las instrucciones que se indican aquí para RBAC versión 1 o aquí para RBAC versión 2.

Si usa el portal de Defender por primera vez, debe configurar todos los roles y permisos. Para obtener más información, consulte Administración del acceso al portal mediante el control de acceso basado en rol.

Roles RBAC unificados de XDR de Defender para las características de Defender para IoT

Asigne permisos y roles de RBAC, en función de la tabla de resumen, para proporcionar a los usuarios acceso a las características generales de Defender para IoT:

En el portal de Defender, haga lo siguiente:

Seleccione Configuración>Permisos y rolesde Microsoft XDR>.

- Habilite los puntos de conexión & la administración de vulnerabilidades.

- Seleccione Ir a Permisos y roles.

Seleccione Permisos>Microsft Defender XDR (1)>Roles.

Seleccione Crear rol personalizado.

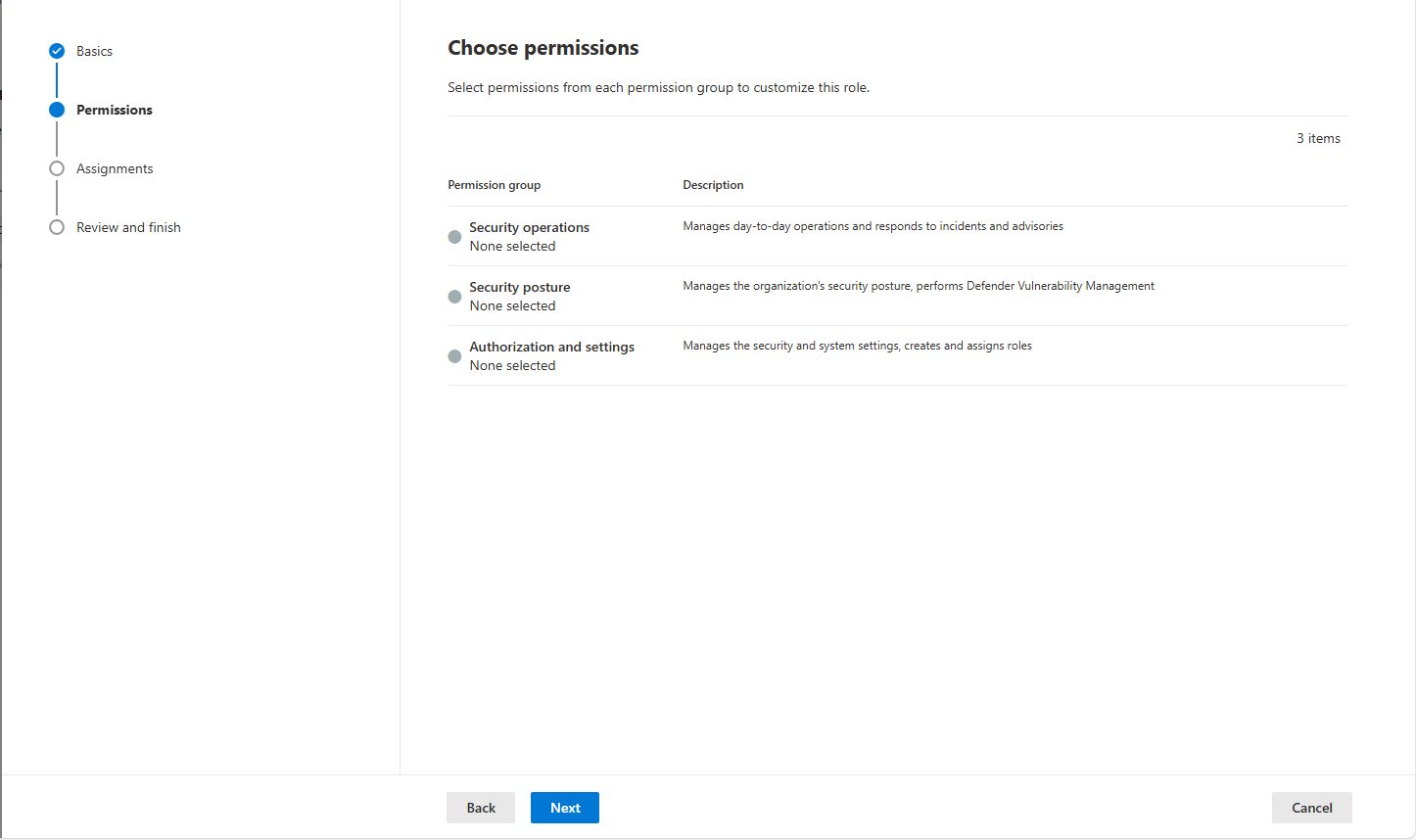

Escriba un nombre de rol y seleccione Siguiente en Permisos.

Seleccione Operaciones de seguridad, seleccione los permisos según sea necesario y seleccione Aplicar.

Seleccione Posición de seguridad, seleccione los permisos según sea necesario y seleccione Aplicar.

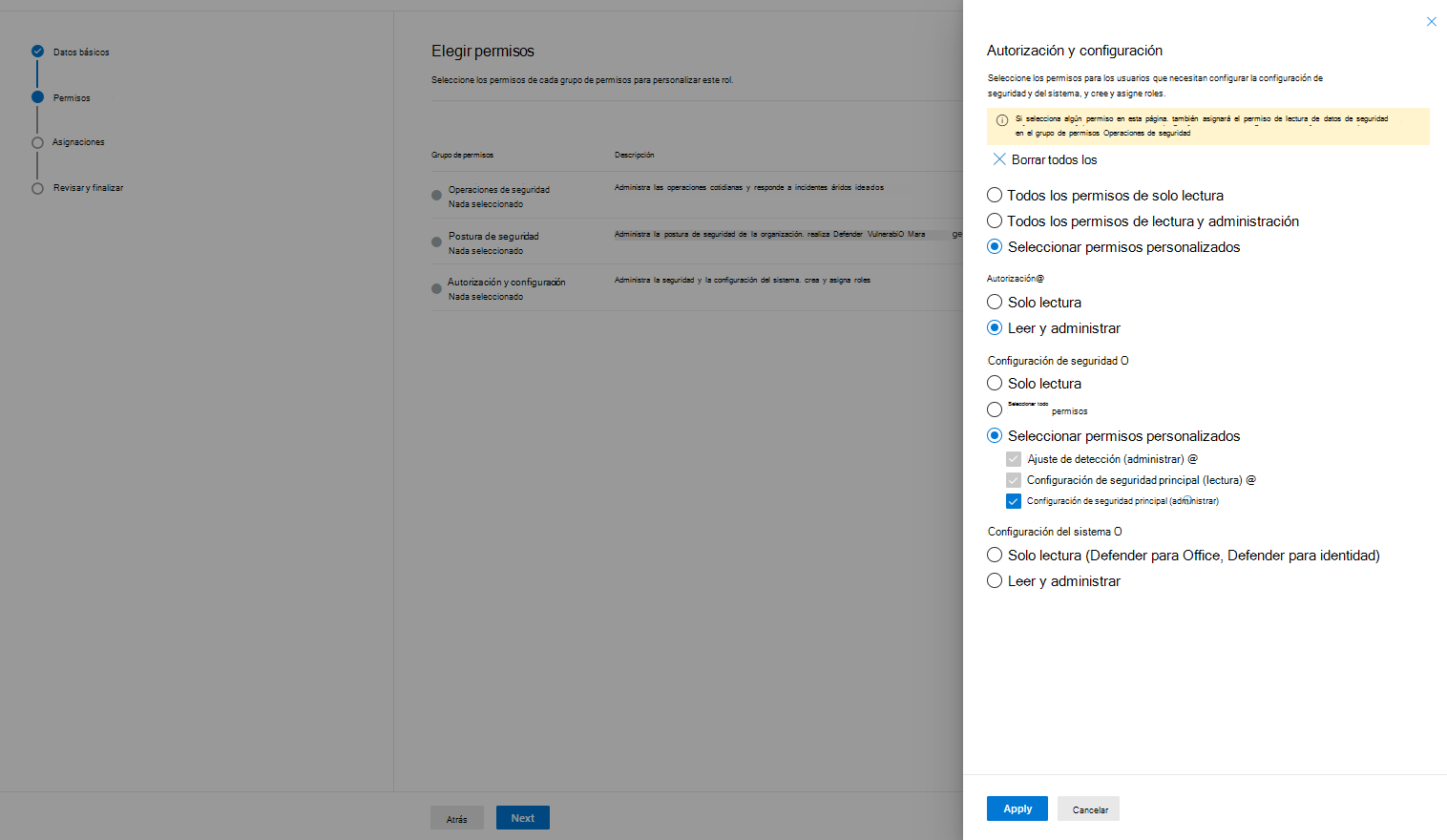

Seleccione Autorización y configuración, seleccione los permisos según sea necesario y seleccione Aplicar.

Seleccione Siguiente en Asignaciones.

Seleccione Agregar asignación.

- Escriba un nombre.

- Elija usuarios y grupos.

- Seleccione orígenes de datos.

- Seleccione Agregar.

Seleccione Siguiente para Revisar y finalizar.

Seleccione Enviar.

Resumen de roles y permisos para todas las características de Defender para IoT

| Característica | Escribir permisos | Permisos de lectura |

|---|---|---|

| Alertas e incidentes |

Permisos de Defender: alertas (administrar) Roles de id. de entra: administrador global, administrador de seguridad, operador de seguridad |

Escribir roles Permisos de Defender: conceptos básicos de datos de seguridad Roles de id. de entra: Lector global, Lector de seguridad |

| Vulnerabilidades |

Permisos de Defender: Respuesta (administrar)/ Operaciones de seguridad / Datos de seguridad Roles de id. de entra: administrador global, administrador de seguridad, operador de seguridad |

Escribir roles Permisos de Defender: Administración de vulnerabilidades (lectura) Roles de id. de entra: Lector global, Lector de seguridad |

| Inventario |

Permisos de Defender: Incorporación de un dispositivo fuera del panel: optimización de la detección (administrar) Administrar etiquetas de dispositivo: alertas (administrar) Roles de id. de entra: administrador global, administrador de seguridad, operador de seguridad |

Escribir roles Permisos de Defender: Conceptos básicos de datos de seguridad/Operaciones de seguridad/Datos de seguridad Roles de id. de entra: Lector global, Lector de seguridad |

| Grupo de dispositivos |

Permisos de Defender: autorización (lectura y administración) Roles de id. de entra: administrador global, administrador de seguridad |

Permisos de Defender: autorización (roles de escritura, solo lectura) |

Para asignar roles y permisos para otras características de Microsoft Defender para punto de conexión, como alertas, incidentes e inventario, consulte Asignación de roles y permisos para Defender para punto de conexión.

Para obtener más información, consulte asignación de permisos de RBAC unificados XDR de Defender.