Implementación manual de Microsoft Defender para punto de conexión en Linux

Se aplica a:

- Microsoft Defender para punto de conexión para servidores

- Microsoft Defender para el plan 1 o el plan 2 de servidores

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

En este artículo se describe cómo implementar manualmente Microsoft Defender para punto de conexión en Linux. Una implementación correcta requiere la finalización de todas las tareas siguientes:

- Requisitos previos y requisitos del sistema

- Configuración del repositorio de software linux

- Instalación de la aplicación

- Descarga del paquete de incorporación

- Configuración del cliente

Requisitos previos y requisitos del sistema

Antes de empezar, consulte Microsoft Defender para punto de conexión en Linux para obtener una descripción de los requisitos previos y los requisitos del sistema para la versión de software actual.

Advertencia

La actualización del sistema operativo a una nueva versión principal después de la instalación del producto requiere la reinstalación del producto. Debe desinstalar defender para punto de conexión existente en Linux, actualizar el sistema operativo y, a continuación, volver a configurar Defender para punto de conexión en Linux siguiendo los pasos siguientes.

Configuración del repositorio de software linux

Defender para punto de conexión en Linux se puede implementar desde uno de los siguientes canales (denominado [canal]): insiders-fast, insiders-slow o prod. Cada uno de estos canales corresponde a un repositorio de software linux. En las instrucciones de este artículo se describe cómo configurar el dispositivo para usar uno de estos repositorios.

La elección del canal determina el tipo y la frecuencia de las actualizaciones que se ofrecen al dispositivo. Los dispositivos de insiders-fast son los primeros en recibir actualizaciones y nuevas características, seguidos más adelante por los usuarios internos lentos y, por último, por prod.

Para obtener una vista previa de las nuevas características y proporcionar comentarios anticipados, se recomienda configurar algunos dispositivos en la empresa para usar insiders-fast o insiders-slow.

Advertencia

Cambiar el canal después de la instalación inicial requiere que se vuelva a instalar el producto. Para cambiar el canal del producto: desinstale el paquete existente, vuelva a configurar el dispositivo para usar el nuevo canal y siga los pasos de este documento para instalar el paquete desde la nueva ubicación.

RHEL y variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky y Alma)

Instale

yum-utilssi aún no está instalado:sudo yum install yum-utilsBusque el paquete correcto para la distribución y la versión. Use la tabla siguiente para ayudarle a localizar el paquete:

Distro & versión Package Alma 8.4 y versiones posteriores https://packages.microsoft.com/config/alma/8/prod.repo Alma 9.2 y versiones posteriores https://packages.microsoft.com/config/alma/9/prod.repo RHEL/Centos/Oracle 9.0-9.8 https://packages.microsoft.com/config/rhel/9/prod.repo RHEL/Centos/Oracle 8.0-8.10 https://packages.microsoft.com/config/rhel/8/prod.repo RHEL/Centos/Oracle 7.2-7.9 & Amazon Linux 2 https://packages.microsoft.com/config/rhel/7.2/prod.repo Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Rocky 8.7 y versiones posteriores https://packages.microsoft.com/config/rocky/8/prod.repo Rocky 9.2 y versiones posteriores https://packages.microsoft.com/config/rocky/9/prod.repo Nota:

Para la distribución y la versión, identifique la entrada más cercana (por principal y, a continuación, secundaria) en

https://packages.microsoft.com/config/rhel/.En los siguientes comandos, reemplace [version] y [channel] por la información que ha identificado:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoSugerencia

Use el comando hostnamectl para identificar la información relacionada con el sistema, incluida la versión [versión].

Por ejemplo, si ejecuta CentOS 7 y quiere implementar Defender para punto de conexión en Linux desde el

prodcanal:sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoO bien, si desea explorar nuevas características en dispositivos seleccionados, es posible que desee implementar Microsoft Defender para punto de conexión en Linux en un canal rápido de insiders:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoInstale la clave pública de Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES y variantes

Nota:

Para la distribución y la versión, identifique la entrada más cercana (por principal y, a continuación, secundaria) en https://packages.microsoft.com/config/sles/.

En los comandos siguientes, reemplace [distro] y [version] por la información que ha identificado:

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repoSugerencia

Use el comando SPident para identificar la información relacionada con el sistema, incluida la versión [versión].

Por ejemplo, si ejecuta SLES 12 y desea implementar Microsoft Defender para punto de conexión en Linux desde el

prodcanal:sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repoInstale la clave pública de Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Sistemas Ubuntu y Debian

Instale

curlsi aún no está instalado:sudo apt-get install curlInstale

libplist-utilssi aún no está instalado:sudo apt-get install libplist-utilsNota:

Para la distribución y la versión, identifique la entrada más cercana (por principal y, a continuación, secundaria) en

https://packages.microsoft.com/config/[distro]/.En el siguiente comando, reemplace [distro] y [version] por la información que ha identificado:

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listSugerencia

Use el comando hostnamectl para identificar la información relacionada con el sistema, incluida la versión [versión].

Por ejemplo, si ejecuta Ubuntu 18.04 y desea implementar Microsoft Defender para punto de conexión en Linux desde el

prodcanal:curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listInstale la configuración del repositorio:

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listPor ejemplo, si eligió el

prodcanal:sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listInstale el

gpgpaquete si aún no está instalado:sudo apt-get install gpgSi

gpgno está disponible, instalegnupg.sudo apt-get install gnupgInstale la clave pública de Microsoft GPG:

Para Debian 11 y versiones anteriores, ejecute el siguiente comando.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/nullPara Debian 12 y versiones posteriores, ejecute el siguiente comando.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null

Instale el controlador HTTPS si aún no está instalado:

sudo apt-get install apt-transport-httpsActualice los metadatos del repositorio:

sudo apt-get update

Marinero

Instale

dnf-plugins-coresi aún no está instalado:sudo dnf install dnf-plugins-coreConfigure y habilite los repositorios necesarios.

Nota:

En Mariner, Insider Fast Channel no está disponible.

Si desea implementar Defender para punto de conexión en Linux desde el

prodcanal. Use los siguientes comandos.sudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasO bien, si desea explorar nuevas características en dispositivos seleccionados, es posible que quiera implementar Microsoft Defender para punto de conexión en Linux en un canal lento para usuarios internos. Use los siguientes comandos:

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Instalación de la aplicación

Use los comandos de las secciones siguientes para instalar Defender para punto de conexión en la distribución de Linux.

RHEL y variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky y Alma)

sudo yum install mdatp

Nota:

Si tiene varios repositorios de Microsoft configurados en el dispositivo, puede ser específico sobre desde qué repositorio instalar el paquete. En el ejemplo siguiente se muestra cómo instalar el paquete desde el production canal si también tiene el canal del insiders-fast repositorio configurado en este dispositivo. Esta situación puede ocurrir si usa varios productos de Microsoft en el dispositivo. En función de la distribución y la versión del servidor, el alias del repositorio podría ser diferente al del ejemplo siguiente.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES y variantes

sudo zypper install mdatp

Nota:

Si tiene varios repositorios de Microsoft configurados en el dispositivo, puede ser específico sobre desde qué repositorio instalar el paquete. En el ejemplo siguiente se muestra cómo instalar el paquete desde el production canal si también tiene el canal del insiders-fast repositorio configurado en este dispositivo. Esta situación puede ocurrir si usa varios productos de Microsoft en el dispositivo.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Sistemas Ubuntu y Debian

sudo apt-get install mdatp

Nota:

Si tiene varios repositorios de Microsoft configurados en el dispositivo, puede ser específico sobre desde qué repositorio instalar el paquete. En el ejemplo siguiente se muestra cómo instalar el paquete desde el production canal si también tiene el canal del insiders-fast repositorio configurado en este dispositivo. Esta situación puede ocurrir si usa varios productos de Microsoft en el dispositivo.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Nota:

Los reinicios NO son necesarios después de instalar o actualizar Microsoft Defender para punto de conexión en Linux, excepto cuando se ejecuta auditD en modo inmutable.

Marinero

sudo dnf install mdatp

Nota:

Si tiene varios repositorios de Microsoft configurados en el dispositivo, puede ser específico sobre desde qué repositorio instalar el paquete. En el ejemplo siguiente se muestra cómo instalar el paquete desde el production canal si también tiene el canal del insiders-slow repositorio configurado en este dispositivo. Esta situación puede ocurrir si usa varios productos de Microsoft en el dispositivo.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Descarga del paquete de incorporación

Descargue el paquete de incorporación desde el portal de Microsoft Defender.

Advertencia

Volver a empaquetar el paquete de instalación de Defender para punto de conexión no es un escenario compatible. Esto puede afectar negativamente a la integridad del producto y dar lugar a resultados adversos, incluidos, entre otros, el desencadenamiento de alertas de manipulación y la no aplicación de actualizaciones.

Importante

Si se pierde este paso, cualquier comando ejecutado muestra un mensaje de advertencia que indica que el producto no tiene licencia. Además, el mdatp health comando devuelve un valor de false.

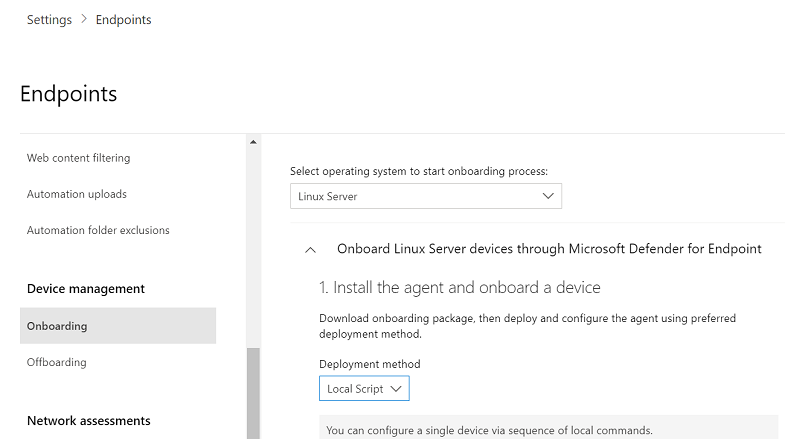

En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión>Incorporación deadministración de> dispositivos.

En el primer menú desplegable, seleccione Servidor Linux como sistema operativo. En el segundo menú desplegable, seleccione Script local como método de implementación.

Seleccione Descargar el paquete de incorporación Guarde el archivo como

WindowsDefenderATPOnboardingPackage.zip.

Desde un símbolo del sistema, compruebe que tiene el archivo y extraiga el contenido del archivo:

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Configuración de clientes

Copie

MicrosoftDefenderATPOnboardingLinuxServer.pyen el dispositivo de destino.Nota:

Inicialmente, el dispositivo cliente no está asociado a una organización y el atributo orgId está en blanco.

mdatp health --field org_idEjecute uno de los escenarios siguientes.

Nota:

Para ejecutar este comando, debe tener

pythonopython3instalar en el dispositivo en función de la distribución y la versión. Si es necesario, consulte Instrucciones paso a paso para instalar Python en Linux.Para incorporar un dispositivo que anteriormente estaba fuera del panel, debe quitar el archivo de mdatp_offboard.json ubicado en /etc/opt/microsoft/mdatp.

Si ejecuta RHEL 8.x o Ubuntu 20.04 o posterior, debe usar

python3. Ejecute el siguiente comando:sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyPara el resto de distribuciones y versiones, debe usar

python. Ejecute el siguiente comando:sudo python MicrosoftDefenderATPOnboardingLinuxServer.pyCompruebe que el dispositivo ahora está asociado a su organización e informa de un identificador de organización válido:

mdatp health --field org_idCompruebe el estado de mantenimiento del producto ejecutando el siguiente comando. Un valor devuelto de

trueindica que el producto funciona según lo esperado:mdatp health --field healthyImportante

Cuando el producto se inicia por primera vez, descarga las definiciones de antimalware más recientes. Este proceso puede tardar hasta unos minutos en función de la conectividad de red. Durante este tiempo, el comando mencionado anteriormente devuelve un valor de

false. Puede comprobar el estado de la actualización de definición mediante el siguiente comando:mdatp health --field definitions_statusEs posible que también tenga que configurar un proxy después de completar la instalación inicial. Consulte Configuración de Defender para punto de conexión en Linux para la detección de proxy estático: configuración posterior a la instalación.

Ejecute una prueba de detección de antivirus para comprobar que el dispositivo está incorporado correctamente e informar al servicio. Realice los pasos siguientes en el dispositivo recién incorporado:

Asegúrese de que la protección en tiempo real está habilitada (indicada por el resultado de la ejecución del

truesiguiente comando):mdatp health --field real_time_protection_enabledSi no está habilitado, ejecute el siguiente comando:

mdatp config real-time-protection --value enabledPara ejecutar una prueba de detección, abra una ventana terminal. y, a continuación, ejecute el siguiente comando:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPuede ejecutar más pruebas de detección en archivos ZIP mediante cualquiera de los siguientes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipDefender para punto de conexión en Linux debe poner en cuarentena los archivos.

Use el siguiente comando para enumerar todas las amenazas detectadas:

mdatp threat list

Ejecute una prueba de detección de EDR y simule una detección para comprobar que el dispositivo está incorporado correctamente e informar al servicio. Realice los pasos siguientes en el dispositivo recién incorporado:

Compruebe que el servidor Linux incorporado aparece en Microsoft Defender XDR. Si se trata de la primera incorporación de la máquina, puede tardar hasta 20 minutos en aparecer.

Descargue y extraiga el archivo de script en un servidor Linux incorporado y, a continuación, ejecute el siguiente comando:

./mde_linux_edr_diy.shDespués de unos minutos, se debe generar una detección en Microsoft Defender XDR.

Examine los detalles de la alerta, la escala de tiempo de la máquina y realice los pasos de investigación típicos.

Microsoft Defender para punto de conexión dependencias de paquetes externos del paquete

Existen las siguientes dependencias de paquetes externos para el mdatp paquete:

- El paquete RPM de mdatp requiere

glibc >= 2.17,policycoreutils, ,selinux-policy-targetedmde-netfilter - Para DEBIAN, el paquete mdatp requiere

libc6 >= 2.23, ,uuid-runtimemde-netfilter - Para Mariner, el paquete mdatp requiere

attr, ,libacldiffutils,libattr,libselinux-utils,selinux-policy, , ,policycoreutilsmde-netfilter

Nota:

A partir de la versión 101.24082.0004, Defender para punto de conexión en Linux ya no admite el proveedor de Auditd eventos. Estamos realizando la transición completamente a la tecnología eBPF más eficiente.

Si eBPF no se admite en las máquinas o si hay requisitos específicos para permanecer en Auditd y las máquinas usan Defender para punto de conexión en la versión 101.24072.0001 de Linux o versiones inferiores, existen otras dependencias siguientes en el paquete auditado para mdatp:

- El paquete RPM mdatp requiere

audit,semanage. - Para DEBIAN, el paquete mdatp requiere

auditd. - Para Mariner, el paquete mdatp requiere

audit.

El mde-netfilter paquete también tiene las siguientes dependencias del paquete:

- Para DEBIAN, el

mde-netfilterpaquete requierelibnetfilter-queue1,libglib2.0-0 - Para RPM, el

mde-netfilterpaquete requierelibmnl,libnfnetlink, ,libnetfilter_queueglib2 - Para Mariner, el

mde-netfilterpaquete requierelibnfnetlink,libnetfilter_queue

Si se produce un error en la instalación de Microsoft Defender para punto de conexión debido a errores de dependencias que faltan, puede descargar manualmente las dependencias de requisitos previos.

Solucionar de problemas de instalación y actualización

Si experimenta algún problema de instalación, para solucionarlo por sí mismo, siga estos pasos:

Para obtener información sobre cómo buscar el registro que se genera automáticamente cuando se produce un error de instalación, consulte Problemas de instalación de registros.

Para obtener información sobre problemas comunes de instalación, consulte Problemas de instalación.

Si el estado del dispositivo es

false, consulte Problemas de estado del agente de Defender para punto de conexión.Para ver los problemas de rendimiento del producto, consulte Solución de problemas de rendimiento.

Para ver los problemas de proxy y conectividad, consulte Solución de problemas de conectividad en la nube.

Para obtener soporte técnico de Microsoft, abra una incidencia de soporte técnico y proporcione los archivos de registro creados mediante el analizador de cliente.

Cómo cambiar entre canales

Por ejemplo, para cambiar el canal de Insiders-Fast a Producción, haga lo siguiente:

Desinstale la

Insiders-Fast channelversión de Defender para punto de conexión en Linux.sudo yum remove mdatpDeshabilitación del canal de Insiders-Fast de Defender para punto de conexión en Linux

sudo yum-config-manager --disable packages-microsoft-com-fast-prodVuelva a instalar Microsoft Defender para punto de conexión en Linux mediante

Production channely incorpore el dispositivo en el portal de Microsoft Defender.

Configuración de directivas para Microsoft Defender para punto de conexión en Linux

Puede configurar los valores de antivirus y EDR en los puntos de conexión. Para más información, consulte los siguientes artículos:

- Establecer preferencias para Microsoft Defender para punto de conexión en Linux describe la configuración disponible

- La administración de la configuración de seguridad describe cómo configurar las opciones en el portal de Microsoft Defender.

Desinstalación de Microsoft Defender para punto de conexión en Linux

Para la desinstalación manual, ejecute el siguiente comando para la distribución de Linux.

-

sudo yum remove mdatppara RHEL y variantes (CentOS y Oracle Linux). -

sudo zypper remove mdatppara SLES y variantes. -

sudo apt-get purge mdatppara sistemas Ubuntu y Debian. -

sudo dnf remove mdatppara Mariner

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.