Crear indicadores para los archivos

Se aplica a:

- Microsoft Defender XDR

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para Empresas

Importante

En El plan 1 de Defender para punto de conexión y Defender para Empresas, puede crear un indicador para bloquear o permitir un archivo. En Defender para Empresas, el indicador se aplica en todo el entorno y no se puede limitar a dispositivos específicos.

Nota:

Para que esta característica funcione en Windows Server 2016 y Windows Server 2012 R2, estos dispositivos deben incorporarse mediante las instrucciones de Incorporación de servidores Windows. Los indicadores de archivos personalizados con las acciones Permitir, Bloquear y Corregir ahora también están disponibles en las funcionalidades mejoradas del motor antimalware para macOS y Linux.

Los indicadores de archivo impiden la propagación de un ataque en su organización mediante la prohibición de archivos potencialmente malintencionados o sospechas de malware. Si conoce un archivo ejecutable portátil (PE) potencialmente malintencionado, puede bloquearlo. Esta operación impedirá que se lea, escriba o ejecute en dispositivos de su organización.

Hay tres maneras de crear indicadores para los archivos:

- Mediante la creación de un indicador a través de la página de configuración

- Mediante la creación de un indicador contextual mediante el botón agregar indicador desde la página de detalles del archivo

- Mediante la creación de un indicador a través de indicator API

Antes de empezar

Conozca los siguientes requisitos previos antes de crear indicadores para los archivos:

- La supervisión del comportamiento está habilitada

- La protección basada en la nube está activada.

- La conectividad de red de Cloud Protection es funcional

- Para empezar a bloquear archivos, active la característica "bloquear o permitir" en Configuración (en el portal de Microsoft Defender, vaya a Configuración>Puntos de conexiónCaracterísticas> avanzadas >generales>Permitir o bloquear archivo).

Requisitos previos de Windows

- Esta característica está disponible si su organización usa Microsoft Defender Antivirus (en modo activo)

- La versión de cliente antimalware debe ser

4.18.1901.xo posterior. Consulte Versiones mensuales de la plataforma y del motor - Esta característica se admite en dispositivos que ejecutan Windows 10, versión 1703 o posterior, Windows 11, Windows Server 2012 R2, Windows Server 2016 o posterior, Windows Server 2019, Windows Server 2022 y Windows Server 2025.

- El cálculo de hash de archivos está habilitado; para ello, se establece en

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Habilitado.

Nota:

Los indicadores de archivo admiten archivos ejecutables portátiles (PE), incluidos .exe y .dll solo archivos.

Requisitos previos de macOS

- La protección en tiempo real (RTP) debe estar activa.

-

El cálculo de hash de archivos debe estar habilitado. Ejecute el siguiente comando:

mdatp config enable-file-hash-computation --value enabled

Nota:

En Mac, los indicadores de archivo admiten archivos Mach-O (parecidos a .exe y .dll en Windows), como archivos sh/bash y applescript (.scpt).

Requisitos previos de Linux

- Disponible en la versión

101.85.27de Defender para punto de conexión o posterior. - El cálculo de hash de archivos debe estar habilitado en el portal de Microsoft Defender o en el JSON administrado.

- Se prefiere la supervisión del comportamiento habilitada, pero esta característica funciona con cualquier otro examen (RTP o Personalizado).

Creación de un indicador para archivos desde la página de configuración

En el panel de navegación, seleccione Configuración>Indicadores depuntos> de conexión (en Reglas).

Seleccione la pestaña Hashes de archivo .

Seleccione Agregar elemento.

Especifique los detalles siguientes:

- Indicador: especifique los detalles de la entidad y defina la expiración del indicador.

- Acción: especifique la acción que se va a realizar y proporcione una descripción.

- Ámbito: defina el ámbito del grupo de dispositivos (el ámbito no está disponible en Defender para Empresas).

Nota:

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión

Revise los detalles de la pestaña Resumen y, a continuación, seleccione Guardar.

Creación de un indicador contextual desde la página de detalles del archivo

Una de las opciones al realizar acciones de respuesta en un archivo es agregar un indicador para el archivo. Al agregar un hash de indicador para un archivo, puede optar por generar una alerta y bloquear el archivo cada vez que un dispositivo de su organización intente ejecutarlo.

Los archivos bloqueados automáticamente por un indicador no se mostrarán en el Centro de acciones del archivo, pero las alertas seguirán siendo visibles en la cola Alertas.

Alertas sobre acciones de bloqueo de archivos (versión preliminar)

Importante

La información de esta sección (versión preliminar pública para el motor de investigación y corrección automatizada) se refiere al producto de versión preliminar que podría modificarse sustancialmente antes de que se publique comercialmente. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Las acciones admitidas actuales para IOC de archivos son permitir, auditar y bloquear, y corregir. Después de elegir bloquear un archivo, puede elegir si se necesita desencadenar una alerta. De este modo, podrá controlar el número de alertas que reciben los equipos de operaciones de seguridad y asegurarse de que solo se generan las alertas necesarias.

En el portal de Microsoft Defender, vaya aIndicadores> depuntos> de conexión de configuración>Agregar nuevo hash de archivo.

Elija bloquear y corregir el archivo.

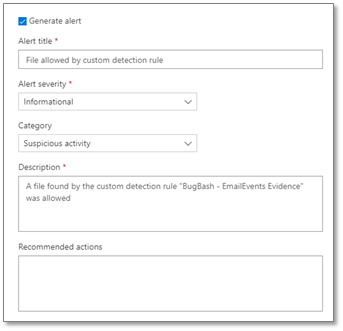

Especifique si desea generar una alerta en el evento de bloque de archivos y definir la configuración de alertas:

- El título de la alerta

- Gravedad de la alerta

- Categoría

- Descripción

- Acciones recomendadas

Importante

- Normalmente, los bloques de archivos se aplican y quitan en 15 minutos, un promedio de 30 minutos, pero pueden tardar más de 2 horas.

- Si hay directivas de IoC de archivos en conflicto con el mismo tipo de cumplimiento y destino, se aplicará la directiva del hash más seguro. Una directiva ioC de hash de archivo SHA-256 obtendrá una directiva ioC de hash de archivo SHA-1, que obtendrá una directiva ioC de hash de archivo MD5 si los tipos hash definen el mismo archivo. Esto siempre es cierto independientemente del grupo de dispositivos.

- En todos los demás casos, si se aplican directivas de IoC de archivos en conflicto con el mismo destino de cumplimiento a todos los dispositivos y al grupo del dispositivo, en el caso de un dispositivo, la directiva del grupo de dispositivos ganará.

- Si la directiva de grupo EnableFileHashComputation está deshabilitada, se reduce la precisión de bloqueo del archivo IoC. Sin embargo, la habilitación

EnableFileHashComputationpuede afectar al rendimiento del dispositivo. Por ejemplo, la copia de archivos grandes de un recurso compartido de red en el dispositivo local, especialmente a través de una conexión VPN, podría tener un efecto en el rendimiento del dispositivo. Para obtener más información sobre la directiva de grupo EnableFileHashComputation, consulte CSP de Defender. Para obtener más información sobre cómo configurar esta característica en Defender para punto de conexión en Linux y macOS, consulte Configuración de la característica de cálculo hash de archivos en Linux y Configuración de la característica de cálculo hash de archivos en macOS.

Funcionalidades avanzadas de búsqueda (versión preliminar)

Importante

La información de esta sección (versión preliminar pública para el motor de investigación y corrección automatizada) se refiere al producto de versión preliminar que se puede modificar sustancialmente antes de su publicación comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Actualmente en versión preliminar, puede consultar la actividad de acción de respuesta en la búsqueda anticipada. A continuación se muestra una consulta de búsqueda anticipada de ejemplo:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Para obtener más información sobre la búsqueda avanzada, vea Búsqueda proactiva de amenazas con búsqueda avanzada.

Estos son otros nombres de subproceso que se pueden usar en la consulta de ejemplo:

Archivos:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Certificados:

EUS:Win32/CustomCertEnterpriseBlock!cl

La actividad de acción de respuesta también se puede ver en la escala de tiempo del dispositivo.

Control de conflictos de directivas

Los conflictos de control de directivas de IoC de certificados y archivos siguen este orden:

Si el control de aplicaciones de Windows Defender y AppLocker no permiten el archivo, aplique directivas de modo, bloquee.

De lo contrario, si el archivo está permitido por las exclusiones de antivirus de Microsoft Defender, permitir.

De lo contrario, si el archivo está bloqueado o advertido por un bloque o un ioC de archivo de advertencia, bloquee o advierta.

De lo contrario, si SmartScreen bloquea el archivo, bloquee.

De lo contrario, si una directiva de IoC de permitir el archivo permite el archivo, permitir.

De lo contrario, si el archivo está bloqueado por reglas de reducción de superficie expuesta a ataques, acceso controlado a carpetas o protección antivirus, bloquear.

De lo contrario, Permitir (pasa el Control de aplicaciones de Windows Defender & directiva de AppLocker, no se le aplican reglas de IoC).

Nota:

En situaciones en las que Microsoft Defender Antivirus se establece en Bloquear, pero los indicadores de Defender para punto de conexión para hash de archivos o certificados se establecen en Permitir, la directiva tiene como valor predeterminado Permitir.

Si hay directivas de IoC de archivos en conflicto con el mismo tipo de cumplimiento y destino, se aplica la directiva del hash más seguro (es decir, más largo). Por ejemplo, una directiva ioC de hash de archivo SHA-256 tiene prioridad sobre una directiva ioC de hash de archivo MD5 si ambos tipos hash definen el mismo archivo.

Advertencia

El control de conflictos de directivas para archivos y certificados difiere del control de conflictos de directivas para dominios, direcciones URL o direcciones IP.

las características de aplicación vulnerables a bloques de Administración de vulnerabilidades de Microsoft Defender usan los ioC de archivo para su cumplimiento y siguen el orden de control de conflictos descrito anteriormente en esta sección.

Ejemplos

| Componente | Aplicación de componentes | Acción del indicador de archivo | Resultado |

|---|---|---|---|

| Exclusión de la ruta de acceso del archivo de reducción de superficie expuesta a ataques | Permitir | Bloquear | Bloquear |

| Regla de reducción de superficie expuesta a ataques | Bloquear | Permitir | Permitir |

| Control de aplicaciones de Windows Defender | Permitir | Bloquear | Permitir |

| Control de aplicaciones de Windows Defender | Bloquear | Permitir | Bloquear |

| Microsoft Defender exclusión de Antivirus | Permitir | Bloquear | Permitir |

Vea también

- Crear indicadores

- Crear indicadores para direcciones IP y URL/dominios

- Creación de indicadores basados en certificados

- Administrar indicadores

- Exclusiones para Microsoft Defender para punto de conexión y antivirus de Microsoft Defender

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.