Cómo Defender for Cloud Apps ayuda a proteger el entorno de Salesforce

Como proveedor de nube de CRM principal, Salesforce incorpora grandes cantidades de información confidencial sobre los clientes, cuadernos de estrategias de precios y grandes ofertas dentro de su organización. Al ser una aplicación crítica para la empresa, Salesforce es accesible y utilizado por personas dentro de su organización y por otras personas ajenas a ella (como asociados y contratistas) para diversos fines. En muchos casos, una gran proporción de los usuarios que acceden a Salesforce tienen poco conocimiento de la seguridad y podrían poner su información confidencial en riesgo al compartirla involuntariamente. En otros casos, los actores malintencionados pueden obtener acceso a los recursos más confidenciales relacionados con el cliente.

La conexión de Salesforce a Defender for Cloud Apps proporciona información mejorada sobre las actividades de los usuarios, proporciona detección de amenazas mediante detecciones de anomalías basadas en aprendizaje automático y detecciones de protección de la información (como la detección del uso compartido de información externa), habilita controles de corrección automatizados y detecta amenazas de aplicaciones de terceros habilitadas en su organización.

Use este conector de aplicación para acceder a las características de Administración de posturas de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Principales amenazas

- Cuentas en peligro y amenazas internas

- Pérdida de datos

- Privilegios elevados

- Reconocimiento de seguridad insuficiente

- Aplicaciones malintencionadas de terceros y complementos de Google

- Ransomware

- No administrado traiga su propio dispositivo (BYOD)

Cómo Defender for Cloud Apps ayuda a proteger el entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Descubrir, clasificar, etiquetar y proteger la información regulada y confidencialidad almacenada en la nube

- Detección y administración de aplicaciones de OAuth que tienen acceso a su entorno

- Exigir DLP y directivas de cumplimiento para los datos almacenados en la nube

- Limitar la exposición de los datos compartidos y aplicar directivas de colaboración

- Usar la pista de auditoría de actividades para investigaciones forenses

Administración de la posición de seguridad de SaaS

Conecte Salesforce para obtener automáticamente recomendaciones de seguridad para Salesforce en Microsoft Secure Score.

En Puntuación de seguridad, seleccione Acciones recomendadas y filtre por Salesforce del producto = . Por ejemplo, las recomendaciones para Salesforce incluyen:

- Requerir comprobación de identidad durante el registro de multifactor authentication (MFA)

- Aplicación de intervalos IP de inicio de sesión en cada solicitud

- Número máximo de intentos de inicio de sesión no válidos

- Requisito de complejidad de contraseña

Para más información, vea:

- Administración de la posición de seguridad para aplicaciones SaaS

- Puntuación de seguridad de Microsoft

Control de Salesforce con directivas integradas y plantillas de directiva

Puede usar las siguientes plantillas de directiva integradas para detectar y notificarle sobre posibles amenazas:

| Tipo | Nombre |

|---|---|

| Directiva de detección de anomalías integrada |

Actividad desde direcciones IP anónimas Actividad desde países o regiones poco frecuentes Actividad de direcciones IP sospechosas Desplazamiento imposible Actividad realizada por el usuario terminado (requiere Microsoft Entra ID como IdP) Intentos de varios inicios de sesión fallidos Actividades administrativas inusuales Actividades inusuales de eliminación de archivos Actividades de recursos compartidos de archivos inusuales Actividades suplantadas inusuales Actividades inusuales de descarga de archivos múltiples |

| Plantilla de directiva de actividad | Inicio de sesión desde una dirección IP de riesgo Descarga masiva por un solo usuario |

| Plantilla de directiva de archivo | Detección de un archivo compartido con un dominio no autorizado Detección de un archivo compartido con direcciones de correo electrónico personales |

Para obtener más información sobre cómo crear directivas, vea Crear una directiva.

Automatización de controles de gobernanza

Además de la supervisión de posibles amenazas, puede aplicar y automatizar las siguientes acciones de gobernanza de Salesforce para corregir las amenazas detectadas:

| Tipo | Acción |

|---|---|

| Gobernanza del usuario | - Notificar a los usuarios de alertas pendientes - Envío de resumen de infracción dlp a propietarios de archivos - Suspender usuario - Notificar al usuario en alerta (a través de Microsoft Entra ID) - Requerir que el usuario vuelva a iniciar sesión (a través de Microsoft Entra ID) - Suspender usuario (a través de Microsoft Entra ID) |

| Gobernanza de aplicaciones de OAuth | - Revocación de la aplicación OAuth para los usuarios |

Para obtener más información sobre cómo corregir las amenazas de las aplicaciones, consulte Administración de aplicaciones conectadas.

Protección de Salesforce en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos y bloquear y proteger la descarga de datos confidenciales en dispositivos no administrados o de riesgo.

Conexión de Salesforce a Microsoft Defender for Cloud Apps

En esta sección se proporcionan instrucciones para conectar Microsoft Defender for Cloud Apps a la cuenta de Salesforce existente mediante la API del conector de aplicaciones. Esta conexión le proporciona visibilidad y control sobre el uso de Salesforce.

Use este conector de aplicación para acceder a las características de Administración de posturas de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Conexión de Salesforce a Defender for Cloud Apps

Nota:

Salesforce Shield debe estar disponible para la instancia de Salesforce como requisito previo para esta integración en todas las capacidades admitidas excepto SSPM.

Se recomienda tener una cuenta de administrador de servicio dedicada para Defender for Cloud Apps.

Valide que la API REST está habilitada en Salesforce.

Su cuenta de Salesforce debe ser una de las siguientes ediciones que incluyan compatibilidad con la API REST:

Rendimiento, Empresa, Ilimitado o Desarrollador.

La edición Professional no tiene API REST de forma predeterminada, pero se puede agregar a petición.

Compruebe que la edición tiene la API REST disponible y habilitada de la siguiente manera:

Inicie sesión en su cuenta de Salesforce y vaya a la página inicio de la instalación .

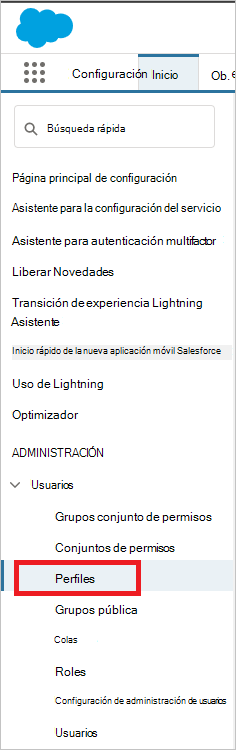

En Administración ->Usuarios, vaya a la página Perfiles .

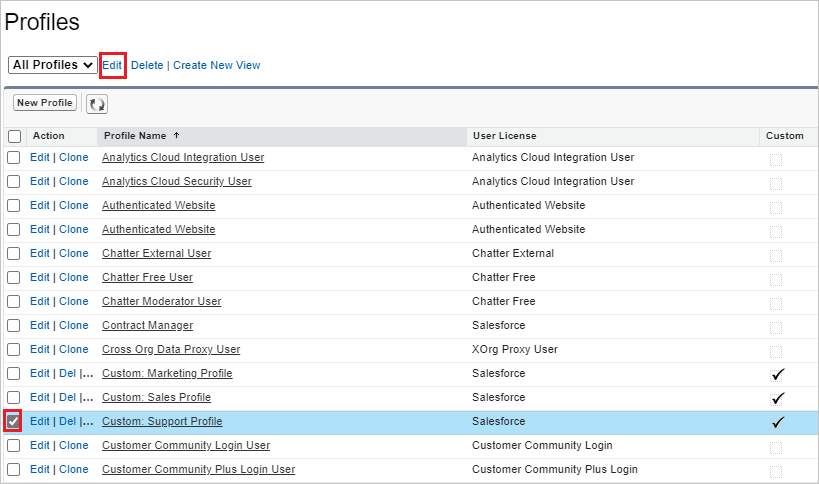

Para crear un perfil, seleccione Nuevo perfil.

Elija el perfil que acaba de crear para implementar Defender for Cloud Apps y seleccione Editar. Este perfil se usará para que la cuenta de servicio de Defender for Cloud Apps configure el conector de aplicaciones.

Asegúrese de que tiene habilitadas las siguientes casillas:

- API habilitada

- Ver todos los datos

- Administración del contenido de Salesforce CRM

- Administrar usuarios

- Consultar todos los archivos

- Modificación de metadatos a través de funciones de API de metadatos

Si no se seleccionan estas casillas, es posible que tenga que ponerse en contacto con Salesforce para agregarlas a su cuenta.

Si su organización tiene habilitado el contenido de Salesforce CRM , asegúrese de que la cuenta administrativa actual también lo tiene habilitado.

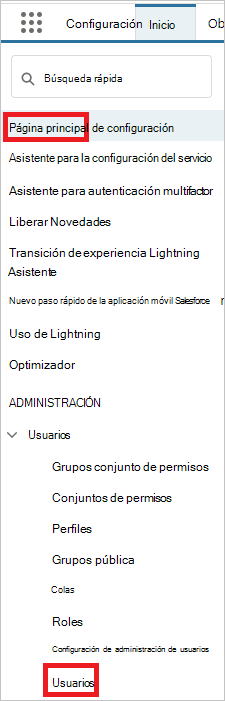

Vaya a la página inicio de la instalación de Salesforce.

En Administración ->Usuarios, vaya a la página Usuarios .

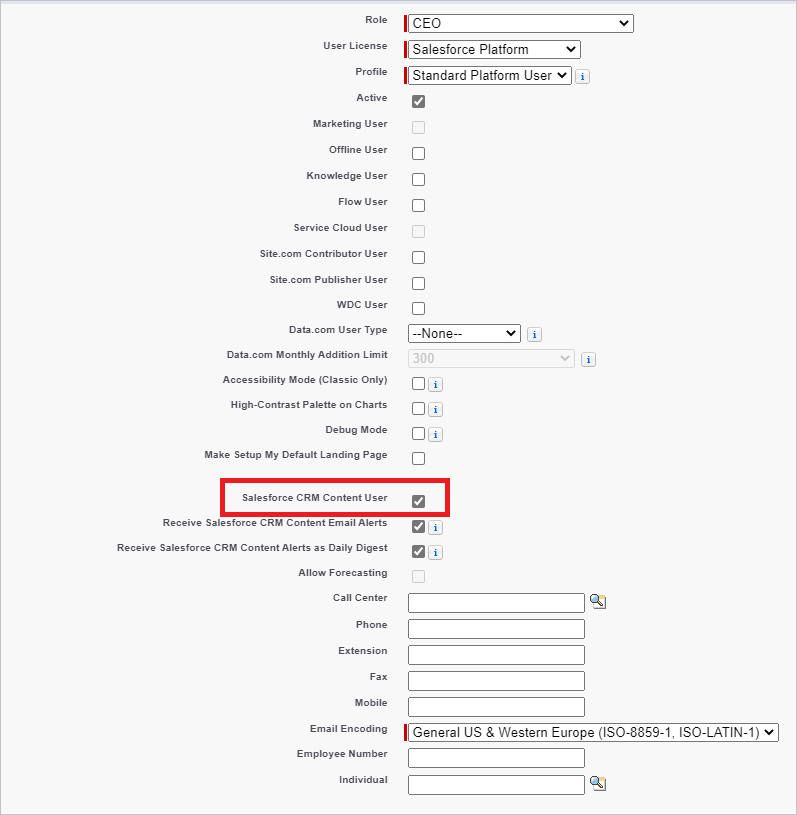

Seleccione el usuario administrativo actual para el usuario de Defender for Cloud Apps dedicado.

Asegúrese de que la casilla Usuario de contenido de Salesforce CRM esté activada.

Vaya a Inicio de instalación ->Seguridad ->Configuración de sesión. En Configuración de sesión, asegúrese de que la casilla Bloquear sesiones en la dirección IP desde la que se originaronno está seleccionada.

Haga clic en Guardar.

Vaya a Aplicaciones ->Configuración de características ->Archivos de Salesforce ->Entregas de contenido y vínculos públicos.

Seleccione Editar y, a continuación, seleccione La característica Entregas de contenido comprobadas se puede habilitar para los usuarios.

Haga clic en Guardar.

Nota:

La característica Entregas de contenido debe estar habilitada para Defender for Cloud Apps para consultar los datos de uso compartido de archivos. Para obtener más información, consulte ContentDistribution.

Conexión de Defender for Cloud Apps a Salesforce

En la consola de Defender for Cloud Apps, seleccione Investigar y, a continuación, Aplicaciones conectadas.

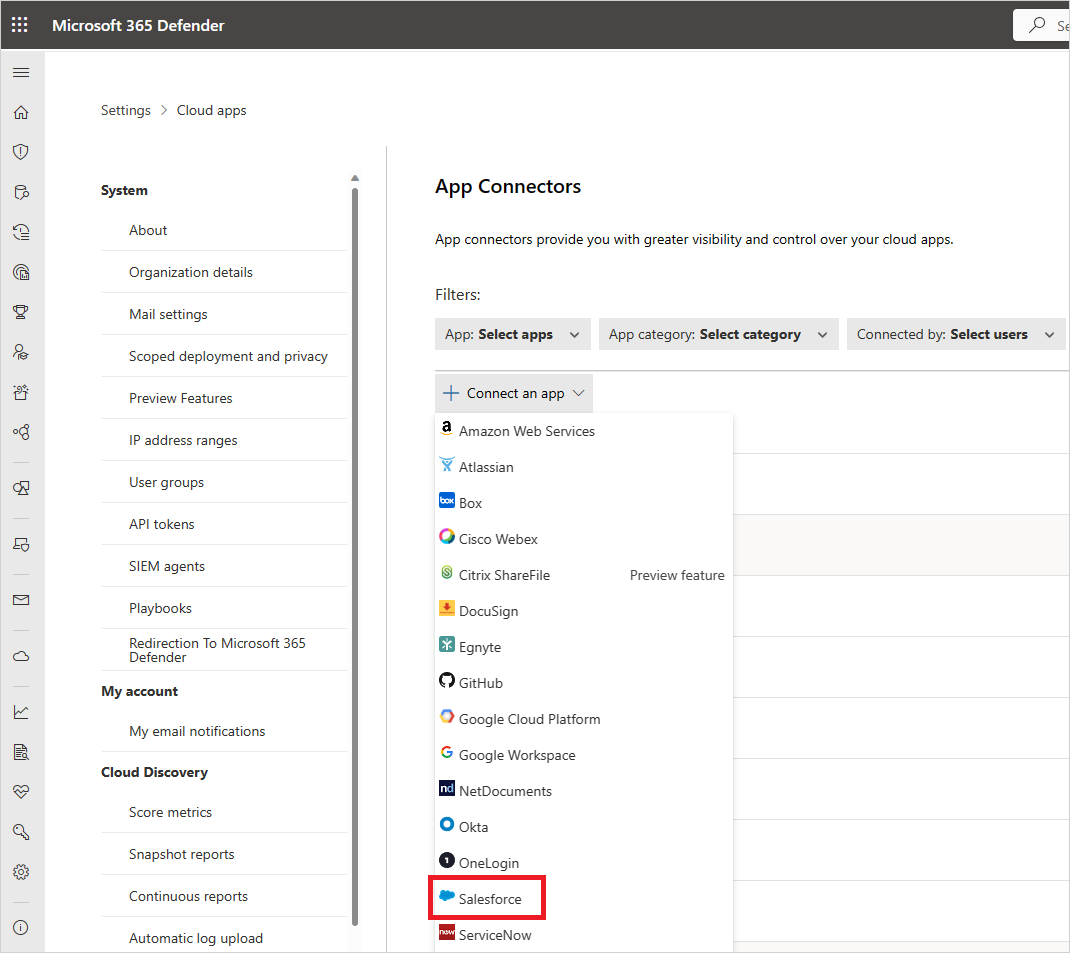

En la página Conectores de aplicaciones, seleccione +Conectar una aplicación seguida de Salesforce.

En la ventana siguiente, asigne un nombre a la conexión y seleccione Siguiente.

En la página Seguir el vínculo , seleccione Conectar Salesforce.

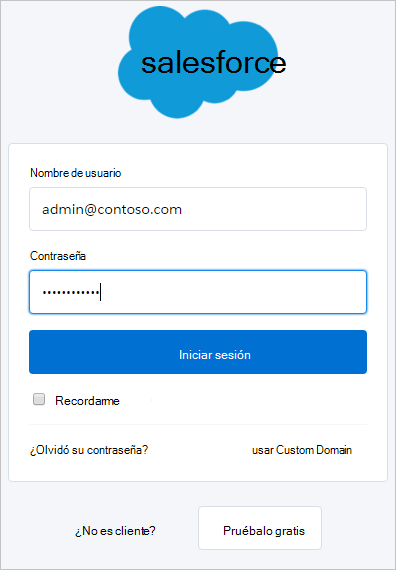

Se abrirá la página de inicio de sesión de Salesforce. Escriba sus credenciales para permitir Defender for Cloud Apps acceso a la aplicación Salesforce de su equipo.

Salesforce le preguntará si desea permitir Defender for Cloud Apps acceso a la información del equipo y al registro de actividad y realizar cualquier actividad como miembro del equipo. Para continuar, seleccione Permitir.

En este momento, recibirá un aviso de éxito o error para la implementación. Defender for Cloud Apps ahora está autorizado en Salesforce.com.

De vuelta en la consola de Defender for Cloud Apps, debería ver que El mensaje de Salesforce se conectó correctamente.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicaciones conectado es Conectado.

Después de conectar Salesforce, recibirá eventos como se indica a continuación: Inicio de sesión de eventos y Instalación del registro de auditoría durante siete días antes de la conexión, EventMonitoring 30 días o un día atrás, en función de la licencia de EventMonitoring de Salesforce. La API de Defender for Cloud Apps se comunica directamente con las API disponibles en Salesforce. Dado que Salesforce limita el número de llamadas API que puede recibir, Defender for Cloud Apps tiene esto en cuenta y respeta la limitación. Las API de Salesforce envían cada respuesta con un campo para los contadores de API, incluido el total disponible y restante. Defender for Cloud Apps calcula esto en un porcentaje y se asegura de dejar siempre el 10 % de las llamadas API disponibles restantes.

Nota:

Defender for Cloud Apps limitación se calcula únicamente en sus propias llamadas API con Salesforce, no con las de cualquier otra aplicación que realice llamadas API con Salesforce. Limitar las llamadas API debido a la limitación puede ralentizar la velocidad a la que se ingieren los datos en Defender for Cloud Apps, pero normalmente se pone al día durante la noche.

Nota:

Si la instancia de Salesforce no está en inglés, asegúrese de seleccionar el valor de atributo de idioma adecuado para la cuenta de administrador del servicio de integración.

Para cambiar el atributo de idioma, vaya a Administración ->Usuarios ->Usuario y abra la cuenta de administrador del sistema de integración. Ahora vaya a Configuración regional ->Idioma y seleccione el idioma deseado.

Los eventos de Salesforce se procesan Defender for Cloud Apps como se indica a continuación:

- Eventos de inicio de sesión cada 15 minutos

- Configuración de seguimientos de auditoría cada 15 minutos

- Registros de eventos cada 1 hora. Para obtener más información sobre los eventos de Salesforce, consulte Uso de la supervisión de eventos.

Si tiene problemas para conectar la aplicación, consulte Solución de problemas de conectores de aplicaciones.

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.