Investigación de aplicaciones detectadas por Microsoft Defender para punto de conexión

La integración Microsoft Defender for Cloud Apps con Microsoft Defender para punto de conexión proporciona una solución de control y visibilidad de Shadow IT sin problemas. Nuestra integración permite a los administradores de Defender for Cloud Apps investigar los dispositivos detectados, los eventos de red y el uso de aplicaciones.

Requisitos previos

Antes de realizar los procedimientos de este artículo, asegúrese de que ha integrado Microsoft Defender para punto de conexión con Microsoft Defender for Cloud Apps.

Investigación de dispositivos detectados en Defender for Cloud Apps

Después de integrar Defender para punto de conexión con Defender for Cloud Apps, investigue los datos de dispositivo detectados en el panel de detección de nube.

En el portal de Microsoft Defender, en Aplicaciones en la nube, seleccionePanel de Cloud Discovery>.

En la parte superior de la página, seleccione Puntos de conexión administrados por Defender. Esta secuencia contiene datos de cualquier sistema operativo mencionado en Defender for Cloud Apps requisitos previos.

En la parte superior, verá el número de dispositivos detectados agregados después de la integración.

Seleccione la pestaña Dispositivos .

Explore en profundidad cada dispositivo que aparece y use las pestañas para ver los datos de la investigación. Busque correlaciones entre los dispositivos, los usuarios, las direcciones IP y las aplicaciones implicadas en incidentes:

Información general:

- Nivel de riesgo del dispositivo: muestra el riesgo que tiene el perfil del dispositivo con respecto a otros dispositivos de la organización, como se indica en la gravedad (alta, media, baja, informativa). Defender for Cloud Apps usa perfiles de dispositivo de Defender para punto de conexión para cada dispositivo en función de análisis avanzados. Se evalúa la actividad que es anómala en la línea base de un dispositivo y se determina el nivel de riesgo del dispositivo. Use el nivel de riesgo del dispositivo para determinar qué dispositivos investigar primero.

- Transacciones: información sobre el número de transacciones que tuvieron lugar en el dispositivo durante el período de tiempo seleccionado.

- Tráfico total: información sobre la cantidad total de tráfico (en MB) durante el período de tiempo seleccionado.

- Cargas: información sobre la cantidad total de tráfico (en MB) cargada por el dispositivo durante el período de tiempo seleccionado.

- Descargas: información sobre la cantidad total de tráfico (en MB) descargada por el dispositivo durante el período de tiempo seleccionado.

Aplicaciones detectadas: Listas todas las aplicaciones detectadas a las que accedió el dispositivo.

Historial de usuarios: Listas todos los usuarios que iniciaron sesión en el dispositivo.

Historial de direcciones IP: Listas todas las direcciones IP asignadas al dispositivo.

Al igual que con cualquier otro origen de detección de nube, puede exportar los datos desde el informe de puntos de conexión administrados por Defender para una investigación más detallada.

Nota:

- Defender para punto de conexión reenvía datos a Defender for Cloud Apps en fragmentos de ~4 MB (aproximadamente 4000 transacciones de punto de conexión)

- Si no se alcanza el límite de 4 MB en 1 hora, Defender para punto de conexión notifica todas las transacciones realizadas durante la última hora.

Detección de aplicaciones a través de Defender para punto de conexión cuando el punto de conexión está detrás de un proxy de red

Defender for Cloud Apps pueden detectar eventos de red de Shadow IT detectados desde dispositivos de Defender para punto de conexión que funcionan en el mismo entorno que un proxy de red. Por ejemplo, si el dispositivo de punto de conexión de Windows 10 está en el mismo entorno que ZScalar, Defender for Cloud Apps puede detectar aplicaciones de Shadow IT a través de la secuencia Usuarios de punto de conexión win10.

Investigación de eventos de red de dispositivos en Microsoft Defender XDR

Nota:

Los eventos de red se deben usar para investigar las aplicaciones detectadas y no para depurar los datos que faltan.

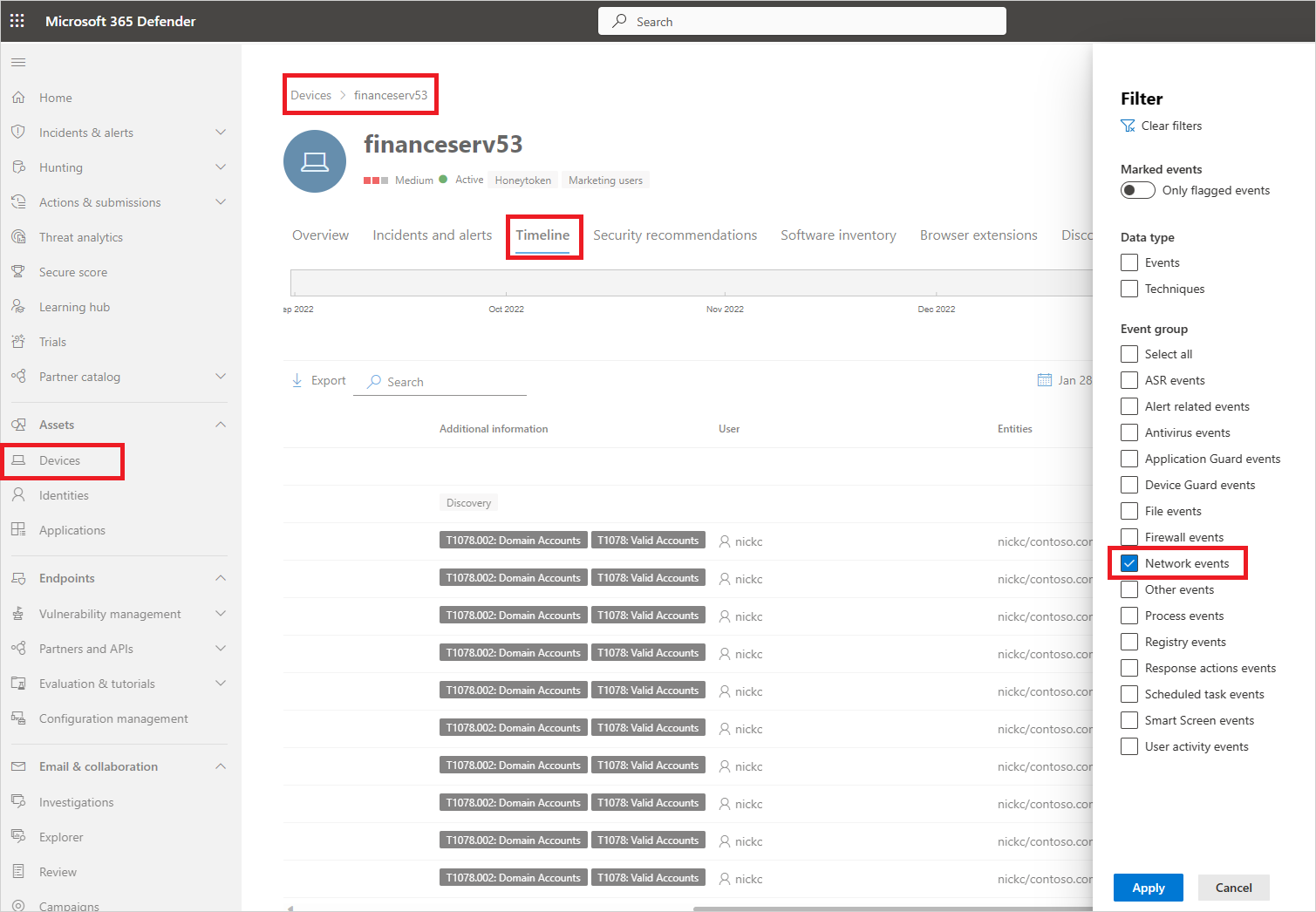

Siga estos pasos para obtener una visibilidad más detallada de la actividad de red del dispositivo en Microsoft Defender para punto de conexión:

- En Microsoft Defender Portal, en Cloud Apps, seleccione Cloud Discovery. A continuación, seleccione la pestaña Dispositivos .

- Seleccione la máquina que desea investigar y, a continuación, en la parte superior izquierda, seleccione Ver en Microsoft Defender para punto de conexión.

- En Microsoft Defender XDR, en Activos ->Dispositivos> {dispositivo seleccionado}, seleccione Escala de tiempo.

- En Filtros, seleccione Eventos de red.

- Investigue los eventos de red del dispositivo según sea necesario.

Investigación del uso de aplicaciones en Microsoft Defender XDR con búsqueda avanzada

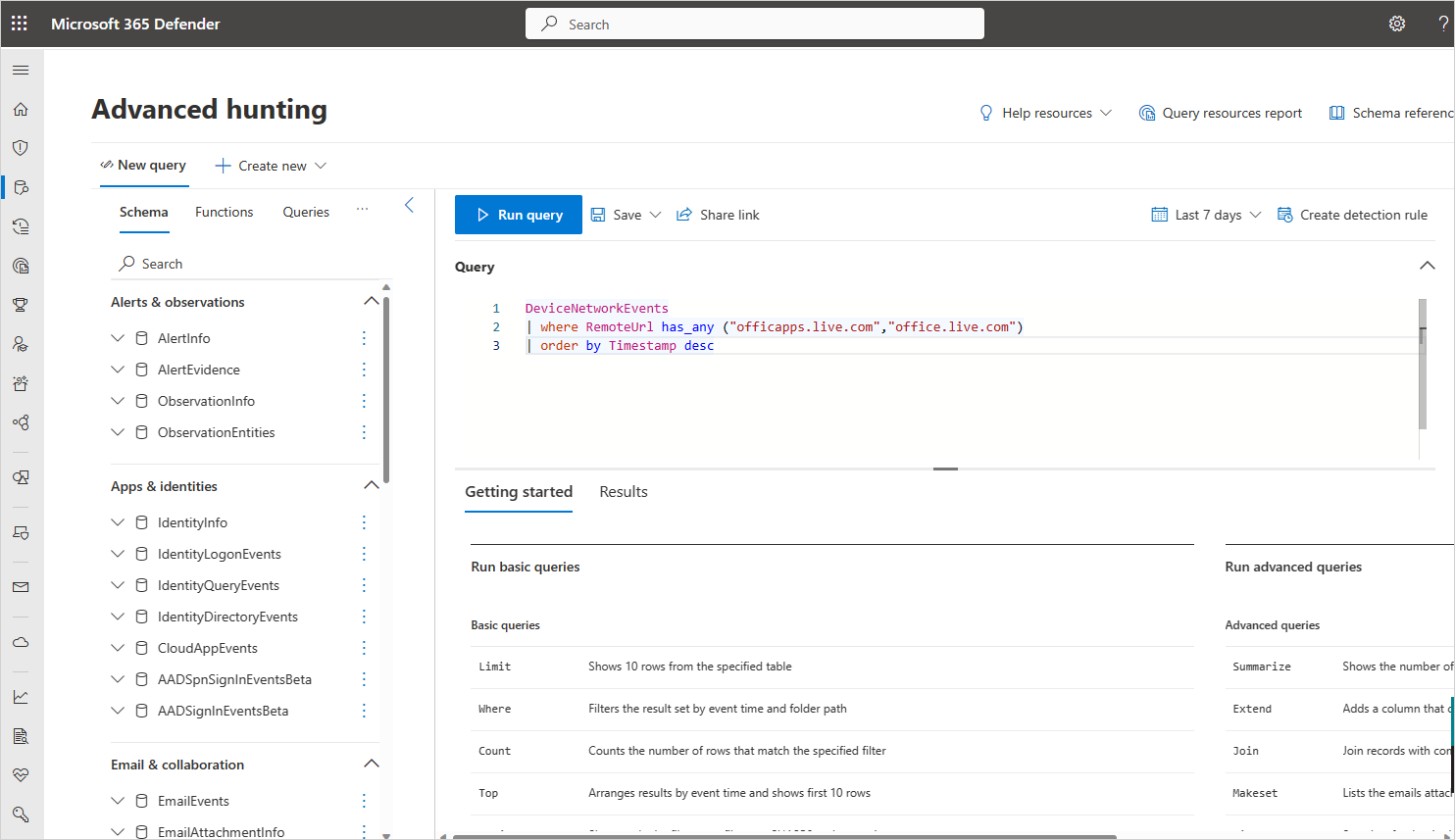

Siga estos pasos para obtener una visibilidad más detallada de los eventos de red relacionados con la aplicación en Defender para punto de conexión:

En Microsoft Defender Portal, en Cloud Apps, seleccione Cloud Discovery. A continuación, seleccione la pestaña Aplicaciones detectadas .

Seleccione la aplicación que desea investigar para abrir su cajón.

Seleccione la lista Dominio de la aplicación y copie la lista de dominios.

En Microsoft Defender XDR, en Caza, seleccione Búsqueda avanzada.

Pegue la consulta siguiente y reemplace por

<DOMAIN_LIST>la lista de dominios que copió anteriormente.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descEjecute la consulta e investigue los eventos de red de esta aplicación.

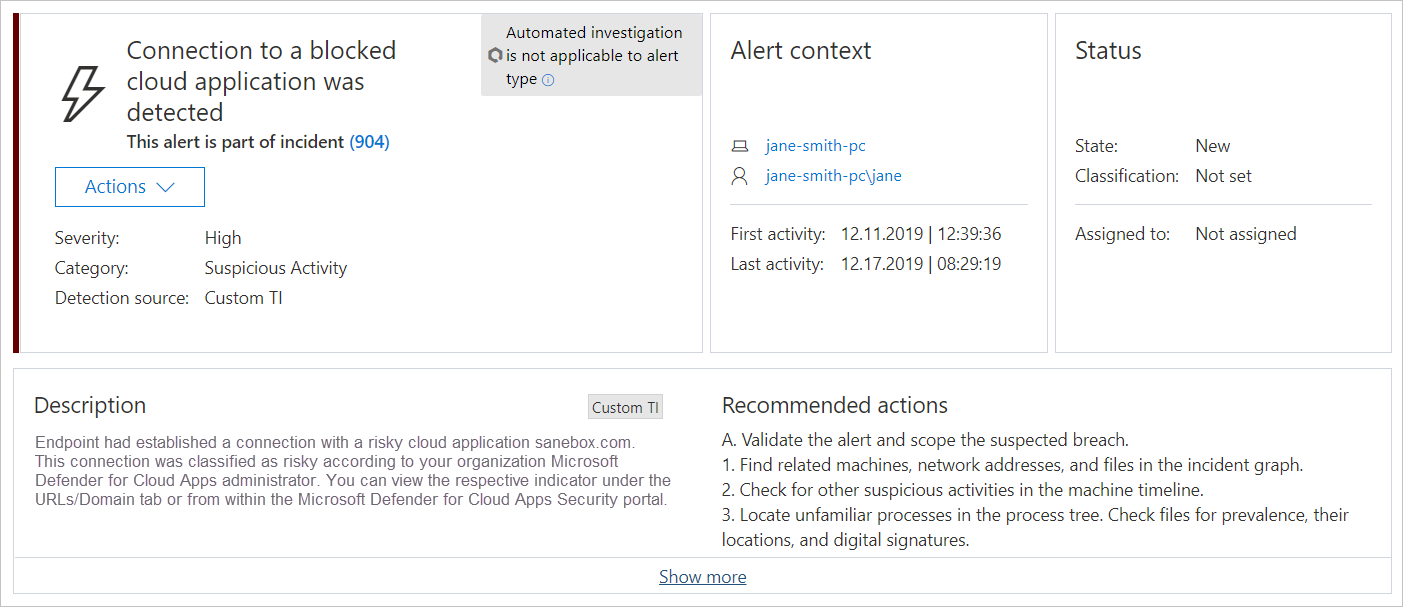

Investigación de aplicaciones no autorizadas en Microsoft Defender XDR

Cada intento de acceder a una aplicación no autorizada desencadena una alerta en Microsoft Defender XDR con detalles detallados sobre toda la sesión. Esto le permite realizar investigaciones más detalladas sobre los intentos de acceder a aplicaciones no autorizadas, así como proporcionar información relevante adicional para su uso en la investigación de dispositivos de punto de conexión.

A veces, el acceso a una aplicación no autorizada no se bloquea, ya sea porque el dispositivo de punto de conexión no está configurado correctamente o si la directiva de cumplimiento aún no se ha propagado al punto de conexión. En este caso, los administradores de Defender para punto de conexión recibirán una alerta en Microsoft Defender XDR que no se bloqueó la aplicación no autorizada.

Nota:

- Tarda hasta dos horas después de etiquetar una aplicación como No autorizada para que los dominios de aplicación se propaguen a los dispositivos de punto de conexión.

- De forma predeterminada, las aplicaciones y los dominios marcados como Sin usar en Defender for Cloud Apps se bloquearán para todos los dispositivos de punto de conexión de la organización.

- Actualmente, las direcciones URL completas no se admiten para aplicaciones no autorizadas. Por lo tanto, cuando las aplicaciones no autorizadas se configuran con direcciones URL completas, no se propagan a Defender para punto de conexión y no se bloquearán. Por ejemplo,

google.com/driveno se admite, mientras quedrive.google.comse admite. - Las notificaciones en el explorador pueden variar entre diferentes exploradores.

Pasos siguientes

Vídeos relacionados

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.