Conceder a los asociados acceso a Microsoft Security Copilot

Si trabaja con un proveedor de soluciones de seguridad administrada de Microsoft (MSSP), asegúrese de que acceden a las funcionalidades de Security Copilot solo cuando les conceda acceso.

Hay varias maneras de permitir que un asociado administre el Security Copilot.

Azure Lighthouse

Apruebe el MSSP para obtener permisos de Security Copilot para las áreas de trabajo de Microsoft Sentinel y otros recursos de Azure admitidos. El plan de capacidad (SCU) utilizado es el plan de capacidad del inquilino del asociado.GDAP (recomendado)

Apruebe el MSSP para obtener permisos de Security Copilot para el inquilino. Asignan a un grupo de seguridad los permisos necesarios mediante privilegios de Administración delegados granulares (GDAP). El plan de capacidad (SCU) utilizado es el plan de capacidad del cliente.Colaboración B2B: aplicaciones

Configure cuentas de invitado para que las personas de su asociado inicien sesión en el inquilino. El plan de capacidad (SCU) utilizado es el plan de capacidad del inquilino del cliente.

Hay ventajas para ambos métodos. Use la tabla siguiente para ayudar a decidir qué método es el mejor para su organización. Es posible combinar ambos métodos para una estrategia general de partners.

| Consideración | GDAP | Colaboración B2B: aplicaciones | Azure Lighthouse |

|---|---|---|---|

| ¿Cómo se implementa el acceso con límite de tiempo ? | El acceso está limitado por el tiempo de forma predeterminada y está integrado en el proceso de aprobación de permisos. | Privileged Identity Management (PIM) con acceso con límite de tiempo es posible, pero el cliente debe mantenerlo. | Privileged Identity Management (PIM) con acceso con límite de tiempo es posible para el control de acceso basado en rol de Azure (RBAC de Azure). |

| ¿Cómo se administra el acceso con privilegios mínimos ? | GDAP requiere grupos de seguridad. Una lista de los roles con privilegios mínimos necesarios guía la configuración. | Los grupos de seguridad son opcionales y los mantiene el cliente. | Azure Lighthouse requiere Microsoft Entra grupos de seguridad. Para obtener más información, consulte Inquilinos, usuarios y roles en escenarios de Azure Lighthouse. |

| ¿Qué complementos se admiten? | Se admite un conjunto parcial de complementos. | Todos los complementos disponibles para el cliente están disponibles para el partner. | Azure Lighthouse admite el acceso delegado a los recursos de Azure, que incluye Microsoft Sentinel. Para obtener más información sobre las cargas de trabajo admitidas, consulte ¿Qué es Azure Lighthouse?. |

| ¿Cuál es la experiencia de inicio de sesión independiente ? | MSSP usa la administración de servicios para iniciar sesión sin problemas en Security Copilot para el inquilino adecuado. | Use la selección del conmutador de inquilino de la configuración de Security Copilot. | El analista de MSSP, desde su Security Copilot portal independiente, puede solicitar a cualquier área de trabajo Microsoft Sentinel que el analista tenga permisos para acceder aprovechando el acceso delegado de Azure Lighthouse. |

| ¿Cuál es la experiencia insertada? | Compatible, con vínculos de administración de servicios para facilitar el acceso. | Se admite normalmente. | Compatible con la integración de La plataforma unificada de SecOps entre Microsoft Defender XDR y Microsoft Sentinel. Microsoft Sentinel incidentes se muestran en "Investigación & respuesta", lo que permite ejecutar experiencias de Security Copilot insertadas. Para obtener más información, consulte integración de Microsoft Defender XDR con Sentinel. |

| ¿Quién Security Copilot plan de capacidad (SCU) se usa al realizar solicitudes? | Plan de capacidad del inquilino del cliente. | Plan de capacidad del inquilino del cliente. | Plan de capacidad del inquilino del asociado. |

Azure Lighthouse

Azure Lighthouse permite a un MSSP configurar el acceso con privilegios mínimos y con límite de tiempo concedido explícitamente por el cliente Security Copilot para el acceso delegado a los recursos de Azure. Al realizar Security Copilot solicitudes dentro del inquilino del asociado en Microsoft Sentinel áreas de trabajo del cliente, se usan las SCU del plan de capacidad del asociado en lugar de las SCU del plan de capacidad del cliente.

Para más información, consulte Introducción a Azure Lighthouse.

Esta es la matriz actual de complementos de Security Copilot que admiten Azure Lighthouse:

| Complemento de Copilot de seguridad | Admite Azure Lighthouse |

|---|---|

| Microsoft Defender mgmt de superficie expuesta a ataques externos | No |

| Inteligencia contra amenazas de Microsoft Defender | No |

| Microsoft Defender XDR | No |

| Microsoft Entra | No |

| Microsoft Intune | No |

| Microsoft Purview | No |

| Microsoft Sentinel | Sí |

| NL2KQL Defender | No |

| NL2KQL Sentinel | Yes |

Incorporación de un cliente a Azure Lighthouse

Recopilación de detalles de inquilino y suscripción

- Para incorporar el inquilino de un cliente, debe tener una suscripción de Azure activa y necesitará la siguiente información para crear una plantilla de Azure Resource Manager.

- Identificador de inquilino de MSSP

- Identificador de inquilino del cliente

- Identificadores de suscripción de Azure para cada suscripción específica del inquilino del cliente que administrará MSSP, incluidos los detalles de la oferta.

- Para obtener más información, consulte Incorporación de un cliente a Azure Lighthouse.

- Para obtener más información Si necesita publicar una oferta de servicio administrada pública o privada para Azure Marketplace, consulte Publicación de una oferta de servicio administrado para Azure Marketplace.

- Para incorporar el inquilino de un cliente, debe tener una suscripción de Azure activa y necesitará la siguiente información para crear una plantilla de Azure Resource Manager.

Definición de roles y permisos

Como proveedor de servicios, es posible que desee realizar varias tareas para un solo cliente, lo que requiere un acceso diferente para distintos ámbitos. Puede definir tantas autorizaciones como necesite para asignar los roles integrados de Azure adecuados. Para definir autorizaciones en la plantilla, debe incluir los valores de identificador de cada usuario, grupo de usuarios o entidad de servicio en el inquilino de administración al que desea conceder acceso. También deberá incluir el identificador de definición de rol para cada rol integrado que quiera asignar. Para obtener más información, consulte Incorporación de un cliente a Azure Lighthouse: Azure Lighthouse.

Para aprovechar Microsoft Entra Privileged Identity Management (PIM) para el acceso Just-In-Time, deberá crear autorizaciones aptas. Para obtener más información, consulte Creación de autorizaciones aptas.

Creación de una plantilla de Azure Resource Manager

- Para incorporar el cliente, deberá crear una plantilla de Azure Resource Manager para la oferta con la siguiente información. Los valores mspOfferName y mspOfferDescription serán visibles para el cliente en la página Proveedores de servicios de la Azure Portal una vez implementada la plantilla en el inquilino del cliente. Puede crear esta plantilla en el Azure Portal o modificar manualmente las plantillas proporcionadas en nuestro repositorio de ejemplos. Para obtener más información, consulte Incorporación de un cliente a Azure Lighthouse.

Implementación de una plantilla de Azure Resource Manager

- Una vez que haya creado la plantilla, un usuario del inquilino del cliente debe implementarla dentro de su inquilino. Se necesita una implementación independiente para cada suscripción que quiera incorporar (o para cada suscripción que contenga grupos de recursos que quiera incorporar). La implementación puede realizarse mediante PowerShell, mediante la CLI de Azure o en el Azure Portal. Para obtener más información, consulte Incorporación de un cliente a Azure Lighthouse.

Confirmación de la incorporación correcta

- Cuando una suscripción de cliente se haya incorporado correctamente a Azure Lighthouse, los usuarios del inquilino del proveedor de servicios podrán ver la suscripción y sus recursos. Puede confirmarlo en el Azure Portal, mediante PowerShell o mediante la CLI de Azure. Para obtener más información, consulte Incorporación de un cliente a Azure Lighthouse.

GDAP

GDAP permite a un MSSP configurar el acceso con privilegios mínimos y con límite de tiempo concedido explícitamente por el cliente Security Copilot. Solo los MSSP registrados como asociados de soluciones en la nube (CSP) pueden administrar Security Copilot. El acceso se asigna a un grupo de seguridad de MSSP, lo que reduce la carga administrativa tanto para el cliente como para el asociado. A un usuario de MSSP se le asigna el rol y el grupo de seguridad adecuados para administrar el cliente.

Para más información, vea Introducción a los conjuntos de documentos.

Esta es la matriz actual de complementos de Copilot de seguridad que admiten GDAP:

| Complemento de Copilot de seguridad | Admite GDAP |

|---|---|

| Administración de superficies expuestas a ataques externos de Defender | No |

| Entra | En general, no, pero algunas funcionalidades funcionan. |

| Intune | Sí |

| MDTI | No |

| Defender XDR | Sí |

| NL2KQL Defender | Sí |

| NL2KQL Sentinel | No |

| Purview | Yes |

| Sentinel | No |

Para obtener más información, consulte Cargas de trabajo compatibles con GDAP.

Relación GDAP

MSSP envía una solicitud GDAP a su cliente. Siga las instrucciones de este artículo, Obtención de permisos para administrar el cliente. Para obtener los mejores resultados, MSSP debe solicitar los roles Lector de seguridad y Operador de seguridad para acceder a Security Copilot plataforma y complementos. Para obtener más información, vea agregar autenticación.

El cliente aprueba la solicitud GDAP del partner. Para obtener más información, consulte Aprobación del cliente.

Permisos de grupo de seguridad

MSSP crea un grupo de seguridad y le asigna los permisos aprobados. Para obtener más información, consulte Asignación de roles Microsoft Entra.

El cliente agrega los roles que el MSSP solicitó al rol de Security Copilot adecuado (propietario de Copilot o colaborador de copiloto). Por ejemplo, si MSSP solicitó permisos de operador de seguridad, el cliente agrega ese rol al rol colaborador de Copilot dentro de Security Copilot. Para obtener más información, consulte Asignación de roles Security Copilot.

Acceso Security Copilot de MSSP

La cuenta de usuario de MSSP necesita pertenencia al grupo de seguridad de asociado asignado y un rol aprobado para acceder al área de trabajo Microsoft Sentinel delegada del cliente en el inquilino del asociado.

MSSP puede acceder a Security Copilot portal independiente y usar los siguientes mensajes de ejemplo:

"Enumerar todas las áreas de trabajo de Sentinel" para ver todas las áreas de trabajo Sentinel disponibles en el inquilino del asociado y en las áreas de trabajo de Sentinel del cliente delegado.

"Resumir <el identificador> de incidente del área de trabajo <del área de trabajo Sentinel> del cliente" para ver un resumen del incidente de Sentinel del área de trabajo Sentinel del cliente.

El MSSP puede acceder al panel de supervisión de uso de su Security Copilot en la experiencia independiente para ver el costo de la SCU asociado al símbolo del sistema realizado en el área de trabajo Sentinel del cliente. Esto se puede validar viendo el identificador de sesión en el panel de supervisión de uso y el identificador de sesión en la dirección URL del explorador al ver la sesión de Security Copilot.

Colaboración B2B: aplicaciones

Este método de acceso invita a cuentas de partner individuales como invitados al inquilino del cliente para que operen Security Copilot.

Configuración de una cuenta de invitado para el asociado

Nota:

Para realizar los procedimientos descritos en esta opción, debe tener un rol adecuado, como Administrador de usuarios o Administrador de facturación, asignado en Microsoft Entra.

Vaya al Centro de administración Microsoft Entra e inicie sesión.

Vaya aUsuarios>de identidad>Todos los usuarios.

Seleccione Nuevo usuario>Invitar a un usuario externo y, a continuación, especifique la configuración de la cuenta de invitado.

En la pestaña Aspectos básicos, rellene la dirección de correo electrónico del usuario, el nombre para mostrar y un mensaje si desea incluir uno. (Opcionalmente, puede agregar un destinatario cc para recibir una copia de la invitación por correo electrónico).

En la pestaña Propiedades, en la sección Identidad, rellene el nombre y el apellido del usuario. (Opcionalmente, puede rellenar cualquier otro campo que quiera usar).

En la pestaña Asignaciones, seleccione + Agregar rol. Desplácese hacia abajo y seleccione Operador de seguridad o Lector de seguridad.

En la pestaña Revisar e invitar, revise la configuración. Cuando esté listo, seleccione Invitar.

El asociado recibe un correo electrónico con un vínculo para aceptar la invitación para unirse a su inquilino como invitado.

Sugerencia

Para obtener más información sobre cómo configurar una cuenta de invitado, consulte Invitar a un usuario externo.

Acceso Security Copilot B2B

Una vez que haya configurado una cuenta de invitado para su asociado, estará listo para notificarle que ahora puede usar las funcionalidades de Security Copilot.

Indique a su asociado que busque una notificación por correo electrónico de Microsoft. El correo electrónico contiene detalles sobre su cuenta de usuario e incluye un vínculo que debe seleccionar para aceptar la invitación.

El asociado accede a Security Copilot visitando securitycopilot.microsoft.com e iniciando sesión con su cuenta de correo electrónico.

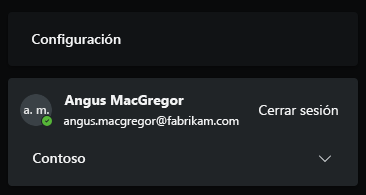

El asociado usa la característica de cambio de inquilino para asegurarse de que tiene acceso al cliente adecuado. Por ejemplo, en la siguiente imagen se muestra un asociado de Fabrikam con sus credenciales para trabajar en Security Copilot para su cliente, Contoso.

Como alternativa, establezca el identificador de inquilino directamente en la dirección URL, por ejemplo,

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.Comparta los siguientes artículos para ayudar a MSSP a empezar a usar Security Copilot:

Soporte técnico

Actualmente, si su MSSP o asociado tiene preguntas y necesita soporte técnico para Security Copilot fuera del centro de partners, la organización del cliente debe ponerse en contacto con el soporte técnico en nombre del MSSP.