Habilitación de detecciones de SAP y protección contra amenazas

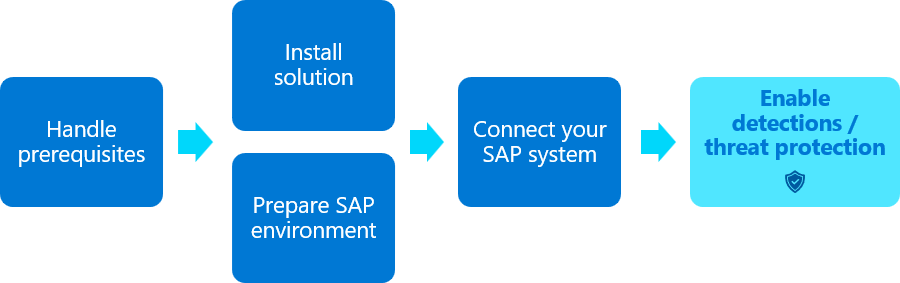

Aunque la implementación de un recopilador de datos y una solución de Microsoft Sentinel para SAP proporciona la capacidad de supervisar sistemas SAP para detectar actividades sospechosas e identificar amenazas, se requieren pasos de configuración adicionales para asegurarse de que la solución está optimizada para la implementación de SAP. Este artículo proporciona los procedimientos recomendados para comenzar a utilizar el contenido de seguridad suministrado con la solución Microsoft Sentinel para aplicaciones de SAP, y constituye el último paso en la implementación de la integración con SAP.

El contenido de este artículo es relevante para su equipo de seguridad.

Importante

Algunos componentes de la solución Microsoft Sentinel para aplicaciones de SAP se encuentran actualmente en VERSIÓN PRELIMINAR. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

Requisitos previos

Antes de configurar las opciones descritas en este artículo, debe tener instalada una solución SAP de Microsoft Sentinel y un conector de datos configurado.

Para más información, consulte Implementación de la solución Microsoft Sentinel para aplicaciones de SAP desde el centro de contenido e Implementación de la solución Microsoft Sentinel para aplicaciones de SAP.

Inicio de la habilitación de reglas de análisis

De manera predeterminada, todas las reglas de análisis de la solución Microsoft Sentinel para aplicaciones de SAP se proporcionan como plantillas de reglas de alerta. Le recomendamos un enfoque por fases, en el que use las plantillas para crear unas cuantas reglas cada vez, dejando tiempo para la optimización de cada escenario.

Recomendamos empezar con las siguientes reglas de análisis, que se consideran más sencillas de probar:

- Cambio en usuario con privilegios de confidencialidad

- Usuario con privilegios de confidencialidad con sesión iniciada

- Un usuario con privilegios de confidencialidad realiza un cambio en otro usuario

- Cambio de contraseña e inicio de sesión de usuarios con información confidencial

- Cambio de configuración de cliente

- Módulo de funciones probado

Para más información, consulte Reglas de análisis integradas y Detección de amenazas en Microsoft Sentinel.

Configuración de listas de reproducción

Configure su solución Microsoft Sentinel para aplicaciones de SAP proporcionando información específica del cliente en las siguientes listas de vigilancia:

| Nombre de lista de reproducción | Detalles de configuración |

|---|---|

| SAP: sistemas | La lista de supervisión SAP: Sistemas define los sistemas de SAP que están presentes en el entorno supervisado. Para cada sistema, especifique: - El SID - Si se trata de un sistema de producción o de un entorno de desarrollo o pruebas. Definir esto en su lista de seguimiento no afecta a la facturación, y solo influye en su regla de análisis. Por ejemplo, es posible que quiera usar un sistema de pruebas como sistema de producción mientras realiza las pruebas. - Una descripción significativa Los datos configurados los usan algunas reglas de análisis, que pueden reaccionar de forma diferente si aparecen eventos relevantes en un sistema de desarrollo o de producción. |

| SAP: redes | La lista de seguimiento SAP: Redes describe todas las redes que usa la organización. Se usa principalmente para identificar si los inicios de sesión de los usuarios se originan o no en segmentos conocidos de la red, o si el origen del inicio de sesión de un usuario cambia inesperadamente. Hay muchos enfoques para documentar la topología de red. Podría definir un amplio rango de direcciones, como 172.16.0.0/16, y darle el nombre de Red corporativa, lo que es suficiente para supervisar los inicios de sesión desde fuera de ese rango. Sin embargo, un enfoque más segmentado permite una mejor visibilidad de una actividad potencialmente inusual. Por ejemplo, puede definir los siguientes segmentos y ubicaciones geográficas: - 192.168.10.0/23: Europa occidental - 10.15.0.0/16: Australia En estos casos, Microsoft Sentinel puede diferenciar un inicio de sesión desde 192.168.10.15 en el primer segmento de un inicio de sesión desde 10.15.2.1 en el segundo segmento. Microsoft Sentinel le avisa si este comportamiento se identifica como atípico. |

| SAP: módulos de funciones confidenciales SAP: tablas confidenciales SAP: programas de ABAP confidenciales SAP: transacciones confidenciales |

Las listas de seguimiento de contenido confidencial identifican acciones o datos confidenciales que los usuarios pueden llevar a cabo o a los que pueden acceder. Aunque varias operaciones, tablas y autorizaciones bien conocidas están preconfiguradas en las listas de seguimiento, le recomendamos que consulte con su equipo de SAP BASIS para identificar las operaciones, transacciones, autorizaciones y tablas que se consideran confidenciales en su entorno de SAP, y que actualice las listas según sea necesario. |

| SAP: perfiles confidenciales SAP: roles confidenciales SAP: usuarios con privilegios. SAP: autorizaciones críticas |

La solución Microsoft Sentinel para aplicaciones de SAP utiliza los datos de usuario recopilados en listas de seguimiento de datos de usuario de los sistemas de SAP para identificar qué usuarios, perfiles y roles deben considerarse confidenciales. Aunque de manera predeterminada se incluyen datos de ejemplo en las listas de seguimiento, le recomendamos que consulte con su equipo de SAP BASIS para identificar a los usuarios, roles y perfiles confidenciales de su organización y actualice las listas según sea necesario. |

Tras la implementación inicial de la solución, puede pasar algún tiempo hasta que las listas de seguimiento se completen con datos. Si abre una lista de seguimiento para editarla y comprueba que está vacía, espere unos minutos y vuelva a probar.

Para más información, consulte Listas de seguimiento disponibles.

Uso de un libro para comprobar el cumplimiento de los controles de seguridad de SAP

La solución Microsoft Sentinel para aplicaciones de SAP incluye el libro SAP: Controles de auditoría de seguridad, que le ayuda a comprobar el cumplimiento de sus controles de seguridad de SAP. El libro proporciona una visión completa de los controles de seguridad existentes y del estado de cumplimiento de cada uno de ellos.

Para más información, consulte Comprobación del cumplimiento de sus controles de seguridad de SAP con el libro de SAP: Controles de auditoría de seguridad (versión preliminar).

Paso siguiente

Hay mucho más contenido por descubrir para SAP con Microsoft Sentinel, incluidas funciones, cuadernos de estrategias, libros y mucho más. Este artículo destaca algunos puntos de partida útiles, y debería seguir implementando otros contenidos para sacar el máximo partido a su supervisión de la seguridad de SAP.

Para más información, vea:

- Solución Microsoft Sentinel para aplicaciones de SAP: referencia de funciones

- Solución Microsoft Sentinel para aplicaciones de SAP: referencia de contenido de seguridad.

Contenido relacionado

Para más información, vea: