Conexión del sistema SAP a Microsoft Sentinel

A fin de que la solución Microsoft Sentinel para aplicaciones SAP funcione correctamente, primero debe llevar los datos de SAP a Microsoft Sentinel. Para ello, implante el agente del conector de datos SAP de Microsoft Sentinel o conecte el conector de datos sin agente de Microsoft Sentinel para SAP. Seleccione la opción en la parte superior de la página que coincida con el entorno.

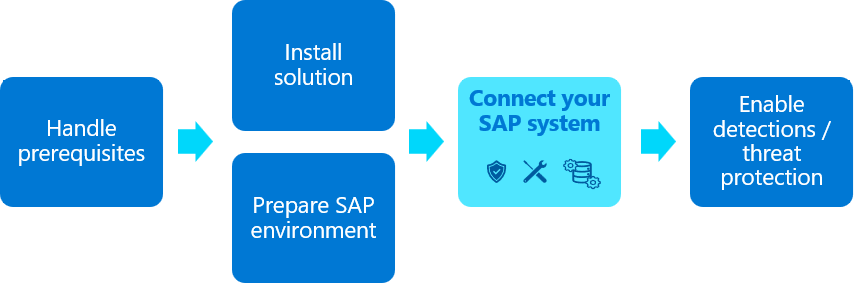

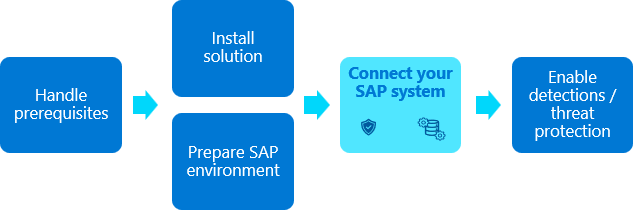

Este artículo describe el tercer paso en la implantación de una de las soluciones Microsoft Sentinel para aplicaciones SAP.

El contenido de este artículo es relevante para los equipos de seguridad, infraestructura y SAP BASIS. Asegúrese de realizar los pasos de este artículo en el orden en que se presentan.

El contenido de este artículo es relevante para su equipo de seguridad, mediante la información proporcionada por los equipos de SAP BASIS.

Importante

La solución sin agente de Microsoft Sentinel está en versión preliminar limitada como un producto preliminar, que puede modificarse sustancialmente antes de su lanzamiento comercial. Microsoft no otorga ninguna garantía, explícita o implícita, con respecto a la información proporcionada aquí. El acceso a la solución sin agente también requiere el registro y solo está disponible para los clientes y asociados aprobados durante el período de versión preliminar. Para obtener más información, consulte Microsoft Sentinel para SAP sin agente .

Requisitos previos

Antes de conectar el sistema SAP a Microsoft Sentinel:

- Asegúrese de que se cumplen todos los requisitos previos de implementación. Para más información, vea Requisitos previos para la implementación de la solución Microsoft Sentinel para aplicaciones SAP.

Asegúrese de que tiene la solución de Microsoft Sentinel para aplicaciones SAPinstaladas en el área de trabajo de Microsoft Sentinel

Asegúrese de que el sistema SAP está totalmente preparado para la implementación.

Si va a implementar el agente del conector de datos para comunicarse con Microsoft Sentinel a través de SNC, asegúrese de que ha completado Configuración del sistema para usar SNC para conexiones seguras.

Asegúrese de que tiene instalada la solución de Microsoft Sentinel SAP Agentlessen el área de trabajo de Microsoft Sentinel

Asegúrese de que el sistema SAP está totalmente preparado para la implementación.

Asegúrese de que DCR está configurado como se describe en Instalación de la solución desde el centro del contenido.

Vea un vídeo de demostración

Vea una de las siguientes demostraciones de vídeo del proceso de implementación descrito en este artículo.

Una profundización en las opciones del portal:

Incluye más detalles sobre el uso de Azure KeyVault. Sin audio, demostración solo con subtítulos:

Creación de una máquina virtual y configuración del acceso a las credenciales

Se recomienda crear una máquina virtual dedicada para el contenedor del agente del conector de datos para garantizar un rendimiento óptimo y evitar posibles conflictos. Para más información, consulte Requisitos previos del sistema para el contenedor del agente del conector de datos.

Se recomienda almacenar los secretos de SAP y de autenticación enAzure key vault. La forma de acceder al almacén de claves depende de dónde se implemente la máquina virtual:

| Método de implementación | Método de acceso |

|---|---|

| Contenedor en una máquina virtual de Azure | Se recomienda usar una identidad administrada asignada por el sistema de Azure para acceder a Azure Key Vault. Si no se puede usar una identidad administrada asignada por el sistema, el contenedor también se puede autenticar en Azure Key Vault mediante una entidad de servicio de aplicación registrada de Id. de Microsoft Entra o, como último recurso, un archivo de configuración. |

| Un contenedor en una máquina virtuallocal o una máquina virtual en un entorno de nube de terceros | Autentíquese en Azure Key Vault mediante una entidad de servicio de aplicación registrada de Id. de Microsoft Entra. |

Si no puede usar una aplicación registrada o una entidad de servicio, use un archivo de configuración para administrar las credenciales, aunque no se prefiere este método. Para obtener más información, consulte Implementación del conector de datos mediante un archivo de configuración.

Para más información, vea:

- Autenticación de Azure Key Vault

- ¿Qué son las identidades administradas para los recursos de Azure?

- Objetos de aplicación y de entidad de servicio en Microsoft Entra ID

Normalmente, la máquina virtual se crea mediante el equipo de la infraestructura. La configuración del acceso a las credenciales y la administración de almacenes de claves se suele realizar mediante el equipo de seguridad.

Creación de una identidad administrada con una máquina virtual de Azure

Ejecute el comando siguiente para Crear una máquina virtual en Azure, sustituyendo los nombres reales del entorno por el

<placeholders>:az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Para más información, consulte Inicio rápido: Creación rápida de una máquina virtual con la CLI de Azure.

Importante

Una vez creada la máquina virtual, asegúrese de aplicar los requisitos de seguridad y los procedimientos de protección aplicables en su organización.

Este comando crea el recurso de máquina virtual, lo que genera un resultado similar al siguiente:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Copie el GUID systemAssignedIdentity , ya que se usará en los pasos siguientes. Esta es su identidad administrada.

Creación de un Almacén de claves

Este procedimiento describe cómo crear un almacén de claves para almacenar la información de configuración de su agente, incluidos sus secretos de autenticación de SAP. Si usa un almacén de claves existente, vaya directamente a paso 2.

Para crear el almacén de claves:

Ejecute los comandos siguientes, sustituyendo los nombres reales por los valores de

<placeholder>.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Copie el nombre del almacén de claves y el nombre de su grupo de recursos. Los necesitará al asignar los permisos de acceso del almacén de claves y ejecutar el script de implementación en los pasos siguientes.

Asignación de permisos de acceso del almacén de claves

En el almacén de claves, asigne el rol lector de secretos de Azure Key Vault a la identidad que creó y copió anteriormente.

En el mismo almacén de claves, asigne los siguientes roles de Azure al usuario que configura el agente del conector de datos:

- Colaborador de Key Vault, para implementar el agente

- Director de secretos de Key Vaultpara agregar nuevos sistemas

Implementación del agente del conector de datos desde el portal (versión preliminar)

Ahora que ha creado una máquina virtual y una instancia de Key Vault, el siguiente paso es crear un nuevo agente y conectarse a uno de los sistemas SAP. Aunque puede ejecutar varios agentes de conector de datos en una sola máquina, se recomienda empezar con un solo, supervisar el rendimiento y, a continuación, aumentar el número de conectores lentamente.

En este procedimiento se describe cómo crear un nuevo agente y conectarlo al sistema SAP mediante los portales de Azure o Defender. Se recomienda que el equipo de seguridad realice este procedimiento con ayuda del equipo de SAP BASIS.

La implementación del agente del conector de datos desde el portal se admite tanto desde Azure Portal como desde el portal de Defender si ha incorporado el área de trabajo a la plataforma unificada de operaciones de seguridad.

Aunque también se admite la implementación desde la línea de comandos, se recomienda usar el portal para implementaciones típicas. Los agentes del conector de datos implementados mediante la línea de comandos solo se pueden administrar a través de la línea de comandos y no a través del portal. Para obtener más información, consulteImplementación de un agente de conector de datos de SAP desde la línea de comandos.

Importante

La implementación del contenedor y la creación de conexiones a sistemas SAP desde el portal se encuentra actualmente en VERSIÓN PRELIMINAR. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

Requisitos previos:

Para implementar el agente del conector de datos a través del portal, necesita lo siguiente:

- Autenticación a través de una identidad administrada o una aplicación registrada

- Credenciales almacenadas en una instancia de Azure Key Vault

Si no tiene estos requisitos previos, implemente el agente del conector de datos de SAP desde la línea de comandos en su lugar.

Para implementar el agente del conector de datos, también necesita privilegios de sudo o raíz en la máquina del agente del conector de datos.

Si desea ingerir registros de Netweaver/ABAP a través de una conexión segura mediante Comunicaciones de red segura (SNC), necesita lo siguiente:

- La ruta de acceso al archivo binario

sapgenpsey la bibliotecalibsapcrypto.so - Detalles del certificado de cliente

Para obtener más información, consulte Configuración del sistema para usar SNC para conexiones seguras.

- La ruta de acceso al archivo binario

Para implementar el agente del conector de datos:

Inicie sesión en la máquina virtual recién creada en la que va a instalar el agente, como usuario con privilegios de sudo.

Descargue o transfiera el SDK de SAP NetWeaver a la máquina.

En Microsoft Sentinel, seleccione la Configuración >Conectores de datos.

En la barra de búsqueda, escriba SAP. Seleccione Microsoft Sentinel para SAP en los resultados de la búsqueda y, a continuación, Abra la página del conector.

En el área Configuración, seleccione Agregar agente nuevo (versión preliminar).

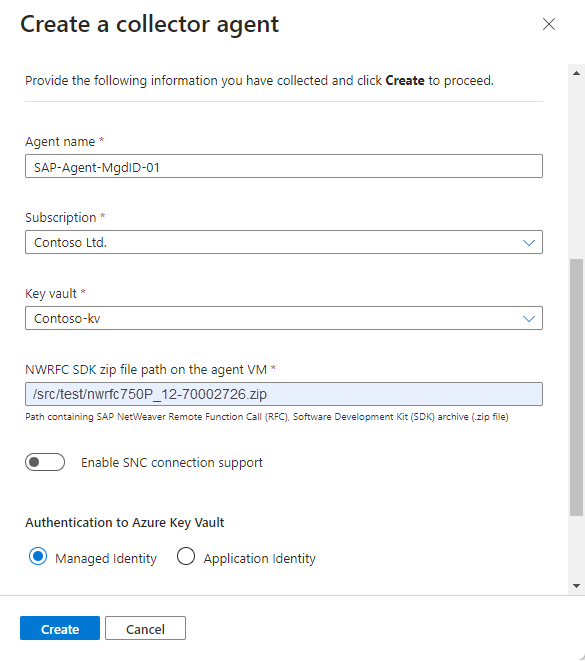

En el panel Crear un agente de recopilador, escriba los siguientes detalles del agente:

Nombre Descripción Nombre del agente Escriba un nombre descriptivo del agente para su organización. No se recomienda ninguna convención de nomenclatura específica, salvo que el nombre solo puede incluir los siguientes tipos de caracteres: - a-z

- A-Z

- 0-9

- _ (carácter de subrayado)

- . (punto)

- - (guión)

Suscripción / Almacén de claves Seleccione Suscripción y el Almacén de claves de sus respectivas listas desplegables. Ruta de acceso del archivo ZIP del SDK de NWRFC en la máquina virtual del agente Escriba la ruta de acceso en la máquina virtual que contiene el archivo del kit de desarrollo de software (SDK) de SAP NetWeaver Remote Function Call (RFC) (archivo .zip).

Asegúrese de que esta ruta de acceso incluya el número de versión del SDK en la sintaxis siguiente:<path>/NWRFC<version number>.zip. Por ejemplo:/src/test/nwrfc750P_12-70002726.zip.Habilitación de la compatibilidad con la conexión SNC Seleccione esta opción para ingerir registros de NetWeaver/ABAP a través de una conexión segura mediante SNC.

Si selecciona esta opción, escriba la ruta que contiene el binariosapgenpsey la bibliotecalibsapcrypto.so, en Ruta de acceso a la biblioteca criptográfica de SAP en la máquina virtual del agente.

Si quiere usar una conexión SNC, asegúrese de seleccionar Habilitar compatibilidad con conexión SNC en esta fase, ya que no puede volver atrás y habilitar una conexión SNC después de finalizar la implementación del agente. Si desea cambiar esta configuración después, se recomienda crear un nuevo agente en su lugar.Autenticación en Azure Key Vault Para autenticarse en el almacén de claves mediante una identidad administrada, deje seleccionada la opción predeterminada Identidad administrada. Para autenticarse en el almacén de claves mediante una aplicación registrada, seleccione Identidad de aplicación.

Debe tener configurada la identidad administrada o la aplicación registrada con antelación. Para más información, consulta Creación de una máquina virtual y configuración del acceso a las credenciales.Por ejemplo:

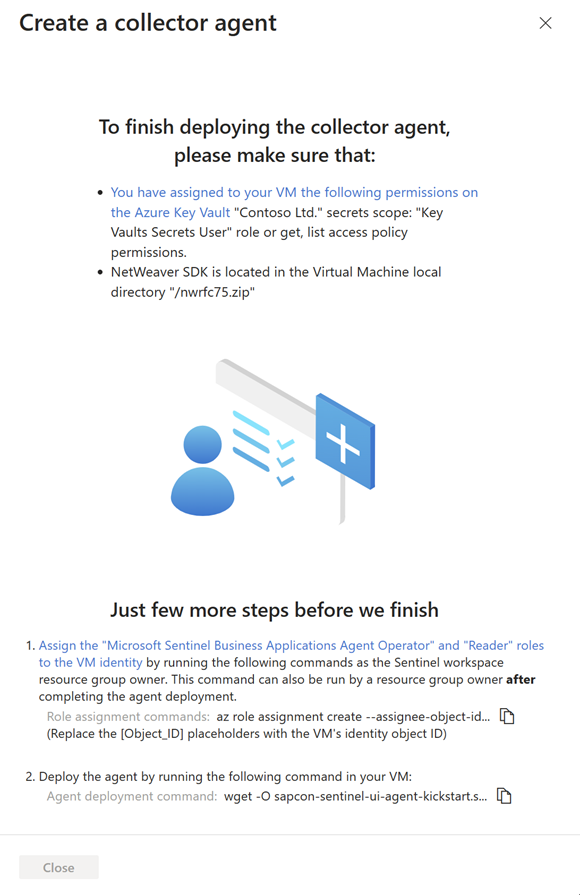

Seleccione Crear y revise las recomendaciones antes de completar la implementación:

La implementación del agente del conector de datos de SAP requiere que conceda a la identidad de máquina virtual del agente permisos específicos para el área de trabajo de Microsoft Sentinel mediante los roles de Operador del agente de aplicaciones empresariales de Microsoft Sentinel y Lector.

Para ejecutar los comandos en este paso, debe ser propietario del grupo de recursos en el área de trabajo de Microsoft Sentinel. Si no es propietario del grupo de recursos en el área de trabajo, este procedimiento también se puede realizar una vez completada la implementación del agente.

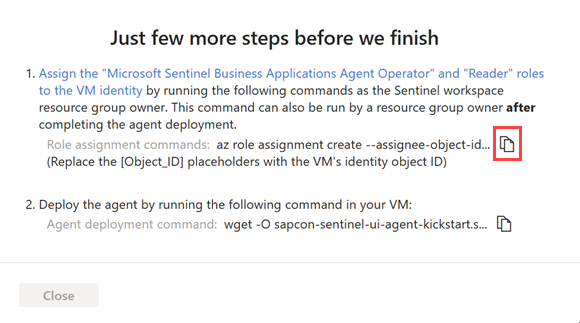

En Solo unos pocos pasos más antes de finalizar, copie los comandos de asignación de roles del paso 1 y ejecútelos en la máquina virtual del agente, reemplazando el marcador de posición

[Object_ID]por el identificador de objeto de identidad de la máquina virtual. Por ejemplo:

Para buscar el identificador de objeto de identidad de máquina virtual en Azure:

Para una identidad administrada, el identificador de objeto aparece en la página Identidadde la máquina virtual.

En el caso de una entidad de servicio, vaya a la aplicación Empresarial en Azure. Seleccione Todas las aplicaciones y, a continuación, seleccione la máquina virtual. El identificador de objeto se muestra en la página Información general.

Estos comandos asignan los roles del operador de Aplicaciones empresarialesde Microsoft Sentinel y Reader Azure a la identidad gestionada o de aplicación de su VM, incluyendo solo el ámbito de los datos del agente especificado en el área de trabajo.

Importante

La asignación de los roles Operador del agente de aplicaciones empresariales de Microsoft Sentinel y Lector a través de la CLI asigna los roles solo en el ámbito de los datos del agente especificado en el área de trabajo. Esta es la opción más segura y, por tanto, recomendada.

Si debe asignar los roles a través de Azure Portal, recomendamos asignar los roles en un ámbito reducido, como solo en el área de trabajo de Microsoft Sentinel.

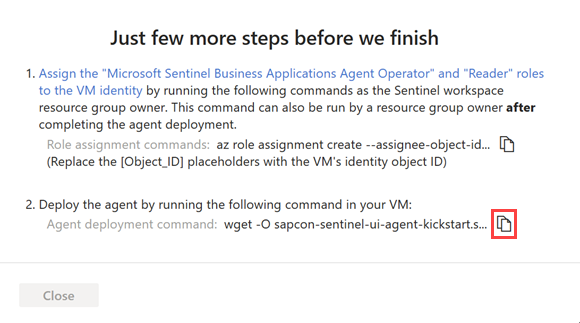

Seleccione Copiar

junto al comando de implementación del agente en el paso 2. Por ejemplo:

junto al comando de implementación del agente en el paso 2. Por ejemplo:

Copie la línea de comandos en una ubicación independiente y seleccione Cerrar.

La información pertinente del agente se implementa en Azure Key Vault y el nuevo agente está visible en la tabla en Agregar un agente recopilador basado en API.

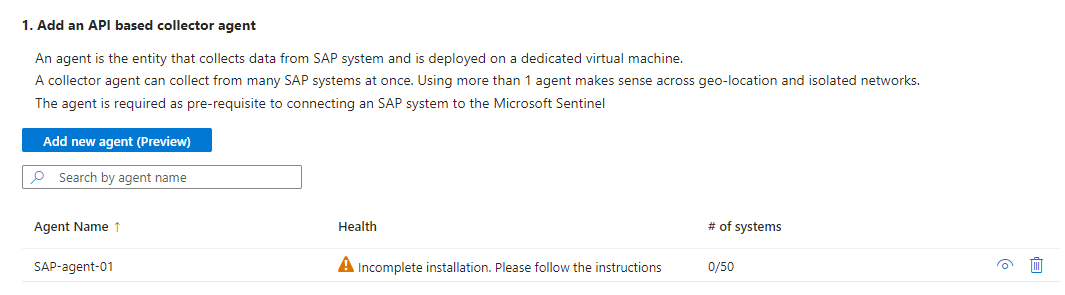

En esta fase, el estado de mantenimiento del agente es "Instalación incompleta. Siga las instrucciones". Una vez instalado correctamente el agente, el estado cambia a Agente correcto. La actualización puede tardar hasta 10 minutos. Por ejemplo:

Nota:

La tabla muestra el nombre del agente y su estado de mantenimiento solo para aquellos agentes que implemente a través de Azure Portal. Los agentes implementados mediante la línea de comandos no se muestran aquí. Para obtener más información, consulte lapestañaLínea de comandos en su lugar.

En la máquina virtual en la que planea instalar el agente, abra un terminal y ejecute el comando de implementación del Agente que copió en el paso anterior. Este paso requiere privilegios de sudo o raíz en la máquina del agente del conector de datos.

El script actualiza los componentes del sistema operativo e instala la CLI de Azure, el software de Docker y otras utilidades necesarias, como jq, netcat y curl.

Proporcione parámetros adicionales al script según sea necesario para personalizar la implementación del contenedor. Para más información sobre las opciones de línea de comandos disponibles, vea Referencia del script kickstart.

Si necesita volver a copiar el comando, seleccione Vista

a la derecha de la columna Estado y copie el comando junto al comando de implementación del agente en la parte inferior derecha.

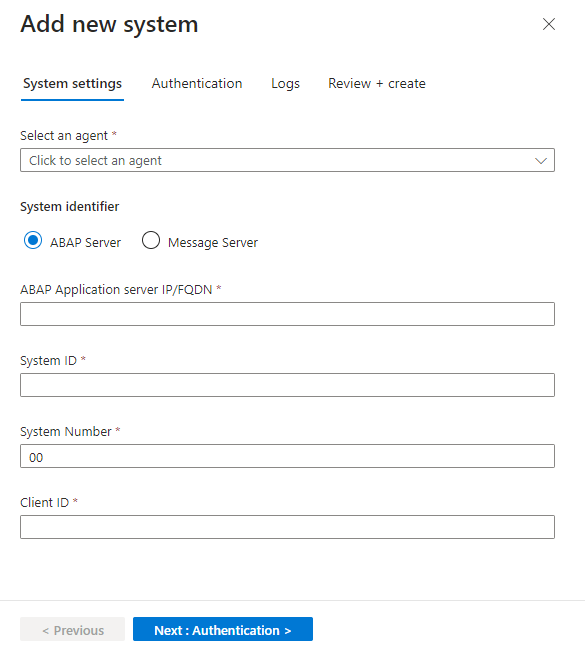

a la derecha de la columna Estado y copie el comando junto al comando de implementación del agente en la parte inferior derecha.En la página conector de datos de la Solución Microsoft Sentinel para SAP, en el área Configuración, seleccione Agregar nuevo sistema (versión preliminar) y escriba los detalles siguientes:

En Seleccionar un agente, seleccione el agente que creó anteriormente.

En Identificador del sistema, seleccione el tipo de servidor:

- Servidor ABAP

- Servidor de mensajes para usar un servidor de mensajes como parte de un ABAP SAP Central Services (ASCS).

Continúe definiendo detalles relacionados para el tipo de servidor:

- Para un servidor ABAP, escriba la dirección IP/FQDN del servidor de aplicaciones de ABAP, el identificador y el número del sistema y el identificador de cliente.

- Para un servidor de mensajes, escriba la dirección IP/FQDN del servidor de mensajes, el número de puerto o el nombre del servicio y el grupo de inicio de sesión

Cuando haya terminado, seleccione Siguiente: Autenticación.

Por ejemplo:

En la pestaña Autenticación, escriba los detalles siguientes:

- Para la autenticación básica, escriba el usuario y la contraseña.

- Si seleccionó una conexión SNC al configurar el agente, seleccione SNC y escriba los detalles del certificado.

Cuando haya terminado, seleccione Siguiente: Registros.

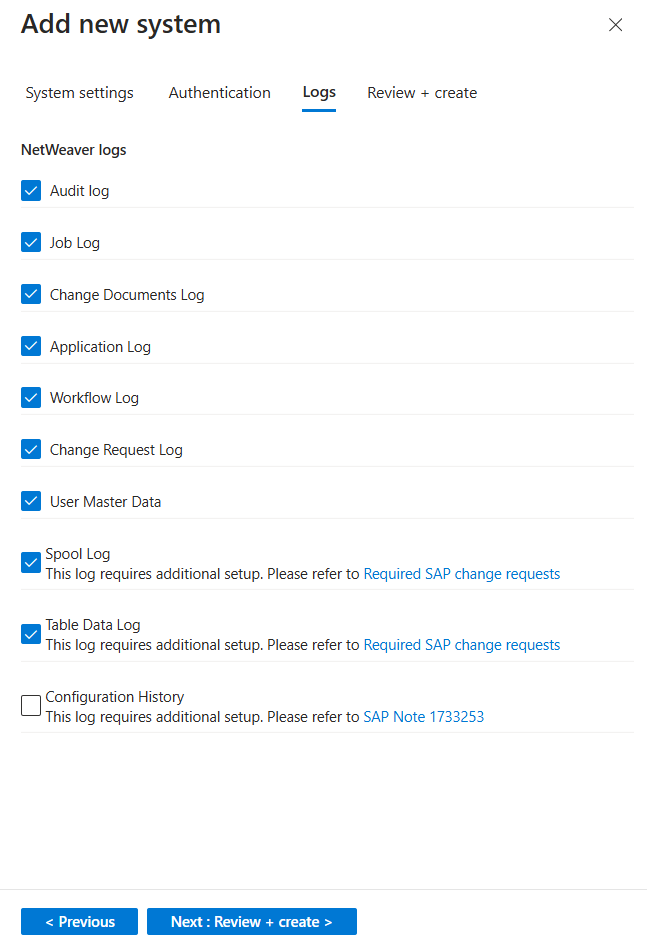

En la pestaña Registros, seleccione los registros que desea ingerir de SAP y, a continuación, seleccione Siguiente: Revisar y crear. Por ejemplo:

(Opcional) Para obtener resultados óptimos en la supervisión de la tabla PAHI de SAP, seleccione Historial de configuración. Para obtener más información, consulte Comprobar que la tabla PAHI se actualiza a intervalos regulares.

Revise la configuración que ha definido. Seleccione Anterior para modificar cualquier valor o seleccione Implementar para implementar el sistema.

La configuración del sistema definida se implementa en el almacén de claves de Azure que definió durante la implementación. Ahora puede ver los detalles del sistema en la tabla en Configurar un sistema SAP y asignarlo a un agente recopilador. En esta tabla se muestra el nombre del agente asociado, el identificador de sistema de SAP (SID) y el estado de mantenimiento de los sistemas que agregó a través del portal o de lo contrario.

En esta fase, el estado de mantenimiento del sistema es Pendiente. Si el agente se actualiza correctamente, extrae la configuración de Azure Key Vault y el estado cambia a Estado correcto del sistema. La actualización puede tardar hasta 10 minutos.

Conexión del conector de datos sin agente

En Microsoft Sentinel, vaya a la página Conectores> de datos de la configuración y busque el conector de datos de SAP ABAP y S/4 a través de Cloud Connector (versión preliminar).

En el áreaConfiguración, en Conectar un conjunto de integración de SAP a Microsoft Sentinel, seleccione Agregar conexión.

En el panel lateral de conexión sin agente, escriba los detalles siguientes:

Campo Descripción nombre de destino RFC Nombre del destino RFC, tomado del destino BTP. Identificador de cliente sin agente de SAP Valor clientidtomado del archivo JSON de claves de servicio de Process Integration Runtime. Secreto de cliente sin agente de SAP Valor clientecret tomado del archivo JSON de claves de servicio de Process Integration Runtime. Servidor de autorización de URL Valor tokenurlurl tomado del archivo JSON de claves de servicio de Process Integration Runtime. Por ejemplo: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenPunto de conexión de Integration Suite Valor de dirección URL tomado del archivo JSON de clave del servicio Process Integration Runtime. Por ejemplo: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

Comprobación de la conectividad y el estado

Después de implementar el conector de datos de SAP, compruebe el estado y la conectividad del agente. Para obtener más información, consulte Supervisión del estado y el rol de los sistemas SAP.

Paso siguiente

Una vez implementado el conector, continúe con la configuración de la solución de Microsoft Sentinel para el contenido de las aplicaciones de SAP. En concreto, la configuración de detalles en las listas de reproducción es un paso esencial para habilitar las detecciones y la protección contra amenazas.