Actualización de los procesos del centro de operaciones de seguridad

Un centro de operaciones de seguridad (SOC) es una función centralizada dentro de una organización que integra personas, procesos y tecnología. Un SOC implementa el marco de ciberseguridad general de la organización. El SOC colabora con los esfuerzos de la organización para supervisar, alertar, evitar, detectar, analizar y responder a incidentes de ciberseguridad. Los equipos de SOC, dirigidos por un administrador de SOC, pueden incluir respondedores de incidentes, analistas de SOC en los niveles 1, 2 y 3, cazadores de amenazas y administradores de respuesta a incidentes.

Los equipos de SOC usan la telemetría de toda la infraestructura de TI de la organización, incluidas las redes, los dispositivos, las aplicaciones, los comportamientos, los dispositivos y los almacenes de información. A continuación, los equipos se relacionan y analizan los datos para determinar cómo administrar los datos y las acciones que se deben realizar.

Para migrar correctamente a Microsoft Sentinel, debe actualizar no solo la tecnología que usa el SOC, sino también las tareas y los procesos de SOC. Obtenga información sobre cómo actualizar sus procesos de SOC y analista como parte de su migración a Microsoft Sentinel.

Actualizar el flujo de trabajo de los analistas

Microsoft Sentinel ofrece una variedad de herramientas que se asignan a un flujo de trabajo de analista típico, desde la asignación de incidentes hasta el cierre. Los analistas pueden usar de forma flexible algunas o todas las herramientas disponibles para evaluar e investigar incidentes. A medida que su organización se migra a Microsoft Sentinel, los analistas deben adaptarse a estos nuevos conjuntos de herramientas, características y flujos de trabajo.

Incidentes en Microsoft Sentinel

En Microsoft Sentinel, un incidente es una colección de alertas que Microsoft Sentinel determina que tienen suficiente fidelidad para desencadenar el incidente. Por lo tanto, con Microsoft Sentinel, el analista evalúa primero los incidentes en la página Incidentes y, a continuación, continúa a analizar las alertas, si se necesita un análisis más profundo. Compare la terminología de incidentes y las áreas de administración de SIEM con Microsoft Sentinel.

Fases del flujo de trabajo del analista

En esta tabla se describen las fases clave del flujo de trabajo del analista y se resaltan las herramientas específicas relevantes para cada actividad del flujo de trabajo.

| Assign | Evaluación de errores | Investigación | Respuesta |

|---|---|---|---|

| Asignar incidentes: • Manualmente, en la página Incidentes • Automáticamente, usando cuadernos de estrategias o reglas de automatización |

Evaluación de prioridades de los incidentes mediante: • Los detalles del incidente en la página Incidente • Información de entidad en la página Incidente, en la pestaña Entidades • Jupyter Notebooks |

Investigar incidentes mediante: • El gráfico de investigación • Cuadernos de trabajo de Microsoft Sentinel • La ventana de consulta de Log Analytics |

Responder a incidentes mediante: • Cuaderno de estrategias y reglas de automatización • Microsoft Teams War Room |

Las secciones siguientes asignan la terminología y el flujo de trabajo del analista a características específicas de Microsoft Sentinel.

Assign

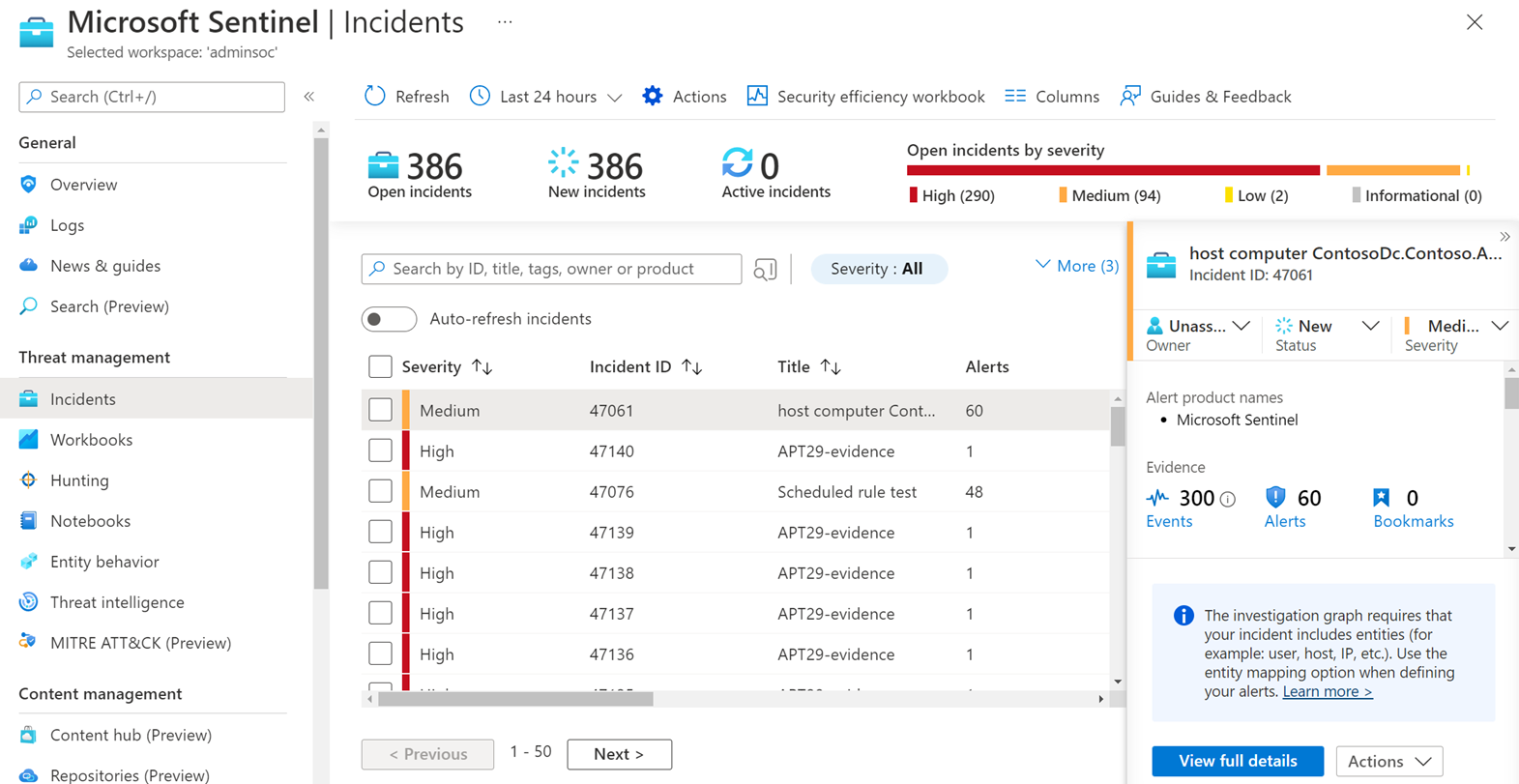

Use la página Incidentes de Microsoft Sentinel para asignar incidentes. La página Incidentes incluye una vista previa de incidentes y una vista detallada de incidentes únicos.

Asignar un incidente:

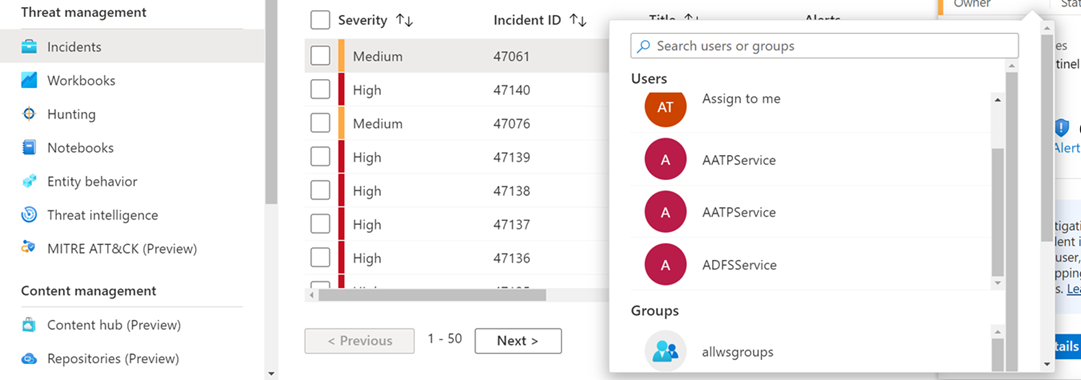

- Manualmente. Establezca el campo Propietario en el nombre de usuario correspondiente.

- Automáticamente. Use una solución personalizada basada en Microsoft Teams y Logic Apps, o una regla de automatización.

Evaluación de errores

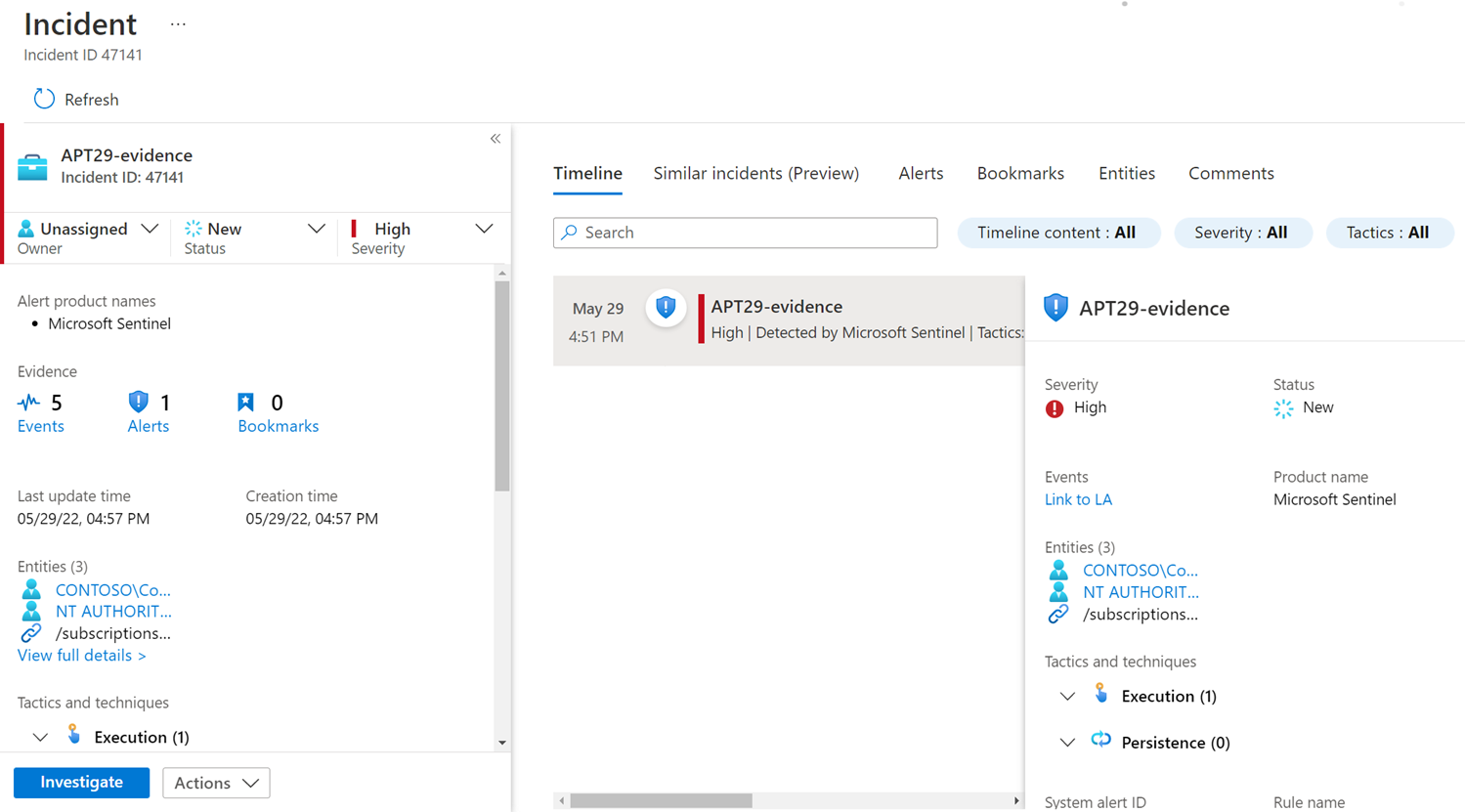

Para llevar a cabo un ejercicio de evaluación de prioridades en Microsoft Sentinel, puede empezar con varias características de Microsoft Sentinel, según su nivel de experiencia y la naturaleza del incidente en investigación. Como punto de partida típico, seleccione Ver detalles completos en la página Incidente. Ahora puede examinar las alertas que componen el incidente, revisar marcadores, seleccionar entidades para profundizar más en entidades específicas o agregar comentarios.

Aquí hay algunas acciones recomendadas para continuar su vista de incidentes:

- Seleccione Investigación para obtener una representación visual de las relaciones entre los incidentes y las entidades pertinentes.

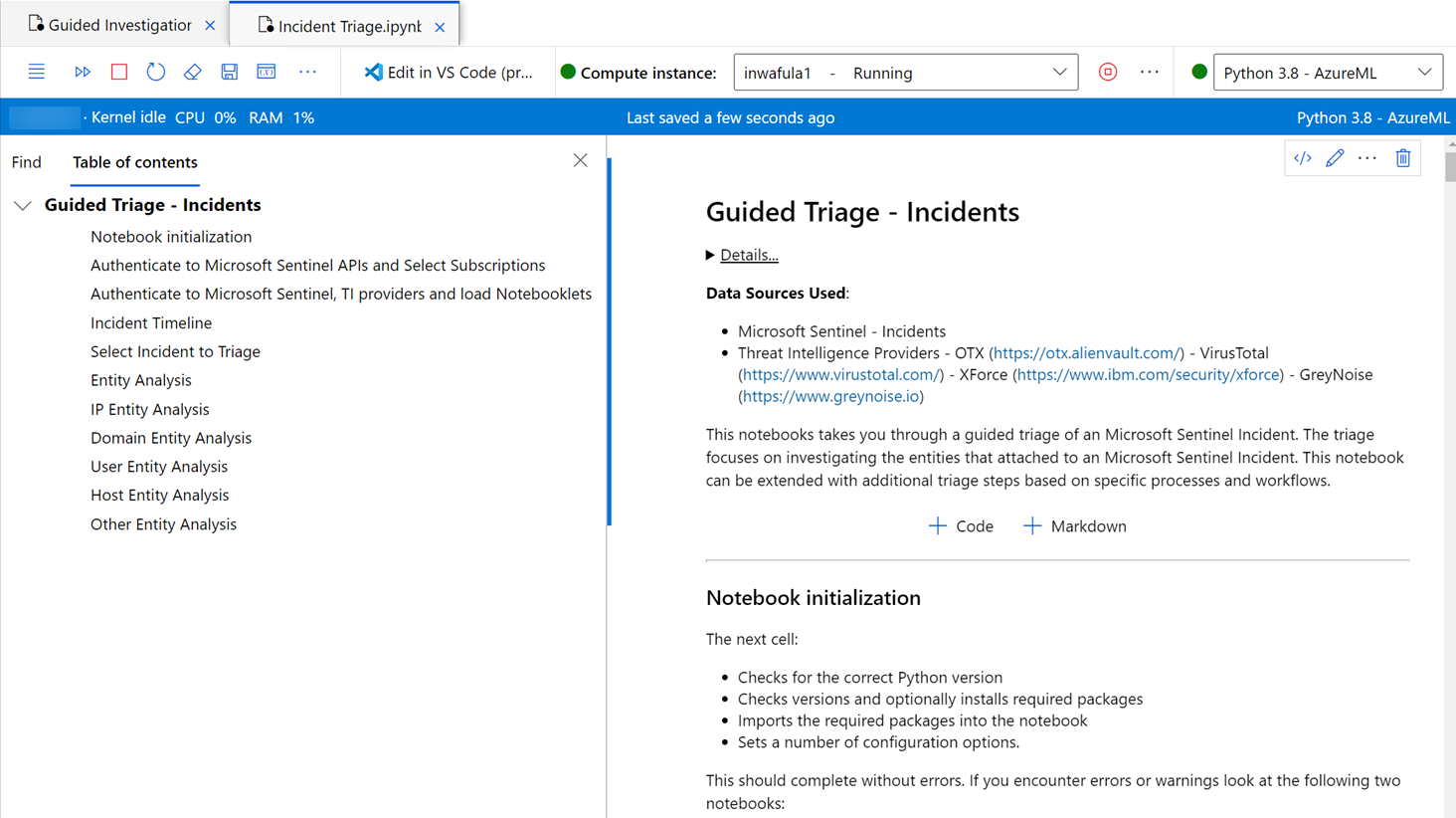

- Use un Jupyter Notebook para realizar un ejercicio de evaluación de prioridades en profundidad para una entidad determinada. Puede usar el cuaderno evaluación de prioridades de incidentes para este ejercicio.

Evaluación rápida de prioridades

Use estas características y funcionalidades para acelerar la evaluación de prioridades:

- Para el filtrado rápido, en la página Incidentes, busque incidentes asociados a una entidad específica. El filtrado por entidad en la página Incidentes es más rápido que el filtrado por la columna de entidad en colas de incidentes SIEM heredadas.

- Para una evaluación de prioridades más rápida, use la pantalla Detalles de alerta para incluir información de incidentes clave en el nombre y la descripción del incidente, como el nombre de usuario relacionado, la dirección IP o el host. Por ejemplo, un incidente podría cambiarse dinámicamente a

Ransomware activity detected in DC01, dondeDC01es un recurso crítico, identificado dinámicamente a través de las propiedades de alerta personalizables. - Para un análisis más profundo, en la página Incidentes, seleccione un incidente y seleccione Eventos en Evidencia para ver eventos específicos que desencadenaron el incidente. Los datos del evento son visibles como la salida de la consulta asociada a la regla de análisis, en lugar del evento sin procesar. El ingeniero de migración de reglas puede usar esta salida para asegurarse de que el analista obtiene los datos correctos.

- Para obtener información detallada de la entidad, en la página Incidentes, seleccione un incidente y seleccione un nombre de entidad en Entidades para ver la información del directorio de la entidad, la escala de tiempo y la información. Obtenga información sobre cómo asignar entidades.

- Para vincular a los cuadernos pertinentes, seleccione Vista previa de incidentes. Puede personalizar su cuaderno para mostrar información adicional sobre el incidente, o entidades asociadas y campos personalizados.

Investigación

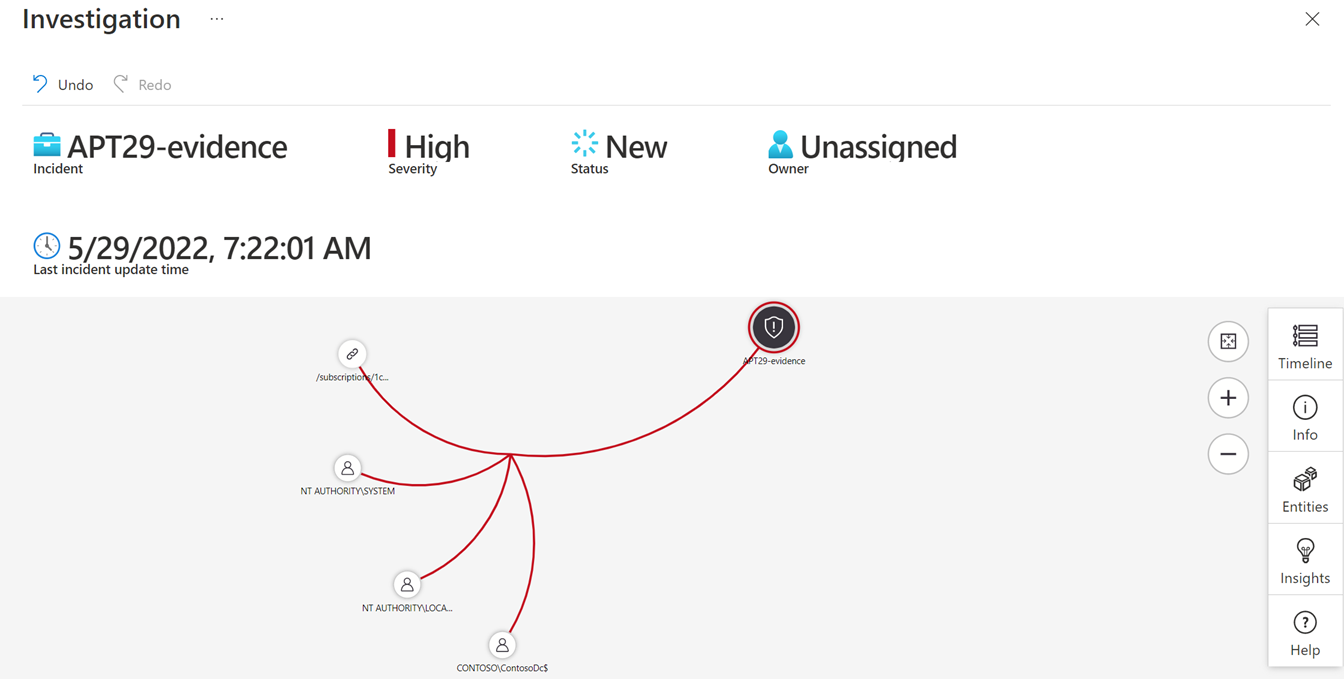

Use el gráfico de investigación para investigar en profundidad los incidentes. En la página Incidentes, seleccione un incidente y seleccione Investigar para ver el gráfico de investigación.

Con el gráfico de investigación, puede:

- Reconocer el alcance e identificar la causa raíz de las posibles amenazas a la seguridad correlacionando los datos pertinentes con cualquier entidad implicada.

- Profundice en las entidades y elija entre diferentes opciones de expansión.

- Vea fácilmente las conexiones entre diferentes orígenes de datos mediante la visualización de relaciones extraídas automáticamente de los datos sin procesar.

- Amplíe el ámbito de la investigación mediante consultas de exploración integradas para exponer el ámbito completo de una amenaza de seguridad.

- Use opciones de exploración predefinidas para ayudarle a formular las preguntas adecuadas mientras investiga una amenaza.

En el gráfico de investigación, también puede abrir cuadernos para respaldar aún más los esfuerzos de investigación. Microsoft Sentinel incluye varias plantillas de cuaderno que puede personalizar para adaptarse a su caso de uso específico.

Respuesta

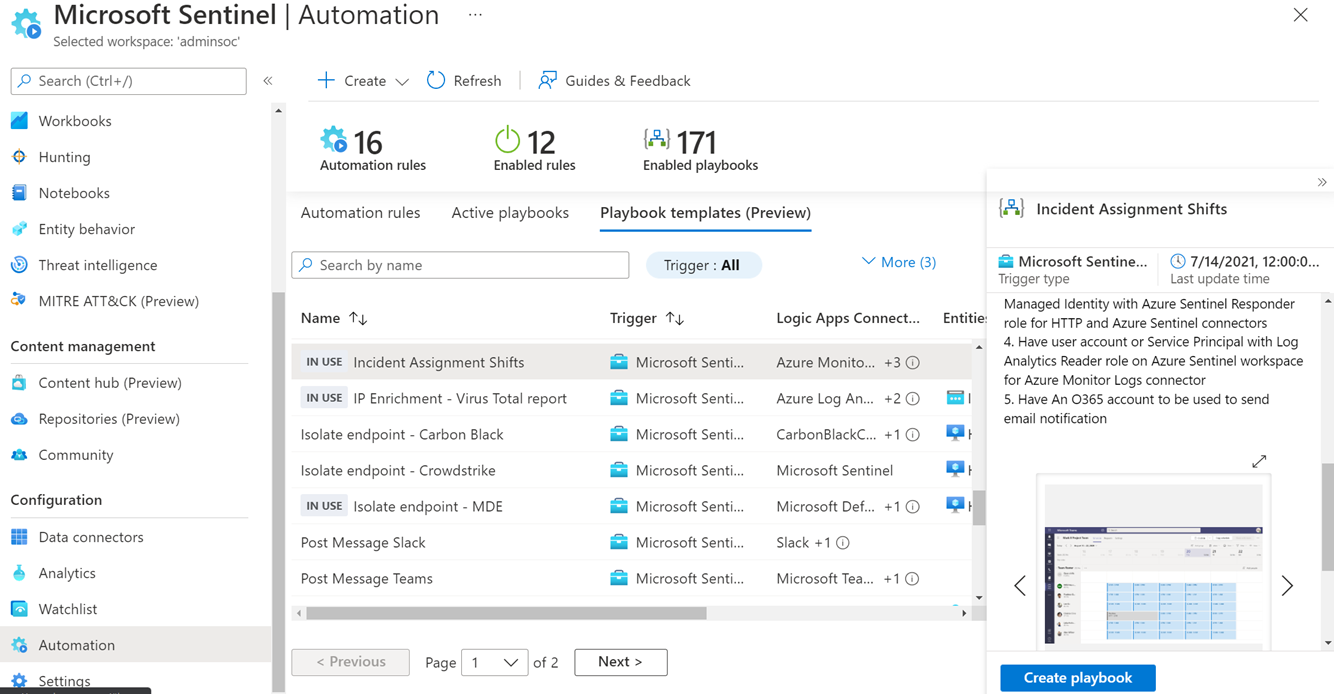

Use las funcionalidades de respuesta automatizada de Microsoft Sentinel para responder a amenazas complejas y reducir la fatiga de las alertas. Microsoft Sentinel proporciona respuesta automatizada mediante cuadernos de estrategias de Logic Apps y reglas de automatización.

Use una de las siguientes opciones para acceder a los cuadernos de estrategias:

- La Pestaña Plantillas del cuaderno de estrategias de >Automation

- Centro de contenido de Microsoft Sentinel

- Repositorio GitHub de Microsoft Sentinel

Estos orígenes incluyen una amplia gama de cuadernos de estrategias orientados a la seguridad para cubrir una parte sustancial de los casos de uso de complejidad variable. Para simplificar el trabajo con cuadernos de estrategias, use las plantillas en Plantillas de cuadernos de estrategias de >Automation. Las plantillas le permiten implementar fácilmente cuadernos de estrategias en la instancia de Microsoft Sentinel y, a continuación, modificar los cuadernos de estrategias para satisfacer las necesidades de su organización.

Consulte el marco de trabajo del proceso de SOC para asignar el proceso de SOC a las funcionalidades de Microsoft Sentinel.

Comparar conceptos SIEM

Use esta tabla para comparar los conceptos principales del SIEM heredado con los conceptos de Microsoft Sentinel.

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Evento | Evento | Evento | Evento |

| Evento de correlación | Evento de correlación | Evento importante | Alerta |

| Incidente | Ofensa | Evento importante | Incidente |

| Lista de ofensas | Etiquetas | Página de incidentes | |

| Etiquetas | Personalizar campo en SOAR | Etiquetas | Etiquetas |

| Cuadernos de Jupyter Notebook | Cuadernos de Jupyter Notebook | cuadernos de Microsoft Sentinel | |

| Paneles | Paneles | Paneles | Workbooks |

| Reglas de correlación | Bloques de creación | Reglas de correlación | Reglas de análisis |

| Cola de incidentes | Pestaña Ofensas | Revisión de incidentes | Página de incidente |

Pasos siguientes

Después de la migración, explore los recursos de Microsoft Sentinel de Microsoft para ampliar sus aptitudes y sacar el máximo partido de esta solución.

Considere también la posibilidad de aumentar la protección contra amenazas mediante Microsoft Sentinel junto con Microsoft Defender XDR y Microsoft Defender for Cloud para protección contra amenazas integrada. Aproveche la amplitud de visibilidad que ofrece Microsoft Sentinel, a la vez que profundiza en el análisis detallado de amenazas.

Para más información, consulte:

- Procedimientos recomendados para la migración de reglas

- Seminario web: Procedimientos recomendados para convertir reglas de detección

- Orquestación de seguridad, automatización y respuesta (SOAR) en Microsoft Sentinel

- Mejora en la administración de SOC con métricas de incidentes

- Ruta de aprendizaje de Microsoft Sentinel

- Examen SC-200: Microsoft Security Operations Analyst

- Microsoft Sentinel Ninja training

- Investigación de un ataque en un entorno híbrido con Microsoft Sentinel