Incorporación de inteligencia sobre amenazas de forma masiva a Microsoft Sentinel desde un archivo CSV o JSON

En este artículo se muestra cómo agregar indicadores de objetos CSV o STIX desde un archivo JSON a la inteligencia sobre amenazas de Microsoft Sentinel. Dado que el uso compartido de inteligencia sobre amenazas sigue sucediendo entre correos electrónicos y otros canales informales durante una investigación en curso, la capacidad de importar esa información rápidamente en Microsoft Sentinel es importante para retransmitir amenazas emergentes al equipo. Estas amenazas identificadas están disponibles para impulsar otros análisis, como generar alertas de seguridad, incidentes y respuestas automatizadas.

Importante

Esta funcionalidad actualmente está en su versión preliminar. Consulte los Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer más términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

Debe tener permisos de lectura y escritura en el área de trabajo de Microsoft Sentinel para almacenar la inteligencia sobre amenazas.

Selección de una plantilla de importación para la inteligencia sobre amenazas

Agregue varios objetos de inteligencia sobre amenazas con un archivo CSV o JSON especialmente diseñado. Descargue las plantillas de archivo para familiarizarse con los campos y cómo se asignan a los datos que tiene. Revise los campos necesarios para cada tipo de plantilla para validar los datos antes de importarlos.

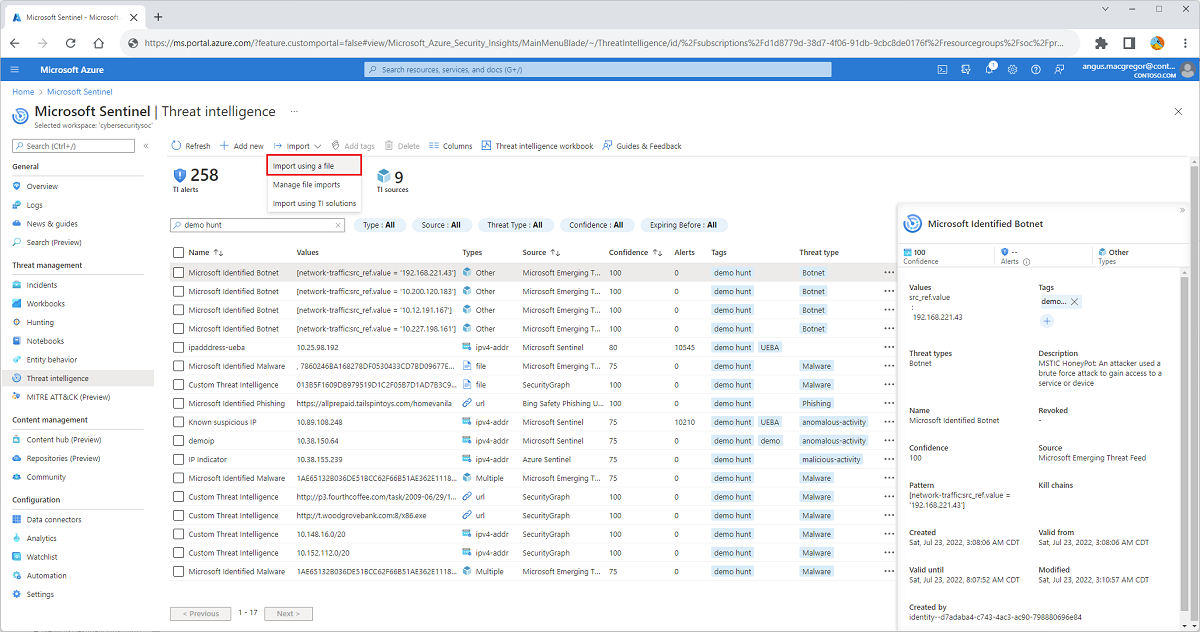

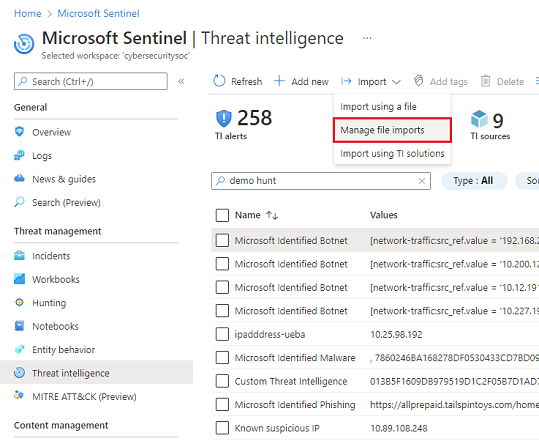

Para Microsoft Sentinel en Azure portal, en Administración de amenazas, seleccione Inteligencia de amenazas.

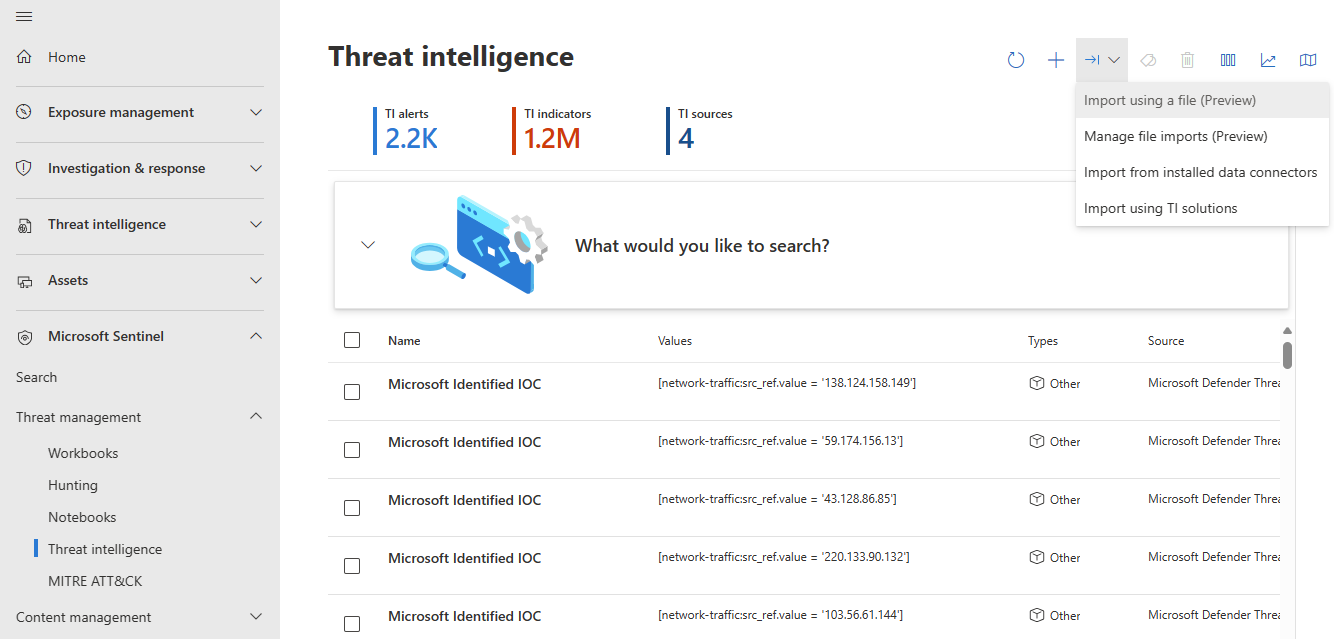

Para Microsoft Sentinel en el Portal de Defender, seleccione Microsoft Sentinel>Administración de amenazas>Inteligencia de amenazas.

Seleccione Importar>importación mediante un archivo.

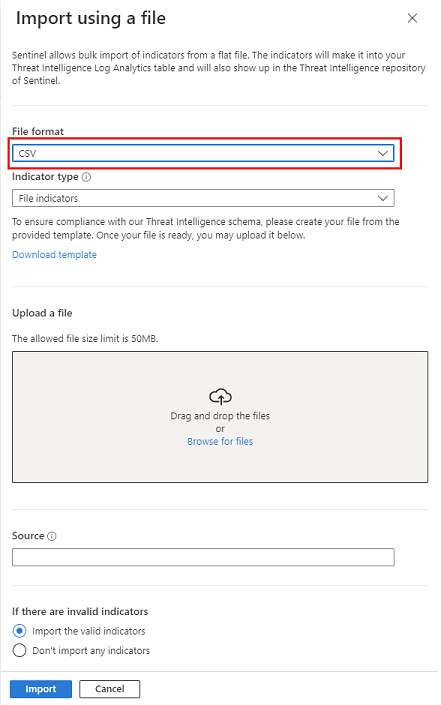

En el menú desplegable Formato de archivo, seleccione CSV o JSON.

Nota:

La plantilla CSV solo admite indicadores. La plantilla JSON admite indicadores y otros objetos STIX, como actores de amenazas, patrones de ataque, identidades y relaciones. Para obtener más información acerca de cómo crear objetos STIX admitidos en JSON, consulte Referencia de la API de carga.

Después de elegir una plantilla de carga masiva, seleccione el vínculo Descargar plantilla.

Considere la posibilidad de agrupar la inteligencia sobre amenazas por origen porque cada carga de archivos requiere una.

Las plantillas proporcionan todos los campos que necesita para crear un único indicador válido, incluidos los campos necesarios y los parámetros de validación. Replique esa estructura para rellenar más indicadores en un archivo o agregue objetos STIX al archivo JSON. Para obtener más información sobre las plantillas, consulte Descripción de las plantillas de importación.

Carga del archivo de inteligencia sobre amenazas

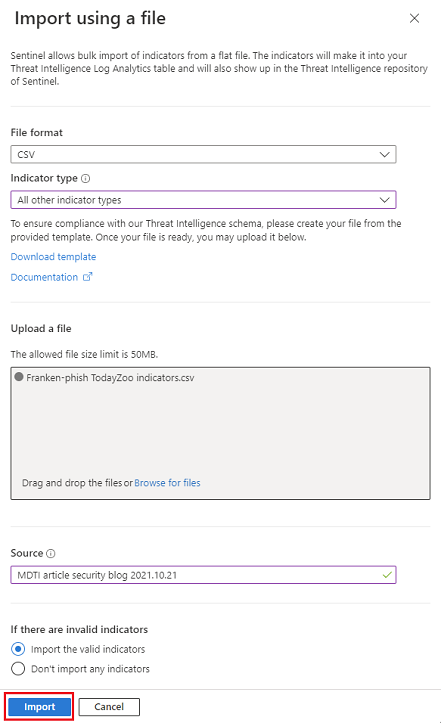

Cambie el nombre de archivo del valor predeterminado de la plantilla, pero mantenga la extensión de archivo como .csv o .json. Cuando se crea un nombre de archivo único, es más fácil supervisar las importaciones desde el panel Administrar importaciones de archivos.

Arrastre el archivo de inteligencia sobre amenazas masiva a la sección Cargar un archivo o busque el archivo mediante el vínculo.

Escriba un origen para la inteligencia sobre amenazas en el cuadro de texto Origen. Este valor se estampa en todos los indicadores incluidos en ese fichero. Vea esta propiedad como campo

SourceSystem. La fuente también se muestra en el panel Administrar importaciones de archivos. Para obtener más información, consulte Uso de indicadores de amenazas.Elija cómo desea que Microsoft Sentinel controle las entradas no válidas seleccionando uno de los botones situados en la parte inferior de la Importar con un archivo panel:

- Importe solo las entradas válidas y deje aparte las entradas no válidas del archivo.

- No importe ninguna entrada si un único objeto del archivo no es válido.

Seleccione importar.

Administrar importaciones de archivos

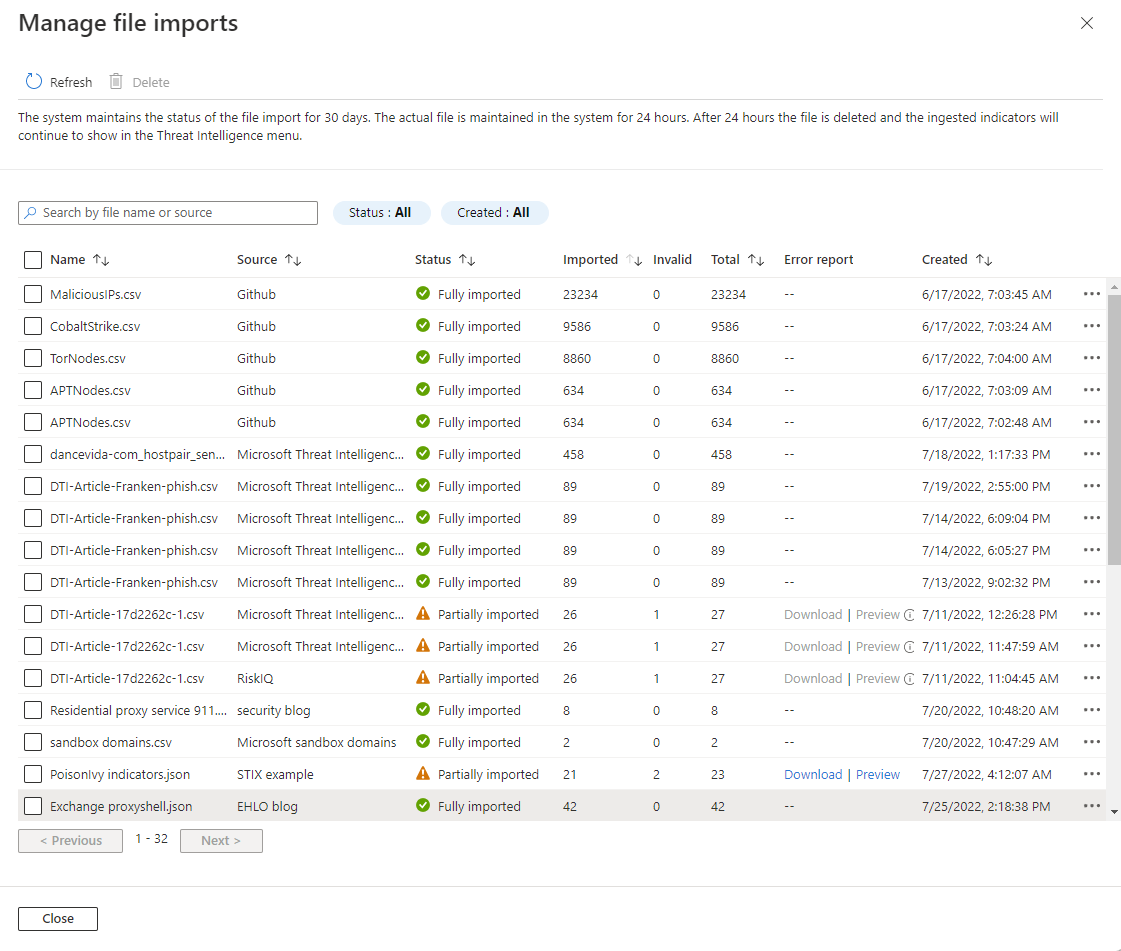

Gestione las importaciones y vea los informes de errores para las importaciones parcialmente importadas o con errores.

Seleccione Importar>Administrar importaciones de archivos.

Revise el estado de los archivos importados y el número de entradas no válidas. El recuento de entradas válido se actualiza después de procesar el archivo. Espere a que finalice la importación para obtener el recuento actualizado de entradas válidas.

Visualice y ordene las importaciones seleccionando Origen, el archivo de inteligencia sobre amenazas Nombre, el número Importado, el Total número de entradas en cada archivo o la fecha de Creado.

Seleccione la vista previa del archivo de error o descargue el archivo de error que contiene los errores sobre entradas no válidas.

Microsoft Sentinel mantiene el estado de la importación de archivos durante 30 días. El archivo real y el archivo de error asociado se mantienen en el sistema durante 24 horas. Transcurridas 24 horas, el archivo y el archivo de error se eliminan, pero los indicadores ingeridos siguen apareciendo en inteligencia sobre amenazas.

Reconocimiento de las plantillas de importación

Revise cada plantilla para asegurarse de que la inteligencia sobre amenazas se importa correctamente. Asegúrese de consultar las instrucciones del archivo de plantilla y las siguientes orientaciones complementarias.

Estructura de la plantilla CSV

En el menú desplegable Tipo indicador, seleccione CSV. A continuación, elija entre las opciones Indicadores de archivo o Todos los demás tipos de indicador.

La plantilla CSV necesita varias columnas para adaptarse al tipo de indicador de archivo, ya que los indicadores de archivo pueden tener varios tipos hash, como MD5 y SHA256. Todos los demás tipos de indicador, como las direcciones IP, solo requieren el tipo observable y el valor observable.

Los encabezados de columna para CSV Todos los demás tipos de indicador incluyen campos como

threatTypes, uno o variostags,confidenceytlpLevel. El Protocolo del Semáforo (TLP) es una designación de confidencialidad para ayudar a tomar decisiones sobre el intercambio de información sobre amenazas.Solo se requieren los campos

validFrom,observableTypeyobservableValue.Elimine toda la primera fila de la plantilla para quitar los comentarios antes de cargarlos.

El tamaño máximo de archivo para una importación de archivos CSV es de 50 MB.

Este es un indicador de nombre de dominio de ejemplo que usa la plantilla CSV:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

Estructura de la plantilla JSON

Solo hay una plantilla JSON para todos los tipos de objetos STIX. La plantilla JSON se basa en el formato STIX 2.1.

El elemento

typeadmiteindicator,attack-pattern,identity,threat-actoryrelationship.Para los indicadores, el elemento

patternadmite tipos de indicador defile,ipv4-addr,ipv6-addr,domain-name,url,user-account,email-addrywindows-registry-key.Elimine los comentarios de la plantilla antes de cargarlos.

Cierre el último objeto de la matriz mediante el

}sin una coma.El tamaño máximo de archivo para una importación de archivos JSON es de 250 MB.

Este es un ejemplo ipv4-addr indicador y attack-pattern mediante el formato de archivo JSON:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

Contenido relacionado

En este artículo, ha aprendido a reforzar manualmente la inteligencia sobre amenazas mediante la importación de indicadores y otros objetos STIX recopilados en archivos planos. Para obtener más información sobre cómo la inteligencia sobre amenazas impulsa otros análisis en Microsoft Sentinel, consulte los siguientes artículos: