Recopilación de registros de archivos de texto con el Agente de Azure Monitor e ingesta en Microsoft Sentinel

En este artículo se describe cómo usar los registros personalizados a través del conector AMA para filtrar e ingerir rápidamente registros en formato de archivo de texto desde aplicaciones de red o de seguridad instaladas en máquinas Windows o Linux.

Muchas aplicaciones registran datos en archivos de texto, en lugar de los servicios de registro estándar, como el registro de eventos de Windows o Syslog. Puede usar el Agente de Azure Monitor (AMA) para recopilar datos en archivos de texto de formatos no estándar de equipos Windows y Linux. AMA también puede afectar a las transformaciones de los datos en el momento de la recopilación, para analizarlos en campos diferentes.

Para obtener más información sobre las aplicaciones para las que Microsoft Sentinel tiene soluciones de admisión de recopilación de registros, consulte Registros personalizados a través del conector de datos AMA: Configuración de la ingesta de datos en Microsoft Sentinel desde aplicaciones específicas.

Para obtener más información general sobre cómo ingerir registros personalizados de archivos de texto, consulte Recopilación de registros de un archivo de texto con el Agente de Azure Monitor.

Importante

El conector de datos de registros personalizados a través de AMA se encuentra actualmente en versión preliminar. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

-

Microsoft Sentinel está disponible de forma general dentro de la plataforma unificada de operaciones de seguridad de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

Antes de comenzar, debe tener los recursos configurados y los permisos adecuados asignados, como se describe en esta sección.

Requisitos previos de Microsoft Azure Sentinel

Instale la solución de Microsoft Sentinel que coincida con la aplicación y asegúrese de que tiene los permisos para completar los pasos descritos en este artículo. Puede encontrar estas soluciones en el Centro de contenido en Microsoft Sentinel y todas incluyen el conector de registros personalizados a través de AMA.

Para obtener la lista de aplicaciones que tienen soluciones en el centro de contenido, consulte Instrucciones específicas por aplicación. Si no hay una solución disponible para la aplicación, instale los registros personalizados a través de la solución AMA.

Para más información, consulte Descubra y administre el contenido listo para usar de Microsoft Sentinel.

Debe tener una cuenta de Azure con los siguientes roles de control de acceso basado en rol de Azure (RBAC de Azure):

Rol integrado Ámbito Motivo - Colaborador de la máquina virtual

- Azure Connected Machine

Administrador de recursos- Máquinas virtuales (VM)

- Conjuntos de escalado de máquina virtual

- Servidores habilitados para Azure Arc

Implementación del agente Cualquier rol que incluya la acción

Microsoft.Resources/deployments/*- Subscription

- Resource group

- Regla de recopilación de datos existente

Implementación de las plantillas de Azure Resource Manager Colaborador de supervisión - Subscription

- Resource group

- Regla de recopilación de datos existente

Para crear o editar reglas de recopilación de datos

Requisitos previos del reenviador de registros

Algunas aplicaciones personalizadas se hospedan en dispositivos cerrados que requieren el envío de sus registros a un recopilador o reenviador de registros externo. En este escenario, se aplican los siguientes requisitos previos al reenviador de registros:

Para recopilar registros, debe tener una máquina virtual Linux designada como reenviador de registros.

Si el reenviador de registros no es una máquina virtual de Azure, debe tener instalado el agente de Connected Machine de Azure Arc.

La máquina virtual del reenviador de registros de Linux debe tener instalado Python 2.7 o 3. Use el comando

python --versionopython3 --versionpara comprobarlo. Si usa Python 3, asegúrese de que se establece como comando predeterminado en la máquina, o bien ejecute los scripts siguientes con el comando "python3", en lugar de "python".El reenviador de registros debe tener habilitada el demonio de

syslog-ngorsyslog.Para conocer los requisitos de espacio para el reenviador de registros, consulte Punto de referencia de rendimiento de Azure Monitor Agent. También puede revisar esta entrada de blog, que incluye diseños para la ingesta escalable.

Tanto los orígenes de registro como los dispositivos de seguridad se deben configurar para enviar sus mensajes de registro al demonio de Syslog del reenviador de registros, en vez de a su demonio de Syslog local.

Requisitos previos de seguridad de la máquina

Configure la seguridad de la máquina del reenviador de registros según la directiva de seguridad de la organización. Por ejemplo, configure la red para que se alinee con la directiva de seguridad de la red corporativa y cambie los puertos y protocolos del demonio para que se ajusten a sus requisitos. Para mejorar la configuración de seguridad de la máquina, proteja la máquina virtual en Azure o revise estos procedimientos recomendados para la seguridad de red.

Si los dispositivos envían registros sobre TLS, por ejemplo, porque el reenviador de registros esté en la nube, deberá configurar el demonio de Syslog (rsyslog o syslog-ng) para que se comunique en TLS. Para más información, vea:

Configuración del conector de datos

El proceso de configuración de los registros personalizados a través del conector de datos AMA incluye los pasos siguientes:

Cree la tabla de destino en Log Analytics (o Búsqueda avanzada de amenazas si está en el portal de Defender).

El nombre de la tabla debe terminar en

_CLy debe constar de solo los dos campos siguientes:- TimeGenerated (de tipo DateTime): la marca de tiempo de la creación del mensaje de registro.

- RawData (de tipo String): el mensaje de registro en su totalidad.

(Si va a recopilar registros de un reenviador de registros y no directamente desde el dispositivo que hospeda la aplicación, asigne a este campo el nombre Message en lugar de RawData).

Instale el agente de Azure Monitor y cree una regla de recopilación de datos (DCR), para lo que puede usar cualquiera de los siguientes métodos:

Si va a recopilar registros mediante un reenviador de registros, configure el demonio de syslog en esa máquina para escuchar mensajes de otros orígenes y abra los puertos locales necesarios. Para obtener más información, consulte Configuración del reenviador de registros para aceptar registros.

Para obtener instrucciones, seleccione la pestaña pertinente.

Creación de una regla de recopilación de datos (DCR)

Para empezar, abra el conector de datos de registros personalizados a través de AMA en Microsoft Sentinel y cree una regla de recopilación de datos (DCR).

En Microsoft Sentinel, en Azure Portal en Configuración, seleccione Conectores de datos.

Para Microsoft Sentinel en el Portal Defender, seleccione Microsoft Sentinel>Configuración>Conectores de datos.Escriba custom en el cuadro Buscar. En los resultados, seleccione el conector Registros personalizados a través de AMA.

Seleccione Abrir página del conector en el panel de detalles.

En el área Configuración, seleccione +Crear regla de recopilación de datos.

En la pestaña Básico:

- Escriba un nombre de DCR.

- Seleccione su suscripción.

- Seleccione el grupo de recursos en el que se encuentra su DCR.

Seleccione Siguiente: Recursos>.

Definición de recursos de la máquina virtual

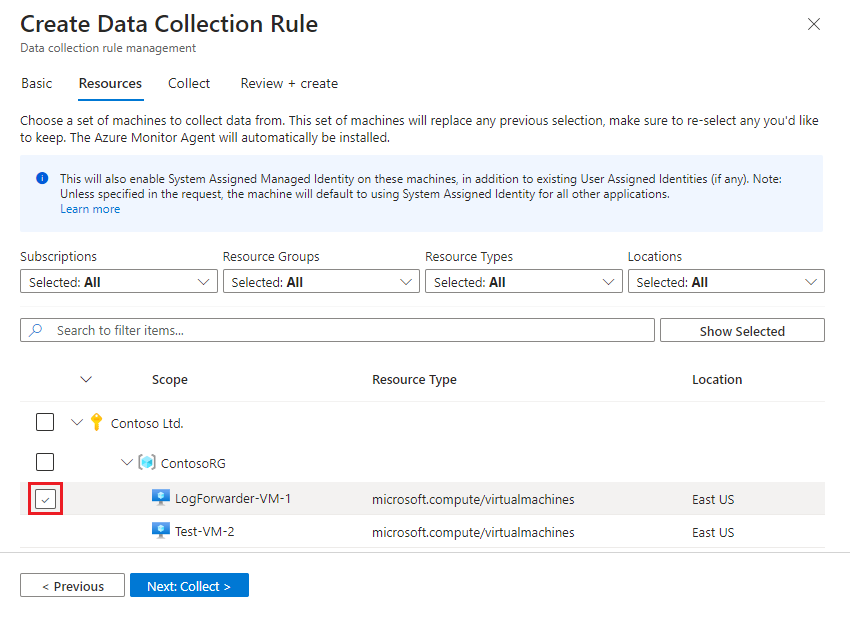

En la pestaña Recursos, seleccione las máquinas desde las que desea recopilar los registros. Estas son las máquinas en las que está instalada la aplicación o las máquinas del reenviador de registros. Si la máquina que busca no aparece en la lista, es posible que no sea una máquina virtual de Azure con el agente de Azure Connected Machine instalado.

Use los filtros disponibles o el cuadro de búsqueda para encontrar la máquina que está buscando. Expanda cualquiera de las suscripciones de la lista para ver sus grupos de recursos y cualquiera de estos para ver sus máquinas virtuales.

Seleccione la máquina de la que desea recopilar registros. La casilla aparece junto al nombre de la máquina virtual al mantener el puntero sobre ella.

Si las máquinas seleccionadas aún no tienen instalado el Agente de Azure Monitor, el agente se instala cuando se crea e implementa el DCR de dominio.

Revise los cambios y seleccione Siguiente: Recopilar >.

Configuración del DCR de dominio para la aplicación

En la pestaña Recopilar, seleccione la aplicación o el tipo de dispositivo en el cuadro desplegable Seleccionar tipo de dispositivo (opcional) o déjelo como Tabla nueva personalizada si la aplicación o el dispositivo no aparecen.

Si eligió una de las aplicaciones o dispositivos enumerados, el campo Nombre de tabla se rellena automáticamente con el nombre de la tabla correcta. Si eligió Tabla nueva personalizada, escriba un nombre de tabla en Nombre de tabla. El nombre debe terminar con el sufijo

_CL.En el campo Patrón de archivo, escriba la ruta de acceso y el nombre de archivo de los archivos de registro de texto que se van a recopilar. Para buscar los nombres de archivo y las rutas de acceso predeterminados para cada aplicación o tipo de dispositivo, consulte Instrucciones específicas por tipo de aplicación. No tiene que usar los nombres de archivo o rutas de acceso predeterminados y puede usar caracteres comodín en el nombre de archivo.

En el campo Transformar, si eligió una nueva tabla personalizada en el paso 1, escriba una consulta de Kusto que aplique una transformación de su elección a los datos.

Si eligió una de las aplicaciones o dispositivos enumerados en el paso 1, este campo se rellena automáticamente con la transformación adecuada. NO edite la transformación que aparece allí. Según el tipo elegido, este valor debe ser uno de los siguientes:

source(el valor predeterminado: sin transformación)source | project-rename Message=RawData(para dispositivos que envían registros a un reenviador)

Revise las selecciones y seleccione Siguiente: Revisar y crear.

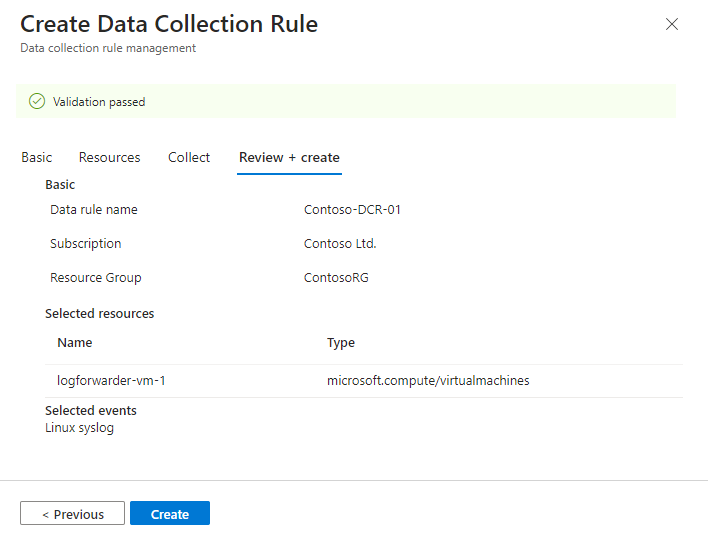

Revisión y creación de la regla

Después de completar todas las pestañas, examine lo que ha escrito y cree la regla de recopilación de datos.

En la pestaña Revisar y crear, seleccione Crear.

El conector instalará el agente de Azure Monitor en las máquinas que seleccionó al crear la regla.

Compruebe las notificaciones en Azure Portal o en el portal de Microsoft Defender para ver cuándo se crea la regla y se instala el agente.

Seleccione Actualizar en la página del conector para ver la DCR que se muestra en la lista.

Configuración del reenviador de registros para aceptar registros

Si va a recopilar registros de un dispositivo mediante un reenviador de registros, configure el demonio de syslog en el reenviador de registros para escuchar mensajes de otras máquinas y abra los puertos locales necesarios.

Copie la siguiente línea de comandos:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyInicie sesión en la máquina del reenviador de registros en la que acaba de instalar el AMA.

Pegue el comando que copió en el último paso para iniciar el script de instalación.

El script configura el demonio dersyslogosyslog-ngpara usar el protocolo necesario y reinicia el demonio. El script abre el puerto 514 para escuchar los mensajes entrantes en los protocolos UDP y TCP. Para cambiar esta configuración, consulte el archivo de configuración del demonio de Syslog según el tipo de demonio que se ejecuta en la máquina:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Si usa Python 3 y no se establece como comando predeterminado en la máquina, sustituya

python3porpythonen el comando pegado. Consulte Requisitos previos del reenviador de registros.Nota:

Para evitar escenarios de disco completo en los que el agente no puede funcionar, se recomienda establecer la configuración de

syslog-ngorsyslogen no almacenar los registros innecesarios. Un escenario de disco completo interrumpe la función del conector de AMA instalado. Para más información, consulte RSyslog o Syslog-ng.- Rsyslog:

Configuración del dispositivo de seguridad

Para obtener instrucciones específicas para configurar la aplicación o el dispositivo de seguridad, consulte Registros personalizados a través del conector de datos AMA: Configuración de la ingesta de datos en Microsoft Sentinel desde aplicaciones específicas

Póngase en contacto con el proveedor de soluciones para obtener más información o si no hay información disponible para el dispositivo.