Aislamiento de red virtual administrada por el área de trabajo

SE APLICA A: Extensión ML de la CLI de Azure v2 (actual)

Extensión ML de la CLI de Azure v2 (actual) SDK de Python azure-ai-ml v2 (actual)

SDK de Python azure-ai-ml v2 (actual)

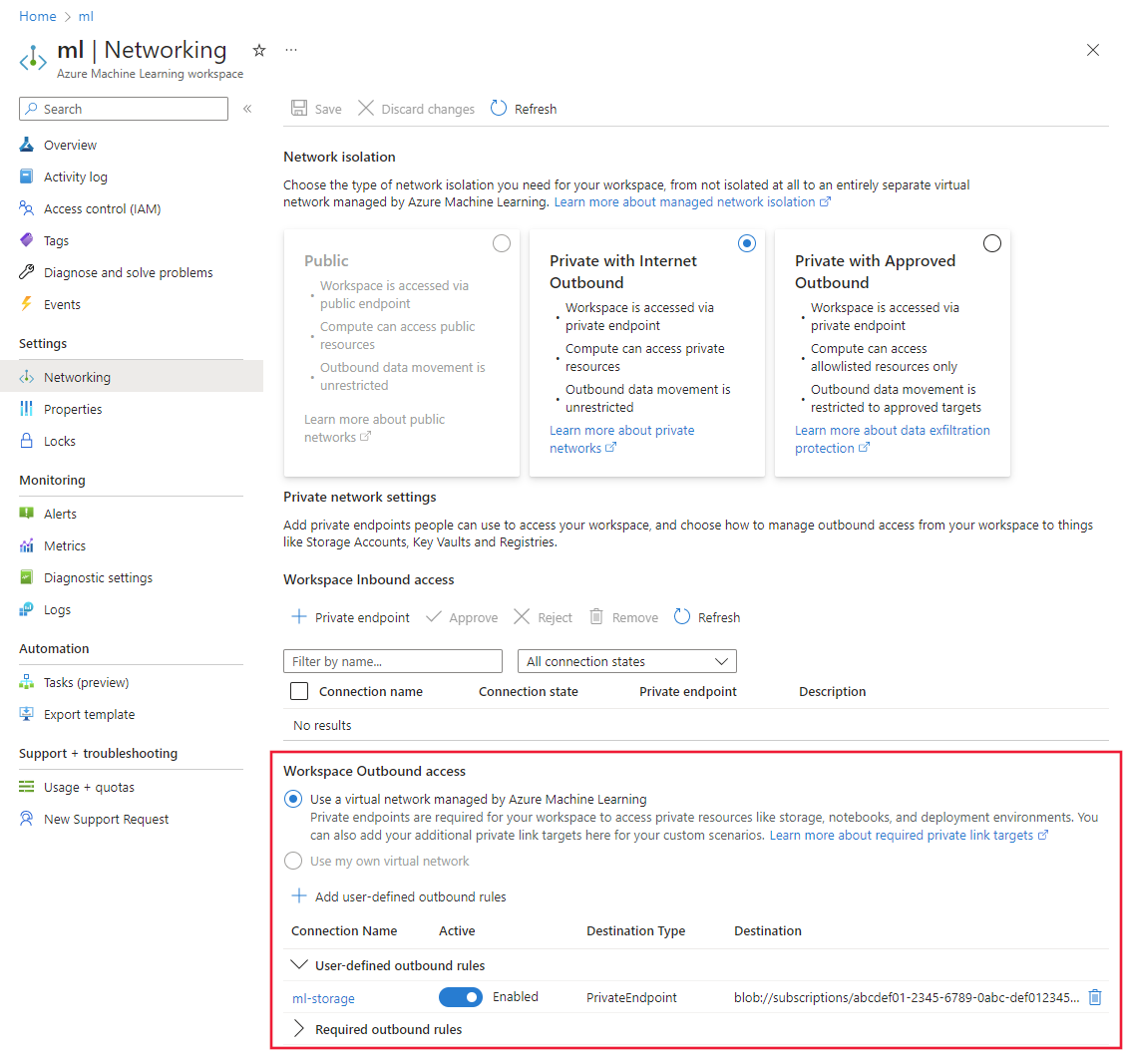

Azure Machine Learning proporciona compatibilidad para el aislamiento de red virtual administrada (red virtual administrada). El aislamiento de red virtual administrada simplifica y automatiza la configuración de aislamiento de red con una red virtual administrada de Azure Machine Learning a nivel de área de trabajo integrada. La red virtual administrada protege los recursos administrados de Azure Machine Learning, como instancias de proceso, clústeres de proceso, proceso sin servidor y puntos de conexión en línea administrados.

Proteger el área de trabajo con una red administrada proporciona aislamiento de red para el acceso de salida desde el área de trabajo y los procesos administrados. Se usa una instancia de Azure Virtual Network que crea y administra para proporcionar acceso de entrada de aislamiento de red al área de trabajo. Por ejemplo, se crea un punto de conexión privado para el área de trabajo en Azure Virtual Network. Los clientes que se conectan a la red virtual pueden acceder al área de trabajo a través del punto de conexión privado. Al ejecutar trabajos en procesos administrados, la red administrada restringe el acceso al proceso.

Arquitectura de la red virtual administrada

Al habilitar el aislamiento de red virtual administrada, se crea una red virtual administrada para el área de trabajo. Los recursos de proceso administrados que cree para el área de trabajo usan automáticamente esta red virtual administrada. La red virtual administrada a puede usar puntos de conexión privados para los recursos de Azure que usa el área de trabajo, como Azure Storage, Azure Key Vault y Azure Container Registry.

Hay dos modos de configuración diferentes para el tráfico saliente de la red virtual gestionada:

Sugerencia

Independientemente del modo de salida que use, el tráfico a los recursos de Azure se puede configurar para usar un punto de conexión privado. Por ejemplo, puede permitir todo el tráfico saliente a Internet, pero restringir la comunicación con los recursos de Azure agregando reglas de salida para los recursos.

| Modo de salida | Descripción | Escenarios |

|---|---|---|

| Permitir la salida a Internet | Permitir todo el tráfico saliente de Internet desde la red virtual administrada. | Quiere un acceso sin restricciones a los recursos de aprendizaje automático en Internet, como paquetes de Python o modelos entrenados previamente.1 |

| Permitir solo la salida aprobada | Se permite el tráfico saliente mediante la especificación de etiquetas de servicio. | * Quiere minimizar el riesgo de filtración de datos, pero debe preparar todos los artefactos de aprendizaje automático necesarios en su entorno privado. * Quiere configurar el acceso saliente a una lista aprobada de servicios, etiquetas de servicio o FQDN. |

| Deshabilitado | El tráfico entrante y saliente no está restringido o usa su propia instancia de Azure Virtual Network para proteger los recursos. | Quiere entradas y salidas públicas desde el área de trabajo, o está controlando el aislamiento de la red con su propia red virtual de Azure. |

1: Puede usar reglas de salida con dl modo permitir solo la salida aprobada para lograr el mismo resultado que el uso de permitir la salida a Internet. Las diferencias son:

- Debe agregar reglas para cada conexión saliente que necesite permitir.

- La adición de reglas de salida de FQDN aumenta los costes a medida que este tipo de regla usa Azure Firewall. Para obtener más información, consulte los Precios

- Las reglas predeterminadas para permitir solo la salida aprobada están diseñadas para minimizar el riesgo de filtración de datos. Las reglas de salida que agregue pueden aumentar el riesgo.

La red virtual gestionada está preconfigurada con las reglas predeterminadas necesarias. También está configurada para las conexiones de punto de conexión privado al área de trabajo, el almacenamiento predeterminado del área de trabajo, el registro de contenedor y el almacén de claves si están configurados como privados o si el modo de aislamiento del área de trabajo está establecido para permitir solo salidas aprobadas. Después de elegir el modo de aislamiento, solo tiene que tener en cuenta otros requisitos de salida que puede que tenga que agregar.

El siguiente diagrama muestra una red virtual administrada configurada para permitir la salida de Internet:

El siguiente diagrama muestra una red virtual administrada configurada para permitir solo salidas aprobadas:

Nota:

En esta configuración, el almacenamiento, el almacén de claves y el registro de contenedor que usa el área de trabajo se marcan como privados. Dado que se marcan como privados, se usa un punto de conexión privado para comunicarse con ellos.

Nota:

Una vez que se configura un área de trabajo de VNet administrada para permitir el tráfico de salida de Internet, el área de trabajo no se podrá volver a configurar en deshabilitada. De igual modo, una vez que se configura un área de trabajo de VNet administrada para permitir solo el tráfico de salida aprobado, el área de trabajo no se podrá volver a configurar para permitir el tráfico de salida de Internet. Tenga esto en cuenta al seleccionar el modo de aislamiento para la red virtual administrada en el área de trabajo.

Azure Machine Learning Studio

Si desea usar el cuaderno integrado o crear conjuntos de datos en la cuenta de almacenamiento predeterminada de Estudio, el cliente necesita acceso a la cuenta de almacenamiento predeterminada. Cree un punto de conexión privado o un punto de conexión de servicio para la cuenta de almacenamiento predeterminada en la instancia de Azure Virtual Network que usan los clientes.

Parte de Estudio de Azure Machine Learning se ejecuta localmente en el explorador web del cliente y se comunica directamente con el almacenamiento predeterminado para el área de trabajo. La creación de un punto de conexión privado o un punto de conexión de servicio (para la cuenta de almacenamiento predeterminada) en la red virtual del cliente garantiza que el cliente pueda comunicarse con la cuenta de almacenamiento.

Si la cuenta de almacenamiento de Azure asociada al área de trabajo tiene deshabilitado el acceso a la red pública, asegúrese de que el punto de conexión privado creado en la red virtual cliente tiene concedido el rol Lector a la identidad administrada del área de trabajo. Esto se aplica tanto a los puntos de conexión privados de blog como al almacenamiento de archivos. El rol no es necesario para el punto de conexión privado creado por la red virtual administrada.

Para obtener más información sobre cómo crear un punto de conexión privado o un punto de conexión de servicio, consulte los artículos Conexión privada a una cuenta de almacenamiento y Puntos de conexión de servicio.

Recursos asociados protegidos

Si agrega los siguientes servicios a la red virtual mediante un punto de conexión de servicio o un punto de conexión privado (deshabilitando el acceso público), permita que los servicios de Microsoft de confianza accedan a estos servicios:

| Service | Información de punto de conexión | Información sobre los servicios de confianza permitidos |

|---|---|---|

| Azure Key Vault | Punto de conexión de servicio Punto de conexión privado |

Permite que los servicios de Microsoft de confianza omitan este firewall |

| Cuenta de Azure Storage | Punto de conexión privado y de servicio Punto de conexión privado |

Concesión de acceso desde instancias de recursos de Azure o Concesión de acceso a servicios de Azure de confianza |

| Azure Container Registry | Punto de conexión privado | Permitir servicios de confianza |

Requisitos previos

Antes de seguir los pasos de este artículo, asegúrese de que tiene los siguientes requisitos previos:

Suscripción a Azure. Si no tiene una suscripción de Azure, cree una cuenta gratuita antes de empezar. Pruebe la versión gratuita o de pago de Azure Machine Learning.

El proveedor de recursos Microsoft.Network debe estar registrado en su suscripción de Azure. El área de trabajo usa este proveedor de recursos al crear puntos de conexión privados para la red virtual administrada.

Para obtener más información sobre cómo registrar un proveedor de recursos, consulte Registro del proveedor de recursos.

La identidad de Azure que se usa al implementar una red administrada requiere las siguientes acciones de control de acceso basado en roles de Azure (Azure RBAC) para crear puntos de conexión privados:

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

La CLI de Azure y la extensión

mla la CLI de Azure. Para más información, consulte Instalación, configuración y uso de la CLI v2.Sugerencia

La red virtual administrada de Azure Machine Learning se presentó el 23 de mayo de 2023. Si tiene una versión anterior de la extensión de ML, es posible que tenga que actualizarla para que funcionen los ejemplos de este artículo. Para actualizar la extensión, use los siguientes comandos de la CLI de Azure:

az extension update -n mlEn los ejemplos de la CLI de este artículo, se supone que usa el shell de Bash (o compatible). Por ejemplo, de un sistema Linux o Subsistema de Windows para Linux.

En los ejemplos de la CLI de Azure de este artículo, se usa

wspara representar el nombre del área de trabajo yrgpara representar el nombre del grupo de recursos. Cambie estos valores según sea necesario al usar los comandos con la suscripción de Azure.

Nota:

Si usa el área de trabajo de UAI, asegúrese de agregar el rol Aprobador de conexión de red de Azure AI Enterprise a su identidad. Para obtener más información, consulte Identidad administrada asignada por el usuario.

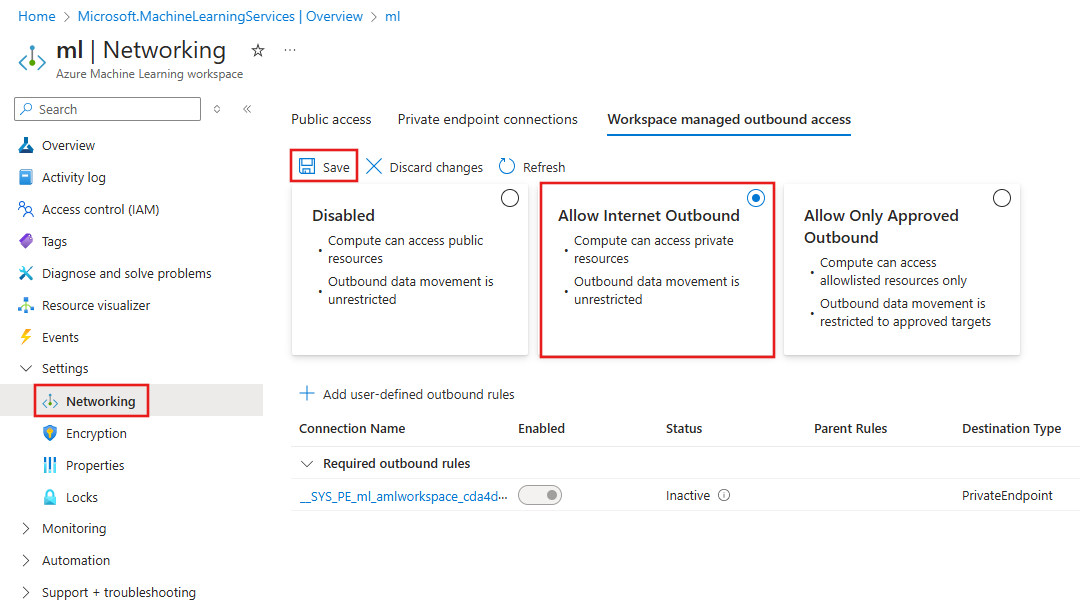

Configuración de una red virtual gestionada para permitir la salida a Internet

Sugerencia

La creación de la red virtual administrada se aplaza hasta que se cree un recurso de proceso o se inicie manualmente el aprovisionamiento. Al permitir la creación automática, puede tardar aproximadamente 30 minutos en crear el primer recurso de proceso, ya que también está aprovisionando la red. Para obtener más información, consulte Aprovisionar manualmente la red.

Importante

Si planea enviar trabajos de Spark sin servidor, comience a aprovisionar manualmente. Para obtener más información, consulte la sección Configuración de trabajos de Spark sin servidor.

Para configurar una red virtual administrada que permita las comunicaciones salientes de Internet, puede usar el parámetro --managed-network allow_internet_outbound o un archivo de configuración de YAML que contenga las siguientes entradas:

managed_network:

isolation_mode: allow_internet_outbound

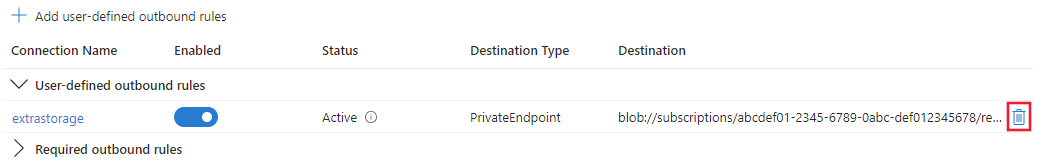

También puede definir reglas de salida para otros servicios de Azure en los que se basa el área de trabajo. Estas reglas definen puntos de conexión privados que permiten que un recurso de Azure se comunique de forma segura con la red virtual administrada. En la regla siguiente, se muestra cómo agregar un punto de conexión privado a un recurso de blob de Azure.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Puede configurar una red virtual administrada mediante los comandos az ml workspace create o az ml workspace update:

Crear un área de trabajo nueva:

En el siguiente ejemplo, se crea una nueva área de trabajo. El parámetro

--managed-network allow_internet_outboundconfigura una red virtual administrada para el área de trabajo:az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outboundPara crear un área de trabajo mediante un archivo YAML en su lugar, use el parámetro

--filey especifique el archivo YAML que contiene los valores de configuración:az ml workspace create --file workspace.yaml --resource-group rg --name wsEl siguiente ejemplo YAML define un área de trabajo con una red virtual administrada:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_internet_outboundActualización de un área de trabajo existente:

Advertencia

Antes de actualizar un área de trabajo existente para usar una red virtual gestionada, debe eliminar todos los recursos de proceso del área de trabajo. Esto incluye instancias de proceso, clúster de proceso y puntos de conexión en línea administrados.

En el ejemplo siguiente, se actualiza un área de trabajo existente. El parámetro

--managed-network allow_internet_outboundconfigura una red virtual administrada para el área de trabajo:az ml workspace update --name ws --resource-group rg --managed-network allow_internet_outboundPara actualizar un área de trabajo existente mediante el archivo YAML, use el parámetro

--filey especifique el archivo YAML que contiene los valores de configuración:az ml workspace update --file workspace.yaml --name ws --resource-group MyGroupEn el ejemplo de YAML siguiente se define una red virtual administrada para el área de trabajo. También muestra cómo agregar una conexión de punto de conexión privado a un recurso utilizado por el área de trabajo; en este ejemplo, un punto de conexión privado para un almacén de blobs:

name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Configuración de una red virtual gestionada para permitir solo la salida aprobada

Sugerencia

La red virtual administrada se aprovisiona automáticamente al crear un recurso de proceso. Al permitir la creación automática, puede tardar aproximadamente 30 minutos en crear el primer recurso de proceso, ya que también está aprovisionando la red. Si configuró reglas de salida de FQDN, la primera regla de FQDN agrega aproximadamente 10 minutos al tiempo de aprovisionamiento. Para obtener más información, consulte Aprovisionar manualmente la red.

Importante

Si planea enviar trabajos de Spark sin servidor, comience a aprovisionar manualmente. Para obtener más información, consulte la sección Configuración de trabajos de Spark sin servidor.

Para configurar una red virtual administrada que permita solo las comunicaciones salientes aprobadas, puede usar el parámetro --managed-network allow_only_approved_outbound o un archivo de configuración de YAML que contenga las siguientes entradas:

managed_network:

isolation_mode: allow_only_approved_outbound

También puede definir reglas de salida para definir la comunicación saliente aprobada. Se puede crear una regla de salida para un tipo de service_tag, fqdn y private_endpoint. La siguiente regla muestra cómo agregar un punto de conexión privado a un recurso de Azure Blob, una etiqueta de servicio a Azure Data Factory y un FQDN a pypi.org:

Importante

- La adición de una salida para una etiqueta de servicio o FQDN solo es válida cuando la VNET administrada está configurada como

allow_only_approved_outbound. - Si agrega reglas de salida, Microsoft no puede garantizar la filtración de datos.

Advertencia

Las reglas de salida de FQDN se implementan mediante Azure Firewall. Si usa reglas FQDN de salida, los cargos por Azure Firewall se agregan a su facturación. Para obtener más información, consulte el apartado Precios.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Puede configurar una red virtual administrada mediante los comandos az ml workspace create o az ml workspace update:

Crear un área de trabajo nueva:

En el ejemplo siguiente se usa el parámetro

--managed-network allow_only_approved_outboundpara configurar la red virtual administrada:az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outboundEl siguiente archivo YAML define un área de trabajo con una red virtual gestionada:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_only_approved_outboundPara crear un área de trabajo mediante el archivo YAML, use el parámetro

--file:az ml workspace create --file workspace.yaml --resource-group rg --name wsActualización de un área de trabajo existente

Advertencia

Antes de actualizar un área de trabajo existente para usar una red virtual gestionada, debe eliminar todos los recursos de proceso del área de trabajo. Esto incluye instancias de proceso, clúster de proceso y puntos de conexión en línea administrados.

En el ejemplo siguiente se usa el parámetro

--managed-network allow_only_approved_outboundpara configurar la red virtual administrada para un área de trabajo existente:az ml workspace update --name ws --resource-group rg --managed-network allow_only_approved_outboundEl siguiente archivo YAML define una red virtual administrada para el área de trabajo. También muestra cómo agregar una salida aprobada a la red virtual administrada. En este ejemplo, se agrega una regla de salida para ambas etiquetas de servicio:

Advertencia

Las reglas de salida de FQDN se implementan mediante Azure Firewall. Si usa reglas FQDN de salida, los cargos por Azure Firewall se agregan a su facturación. Para obtener más información, consulte Precios.

name: myworkspace_dep managed_network: isolation_mode: allow_only_approved_outbound outbound_rules: - name: added-servicetagrule destination: port_ranges: 80, 8080 protocol: TCP service_tag: DataFactory type: service_tag - name: add-fqdnrule destination: 'pypi.org' type: fqdn - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Configuración para trabajos de Spark sin servidor

Sugerencia

Los pasos de esta sección solo son necesarios si planea enviar trabajos de Spark sin servidor. Si no va a enviar trabajos de Spark sin servidor, puede omitir esta sección.

Para habilitar los trabajos de Spark sin servidor para la red virtual administrada, debe realizar las siguientes acciones:

- Configure una red virtual administrada para el área de trabajo y agregue un punto de conexión privado de salida para la cuenta de Azure Storage.

- Después de configurar la red virtual administrada, aprovisiónela y márquela para permitir trabajos de Spark.

Configure un punto de conexión privado de salida.

Use un archivo YAML para definir la configuración de la red virtual administrada y agregar un punto de conexión privado para la cuenta de Azure Storage. Además, establezca

spark_enabled: true:Sugerencia

Este ejemplo es para una red virtual administrada configurada mediante

isolation_mode: allow_internet_outboundpara permitir el tráfico de Internet. Si desea permitir solo el tráfico saliente aprobado, useisolation_mode: allow_only_approved_outbound.name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointPuede usar un archivo de configuración YAML con el comando

az ml workspace updateespecificando el parámetro--filey el nombre del archivo YAML. Por ejemplo, el siguiente comando actualiza un área de trabajo existente mediante un archivo YAML llamadoworkspace_pe.yml:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsNota:

Cuando permitir solo la salida aprobada está habilitada (

isolation_mode: allow_only_approved_outbound), las dependencias del paquete de Conda definidas en la configuración de sesión de Spark no se podrán instalar. Para resolver este problema, cargue una rueda de paquetes de Python independiente sin dependencias externas en una cuenta de almacenamiento de Azure y cree un punto de conexión privado en esta cuenta de almacenamiento. Use la ruta de acceso a la rueda del paquete de Python como parámetropy_filesen su trabajo de Spark. La configuración de una regla de salida de FQDN no omitirá este problema, ya que Spark no admite la propagación de reglas de FQDN.Aprovisione la red virtual administrada.

Nota:

Si el área de trabajo tiene habilitado el acceso a la red pública, debe deshabilitarlo antes de aprovisionar la red virtual administrada. Si no deshabilita el acceso a la red pública al aprovisionar la red virtual administrada, es posible que los puntos de conexión privados del área de trabajo no se creen automáticamente en la red virtual administrada. De lo contrario, tendría que configurar manualmente la regla de salida del punto de conexión privado para el área de trabajo después del aprovisionamiento.

En el siguiente ejemplo, se muestra cómo aprovisionar una red virtual administrada para trabajos de Spark sin servidor mediante el parámetro

--include-spark.az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark

Aprovisionamiento manual de una red virtual administrada

La red virtual administrada se aprovisiona automáticamente al crear una instancia de proceso. Al confiar en el aprovisionamiento automático, puede tardar aproximadamente 30 minutos en crear la primera instancia de proceso, ya que también aprovisiona la red. Si configuró reglas de salida de FQDN (solo disponibles con el modo aprobado solo permitido), la primera regla FQDN agrega alrededor de 10 minutos al tiempo de aprovisionamiento. Si tiene un gran conjunto de reglas de salida que se van a aprovisionar en la red administrada, puede tardar más tiempo en completarse el aprovisionamiento. Un mayor tiempo de aprovisionamiento puede hacer que se agote el tiempo de espera de la creación de la primera instancia de proceso.

Para reducir el tiempo de espera y evitar posibles errores de tiempo de espera, se recomienda aprovisionar manualmente la red administrada. A continuación, espere hasta que finalice el aprovisionamiento antes de crear una instancia de proceso.

Como alternativa, puede usar la marca provision_network_now para aprovisionar la red administrada como parte de la creación del área de trabajo. Esta marca está en versión preliminar.

Nota:

Para crear una implementación en línea, debe aprovisionar manualmente la red administrada o crear primero una instancia de proceso que la aprovisionará automáticamente.

En el siguiente ejemplo, se muestra cómo aprovisionar una red virtual administrada durante la creación del área de trabajo. La marca de --provision-network-now está en versión preliminar.

az ml workspace create -n myworkspace -g my_resource_group --managed-network AllowInternetOutbound --provision-network-now

En el siguiente ejemplo, se muestra cómo aprovisionar manualmente una red virtual administrada.

Sugerencia

Si tiene previsto enviar trabajos de Spark sin servidor, agregue el parámetro --include-spark.

az ml workspace provision-network -g my_resource_group -n my_workspace_name

Para comprobar que el aprovisionamiento se ha completado, use el siguiente comando:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Configuración de compilaciones de imágenes

Cuando Azure Container Registry para el área de trabajo está detrás de una red virtual, no se puede usar para compilar imágenes de Docker directamente. En su lugar, configure el área de trabajo para usar un clúster de proceso o una instancia de proceso para compilar imágenes.

Importante

El recurso de proceso que se usa para compilar imágenes de Docker debe poder acceder a los repositorios de paquetes que se usan para entrenar e implementar los modelos. Si está utilizando una red configurada para permitir solo salidas aprobadas, es posible que tenga que añadir reglas que permitan el acceso a repositorios públicos o utilizar paquetes Python privados.

Para actualizar un área de trabajo para usar un clúster o una instancia de proceso para compilar imágenes de Docker, use el comando az ml workspace update con el parámetro --image-build-compute:

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

Administración de reglas de salida

Para enumerar las reglas de salida de red virtual administrada para un área de trabajo, use el siguiente comando:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

Para ver los detalles de una regla de salida de red virtual administrada, use el siguiente comando:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Para quitar una regla de salida de la red virtual administrada, use el siguiente comando:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

Lista de reglas necesarias

Puntos de conexión privados:

- Cuando el modo de aislamiento para la red virtual administrada es

Allow internet outbound, las reglas de salida del punto de conexión privado se crean automáticamente como reglas requeridas desde la red virtual administrada para el área de trabajo y los recursos asociados con el acceso a la red pública deshabilitado (Key Vault, cuenta de almacenamiento, Container Registry, área de trabajo de Azure Machine Learning). - Cuando el modo de aislamiento de la red virtual administrada es

Allow only approved outbound, las reglas de salida del punto de conexión privado se crearán automáticamente como reglas necesarias de la red virtual administrada para el área de trabajo y los recursos asociados sin importar el modo de acceso de red pública para esos recursos (Key Vault, cuenta de almacenamiento, Container Registry, área de trabajo de Azure Machine Learning). - Estas reglas se agregan automáticamente a la red virtual gestionada.

Para que Azure Machine Learning se ejecute normalmente, hay un conjunto de etiquetas de servicio necesarias, requeridas en una configuración de red virtual administrada o personalizada. No hay alternativas para reemplazar determinadas etiquetas de servicio necesarias. A continuación se muestra una tabla de cada etiqueta de servicio necesaria y su propósito en Azure Machine Learning.

| Regla de etiquetas de servicio | De entrada o de salida. | Fin |

|---|---|---|

AzureMachineLearning |

Entrada | Creación, actualización y eliminación del clúster o instancia de proceso de Azure Machine Learning. |

AzureMachineLearning |

Salida | Usar los servicios de Azure Machine Learning. IntelliSense de Python en cuadernos usa el puerto 18881. La creación, actualización y eliminación de una instancia de proceso de Azure Machine Learning usa el puerto 5831. |

AzureActiveDirectory |

Salida | Autenticación mediante Microsoft Entra ID. |

BatchNodeManagement.region |

Salida | Comunicación con el back-end de Azure Batch para las instancias o clústeres de proceso de Azure Machine Learning. |

AzureResourceManager |

Salida | Creación de recursos de Azure con Azure Machine Learning, CLI de Azure y el SDK de Azure Machine Learning. |

AzureFrontDoor.FirstParty |

Salida | Acceder a las imágenes de Docker proporcionadas por Microsoft. |

MicrosoftContainerRegistry |

Salida | Acceder a las imágenes de Docker proporcionadas por Microsoft. Configurar el enrutador de Azure Machine Learning para Azure Kubernetes Service. |

AzureMonitor |

Salida | Se usa para registrar la supervisión y las métricas en Azure Monitor. Solo es necesario si no ha protegido Azure Monitor para el área de trabajo. Esta salida también se usa para registrar información de incidentes de soporte técnico. |

VirtualNetwork |

Salida | Obligatorio cuando los puntos de conexión privados están presentes en la red virtual o en las redes virtuales emparejadas. |

Nota:

Las etiquetas de servicio como límite de seguridad ONLY no son suficientes. Para el aislamiento de nivel de inquilino, use puntos de conexión privados siempre que sea posible.

Lista de reglas de salida específicas del escenario

Escenario: acceso a paquetes de aprendizaje automático públicos

Para permitir la instalación de paquetes de Python para el entrenamiento y la implementación, agregue reglas de FQDN de salida para permitir el tráfico hacia los siguientes nombres de host:

Advertencia

Las reglas de salida de FQDN se implementan mediante Azure Firewall. Si usa reglas FQDN de salida, los cargos por Azure Firewall se agregan a su facturación. Para obtener más información, consulte el apartado Precios.

Nota:

Esta no es una lista completa de los hosts necesarios para todos los recursos de Python en Internet, solo el que se usa con más frecuencia. Por ejemplo, si necesita acceder a un repositorio de GitHub o a otro host, debe identificar y agregar los hosts necesarios para ese escenario.

| Nombre de host | Propósito |

|---|---|

anaconda.com*.anaconda.com |

Se usa para instalar paquetes predeterminados. |

*.anaconda.org |

Se usa para obtener datos del repositorio. |

pypi.org |

Se usa para enumerar las dependencias del índice predeterminado, si hay alguna, y el índice no se sobrescribe con la configuración del usuario. Si el índice se sobrescribe, también debe permitir *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Se usa en algunos ejemplos basados en PyTorch. |

*.tensorflow.org |

Se usa en algunos ejemplos basados en TensorFlow. |

Escenario: uso de Visual Studio Code para escritorio o web con una instancia de proceso

Si tiene previsto usar Visual Studio Code con Azure Machine Learning, agregue reglas de FQDN de salida para permitir el tráfico a los hosts siguientes:

Advertencia

Las reglas de salida de FQDN se implementan mediante Azure Firewall. Si usa reglas FQDN de salida, los cargos por Azure Firewall se agregan a su facturación. Para obtener más información, consulte el apartado Precios.

*.vscode.devvscode.blob.core.windows.net*.gallerycdn.vsassets.ioraw.githubusercontent.com*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.comcode.visualstudio.comupdate.code.visualstudio.com*.vo.msecnd.netmarketplace.visualstudio.comvscode.download.prss.microsoft.com

Escenario: Uso de puntos de conexión por lotes o ParallelRunStep

Si tiene previsto usar Puntos de conexión por lotes de Azure Machine Learning para la implementación o ParallelRunStep, agregue reglas de punto de conexión privado de salida para permitir el tráfico a los siguientes subrecursos para la cuenta de almacenamiento predeterminada:

queuetable

Escenario: Uso del flujo de avisos con Azure OpenAI, seguridad de contenido y Azure AI Search

- Punto de conexión privado a Servicios de Azure AI

- Punto de conexión privado a Azure AI Search

Escenario: Usar modelos de HuggingFace

Si tiene previsto usar modelos HuggingFace con Azure Machine Learning, agregue reglas de FQDN de salida para permitir el tráfico a los hosts siguientes:

Advertencia

Las reglas de salida de FQDN se implementan mediante Azure Firewall. Si usa reglas FQDN de salida, los cargos por Azure Firewall se agregan a su facturación. Para obtener más información, consulte el apartado Precios.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Escenario: habilitar el acceso desde direcciones IP seleccionadas

Si desea habilitar el acceso desde direcciones IP específicas, use las siguientes acciones:

Agregar una regla de punto de conexión privado de salida para permitir el tráfico al área de trabajo de Azure Machine Learning. Esta regla permitirá que las instancias de proceso creadas en la red virtual administrada accedan al área de trabajo.

Sugerencia

No es posible agregar esta regla durante la creación del área de trabajo, ya que esta última aún no existirá.

Habilite el acceso de red pública al área de trabajo. Para obtener más información, consulte Acceso habilitado a la red pública.

Agregue las direcciones IP al firewall para Azure Machine Learning. Para obtener más información, consulte habilitar el acceso solo desde intervalos IP.

Nota:

Solo se admiten direcciones IPv4.

Para más información, consulte Configuración del vínculo privado.

Puntos de conexión privados

Actualmente, los puntos de conexión privados se admiten para los siguientes servicios de Azure:

- Azure Machine Learning

- Registros de Azure Machine Learning

- Azure Storage (todos los tipos de subrecursos)

- Azure Container Registry

- Azure Key Vault

- Servicios de Azure AI

- Azure AI Search (anteriormente Cognitive Search)

- Azure SQL Server

- Azure Data Factory

- Azure Cosmos DB (todos los tipos de subrecursos)

- Azure Event Hubs

- Azure Redis Cache

- Azure Databricks

- Azure Database for MariaDB

- Azure Database for PostgreSQL con la opción Servidor único

- Servidor flexible de Azure Database for PostgreSQL

- Azure Database for MySQL

- Azure API Management

Cuando se crea un punto de conexión privado, se proporciona el tipo de recurso y el subrecurso al que se conecta el punto de conexión. Algunos recursos tienen varios tipos y subrecursos. Para más información, consulte ¿Qué es un punto de conexión privado?

Al crear un punto de conexión privado para los recursos de dependencia de Azure Machine Learning, como Azure Storage, Azure Container Registry y Azure Key Vault, el recurso puede estar en otra suscripción de Azure. Sin embargo, el recurso debe estar en el mismo inquilino que el área de trabajo de Azure Machine Learning.

Importante

Al configurar puntos de conexión privados para una red virtual administrada de Azure Machine Learning, los puntos de conexión privados solo se crean cuando se crea el primer proceso o cuando se fuerza el aprovisionamiento de red administrado. Para más información sobre cómo forzar el aprovisionamiento de red administrada, consulte Configurar trabajos de Spark sin servidor.

Selección de una versión de Azure Firewall solo para la salida aprobada (versión preliminar)

Azure Firewall se implementa si se crea una regla de salida de FQDN mientras está en el modo Permitir solo salida aprobada. Los cargos de Azure Firewall se incluyen en la facturación. De forma predeterminada, se crea una versión Estándar de Azure Firewall. Opcionalmente, puede seleccionar usar una versión Básica. Puede cambiar la versión del firewall que se usa según sea necesario. Para averiguar qué versión es mejor para usted, consulte Elección de la versión correcta de Azure Firewall.

Importante

El firewall no se crea hasta que se agrega una regla de FQDN de salida. Para más información acerca de los precios, consulte Precios de Azure Firewall y visualización de los precios de la versión estándar.

Use las pestañas siguientes para aprender a seleccionar la versión del firewall para la red virtual administrada.

Para configurar la versión del firewall desde la CLI, use un archivo YAML y especifique el firewall_sku. En el ejemplo siguiente se muestra un archivo YAML que establece la SKU del firewall en basic:

name: test-ws

resource_group: test-rg

location: eastus2

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- category: required

destination: 'contoso.com'

name: contosofqdn

type: fqdn

firewall_sku: basic

tags: {}

Precios

La característica de red virtual administrada de Azure Machine Learning es gratuita. Sin embargo, se le cobrarán los siguientes recursos que usa la red virtual administrada:

Azure Private Link: los puntos de conexión privados que se usan para proteger las comunicaciones entre la red virtual administrada y los recursos de Azure se basan en Azure Private Link. Para obtener más información sobre los precios, vea Precios de Azure Private Link.

Reglas de salida de FQDN: las reglas de salida de FQDN se implementan mediante Azure Firewall. Si usa reglas FQDN de salida, los cargos por Azure Firewall se agregan a su facturación. De forma predeterminada, se usa una versión estándar de Azure Firewall. Para obtener información sobre cómo seleccionar la versión básica, consulte Selección de una versión de Azure Firewall.

Importante

El firewall no se crea hasta que se agrega una regla de FQDN de salida. Para más información acerca de los precios, consulte Precios de Azure Firewall y visualización de los precios de la versión estándar.

Limitaciones

- Una vez que habilite el aislamiento de red virtual administrada del área de trabajo (ya sea permitir la salida de Internet o permitir solo la salida aprobada), no puede deshabilitarlo.

- La red virtual administrada usa una conexión de punto de conexión privado para acceder a los recursos privados. No puede tener un punto de conexión privado y un punto de conexión de servicio al mismo tiempo para los recursos de Azure, como una cuenta de almacenamiento. Se recomienda usar puntos de conexión privados en todos los escenarios.

- La red virtual administrada se elimina cuando se elimina el área de trabajo. Al eliminar recursos de Azure Machine Learning en su suscripción de Azure, deshabilite los bloqueos o bloqueos de recursos que impidan la eliminación de los recursos que creó o que Microsoft creó para la red virtual administrada.

- La protección de filtración de datos se habilita automáticamente para el único modo de salida aprobado. Si agrega otras reglas de salida, como A FQDN, Microsoft no puede garantizar que esté protegido contra la filtración de datos a esos destinos de salida.

- No se admite la creación de un clúster de proceso en una región diferente a la del área de trabajo cuando se usa una red virtual administrada.

- Kubernetes y las máquinas virtuales conectadas no se admiten en una red virtual administrada de Azure Machine Learning.

- El uso de reglas de salida de FQDN aumenta el costo de la red virtual administrada porque las reglas FQDN usan Azure Firewall. Para obtener más información, consulte el apartado Precios.

- Las reglas de salida de FQDN solo admiten los puertos 80 y 443.

- Si la instancia de proceso está en una red administrada y está configurada para ninguna dirección IP pública, use el comando

az ml compute connect-sshpara conectarse a ella mediante SSH. - Al usar una red virtual administrada, no se pueden implementar recursos de proceso dentro de la red virtual personalizada. Los recursos de proceso solo se pueden crear dentro de la red virtual administrada.

- El aislamiento de red gestionada no puede establecer una conexión privada desde la red virtual administrada a los recursos locales de un usuario. Para obtener la lista de conexiones privadas admitidas, vea Puntos de conexión privados.

- Si la red administrada está configurada para permitir solo la salida aprobada, no puede usar una regla de FQDN para acceder a las cuentas de Azure Storage. En su lugar, debe usar un punto de conexión privado.

- Asegúrese de incluir en la lista de puntos de conexión privados administrados por Microsoft creados para la red virtual administrada en la directiva personalizada.

Migración de recursos de proceso

Si tiene un área de trabajo existente y quiere habilitar la red virtual administrada para ella, actualmente no hay ninguna ruta de migración admitida para los recursos de proceso administrados existentes. Tendrá que eliminar todos los recursos de proceso administrados existentes y volver a crearlos después de habilitar la red virtual administrada. La lista siguiente contiene los recursos de proceso que se deben eliminar y volver a crear:

- Clúster de proceso

- Instancia de proceso

- Puntos de conexión en línea administrados