Conexión privada a un registro de contenedor de Azure mediante Azure Private Link

Limite el acceso a un registro mediante la asignación de direcciones IP privadas de red virtual a los puntos de conexión del registro y el uso de Azure Private Link. El tráfico de red entre los clientes de la red virtual y los puntos de conexión privados del registro atraviesa la red virtual y un vínculo privado de la red troncal de Microsoft, lo que elimina la exposición a la red pública de Internet. Azure Private Link también permite acceder al registro privado desde el entorno local utilizando el emparejamiento privado de Azure ExpressRoute o una puerta de enlace de VPN.

Puede establecer la configuración DNS de los puntos de conexión privados del registro, de modo que la configuración se resuelva en la dirección IP privada asignada del registro. Con la configuración DNS, los clientes y servicios de la red pueden seguir accediendo al registro en el nombre de dominio completo de este, como myregistry.azurecr.io.

En este artículo se muestra cómo configurar un punto de conexión privado para el registro mediante Azure Portal (recomendado) o la CLI de Azure. Esta característica está disponible en el nivel de servicio de un registro de contenedor Premium. Para obtener información sobre los límites y niveles de servicio de registro, consulte Niveles de Azure Container Registry.

Importante

Algunas funcionalidades pueden no estar disponibles o requerir más configuración en un registro de contenedor que restringe el acceso a puntos de conexión privados, subredes seleccionadas o direcciones IP.

- Cuando se deshabilita el acceso de red público a un registro, el acceso al registro por parte de determinados servicios de confianza, incluido Azure Security Center, requiere habilitar una configuración de red para omitir las reglas de red.

- Una vez que se haya deshabilitado el acceso de red, las instancias de determinados servicios de Azure, como Azure DevOps Services, no tienen acceso actualmente al registro de contenedor.

- Actualmente, los puntos de conexión privados no se admiten con agentes administrados de Azure DevOps. Tendrá que usar un agente autohospedado con línea de visión de red al punto de conexión privado.

- Si el registro tiene un punto de conexión privado aprobado y el acceso de la red pública está deshabilitado, los repositorios y las etiquetas no se pueden enumerar fuera de la red virtual mediante Azure Portal, la CLI de Azure u otras herramientas.

Nota

A partir de octubre de 2021, los nuevos registros de contenedor permiten un máximo de 200 puntos de conexión privados. Los registros creados anteriormente permiten un máximo de 10 puntos de conexión privados. Use el comando az acr show-usage para ver el límite del registro. Abra una incidencia de soporte técnico para aumentar el límite a 200 puntos de conexión privados.

Requisitos previos

- Una red virtual y una subred en la que configurar el punto de conexión privado. Si es necesario, cree una nueva red virtual y una subred.

- Con fines de prueba, se recomienda configurar una máquina virtual en la red virtual. Para ver los pasos para crear una máquina virtual de prueba para acceder al registro, consulte Creación de una máquina virtual con funcionalidad Docker.

- Para usar los pasos de la CLI de Azure de este artículo, se recomienda la versión 2.6.0 o posterior de la CLI de Azure. Si necesita instalarla o actualizarla, vea Instalación de la CLI de Azure. O bien ejecute en Azure Cloud Shell.

- Si aún no tiene un registro de contenedor, créelo (se requiere el nivel Premium) e importe una imagen pública de ejemplo, como

mcr.microsoft.com/hello-worlddesde el Registro de contenedor de Microsoft. Por ejemplo, use Azure Portal o la CLI de Azure para crear un registro.

Registro del proveedor de recursos del registro de contenedor

Si quiere configurar el acceso al Registro mediante un vínculo privado en otra suscripción o inquilino de Azure, tiene que registrar el proveedor de recursos para Azure Container Registry en esa suscripción. Use Azure Portal, la CLI de Azure u otras herramientas.

Ejemplo:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Configuración de un punto de conexión privado: portal (recomendado)

Configure un punto de conexión privado al crear un registro o agregue un punto de conexión privado a un registro existente.

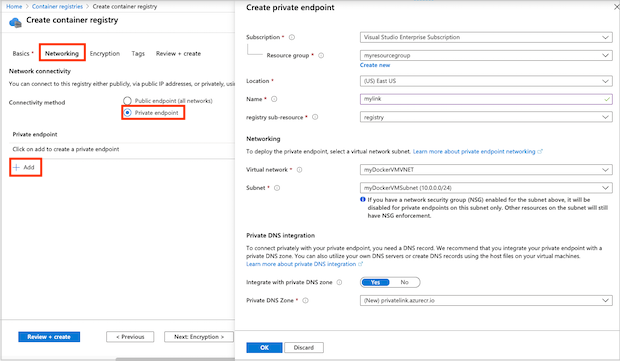

Creación de un punto de conexión privado: nuevo registro

Al crear un registro en el portal, en la pestaña de Basics, en SKU, seleccione Premium.

Seleccione la pestaña Redes.

En Conectividad de red, seleccione Punto de conexión privado>+ Agregar.

Escriba o seleccione la siguiente información:

Configuración Valor Suscripción Selecciona tu suscripción. Resource group Escriba el nombre de un grupo existente o cree uno nuevo. Nombre Escriba un nombre único. Subrecurso del registro Seleccione registro. Redes Virtual network Seleccione la red virtual para el punto de conexión privado. Por ejemplo: myDockerVMVNET. Subred Seleccione la subred para el punto de conexión privado. Por ejemplo: myDockerVMSubnet. Integración de DNS privado Integración con una zona DNS privada Seleccione Sí. Zona DNS privada Seleccione (Nuevo) privatelink.azurecr.io. Acepte los valores predeterminados en los demás valores y seleccione Revisar y crear.

El vínculo privado ya está configurado y listo para su uso.

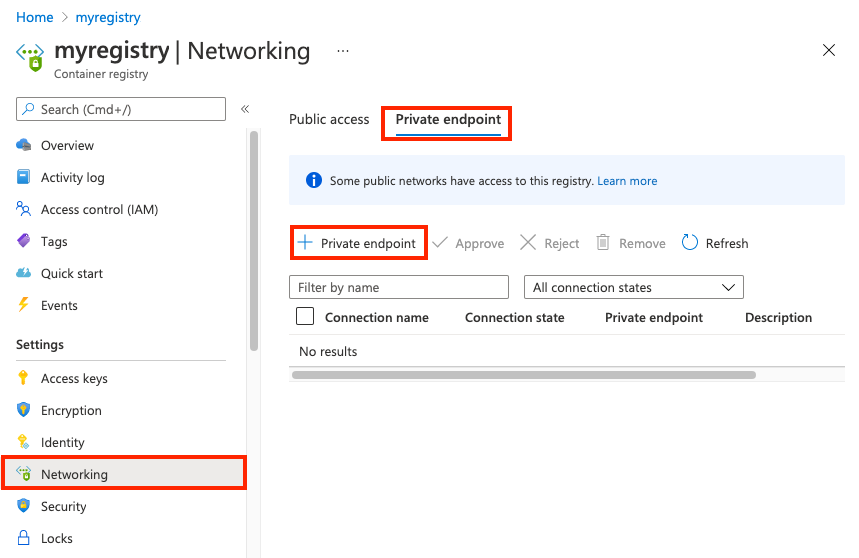

Creación de un punto de conexión privado: registro existente

En el portal, vaya al registro de contenedor.

En Configuración, seleccione Redes.

En la pestaña Puntos de conexión privados, seleccione + Punto de conexión privado.

En la pestaña Datos básicos, escriba o seleccione la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Escriba el nombre de un grupo existente o cree uno nuevo. Detalles de instancia Nombre Escriba un nombre. Region Seleccione una región. Seleccione Siguiente: Resource (Siguiente: Recurso).

Escriba o seleccione la siguiente información:

Configuración Value Método de conexión En este ejemplo, seleccione Conectarse a un recurso de Azure en mi directorio. Suscripción Seleccione su suscripción. Tipo de recurso Seleccione Microsoft.ContainerRegistry/registries. Resource Seleccione el nombre del registro. Subrecurso de destino Seleccione registro. Seleccione Siguiente: Configuration (Siguiente: Configuración).

Escriba o seleccione la información:

Opción Value Redes Virtual network Seleccione la red virtual para el punto de conexión privado. Subred Seleccione la subred para el punto de conexión privado. Integración de DNS privado Integración con una zona DNS privada Seleccione Sí. Zona DNS privada Seleccione (Nuevo) privatelink.azurecr.io. Seleccione Revisar + crear. Se le remitirá a la página Revisar y crear, donde Azure validará la configuración.

Cuando reciba el mensaje Validación superada, seleccione Crear.

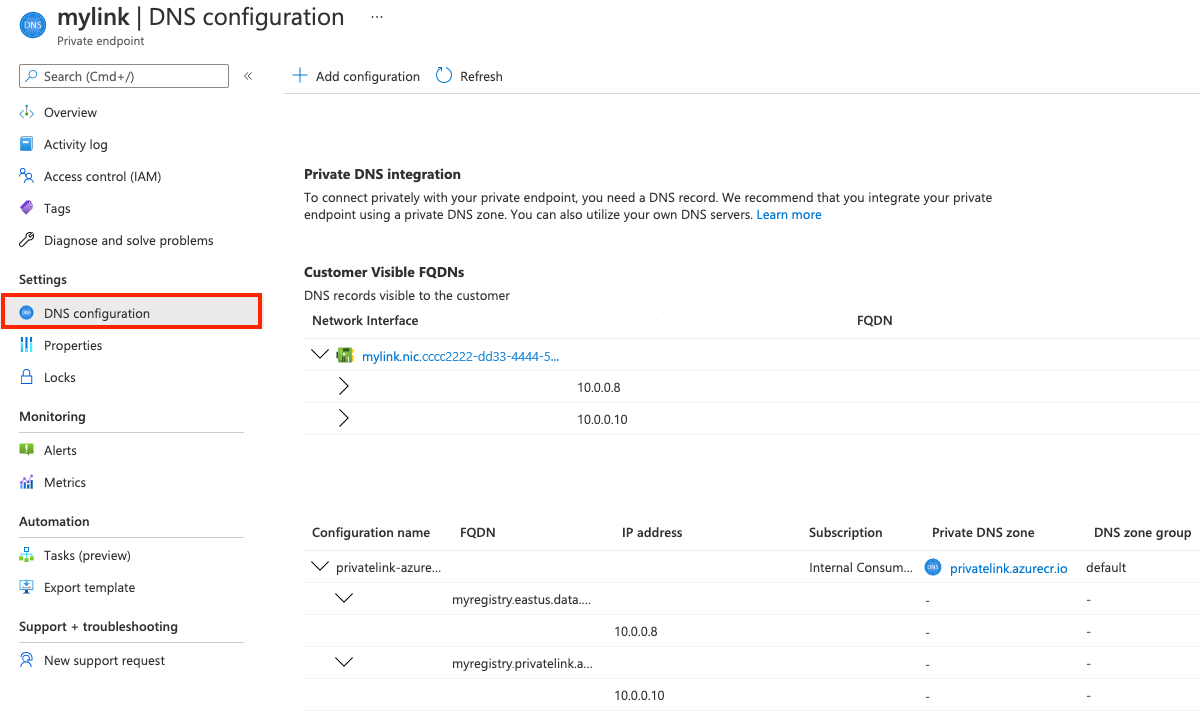

Confirmación de la configuración del punto de conexión

Una vez creado el punto de conexión privado, la configuración DNS de la zona privada aparece en la opción Puntos de conexión privados del portal:

- En el portal, vaya al registro de contenedor y seleccione Configuración > Redes.

- En la pestaña Puntos de conexión privados, seleccione el punto de conexión privado que creó.

- Seleccione Configuración DNS.

- Revise la configuración del vínculo y la configuración DNS personalizada.

Configuración de puntos de conexión privados: CLI

En los ejemplos de la CLI de Azure de este artículo se usan las siguientes variables de entorno. Necesitará los nombres de un registro de contenedor, una red virtual y una subred existentes para configurar un punto de conexión privado. Sustituya los valores adecuados para el entorno. Todos los ejemplos tienen el formato del shell de Bash:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Deshabilitación de directivas de red en subred

Deshabilite las directivas de red, como los grupos de seguridad de red de la subred, para el punto de conexión privado. Actualice la configuración de subred con az network vnet subnet update:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Configuración de la zona DNS privada

Cree una zona DNS privada de Azure para el dominio del registro de contenedor de Azure privado. En pasos posteriores se crean registros DNS para el dominio del registro dentro de esta zona DNS. Para más información, consulte Opciones de configuración de DNS, más adelante en este artículo.

Para usar una zona privada con el fin de invalidar la resolución DNS predeterminada del registro de contenedor de Azure, la zona debe tener el nombre privatelink.azurecr.io. Ejecute el comando siguiente az network private-dns zone create para crear la zona privada:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Creación de un vínculo de asociación

Ejecute az network private-dns link vnet create para asociar la zona privada con la red virtual. En este ejemplo se crea un vínculo denominado myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Creación de un punto de conexión de registro privado

En esta sección se crea el punto de conexión privado del registro en la red virtual. En primer lugar, obtenga el identificador de recurso del registro:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Ejecute el comando az network private-endpoint create para crear el punto de conexión privado del registro.

En el ejemplo siguiente se crea el punto de conexión myPrivateEndpoint y la conexión de servicio myConnection. Para especificar un recurso de registro de contenedor para el punto de conexión, pase --group-ids registry:

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Obtención de la configuración de IP del punto de conexión

Para configurar los registros DNS, obtenga la configuración de IP del punto de conexión privado. En este ejemplo, hay dos direcciones IP privadas del registro de contenedor asociadas a la interfaz de red del punto de conexión privado: una del propio registro y otra del punto de conexión de datos del registro. Si el registro se replica geográficamente, se asocia una dirección IP adicional a cada réplica.

En primer lugar, ejecute az network private-endpoint show para consultar el identificador de la interfaz de red al punto de conexión privado:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Los siguientes comandos az network nic show obtienen las direcciones IP privadas y los nombres de dominio completo del registro de contenedor y el punto de conexión de datos del registro:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIPAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIPAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Puntos de conexión adicionales para réplicas geográficas

Si el registro es con replicación geográfica, consulte el punto de conexión de datos adicional para cada réplica del registro. Por ejemplo, en la región eastus:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIPAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Una vez agregada una nueva replicación geográfica, se establece una conexión de punto de conexión privado que está pendiente. Para aprobar una conexión de punto de conexión privado configurada manualmente, ejecute el comando az acr private-endpoint-connection approve.

Creación de registros DNS en la zona privada

Los siguientes comandos crean registros DNS en la zona privada para el punto de conexión del registro y su punto de conexión de datos. Por ejemplo, si tiene un registro denominado myregistry en la región westeurope, los nombres de punto de conexión son myregistry.azurecr.io y myregistry.westeurope.data.azurecr.io.

En primer lugar, ejecute az network private-dns record-set a create para crear conjuntos de registros A vacíos para el punto de conexión del registro y el punto de conexión de datos:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Ejecute el comando az network private-dns record-set a add-record para crear registros A para el punto de conexión del registro y el punto de conexión de datos:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Registros adicionales para réplicas geográficas

Si el registro tiene una réplica geográfica, cree una configuración DNS adicional para cada réplica. Continuación del ejemplo de la región eastus:

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

El vínculo privado ya está configurado y listo para su uso.

Deshabilitación del acceso público

Para muchos escenarios, deshabilite el acceso al registro desde redes públicas. Esta configuración impide que los clientes que están fuera de la red virtual alcancen los puntos de conexión del registro.

Deshabilitación del acceso público: portal

- En el portal, vaya al registro de contenedor y seleccione Configuración > Redes.

- En la pestaña Acceso público, en Permitir el acceso de red público, seleccione Deshabilitado. Después, seleccione Guardar.

Deshabilitación del acceso público: CLI

Nota

Si el acceso público está deshabilitado, los comandos az acr build ya no funcionarán.

Para deshabilitar el acceso público mediante la CLI de Azure, ejecute az acr update y establezca --public-network-enabled en false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Ejecución de az acr build con el registro y punto de conexión privados

Nota:

Una vez que deshabilite aquí el acceso a la red pública, los comandos az acr build ya no funcionarán.

A menos que use grupos de agentes dedicados, normalmente se requieren las direcciones IP públicas. Las tareas reservan un conjunto de direcciones IP públicas en cada región para las solicitudes salientes. Si es necesario, tenemos la opción de agregar estas direcciones IP a la lista de permitidos del firewall para que la comunicación transcurra sin problemas.El comando az acr build usa el mismo conjunto de direcciones IP que las tareas.

Tenga en cuenta las siguientes opciones para ejecutar correctamente az acr build.

- Asigne un grupo de agentes dedicado.

- Si el grupo de agentes no está disponible en la región, agregue la etiqueta de servicio IPv4 de Azure Container Registry regional a las reglas de acceso del firewall. Las tareas reservan un conjunto de direcciones IP públicas en cada región (también conocidas como etiqueta de servicio de AzureContainerRegistry) para las solicitudes salientes. Puede elegir agregar las direcciones IP a la lista de permitidos del firewall.

- Cree una tarea de ACR con una identidad administrada y habilite los servicios de confianza para acceder a ACR restringido a la red.

Deshabilitación del acceso a un registro de contenedor mediante un punto de conexión de servicio

Importante

El registro de contenedor no admite la habilitación de las características de vínculo privado y punto de conexión de servicio configuradas desde una red virtual.

Una vez que el registro tiene el acceso público deshabilitado y el vínculo privado configurado, puede deshabilitar el acceso del punto de conexión de servicio a un registro de contenedor desde una red virtual quitando las reglas de red virtual.

- Ejecute el comando

az acr network-rule listpara enumerar las reglas de red existentes. - Ejecute el comando

az acr network-rule removepara quitar la regla de red.

Validación de una conexión de vínculo privado

Debe validar que los recursos de la subred del punto de conexión privado se conectan al registro mediante una dirección IP privada y que tienen la integración correcta de la zona DNS privada.

Para validar la conexión de vínculo privado, conéctese a la máquina virtual configurada en la red virtual.

Ejecute una utilidad, como nslookup o dig, para buscar la dirección IP del registro a través del vínculo privado. Por ejemplo:

dig $REGISTRY_NAME.azurecr.io

La salida del ejemplo muestra la dirección IP del registro en el espacio de direcciones de la subred:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Compare este resultado con la dirección IP pública de la salida dig para el mismo registro a través de un punto de conexión público:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Operaciones del registro a través de un vínculo privado

Además, compruebe que puede realizar operaciones del registro desde la máquina virtual de la red. Cree una conexión SSH con la máquina virtual y ejecute az acr login para iniciar sesión en el registro. En función de la configuración de la máquina virtual, es posible que tenga que agregar el prefijo sudo a los siguientes comandos.

az acr login --name $REGISTRY_NAME

Realice operaciones del registro como docker pull para extraer una imagen de ejemplo del registro. Sustituya hello-world:v1 por una imagen y la etiqueta pertinente para el registro, y anteponga el nombre del servidor de inicio de sesión del registro (todo en minúsculas):

docker pull myregistry.azurecr.io/hello-world:v1

Docker extrae correctamente la imagen a la máquina virtual.

Administración de conexiones de punto de conexión privado

Administre las conexiones del punto de conexión privado del registro mediante Azure Portal o los comandos del grupo de comandos az acr private-endpoint-connection. Las operaciones incluyen aprobar, eliminar, enumerar, rechazar o mostrar detalles de las conexiones del punto de conexión privado del registro.

Por ejemplo, para enumerar las conexiones del punto de conexión privado de un registro, ejecute el comando az acr private-endpoint-connection list. Por ejemplo:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Al configurar una conexión de punto de conexión privado mediante los pasos de este artículo, el registro acepta automáticamente las conexiones de los clientes y servicios que tienen permisos RBAC de Azure en el registro. Puede configurar el punto de conexión de modo que exija la aprobación manual de conexiones. Para obtener información sobre cómo aprobar y rechazar conexiones de punto de conexión privado, vea Administrar una conexión de punto de conexión privado.

Importante

Actualmente, si elimina un punto de conexión privado de un registro, es posible que también tenga que eliminar el vínculo de la red virtual a la zona privada. Si no se elimina el vínculo, es posible que se produzca un error similar a unresolvable host.

Opciones de configuración de DNS

El punto de conexión privado de este ejemplo se integra con una zona DNS privada asociada a una red virtual básica. Esta configuración usa el servicio DNS proporcionado por Azure para resolver directamente el FQDN público del registro en sus direcciones IP privadas de la red virtual.

El vínculo privado admite escenarios de configuración de DNS adicionales que usan la zona privada, incluso con soluciones DNS personalizadas. Por ejemplo, podría tener una solución DNS personalizada implementada en la red virtual o en el entorno local en una red que se conecte a la red virtual mediante una puerta de enlace de VPN o Azure ExpressRoute.

Para resolver el FQDN público del registro en la dirección IP privada en estos escenarios, debe configurar un reenviador de nivel de servidor para el servicio Azure DNS (168.63.129.16). Las opciones de configuración y los pasos exactos dependen de las redes y DNS existentes. Para obtener ejemplos, vea Configuración de DNS para puntos de conexión privados de Azure.

Importante

Si para conseguir una alta disponibilidad ha creado puntos de conexión privados en varias regiones, se recomienda usar un grupo de recursos independiente en cada región y colocar en él la red virtual y la zona DNS privada asociada. Esta configuración también evita la resolución de DNS imprevisible debido al uso compartido de la misma zona DNS privada.

Configuración manual de los registros DNS

En algunos escenarios, es posible que deba configurar manualmente los registros DNS de una zona privada en lugar de usar la zona privada proporcionada por Azure. Asegúrese de crear registros para cada uno de los siguientes puntos de conexión: el punto de conexión del registro, el punto de conexión de datos del registro y el punto de conexión de datos de cualquier réplica regional adicional. Si no se configuran todos los registros, es posible que no se pueda acceder al registro.

Importante

Si posteriormente agrega una nueva réplica, debe agregar manualmente un nuevo registro DNS para el punto de conexión de datos de esa región. Por ejemplo, si crea una réplica de myregistry en la ubicación northeurope, agregue un registro para myregistry.northeurope.data.azurecr.io.

Los FQDN y las direcciones IP privadas que necesita para crear registros DNS están asociados a la interfaz de red del punto de conexión privado. Puede obtener esta información mediante Azure Portal o la CLI de Azure:

- En el portal, vaya al punto de conexión privado y seleccione Configuración de DNS.

- En la CLI de Azure, ejecute el comando az network nic show. Para ver comandos de ejemplo, consulte Obtención de la configuración de IP del punto de conexión, anteriormente en este artículo.

Después de crear registros DNS, asegúrese de que los FQDN del registro se resuelven correctamente en sus respectivas direcciones IP privadas.

Limpieza de recursos

Para limpiar los recursos en el portal, vaya al grupo de recursos. Una vez que se ha cargado el grupo de recursos, haga clic en Eliminar grupo de recursos para quitar el grupo de recursos y los recursos almacenados en él.

Si ha creado todos los recursos de Azure en el mismo grupo de recursos y ya no los necesita, puede eliminarlos con el comando az group delete:

az group delete --name $RESOURCE_GROUP

Integrar con un registro con vínculo privado habilitado

Para extraer contenido de un registro con vínculo privado habilitado, los clientes deben permitir el acceso al punto de conexión REST del registro, así como a todos los puntos de conexión de datos regionales. El proxy de cliente o el firewall deben permitir el acceso al

Punto de conexión REST: {REGISTRY_NAME}.azurecr.io punto(s) de conexión de datos: {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

En el caso de un registro con replicación geográfica, el cliente debe configurar el acceso al punto de conexión de datos en cada réplica regional.

Tiene que actualizar la configuración de enrutamiento para el proxy de cliente y el firewall de cliente con los puntos de conexión de datos para controlar correctamente las PR. Un proxy de cliente proporcionará un control de tráfico central a las solicitudes salientes. Para controlar el tráfico local, no es necesario agregar un proxy de cliente a la sección noProxy para omitir el proxy. Obtenga más información sobre el documento de proxy HTTP para integrarse con AKS.

Las solicitudes al servidor de token a través de una conexión de punto de conexión privado no requieren la configuración del punto de conexión de datos.

Pasos siguientes

Para obtener más información sobre Private Link, consulte la documentación de Azure Private Link.

Para comprobar la configuración DNS en la red virtual que se enruta a un punto de conexión privado, ejecute el comando az acr check-health con el parámetro

--vnet. Para más información, consulte Comprobación del mantenimiento de un registro de contenedor de Azure.Si necesita configurar reglas de acceso a un registro desde detrás de un firewall cliente, consulte Configuración de reglas para acceder a un registro de contenedor de Azure desde detrás de un firewall.

Solución de problemas de conectividad de puntos de conexión privados de Azure.

Si necesita implementar Azure Container Instances que puedan extraer imágenes de un ACR a través de un punto de conexión privado, consulte Implementación en Azure Container Instances desde Azure Container Registry mediante una identidad administrada.