Configuración de HTTPS en un dominio personalizado de Azure Front Door mediante el Azure Portal

Azure Front Door permite la entrega segura de seguridad de la capa de transporte (TLS) a las aplicaciones de manera predeterminada cuando se usan dominios personalizados propios. Para más información sobre los dominios personalizados, incluido cómo funcionan los dominios personalizados con HTTPS, consulte Dominios en Azure Front Door.

Azure Front Door admite tanto certificados administrados por el cliente como por Azure. En este artículo, aprenderá a configurar ambos tipos de certificados para los dominios personalizados de Azure Front Door.

Requisitos previos

- Antes de poder configurar HTTPS para el dominio personalizado, primero debe crear un perfil de Azure Front Door. Para obtener más información, vea Crear un perfil de Azure Front Door.

- Si todavía no tiene un dominio personalizado, primero debe comprar uno a un proveedor de dominios. Por ejemplo, vea Compra de un nombre de dominio personalizado.

- Si usa Azure para hospedar sus dominios DNS, debe delegar el sistema de nombres de dominio (DNS) del proveedor de dominios en una instancia de Azure DNS. Para más información, vea Delegación de un dominio en DNS de Azure. De lo contrario, si usa un proveedor de dominios para controlar el dominio DNS, debe validar manualmente el dominio. Para ello, debe escribir los registros TXT de DNS solicitados.

Certificados administrados por Azure Front Door para dominios no validados previamente por Azure

Si tiene su propio dominio y aún no está asociado a otro servicio de Azure que valida previamente los dominios de Azure Front Door, siga estos pasos:

En Configuración, seleccione Dominios para el perfil de Azure Front Door. Seleccione y Agregar para agregar un nuevo dominio.

En el panel Agregar un dominio, escriba o seleccione la siguiente información. A continuación, seleccione Agregar para incorporar el dominio personalizado.

Configuración Valor Tipo de dominio Seleccione Dominio no validado previamente por Azure. Administración de DNS Seleccione DNS administrado por Azure (recomendado). Zona DNS Seleccione la zona DNS de Azure que hospeda el dominio personalizado. Dominio personalizado Seleccione un dominio existente o agregue un nuevo dominio. HTTPS Seleccione (Administrado por AFD [recomendado]). Para validar y asociar el dominio personalizado a un punto de conexión, siga los pasos para habilitar un dominio personalizado.

Una vez que el dominio personalizado está asociado correctamente a un punto de conexión, Azure Front Door genera un certificado y lo implementa. Este proceso puede tardar de varios minutos a una hora en finalizar.

Certificados administrados por Azure en dominios validados previamente por Azure

Siga los pasos que se indican a continuación si tiene su propio dominio y está asociado a otro servicio de Azure que valida previamente los dominios de Azure Front Door:

En Configuración, seleccione Dominios para el perfil de Azure Front Door. Seleccione y Agregar para agregar un nuevo dominio.

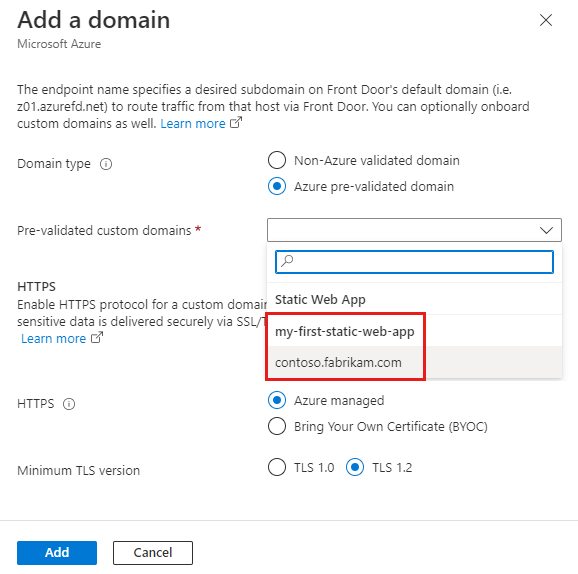

En el panel Agregar un dominio, escriba o seleccione la siguiente información. A continuación, seleccione Agregar para incorporar el dominio personalizado.

Configuración Valor Tipo de dominio Seleccione Dominio validado previamente por Azure. Dominios personalizados validados previamente Seleccione un nombre de dominio personalizado en la lista desplegable de servicios de Azure. HTTPS Seleccione Administrado por Azure. Para validar y asociar el dominio personalizado a un punto de conexión, siga los pasos para habilitar un dominio personalizado.

Una vez que el dominio personalizado se asocia correctamente a un punto de conexión, se implementa un certificado administrado por Azure Front Door en Azure Front Door. Este proceso puede tardar de varios minutos a una hora en finalizar.

Usar su propio certificado

También puede elegir usar su propio certificado TLS. El certificado TLS debe cumplir ciertos requisitos. Para obtener más información, consulte los Requisitos de certificado.

Preparación del almacén de claves y el certificado

Cree una instancia de Azure Key Vault independiente en la que almacene los certificados TLS de Azure Front Door. Para obtener más información, consulte Creación de una instancia de Key Vault. Si ya tiene un certificado, puede cargarlo en la nueva instancia de Key Vault. De lo contrario, puede crear un nuevo certificado a través de Key Vault desde uno de los asociados de entidad de certificación (CA).

Actualmente hay dos maneras de autenticar Azure Front Door para acceder a Key Vault:

- Identidad administrada: Azure Front Door usa una identidad administrada para autenticarse en Key Vault. Este método se recomienda porque es más seguro y no requiere que administre las credenciales. Para más información, vea Uso de identidades administradas en Azure Front Door. Vaya a Seleccionar el certificado de Azure Front Door para implementar si usa este método.

- Registro de aplicaciones: Azure Front Door usa un registro de aplicación para autenticarse en Key Vault. Este método está en desuso y se retirará en el futuro. Para más información, vea Uso del registro de aplicaciones en Azure Front Door.

Advertencia

*Actualmente, Azure Front Door solo admite Key Vault en la misma suscripción. Al seleccionar Key Vault en otra suscripción, se produce un error.

- Azure Front Door no admite certificados con algoritmos de criptografía de curva elíptica. Además, el certificado debe tener una cadena de certificados completa con certificados hoja e intermedios. La entidad de certificación raíz también debe formar parte de la lista de CA de confianza de Microsoft.

Registro en Azure Front Door

Registre la entidad de servicio para Azure Front Door como aplicación en Microsoft Entra ID mediante Microsoft Graph PowerShell o la CLI de Azure.

Nota:

- Esta acción requiere que tenga permisos de administrador de acceso de usuario en Microsoft Entra ID. El registro solo debe realizarse una vez por inquilino de Microsoft Entra.

- Los identificadores de aplicación de 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 y d4631ece-daab-479b-be77-ccb713491fc0 están predefinidos por Azure para los niveles Estándar y Premium de Azure Front Door en todos los inquilinos y suscripciones de Azure. Azure Front Door (clásico) tiene un id. de aplicación diferente.

Si es necesario, instale Microsoft Graph PowerShell en PowerShell en el equipo local.

Use PowerShell para ejecutar el siguiente comando:

Nube pública de Azure:

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Nube de Azure Government:

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

Concesión a Azure Front Door de acceso al almacén de claves

Conceda permiso a Azure Front Door para acceder a los certificados de la nueva cuenta de Key Vault que creó específicamente para Azure Front Door. Solo tiene que conceder permiso GET al certificado y al secreto para que Azure Front Door recupere el certificado.

En la cuenta de Key Vault, seleccione Directivas de acceso.

Seleccione Agregar nueva o Crear para crear una directiva de acceso.

En Permisos de secretos, seleccione Obtener para permitir que Azure Front Door recupere el certificado.

En Permisos de certificado, seleccione Obtener para permitir que Azure Front Door recupere el certificado.

En Seleccionar la entidad de seguridad, busque 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 y seleccione Microsoft.AzureFrontDoor-Cdn. Seleccione Siguiente.

En Aplicación, seleccione Siguiente.

En Revisar y crear, seleccione Crear.

Nota

Si el almacén de claves está protegido mediante restricciones de acceso a la red, asegúrese de permitir que los servicios Microsoft de confianza accedan a este.

Azure Front Door puede acceder ahora a este almacén de claves y a los certificados que contiene.

Selección del certificado de Azure Front Door que se va a implementar

Vuelva a su instancia de Azure Front Door Estándar/Prémium en el portal.

En Configuración, vaya a Secretos y seleccione + Agregar certificado.

En el panel Agregar certificado, active la casilla correspondiente al certificado que quiere agregar a Azure Front Door Estándar/Premium.

Al seleccionar un certificado, debe seleccionar la versión del certificado. Si selecciona Más recientes, Azure Front Door se actualiza automáticamente cada vez que se rota el certificado (renovado). También puede seleccionar una versión de certificado específica si prefiere administrar la rotación de certificados usted mismo.

Deje la selección de versión como Más reciente y seleccione Agregar.

Después de que el certificado se aprovisiona correctamente, podrá usarlo al agregar un dominio personalizado nuevo.

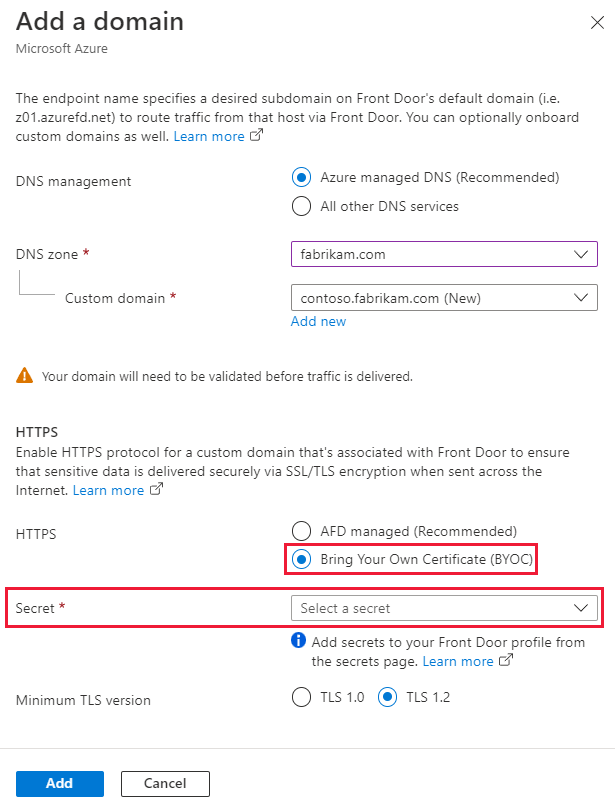

En Configuración, vaya a Dominios y seleccione + Agregar para agregar un nuevo dominio personalizado. En el panel Agregar un dominio, para HTTPS, seleccione Bring Your Own Certificate (BYOC). En Secreto, seleccione el certificado que quiere usar en la lista desplegable.

Nota:

El nombre del certificado (CN) o el nombre alternativo del firmante (SAN) del certificado deben coincidir con el dominio personalizado que se va a agregar.

Para validar el certificado, siga los pasos que aparecen en la pantalla. A continuación, asocie el dominio personalizado recién creado a un punto de conexión, tal como se describe en la guía de Configuración de un dominio personalizado.

Intercambio entre tipos de certificado

Puede cambiar un dominio entre el uso de un certificado administrado por Azure Front Door y uno administrado por el cliente. Para obtener más información, consulte Dominios en Azure Front Door.

Seleccione el estado del certificado para abrir el panel Detalles del certificado.

En el panel Detalles del certificado, puede cambiar de la opción Administrado por Azure Front Door a la opción Bring Your Own Certificate (BYOC).

Si selecciona Bring Your Own Certificate (BYOC), siga los pasos anteriores para seleccionar un certificado.

Seleccione Actualizar para cambiar el certificado asociado con un dominio.

Pasos siguientes

- Obtenga información sobre el almacenamiento en caché con Azure Front Door Estándar/Prémium.

- Entendiendo los dominios personalizados en Azure Front Door.

- Más información sobre TLS de un extremo a otro con Azure Front Door.